Überwachungsoptionen in Azure

Das Ansehen Ihrer Organisation hängt von der Leistung, Zuverlässigkeit und Sicherheit ihrer Systeme ab. Wenn Ihr Zahlungssystem beispielsweise Benutzertransaktionen während eines Urlaubsverkaufszeitraums mit hohem Geschäftsvolumen nicht verarbeiten kann, könnten Ihre Kunden das Vertrauen in Ihr Unternehmen verlieren.

Sie sollten Ihre Systeme unbedingt strikt überwachen, um Probleme und Angriffe zu identifizieren, bevor sie sich auf Benutzer auswirken können. In dieser Lektion werden die Azure-Lösungen beschrieben, mit denen Sie die Dienste Ihrer Organisation überwachen können.

Azure Monitor

Azure Monitor ist ein Dienst zum Sammeln, Analysieren und Verarbeiten von Telemetriedaten aus Ihren Cloud- und lokalen Umgebungen. Sie können Metriken und Protokolle überwachter Ressourcen analysieren.

Azure Monitor hilft Ihnen, die Verfügbarkeit und Leistung Ihrer Anwendungen und Dienste zu maximieren, indem Sie Anwendungs-, Infrastruktur- und Plattformprobleme erkennen und diagnostizieren. Außerdem unterstützt Azure Monitor operative Workflows mit Warnungen und automatisierten Aktionen. Darüber hinaus können Sie Visualisierungen wie Dashboards und Berichte erstellen.

Azure Monitor sammelt Telemetrie direkt aus Azure-Plattformressourcen, und Sie können auch benutzerdefinierte Daten mithilfe von APIs erfassen. Azure Monitor kann auch Daten auf Anwendungsebene und Infrastrukturleistung aus Containern und Gastbetriebssystemen für virtuelle Computer sammeln.

Azure Monitor speichert die gesammelten Daten in zentralisierten und vollständig verwalteten Datenspeichern: Azure Monitor-Metriken für numerische Zeitreihenwerte und Azure Monitor Log Analytics-Arbeitsbereiche für Ressourcenprotokolle. Azure Monitor sammelt und speichert Metriken für die meisten Azure-Ressourcen, aber die Benutzerkonfiguration ist erforderlich, um Ressourcenprotokolle zu senden und zu speichern. Sie können auswählen, wie Sie die gesammelten Daten nutzen, analysieren und darauf reagieren.

In den meisten Fällen sollten Sie mit Insights beginnen, bei denen es sich um geführte Überwachungs- und Fehlerbehebungsfunktionen für Azure-Ressourcen handelt. So können Sie z. B. Azure Monitor für Container-Insights für Ihre Kubernetes-Workloads verwenden.

Sie können die Daten auch selbst mit Azure-Dashboards im Azure-Portal visualisieren, Geschäftsansichten mit Power BI erstellen oder interaktive Berichte mithilfe von Arbeitsmappen erstellen. Mit Azure Monitor erhalten Sie einen detaillierten Überblick über Ihre Anwendung und Infrastruktur auf einem einzigen Bildschirm.

Sie können die gesammelten Daten weiter analysieren, indem Sie mit dem Metrik-Explorer Diagramme und visuelle Korrelationen erstellen und eine Protokollanalyse für Abfragen, Erkennung von Trends und Mustern durchführen. Mit Azure Monitor können Sie Warnungen, Benachrichtigungen und Aktionen wie Runbooks und Autoskalierung basierend auf Metriken und Protokollen verwalten und erstellen. Es ist außerdem möglich, Azure Monitor mit anderen Tools zu verknüpfen, die Azure Event Hubs für den Datenexport oder APIs für Erfassung und Export verwenden.

Microsoft Defender für Cloud

Microsoft Defender for Cloud ist ein Dienst, mit dem Sie die Sicherheit Ihrer Infrastruktur von einem zentralen Ort aus verwalten. Sie können mit Defender für Cloud die Sicherheit Ihrer Workloads, unabhängig davon überwachen, ob diese lokal oder in der Cloud ausgeführt werden.

Angriffe werden immer ausgefeilter und intelligenter, und es stehen nicht viele Personen zur Verfügung, die über die richtigen Kenntnisse in Sachen Sicherheit verfügen. Defender für Cloud unterstützt Sie bei der Bewältigung dieser Herausforderungen, indem dieser Dienst Ihnen Tools zur Verbesserung Ihres Schutzes vor Sicherheitsbedrohungen bietet. Verwenden Sie Defender for Cloud zum Überwachen der Integrität Ihrer Ressourcen und Implementieren Sie die Empfehlungen.

Defender for Cloud hilft Ihnen, Ihre Sicherheitskonfiguration zu vereinfachen. Defender für Cloud ist nativ in andere Azure-PaaS-Dienste wie Azure SQL-Datenbank integriert. Bei IaaS-Diensten können Sie die automatische Bereitstellung in Defender für Cloud aktivieren.

Defender für Cloud erstellt einen Agent auf jeder unterstützten VM, wenn der virtuelle Computer erstellt wird. Defender startet dann automatisch mit der Sammlung von Daten von diesem Computer. Diese Defender-for-Cloud-Funktion reduziert die Komplexität der Konfiguration der Sicherheit.

Microsoft Sentinel

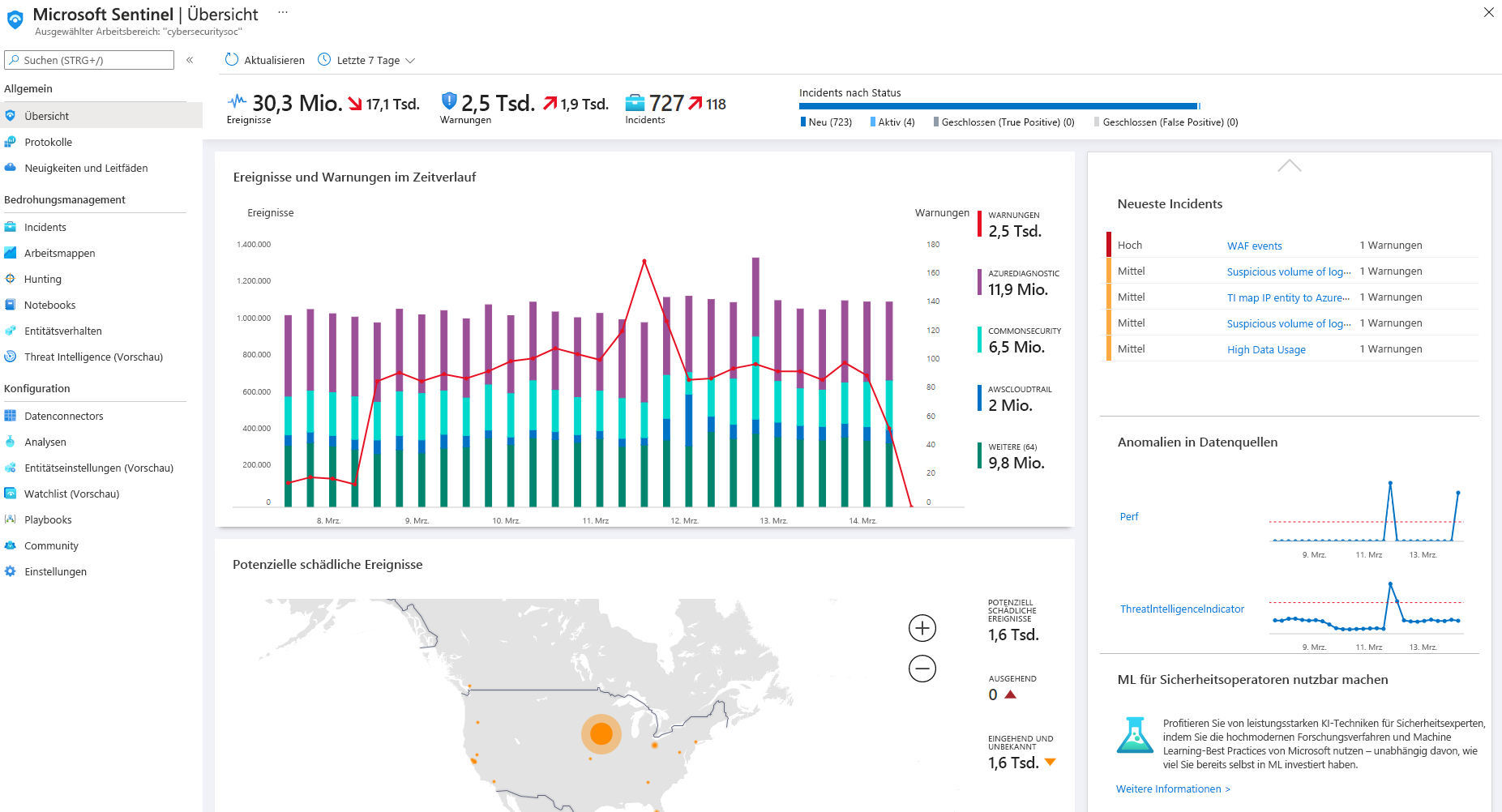

Microsoft Sentinel ist ein cloudeigenes SIEM-System (Security Information and Event Management), das Daten auf Geräten, Benutzern, Infrastruktur und Anwendungen in Ihrem Unternehmen sammelt. Sie können mit Microsoft Sentinel proaktiv nach Bedrohungen und Anomalien suchen und entsprechende Orchestrierungs- und Automatisierungsmaßnahmen ergreifen. Microsoft Sentinel hat Threat Intelligence-Features für die Erkennung und Untersuchung, die beim Reduzieren von fälschlicherweise gemeldeten Bedrohungen helfen.

Sie können Ihre Datenquellen mit Microsoft Sentinel verbinden. Datenquellen umfassen Microsoft-Dienste wie Microsoft 365 und Defender für Cloud und können auch externe Lösungen wie AWS CloudTrail oder lokale Quellen enthalten. Das Microsoft Sentinel-Dashboard zeigt detaillierte Informationen, die aus Ihren Quellen gesammelt werden.

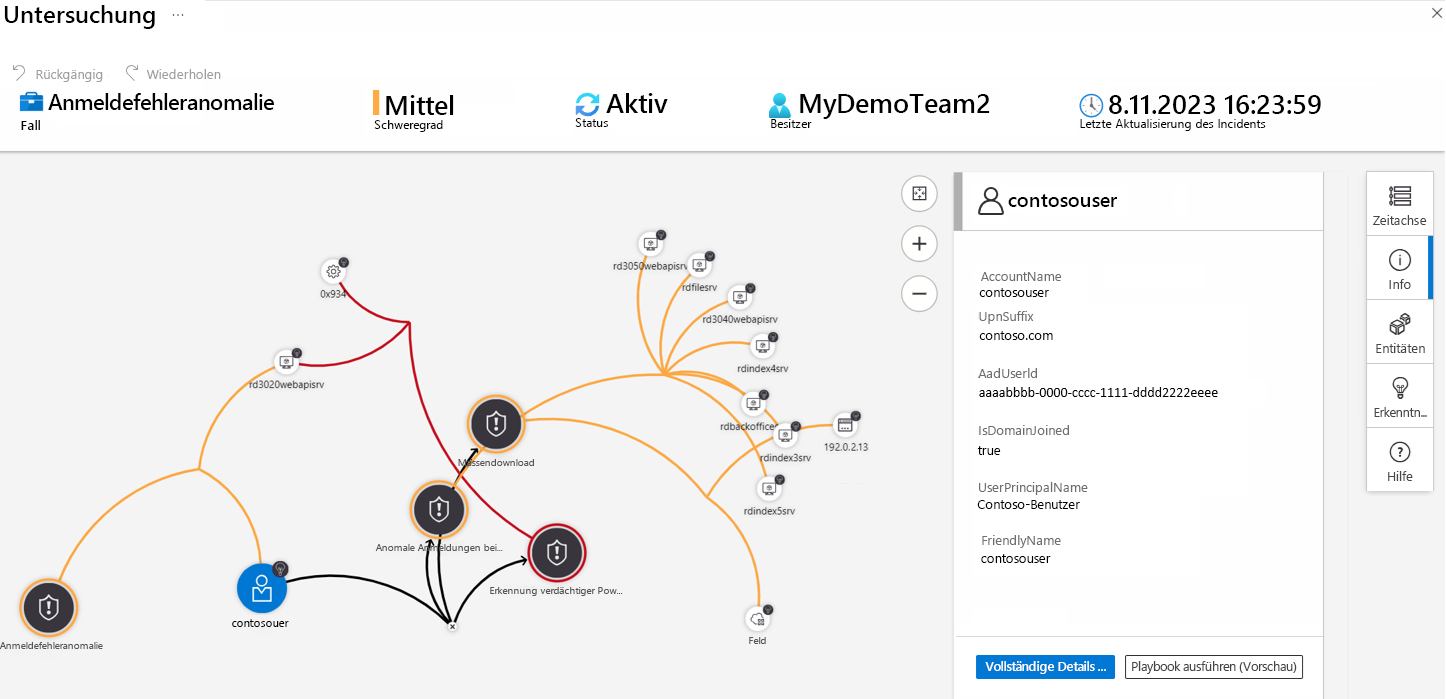

Mithilfe von Incidents können Sie verwandte Warnungen gruppieren und kombinieren. Sie können mit Incidents relevante Ereignisse aus den riesigen Datenmengen herausfiltern. Vorfälle helfen auch dabei, anomale Aktivitäten oder Bedrohungen zu untersuchen, die Warnungen ausgelöst haben.

Sie können mit Hunting-Abfragen im gesamten Unternehmen nach Bedrohungen suchen, bevor Warnungen ausgelöst werden. Die Sicherheitsexperten von Microsoft verwalten integrierte Hunting-Abfragen, die Ihnen eine Grundlage zum Erstellen Ihrer eigenen Abfragen bieten.

Notebooks bestehen aus Schritten für Untersuchungen oder Huntings, die Sie wiederverwenden oder an andere Personen weitergeben. Verwenden Sie Microsoft Sentinel-Notebooks, um Ihre Notizbücher zu entwickeln und auszuführen. Sie könnten zum Beispiel das Notebook Geführtes Hunting – Anomale Office365 Exchange-Sitzungen verwenden, um nach anomalen Aktivitäten in Microsoft 365 in Ihrem Unternehmen zu suchen.

Log Analytics-Arbeitsbereiche

Microsoft Sentinel und Microsoft Defender für Cloud verwenden Azure Monitor-Protokolle als zugrunde liegende Protokollierungsdatenplattform und speichern ihre Daten in Log Analytics-Arbeitsbereichen. Log Analytics-Arbeitsbereiche sind zentrale Speicher- und Verwaltungsspeicherorte, die Ihre Anwendung, Infrastruktur und Sicherheitsprotokolle zur Analyse, Problembehandlung und Überwachung sammeln und aggregieren.

Mit diesem zentralisierten Ansatz können Sie eine einzelne Benutzeroberfläche und Abfragesprache verwenden, um anwendungsübergreifende Leistung, Infrastrukturleistung und Sicherheitsprotokolle innerhalb desselben Datenanalysediensts zu korrelieren und zu untersuchen. Es wird empfohlen, so wenige Arbeitsbereiche wie möglich zu verwenden und den Benutzer- und Teamzugriff auf Teilmengen von Protokolldaten über Ressourcen- oder Arbeitsbereichsberechtigungen zu verwalten. Für weitere Informationen, siehe Entwerfen Sie eine Log Analytics Arbeitsbereich-Architektur.