Verwalten der Unternehmenssicherheit mit Microsoft Sentinel

Ihre Finanzorganisation beschäftigt sich ständig mit Kunden und Partnern in verschiedenen Regionen der Welt. Viele Transaktionen werden täglich durchgeführt und jede Transaktion muss unabhängig von ihrem Typ oder den beteiligten Geräten und Benutzern überwacht und geschützt werden. Die Sicherheits- und Überwachungsstrategie Ihrer Organisation muss sich auf unternehmensweite Sicherheit und Überwachung konzentrieren.

In dieser Lektion wird beschrieben, wie Microsoft Sentinel hilft, Sicherheitsbedrohungen in einer Organisation auf Unternehmensebene zu überwachen und darauf zu reagieren. Sie können Microsoft Sentinel für Folgendes verwenden:

- Erhalten Sie eine detaillierte Übersicht über das gesamte Unternehmen, nach Möglichkeit über mehrere Clouds und lokale Standorte hinweg.

- Vermeidung unterschiedlicher und komplexer Tools

- Verwenden einer von Experten erstellten KI-Lösung auf Unternehmensniveau zum Ermitteln und Beseitigen von Bedrohungen in der gesamten Organisation

Verbinden von Ihren Datenquellen mit Microsoft Sentinel

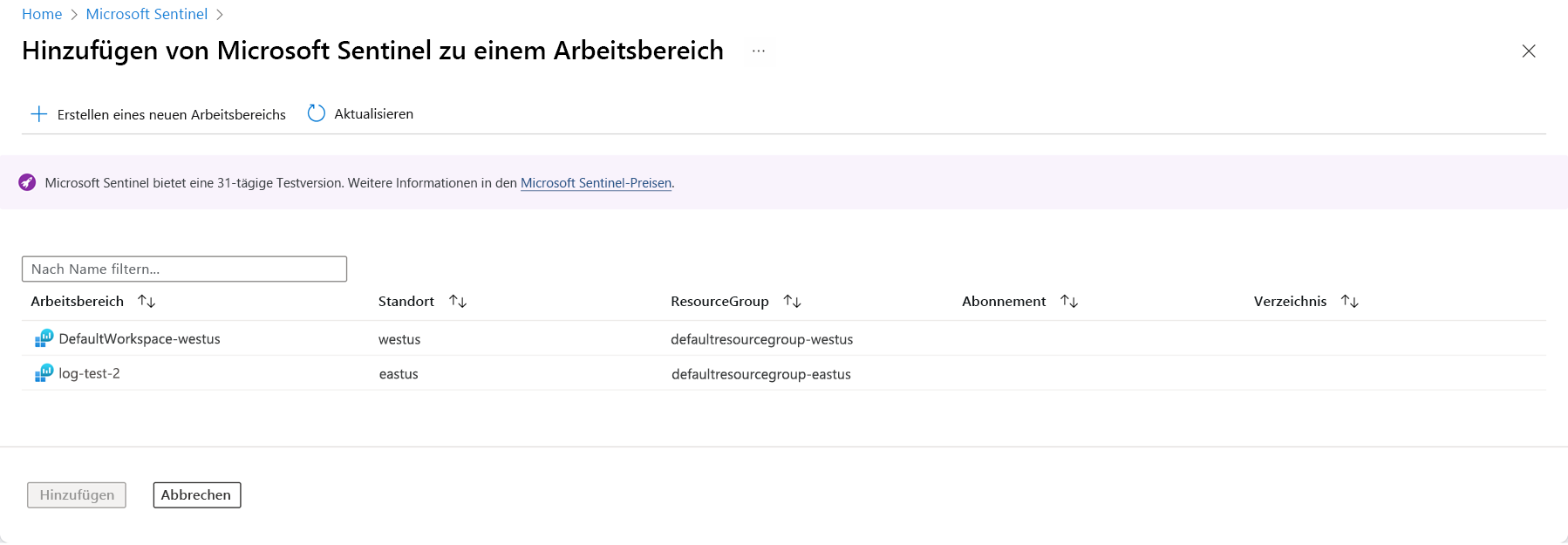

Zum Implementieren von Microsoft Sentinel benötigen Sie einen Log Analytics-Arbeitsbereich. Wenn Sie eine Microsoft Sentinel-Ressource im Azure-Portal erstellen, können Sie einen neuen Log Analytics-Arbeitsbereich erstellen oder einen vorhandenen Arbeitsbereich verbinden.

Nachdem Sie die Microsoft Sentinel-Ressource erstellt und mit einem Arbeitsbereich verbunden haben, müssen Sie Datenquellen für Ihr Unternehmen verbinden. Installieren Sie Lösungen mit Datenconnectors vom Inhaltshub. Microsoft Sentinel kann mithilfe von Connectors mit Microsoft-Lösungen, einschließlich Microsoft Entra ID und Microsoft 365 integriert werden.

Sie können alle verfügbaren Datenconnectors anzeigen, indem Sie Datenconnectors unter Konfiguration in der linken Navigationsleiste von Microsoft Sentinel auswählen.

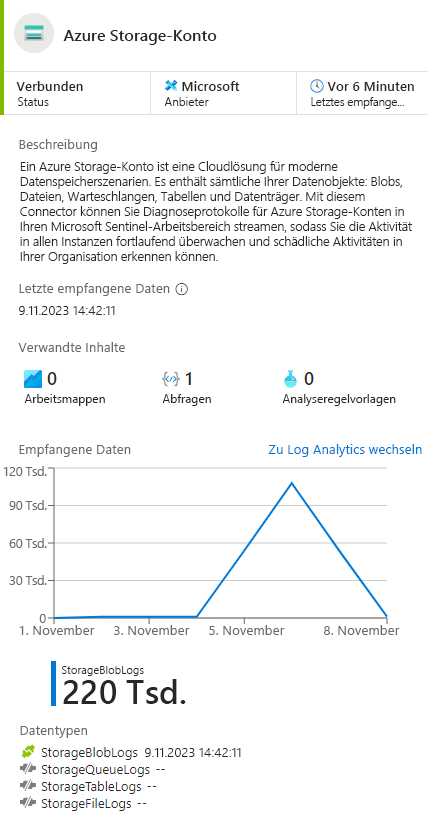

Wählen Sie den entsprechenden Datenconnector für Ihre Datenquelle aus, lesen Sie die Informationen zum Connector und wählen Sie die Seite Connector öffnen aus, um die Voraussetzungen für den Connector anzuzeigen. Stellen Sie sicher, dass alle Voraussetzungen erfüllt sind, um die Datenquelle erfolgreich zu verbinden.

Wenn Sie die Datenquelle verbinden, werden Ihre Protokolle mit Microsoft Sentinel synchronisiert. Es wird eine Zusammenfassung der gesammelten Daten im Diagramm Empfangene Daten für Ihren Connector angezeigt. Sie können auch die verschiedenen Datentypen sehen, die für die Quelle gesammelt werden. Der Azure Speicherkonto-Connector kann beispielsweise Blob-, Warteschlangen-, Datei- oder Tabellenprotokolldaten sammeln.

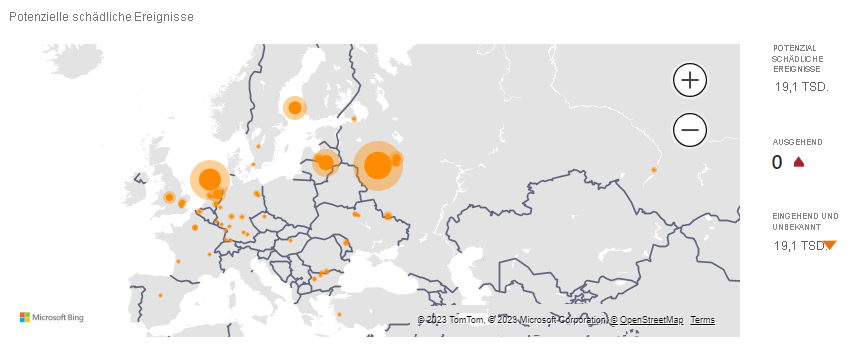

Nachdem Sie Ihre Datenquellen verbunden haben, beginnt Microsoft Sentinel, Ihr Unternehmen zu überwachen.

Verwenden von Warnungen zum Überwachen Ihres Unternehmens

Sie können Warnungsregeln konfigurieren, um Anomalien und Bedrohungen auf intelligentere Weise zu untersuchen. Warnungsregeln geben die Bedrohungen und Aktivitäten an, die Warnungen auslösen sollen. Sie können manuell reagieren oder Playbooks für automatisierte Reaktionen verwenden.

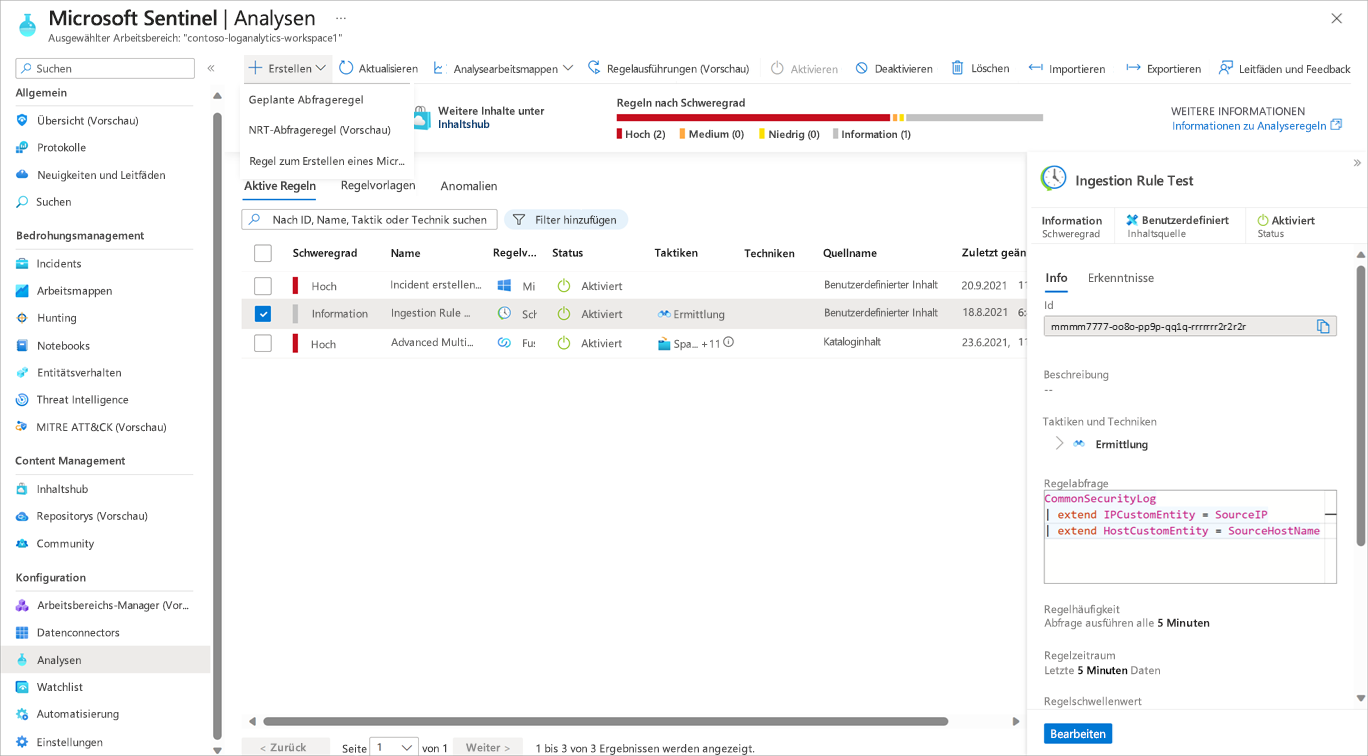

Wählen Sie Analyse in der linken Navigation von Microsoft Sentinel unter Konfiguration aus, um alle Regeln anzuzeigen, die Sie eingerichtet haben, und erstellen Sie neue Regeln.

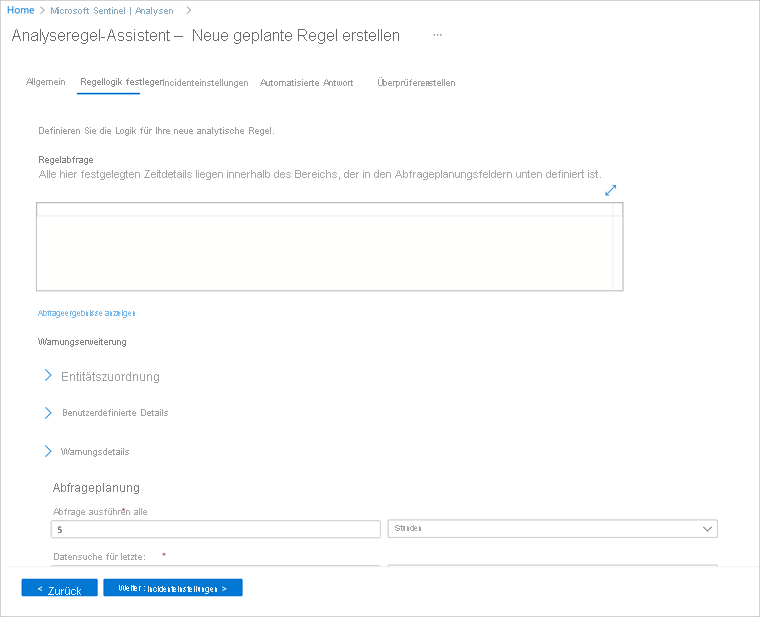

Wenn Sie eine Regel erstellen, geben Sie an, ob sie aktiviert oder deaktiviert werden soll, und den Schweregrad der Warnung. Geben Sie im Abfragefeld „Regel“ auf der Registerkarte Regellogik festlegen eine Regelabfrage ein.

Die folgende Abfrage kann z. B. ermitteln, ob eine verdächtige Anzahl von Azure-VMs erstellt oder aktualisiert wird oder eine verdächtige Anzahl von Ressourcenbereitstellungen auftritt.

AzureActivity

| where OperationName == "Create or Update Virtual Machine" or OperationName == "Create Deployment"

| where ActivityStatus == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

Im Abschnitt zur Abfrageplanung können Sie festlegen, wie oft die Abfrage ausgeführt werden und nach welchem Datenzeitraum gesucht werden soll. Im Abschnitt Warnungsschwellenwert können Sie die Ebene angeben, auf der eine Warnung ausgelöst werden soll.

Untersuchen von Incidents

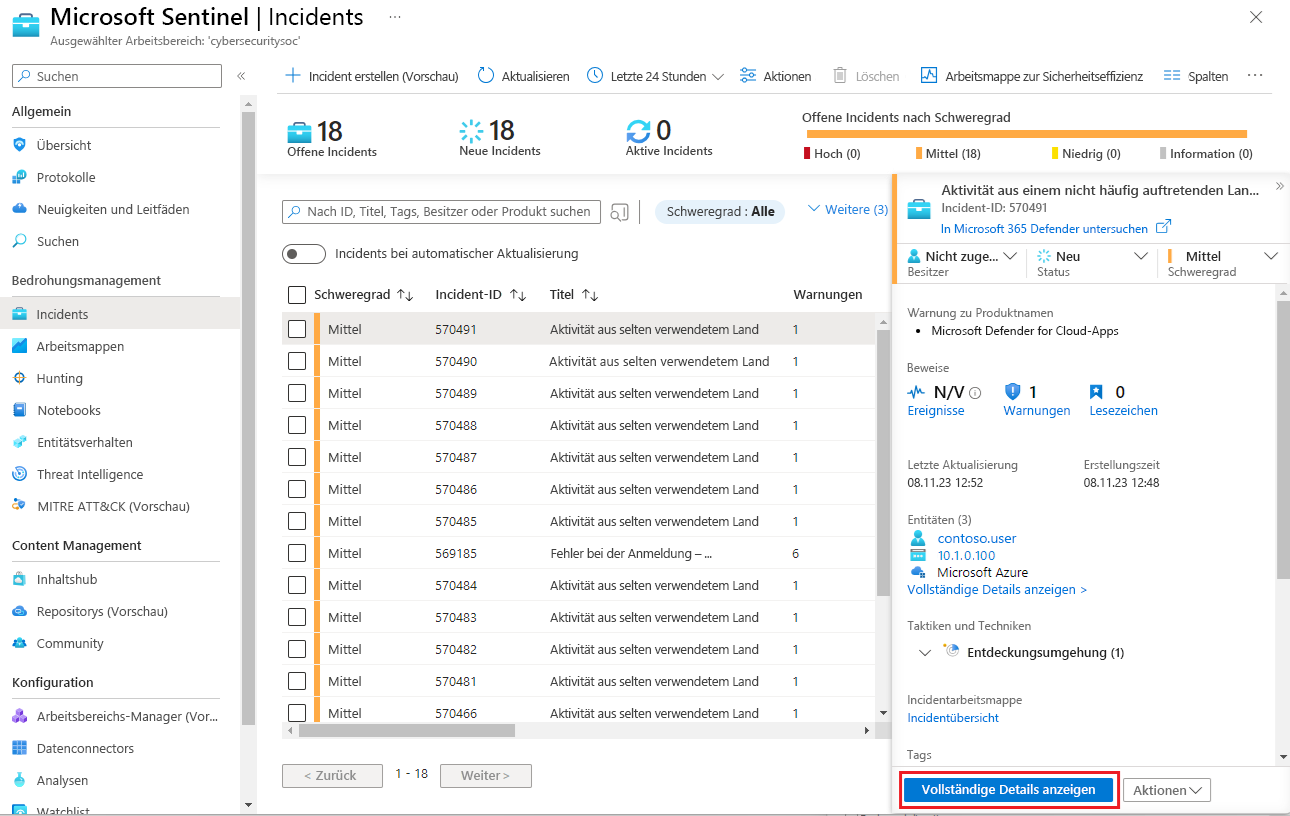

Sentinel kombiniert die von Ihnen generierten Warnungen zu Vorfällen, um weitere Untersuchungen durchzuführen. Wählen Sie Vorfälle in der linken Navigation von Microsoft Sentinel unter Bedrohungsmanagement aus, um Details zu all Ihren Vorfällen anzuzeigen, z. B. wie viele Vorfälle geschlossen werden, wie viele geöffnet bleiben, wann die Vorfälle aufgetreten sind, und ihren Schweregrad.

Um mit der Untersuchung eines Vorfalls zu beginnen, wählen Sie den Vorfall aus. Sie erhalten Informationen zum Vorfall im rechten Bereich. Klicken Sie auf Alle Informationen anzeigen, um weitere Informationen zu erhalten.

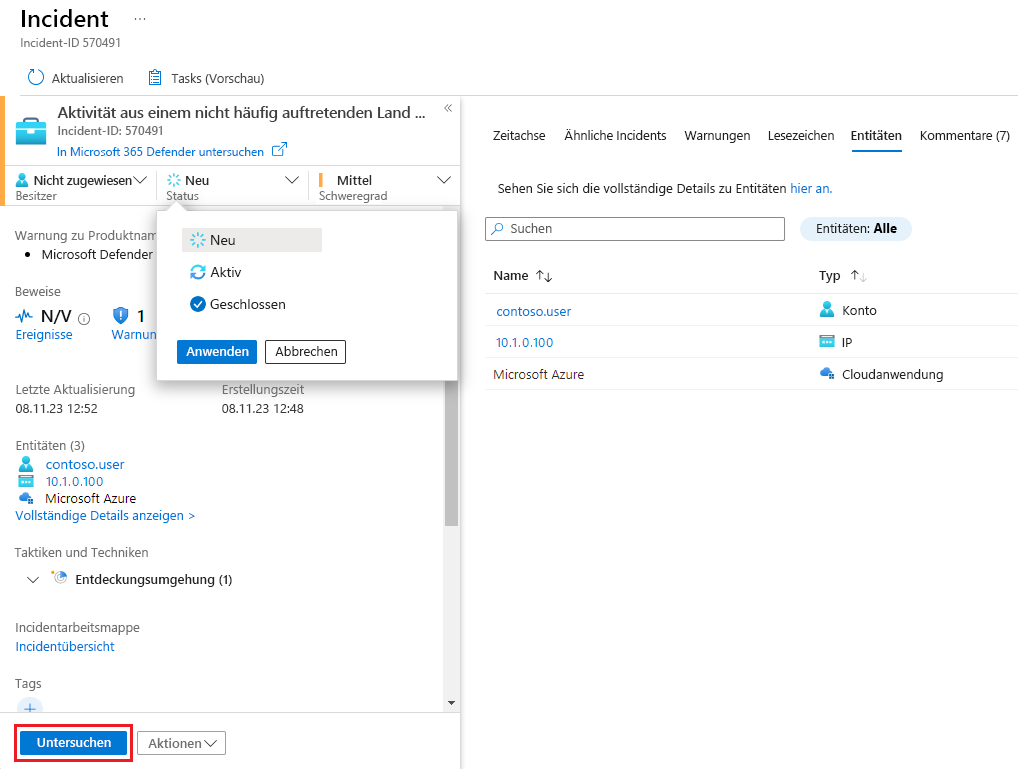

Um den Vorfall zu untersuchen, aktualisieren Sie den Status von Neu auf Aktiv, weisen Sie ihm einem Besitzer zu und wählen Sie Untersuchenaus.

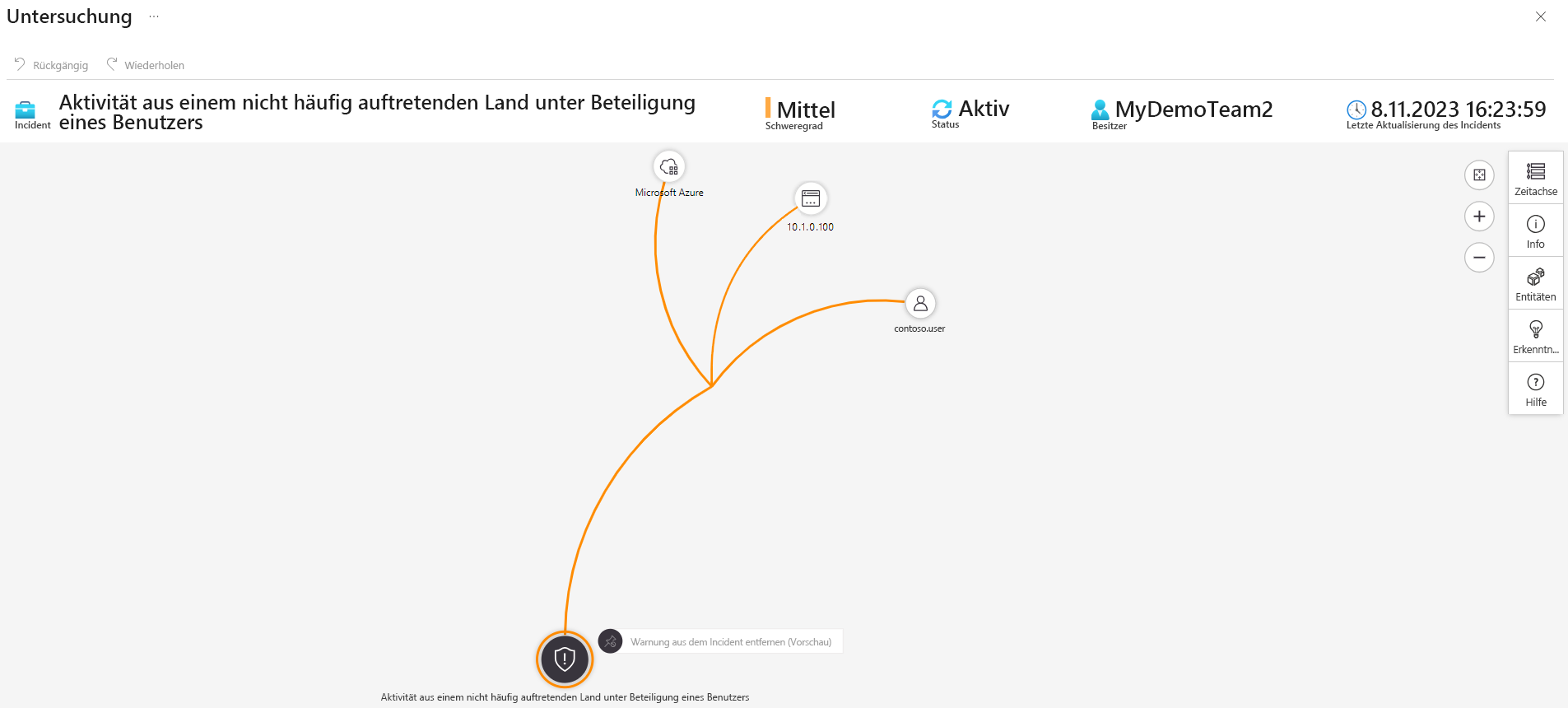

Die Untersuchungskarte hilft Ihnen zu verstehen, was einen Vorfall verursacht hat und welcher Bereich betroffen ist. Sie können die Übersicht auch verwenden, um Daten zu einem Vorfall zu korrelieren.

In der Untersuchungsübersicht können Sie Detailinformationen zu einem Incident anzeigen. Mehrere Entitäten, einschließlich Benutzern, Geräten und Appliances, können einem Vorfall zugeordnet werden. Beispielsweise können Sie Details zu einem Benutzer abrufen, der als Teil des Vorfalls identifiziert wurde.

Wenn Sie mit dem Mauszeiger auf eine Entität zeigen, wird eine Liste mit Erkundungsabfragen angezeigt, die von Sicherheitsanalysten und -experten von Microsoft zusammengestellt wurden. Sie können die Erkundungsabfragen verwenden, um effizientere Untersuchungen durchzuführen.

Die Untersuchungsübersicht enthält auch eine Zeitachse, mit der Sie ermitteln können, wann welches Ereignis aufgetreten ist. Anhand der Zeitachse können Sie auch Vermutungen dazu anstellen, wie sich eine Bedrohung im Laufe der Zeit entwickelt hat.