Planen der Microsoft Entra-Integration

Wenn die IT-Mitarbeiter von Contoso einen Clouddienst oder eine Anwendung in ihrer IT-Umgebung implementieren, empfiehlt sich in der Regel die Verwendung eines einzelnen Identitätsspeichers für die lokalen und cloudbasierten Anwendungen. Mithilfe der Verzeichnissynchronisierung können sie eine Verbindung zwischen der lokalen AD DS-Instanz und Microsoft Entra ID herstellen.

Was ist die Verzeichnissynchronisierung?

Die Verzeichnissynchronisierung ermöglicht die Synchronisierung von Benutzerkonten, Gruppen und Kontakten zwischen der lokalen AD DS-Instanz und Microsoft Entra ID. In der einfachsten Form installieren Sie eine Komponente der Verzeichnissynchronisierung auf einem Server in Ihrer lokalen Domäne. Anschließend stellen Sie ein Konto mit Domänenadministrator- und Unternehmensadministratorzugriff auf die lokale AD DS-Instanz und ein weiteres Konto mit Administratorzugriff auf Microsoft Entra ID bereit und führen die Synchronisierung aus.

Die Benutzerkonten, Gruppen und Kontakte, die Sie in AD DS auswählen, werden in Microsoft Entra ID repliziert. Benutzer*innen können sich dann über diese Konten bei Azure-Diensten anmelden, die Microsoft Entra ID für die Authentifizierung verwenden.

Sofern Sie nicht die Kennwortsynchronisierung aktivieren, verwenden die Benutzer unterschiedliche Kennwörter für die lokale Umgebung und die Anmeldung bei einer Azure-Ressource. Selbst wenn Sie die Kennwortsynchronisierung implementieren, werden Benutzer weiterhin zur Eingabe der Anmeldeinformationen aufgefordert, wenn sie über in die Domäne eingebundene Computer auf die Azure-Ressourcen zugreifen. Der Vorteil der Kennwortsynchronisierung ist, dass die Benutzer für die Anmeldung bei der Azure-Ressource denselben Benutzernamen und dasselbe Kennwort wie für die Anmeldung bei der Domäne verwenden können. Verwechseln Sie dies nicht mit SSO. Das Verhalten bei der Kennwortsynchronisierung wird als gleiche Anmeldedaten bezeichnet.

Bei Azure verläuft der Synchronisierungsflow unidirektional von der lokalen AD DS-Umgebung zu Azure. Bei Microsoft Entra ID P1- oder P2-Features werden einige Attribute jedoch in die andere Richtung repliziert. Sie können Azure beispielsweise so konfigurieren, dass Kennwörter zurück in eine lokale AD DS-Instanz und von Microsoft Entra ID in Gruppen und Geräte geschrieben werden. Wenn Sie nicht Ihre gesamte AD DS-Instanz synchronisieren möchten, unterstützt die Verzeichnissynchronisierung für Microsoft Entra ID auch ein gewisses Maß an Filterung und Anpassung des Attributflows basierend auf den folgenden Werten:

- OU

- Domain

- Benutzerattribute

- Anwendungen

Microsoft Entra Connect

Sie können Microsoft Entra Connect für die Synchronisierung zwischen Ihrer lokalen AD DS-Instanz und Microsoft Entra ID verwenden. Microsoft Entra Connect ist ein asssistentengestütztes Tool, das Konnektivität zwischen einer lokalen Identitätsinfrastruktur und Azure ermöglicht. Mithilfe des Assistenten können Sie Ihre Topologie und Ihre Anforderungen auswählen. Anschließend werden die erforderlichen Komponenten vom Assistenten bereitgestellt und konfiguriert. Abhängig von den ausgewählten Anforderungen kann dies Folgendes umfassen:

- Azure Active Directory-Synchronisierung (Azure AD Sync)

- Exchange-Hybridbereitstellung

- Rückschreiben von Kennwortänderungen

- AD FS und AD FS-Proxyserver oder -Webanwendungsproxy

- Microsoft Graph PowerShell-Modul

Hinweis

Die meisten Organisationen stellen einen dedizierten Synchronisierungsserver zum Hosten von Microsoft Entra Connect bereit.

Wenn Sie Microsoft Entra Connect ausführen, geschieht Folgendes:

- Neue Benutzerkonten, Gruppen und Kontaktobjekte in der lokalen AD DS-Instanz werden zu Microsoft Entra ID hinzugefügt. Lizenzen für Clouddienste wie Microsoft 365 werden diesen Objekten jedoch nicht automatisch zugewiesen.

- Attribute vorhandener Benutzerkonten, Gruppen oder Kontaktobjekte, die in der lokalen AD DS-Instanz geändert werden, werden auch in Microsoft Entra ID geändert. Allerdings werden nicht alle Attribute aus der lokalen AD DS-Instanz mit Microsoft Entra ID synchronisiert. Mit dem Synchronisierungs-Manager von Microsoft Entra Connect können Sie eine Reihe von Attributen konfigurieren, die mit Microsoft Entra ID synchronisiert werden.

- Vorhandene Benutzerkonten, Gruppen und Kontaktobjekte, die aus der lokalen AD DS-Instanz gelöscht werden, werden auch aus Microsoft Entra ID gelöscht.

- Vorhandene Benutzerobjekte, die lokal deaktiviert sind, sind in Azure deaktiviert. Die Zuweisung von Lizenzen wird jedoch nicht automatisch aufgehoben.

Microsoft Entra ID erfordert eine einzige Autoritätsquelle für jedes Objekt. Daher ist Folgendes wichtig: Wenn Sie in einem Microsoft Entra Connect-Szenario die Active Directory-Synchronisierung ausführen, verwalten Sie Objekte mithilfe von Tools wie Active Directory-Benutzer und -Computer oder Windows PowerShell in Ihrer lokalen AD DS-Instanz. Die Autoritätsquelle entspricht jedoch den lokalen AD DS. Nach Abschluss des ersten Synchronisierungszyklus wird die Autoritätsquelle aus der Cloud in die lokalen AD DS übertragen. Alle nachfolgenden Änderungen an Cloudobjekten (mit Ausnahme der Lizenzierung) werden über die lokalen AD DS-Tools verwaltet. Die entsprechenden Cloudobjekte sind schreibgeschützt, und Microsoft Entra-Administratoren können Cloudobjekte nicht bearbeiten, wenn die Autoritätsquelle die lokale AD DS-Instanz ist – es sei denn, Sie implementieren Technologien, die Rückschreibevorgänge zulassen.

Zum Ausführen von Microsoft Entra Connect erforderliche Berechtigungen und Konten

Um Microsoft Entra Connect implementieren zu können, müssen Sie über ein Konto verfügen, dem die erforderlichen Berechtigungen sowohl für die lokale AD DS-Instanz als auch für Microsoft Entra ID zugewiesen wurden. Zum Installieren und Konfigurieren von Microsoft Entra Connect sind die folgenden Konten erforderlich:

- Ein Azure-Konto mit der Berechtigung „Globaler Administrator“ im Azure-Mandanten (z. B. Organisationskonto), das nicht das Konto ist, das zum Einrichten des Kontos selbst verwendet wurde

- Ein lokales Konto mit den Berechtigungen der Rolle „Unternehmensadministrator“ in den lokalen AD DS. Sie können im Microsoft Entra Connect-Assistenten ein vorhandenes Konto für diesen Zweck verwenden oder den Assistenten anweisen, ein neues Konto für Sie zu erstellen.

Microsoft Entra Connect verwendet ein Konto vom Typ „Globaler Azure-Administrator“ zum Bereitstellen und Aktualisieren von Objekten, wenn der Microsoft Entra Connect-Konfigurations-Assistent ausgeführt wird. Sie sollten ein dediziertes Dienstkonto in Azure für die Verzeichnissynchronisierung erstellen, da Sie das Administratorkonto des Azure-Mandanten nicht verwenden können. Diese Einschränkung ist darauf zurückzuführen, dass das Konto, mit dem Sie Azure eingerichtet haben, möglicherweise kein Domänennamensuffix aufweist, das mit dem Domänennamen übereinstimmt. Das Konto muss Mitglied der Rollengruppe „Globaler Administrator“ sein.

In der lokalen Umgebung muss das Konto, das zum Installieren und Konfigurieren von Microsoft Entra Connect verwendet wird, über die folgenden Berechtigungen verfügen:

- Berechtigungen der Rolle „Unternehmensadministrator“ in den AD DS. Diese Berechtigung ist erforderlich, um das Synchronisierungsbenutzerkonto in AD DS zu erstellen.

- Administratorberechtigungen für den lokalen Computer. Diese Berechtigung ist erforderlich, um die Microsoft Entra Connect-Software zu installieren.

Das Konto, das zum Konfigurieren von Microsoft Entra Connect und zum Ausführen des Konfigurations-Assistenten verwendet wird, muss sich in der Gruppe ADSyncAdmins des lokalen Computers befinden. Standardmäßig wird das Konto, das zum Installieren von Microsoft Entra Connect verwendet wird, dieser Gruppe automatisch hinzugefügt.

Hinweis

Das Konto, das Sie zum Installieren von AD Connect verwenden, wird bei der Installation des Produkts automatisch der Gruppe „ADSyncAdmins“ hinzugefügt. Sie müssen sich abmelden und noch mal anmelden, um die Synchronization Service Manager-Schnittstelle zu verwenden, da das Konto erst dann die Sicherheits-ID für die Gruppe übernimmt, wenn das Konto das nächste Mal zum Anmelden verwendet wird.

Das Unternehmensadministratorkonto ist nur zum Installieren und Konfigurieren von Microsoft Entra Connect erforderlich, die Anmeldeinformationen werden jedoch vom Konfigurations-Assistenten nicht gespeichert. Daher sollten Sie ein spezielles Microsoft Entra Connect-Administratorkonto für die Installation und Konfiguration von Microsoft Entra Connect erstellen. Dieses Konto sollten Sie der Gruppe der Unternehmensadministratoren zuweisen, wenn Microsoft Entra Connect eingerichtet wird. Dieses Microsoft Entra Connect-Administratorkonto sollte jedoch aus der Gruppe der Unternehmensadministratoren entfernt werden, nachdem die Einrichtung von Microsoft Entra Connect abgeschlossen ist. Die folgende Tabelle enthält Details zu den während der Microsoft Entra Connect-Konfiguration erstellten Konten.

| Konto | Beschreibung |

|---|---|

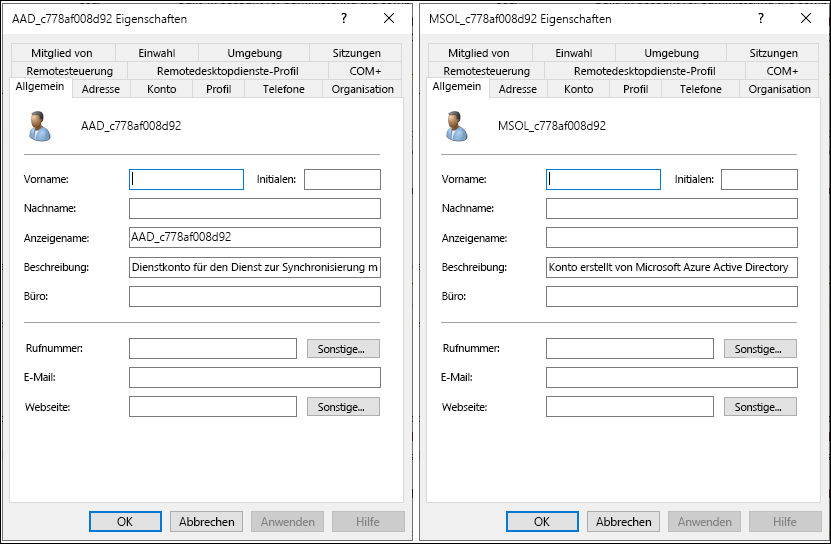

MSOL_<id> |

Dieses Konto wird während der Installation von Microsoft Entra Connect erstellt und für die Synchronisierung mit dem Azure-Mandanten konfiguriert. Das Konto verfügt über Berechtigungen für die Verzeichnisreplikation in den lokalen AD DS und Schreibberechtigung für bestimmte Attribute, um die Hybridbereitstellung zu aktivieren. |

AAD_<id> |

Dies ist das Dienstkonto für die Synchronisierungs-Engine. Es wird mit einem zufällig generierten komplexen Kennwort erstellt, das automatisch so konfiguriert wird, dass es nie abläuft. Wenn der Verzeichnissynchronisierungsdienst ausgeführt wird, verwendet er die Anmeldeinformationen des Dienstkontos, um aus dem lokalen Active Directory zu lesen und den Inhalt der Synchronisierungsdatenbank dann in Azure zu schreiben. Dies erfolgt mithilfe der Anmeldeinformationen des Mandantenadministrators, die Sie im Microsoft Entra Connect-Konfigurations-Assistenten eingeben. |

Achtung

Sie sollten das Dienstkonto für Microsoft Entra Connect nach der Installation nicht ändern, da Microsoft Entra Connect immer versucht, das während der Einrichtung erstellte Konto für die Ausführung zu verwenden. Wenn Sie das Konto ändern, wird die Ausführung von Microsoft Entra Connect beendet, und die geplanten Synchronisierungen werden nicht mehr durchgeführt.

Zusätzliche Lektüre

Weitere Informationen finden Sie im folgenden Dokument.