Implementieren des nahtlosen einmaligen Anmeldens (Single Sign-On, SSO)

Das IT-Team von Contoso sucht nach einer Möglichkeit, Benutzern die Verwendung von SSO-Funktionen für den Zugriff auf lokale Ressourcen und Ressourcen in Azure zu ermöglichen. Das nahtlose SSO von Microsoft Entra ist eine Technologie, die mit Kennwort-Hashsynchronisierung oder Passthrough-Authentifizierung funktioniert.

Außerdem müssen Benutzer*innen nur selten ihre Benutzernamen und nie ihre Kennwörter eingeben, um sich bei Microsoft Entra ID anzumelden, wenn nahtloses SSO aktiviert ist. Dieses Feature ermöglicht autorisierten Benutzern von Contoso einfachen Zugriff auf die unternehmenseigenen cloudbasierten Anwendungen, ohne dass zusätzliche lokale Komponenten erforderlich sind.

Unterstützte Szenarios für die Passthrough-Authentifizierung

Durch die Passthrough-Authentifizierung für Microsoft Entra kann besser sichergestellt werden, dass Dienste, die von Microsoft Entra ID abhängig sind, Kennwörter immer anhand einer lokalen AD DS-Instanz überprüfen.

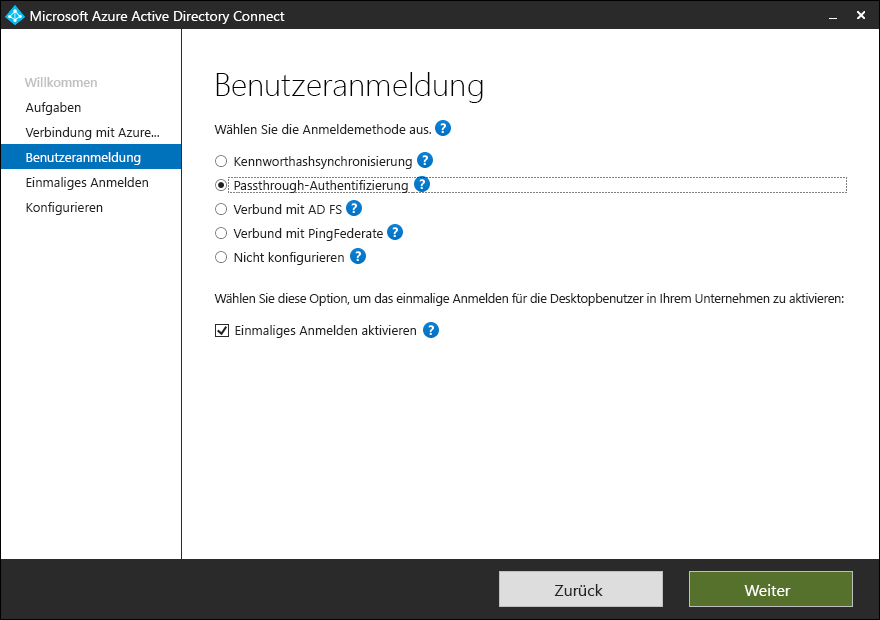

Sie können die Passthrough-Authentifizierung für Microsoft Entra mithilfe von Microsoft Entra Connect konfigurieren. Dieses Tool verwendet einen lokalen Agent, der externe Anforderungen zur Kennwortüberprüfung erkennt. Sie können diesen Agent auf mindestens einem Server bereitstellen, um Hochverfügbarkeit zu gewährleisten. Es ist nicht erforderlich, diesen Server in einem Umkreisnetzwerk bereitzustellen, da die gesamte Kommunikation nur auf ausgehendem Datenverkehr basiert.

Verknüpfen Sie einen Server, auf dem der Passthrough-Authentifizierungs-Agent ausgeführt wird, mit der AD DS-Domäne, in der sich die Benutzer befinden. Bevor Sie die Passthrough-Authentifizierung für Microsoft Entra bereitstellen, sollten Sie wissen, welche Authentifizierungsszenarios unterstützt werden und welche nicht.

Sie können die Passthrough-Authentifizierung für die folgenden Authentifizierungsszenarios verwenden:

Benutzeranmeldungen bei allen webbrowserbasierten Anwendungen, die von Microsoft Entra ID unterstützt werden

Benutzeranmeldungen bei Office-Anwendungen, die die moderne Authentifizierung unterstützen

Hinweis

Zu diesen Office-Anwendungen gehören Office 2019, Office 2016 und Office 2013 mit moderner Authentifizierung.

Benutzeranmeldungen bei Microsoft Outlook-Clients mithilfe von Legacyprotokollen, z. B. Exchange ActiveSync, Simple Mail Transfer Protocol (SMTP), Post Office Protocol (POP) und Internet Message Access Protocol (IMAP).

Benutzeranmeldungen bei Skype for Business-Anwendungen, die die moderne Authentifizierung unterstützen, einschließlich Online- und Hybridtopologien.

Microsoft Entra-Domänenbeitritte für Windows 10-Geräte

App-Kennwörter für die Multi-Factor Authentication

Nicht unterstützte Szenarios für die Passthrough-Authentifizierung

Zwar unterstützt die Passthrough-Authentifizierung die meisten Authentifizierungsszenarios, aber es gibt einige Szenarios, in denen Sie diese Methode nicht verwenden können. Zu diesen Szenarien gehören:

Benutzeranmeldungen bei älteren Office-Clientanwendungen, Outlook ausgenommen

Hinweis

Zu diesen älteren Client-Apps gehören Office 2010 und Office 2013 ohne moderne Authentifizierung.

Zugriff auf Kalenderfreigabe und Frei-/Gebucht-Informationen in Exchange-Hybridumgebungen nur in Office 2010.

Benutzeranmeldungen bei Skype for Business-Clientanwendungen ohne moderne Authentifizierung.

Benutzeranmeldungen bei Windows PowerShell, Version 1.0.

Erkennen von Benutzern mit kompromittierten Anmeldeinformationen.

Szenarios, in denen Microsoft Entra Domain Services erforderlich ist Bei Microsoft Entra Domain Services ist es erforderlich, dass für Mandanten die Kennwort-Hashsynchronisierung aktiviert ist. Deshalb funktionieren Mandanten, die nur die Passthrough-Authentifizierung verwenden, in diesen Szenarios nicht.

Szenarios, in denen Microsoft Entra Connect Health erforderlich ist Die Passthrough-Authentifizierung ist nicht mit Microsoft Entra Connect Health integriert.

Wenn Sie das Apple-Programm zur Geräteregistrierung (Device Enrollment Program, DEP) verwenden, das iOS Setup Assistant verwendet, können Sie die moderne Authentifizierung nicht verwenden, da sie nicht unterstützt wird. Apple-DEP-Geräte können für verwaltete Domänen, die die Passthrough-Authentifizierung verwenden, nicht in Intune registriert werden. Als Alternative können Sie die Intune-Unternehmensportal-App verwenden.

So funktioniert die Passthrough-Authentifizierung

Bevor Sie die Passthrough-Authentifizierung bereitstellen, sollten Sie erst verstehen, wie sie funktioniert und wie sich diese Authentifizierungsmethode von AD FS unterscheidet. Die Passthrough-Authentifizierung ist nicht nur eine einfachere Form der AD FS-Authentifizierung. Beide Methoden verwenden zwar die lokale Infrastruktur, um Benutzer zu authentifizieren, wenn sie auf Ressourcen wie Microsoft 365 zugreifen, aber sie gehen dabei unterschiedlich vor.

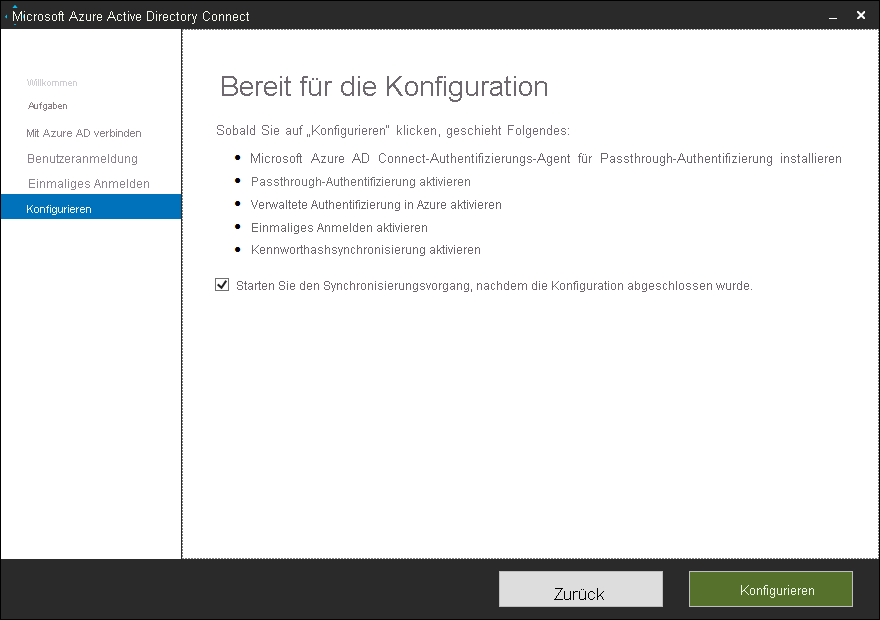

Die Passthrough-Authentifizierung verwendet eine Komponente namens „Authentifizierungs-Agent“, um Benutzer zu authentifizieren. Microsoft Entra Connect installiert den Authentifizierungs-Agent während der Konfiguration.

Nach der Installation registriert sich der Authentifizierungs-Agent selbst bei der Microsoft Entra ID-Instanz Ihres Microsoft 365-Mandanten. Während der Registrierung weist Microsoft Entra ID dem Authentifizierungs-Agent ein eindeutiges digitales Identitätszertifikat zu. Dieses Zertifikat (mit einem Schlüsselpaar) ermöglicht die sichere Kommunikation mit Microsoft Entra ID. Bei der Registrierung wird auch der Authentifizierungs-Agent an Ihren Microsoft Entra-Mandanten gebunden.

Hinweis

Authentifizierungsanforderungen werden nicht an den Authentifizierungs-Agent übermittelt. Stattdessen stellt der Authentifizierungs-Agent während der Initialisierung eine Verbindung mit Microsoft Entra ID über Port 443 her. Dabei handelt es sich um einen HTTPS-Kanal, der durch die gegenseitige Authentifizierung geschützt wird. Nach der Verbindungsherstellung gewährt Microsoft Entra ID dem Authentifizierungs-Agent Zugriff auf die Azure Service Bus-Warteschlange. Über diese Warteschlange ruft der Authentifizierungs-Agent Anforderungen zur Kennwortüberprüfung ab und verwaltet sie. Deshalb gibt es keinen eingehenden Datenverkehr, und es ist nicht notwendig, den Authentifizierungs-Agent im Umkreisnetzwerk zu installieren.

Beispiel

Wenn das IT-Team von Contoso die Passthrough-Authentifizierung für den Microsoft 365-Mandanten des Unternehmens aktiviert und ein Benutzer versucht, sich für Outlook Web App zu authentifizieren, werden die folgenden Schritte ausgeführt:

Wenn der oder die Benutzer*in nicht bereits angemeldet ist, wird er oder sie zur Microsoft Entra-Seite Benutzeranmeldung weitergeleitet. Auf dieser Seite meldet sich der Benutzer mit seinem Benutzernamen und seinem Kennwort an. Microsoft Entra ID empfängt die Anmeldeanforderung und reiht den Benutzernamen und das Kennwort in eine Warteschlange ein. Ein Microsoft Entra-Sicherheitstokendienst (STS) verwendet den öffentlichen Schlüssel des Authentifizierungs-Agents, um diese Anmeldeinformationen zu verschlüsseln. Der STS-Dienst ruft diesen öffentlichen Schlüssel aus dem Zertifikat ab, das der Authentifizierungs-Agent während des Registrierungsvorgangs empfängt.

Hinweis

Obwohl Microsoft Entra ID die Benutzeranmeldeinformationen vorübergehend in die Azure Service Bus-Warteschlange einreiht, werden sie nie in der Cloud gespeichert.

Der Authentifizierungs-Agent, der permanent mit der Azure Service Bus-Warteschlange verbunden ist, bemerkt die Änderung in der Warteschlange und ruft die verschlüsselten Anmeldeinformationen aus dieser ab. Da die Anmeldeinformationen mit dem öffentlichen Schlüssel für den Authentifizierungs-Agent verschlüsselt werden, verwendet der Agent den privaten Schlüssel, um die Daten zu entschlüsseln.

Der Authentifizierungs-Agent überprüft den Benutzernamen und das Kennwort für die lokale AD DS-Instanz mithilfe von Windows-Standard-APIs. An diesem Punkt ist dieser Mechanismus vergleichbar mit der Vorgehensweise von AD FS. Beim Benutzernamen kann es sich entweder um den lokalen Standardbenutzernamen (in der Regel

userPrincipalName) oder um ein anderes (als Alternative ID bezeichnetes) Attribut handeln, das in Microsoft Entra Connect konfiguriert ist.Die lokale AD DS-Instanz wertet die Anforderung aus und gibt die entsprechende Antwort an den Authentifizierungs-Agent zurück: Erfolg, Fehler, Kennwort abgelaufen oder Benutzer gesperrt.

Nachdem der Authentifizierungs-Agent die Antwort von AD DS empfangen hat, gibt er sie an Microsoft Entra ID zurück.

Microsoft Entra ID wertet die Antwort aus und gibt eine entsprechende Antwort an den Benutzer zurück. Benutzer*innen werden z. B. sofort mit Microsoft Entra ID angemeldet oder zu einer Zwei-Faktor-Authentifizierung aufgefordert. Wenn die Anmeldung erfolgreich ist, kann der Benutzer auf die Anwendung zugreifen.

Hinweis

Sie können nahtloses einmaliges Anmelden für Microsoft Entra zusammen mit der Passthrough-Authentifizierung bereitstellen, um den Zugriff auf cloudbasierte Ressourcen über in eine Domäne eingebundene Computer noch benutzerfreundlicher zu machen. Wenn Sie dieses Feature bereitstellen, können Ihre Benutzer auf Cloudressourcen zugreifen, ohne sich anzumelden, wenn sie bereits auf ihren in eine Domäne eingebundenen Unternehmenscomputern mit ihren Domänenanmeldeinformationen angemeldet sind.

Zusätzliche Lektüre

Weitere Informationen finden Sie in den folgenden Ressourcen.