Implementieren einer Windows-Firewall mit Windows Server-IaaS-VMs

Der Netzwerkadministrator bei Contoso hat Bedenken im Hinblick auf im Konflikt stehende Firewalleinstellungen zwischen Microsoft Azure Firewall und Windows Defender Firewall mit Windows Server-IaaS-VMs. Sie untersuchen, wie Sie diese beiden Systeme kompatibel miteinander einrichten können.

Was ist Windows Defender Firewall mit erweiterter Sicherheit?

Windows Defender Firewall mit erweiterter Sicherheit ist eine hostbasierte Firewall, mit der die Sicherheit von Windows Server verbessert werden kann. Windows Defender Firewall mit erweiterter Sicherheit ist mehr als eine einfache Firewall, da Features wie Firewallprofile und Verbindungssicherheitsregeln enthalten sind.

Hinweis

In Ihrer lokalen Umgebung können Sie Windows Defender Firewall mit erweiterter Sicherheit entweder manuell für jeden Server einrichten, oder Sie verwenden eine Gruppenrichtlinie, um die Firewallregeln zentral zu konfigurieren.

Konfigurieren von Windows Defender Firewall-Regeln

Regeln bestehen aus mehreren Kriterien, die definieren, welcher Datenverkehr für die Firewall zugelassen, blockiert oder geschützt werden soll. Sie können verschiedene Arten von Regeln konfigurieren. Sehen Sie sich dazu die folgende Tabelle an.

| Regeltyp | BESCHREIBUNG |

|---|---|

| Eingehend | Regeln für eingehenden Datenverkehr lassen Datenverkehr, der mit den Kriterien der Regeln übereinstimmt, explizit zu oder blockieren ihn explizit. Sie können beispielsweise eine Regel konfigurieren, die HTTP-Datenverkehr vom internen Netzwerk zur Firewall zulässt, denselben Datenverkehr jedoch blockiert, wenn er dem Internet entstammt. Wenn Windows Server erstmalig installiert wird, wird der gesamte nicht angeforderte Datenverkehr standardmäßig blockiert. Damit nicht angeforderter eingehender Datenverkehr zugelassen wird, müssen Sie eine Regel für eingehenden Datenverkehr erstellen, die den Datenverkehr beschreibt, den Sie zulassen möchten. Für Windows Server-Rollen und -Features müssen Sie keine Regeln erstellen. Wenn beispielsweise die Microsoft-Internetinformationsdienste (IIS) aktiviert werden, wird Windows Defender Firewall automatisch so angepasst, dass entsprechender Datenverkehr zugelassen wird. Sie können die Standardaktion so ändern, dass alle Verbindungen unabhängig von Regeln zugelassen oder blockiert werden. Wenn alle Verbindungen zugelassen werden, wird der Schutz entfernt, den die Firewall bietet. |

| Ausgehend | Windows Defender Firewall lässt allen ausgehenden Datenverkehr zu, wenn er nicht von einer Regel blockiert wird. Ausgangsregeln lassen Datenverkehr vom Computer, der mit den Kriterien der Regeln übereinstimmt, explizit zu oder verhindern ihn explizit. Sie können beispielsweise eine Regel konfigurieren, mit der ausgehender Datenverkehr an einen Computer über die Firewall explizit blockiert wird, derselbe Datenverkehr für andere Computer jedoch zugelassen wird. Diese Regel kann eine IP-Adresse angeben, einen IP-Adressbereich oder ein Platzhalterzeichen (*). |

| Verbindungssicherheit | Firewallregeln und Verbindungssicherheitsregeln ergänzen sich, und beide tragen zu einer Defense-in-Depth-Strategie zu, mit der Ihr Servercomputer geschützt werden kann. Verbindungssicherheitsregeln unterstützen Sie beim Schutz von Datenverkehr mithilfe der Internetprotokollsicherheit (IPsec), während Datenverkehr im Netzwerk weitergeleitet wird. Verwenden Sie Verbindungssicherheitsregeln, um anzugeben, dass Verbindungen zwischen zwei Computern authentifiziert oder verschlüsselt werden müssen. Verbindungssicherheitsregeln geben an, wann und wie Authentifizierung erfolgt. Sie lassen Verbindungen jedoch nicht zu. Damit eine Verbindung zugelassen wird, erstellen Sie eine Eingangs- oder Ausgangsregel. Nachdem eine Verbindungssicherheitsregel erstellt wurde, können Sie angeben, dass Eingangs- und Ausgangsregeln nur für bestimmte Benutzer oder Computer gelten. |

Arten von Eingangs- und Ausgangsregeln

In Windows Defender Firewall mit erweiterter Sicherheit können Sie vier Arten von Eingangs- und Ausgangsregeln erstellen. Sehen Sie sich dazu die folgende Tabelle an.

| Art von Eingangs- und Ausgangsregel | BESCHREIBUNG |

|---|---|

| Programmregeln | Diese Regeln können Verbindungen für ein Programm unabhängig von der verwendeten Portnummer steuern. Verwenden Sie diese Art Firewallregel, um eine Verbindung auf Grundlage des Programms zuzulassen, zu dem eine Verbindung hergestellt werden soll. Diese Regeln sind hilfreich, wenn Sie nicht sicher sind, welcher Port oder welche anderen erforderlichen Einstellungen verwendet werden, da Sie nur den Pfad der ausführbaren Datei des Programms (EXE-Datei) angeben. |

| Portregeln | Diese Regeln können Verbindungen für einen TCP- oder einen UDP-Port unabhängig von der Anwendung steuern. Verwenden Sie diese Art Firewallregel, um eine Verbindung auf Grundlage der TCP- oder UDP-Portnummer zuzulassen, für die der Computer eine Verbindung herstellen möchte. Sie geben das Protokoll und einzelne oder mehrere lokale Ports an. |

| Vordefinierte Regeln | Diese Regeln können Verbindungen für eine Windows-Komponente steuern, z. B. die Datei- oder Druckfreigabe oder AD DS. Verwenden Sie diese Art Firewallregel, um eine Verbindung zuzulassen, indem Sie einen oder mehrere Dienste in der Liste auswählen. Diese Arten von Windows-Komponenten fügen dieser Liste während der Einrichtung oder Konfiguration normalerweise automatisch eigene Einträge hinzu. Sie können eine Regel aktivieren und deaktivieren. Dasselbe funktioniert für Regeln als Gruppe. |

| Benutzerdefinierte Regeln | Bei diesen Regeln kann es sich um Kombinationen aus anderen Regeltypen wie Portregeln und Programmregeln handeln. |

Verwalten von Windows Defender Firewall

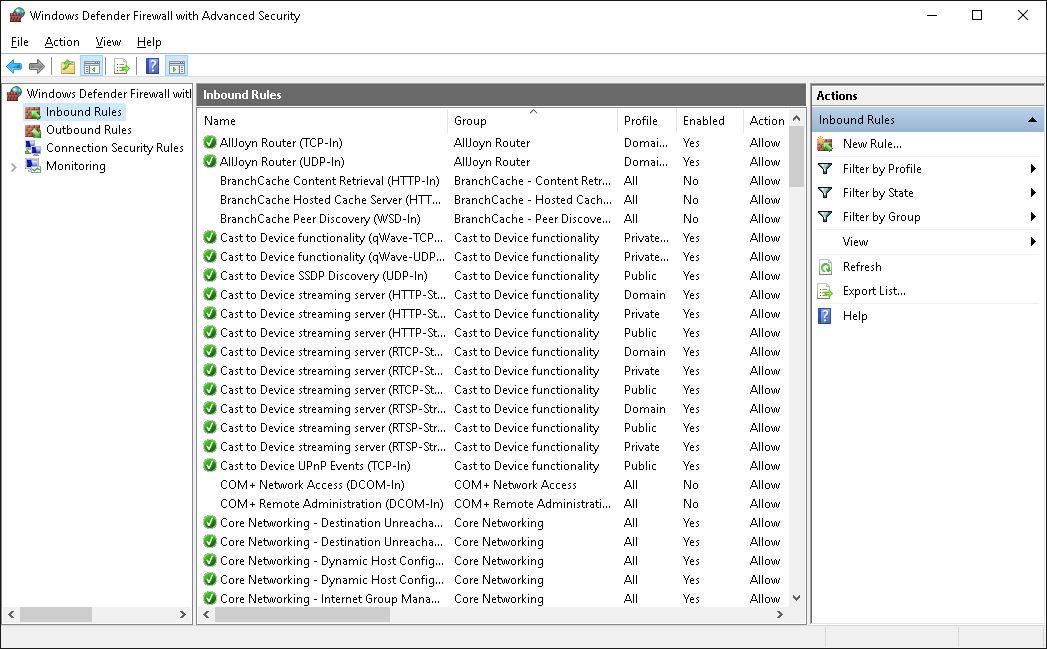

Sie können Windows Defender Firewall mit erweiterter Sicherheit mithilfe der auf dem folgenden Screenshot gezeigten Oberfläche verwalten. Alternativ können Sie auch Windows PowerShell verwenden.

Verwenden von Windows PowerShell zum Verwalten von Firewalleinstellungen

Es gibt viele Cmdlets in Windows PowerShell, mit denen Sie Windows Firewall verwalten können.

Wenn Sie beispielsweise eine Firewallregel erstellen möchten, die die Verwendung der Anwendung erlaubt, die die ausführbare Datei application.exe verwendet, geben Sie in die Windows PowerShell-Eingabeaufforderung den folgenden Befehl ein und drücken die EINGABETASTE:

New-NetFirewallRule -DisplayName “Allow Inbound Application” -Direction Inbound -Program %SystemRoot%\System32\application.exe -RemoteAddress LocalSubnet -Action Allow

Wenn Sie eine vorhandene Regel ändern möchten, geben Sie in die Windows PowerShell-Eingabeaufforderung den folgenden Befehl ein und drücken die EINGABETASTE:

Set-NetFirewallRule –DisplayName “Allow Web 80” -RemoteAddress 192.168.0.2

Wenn Sie eine vorhandene Regel löschen möchten, geben Sie in die Windows PowerShell-Eingabeaufforderung den folgenden Befehl ein und drücken die EINGABETASTE:

Remove-NetFirewallRule –DisplayName “Allow Web 80”

Wenn Sie sich weitere Windows PowerShell-Cmdlets ansehen möchten, besuchen Sie die Seite NetSecurity-

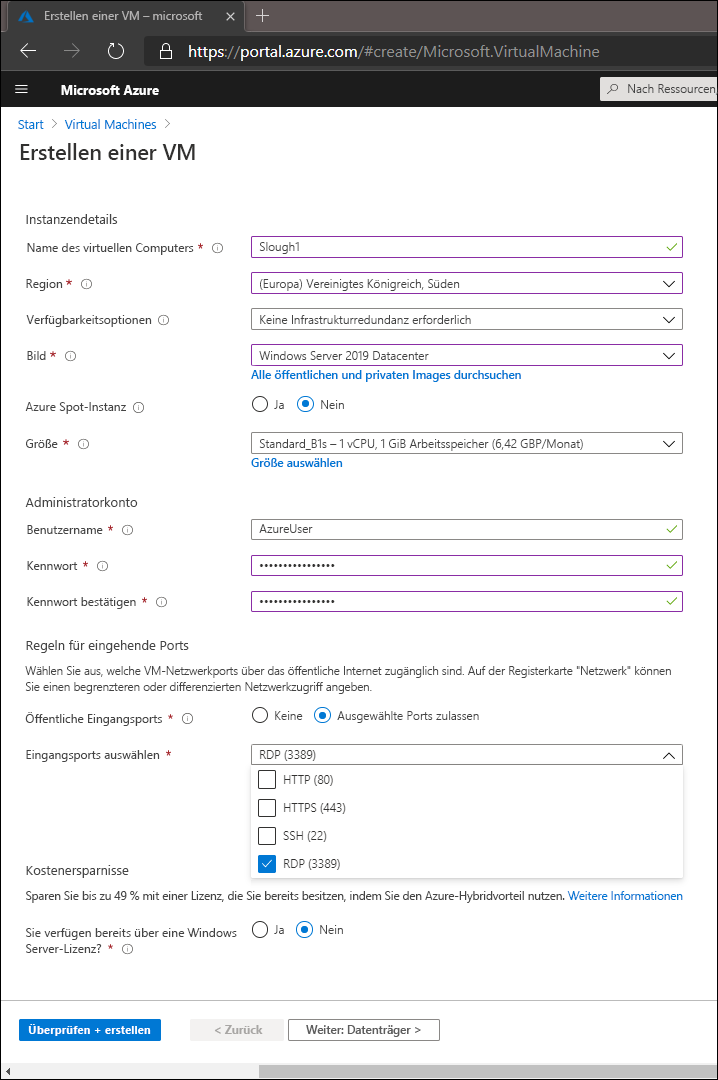

Erstellen von Firewallregeln beim Erstellen einer VM in Azure

Wenn Sie in Azure IaaS-VMs erstellen, die Windows Server ausführen, müssen Sie die Firewall sorgfältig und korrekt konfigurieren. Es ist möglich, Windows Defender Firewall mit erweiterter Sicherheit zu konfigurieren, um einen Port zu blockieren oder zuzulassen, der von Azure Firewall zugelassen oder blockiert wird. Wenn Sie erstmalig eine VM in Azure erstellen, müssen Sie die Eingangsportregeln definieren. Diese nicht übereinstimmenden Einstellungen können zu Nichtverfügbarkeit von Diensten und Verwirrung führen.