Beschreiben, wie Apps mit der App-Steuerung für bedingten Zugriff von Defender for Cloud Apps geschützt werden

Es ist wichtig, dass Sicherheitsadministratoren wissen, was in der Cloud-App-Umgebung ihrer Organisation geschieht.

Wenn die Benutzer von Contoso Apps verwenden, die Sie nicht kennen, führen sie möglicherweise ohne Ihr Wissen Schadsoftware ein. Contoso kann dem Verlust von Daten unterliegen, wenn Benutzer Inhalte ohne geeignete Steuerelemente freigeben. Sie müssen den Benutzern jedoch erlauben, die benötigten Apps zu verwenden, und dies von Geräten, die sie möglicherweise besitzen. Kurz gesagt, Sie müssen ein Gleichgewicht zwischen den Bedürfnissen der Benutzer und der Sicherheit von Contoso und seinen Daten schaffen.

Einige dieser Apps verwenden möglicherweise Microsoft Entra ID als Identitätsanbieter. Andere Apps sind möglicherweise nicht auf einen alternativen Identitätsanbieter angewiesen. Durch die Verwendung von Microsoft Defender for Cloud Apps können Sie jedoch Zugriffs- und Sitzungssteuerelemente mit jedem unterstützten Identitätsanbieter implementieren.

Hinweis

Wenn die Apps Ihrer Benutzer auf Microsoft Entra ID angewiesen sind, sind die Zugriffs- und Sitzungssteuerungen bereits vollständig in Microsoft Entra Tool für bedingten Zugriff integriert.

Was ist die bedingte App-Zugriffskontrolle?

Sie können die bedingte App-Zugriffssteuerung in Defender for Cloud Apps verwenden, um den Benutzer-App-Zugriff und Sitzungen basierend auf konfigurierbaren Richtlinien zu überwachen und zu steuern. In der folgenden Tabelle wird beschrieben, wie Sie diese Richtlinien verwenden können.

| Aktion | Beschreibung |

|---|---|

| Verhindern der Datenexfiltration | Blockieren Sie den Download, und verhindern Sie das Ausschneiden, Kopieren und Einfügen vertraulicher Dokumente. |

| Schutz beim Herunterladen | Erfordern des Schutzes vertraulicher Dokumente mit Azure Information Protection, bevor Benutzer sie herunterladen können. |

| Verhindern des Hochladens von Dateien ohne Bezeichnung | Verhindern des Hochladens vertraulicher Inhalte, bis diese vom Benutzer korrekt beschriftet wurden. |

| Blockieren potenzieller Schadsoftware | Blockieren des Hochladens von Benutzerdateien, die als potenziell bösartig eingestuft wurden. |

| Überwachen von Benutzersitzungen auf Konformität | Überwachen riskanter Benutzersitzungen durch Protokollierung von Benutzeraktivitäten |

| Zugriff blockieren | Blockieren bestimmter Benutzer oder bestimmter Apps basierend auf Risikofaktoren. |

| Blockieren von benutzerdefinierten Aktivitäten | Scannen von Inhalten nach vertraulichen Informationen und Blockieren bei Bedarf |

So funktioniert's

Zunächst erstellen Sie eine Sitzungsrichtlinie in Defender for Cloud Apps. Mit dieser Sitzungsrichtlinie können Sie Benutzersitzungen steuern. Tatsächlich wird die Benutzersitzung über einen Reverse-Proxy umgeleitet, anstatt eine direkte Verbindung zur Ziel-App herzustellen. Dieser Ansatz bedeutet, dass der gesamte Benutzerzugriff über Defender for Cloud Apps geleitet wird und Ihnen die zuvor erläuterten Steuerelemente zur Verfügung steht.

Wenn Sie eine Sitzung mit einem Proxy schützen, werden alle URLs und Cookies der App mit einem Defender for Cloud Apps-Suffix geändert. Wenn die App-URL beispielsweise app.contoso.com lautet, dann ist die modifizierte URL app.Contoso.com.mcas.ms.

Tipp

Mit dieser Methode müssen Sie nichts auf einem Gerät installieren, um den App-Zugriff über den Proxy umzuleiten.

Identifikation verwalteter Geräte

Die Entscheidung, die Sie über das Zulassen oder Sperren des Zugriffs und der Dateien treffen, könnte beeinflusst werden, wenn Sie mehr über das Gerät wissen. Möglicherweise sind Sie bei Aktionen für vertrauliche Inhalte flexibler, wenn es sich bei dem für den Zugriff auf den Inhalt verwendeten Gerät um ein verwaltetes Gerät handelt.

Um Sie bei dieser Ermittlung zu unterstützen, kann Defender for Cloud Apps überprüfen, ob das Gerät:

- Microsoft Intune-kompatibel ist

- Ist ein Microsoft Entra hybrid eingebundenes Gerät

- Clientzertifikate in einer vertrauenswürdigen Kette hat

Microsoft Entra Richtlinien für bedingten Zugriff ermöglichen die Übermittlung von Geräteinformationen für Intune kompatible und hybrid eingebundene Geräte an Defender for Cloud Apps. Anschließend können Sie eine Zugriffs- oder Sitzungsrichtlinie verwenden, die den Gerätestatus als Filter implementiert.

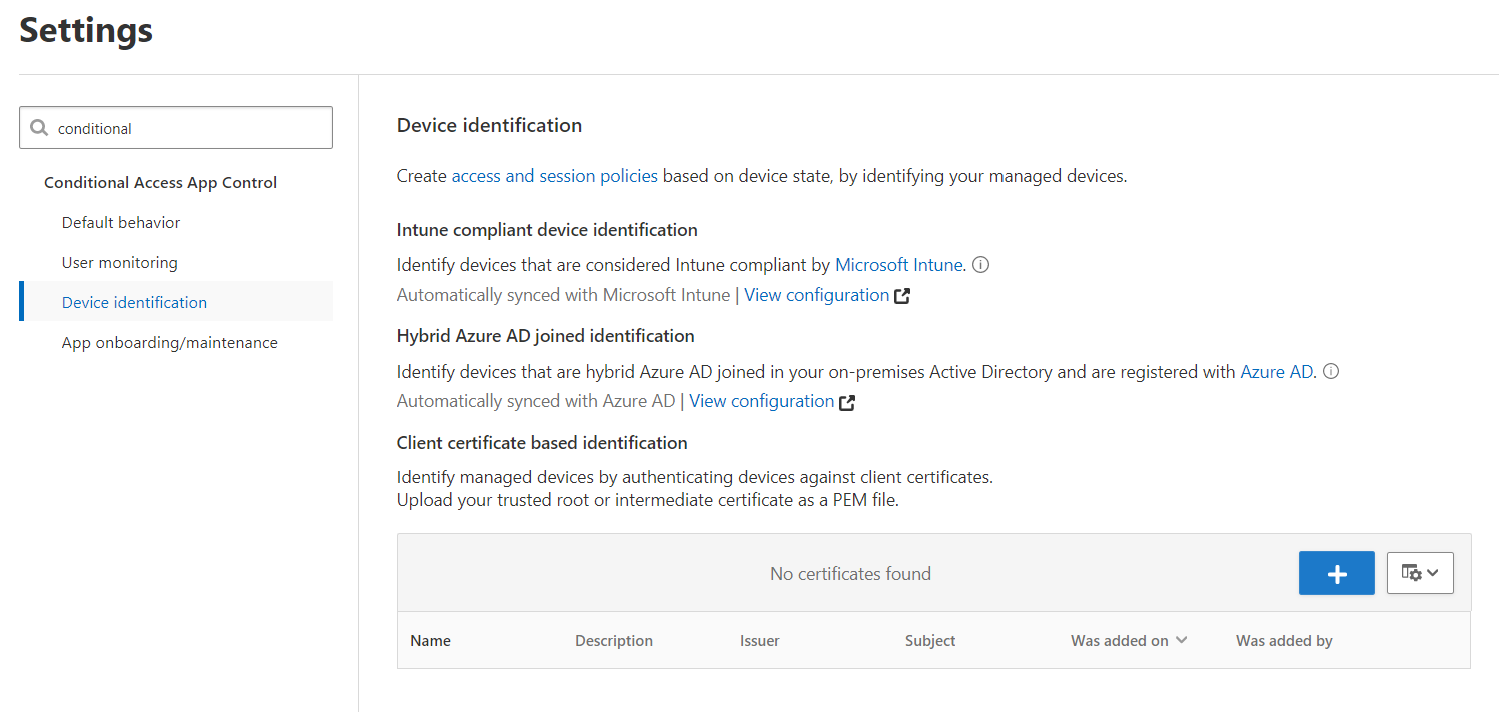

Zertifikate funktionieren auf andere Weise. Bei Verwendung eines Clientzertifikats überprüft Defender for Cloud Apps, ob das Zertifikat gültig, nicht widerrufen und unter der richtigen Stamm- oder Zwischenzertifikatsstelle (Certificate Authority, CA) steht. Sie können eine Richtlinie erstellen und verwenden, um die Geräteverwaltung basierend auf Clientzertifikaten zu bestimmen, indem Sie im Defender for Cloud Apps-Portal Einstellungen auswählen. Wählen Sie dann die Registerkarte Geräteerkennung aus. Sie können dann so viele Stamm- oder Zwischenzertifikate hochladen, wie Sie benötigen.

Wichtig

Sie müssen Zertifikate im PEM-Format hochladen.

Integrieren und Bereitstellen der App-Steuerung für bedingten Zugriff für jede Appschutz-Richtlinie

Sie können Sitzungssteuerelemente in Defender for Cloud Apps verwenden, um mit einer beliebigen App zu arbeiten. Diese Apps können nicht ausgewählte SaaS-Apps, branchenspezifische Apps oder sogar lokale Apps enthalten, die von Microsoft Entra Anwendungsproxy gehostet werden. Ihre Umgebung muss jedoch bestimmte, unten beschriebene Voraussetzungen erfüllen. Sie müssen über Folgendes verfügen:

- Eine Microsoft Entra ID P1- oder P2-Lizenz oder eine Lizenz, die von einem anderen Identitätsanbieter benötigt wird

- Eine Microsoft Defender for Cloud Apps-Lizenz

- Apps, die für Single Sign-On (SSO) konfiguriert sind

- Apps, die eines der folgenden Authentifizierungsprotokolle unterstützen:

- SAML 2.0

- OpenID Connect

So stellen Sie eine beliebige App bereit

Verwenden Sie das folgende allgemeine Verfahren, um jede App so bereitzustellen, dass sie von der App-Steuerung für bedingten Zugriff von Defender for Cloud Apps gesteuert wird:

- Konfigurieren Ihres Identitätsanbieters für die Verwendung mit Defender for Cloud Apps

- Konfigurieren Sie die Benutzer, welche die App bereitstellen

- Konfigurieren Sie die App, die Sie bereitstellen

- Stellen Sie sicher, dass der Quell- oder Hostfeed ordnungsgemäß funktioniert.

- Aktivieren Sie die App für die Verwendung in Ihrer Organisation

- Aktualisieren der Microsoft Entra richtlinie

Hinweis

Weitere Informationen finden Sie im folgenden Dokument: So stellen Sie eine beliebige App bereit.