Funktionsweise von Azure Firewall Manager

In dieser Lerneinheit wird erläutert, wie Firewall Manager funktioniert und welche Aufgaben Sie mit dem Dienst ausführen können. Sie untersuchen außerdem, wie Firewallrichtlinienregeln funktionieren. Wie bereits beschrieben, bildet eine Richtlinie den Grundbaustein von Azure Firewall Manager. Sie erstellen Richtlinien und ordnen diese den Azure Firewall-Instanzen in geschützten virtuellen Hubs oder virtuellen Hubnetzwerken zu.

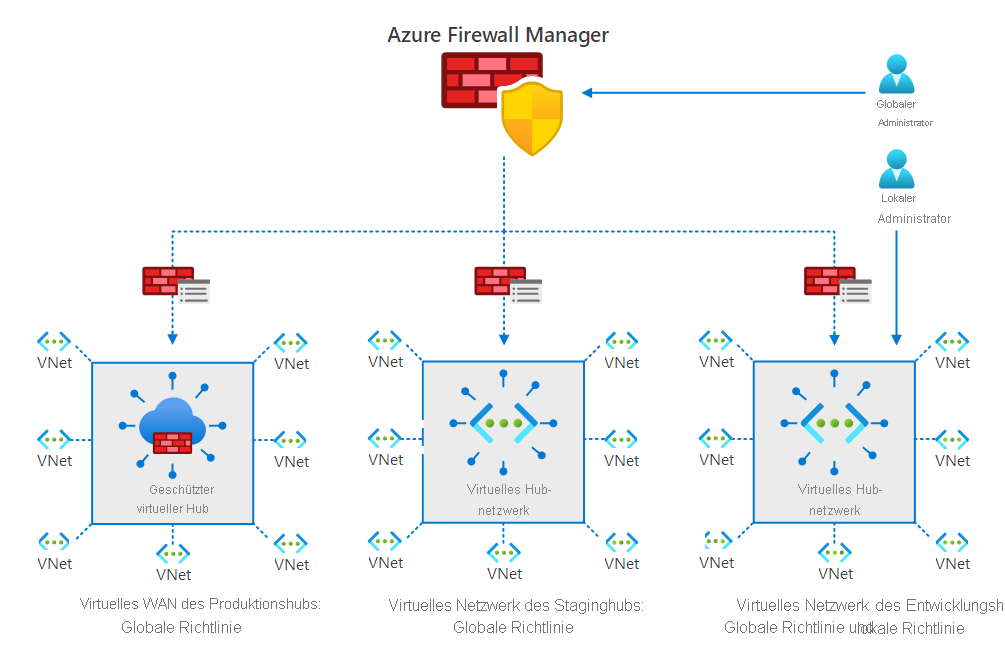

Das folgende Diagramm zeigt eine typische Konfiguration. Sie enthält einen globalen Administrator, der Richtlinien auf oberster Ebene erstellt und zuordnet. Diese Richtlinien werden sowohl einem geschützten virtuellen Hub als auch zwei virtuellen Hubnetzwerken zugeordnet. Lokale Administrator*innen können zudem Richtlinien für eines der virtuellen Hubnetzwerke konfigurieren und diesem zuordnen.

Azure Firewall-Richtlinien bestehen aus Regeln und Einstellungen, die den Datenverkehr in geschützten Ressourcen steuern. In dieser Lerneinheit lernen Sie Folgendes:

- Azure Firewall-Richtlinien, -Regeln und Threat Intelligence-Einstellungen

- Regelverarbeitung

- Mit Azure Firewall Manager auszuführende Aufgaben

Was sind Azure Firewall-Richtlinienregeln?

In der folgenden Tabelle werden die Azure Firewall-Richtlinienregelsammlungen und die entsprechenden Einstellungen beschrieben.

| Regelsammlung oder Einstellung | Beschreibung |

|---|---|

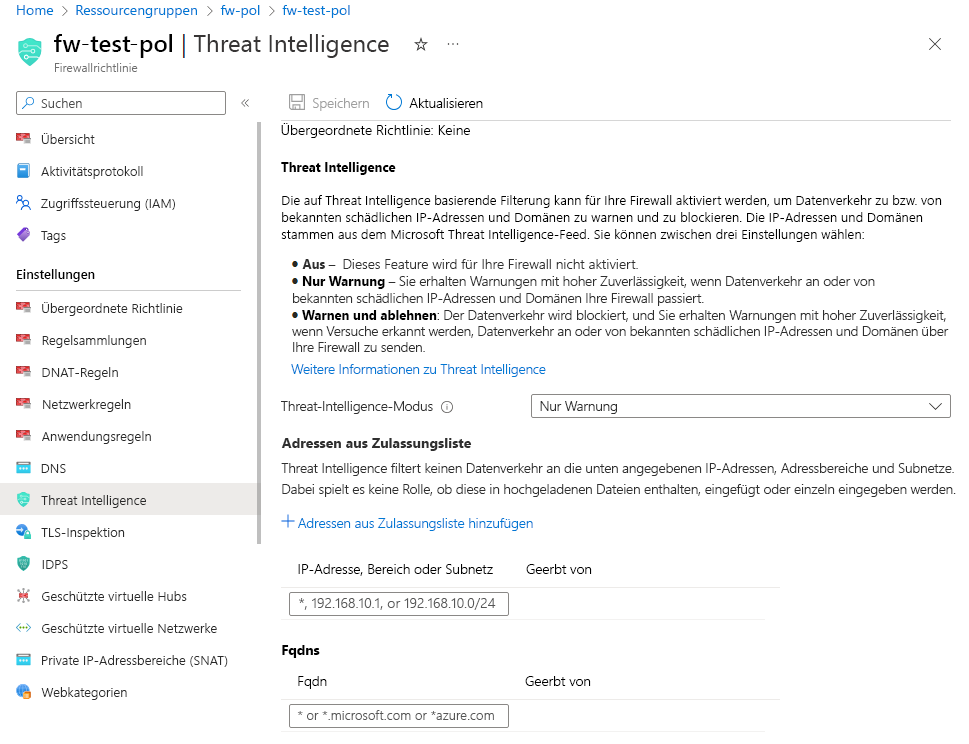

| Threat Intelligence-Einstellungen | Hiermit wird die Azure Firewall-Richtlinienfilterung basierend auf Threat Intelligence aktiviert, sodass Sie vor potenziell schädlichem Datenverkehr gewarnt werden. Außerdem können Sie Datenverkehr von und zu IP-Adressen und Domänen verweigern, die als böswillig bekannt sind. |

| NAT-Regelsammlung | Ermöglicht das Konfigurieren von Azure Firewall-DNAT-Regeln (Destination Network Address Translation). Diese Regeln übersetzen und filtern den eingehenden Datenverkehr vom Internet in Ihre Azure-Subnetze. |

| Netzwerkregelsammlung | Verwaltet Nicht-HTTP/S-Datenverkehr, der die Firewall passiert. |

| Anwendungsregelsammlung | Verwaltet HTTP/S-Datenverkehr, der die Firewall passiert. |

Zuerst müssen Sie entscheiden, welche Regeln Sie zum Verwalten des Datenverkehrs benötigen. Anschließend erstellen und konfigurieren Sie mit Azure Firewall Manager die Azure Firewall-Richtlinien, die diese Regeln enthalten (siehe folgende Grafik).

Verarbeiten von Regeln

In der Praxis ist eine NAT-Regel eine Routingregel, die Datenverkehr von öffentlichen an private IP-Adressen in Ihren Azure-Ressourcen leitet. Wenn eine Firewall die definierten Regeln einer Richtlinie verarbeitet, wird anhand der Netzwerk- und Anwendungsregeln bestimmt, ob der Datenverkehr zulässig ist. Im folgenden Prozess wird beschrieben, wie diese Regeln für den Datenverkehr verarbeitet werden:

Threat Intelligence-Regeln werden vor NAT-, Netzwerk- oder Anwendungsregeln verarbeitet. Beim Einrichten dieser Regeln stehen zwei Verhalten zur Auswahl:

- Warnen beim Auslösen der Regel (Standardmodus).

- Warnen und Verweigern beim Auslösen der Regel.

NAT-Regeln werden als Zweites verarbeitet. Sie bestimmen die eingehende Verbindung zu den angegebenen Ressourcen in Ihren virtuellen Netzwerken.

Hinweis

Wenn sich eine Übereinstimmung ergibt, wird eine implizite entsprechende Netzwerkregel hinzugefügt, um den übersetzten Datenverkehr zuzulassen.

- Als Nächstes werden Netzwerkregeln angewendet. Wenn eine Netzwerkregel dem Datenverkehr entspricht, wird diese Regel angewendet. Weitere Regeln werden nicht überprüft.

- Wenn es keine entsprechenden Netzwerkregeln gibt und es sich um HTTP/S-Datenverkehr handelt, werden Anwendungsregeln angewendet.

- Wenn es keine entsprechenden Anwendungsregeln gibt, wird der Datenverkehr mit der Infrastrukturregelsammlung verglichen.

- Wenn es immer noch keine Entsprechung für den Datenverkehr gibt, wird der Datenverkehr implizit verweigert.

Hinweis

In Infrastrukturregelsammlungen werden vollqualifizierte Domänennamen (FQDNs) definiert, die standardmäßig zulässig sind. Dabei handelt es sich um vollqualifizierte Domänennamen speziell für Azure.

Verwenden von Azure Firewall Manager

Azure Firewall Manager bietet Ihnen folgende Möglichkeiten:

- Definieren von Regeln zum Filtern des Datenverkehrs für mehrere Azure Firewall-Instanzen in geschützten virtuellen Hubs und virtuellen Hubnetzwerken.

- Zuordnen einer Azure Firewall-Richtlinie zu neuen oder vorhandenen virtuellen Netzwerken. Durch diese Zuordnung werden einheitliche Firewallrichtlinien für mehrere virtuelle Hubnetzwerke erzwungen.

- Zuordnen einer Azure Firewall-Richtlinie oder eines Sicherheitspartneranbieters zu einem neuen oder vorhandenen virtuellen Hub. Durch diese Zuordnung werden einheitliche Sicherheits- und Routingrichtlinien für mehrere Hubs erzwungen.

- Zuordnen einer Web Application Firewall-Richtlinie zu einer Anwendungsbereitstellungsplattform (Azure Front Door oder Azure Application Gateway).

- Ordnen Sie Ihre virtuellen Netzwerke einem DDoS-Schutzplan zu.

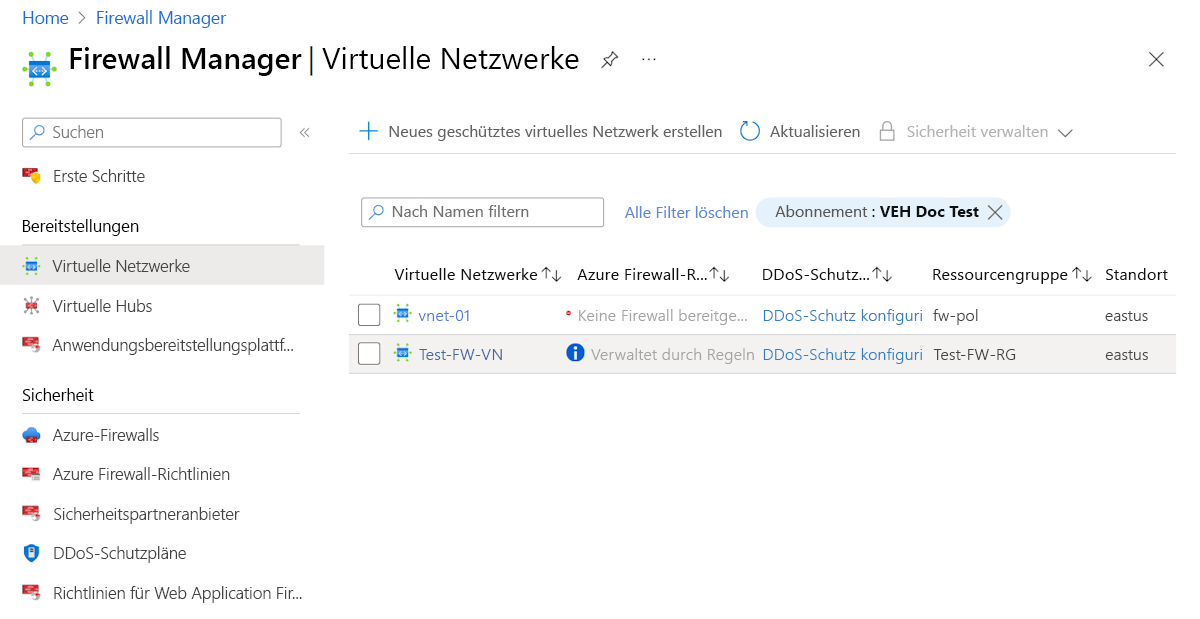

In der folgenden Grafik implementiert ein Administrator eine Firewall mit einer Firewallrichtlinie für ein vorhandenes virtuelles Netzwerk.