Was ist die Azure Web Application Firewall?

Hier lernen Sie die Grundlagen der Azure-Webanwendungsfirewall kennen. Anhand dieser Übersicht können Sie ermitteln, ob die Azure-Webanwendungsfirewall ein nützliches Tool ist, um die allgemeine Netzwerksicherheitsstrategie von Contoso zu erweitern.

Übersicht über die Azure-Webanwendungsfirewall

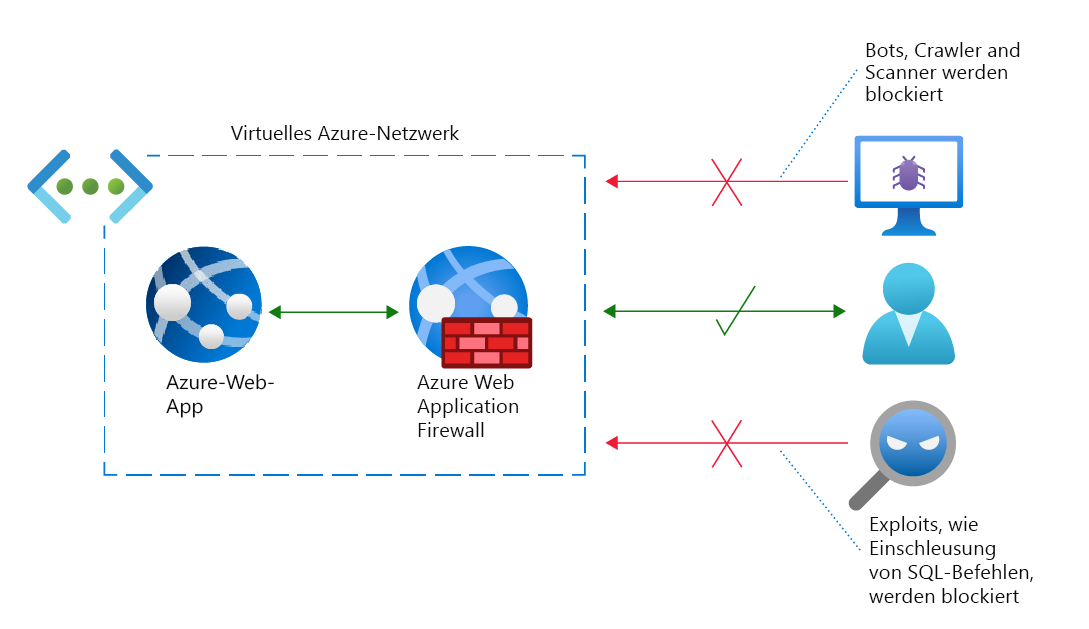

Sie glauben vielleicht, dass böswillige Benutzer*innen sich nicht für Ihre Web-Apps interessieren. Tests haben jedoch ergeben, dass Bots oder böswillige Akteure innerhalb von Minuten nach der Bereitstellung Schwachstellen in Web-Apps ermitteln können. Wenn Sie eine App im Web platzieren, gehen Sie davon aus, dass Bedrohungsakteure die App fast sofort auf Sicherheitsrisiken testen. Sie können auch davon ausgehen, dass solche Tests für die Lebensdauer der App fortgesetzt werden.

Die meisten böswilligen Tests von Web-Apps überprüfen auf das Vorhandensein einer oder mehrerer häufiger Sicherheitsrisiken. Wenn gefunden, könnte ein Bedrohungsakteur diese Sicherheitsrisiken verwenden, um Angriffe wie die folgenden Exploits auszuführen:

- Einschleusung von SQL-Befehlen

- Cross-Site-Scripting

- Integration lokaler und Remotedateien

- HTTP/HTTPS-Überschwemmungen

- Böswillige Bot-Angriffe

Eine häufige Aufgabe im Web App-Entwicklungszyklus umfasst das Schreiben von Code zum Schließen der am häufigsten verwendeten Sicherheitslöcher. Das Schreiben des Sicherheitscodes erfordert Zeit, Fachwissen und Tests.

Die Azure-Webanwendungsfirewall ist ein Azure-Dienst, der einen zentralen Schutz von von Azure gehosteten Web-Apps bietet. Die Azure-Webanwendungsfirewall schützt Web-Apps vor häufigen Bedrohungen wie SQL-Einfügung und websiteübergreifendem Skripting.

Sie können die Azure Web Application Firewall in Minuten bereitstellen. Ihre Web-Apps erhalten sofort leistungsstarken Schutz vor bekannten Bedrohungen, ohne eine einzige Zeile mit Sicherheitscode zu schreiben.

Wichtige Features der Azure-Webanwendungsfirewall

Um Ihnen bei der Bewertung der Azure-Webanwendungsfirewall zu helfen, finden Sie hier einige der wichtigen Features:

Verwaltete Regeln: Das Sicherheitsteam von Microsoft erstellt, verwaltet und aktualisiert die Regeln, die die Azure Web Application Firewall verwendet, um häufige Exploits zu erkennen und zu verhindern. Wenn eine Regel geändert wird oder ein Regelsatz geändert wird (siehe die folgende Beschreibung), aktualisiert Microsoft die Azure-Webanwendungsfirewall automatisch und nahtlos.

Hinweis

Sie können die verwalteten Regeln, die von der Azure-Webanwendungsfirewall angeboten werden, nicht ändern oder löschen. Wenn eine bestimmte Regel jedoch für Ihre Umgebung problematisch ist (z. B. wird legitimer Datenverkehr an Ihre Web-App blockiert), können Sie Ausschlüsse erstellen oder die Regel oder den Regelsatz deaktivieren. Sie können auch benutzerdefinierte Regeln erstellen, um das Standardverhalten zu überschreiben.

Botregeln: Die Bot-Regeln identifizieren gute Bots und schützen vor schlechten Bots. Schlechte Bots werden basierend auf Microsoft Threat Intelligence erkannt.

Benutzerdefinierte Regeln: Wenn die von der Azure-Webanwendungsfirewall angebotenen verwalteten Regeln keine bestimmte Bedrohung für Ihre Webanwendung abdecken, können Sie eine benutzerdefinierte Regel erstellen.

Modi: Die Azure-Webanwendungsfirewall kann in einem von zwei Modi ausgeführt werden. Der Erkennungsmodus protokolliert nur Anforderungen, die gegen eine Regel verstoßen, während der Verhinderungsmodus sowohl Protokolle als auch Anforderungen blockiert, die gegen eine Regel verstoßen.

Ausschlusslisten: Sie können die Azure-Webanwendungsfirewall so konfigurieren, dass bestimmte Attribute ignoriert werden, wenn anforderungen überprüft werden.

Richtlinien: Sie können eine Reihe von verwalteten Regeln, benutzerdefinierten Regeln, Ausschlüssen und anderen Azure Web Application Firewall-Einstellungen in einem einzigen Element kombinieren, das als Azure Web Application Firewall-Richtlinie bezeichnet wird. Sie können diese Richtlinie dann auf mehrere Web-Apps anwenden, um eine einfache Verwaltung und Wartung zu ermöglichen.

Anforderungsgrößenbeschränkungen: Sie können die Azure-Webanwendungsfirewall so konfigurieren, dass Anforderungen gekennzeichnet werden, die entweder zu klein oder zu groß sind.

Warnungen: Die Azure-Webanwendungsfirewall ist in Azure Monitor integriert. Diese Integration bietet Ihnen nahezu Echtzeitwarnungen, wenn die WAF (Webanwendungsfirewall) eine Bedrohung erkennt.

Häufige Angriffe, die von der Azure-Webanwendungsfirewall verhindert werden

In der folgenden Tabelle werden die am häufigsten verwendeten Arten bösartiger Bedrohungen beschrieben, vor denen die Azure Web Application Firewall schützt.

| Bedrohung | BESCHREIBUNG |

|---|---|

| Cross-Site-Scripting | Ein Bedrohungsakteur verwendet eine Webanwendung, um bösartigen Code an den Webbrowser eines anderen Benutzers zu senden. Der Browser führt den Code aus, der dem Skript Zugriff auf sitzungsdaten, Cookies und andere vertrauliche Informationen des Benutzers gewährt. |

| Lokale Dateieinbindung | Ein Angreifer nutzt Sicherheitsrisiken bei der Verarbeitung von include Anweisungen eines Servers, am häufigsten in PHP-Skripts. Durch das Übergeben von speziell konfiguriertem Text an die Anweisung eines Skripts include kann der Angreifer Dateien einfügen, die lokal auf dem Server vorhanden sind. Der Angreifer kann dann auf vertrauliche Informationen zugreifen und Serverbefehle ausführen. |

| PHP-Injektion | Der Angreifer fügt speziell konfigurierten Text ein, um den Server zur Ausführung von PHP-Befehlen zu verleiten. Mit diesen Befehlen kann der Angreifer lokalen oder Remote-PHP-Code ausführen. Der Angreifer kann dann auf vertrauliche Daten zugreifen und Befehle auf dem Server ausführen. |

| Protokollangriffe | Ein Angreifer fügt speziell konfigurierten Text in einen HTTP/HTTPS-Anforderungsheader ein. Abhängig vom in die Kopfzeile eingefügten spezifischen Text kann der Angreifer den Server dazu täuschen, vertrauliche Daten anzuzeigen oder Code auszuführen. |

| Remotebefehlsausführung | Der Angreifer bringt einen Server dazu, Befehle des Betriebssystems auszuführen. Auf einem UNIX-System kann der Angreifer beispielsweise den Server ausführen ls , um eine Verzeichnisauflistung zu erhalten. |

| Remote File Inclusion | Identisch mit der Aufnahme lokaler Dateien, mit Ausnahme, dass der Angreifer dem Server speziell konfigurierten Text sendet, der eine Remotedatei überträgt, d. h. eine Datei auf einem Remoteserver, der vom Angreifer gesteuert wird, an eine Anweisung in einem Skript include. |

| Session Fixation | Ein Angreifer nutzt eine Web-App-Sicherheitsanfälligkeit, die es dem Angreifer ermöglicht, eine gültige Sitzungs-ID zu erhalten. Der Angreifer täuscht einen Benutzer dazu, eine neue Sitzung mit dieser ID zu authentifizieren. Der Angreifer entführt dann diese benutzerbestätigte Sitzung. |

| Einschleusung von SQL-Befehlen | In einem Webformularfeld fügt der Angreifer speziell konfigurierten Text ein (oder "injiziert") ein, um den Server beim Ausführen von SQL-Befehlen zu verleiten. Mit diesen Befehlen kann der Angreifer auf vertrauliche Daten zugreifen, daten einfügen, aktualisieren oder löschen oder SQL-Vorgänge ausführen. |

Alle in der vorherigen Tabelle aufgeführten Exploits sind nur möglich, wenn der Server der empfangenen Eingabe vertraut. Das Schreiben von Code, der nur diese Exploits überprüft und sanitiert, wäre schwierig und zeitaufwändig. Nur ein kleiner Bruchteil der möglichen Exploits, denen eine Web-App gegenüberstehen kann, werden in der vorherigen Tabelle dargestellt. Die Azure-Webanwendungsfirewall wurde entwickelt, um diese Angriffe und vieles mehr zu verhindern.

Bereinigen von Eingaben

Die Bedrohungen moderner Web-Apps sind vielfältig und anspruchsvoll. In den meisten Fällen ist jedoch der Grund für Exploits möglich, dass die Web-App implizit der empfangenen Eingabe vertraut.

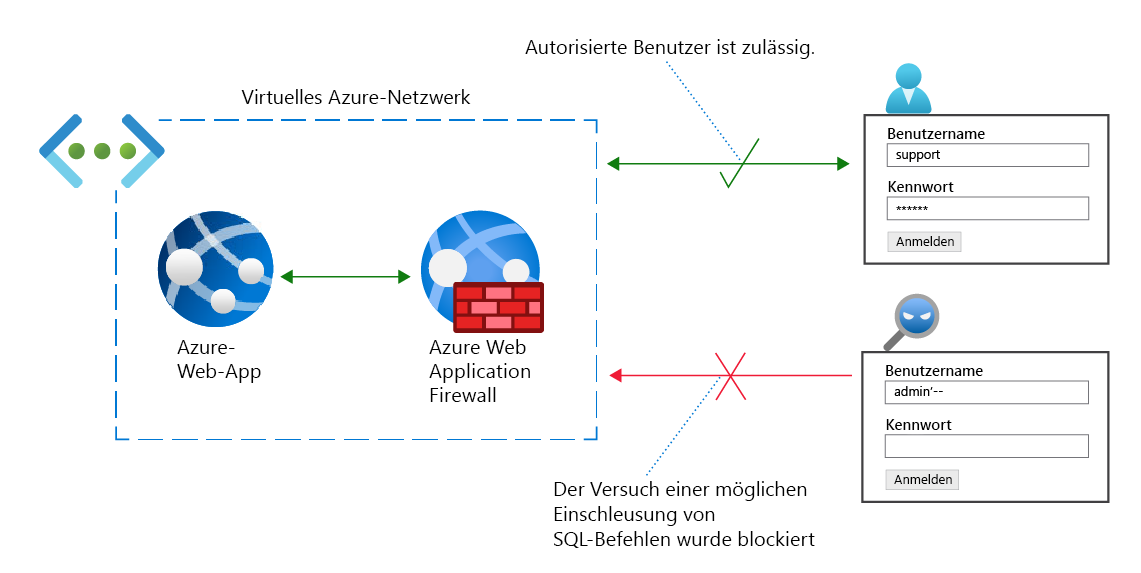

Betrachten Sie z. B. ein Webformular, mit dem sich ein autorisierter Web App-Benutzer beim Konto des Benutzers anmelden kann. Das Formular besteht aus nur drei Elementen:

- Textfeld "Benutzername"

- Textfeld "Kennwort "

- Schaltfläche " Anmelden "

Wenn ein autorisierter Benutzer das Formular ausfüllt und Anmelden wählt, speichert ein Web-App-Skript den Benutzernamen und das Kennwort in Variablen. Angenommen, diese Variablen heißen userName und userPassword. Das Skript führt dann die folgende Anweisung aus:

sql = "SELECT * FROM users WHERE username='" + userName + "' AND password='" + userPassword + "'"

Wenn der Benutzername beispielsweise lautet support und das Kennwort lautet 1234ABCD, hat die sql Variable den folgenden Wert:

SELECT * FROM users WHERE username='support' AND password='1234ABCD'

Die Web-App führt diese SQL-Anweisung aus. Wenn ein Datensatz aus der Abfrage zurückgegeben wird, signiert die Web-App den Benutzer.

Angenommen, ein Angreifer gibt admin'-- das Feld "Benutzername " ein und lässt das Feld "Kennwort " leer. In diesem Fall sehen Sie die resultierende SQL-Anweisung:

SELECT * FROM users WHERE username='admin'--' AND password=''

Bei vielen SQL-Systemen markieren die doppelten Gedankenstriche (--) den Anfang eines Kommentars. Alles nachdem -- ignoriert wird, sodass die vorherige Anweisung dem folgenden Code entspricht:

SELECT * FROM users WHERE username='admin'

Angenommen, es gibt einen Benutzer namens admin, meldet dieses Kommando den Angreifer als Administrator an; ein schwerwiegender Sicherheitsverstoß!

Im vorherigen Beispiel handelt es sich um eine Instanz eines Exploits namens SQL Injection. Angreifer können die Vorteile der SQL-Einfügung und anderer Exploits in Web-Apps nutzen, die allen Eingaben vertrauen.

Die Azure-Webanwendungsfirewall erstellt eine Barriere der Nichtvertrauenswürdigkeit zwischen einer Web-App und der Benutzereingabe. Die Azure-Webanwendungsfirewall geht davon aus, dass alle Eingaben potenziell bösartig sind, sodass diese Eingabe sanitiert wird.

Die Bereinigung der Eingabe bedeutet je nach Kontext unterschiedliche Dinge. Die Bereinigung der Eingabe kann beispielsweise bedeuten, dass klar gefährliche Textelemente wie SQL-Kommentarindikatoren entfernt werden. Unabhängig davon, wie die Bereinigung erfolgt, bleibt das Ergebnis stets so, dass es der Web-App oder den Backend-Daten keinen Schaden zufügen kann.