Implementieren der Kerberos- und zertifikatbasierten Authentifizierung in Microsoft Entra ID

Sie können eine einmalige Anmeldung für lokale Anwendungen anbieten, die über Application Proxy veröffentlicht werden. Die Anwendungen sind durch die integrierte Windows-Authentifizierung gesichert. Diese Anwendungen erfordern ein Kerberos-Ticket für den Zugriff. Der Anwendungsproxy verwendet die eingeschränkte Kerberos-Delegierung (KCD), um diese Anwendungen zu unterstützen. Sie können mit der integrierten Windows-Authentifizierung eine einmalige Anmeldung bei Ihren Anwendungen ermöglichen. Geben Sie den Anwendungsproxy-Konnektoren in Active Directory die Berechtigung, sich als Benutzer auszugeben. Die Connectors verwenden diese Berechtigung zum Senden und Empfangen von Token im Auftrag dieser.

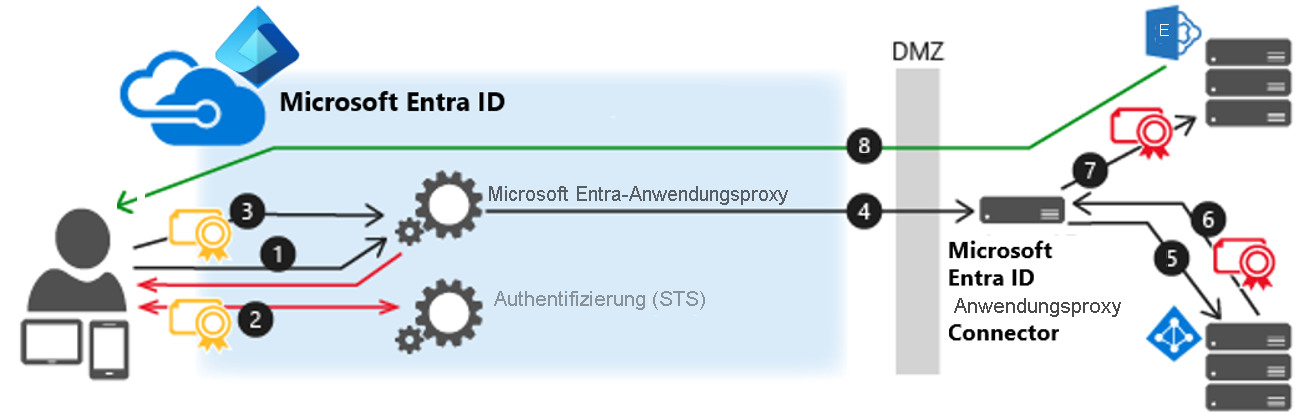

Ablauf der Kerberos-Authentifizierung

- Der Benutzer gibt die URL ein, um über den Anwendungsproxy auf die lokale Anwendung zuzugreifen.

- Der Anwendungsproxy leitet die Anforderung zur Vorauthentifizierung an Microsoft Entra-Authentifizierungsdienste weiter. Zu diesem Zeitpunkt wendet Microsoft Entra ID alle gültigen Authentifizierungs- und Autorisierungsrichtlinien an, wie z. B. Multi-Faktor-Authentifizierung. Nachdem der Benutzer überprüft wurde, erstellt Microsoft Entra ID ein Token und sendet es an den Benutzer.

- Der Benutzer übergibt das Token an den Anwendungsproxy.

- Der Anwendungsproxy überprüft das Token und ruft den Benutzerprinzipalnamen (UPN) daraus ab. Dann überträgt der Connector den UPN per Pull und den Dienstprinzipalnamen (SPN) über einen zweifach authentifizierten, sicheren Kanal.

- Der Connector führt eine Aushandlung der eingeschränkten Kerberos-Delegierung (KCD) mit dem lokalen AD aus und nimmt dabei die Identität des Benutzers an, um ein Kerberos-Token für die Anwendung zu erhalten.

- Active Directory sendet das Kerberos-Token für die Anwendung an den Connector.

- Der Connector sendet die ursprüngliche Anforderung an den Anwendungsserver und verwendet dabei das von AD empfangene Kerberos-Token.

- Die Anwendung sendet die Antwort an den Connector, die dann an den Anwendungsproxydienst und schließlich an den Benutzer zurückgegeben wird.

Stellen Sie sicher, dass Ihre Umgebung bereit ist

Bevor Sie mit der einmaligen Anmeldung für integrierte Windows-Authentifizierungsanwendungen beginnen, stellen Sie sicher, dass Ihre Umgebung mit den folgenden Einstellungen und Konfigurationen vorbereitet ist:

- Ihre Apps (beispielsweise SharePoint-Web-Apps) sind für die Verwendung der integrierten Windows-Authentifizierung konfiguriert.

- Alle Ihre Anwendungen haben Namen von Dienstprinzipalen.

- Der Server, auf dem der Connector läuft, und der Server, auf dem die Anwendung läuft, sind mit der Domäne verbunden.

- Der Server, auf dem der Connector ausgeführt wird, verfügt über Lesezugriff auf das Attribut „TokenGroupsGlobalAndUniversal“ für Benutzer.