Integrieren von Protokollen in einen Log Analytics-Arbeitsbereich

Mithilfe der erweiterten Protokollierung in Azure können Sie anzeigen, welche Benutzer sich bei Ihrem Netzwerk anmelden und welche Aktivitäten sie ausführen, während sie bei Ihrem Netzwerk angemeldet sind.

Sie haben erfahren, wie auf die Anmelde- und Überwachungsprotokolle zugegriffen werden kann und wie Sie die Protokolle verwenden können, um nach unerwartetem Benutzerverhalten zu suchen. Der Zugriff auf diese Daten ist ein entscheidender erster Schritt zum Schutz Ihres Netzwerks sowie der darin enthaltenen Datenbestände und Ressourcen. Das Erfassen und Verarbeiten von Anmelde- und Aktivitätsprotokolldateien kann arbeitsintensiv sein. Dieser Prozess kann zwar im Nachhinein verdächtiges Benutzerverhalten ausmachen, aber er entspricht immer noch nicht dem Bedarf Ihres Sicherheitsteams nach einer Echtzeitansicht für das Verhalten.

Azure Monitor kann Echtzeitansichten und Warnungen bieten, also genau das, was Ihr Sicherheitsteam benötigt. Sie können einen Log Analytics-Arbeitsbereich für Azure Monitor verwenden, um Anmelde- und Aktivitätsprotokolldaten zu erfassen, zu speichern und zu visualisieren. Um das Sicherheitsteam in Ihrer Organisation zu beruhigen, möchten Sie mehr über Azure Monitor erfahren und lernen, wie Sie es verwenden können, um verdächtiges Anmeldeverhalten zu identifizieren.

In dieser Einheit wird beschrieben, wie Sie einen Log Analytics-Arbeitsbereich für Azure Monitor einrichten. Anschließend erfahren Sie, wie Sie Protokolldateien an Ihren Log Analytics-Arbeitsbereich senden. Schließlich lernen Sie, wie Sie Warnungen erstellen, die Sie über verdächtiges Benutzerverhalten oder verdächtige Aktivitäten informieren. In einer späteren Übung können Sie es selbst ausprobieren.

Voraussetzungen

Wenn Sie einen Log Analytics-Arbeitsbereich zum Anzeigen und Analysieren von Microsoft Entra-Protokollen verwenden möchten, müssen Sie sicherstellen, dass die folgenden Elemente verfügbar sind oder eingerichtet wurden:

- Zugriff auf einen Log Analytics-Arbeitsbereich.

- Zugriff auf Microsoft Entra-Protokolle

- Zugriff auf Microsoft Entra-Diagnoseeinstellungen

- Ein Microsoft Entra ID P1- oder P2- oder Premium 2-Abonnement

- Eine der folgenden Microsoft Entra-Rollen:

- Sicherheitsadministrator

- Sicherheitsleseberechtigter

- Report Reader (Leseberechtigter für Berichte)

- Globaler Administrator

Erstellen eines Log Analytics-Arbeitsbereichs

Wie Sie wissen, sammelt Azure Benutzerdaten in Form von Anmelde- und Überwachungsprotokolldateien. Die Daten können jedoch nicht direkt in Azure Monitor importiert werden. Zunächst müssen Sie die Protokolldaten in einem Log Analytics-Arbeitsbereich sammeln. Jeder Log Analytics-Arbeitsbereich ist eindeutig und verfügt über ein eigenes Datenrepository und eine eigene Konfiguration. Wenn Sie den Arbeitsbereich konfigurieren, können Sie die Daten mithilfe von auf Protokollsuchen und tabellenbasierten Abfragen analysieren.

Das Erstellen eines Log Analytics-Arbeitsbereichs ist einfach. Suchen Sie im Azure-Portal nach Log Analytics, um eine neue Log Analytics-Arbeitsbereichsressource zu erstellen.

Wenn Sie einen neuen Log Analytics-Arbeitsbereich erstellen, wählen Sie Details für den Arbeitsbereich aus, oder geben Sie sie ein. Stellen Sie sicher, dass Sie einen neuen Arbeitsbereich erstellen, da der Arbeitsbereich für den Benutzer eindeutig ist, der aktuell angemeldet ist. Jeder Arbeitsbereich benötigt einen Namen, der in allen Azure Monitor-Abonnements global eindeutig ist. Optional können Sie Tags erstellen, die für den Arbeitsbereich verwendet werden sollen,

Belassen Sie für Tarif die automatische Zuweisung „Nutzungsbasierte Bezahlung“ basierend auf Kosten pro Gigabyte (GB).

Nachdem Sie einen Log Analytics-Arbeitsbereich erstellt haben, können Sie Analysedaten sammeln und Analysen für Ihre Benutzerüberwachungs- und -anmeldedaten durchführen.

Speichergrößen für Aktivitätsprotokolle

Es ist wichtig, nachvollziehen zu können, wie viel Speicher Ihr Arbeitsbereich vermutlich benötigen wird. Ein übliches Ereignisprotokoll für Anmeldungen hat eine ungefähre Größe von 4 KB. Das Überwachungsprotokoll belegt ungefähr 2 KB.

Wenn also Ihr Mandant 1.000 Benutzer enthält, generiert Ihr Überwachungsprotokoll täglich etwa 15.000 Ereignisse. Das entspricht einem Speicherbedarf von etwa 30 MB pro Tag oder 900 MB pro Monat. Für die Anmeldeprotokolle sind die Zahlen etwas höher. Für einen Azure-Mandanten mit 1.000 Benutzern werden in den Anmeldeprotokollen 34.800 Ereignisse pro Tag generiert. Das entspricht etwa 140 MB pro Tag oder 4 GB Speicherbedarf pro Monat.

Senden von Protokollen an den Log Analytics-Arbeitsbereich

Nachdem Sie nun einen Log Analytics-Arbeitsbereich erstellt haben, weisen Sie die Benutzerüberwachungs- und -anmeldeprotokolle zu. Alle Daten, die Sie für Azure Monitor-Protokolle verwenden möchten, müssen in einem Log Analytics-Arbeitsbereich gespeichert werden. Wechseln Sie im Azure-Portal zu Ihrer Microsoft Entra-Instanz. Wählen Sie die Registerkarte Überwachung und dann Diagnoseeinstellungen aus.

Um eine Verbindung zwischen den beiden Protokolldateien und Ihrem Log Analytics-Arbeitsbereich einzurichten, wählen Sie Diagnoseeinstellung hinzufügen aus.

Geben Sie einen Namen ein, der für die Einstellung verwendet werden soll, und wählen Sie die Protokolle aus, die Sie an den Arbeitsbereich senden möchten.

Wählen Sie die Option An Log Analytics senden aus, und geben Sie dann einen Log Analytics-Arbeitsbereich an, oder erstellen Sie einen.

Sie haben nun einen Streamingprozess für Daten eingerichtet, der Überwachungs- und Anmeldedaten per Push an den Log Analytics-Arbeitsbereich überträgt. Da es sich um einen neuen Dienst handelt, dauert es etwa 15 Minuten, bis Daten im Arbeitsbereich angezeigt werden.

Analysieren der Protokolldateien

Sie haben Ihren Log Analytics-Arbeitsbereich so eingerichtet, dass er Daten zu Benutzeraktivitäten empfängt. Sie können nun Azure Monitor-Protokolle verwenden, um sich die Aktivität in Ihrer Umgebung anzusehen. Dank Azure Monitor-Protokollen können Sie Ihre Daten abfragen, um Trends oder bestimmte Ereignisse auszumachen oder mehrere Datenquellen zu korrelieren.

Protokolldatenschemas

Die Datenströme für das Überwachungs- und Anmeldeprotokoll werden in Ihrem Log Analytics-Arbeitsbereich in zwei verschiedenen Tabellen gespeichert: AuditLogs und SignInLogs. Jede Tabelle verfügt über ein eigenes Schema, das Sie zum Abfragen von Daten verwenden können.

Schreiben von Aktivitätsprotokollabfragen

Die Überwachungsprotokolle sind nun in den Tabellen in Ihrem Arbeitsbereich gespeichert und können nun abgefragt werden. Sie können zwei Arten von Abfragen schreiben: tabellenbasiert oder suchbasiert. In den Schemastrukturen im vorherigen Abschnitt finden Sie alle Felder, die Sie abfragen können.

Die von Ihnen verwendete Abfragesprache ist Kusto. Sie wurde dazu entwickelt, Daten zu verarbeiten und Resultsets zurückzugeben.

Jede Kusto-Abfrage folgt einem gängigem Muster:

- Eine Abfrage beginnt immer mit dem Namen der Tabelle, auf die Sie die Abfrage ausführen. Hier lautet dieser Name entweder SignInLogs oder AuditLogs.

- Die einzelnen Befehle werden durch ein Pipe-Symbol (|) voneinander getrennt, und jeder Befehl beginnt in der Regel in einer neuen Zeile. In einer Abfrage können mehrere Pipes verwendet werden.

Wenn Sie keine bestimmten Spalten angeben, enthält das angezeigte Resultset alle Schemafelder.

Der where-Befehl ist die am häufigsten verwendete Methode, um Daten in einer Abfrage zu filtern. Wenn Sie eine Bedingung schreiben, um Ihre Daten zu filtern, können die folgenden Ausdrücke verwendet werden:

| Ausdruck | BESCHREIBUNG | Beispiel |

|---|---|---|

| == | Gleichheit überprüfen (Groß-/Kleinschreibung wird beachtet) | Level == 8 |

| =~ | Gleichheit überprüfen (Groß-/Kleinschreibung wird nicht beachtet) | EventSourceName =~ "microsoft-windows-security-auditing" |

| !=, <> | Ungleichheit überprüfen (beide Ausdrücke sind identisch) | Level != 4 |

and or |

Erforderlich zwischen Bedingungen | Level == 16 or CommandLine != "" |

Unten finden Sie weitere häufig verwendete Filter:

| Befehl | BESCHREIBUNG | Beispiel |

|---|---|---|

take *n* |

Dieser Befehl eignet sich ideal für kleine Resultsets. Er gibt n Zeilen aus dem Resultset in beliebiger Reihenfolge zurück. | AuditLogs | Take 10 |

top *n* by *field* |

Verwenden Sie diesen Filterbefehl, um die obersten n Zeilen sortiert nach einem angegebenen Feld zurückzugeben. | AuditLogs | Top 10 by timeGenerated |

sort by *field* (desc) |

Wenn Sie das Resultset nur sortieren möchten, können Sie den Befehl „sort“ verwenden. Sie müssen das Feld angeben, nach dem sortiert werden soll. Danach können Sie optional die Anweisung desc hinzufügen, um ein absteigendes Sortiermuster anzugeben. | AuditLogs | Sort by timeGenerated desc |

| Where field (expression) value | Der grundsätzliche Filterbefehl. Sie geben das Feld, den Ausdruck und einen Wert für den Vergleichsoperator an. Sie können mehrere „where“-Befehle stapeln und die einzelnen Befehle durch ein Pipe-Symbol voneinander trennen. | AuditLogs | where CreatedDateTime >= ago(2d) |

| project fields | Wenn Sie das Resultset so einschränken möchten, dass nur bestimmte Felder/Spalten angezeigt werden, können Sie den Befehl „project“ zusammen mit einer durch Kommas getrennten Liste der Felder verwenden. | AuditLogs | project timeGenerated, OperationName, ResourceGroup, Result |

Sie können viele weitere Befehle verwenden, um Abfragen zu erstellen. Weiter Informationen zu Abfragen und Filtern finden Sie in den Referenzen am Ende dieses Moduls.

Beispiel für Anmeldeabfragen

Angenommen, Sie möchten wissen, für welche Anwendungen in der letzten Woche die meisten Anforderungen oder Anmeldungen erfolgt sind. Ihre Abfrage würde wie in diesem Beispiel aussehen:

SigninLogs

| where CreatedDateTime >= ago(7d)

| summarize signInCount = count() by AppDisplayName

| sort by signInCount desc

Oder wenn Sie wissen möchten, wie viele Ihrer Benutzer in den letzten 14 Tagen als risikobehaftet eingestuft wurden, würden Sie diese Abfrage verwenden:

SigninLogs

| where CreatedDateTime >= ago(14d)

| where isRisky = true

Beispiel für Überwachungsabfrage

Sie möchten nun wissen, welches Benutzerereignis in der letzten Woche am häufigsten aufgetreten ist. Dafür könnten Sie eine Abfrage wie diese verwenden:

AuditLogs

| where TimeGenerated >= ago(7d)

| summarize auditCount = count() by OperationName

| sort by auditCount desc

Verwenden vorhandener Arbeitsmappen oder Vorlagen im Log Analytics-Arbeitsbereich

Mithilfe vorhandener Arbeitsmappen können Sie allgemeine Sichten Ihrer Überwachungs- und Anmeldedaten anzeigen. Wenn Sie keine Arbeitsmappe finden, die die benötigten Aufgaben erfüllt, können Sie mit einer Vorlage beginnen und die Abfrage ändern.

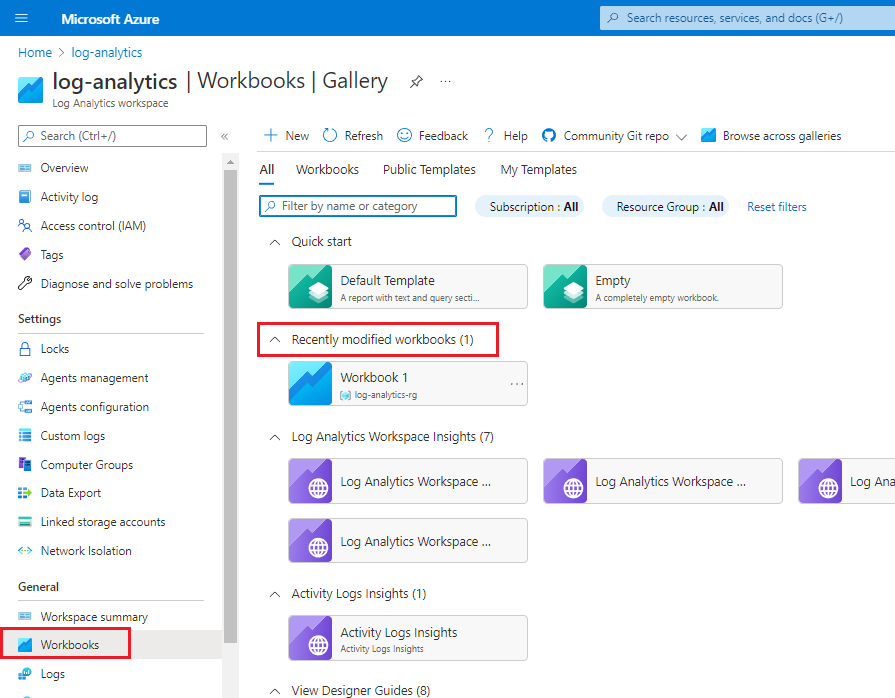

Wählen Sie in Ihrem Log Analytics-Arbeitsbereich im Azure-Portal im linken Menü unter Allgemein die Option Arbeitsmappen aus.

Wenn Sie keine vorhandene Arbeitsmappe mit der benötigten Abfrage finden, können Sie die Kachel Standardvorlage auswählen und eine Abfrage erstellen.

Wenn Sie das häufigste Benutzerereignis der letzten Woche ermitteln möchten, fügen Sie diese Abfrage zum Abfrage-Editor hinzu:

AuditLogs

| where TimeGenerated >= ago(7d)

| summarize auditCount = count() by OperationName

| sort by auditCount desc

Führen Sie die Abfrage aus, um nach Ergebnissen zu suchen. Wenn Sie die gewünschten Daten vorliegen und Sie zufrieden sind, wählen Sie Bearbeitung abgeschlossen aus, und speichern Sie dann die Arbeitsmappe.

Geben Sie einen beschreibenden Namen wie Häufige Benutzerereignisse der letzten 7 Tage ein, wählen Sie anschließend Abonnement, Ressourcengruppe und Speicherort aus, die Sie verwenden möchten, und speichern Sie dann die Arbeitsmappe.

Um die Arbeitsmappe anzuzeigen, wählen Sie im linken Menü unter Allgemein die Option Arbeitsmappen aus. Suchen Sie unter Zuletzt geänderten Arbeitsmappen nach der Arbeitsmappenkachel.