Definieren der Verwaltung mit geringsten Rechten

Ein Unternehmen von IT-Sicherheitsexperten hat bei Contoso gearbeitet. Sie haben soeben einen Bericht für die Geschäftsführung erstellt. Der Bericht gibt an, dass die meisten Sicherheitsverletzungen oder Datenverlustvorfälle bei Contoso in der jüngsten Vergangenheit das Ergebnis menschlichen Fehler, böswilliger Aktivitäten oder von beidem waren.

Der Bericht enthält eine Reihe von Beispielen, beispielsweise, dass sich Benutzer mit Administratorberechtigungen anmeldeten und Standardbenutzeraufgaben ausführten. In einem genannten Beispiel hat ein Benutzer, der sich mit den Rechten eines Unternehmensadministrators angemeldet hat, eine E-Mail-Anlage mit böswilligem Code geöffnet. Dieser Code verfügte dadurch über vollständige Administratorrechte für das gesamte Unternehmen Contoso, da der Benutzer, der es ausgeführt hatte, über vollständige Administratorrechte verfügte.

Übersicht

Das Prinzip der geringsten Rechte ist das Konzept, Zugriffsrechte auf die Rechte zu beschränken, die zur Ausführung einer bestimmten Aufgabe oder Auftragsrolle erforderlich sind. Sie können dieses Prinzip anwenden auf:

- Benutzerkonten.

- Dienstkonten.

- Computerprozesse.

Obwohl dieses Prinzip leicht verständlich ist, kann seine Implementierung komplex sein. Dadurch wird das Prinzip der geringsten Rechte in vielen Fällen nicht beachtet.

Das Prinzip besagt, dass sich alle Benutzer mit einem Benutzerkonto anmelden müssen, das über die minimalen Berechtigungen verfügt, die zum Durchführen der aktuellen Aufgabe erforderlich sind, und nichts anderes. Dieses Prinzip bietet Schutz vor schädlichem Code, neben anderen Angriffen. Es gilt für Computer und die Benutzer dieser Computer.

Das Problem besteht natürlich darin, dass sich Administratoren in der Regel für Ihre alltäglichen Aufgaben nicht mit einem Standardbenutzerkonto anmelden möchten, da sie sich dann als Administrator abmelden und wieder anmelden müssen, wenn Sie beispielsweise das Kennwort eines Benutzers zurücksetzen müssen. Es ist zeitaufwändig, und das ist ein Problem. Um dieses Problem zu lösen, müssen Sie einen Weg finden, die typischen Sicherheitsrisiken zu identifizieren. Anschließend müssen Sie eine weniger aufwendige Umsetzung des Prinzips der geringsten Rechte planen.

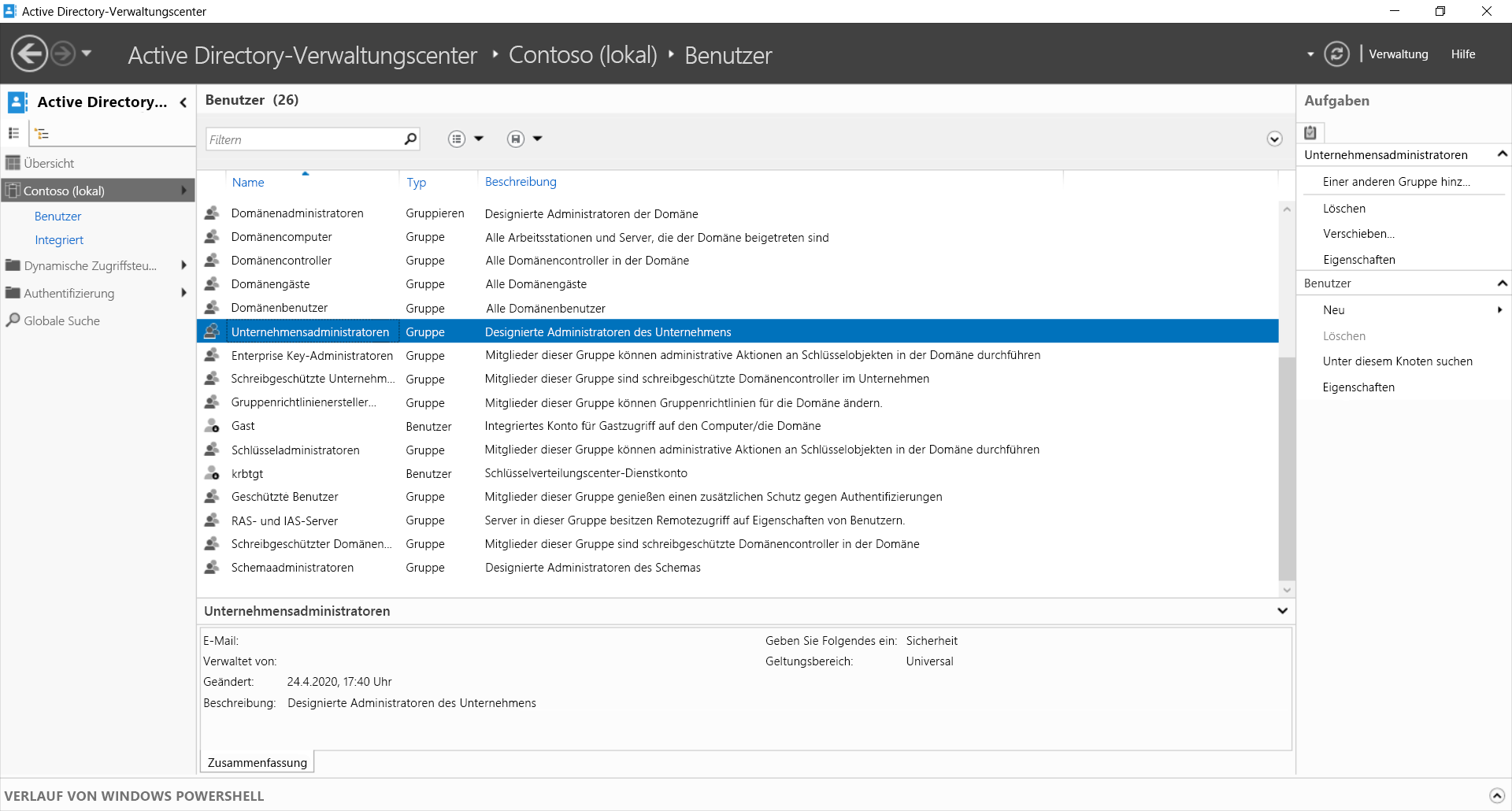

Erkennen von Sicherheitsprinzipalen

In einer lokalen Umgebung sollten Sie bestimmen, welche Sicherheitsprinzipale (Benutzer und Gruppen) zu administrativen Gruppen gehören. In Active Directory Domain Services (AD DS) gibt es eine Reihe sensibler administrativer Gruppen. Diese werden in der folgenden Tabelle beschrieben.

| Gruppieren | Beschreibung |

|---|---|

| Organisationsadministratoren | Diese universelle Sicherheitsgruppe befindet sich im Ordner „Benutzer“ der Stammdomäne der AD DS-Gesamtstruktur. Mitglieder können alle administrativen Aufgabe überall in der Gesamtstruktur durchführen. Es gibt einige Verwaltungsaufgaben, für die die Mitgliedschaft in der Gruppe „Unternehmensadministratoren“ erforderlich ist. Standardmäßig gehört nur das Administratorbenutzerkonto aus der Stammdomäne der Gesamtstruktur zu den Unternehmensadministratoren. |

| Domänenadministratoren | Diese globale Sicherheitsgruppe befindet sich im Ordner „Benutzer“ jeder Domäne in Ihrer AD DS-Gesamtstruktur. Mitglieder können alle administrativen Aufgabe überall in der lokalen Domäne ausführen. Standardmäßig gehört nur das Administratorbenutzerkonto aus der lokalen Domäne zu den Domänenadministratoren. |

| Schema-Admins | Diese universelle Sicherheitsgruppe befindet sich im Ordner „Benutzer“ der Stammdomäne der Gesamtstruktur. Mitglieder können die Eigenschaften des AD DS-Schemas ändern. Schemaänderungen sind selten, aber sehr wichtig. Standardmäßig gehört nur das Administratorbenutzerkonto aus der Stammdomäne der Gesamtstruktur zu den Schema-Admins. |

| Administratoren | Diese lokale Sicherheitsgruppe der Domäne befindet sich im Ordner „Integriert“ in AD DS. Die lokale Gruppe „Administratoren“ ist auch auf allen Computern in der AD DS-Gesamtstruktur vorhanden. Administratoren haben vollständigen und uneingeschränkten Zugriff auf die Domäne (oder den Computer). In der Regel werden die Gruppen „Unternehmensadministratoren“ und „Domänenadministratoren“ den Gruppen der Administratoren auf allen Computern in Ihrer Gesamtstruktur hinzugefügt. |

Hinweis

Das AD DS-Schema ist eine Sammlung von Objekten und deren Eigenschaften, die manchmal auch als Klassen und Attribute bezeichnet werden.

Weitere integrierte Gruppen, die über Sicherheitsprivilegien verfügen, sind:

- Konten-Operatoren.

- Server-Operatoren.

- Schlüsseladministratoren.

- Unternehmensschlüsseladministratoren.

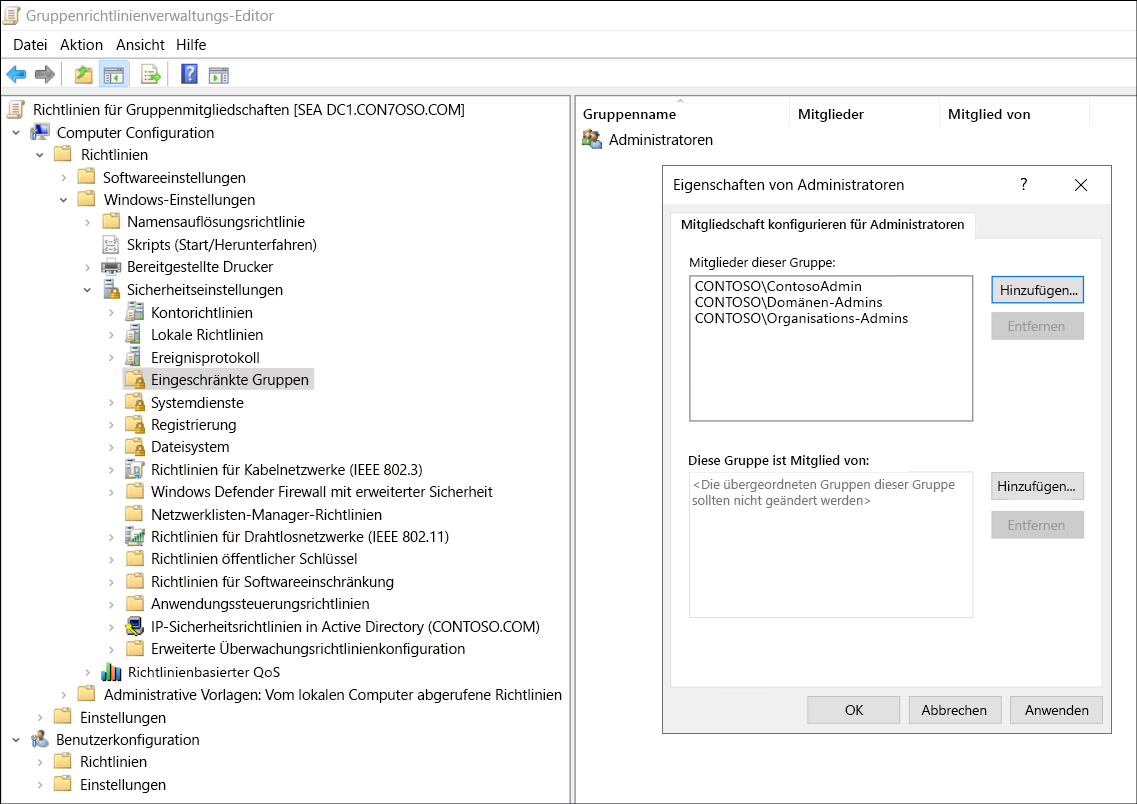

Ändern von Gruppenmitgliedschaft

Nachdem Sie ermittelt haben, welche Benutzer und Gruppen zu administrativen Gruppen gehören, können Sie alle notwendigen Änderungen vornehmen. Sie können Gruppenrichtlinienobjekte (GPOs) in einer AD DS Umgebung verwenden, um diesen Prozess zu beschleunigen. Verwenden Sie das Feature Eingeschränkte Gruppen, um die Mitgliedschaft von Gruppen auf allen vom GPO betroffenen Computern zu steuern. Gehen Sie dazu wie folgt vor:

- Öffnen Sie die Gruppenrichtlinienverwaltung, erstellen Sie ein Gruppenrichtlinienobjekt, und verknüpfen Sie es mit dem Domänenobjekt.

- Öffnen Sie das GPO zur Bearbeitung.

- Suchen Sie nach Computerkonfiguration, Richtlinien, Windows-Einstellungen, Sicherheitseinstellungen und Eingeschränkte Gruppen.

- Rechtsklicken oder aktivieren Sie das Kontextmenü für Eingeschränkte Gruppen, und wählen Sie Gruppe hinzufügenaus.

- Fügen Sie im Dialogfeld Gruppe hinzufügen die erforderliche Gruppe hinzu.

- Fügen Sie die Mitglieder der Gruppe hinzu, oder fügen Sie die Gruppe zu einer anderen Gruppe als Mitglied hinzu.

- Klicken Sie auf OK, um den Vorgang abzuschließen.

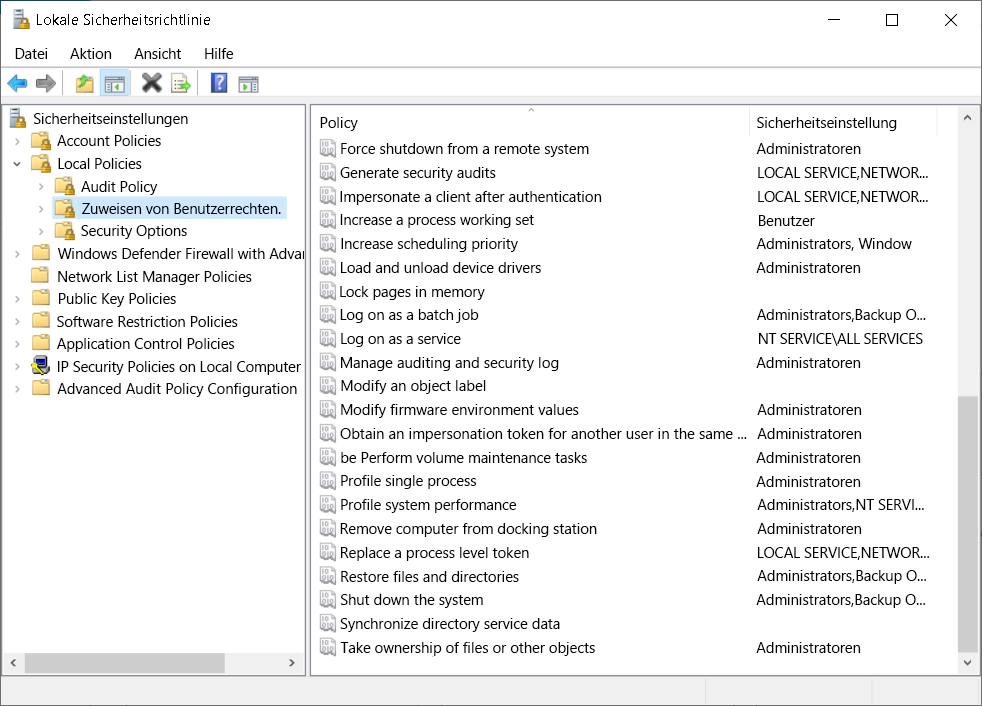

Bestimmen der aktuell zugewiesenen Rechte

Nachdem Sie die Sicherheitsprinzipale in Ihrer Umgebung geändert haben, müssen Sie feststellen, über welche Rechte diese Prinzipale bereits verfügen. Wenn ein Benutzer zu einer sensiblen administrativen Gruppe gehört, wie z. B. Administratoren, kann dieser Benutzer auf dem Computer oder der Domäne, in der sich die Gruppe befindet, natürlich jede Aufgabe ausführen und jedes Recht ausüben.

Hinweis

Ein Recht ist die Möglichkeit, eine administrative Aufgabe auszuführen. Eine Berechtigung ist die Möglichkeit, auf ein Objekt im Dateisystem, in AD DS oder an einem anderen Ort zuzugreifen.

Ein Benutzer kann jedoch zu anderen Gruppen gehören, denen Rechte oder Berechtigungen zugewiesen wurden. Es kann auch vorkommen, dass einem Benutzer ein Recht direkt zugewiesen wird.

Mithilfe der Konsole Lokale Sicherheitsrichtlinie können Sie feststellen, welche Rechte zugewiesen wurden. Gehen Sie dazu wie folgt vor:

- Klicken Sie auf Start, und wählen Sie dann Windows-Verwaltungstools aus.

- Wählen Sie Lokale Sicherheitsrichtlinie aus.

- Erweitern Sie unter Lokale Sicherheitsrichtlinie den Knoten Lokale Richtlinien und anschließend Zuweisen von Benutzerrechten.

- Überprüfen und bearbeiten Sie ggf. für jede aufgeführte Richtlinieden Wert für die Sicherheitseinstellung.

Tipp

Weisen Sie eine Richtlinie immer einer Gruppe zu, nicht einem Benutzer direkt. Dies hilft bei der zukünftigen Verwaltung. Wenn sich das Aufgabengebiet einer Person ändert, müssen Sie nur ihre Gruppenmitgliedschaften ändern, anstatt alle dem Benutzerkonto zugewiesenen Benutzerrechte zu überprüfen und ggf. zu ändern.

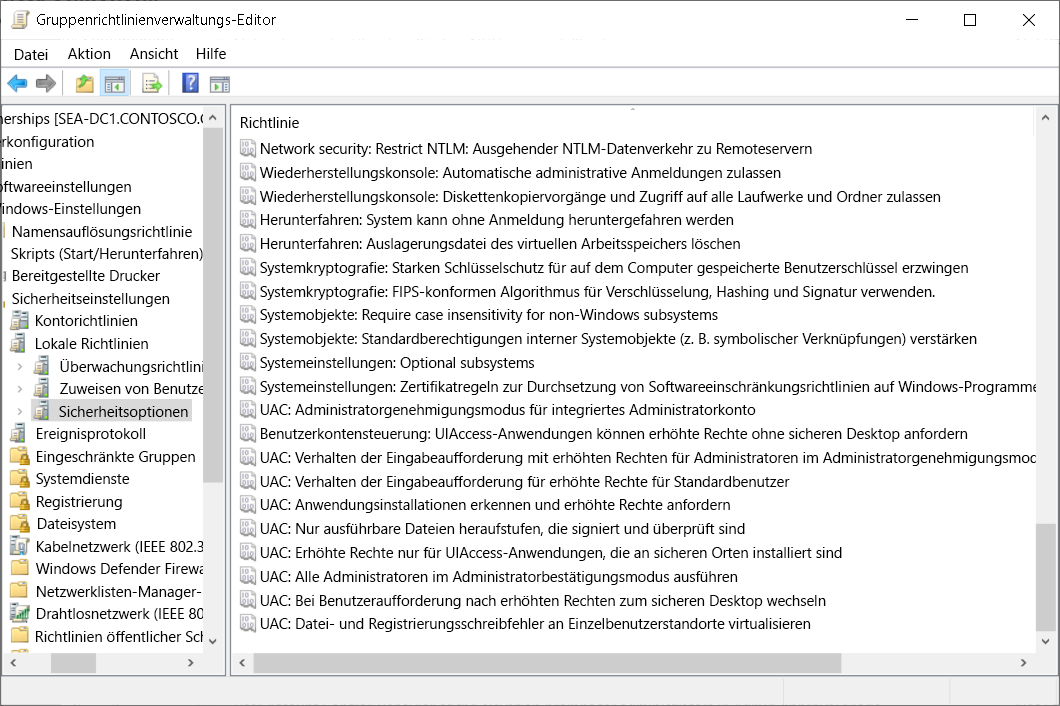

Implementieren der Benutzerkontensteuerung

Die Benutzerkontensteuerung (UAC) ist ein Sicherheitsfeature, das es Benutzern ermöglicht, den Status ihres Administratorkontos auf den eines Standardbenutzerkontos zu beschränken. Wenn der Benutzer jedoch eine Aufgabe ausführen möchte, die administrative Funktionen erfordert, wird der Benutzer aufgefordert, diese so genannte Erhöhung der Rechte zu bestätigen. Standardmäßig wird dem Benutzer, der die Erhöhung der Rechte anfordert, folgende Eingabeaufforderung der UAC angezeigt:

- Wenn der Benutzer ein Administrator ist, wird er aufgefordert, die Erhöhung zu bestätigen.

- Wenn der Benutzer ein Standardbenutzer ist, wird er zur Eingabe administrativer Anmeldeinformationen aufgefordert.

Sie können UAC-Eingabeaufforderungen und das Verhalten mithilfe von Gruppenrichtlinienobjekten steuern.

- Öffnen Sie ein entsprechend verknüpftes Gruppenrichtlinienobjekt zur Bearbeitung, und navigieren Sie zu Computerkonfiguration, Richtlinien, Windows-Einstellungen, Sicherheitseinstellungen, Lokale Richtlinien und Sicherheitsoptionen.

- Für Administrative Konten: Öffnen Sie die Einstellung Benutzerkontensteuerung: Verhalten der Eingabeaufforderung für Administratoren im Administratorgenehmigungsmodus, wählen Sie Diese Richtlinieneinstellung definieren und dann die gewünschte Einstellung aus.

- Für Standardbenutzerkonten: Öffnen Sie die Einstellung Benutzerkontensteuerung: Verhalten der Eingabeaufforderung für Standardbenutzer, und wählen Sie Diese Richtlinieneinstellung definieren und dann die gewünschte Einstellung aus.

Implementieren von Just Enough Administration (JEA)

Just Enough Administration (JEA) ist eine Verwaltungstechnologie, mit der Sie Prinzipien der rollenbasierten Zugriffssteuerung (RBAC) über Windows PowerShell-Remote Sitzungen anwenden können. Anstatt Benutzern allgemeine Rollen zuzuweisen, die ihnen oft ermöglichen, Aufgaben auszuführen, die nicht direkt mit ihren Arbeitsanforderungen zusammenhängen, können Sie mit JEA spezielle Windows PowerShell-Endpunkte konfigurieren, die die für die Ausführung einer bestimmten Aufgabe erforderliche Funktionalität bieten.

Mit JEA können Sie administrative Sitzungen einschränken, sodass über eine Windows PowerShell-Remotesitzung nur ein bestimmter Satz von Aufgaben ausgeführt werden kann. JEA erhöht die Sicherheit durch die Einschränkung der ausführbaren Aufgaben. Sie konfigurieren JEA durch Erstellen und Ändern der Dateien mit Rollenfunktionen und Sitzungskonfiguration.

Wichtig

JEA unterstützt nur Windows PowerShell-Remoting.