Die Sicherheitsarchitektur verstehen

Wenn Sie mit der Sicherheitsarchitektur von Finanz‑ und Betriebs-Apps vertraut sind, können Sie die Sicherheit einfacher an die Anforderungen Ihres Unternehmens anpassen.

Diese Lektion deckt folgende Themen ab:

- Sicherheitsarchitektur

- Rollenbasierte Sicherheit

- Aufgaben

- Rechte

- Berechtigungen

- Authentifizierung

- Autorisierung

- Überwachung

Die Systemarchitektur von Finanz‑ und Betriebs-Apps verwendet die Funktionen von Microsoft Azure. Auf diese Weise können Finanz‑ und Betriebs-Apps mit einer Vielzahl von webfähigen Geräten zusammenarbeiten und kommunizieren.

Das Sicherheitsmodell ist hierarchisch, und jedes Element in der Hierarchie repräsentiert eine andere Detailebene. Berücksichtigen Sie die folgenden Fakten zur Sicherheit:

- Finanz‑ und Betriebs-Apps verwenden rollenbasierte Sicherheit.

- Der Zugriff wird nur Sicherheitsrollen gewährt, nicht einzelnen Benutzern.

- Benutzer werden Rollen zugewiesen. Ein Benutzer, der einer Sicherheitsrolle zugewiesen ist, hat Zugriff auf die dieser Rolle zugeordneten Rechte.

- Ein Benutzer, der keiner Rolle zugewiesen ist, hat keine Rechte.

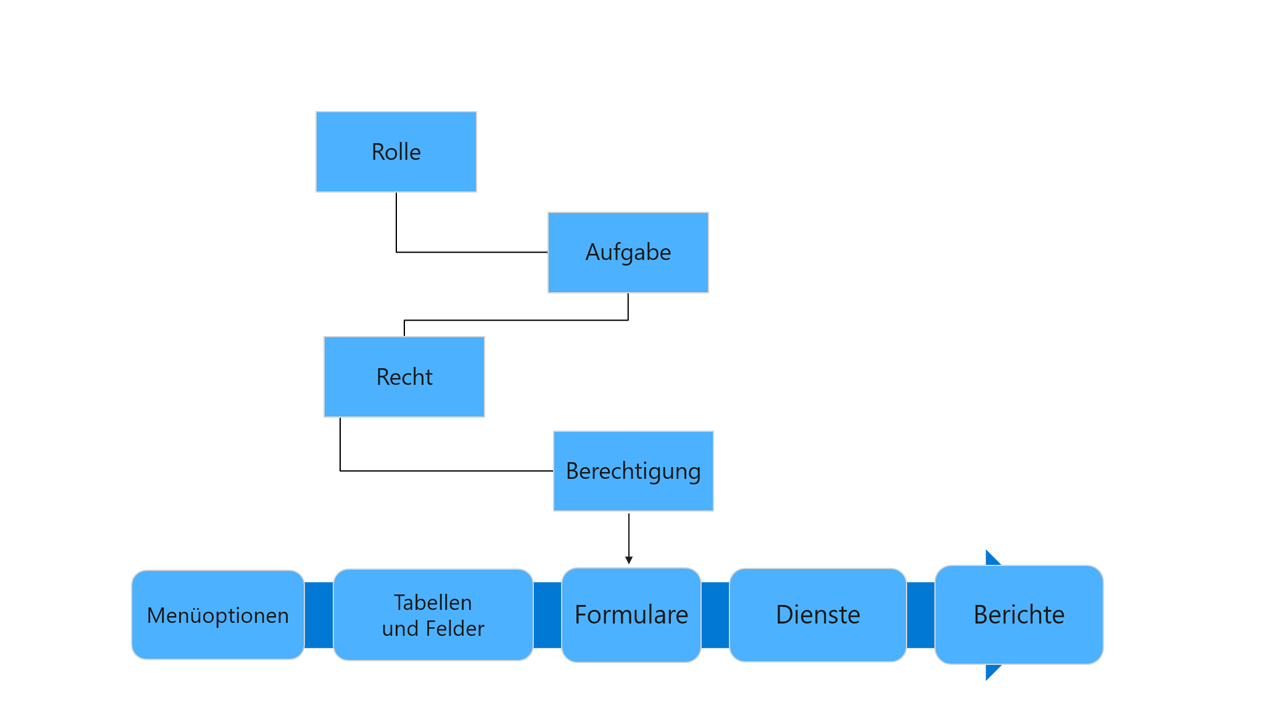

Das folgende Diagramm zeigt einen allgemeinen Überblick über die Sicherheitsarchitektur:

Rollenbasierte Sicherheit

Die rollenbasierte Sicherheit ist an der Struktur des Unternehmens ausgerichtet. Benutzer werden basierend auf ihren Verantwortlichkeiten in der Organisation und ihrer Beteiligung an Geschäftsprozessen Sicherheitsrollen zugewiesen. Der Administrator gewährt Zugriff auf die Aufgaben, die Benutzer in einer Rolle ausführen, nicht auf die Programmelemente, die Benutzer verwenden müssen.

Bei der rollenbasierten Sicherheit wird der Zugriff nur Sicherheitsrollen gewährt, nicht einzelnen Benutzern. Benutzer werden Rollen zugewiesen. Ein Benutzer, der einer Sicherheitsrolle zugewiesen ist, hat Zugriff auf die dieser Rolle zugeordneten Rechte. Ein Benutzer, der keiner Rolle zugewiesen ist, hat keine Rechte.

Alle Benutzer müssen mindestens einer Sicherheitsrolle zugewiesen sein, um auf die Finanz‑ und Betriebs-Apps zugreifen zu können. Die einem Benutzer zugewiesenen Sicherheitsrollen bestimmen die Aufgaben, die der Benutzer ausführen kann, und die Teile der Benutzeroberfläche, die der Benutzer anzeigen kann.

Benutzer werden über Systemverwaltung > Sicherheit > Benutzer zu Rollen zuweisen zu Rollen zugewiesen.

Da Regeln für die automatische Rollenzuweisung eingerichtet werden können, muss der Administrator nicht jedes Mal einbezogen werden, wenn sich die Verantwortlichkeiten eines Benutzers ändern. Nachdem Sicherheitsrollen und ‑regeln eingerichtet wurden, können Geschäftsführer den täglichen Benutzerzugriff basierend auf Geschäftsdaten steuern.

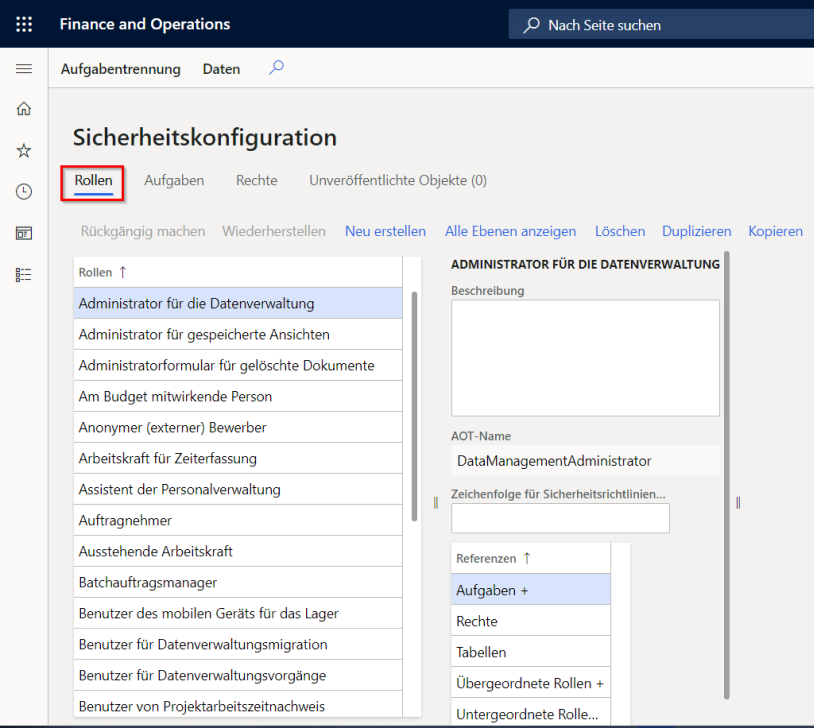

Standardmäßig werden Beispielsicherheitsrollen bereitgestellt. Alle Funktionen in Finanz‑ und Betriebs-Apps sind mindestens einer Beispielsicherheitsrolle zugeordnet. Der Administrator kann den Beispielsicherheitsrollen Benutzer zuweisen, die Beispielsicherheitsrollen an die Anforderungen des Unternehmens anpassen oder neue Sicherheitsrollen erstellen. Standardmäßig sind die Beispielrollen nicht in einer Hierarchie angeordnet.

Aufgaben

Aufgaben entsprechen Teilen eines Geschäftsprozesses. Der Administrator weist den Sicherheitsrollen Aufgaben zu. Eine Aufgabe kann mehreren Rollen zugeordnet werden. In Finanz‑ und Betriebs-Apps enthalten Aufgaben Rechte. Die Aufgabe Bankbuchungen verwalten umfasst die Rechte Einzahlungsbelege generieren und Zahlungen stornieren. Sowohl Aufgaben als auch Rechte können den Sicherheitsrollen zugewiesen werden. Wir empfehlen jedoch, dass Sie Aufgaben verwenden, um den Zugriff auf Finanz‑ und Betriebs-Apps zu gewähren.

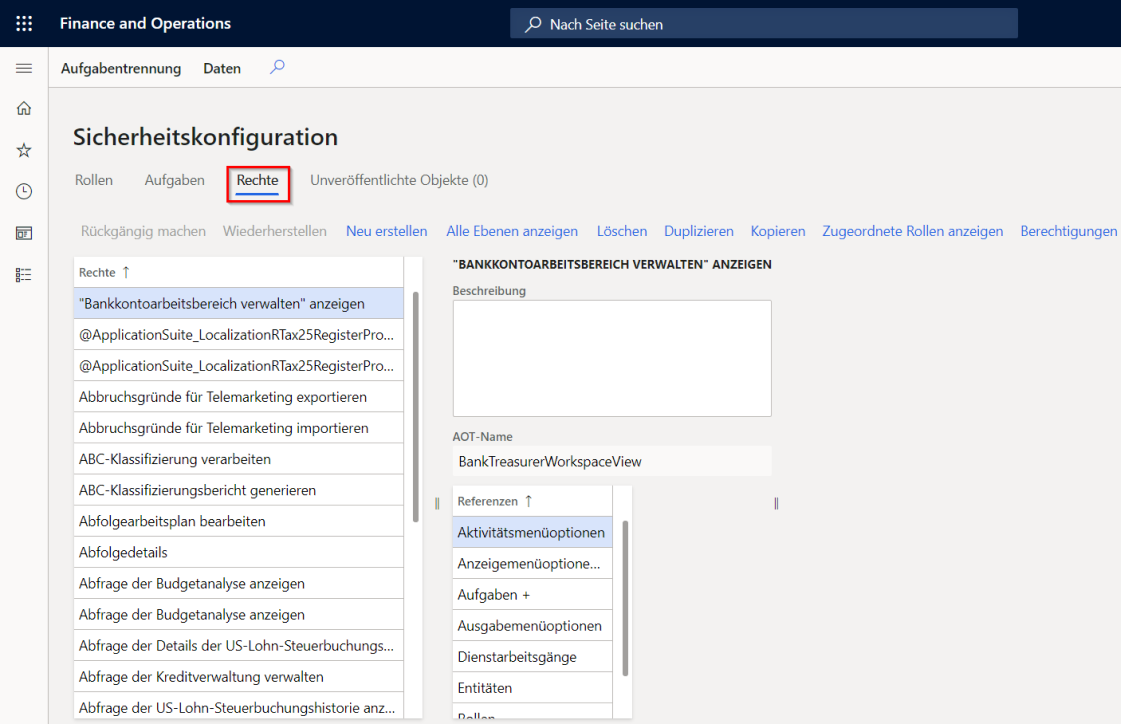

Rechte

Rechte können Rollen direkt zugewiesen werden. Zur Vereinfachung der Wartung empfehlen wir jedoch, dass Rollen nur Aufgaben zugewiesen werden. Ein Recht gibt die Zugriffsebene an, die erforderlich ist, um einen Auftrag auszuführen, ein Problem zu beheben oder eine Aufgabe abzuschließen. Sie enthält auch Berechtigungen für einzelne Anwendungsobjekte, z. B. Elemente einer Benutzeroberfläche und Tabellen.

Das Recht „Zahlungen stornieren“ enthält beispielsweise Berechtigungen für die Menüelemente, Felder und Tabellen, die zum Stornieren von Zahlungen erforderlich sind.

Standardmäßig werden Rechte für alle Funktionen in Finanz‑ und Betriebs-Apps bereitgestellt. Der Administrator kann die Berechtigungen ändern, die einem Recht zugeordnet sind, oder neue Rechte erstellen.

Berechtigungen

Berechtigungen verkörpern den Zugriff auf einzelne sicherungsrelevante Objekte, wie z. B. Menüelemente und Tabellen. Rechte bestehen aus Berechtigungen und stellen den Zugriff auf Aufgaben dar, z. B. das Buchen eines Buchungsblatts und das Verarbeiten von Krediten und Inkasso. Aufgaben setzen sich aus Rechte zusammen und stellen Teile eines Geschäftsprozesses dar, z. B. die Verwaltung von Bargeld und Bankgeschäften. Sowohl Aufgaben als auch Rechte können Rollen zugewiesen werden, um den Zugriff auf Finanz‑ und Betriebs-Apps zu gewähren.

Auf jede Funktion in Finanz‑ und Betriebs-Apps, z. B. ein Formular oder einen Dienst, wird über einen Einstiegspunkt zugegriffen. Menüelemente, Webinhaltselemente und Dienstvorgänge werden kollektiv als Einstiegspunkte bezeichnet.

Authentifizierung

Nur authentifizierte Benutzer, die über Benutzerrechte in Finanz‑ und Betriebs-Apps verfügen, können eine Verbindung herstellen. Finanz‑ und Betriebs-Apps verwenden Microsoft Entra ID als primären Identitätsanbieter. Benutzer müssen in einer Finanz‑ und Betriebs-Apps-Instanz bereitgestellt sein und über ein gültiges Microsoft Entra ID-Konto bei einem autorisierten Mandanten verfügen, um auf das System zugreifen zu können.

Autorisierung

Die Autorisierung ist die Kontrolle des Zugriffs auf das Finanz‑ und Betriebs-Apps-Programm. Sicherheitsberechtigungen werden verwendet, um den Zugriff auf einzelne Elemente des Programms zu steuern: Menüs, Menüelemente, Aktions‑ und Befehlsschaltflächen, Berichte, Servicevorgänge, Web-URL-Menüelemente, Websteuerelemente und Felder im Finanz‑ und Betriebs-Apps-Client.

In Finanz‑ und Betriebs-Apps werden einzelne Sicherheitsberechtigungen zu Rechten und Rechte zu Aufgaben zusammengefasst. Der Administrator gewährt Sicherheitsrollen Zugriff auf das Programm, indem er diesen Rollen Aufgaben und Rechte zuweist.

Finanz‑ und Betriebs-Apps verwenden kontextbasierte Sicherheit, um den Zugriff auf sicherungsfähige Objekte zu bestimmen. Wenn einem Einstiegspunkt (z. B. einem Menüelement oder einem Servicevorgang) ein Recht zugeordnet ist, wird eine Zugriffsebene (z. B. Lesen oder Löschen) angegeben. Das Autorisierungs-Teilsystem von Finanz‑ und Betriebs-Apps erkennt den Zugriff zur Laufzeit, wenn auf diesen Einstiegspunkt zugegriffen wird, und wendet die angegebene Zugriffsebene auf das sicherungsfähige Objekt an, zu dem der Einstiegspunkt führt. Diese Funktionalität stellt sicher, dass Sie einem Benutzer nicht mehr Berechtigungen zuweisen, als nötig ist.

Überwachung

Die Überwachung der An‑ und Abmeldung von Benutzern ist jetzt in den Finanz‑ und Betriebs-Apps aktiviert. Das System protokolliert, wenn sich ein Benutzer bei der Anwendung an‑ und abmeldet. Eine Abmeldung wird auch dann protokolliert, wenn die Sitzung des Benutzers abläuft oder endet.

Ein Systemadministrator oder Sicherheitsadministrator kann über die Seite Benutzerprotokoll (Systemverwaltung>Abfragen>Benutzerprotokoll) auf die Überwachungsprotokolle zugreifen.

Weitere Überlegungen:

- Mit dem Formular Externe Rollen können Administratoren Sicherheitsrollen einer externen Teilrolle zuweisen, z. B. einem Kunden, Lieferanten, potenziellen Kunden, einem künftigen Kreditor und einer Arbeitskraft.

- Ruhende Benutzer-Sicherheitskonten ermöglichen es Ihnen, inaktive Konten zu identifizieren und festzustellen, ob die Konten aktiviert oder deaktiviert sind.