Erkunden der Funktionen von Copilot in Microsoft Defender XDR

In dieser Übung untersuchen Sie einen Vorfall in Microsoft Defender XDR. Im Rahmen der Untersuchung erkunden Sie die wichtigsten Features von Microsoft Copilot in Microsoft Defender XDR, einschließlich Vorfallzusammenfassung, Gerätezusammenfassung, Skriptanalyse u. v. m. Außerdem pivotieren Sie Ihre Untersuchung auf der eigenständigen Oberfläche und verwenden die Pinwand, um Details Ihrer Untersuchung mit Ihren Kolleg:innen zu teilen.

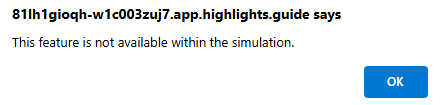

Hinweis

Die Umgebung für diese Übung ist eine Simulation, die aus dem Produkt generiert wird. Da es sich um eine eingeschränkte Simulation handelt, werden Links auf einer Seite möglicherweise nicht aktiviert, und textbasierte Eingaben, die außerhalb des angegebenen Skripts liegen, werden möglicherweise nicht unterstützt. Es wird eine Popupnachricht angezeigt, die besagt: „Dieses Feature ist innerhalb der Simulation nicht verfügbar“. Wählen Sie in diesem Fall „OK“ aus, und fahren Sie mit den Übungsschritten fort.

Übung

Für diese Übung sind Sie als Avery Howard angemeldet und haben die Rolle „Copilot-Besitzer“. Sie arbeiten in Microsoft Defender mit der neuen einheitlichen Sicherheitsoperationsplattform, um auf die eingebetteten Copilot-Funktionen in Microsoft Defender XDR zuzugreifen. Am Ende der Übung pivotieren Sie auf die eigenständige Erfahrung von Microsoft Copilot for Security.

Diese Übung dauert ca. 30 Minuten.

Hinweis

Wenn Sie durch eine Labanweisung dazu aufgefordert werden, einen Link zur simulierten Umgebung zu öffnen, wird in der Regel empfohlen, den Link in einem neuen Browserfenster zu öffnen, damit Sie die Anweisungen und die Übungsumgebung gleichzeitig anzeigen können. Wählen Sie dazu die rechte Maustaste und dann die Option aus.

Aufgabe: Erkunden von Vorfallzusammenfassungen und geführten Reaktionen

Öffnen Sie die simulierte Umgebung, indem Sie den folgenden Link auswählen: Microsoft Defender-Portal.

Über das Microsoft Defender-Portal:

- Erweitern Sie Untersuchung und Antwort.

- Erweitern Sie Vorfälle und Warnungen.

- Wählen Sie Vorfälle aus.

Wählen Sie den ersten Vorfall in der Liste aus, Vorfall-ID: 30342 mit dem Namen „Ein von Menschen durchgeführter Ransomware-Angriff wurde von einem kompromittierten Objekt aus gestartet (Angriffsunterbrechung)“.

Dies ist ein komplexer Vorfall. Defender XDR bietet viele Informationen, aber bei 72 Warnungen kann es schwierig sein, die wichtigsten herauszufinden. Auf der rechten Seite der Vorfallseite generiert Copilot automatisch eine Vorfallzusammenfassung, die Ihnen hilft, die wichtigsten Informationen zu erfassen und Ihre Reaktion einzuleiten. Wählen Sie Mehr anzeigen aus.

- Die Zusammenfassung von Copilot beschreibt, wie sich dieser Vorfall weiterentwickelt hat, einschließlich anfänglicher Zugriff, Lateralbewegung, Sammlung, Zugriff auf Anmeldeinformationen und Exfiltration. Dies identifiziert bestimmte Geräte, zeigt an, dass das PsExec-Tool zum Starten ausführbarer Dateien verwendet wurde, und vieles mehr.

- All diese Informationen können Sie zur weiteren Untersuchung nutzen. Einige davon erkunden Sie in den nachfolgenden Aufgaben.

Scrollen Sie im Copilot-Bereich nach unten. Direkt unterhalb der Zusammenfassung finden Sie geführte Reaktionen. In den geführten Reaktionen werden Aktionen zur Unterstützung von Triage, Eindämmung, Untersuchung und Behebung empfohlen.

- Die erste Aufgabe in der Kategorie „Triage“ ist das Klassifizieren des Vorfalls. Wählen Sie Klassifizieren aus, um die Optionen anzuzeigen. Sehen Sie sich auch die geführten Reaktionen unter den anderen Kategorien an.

- Wählen Sie oben im Abschnitt „Geführte Antworten“ die Schaltfläche Status aus, und filtern Sie nach Abgeschlossen. Zwei abgeschlossene Aktivitäten haben die Bezeichnung „Angriffsunterbrechung“. Mit automatischen Angriffsunterbrechungen sollen laufende Angriffe eingedämmt und die Auswirkungen auf die Ressourcen einer Organisation begrenzt werden. Außerdem sollen Sicherheitsteams damit mehr Zeit erhalten, den Angriff vollständig zu beheben.

Lassen Sie die Vorfallseite geöffnet, Sie verwenden sie in der nächsten Aufgabe.

Aufgabe: Erkunden der Geräte- und Identitätszusammenfassungen

Wählen Sie auf der Vorfallseite die erste Warnung Suspicious URL clicked (Auf verdächtige URL geklickt) aus.

Copilot generiert automatisch eine Warnungszusammenfassung, die eine Fülle von Informationen zur weiteren Analyse bereitstellt. In der Zusammenfassung werden beispielsweise verdächtige Aktivitäten, Datenerfassungsaktivitäten, Zugriff auf Anmeldeinformationen, Malware, Entdeckungsaktivitäten und vieles mehr identifiziert.

Die Seite enthält sehr viele Informationen. Um eine bessere Ansicht dieser Warnung zu erhalten, wählen Sie Warnungsseite öffnen aus. Es befindet sich im dritten Bereich der Warnungsseite, neben dem Vorfalldiagramm und unterhalb des Warnungstitels.

Oben auf der Seite befindet sich die Karte für das Gerät „parkcity-win10v“. Wählen Sie die Auslassungspunkte aus, und erkunden Sie die Optionen. Wählen Sie Zusammenfassen aus. Copilot generiert eine Gerätezusammenfassung. Beachten Sie, dass es viele Möglichkeiten gibt, auf Gerätezusammenfassungen zuzugreifen, dies ist lediglich eine bequeme Methode. In der Zusammenfassung können Sie sehen, dass das Gerät eine VM ist, wem das Gerät gehört, welchen Compliancestatus es gemäß den Intune-Richtlinien hat u. v. m.

Neben der Gerätekarte finden Sie eine Karte mit der Besitzerin oder dem Besitzer des Geräts. Wählen Sie parkcity\jonaw aus. Die Anzeige im dritten Bereich auf der Seite wird von Details zur Warnung in Informationen zum Benutzer Jonathan Wolcott, einen Kundenbetreuer, geändert, dessen Schweregrad für Microsoft Entra ID-Risiko und Insider-Risiko als hoch eingestuft wird. Dies ist wenig überraschend nach dem, was Sie aus den Zusammenfassungen für Copilot-Vorfall und -Warnung erfahren haben. Wählen Sie die Auslassungspunkte und dann Zusammenfassen aus, um eine von Copilot generierte Identitätszusammenfassung zu erhalten.

Lassen Sie die Warnungsseite geöffnet, da Sie sie in der nächsten Aufgabe verwenden werden.

Aufgabe: Erkunden der Skriptanalyse

Konzentrieren Sie sich nun auf den Warnungsverlauf. Wählen Sie Maximieren

aus, das sich im Hauptbereich der Warnung befindet, direkt unter der Karte mit der Bezeichnung „partycity\jonaw“, um eine bessere Ansicht der Prozessstruktur zu erhalten. Über die maximierte Ansicht erhalten Sie eine deutlichere Übersicht darüber, wie dieser Vorfall abgelaufen ist. Viele Elemente deuten darauf hin, dass mit „powershell.exe“ ein Skript ausgeführt wurde. Da der Benutzer Jonathan Wolcott ein Kundenbetreuer ist, kann davon ausgegangen werden, dass dieser Benutzer nicht sehr häufig PowerShell-Skripts ausführt.

aus, das sich im Hauptbereich der Warnung befindet, direkt unter der Karte mit der Bezeichnung „partycity\jonaw“, um eine bessere Ansicht der Prozessstruktur zu erhalten. Über die maximierte Ansicht erhalten Sie eine deutlichere Übersicht darüber, wie dieser Vorfall abgelaufen ist. Viele Elemente deuten darauf hin, dass mit „powershell.exe“ ein Skript ausgeführt wurde. Da der Benutzer Jonathan Wolcott ein Kundenbetreuer ist, kann davon ausgegangen werden, dass dieser Benutzer nicht sehr häufig PowerShell-Skripts ausführt.Erweitern Sie die erste Instanz von powershell.exe execute a script (Skriptausführung mit powershell.exe) mit dem Zeitstempel „4:57:11 AM“. Copilot ist in der Lage, Skripts zu analysieren. Wählen Sie Analysieren aus.

- Copilot generiert eine Analyse des Skripts und weist darauf hin, dass es sich um einen Phishingversuch handeln könnte, oder dass es verwendet wurde, um einen webbasierten Exploit bereitzustellen.

- Wählen Sie Code anzeigen aus. Der Code enthält eine URL, die unschädlich gemacht wurde.

Es gibt noch einige andere Elemente, die angeben, dass ein Skript mit „powershell.exe“ ausgeführt wurde. Erweitern Sie das Element mit der Bezeichnung powershell.exe -EncodedCommand... mit dem Zeitstempel „5:00:47 AM“. Das ursprüngliche Skript war Base64-codiert, aber Defender hat es für Sie decodiert. Wählen Sie zum Anzeigen der decodierten Version Analysieren aus. In der Analyse sind spezifische Aspekte des bei diesem Angriff verwendeten Skripts hervorgehoben.

Schließen Sie die Seite mit dem Warnungsverlauf, indem Sie das X (links neben dem Copilot-Bereich) auswählen. Verwenden Sie nun die Brotkrümelnavigation, um zum Vorfall zurückzukehren. Wählen Sie Human-operated ransomware attack was launched from a compromised asset (attack disruption) (Ransomware-Angriff durch Personen von einer kompromittierten Ressource aus gestartet (Angriffsunterbrechung)) aus.

Aufgabe: Erkunden der Dateianalyse

Sie zeigen wieder die Vorfallseite an. In der Warnungszusammenfassung identifizierte Copilot die Datei „Rubeus.exe“, die der Malware „Kekeo“ zugeordnet ist. Sie können die Dateianalysefunktion in Defender XDR verwenden, um mögliche weitere Erkenntnisse zu erhalten. Es gibt mehrere Möglichkeiten, auf Dateien zuzugreifen. Wählen Sie oben auf der Seite die Registerkarte Beweis und Reaktion aus.

Wählen Sie auf der linken Seite des Bildschirms Dateien aus.

Wählen Sie das erste Element aus der Liste mit der Entität namens Rubeus.exeaus.

Wählen Sie im daraufhin geöffneten Fenster Analysieren aus. Copilot generiert eine Zusammenfassung.

Überprüfen Sie die detaillierte Dateianalyse, die Copilot generiert.

Schließen Sie das Dateianalysefenster.

Aufgabe: Wechseln zur eigenständigen Oberfläche

Diese Aufgabe ist komplex und erfordert das Hinzuziehen von erfahrenen Analyst:innen. In dieser Aufgabe pivotieren Sie Ihre Untersuchung und führen das Defender-Promptbook für den Vorfall aus, damit die anderen Analyst:innen einen Ausgangspunkt für ihre Untersuchung haben. Sie heften Reaktionen an die Pinwand an und generieren einen Link zu dieser Untersuchung, den Sie mit erfahreneren Mitgliedern des Teams teilen können, damit diese Sie bei der Untersuchung unterstützen können.

Kehren Sie zur Vorfallseite zurück, indem Sie oben auf der Seite die Registerkarte Angriffsverlauf auswählen.

Wählen Sie die Auslassungspunkte neben der Vorfallzusammenfassung von Copilot und dann In Copilot für Security öffnen aus.

Copilot wird auf der eigenständigen Oberfläche geöffnet und zeigt die Vorfallzusammenfassung an. Sie können auch noch weitere Prompts ausführen. In diesem Fall werden Sie das Promptbook für einen Vorfall ausführen. Wählen Sie das Promptsymbol

aus.

aus.- Wählen Sie Alle Promptbooks anzeigen aus.

- Wählen Sie Microsoft 365 Defender: Vorfalluntersuchung aus.

- Die Seite „Promptbook“ wird mit einer Aufforderung zur Eingabe der Defender-Vorfall-ID geöffnet. Geben Sie 30342 ein, und wählen Sie dann Ausführen aus.

- Überprüfen Sie die bereitgestellten Informationen. Durch die Pivotierung auf die eigenständige Oberfläche und das Ausführen des Promptbook können Sie bei der Untersuchung Funktionen aus einer umfangreicheren Sicherheitslösung aufrufen, die nicht nur Defender XDR umfasst und auf den aktivierten Plug-Ins basiert.

Wählen Sie das Feldsymbol

neben dem Stecknadelsymbol aus, um alle Prompts und die entsprechenden Antworten auszuwählen, und wählen Sie dann das Stecknadelsymbol

neben dem Stecknadelsymbol aus, um alle Prompts und die entsprechenden Antworten auszuwählen, und wählen Sie dann das Stecknadelsymbol  aus, um diese Antworten auf dem Stecknadelboard zu speichern.

aus, um diese Antworten auf dem Stecknadelboard zu speichern.Das Stecknadelboard wird automatisch geöffnet. Die Pinwand enthält Ihre gespeicherten Prompts und Reaktionen mit jeweils einer Zusammenfassung. Sie können das Stecknadelboard öffnen und schließen, indem Sie das Symbol „Stecknadelboard“

auswählen.

auswählen.Wählen Sie oben auf der Seite Teilen aus, um Ihre Optionen anzuzeigen. Durch das Teilen des Vorfalls über einen Link oder eine E-Mail können Personen in Ihrer Organisation mit Copilot-Zugriff diese Sitzung anzeigen. Schließen Sie das Fenster, indem Sie das X auswählen.

Sie können nun die Browserregisterkarte schließen, um die Simulation zu beenden.

Überprüfung

Dieser Vorfall ist komplex. Es gibt viele Informationen, die sie auswerten müssen. Copilot hilft Ihnen dabei, den Vorfall, einzelne Warnungen, Skripts, Geräte, Identitäten und Dateien zusammenzufassen. Komplexe Untersuchungen wie diese erfordern möglicherweise die Beteiligung mehrerer Analyst:innen. Copilot vereinfacht dies durch das einfache Teilen von Details zu einer Untersuchung.