Untersuchen von Microsoft Entra ID

Die Kursteilnehmer sollten mit Active Directory Domain Services (AD DS oder traditionell nur als „Active Directory“ bezeichnet) vertraut sein. AD DS ist ein Verzeichnisdienst, der die Methoden zum Speichern von Verzeichnisdaten wie Benutzerkonten und Kennwörtern bereitstellt und diese Daten für Netzwerkbenutzer, Administratoren sowie andere Geräte und Dienste verfügbar macht. Er wird als Dienst unter Windows Server ausgeführt, der als Domänencontroller bezeichnet wird.

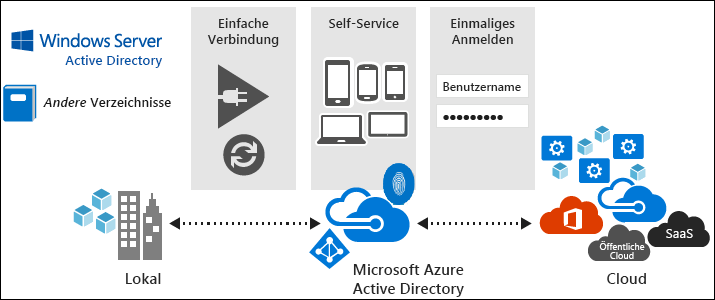

Microsoft Entra ID ist Teil des PaaS-Angebots (Platform-as-a-Service) und fungiert als von Microsoft verwalteter Verzeichnisdienst in der Cloud. Der Dienst ist weder Teil der Kerninfrastruktur, die Kunden besitzen und verwalten, noch ein IaaS-Angebot (Infrastructure-as-a-Service). Obwohl dies impliziert, dass Sie weniger Kontrolle über die Implementierung haben, bedeutet es auch, dass Sie keine Ressourcen für die Bereitstellung oder Verwaltung bereitstellen müssen.

Mit Microsoft Entra ID haben Sie auch Zugriff auf einige Features, die in AD DS nicht nativ verfügbar sind, z. B. Unterstützung der Multi-Faktor-Authentifizierung, den Identitätsschutz und die Self-Service-Kennwortzurücksetzung.

Mit Microsoft Entra ID können Sie durch folgende Maßnahmen Organisationen und Einzelpersonen einen sichereren Zugriff auf cloudbasierte Ressourcen ermöglichen:

- Konfigurieren des Zugriffs auf Anwendungen

- Konfigurieren des einmaligen Anmeldens (SSO) bei cloudbasierten SaaS-Anwendungen

- Verwalten von Benutzern und Gruppen

- Bereitstellen von Benutzern

- Ermöglichen des Verbunds zwischen Organisationen

- Bereitstellen einer Identitätsverwaltungslösung

- Identifizieren irregulärer Anmeldeaktivitäten

- Konfigurieren der Multi-Faktor-Authentifizierung

- Erweitern der vorhandenen lokale Active Directory-Implementierungen auf Microsoft Entra ID

- Konfigurieren des Anwendungsproxys für Cloud- und lokale Anwendungen

- Konfigurieren des bedingten Zugriffs für Benutzer und Geräte

Microsoft Entra ist ein separater Azure-Dienst. Seine elementarste Form, die jedes neue Azure-Abonnement automatisch enthält, verursacht keine zusätzlichen Kosten und wird als Free-Tarif (kostenlos) bezeichnet. Wenn Sie einen Microsoft Online-Unternehmensdienst (z. B. Microsoft 365 oder Microsoft Intune) abonnieren, erhalten Sie automatisch Microsoft Entra ID mit Zugriff auf alle Free-Features.

Hinweis

Wenn Sie ein neues Azure-Abonnement mithilfe eines Microsoft-Kontos erstellen, enthält das Abonnement automatisch standardmäßig einen neuen Microsoft Entra-Mandanten namens „Standardverzeichnis“ (Default Directory).

Einige der komplexeren Identitätsverwaltungsfeatures erfordern kostenpflichtige Versionen von Microsoft Entra ID, die in Form der Tarife „Basic“ und „Premium“ angeboten werden. Einige dieser Features sind auch automatisch in Microsoft Entra-Instanzen enthalten, die als Teil von Microsoft 365-Abonnements generiert werden. Die Unterschiede zwischen den Microsoft Entra-Versionen werden weiter unten in diesem Modul erläutert.

Die Implementierung von Microsoft Entra ID ist nicht dasselbe wie das Bereitstellen virtueller Computer in Azure, das Hinzufügen von AD DS und das anschließende Bereitstellen einiger Domänencontroller für eine neue Gesamtstruktur und Domäne. Microsoft Entra ID ist ein anderer Dienst, der sich wesentlich stärker auf die Bereitstellung von Identitätsverwaltungsdiensten für webbasierte Apps konzentriert, im Gegensatz zu AD DS, die sich mehr auf lokale Apps konzentrieren.

Microsoft Entra-Mandanten

Im Gegensatz zu AD DS ist Microsoft Entra ID für mehrere Mandanten konzipiert und wird speziell implementiert, um die Isolation zwischen den einzelnen Verzeichnisinstanzen sicherzustellen. Azure AD ist das weltweit größte mehrinstanzenfähige Verzeichnis, in dem über eine Million Verzeichnisdienstinstanzen gehostet und mehrere Milliarden Authentifizierungsanforderungen pro Woche verarbeitet werden. Der Begriff „Mandant“ steht in diesem Zusammenhang in der Regel für ein Unternehmen oder eine Organisationen, das bzw. die einen cloudbasierten Microsoft-Dienst wie Microsoft 365, Microsoft Intune oder Azure abonniert hat, der jeweils Microsoft Entra ID verwendet. Aus technischer Sicht stellt ein Mandant jedoch eine einzelne Microsoft Entra-Instanz dar. Innerhalb eines Azure-Abonnements können Sie mehrere Microsoft Entra-Mandanten erstellen. Es kann praktisch sein, über mehrere Microsoft Entra-Mandanten zu verfügen, wenn Sie die Microsoft Entra-Funktionalität in einem Mandanten testen möchten, ohne dass sich dies auf die anderen Mandanten auswirkt.

Ein Azure-Abonnement muss zu jedem Zeitpunkt genau einem Microsoft Entra-Mandanten zugeordnet sein. Diese Zuordnung gestattet Ihnen, den im jeweiligen Microsoft Entra-Mandanten vorhandenen Benutzer*innen, Gruppen und Anwendungen (über die rollenbasierte Zugriffssteuerung, RBAC) Berechtigungen für Ressourcen im Azure-Abonnement zu erteilen.

Hinweis

Sie können denselben Microsoft Entra-Mandanten mehreren Azure-Abonnements zuordnen. Dadurch können Sie mit denselben Benutzern, Gruppen und Anwendungen Ressourcen in verschiedenen Azure-Abonnements verwalten.

Jedem Microsoft Entra-Mandanten wird der Standard-DNS-Domänenname (Domain Name System) zugewiesen, der aus einem eindeutigen Präfix besteht. Das Präfix wird entweder vom Namen des Microsoft-Kontos abgeleitet, das Sie zum Erstellen eines Azure-Abonnements verwenden, oder beim Erstellen eines Microsoft Entra-Mandanten explizit angegeben. Auf dieses Präfix folgt das Suffix onmicrosoft.com. Es ist möglich und üblich, mindestens einen benutzerdefinierten Domänennamen zum selben Microsoft Entra-Mandanten hinzuzufügen. Dieser Name verwendet den DNS-Domänennamespace, den das entsprechende Unternehmen bzw. die entsprechende Organisation besitzt. Der Microsoft Entra-Mandant fungiert als Sicherheitsgrenze und Container für Microsoft Entra-Objekte wie Benutzer*innen, Gruppen und Anwendungen. Ein einzelner Microsoft Entra-Mandant kann mehrere Azure-Abonnements unterstützen.

Microsoft Entra-Schema

Das Microsoft Entra-Schema enthält weniger Objekttypen als das von AD DS. Insbesondere enthält es keine Definition der Computerklasse, obwohl es die Geräteklasse enthält. Der Prozess des Beitritts von Geräten zu Microsoft Entra unterscheidet sich erheblich vom Prozess des Beitritts von Computern zu AD DS. Das Microsoft Entra-Schema ist auch problemlos erweiterbar, und seine Erweiterungen sind vollständig umkehrbar.

Die fehlende Unterstützung für die herkömmliche Computerdomänenmitgliedschaft bedeutet, dass Sie mit Microsoft Entra ID Computer oder Benutzereinstellungen nicht mithilfe herkömmlicher Verwaltungsmethoden wie Gruppenrichtlinienobjekte (GPOs) verwalten können. Stattdessen definieren Microsoft Entra ID und die zugehörigen Dienste ein modernes Verwaltungskonzept. Die Hauptstärke von Microsoft Entra ID liegt in der Bereitstellung von Verzeichnisdiensten, im Speichern und Veröffentlichen von Benutzer-, Geräte- und Anwendungsdaten sowie in der Handhabung der Authentifizierung und Autorisierung von Benutzern, Geräten und Anwendungen. Die Effektivität und Effizienz dieser Features werden anhand vorhandener Bereitstellungen von Clouddiensten wie Microsoft 365 deutlich, die auf Microsoft Entra ID als Identitätsanbieter basieren und Millionen von Benutzer*innen unterstützen.

Microsoft Entra ID enthält die Organisationseinheitsklasse (OE) nicht, was bedeutet, dass Sie die Objekte nicht in einer Hierarchie von benutzerdefinierten Containern anordnen können, die häufig in lokalen AD DS-Bereitstellungen verwendet wird. Dies ist jedoch kein erhebliches Manko, da Organisationseinheiten in AD DS hauptsächlich für Gruppenrichtlinienbereiche und Delegierung verwendet werden. Sie können eine entsprechende Anordnung erzielen, indem Sie Objekte auf Grundlage ihrer Gruppenmitgliedschaft organisieren.

Objekte der Application- und servicePrincipal-Klassen stellen Anwendungen in Microsoft Entra ID dar. Ein Objekt in der Application-Klasse enthält eine Anwendungsdefinition, und ein Objekt in der servicePrincipal-Klasse stellt seine Instanz im aktuellen Microsoft Entra-Mandanten dar. Durch das Trennen dieser beiden Sätze von Merkmalen können Sie eine Anwendung in einem Mandanten definieren und über mehrere Mandanten hinweg verwenden, indem Sie ein Dienstprinzipalobjekt für diese Anwendung in jedem Mandanten erstellen. Microsoft Entra ID erstellt das Dienstprinzipalobjekt, wenn Sie die entsprechende Anwendung in diesem Microsoft Entra-Mandanten registrieren.