Untersuchen von Microsoft Entra Domain Services

In den meisten Organisationen werden heutzutage branchenspezifische Anwendungen (LOB) auf Computern und Geräten bereitgestellt, die Domänenmitglieder sind. Diese Organisationen verwenden AD DS-basierte Anmeldeinformationen für die Authentifizierung, die von Gruppenrichtlinie verwaltet werden. Wenn Sie erwägen, diese Apps zu verschieben, damit sie in Azure ausgeführt werden, besteht ein wesentliches Problem darin, wie diesen Apps Authentifizierungsdienste bereitgestellt werden sollen. Um diese Anforderung zu erfüllen, können Sie ein Site-to-Site-VPN (Virtual Private Network, virtuelles privates Netzwerk) zwischen Ihrer lokalen Infrastruktur und dem Azure IaaS implementieren, oder Sie können Replikatdomänencontroller aus Ihren lokalen AD DS als virtuelle Computer (VMs) in Azure bereitstellen. Diese Ansätze können zusätzliche Kosten und einen höheren Verwaltungsaufwand mit sich bringen. Zusätzlich besteht der Unterschied zwischen diesen beiden Ansätzen darin, dass bei der ersten Option der Datenverkehr für die Authentifizierung das VPN durchquert, während bei der zweiten Option der Replikationsdatenverkehr das VPN durchquert und der Datenverkehr für die Authentifizierung in der Cloud bleibt.

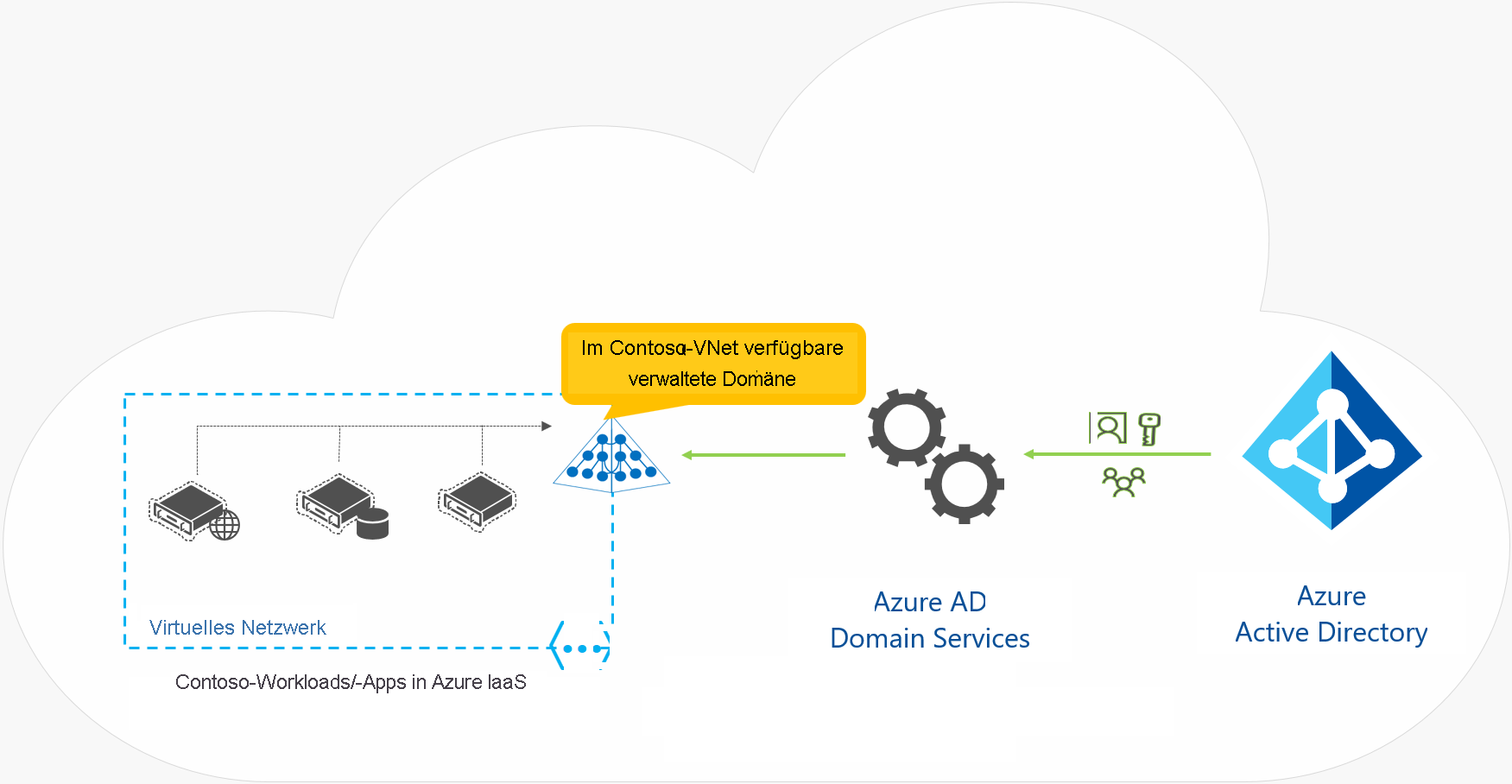

Microsoft stellt Microsoft Entra Domain Services als Alternative zu diesen Ansätzen bereit. Dieser Service ist Teil der Microsoft Entra ID P1- oder P2-Bereitstellung und bietet Domänendienste wie Gruppenrichtlinienverwaltung, Domänenbeitritt und Kerberos-Authentifizierung für Ihren Microsoft Entra-Mandanten. Diese Dienste sind vollständig mit lokal bereitgestellten AD DS kompatibel, sodass Sie sie verwenden können, ohne zusätzliche Domänencontroller in der Cloud bereitzustellen und zu verwalten.

Da Microsoft Entra ID in Ihre lokale AD DS-Instanz integriert werden kann, können Benutzer*innen Organisationsanmeldeinformationen sowohl in der lokalen AD DS-Instanz als auch in Microsoft Entra Domain Services verwenden, wenn Sie Microsoft Entra Connect implementieren. Selbst wenn Sie über keine lokal bereitgestellte AD DS-Instanz verfügen, können Sie Microsoft Entra Domain Services als reinen Clouddienst verwenden. Dann haben Sie Zugriff auf ähnliche Funktionen wie bei lokal bereitgestellten AD DS-Instanzen, müssen aber weder lokal noch in der Cloud einen Domänencontroller bereitstellen. Beispielsweise könnte eine Organisation einen Microsoft Entra-Mandanten erstellen, Microsoft Entra Domain Services aktivieren und dann ein virtuelles Netzwerk zwischen den lokalen Ressourcen und dem Microsoft Entra-Mandanten bereitstellen. Microsoft Entra Domain Services kann für dieses virtuelle Netzwerk aktiviert werden, sodass alle lokalen Benutzer*innen und Dienste die Domänendienste von Microsoft Entra ID verwenden können.

Microsoft Entra Domain Services bietet verschiedene Vorteile für Organisationen, zum Beispiel:

- Administratoren müssen Domänencontroller nicht verwalten, aktualisieren und überwachen.

- Administratoren müssen die Active Directory-Replikation nicht bereitstellen und verwalten.

- Für Domänen, die von Microsoft Entra Domain Services verwaltet werden, sind keine Gruppen mit Domänenadministrator*innen oder Unternehmensadministrator*innen erforderlich.

Wenn Sie sich für die Implementierung von Microsoft Entra Domain Services entscheiden, müssen Sie sich über die aktuellen Einschränkungen des Diensts im Klaren sein. Dazu gehören:

- Nur das Active Directory-Objekt auf dem Basiscomputer wird unterstützt.

- Das Schema für die Microsoft Entra Domain Services-Domäne lässt sich nicht erweitern.

- Die OE-Struktur (Organisationseinheit) ist flach, und geschachtelte Organisationseinheiten werden derzeit nicht unterstützt.

- Es gibt ein integriertes Gruppenrichtlinienobjekt (GPO), das sowohl für Computerkonten als auch für Benutzerkonten vorhanden ist.

- Es ist nicht möglich, mit integrierten GPOs auf OEs abzuzielen. Außerdem können Sie keine Windows-Verwaltungsinstrumentationsfilter (WMI) oder Sicherheitsgruppenfilter verwenden.

Wenn Sie Microsoft Entra Domain Services verwenden, können Sie Anwendungen, die LDAP, NTLM oder die Kerberos-Protokolle nutzen, ohne Einschränkung aus Ihrer lokalen Infrastruktur in die Cloud migrieren. Sie können auch Anwendungen wie Microsoft SQL Server oder Microsoft SharePoint Server auf VMs verwenden oder in Azure IaaS bereitstellen, ohne dass Domänencontroller in der Cloud oder ein VPN für die lokale Infrastruktur erforderlich sind.

Sie können Microsoft Entra Domain Services im Azure-Portal aktivieren. Dieser Dienst berechnet Gebühren pro Stunde, basierend auf der Größe Ihres Verzeichnisses.