Untersuchen von Entitäten

Wenn Warnungen an Microsoft Sentinel gesendet werden, enthalten sie Datenelemente, die Microsoft Sentinel als Entitäten identifiziert und klassifiziert, z. B. Benutzerkonten, Hosts, IP-Adressen und andere. Gelegentlich kann diese Identifizierung eine Herausforderung darstellen, wenn die Warnung keine ausreichenden Informationen zur Entität enthält.

Benutzerkonten können z. B. auf mehr als eine Weise identifiziert werden: mithilfe des numerischen Bezeichners (GUID) eines Azure AD-Kontos oder des Werts des Benutzerprinzipalnamens (UPN) bzw. alternativ mithilfe einer Kombination aus seinem Benutzernamen und seinem NT-Domänennamen. Verschiedene Datenquellen können denselben Benutzer auf unterschiedliche Weise identifizieren. Daher führt Microsoft Sentinel diese Bezeichner nach Möglichkeit in einer einzelnen Entität zusammen, damit sie ordnungsgemäß identifiziert werden können.

Es kann jedoch vorkommen, dass einer Ihrer Ressourcenanbieter eine Warnung erstellt, in der eine Entität nicht ausreichend identifiziert wird, z. B. ein Benutzername ohne den Kontext des Domänennamens. In einem solchen Fall kann die Benutzerentität nicht mit anderen Instanzen desselben Benutzerkontos zusammengeführt werden, die dann als separate Entität identifiziert würden. Diese beiden Entitäten würden dann getrennt bleiben anstatt vereinigt zu werden.

Sie sollten sich vergewissern, dass alle Ihre Anbieter von Warnungen die Entitäten in den von ihnen erstellten Warnungen richtig identifizieren, um das Risiko eines solchen Ereignisses zu minimieren. Zusätzlich kann die Synchronisierung von Benutzerkontoentitäten mit Azure Active Directory ein vereinheitlichendes Verzeichnis erstellen, das in der Lage ist, Benutzerkontoentitäten zusammenzuführen.

Die folgenden Entitätstypen werden derzeit in Microsoft Sentinel identifiziert:

Benutzerkonto (Konto)

Host

IP-Adresse (IP)

Malware

Datei

Prozess

Cloudanwendung (CloudApplication)

Domänenname (DNS)

Azure-Ressource

Datei (FileHash)

Registrierungsschlüssel

Registrierungswert

Sicherheitsgruppe

URL

IoT-Gerät

Postfach

E-Mail-Cluster

E-Mail

Übermittlungs-E-Mail

Entitätsseiten

Wenn Sie bei einer Suche, in einer Warnung oder bei einer Untersuchung auf eine Entität (derzeit nur Benutzer und Hosts) stoßen, können Sie die Entität auswählen und gelangen dadurch auf eine Entitätsseite. Hierbei handelt es sich um ein Datenblatt mit nützlichen Informationen zu dieser Entität. Zu den Informationen auf dieser Seite gehören grundlegende Fakten über die Entität, eine Zeitachse mit für diese Entität wichtigen Ereignissen sowie Erkenntnisse über das Verhalten der Entität.

Entitätsseiten bestehen aus drei Teilen:

Der linke Bereich enthält die identifizierenden Informationen der Entität, die aus Datenquellen wie Azure Active Directory, Azure Monitor, Microsoft Defender for Cloud und Microsoft Defender XDR erfasst wurden.

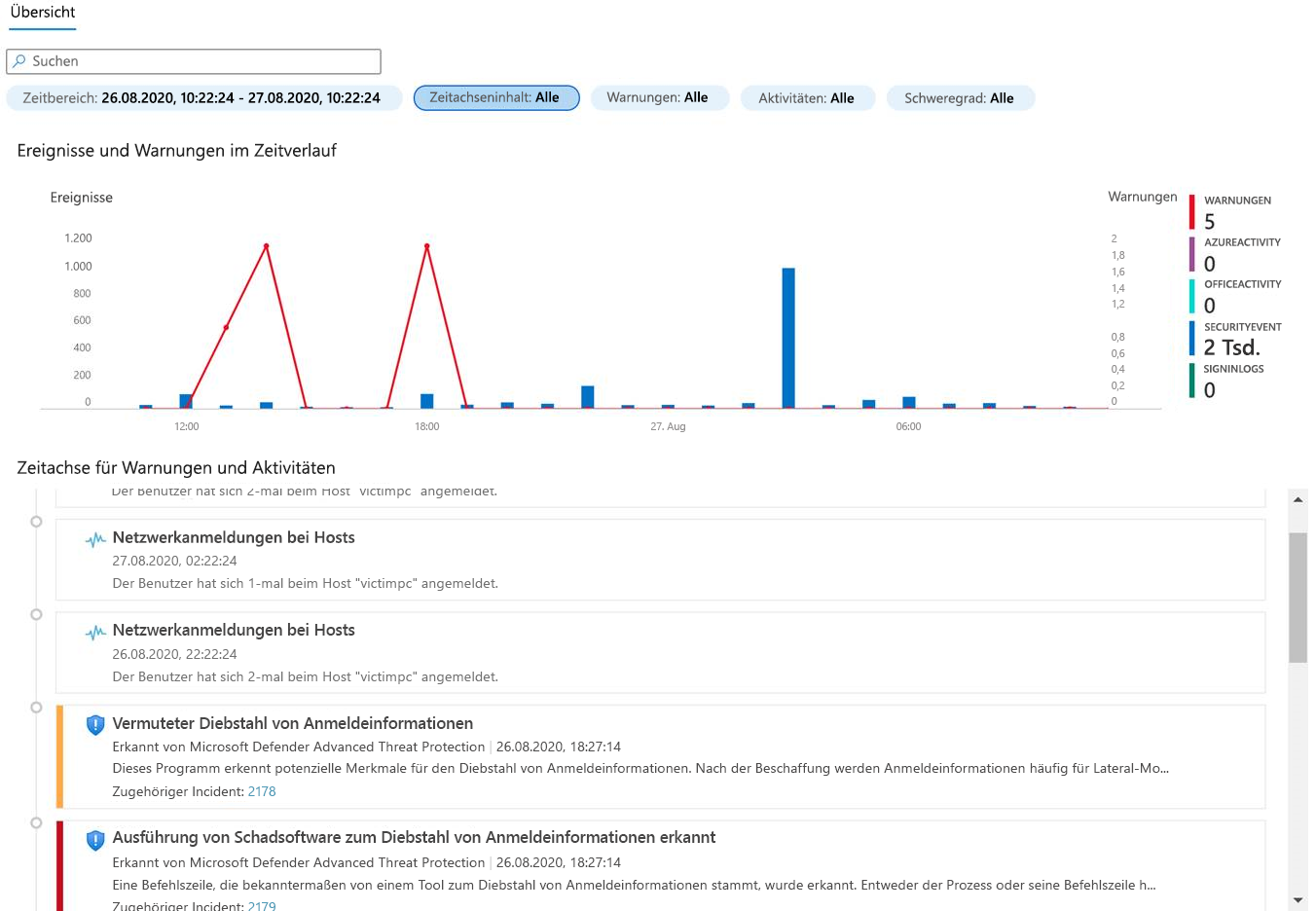

Im mittleren Bereich wird eine grafische und textbezogene Zeitachse mit für die Entität wichtigen Ereignissen wie Warnungen, Lesezeichen und Aktivitäten angezeigt. Aktivitäten sind Aggregationen von wichtigen Ereignissen von Log Analytics. Die Abfragen, mit denen diese Aktivitäten erkannt werden, werden von Microsoft-Sicherheitsexpertenteams entwickelt.

Im rechten Bereich werden Erkenntnisse über das Verhalten der Entität angezeigt. Mit diesen Erkenntnissen können Sie Anomalien und Sicherheitsbedrohungen schnell erkennen. Die Erkenntnisse werden von Microsoft-Sicherheitsexpertenteams entwickelt und basieren auf Anomalieerkennungsmodellen.

Die Zeitachse

Die Zeitachse ist ein wichtiger Bestandteil des Beitrags der Entitätsseite zur Verhaltensanalyse in Microsoft Sentinel. Sie stellt den Verlauf von für eine Entität wichtigen Ereignissen dar, sodass Sie sich einen Überblick über die Aktivitäten der Entität innerhalb eines bestimmten Zeitraums verschaffen können.

Sie können den Zeitbereich aus verschiedenen vordefinierten Optionen (z. B. letzte 24 Stunden) auswählen oder einen benutzerdefinierten Zeitrahmen festlegen. Zudem können Sie Filter festlegen, mit denen die Informationen auf der Zeitachse auf bestimmte Ereignis- oder Warnungsarten beschränkt wird.

Die folgenden Elemente sind auf der Zeitachse enthalten:

Warnungen: Benachrichtigungen, in denen die Entität als zugeordnete Entität definiert ist. Wenn Ihre Organisation benutzerdefinierte Warnungen mit Analyseregeln erstellt hat, müssen Sie darauf achten, dass die Entitätszuordnung der Regeln ordnungsgemäß vorgenommen wurde.

Lesezeichen: Lesezeichen, die eine bestimmte Entität enthalten, die auf der Seite angezeigt wird

Aktivitäten: Aggregation von für die Entität wichtigen Ereignissen

Erkenntnisse über Entitäten

Bei Erkenntnissen über Entitäten handelt es sich um Abfragen, die von Microsoft-Sicherheitsexperten definiert werden, um Ihren Analysten eine effizientere und effektivere Untersuchung zu ermöglichen. Die Erkenntnisse werden auf der Entitätsseite angezeigt. Sie stellen wichtige Sicherheitsinformationen über Hosts und Benutzer in Form von Tabellendaten und -diagrammen bereit. Dadurch, dass die Informationen hier angezeigt werden, müssen Sie keinen Umweg über Log Analytics machen. Zu den Erkenntnissen zählen Daten zu Anmeldungen, Gruppenerweiterungen, anormalen Ereignissen und vielem mehr sowie intelligente ML-Algorithmen zur Erkennung von anormalem Verhalten. Die Erkenntnisse basieren auf den folgenden Datentypen:

syslog

SecurityEvent

Überwachungsprotokolle

Anmeldeprotokolle

Office-Aktivitäten

Verhaltensanalyse (UEBA)