Behandeln von Problemen mit dem Umbruchfeature in Power Apps

In diesem Artikel erfahren Sie, wie Sie die häufigsten Probleme mit der Umbruchfunktion in Microsoft Power Apps beheben.

Problem 1: Fehler beim Umschließen des Builds

Wenn beim Wrappbuild ein Fehler auftritt, können Sie die folgenden Schritte ausführen, um das Problem zu beheben.

Schritt 1: Überprüfen, ob Ihre Bilder im PNG-Format vorliegen

Stellen Sie sicher, dass die Bilder, die Sie im Umbruch verwenden, im PNG-Format vorliegen. Die Verwendung von Bildern in einem anderen Format als PNG im Umbruch führt dazu, dass der Build fehlschlägt. Verwenden Sie einen Bildkonverter, um Ihre Bilder als .png-Dateien zu speichern, oder stellen Sie sicher, dass Ihre originalen Bilddateien im PNG-Format vorliegen.

Wichtig

Wenn Sie Ihre Bilddateierweiterung manuell von .jpeg oder einem anderen Format in .png ändern, wird das Bild nicht automatisch in das PNG-Format formatiert.

Schritt 2: Überprüfen, ob Ihr App Center ordnungsgemäß konfiguriert ist

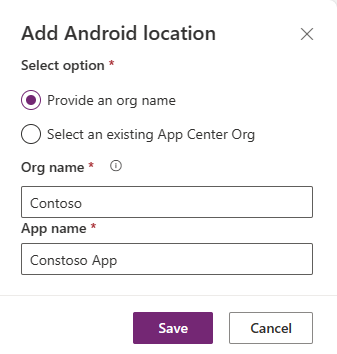

Ihr App Center-Link muss als App innerhalb einer organization und nicht als eigenständige App erstellt werden. Der folgende Screenshot zeigt, wie Sie einen neuen organization im Umbruch-Assistenten erstellen.

Weitere Informationen zum automatischen Erstellen eines neuen Speicherorts im Umbruch-Assistenten finden Sie unter Schritt 5: Verwalten der Ausgabe im Abschnitt "Create nativer mobiler Apps für iOS und Android mit dem Assistenten".

Schritt 3: Überprüfen, ob Ihre Schlüsseltresorkonfiguration korrekt ist

Stellen Sie sicher, dass ein Azure-Dienstprinzipal erstellt und die Dienstprinzipalrolle ordnungsgemäß hinzugefügt wird. Weitere Informationen finden Sie in den Schritten 1 und 2 in Create nativen mobilen Apps für iOS und Android mithilfe des Assistenten.

Stellen Sie sicher, dass Ihr Schlüsseltresor alle erforderlichen Zertifikate, Geheimnisse und Tags für iOS, Android oder beides enthält:

- iOS: zwei Tags, ein Zertifikat und ein Geheimnis

- Android: ein Tag und ein Zertifikat

Weitere Informationen finden Sie unter Create Azure Key Vault für den Umbruch in Power Apps.

Schritt 4: Versuchen Sie es erneut, wenn Sie über alle richtigen Konfigurationen verfügen

Wenn der Wrapbuild weiterhin fehlschlägt, nachdem Sie sich vergewissert haben, dass Ihr Wrap-Projekt über alle richtigen Konfigurationen verfügt, finden Sie weitere Informationen im Abschnitt Andere Probleme im Umbruch dieses Artikels.

Problem 2: Schaltfläche "Umschließen" ist für meine App deaktiviert

Sie können nur Apps mit Bearbeitungsberechtigungen umschließen. Stellen Sie sicher, dass Sie über Bearbeitungsberechtigungen für die App verfügen, die Sie umschließen möchten, und versuchen Sie es erneut.

Problem 3: Kann mein Projekt nicht speichern oder einen Wrapbuild auslösen

Um dieses Problem zu beheben, haben Sie folgende Möglichkeiten:

- Aktualisieren Sie auf die neueste Packlösungsversion, und versuchen Sie es erneut.

- Stellen Sie sicher, dass keine Fehler bei der Überprüfung der Benutzeroberfläche die Save- oder Build-Übermittlung blockieren.

Problem 4: Installation einer umschlossenen mobilen App auf einem Gerät nicht möglich

Stellen Sie sicher, dass Sie die ausgegebene Anwendung signiert haben. Sie können ihn signieren, indem Sie einen Schlüsseltresor konfigurieren und zum Zeitpunkt des Buildtriggers bereitstellen oder manuell signieren. Weitere Informationen zur Codesignierung finden Sie unter:

- Einrichten des Schlüsseltresors für die automatisierte Signierung

- Codezeichen für iOS

- Codezeichen für Android

Vergewissern Sie sich, dass Ihr mobiles Gerät diese Mindestanforderungen erfüllt.

Problem 5: Anmeldung bei einer umschlossenen mobilen App oder Anzeigen von Daten nicht möglich

Wenn Sie sich nicht bei Ihrer umschlossenen mobilen App anmelden können, überprüfen Sie Folgendes:

Ihre Microsoft Entra-App ist ordnungsgemäß konfiguriert.

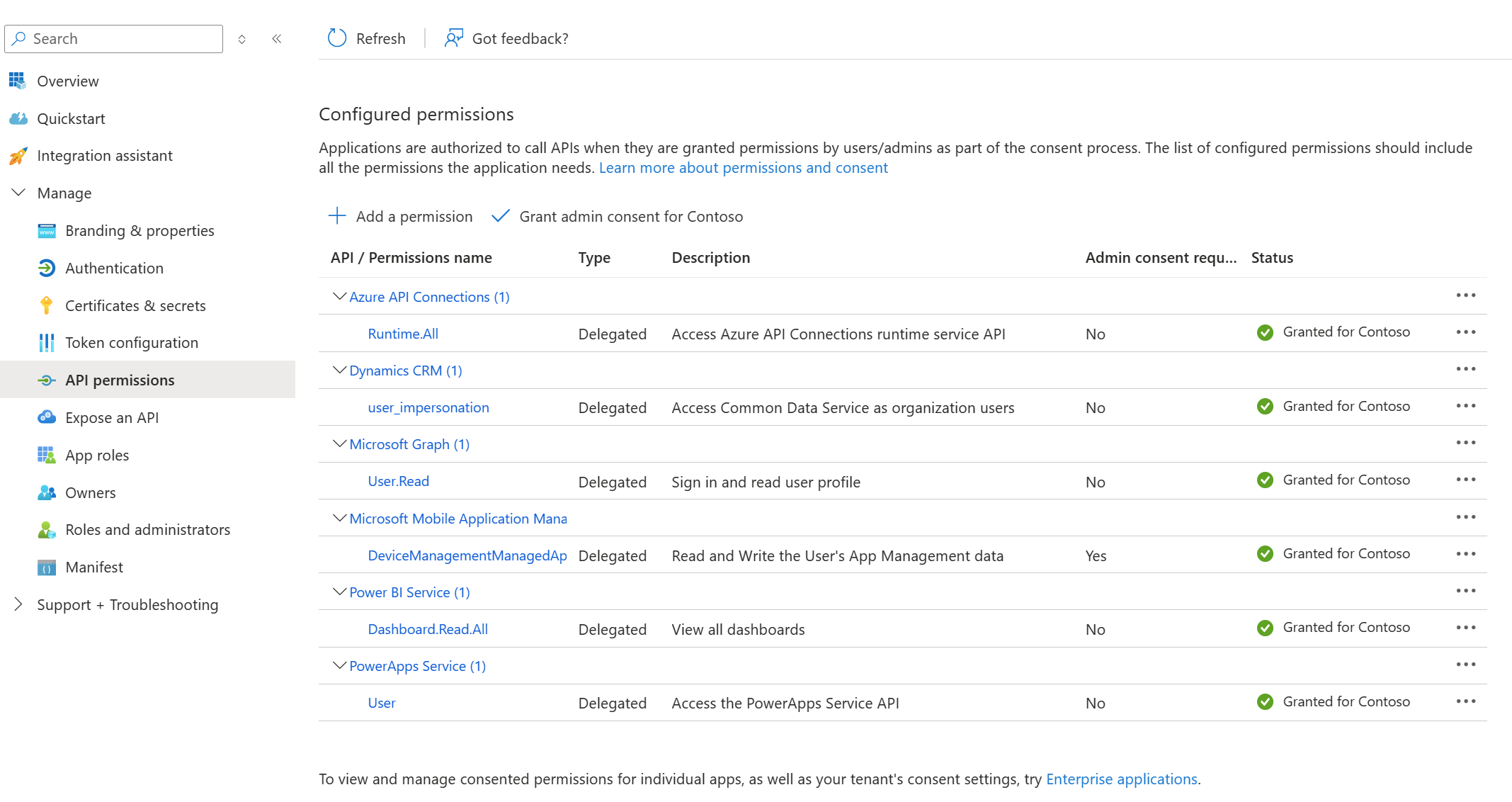

Alle API-Berechtigungen für die App wurden ordnungsgemäß hinzugefügt. Weitere Informationen zum Anzeigen und Konfigurieren von API-Berechtigungen für die App finden Sie im folgenden Screenshot unter Konfigurieren von API-Berechtigungen.

Das

Add-AdminAllowedThirdPartyAppsSkript wurde erfolgreich ausgeführt. Weitere Informationen finden Sie unter Zulassen registrierter Apps in Ihrer Umgebung.Ihr Microsoft Entra App-Typ ist mehrinstanzenfähig. Auf der Registerkarte "Authentifizierung" Ihrer Microsoft Entra-App sollte der unterstützte Kontotyp Konten in einem beliebigen Organisationsverzeichnis (Beliebiges Microsoft Entra-Verzeichnis – mehrinstanzenfähig) sein.

Die richtigen Umleitungs-URIs wurden für iOS und Android erstellt. Vergewissern Sie sich unter Android, dass der Hash ordnungsgemäß bereitgestellt wurde. Weitere Informationen zum Konfigurieren eines Umleitungs-URI finden Sie unter Konfigurieren von Plattformeinstellungen.

Problem 6: Fehler in Azure Key Vault im Umbruch für Power Apps

Die folgenden Azure Key Vault-Fehler werden möglicherweise im Umbruch für Power Apps angezeigt und können behoben werden.

Fehlercode 1000118

| Fehlercode | Beschreibung |

|---|---|

| 1000118 | Standardabonnement nicht gefunden, oder zugriffsberechtigungen fehlen |

Hinweis

Azure AD- und MSOnline PowerShell-Module sind ab dem 30. März 2024 veraltet. Weitere Informationen finden Sie im Update zu Einstellungen. Nach diesem Datum beschränkt sich der Support für diese Module auf Unterstützung bei der Migration zum Microsoft Graph PowerShell SDK und auf Sicherheitskorrekturen. Die veralteten Module werden noch bis zum 30. März 2025 zur Verfügung stehen.

Es wird empfohlen, zu Microsoft Graph PowerShell zu migrieren, um mit Microsoft Entra ID (früher Azure AD) zu interagieren. Allgemeine Fragen zur Migration finden Sie in den Häufig gestellten Fragen zur Migration. Hinweis: Bei den Versionen 1.0.x von MSOnline kann es nach dem 30. Juni 2024 zu Unterbrechungen kommen.

Stellen Sie sicher, dass sich Ihr Azure-Schlüsseltresor im Standardabonnement Ihres Mandanten befindet.

Führen Sie die folgenden Befehle in PowerShell als Administrator aus:

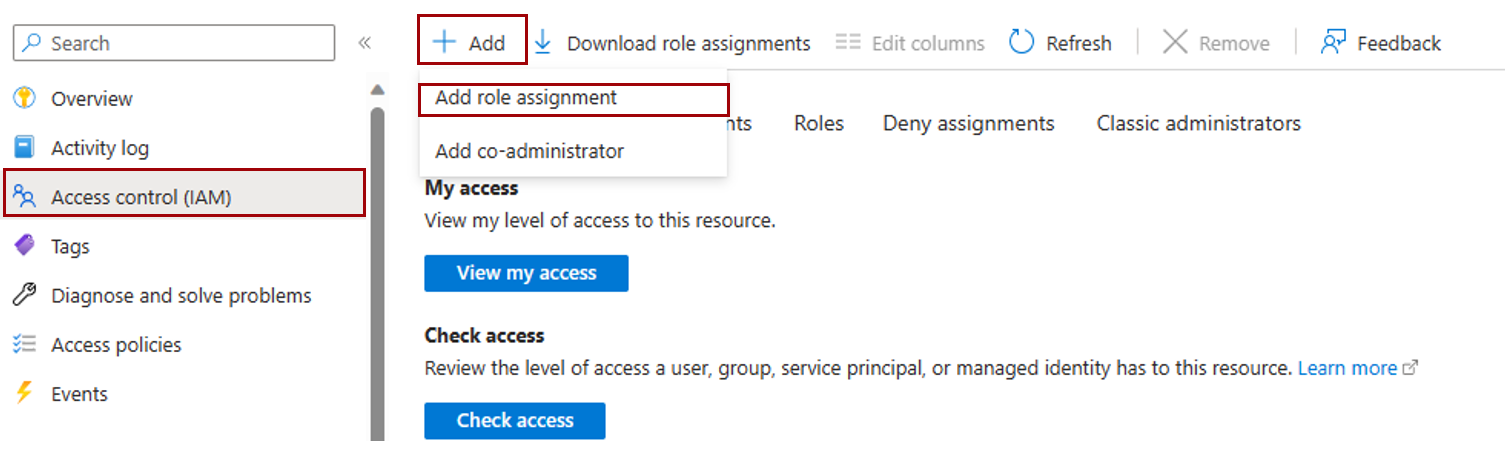

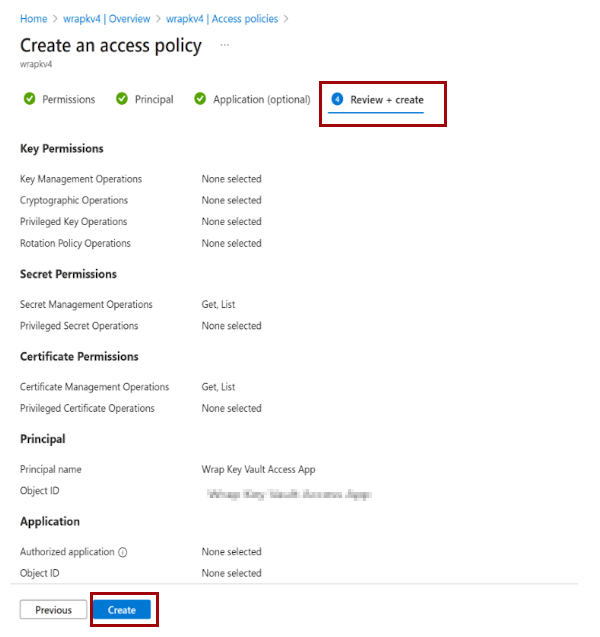

Connect-AzureAD -TenantId <your tenant ID>New-AzureADServicePrincipal -AppId 4e1f8dc5-5a42-45ce-a096-700fa485ba20 -DisplayName "Wrap KeyVault Access App"Wechseln Sie im Azure-Portal zu Ihrem Standardabonnement. Fügen Sie auf der Seite Access Control (IAM)demDienstprinzipal, der Ihre App darstellt, eine Rolle Leser hinzu, z. B. Schlüsseltresorzugriffs-App umschließen. Stellen Sie sicher, dass es sich im IAM- und Keyvault-IAM des Abonnements befindet. Die Schritte sind hier aufgeführt:

Wechseln Sie zur Registerkarte Zugriffssteuerung (IAM), und wählen Sie unter der Menüschaltfläche Hinzufügen die Option Rollenzuweisung hinzufügen aus.

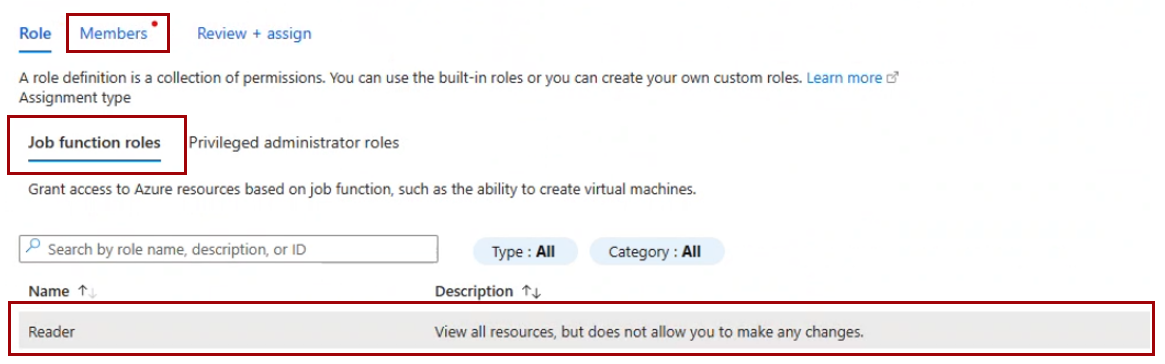

Wählen Sie die Registerkarte Rollen der Auftragsfunktion aus, und stellen Sie sicher, dass die Rolle Leser ausgewählt ist. Wählen Sie dann im oberen Menü die Registerkarte Mitglieder aus.

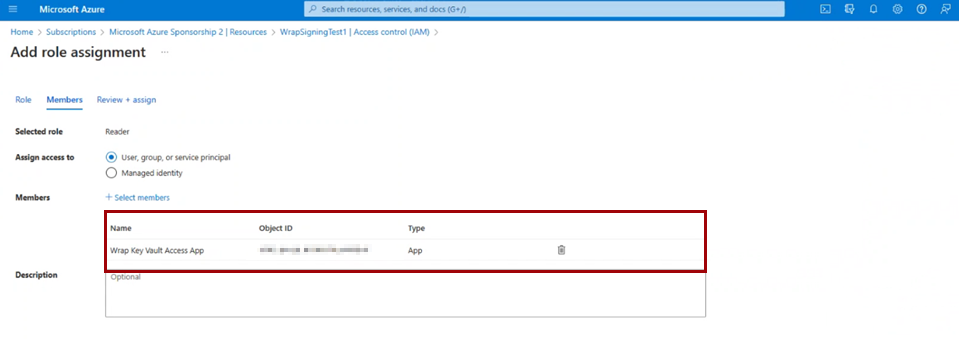

Search für KeyVault Access App umschließen auf der Registerkarte Mitglieder.

Wählen Sie Schlüsseltresor-Zugriffs-App umschließen und dann unten auf der Registerkarte die Schaltfläche Überprüfen + zuweisen aus, um ihr die Rolle Leser zuzuweisen.

Fehlercode 1000119

| Fehlercode | Beschreibung |

|---|---|

| 1000119 | Keyvault ist nicht vorhanden, oder keyvault hat keine Zugriffsberechtigungen. |

Vergewissern Sie sich, dass sich Ihr Azure-Schlüsseltresor im Standardabonnement Ihres Mandanten befindet.

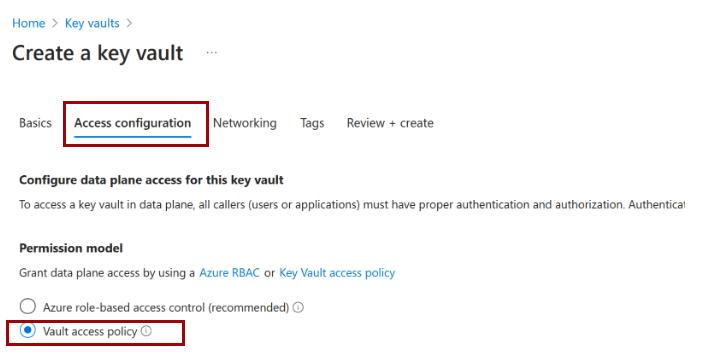

Stellen Sie sicher, dass die Option Tresorzugriffsrichtlinie ausgewählt ist, wenn Sie Ihren Schlüsseltresor erstellen.

Führen Sie die folgenden Befehle in PowerShell als Administrator aus:

Connect-AzureAD -TenantId <your tenant ID>New-AzureADServicePrincipal -AppId 4e1f8dc5-5a42-45ce-a096-700fa485ba20 -DisplayName "Wrap KeyVault Access App"Wechseln Sie im Azure-Portal zu Ihrem Standardabonnement. Fügen Sie auf der Seite Access Control (IAM)demDienstprinzipal, der Ihre App darstellt, eine Rolle Leser hinzu, z. B. Schlüsseltresorzugriffs-App umschließen. Stellen Sie sicher, dass es sich im IAM- und Keyvault-IAM des Abonnements befindet. Die Schritte sind hier aufgeführt:

Wechseln Sie zur Registerkarte Zugriffssteuerung (IAM), und wählen Sie unter der Menüschaltfläche Hinzufügen die Option Rollenzuweisung hinzufügen aus.

Wählen Sie die Registerkarte Rollen der Auftragsfunktion aus, und stellen Sie sicher, dass die Rolle Leser ausgewählt ist. Wählen Sie dann im oberen Menü die Registerkarte Mitglieder aus.

Search für KeyVault Access App umschließen auf der Registerkarte Mitglieder.

Wählen Sie Schlüsseltresor-Zugriffs-App umschließen und dann unten auf der Registerkarte die Schaltfläche Überprüfen + zuweisen aus, um ihr die Rolle Leser zuzuweisen.

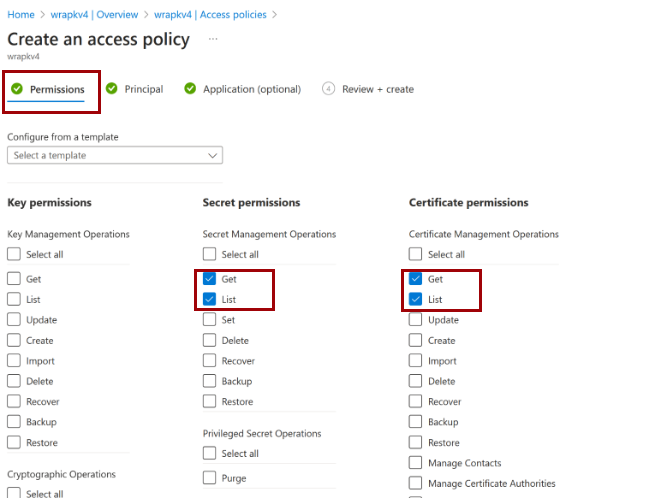

Fügen Sie Ihrer Azure Key Vault-Instanz Zugriffsrichtlinien hinzu.

Fehlercode 1000120

| Fehlercode | Beschreibung |

|---|---|

| 1000120 | Keine organization-ID-Tags im Schlüsseltresor gefunden |

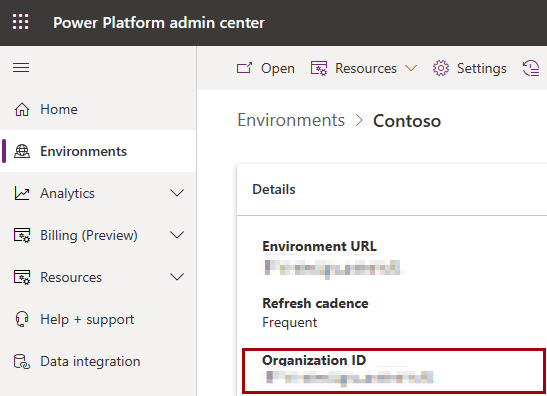

Wechseln Sie zum Power Platform Admin Center, wählen Sie Umgebungen und dann die Umgebung aus, in der sich Ihr Wrap-Projekt befindet.

Kopieren Sie die Organisations-ID.

Wechseln Sie in Ihrem Schlüsseltresor im Azure-Portal zu Tags, erstellen Sie ein neues Tag mit dem Namen organization-id, und fügen Sie diesem Tag Ihre organization-ID hinzu.

Fehlercode 1000121

| Fehlercode | Beschreibung |

|---|---|

| 1000121 | Android-Keystore ist ungültig. Fehlendes Tag und/oder Zertifikat |

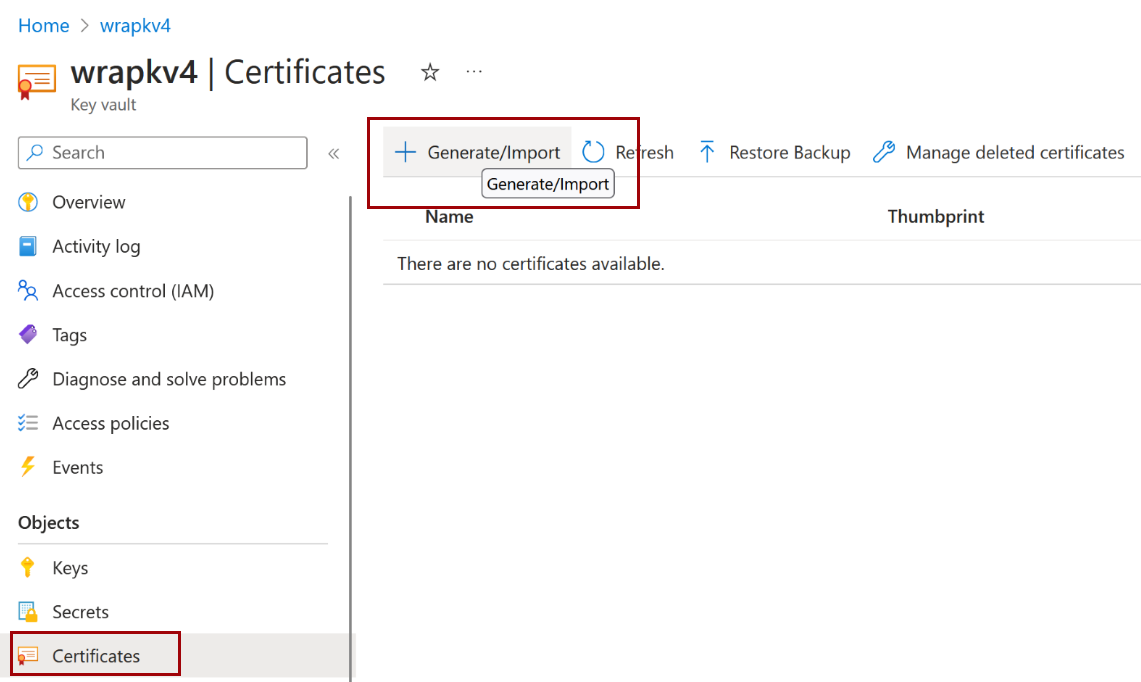

Importieren Sie Ihr Android-Zertifikat.

Fügen Sie ein neues Tag für Ihr Zertifikat hinzu.

Der Tagname sollte auf der Bündel-ID basieren, die Sie in Ihrem Wrap-Projekt verwendet haben. Wenn die Bündel-ID für Ihre umschlossene App beispielsweise com.testApp.wrap lautet, sollte der neue Tagnamecom.testApp.wrap.keystore sein.

Der Tag-Wert sollte dem Namen entsprechen, den Sie beim Hochladen der Zertifikatdatei im vorherigen Schritt für Ihr Zertifikat ausgewählt haben. Wenn Ihr Zertifikat beispielsweise den Namen AndroidWrapCertificate hat, sollte der Wert des Tag-Werts auch AndroidWrapCertificate sein.

Fehlercode 1000122

| Fehlercode | Beschreibung |

|---|---|

| 1000122 | iOS-Zertifikat ist ungültig |

Importieren Sie Ihr iOS-Zertifikat.

Fügen Sie ein neues Tag für Ihr Zertifikat hinzu.

Der Tagname sollte auf der Bündel-ID basieren, die Sie in Ihrem Wrap-Projekt verwendet haben. Wenn die Bündel-ID für Ihre umschlossene App beispielsweise com.testApp.wrap lautet, sollte der neue Tagnamecom.testApp.wrap.cert sein.

Der Tag-Wert sollte dem Namen entsprechen, den Sie beim Hochladen der Zertifikatdatei im vorherigen Schritt für Ihr Zertifikat ausgewählt haben. Wenn Ihr Zertifikat beispielsweise iOSCertificate1 heißt, sollte der Wert des Tag-Werts auch iOSCertificate1 sein.

Fehlercode 1000123

| Fehlercode | Beschreibung |

|---|---|

| 1000123 | iOS-Profil ist ungültig |

Importieren Sie Ihr Bereitstellungsprofil als Geheimnis.

Fügen Sie ein neues Tag für Ihr Bereitstellungsprofil hinzu.

Der Tagname sollte auf der Bündel-ID basieren, die Sie in Ihrem Wrap-Projekt verwendet haben. Wenn die Bündel-ID für Ihre umschlossene App beispielsweise com.testApp.wrap lautet, sollte der neue Tagnamecom.testApp.wrap.profile sein.

Der Tag-Wert sollte dem Namen entsprechen, den Sie beim Hochladen des Profils für die Bereitstellung im vorherigen Schritt für Ihr Geheimnis ausgewählt haben. Wenn Ihr Geheimnis beispielsweise iOSProvisioningProfileSecret heißt, sollte der Wert des Tag-Werts auch iOSProvisioningProfileSecret sein.

Andere Probleme im Umbruch für Power Apps

Informationen zu allen anderen Problemen oder, wenn Ihr Problem nach dem Ausführen dieser Schritte weiterhin besteht, finden Sie unter Nächste Schritte weiter unten in diesem Artikel, um das Problem über eine Supportanfrage zu melden. Sie müssen ein Reproduktionsvideo, Screenshots oder beides sowie eine Sitzungs-ID bereitstellen, die auf folgende Weise abgerufen werden kann:

- Wechseln Sie auf dem Anmeldebildschirm zur unteren rechten Ecke, um das Zahnradsymbol auszuwählen, und wählen Sie dann Sitzungsdetails aus.

- Nachdem Sie die App geöffnet haben, tippen und halten Sie den Bildschirm gedrückt, und wählen Sie dann Sitzungsdetails aus.

Nächste Schritte

Wenn Ihr Problem in diesem Artikel nicht aufgeführt ist, können Sie nach weiteren Supportressourcen suchen oder sich an den Microsoft-Support wenden. Weitere Informationen finden Sie unter Hilfe und Support.