Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Dieser Artikel behandelt das aktualisierte Active Directory-Verwaltungscenter mit dem neuen Active Directory-Papierkorb, differenzierten Kennwortrichtlinien und der Windows PowerShell-Verlaufsanzeige im Detail, inklusive Architektur, Beispielen für gängige Aufgaben und Informationen zur Problembehandlung. Eine Einführung finden Sie im Artikel Einführung in die Erweiterungen des Active Directory-Verwaltungscenters (Stufe 100).

Active Directory-Verwaltungscenter: Architektur

Active Directory-Verwaltungscenter: Ausführbare Dateien, DLLs

Modul und zugrunde liegende Architektur des Active Directory-Verwaltungscenters haben sich mit dem neuen Papierkorb, FGPP und der Verlaufsanzeige nicht geändert.

- Microsoft.ActiveDirectory.Management.UI.dll

- Microsoft.ActiveDirectory.Management.UI.resources.dll

- Microsoft.ActiveDirectory.Management.dll

- Microsoft.ActiveDirectory.Management.resources.dll

- ActiveDirectoryPowerShellResources.dll

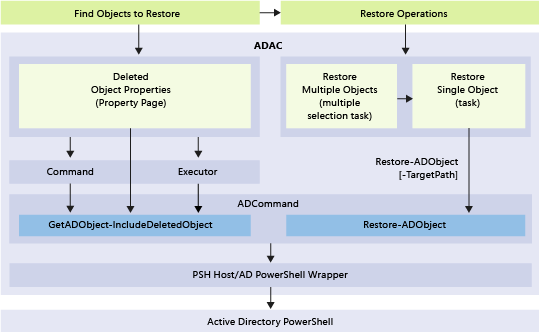

Die zugrunde liegende Windows PowerShell und Operationsebene für die neuen Papierkorb-Funktionen sind wie folgt:

Aktivieren und Verwalten des Active Directory-Papierkorbs im Active Directory-Verwaltungscenter

Funktionen

- Im Active Directory-Verwaltungscenter unter Windows Server 2012 (oder höher) können Sie den Active Directory-Papierkorb für jede Domänenpartition in einer Gesamtstruktur konfigurieren und verwalten. Windows PowerShell oder Ldp.exe werden zum Aktivieren des Active Directory-Papierkorbs oder zum Wiederherstellen von Objekten in Domänenpartitionen nicht mehr benötigt.

- Das Active Directory-Verwaltungscenter bietet erweiterte Filterkriterien und erleichtert die gezielte Wiederherstellung in großen Umgebungen mit vielen absichtlich gelöschten Objekten.

Begrenzungen

Da das Active Directory-Verwaltungscenter nur Domänenpartitionen verwaltet, können keine gelöschten Objekte aus Konfiguration, Domänen-DNS oder Gesamtstruktur-DNS-Partitionen wiederhergestellt werden (Objekte aus der Schemapartition können nicht gelöscht werden). Verwenden Sie Restore-ADObjectzum Wiederherstellen von Objekten aus Nicht-Domänenpartitionen.

Das Active Directory-Verwaltungscenter kann keine Unterstrukturen von Objekten in einer einzigen Aktion wiederherstellen. Wenn Sie z. B. eine OU mit verschachtelten OUs, Benutzern, Gruppen und Computern löschen, werden die untergeordneten Objekte beim Wiederherstellen der Stamm-OU nicht wiederhergestellt.

Hinweis

Der Batchwiederherstellungsvorgang im Active Directory-Verwaltungscenter führt eine bestmögliche Sortierung der gelöschten Objekte nur innerhalb der Auswahl durch, sodass übergeordnete Objekte in der Wiederherstellungsliste vor den untergeordneten Objekten stehen. In einfachen Testfällen kann es sein, dass Unterstrukturen von Objekten in einer einzigen Aktion wiederhergestellt werden. Für Sonderfälle wie z. B. eine Auswahl mit Teilstrukturen – Strukturen, in denen einige der gelöschten übergeordneten Knoten fehlen – oder für Sonderfälle wie z. B. beim Überspringen von untergeordneten Objekten, wenn die Wiederherstellung übergeordneter Elemente fehlschlägt, funktioniert dies unter Umständen nicht wie gewünscht. Aus diesem Grund sollten Sie Unterstrukturen von Objekten immer als separate Aktion wiederherstellen, nachdem Sie die übergeordneten Objekte wiederhergestellt haben.

Der Active Directory-Papierkorb erfordert eine Windows Server 2008 R2-Gesamtstrukturfunktionsebene, und Sie müssen Mitglied der Gruppe „Unternehmensadministratoren“ sein. Nach der Aktivierung können Sie den Active Directory-Papierkorb nicht mehr deaktivieren. Mit dem Active Directory-Papierkorb wachsen die Active Directory-Datenbanken (NTDS-DIT) auf jedem Domänencontroller in der Gesamtstruktur. Der vom Papierkorb verwendete Speicherplatz wächst mit der Zeit, da dort Objekte mit all ihren Attributdaten aufbewahrt werden.

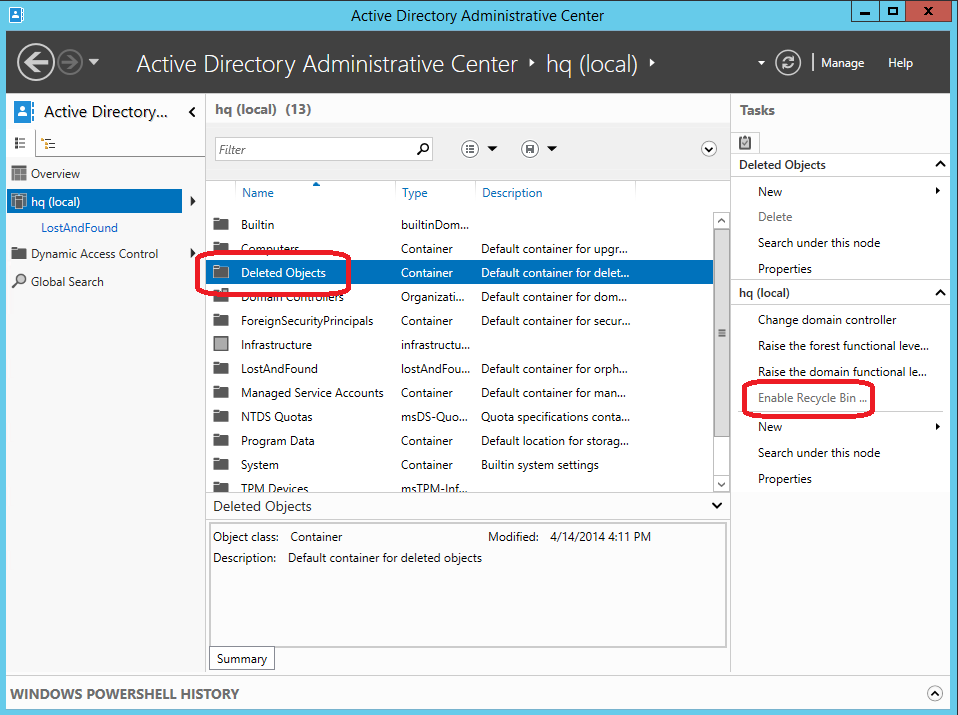

Aktivieren des Active Directory-Papierkorbs im Active Directory-Verwaltungscenter

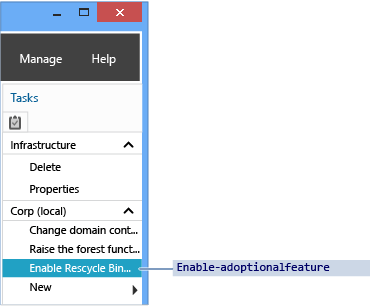

Um den Active Directory-Papierkorb zu aktivieren, öffnen Sie das Active Directory-Verwaltungscenter, und wählen Sie im Navigationsbereich den Namen Ihrer Gesamtstruktur aus. Wählen Sie im Bereich Aufgaben die Option Papierkorb aktivieren aus.

Das Active Directory-Verwaltungscenter zeigt das Dialogfeld Papierkorbaktivierung bestätigen an. Dieses Dialogfeld weist Sie darauf hin, dass die Aktivierung nicht rückgängig gemacht werden kann. Wählen Sie OK aus, um den Active Directory-Papierkorb zu aktivieren. Das Active Directory-Verwaltungscenter zeigt ein weiteres Dialogfeld an und weist Sie darauf hin, dass der Active Directory-Papierkorb erst dann voll funktionsfähig ist, wenn die Konfigurationsänderung auf alle Domänencontroller repliziert wurde.

Wichtig

Der Active Directory-Papierkorb kann nicht aktiviert werden, wenn:

- Die Funktionsebene der Gesamtstruktur nicht mindestens Windows Server 2008 R2 entspricht

- Der Papierkorb bereits aktiviert ist

Das entsprechende Active Directory Windows PowerShell-Cmdlet ist:

Enable-ADOptionalFeature

Weitere Informationen zum Aktivieren des Active Directory-Papierkorbs mithilfe von Windows PowerShell finden Sie unter Schrittweise Anleitung zum Active Directory-Papierkorb.

Verwalten des Active Directory-Papierkorbs im Active Directory-Verwaltungscenter

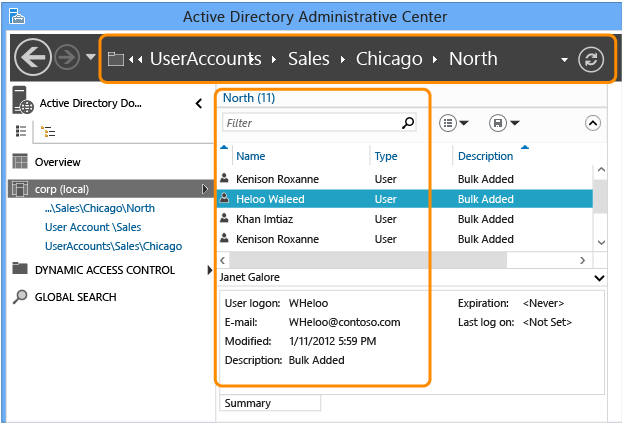

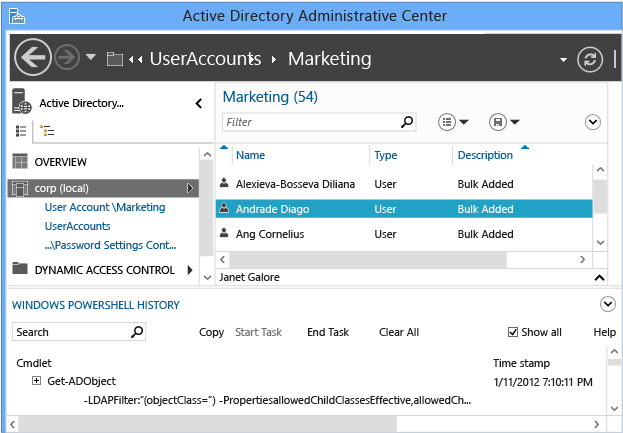

In diesem Abschnitt wird das Beispiel einer vorhandenen Domäne mit dem Namen corp.contoso.com verwendet. In dieser Domäne sind die Benutzer in eine übergeordnete OU mit dem Namen UserAccounts geordnet. Die OU UserAccounts enthält drei untergeordnete OUs mit den Abteilungsnamen, die wiederum weitere OUs, Benutzer und Gruppen enthalten.

Speicherung und Filterung

Der Active Directory-Papierkorb bewahrt alle in der Gesamtstruktur gelöschten Objekte auf. Die Objekte werden gemäß des msDS-deletedObjectLifetime-Attributs gespeichert, dessen Wert standardmäßig dem tombstoneLifetime-Attribut der Gesamtstruktur entspricht. Der Wert für tombstoneLifetime ist in allen unter Windows Server 2003 SP1 oder später erstellten Gesamtstrukturen ist standardmäßig auf 180 Tage gesetzt. In allen von Windows 2000 aktualisierten oder mit Windows Server 2003 (ohne Service Pack) erstellten Gesamtstrukturen ist das tombstoneLifetime-Standardattribut NICHT gesetzt, und Windows verwendet daher den internen Standardwert von 60 Tagen. All diese Werte sind konfigurierbar. Sie können das Active Directory-Verwaltungscenter verwenden, um beliebige aus den Domänenpartitionen der Gesamtstruktur gelöschte Objekte wiederherzustellen. Sie müssen weiterhin das Cmdlet Restore-ADObject verwenden, um gelöschte Objekte aus anderen Partitionen wie z. B. Configuration wiederherzustellen. Durch Aktivieren des Active Directory-Papierkorbs wird der Container Gelöschte Objekte unter jeder Domänenpartition im Active Directory-Verwaltungscenter angezeigt.

Der Deleted Objects-Container enthält alle wiederherstellbaren Objekte der jeweiligen Domänenpartition. Gelöschte Objekte, die älter als msDS-deletedObjectLifetime sind, werden auch als wiederverwendete Objekte bezeichnet. Wiederverwendete Objekte werden im Active Directory-Verwaltungscenter nicht angezeigt und können von dort nicht wiederhergestellt werden.

Eine detailliertere Beschreibung von Architektur und Verarbeitungsregeln des Papierkorbs finden Sie unter The AD Recycle Bin: Understanding, Implementing, Best Practices, and Troubleshooting.

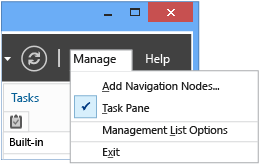

Das Active Directory-Verwaltungscenter beschränkt die Standardanzahl der pro Container zurückgegebenen Objekte auf 20.000. Sie können dieses Limit auf maximal 100.000 anheben, indem Sie im Menü Verwalten auf Verwaltungslistenoptionen klicken.

Wiederherstellung

Filterung

Das Active Directory-Verwaltungscenter bietet umfassende Kriterien und Filteroptionen, mit denen Sie sich vertraut machen sollten, bevor Sie diese bei einer tatsächlichen Wiederherstellung einsetzen. In Domänen werden viele Objekte während ihrer Lebensdauer absichtlich gelöscht. Bei einer wahrscheinlichen Lebensdauer gelöschter Objekte von 180 Tagen können Sie nicht alle Objekte wiederherstellen, wenn ein Vorfall auftritt.

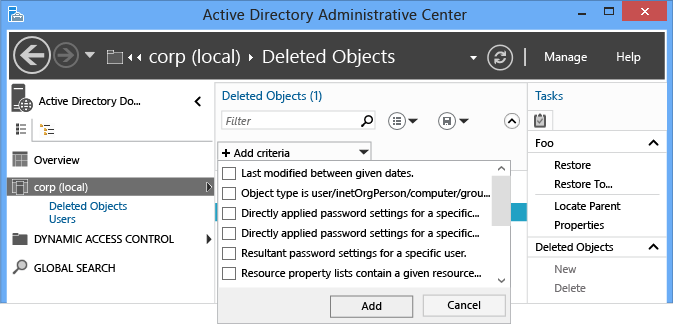

Anstatt komplexe LDAP-Filter zu schreiben und UTC-Werte in Datums- und Uhrzeitobjekte zu konvertieren, können Sie das erweiterte Filter-Menü verwenden, um nur relevante Objekte aufzulisten. Wenn Sie den Tag der Löschung, die Namen von Objekten oder andere Schlüsseldaten kennen, können Sie dies beim Filtern zu Ihrem Vorteil nutzen. Klicken Sie auf die Chevron-Schaltfläche neben dem Suchfeld, um die erweiterten Filteroptionen zu aktivieren/deaktivieren.

Die Wiederherstellung unterstützt alle Standardoptionen für Filterkriterien, wie auch jede andere Suche. Wichtige integrierte Filter für die Wiederherstellung von Objekten:

- ANR (Auflösung mehrdeutiger Namen - nicht im Menü aufgelistet, wird jedoch verwendet, wenn Sie Text in das Feld Filter eingeben)

- Zuletzt zwischen den angegebenen Datumswerten geändert

- Objekt ist user/inetorgperson/computer/group/organization unit

- Name

- Löschdatum

- Letztes bekanntes übergeordnetes Element

- type

- Beschreibung

- Ort

- Land/Region

- Abteilung

- Mitarbeiter-ID

- Vorname

- Berufsbezeichnung

- Nachname

- SAM-Kontoname

- Bundesland/Kanton

- Telefonnummer

- UPN (Englisch)

- Postleitzahl

Sie können mehrere Kriterien verwenden. Sie können beispielsweise nach allen Benutzerobjekten aus Chicago, Illinois, mit der Berufsbezeichnung „Manager“ suchen, die am 24. September 2012 gelöscht wurden.

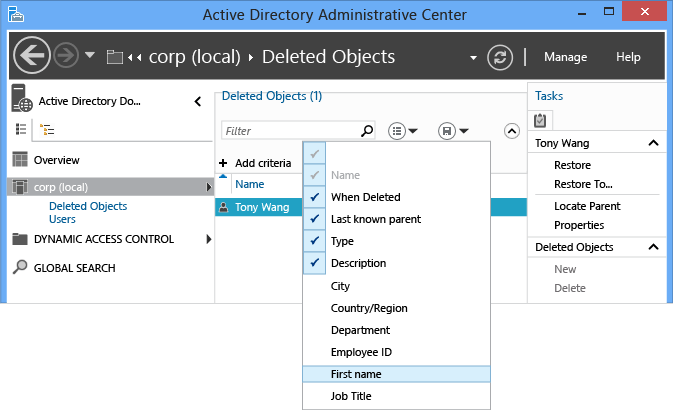

Außerdem können Sie Spaltenüberschriften hinzufügen, ändern oder neu sortieren, um zusätzliche Details für die wiederherzustellenden Objekte zu erhalten.

Weitere Informationen zur Auflösung mehrdeutiger Namen (ANR) finden Sie unter ANR-Attribute.

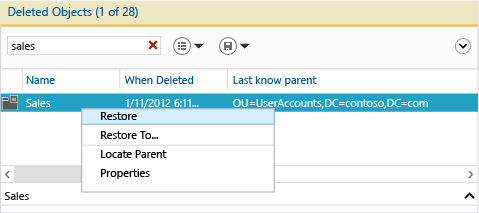

Einzelne Objekte

Die Wiederherstellung gelöschter Objekte war schon immer eine einzelne Operation. Das Active Directory-Verwaltungscenter vereinfacht diese Operation. So stellen Sie ein gelöschtes Objekt wie z. B. einen einzelnen Benutzer wieder her:

- Wählen Sie im Navigationsbereich des Active Directory-Verwaltungscenters den Domänennamen aus.

- Doppelklicken Sie in der Verwaltungsliste auf Gelöschte Objekte.

- Klicken Sie mit der rechten Maustaste auf Wiederherstellen, oder wählen Sie Wiederherstellen im Bereich Aufgaben aus.

Das Objekt wird an seinem ursprünglichen Ort wiederhergestellt.

Wählen Sie Wiederherstellen auf... aus, um den Wiederherstellungsspeicherort zu ändern. Dies ist hilfreich, wenn der übergeordnete Container des gelöschten Objekts ebenfalls gelöscht wurde, Sie diesen aber nicht wiederherstellen möchten.

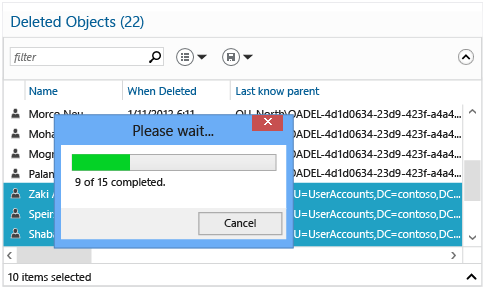

Mehrere Objekte auf derselben Ebene

Sie können mehrere Objekte auf derselben Ebene wiederherstellen, z. B. alle Benutzer in einer OU. Halten Sie die STRG-Taste gedrückt, und wählen Sie alle gelöschten Objekte, die Sie wiederherstellen möchten. Wählen Sie im Bereich „Aufgaben“ Wiederherstellen aus. Sie können alle angezeigten Objekte markieren, indem Sie STRG und die A-Taste gleichzeitig drücken, oder einen Bereich von Objekten per Umschalttaste und Klick.

Mehrere über- und untergeordnete Objekte

Sie müssen den Wiederherstellungsprozess unbedingt verstehen, um mehrere über- und untergeordnete Objekte wiederherzustellen, da das Active Directory-Verwaltungscenter verschachtelte Strukturen gelöschter Objekte nicht in einer einzelnen Aktion wiederherstellen kann.

- Stellen Sie das oberste Objekt in der Struktur wieder her.

- Stellen Sie die direkt untergeordneten Objekte dieses übergeordneten Objekts wieder her.

- Stellen Sie die direkt untergeordneten Objekte dieser übergeordneten Objekte wieder her.

- Wiederholen Sie den Vorgang so lange, bis Sie alle Objekte wiederhergestellt haben.

Sie können untergeordnete Objekte nur wiederherstellen, wenn Sie deren übergeordnetes Objekt wiederhergestellt haben. Andernfalls wird der folgende Fehler ausgegeben:

The operation could not be performed because the object's parent is either uninstantiated or deleted.

Das Attribut Letztes bekanntes übergeordnetes Element enthält die hierarchische Beziehung des jeweiligen Objekts. Das Attribut Letztes bekanntes übergeordnetes Element wird vom Löschort zum Wiederherstellungsort geändert, wenn Sie das Active Directory-Verwaltungscenter nach der Wiederherstellung eines übergeordneten Elements aktualisieren. Daher können Sie das untergeordnete Objekt auch dann wiederherstellen, wenn für den Speicherort des übergeordneten Objekts der definierte Name des Containers mit den gelöschten Objekten nicht mehr angezeigt wird.

Nehmen wir ein Szenario an, in dem ein Administrator versehentlich die Sales-OU löscht, die alle untergeordneten OUs und Benutzer enthält.

Beachten Sie zunächst den Wert und das Format des Attributs Letzte bekannte übergeordnete Instanz für alle gelöschten Benutzer: OU=Vertrieb\0ADEL:<GUID+definierter Name des Containers mit gelöschten Objekten>:

Filtern Sie nach dem mehrdeutigen Namen "Sales", um die gelöschte OU anzuzeigen und wiederherzustellen:

Aktualisieren Sie die Seite des Active Directory-Verwaltungscenters. Das Attribut „Letzte bekannte übergeordnete Instanz“ der gelöschten Benutzerobjekte wurde in den definierten Namen der wiederhergestellten Organisationseinheit „Vertrieb“ geändert:

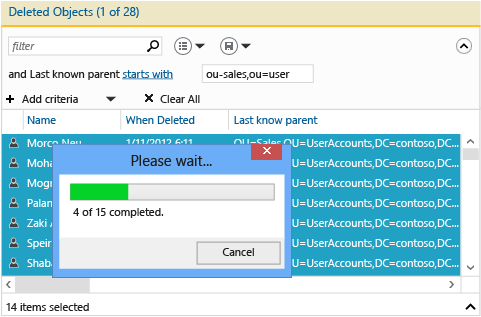

Filtern Sie nach allen "Sales"-Benutzern. Drücken Sie STRG + A, um alle gelöschten „Sales“-Benutzer auszuwählen. Klicken Sie auf Wiederherstellen , um die Objekte aus dem Container Gelöschte Objekte in die OU „Sales“ zu verschieben. Gruppenmitgliedschaften und Attribute der Objekte bleiben dabei erhalten.

Wenn die OU Sales eigene untergeordnete OUs enthält, müssten Sie diese untergeordneten OUs wiederherstellen, bevor Sie deren untergeordnete Elemente wiederherstellen, und so weiter.

Informationen zum Wiederherstellen aller verschachtelten Objekte durch Angabe eines gelöschten übergeordneten Containers finden Sie im Anhang B: Wiederherstellen mehrerer gelöschter Active Directory-Objekte (Beispielskript).

Das Active Directory Windows PowerShell-Cmdlet zum Wiederherstellen gelöschter Objekte ist:

Restore-ADObject

Die Funktionen des Restore-ADObject-Cmdlets haben sich von Windows Server 2008 R2 zu Windows Server 2012 nicht geändert.

Serverseitiges Filtern

Der Container „Gelöschte Objekteׅ“ kann in mittelgroßen und großen Unternehmen mit der Zeit über 20.000 (oder sogar 100.000) Objekte überschreiten und die Anzeige aller Objekte erschweren. Da die Filtermechanismen im Active Directory-Verwaltungscenter nur clientseitig filtern, können diese zusätzlichen Objekte nicht angezeigt werden. Mit den folgenden Schritten können Sie eine serverseitige Suche durchführen und diese Einschränkung umgehen:

- Klicken Sie mit der rechten Maustaste auf den Container Gelöschte Objekte, und klicken Sie auf Unter diesem Knoten suchen.

- Klicken Sie auf die Chevron-Schaltfläche, um das Menü +Kriterien hinzufügen anzuzeigen, wählen Sie + Hinzufügen und Zuletzt zwischen den angegebenen Datumswerten geändert aus. Der Zeitpunkt der letzten Änderung (im Attribut Änderungszeitpunkt ) ist eine Annäherung des Löschzeitpunkts. In den meisten Umgebungen sind die beiden Zeitpunkte identisch. Diese Abfrage führt eine serverseitige Suche durch.

- Suchen Sie die wiederherzustellenden gelöschten Objekte mithilfe von Filterung, Sortierung usw. in der Ergebnisliste und stellen Sie die Objekte wieder her.

Konfigurieren und Verwalten der differenzierten Kennwortrichtlinien mit dem Active Directory-Verwaltungscenter

Konfigurieren fein abgestimmter Kennwortrichtlinien

Im Active Directory-Verwaltungscenter können Sie Objekte für fein abgestimmte Kennwortrichtlinien (Fine-Grained Password Policy FGPP) erstellen und verwalten. Das FGPP-Feature wurde mit Windows Server 2008 eingeführt, und Windows Server 2012 enthält die erste grafische Verwaltungsoberfläche für dieses Feature. Fein abgestimmte Kennwortrichtlinien werden auf Domänenebene angewendet und überschreiben das von Windows Server 2003 benötigte einzelne Domänenkennwort. Sie können FGPP mit unterschiedlichen Einstellungen erstellen, um Kennwortrichtlinien für einzelne Benutzer oder Gruppen in einer Domäne zu implementieren.

Weitere Informationen zu fein abgestimmten Kennwortrichtlinien finden Sie unter Schrittweise Anleitung für die Konfiguration abgestimmter Kennwort- und Kontosperrungsrichtlinien für AD DS (Windows Server 2008 R2).

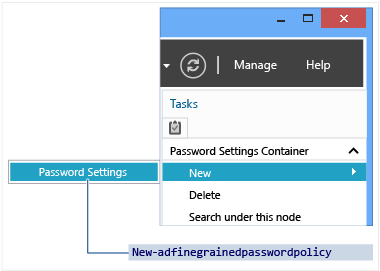

Wählen Sie im Navigationsbereich die Strukturansicht aus, dann Ihre Domäne, System und Kennworteinstellungscontainer aus, und klicken Sie im Aufgabenbereich auf Neu und dann Kennworteinstellungen.

Verwalten fein abgestimmter Kennwortrichtlinien

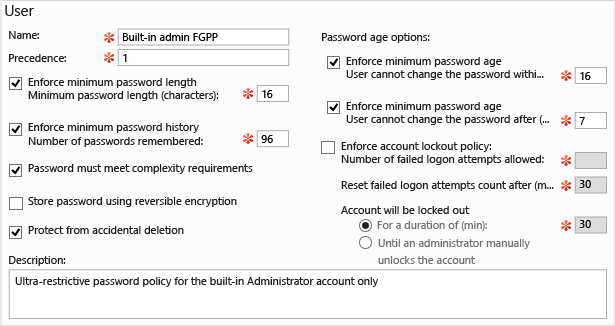

Beim Erstellen oder Bearbeiten von FGPPs wird der Editor für Kennworteinstellungen geöffnet. Dort können Sie alle gewünschten Kennwortrichtlinien konfigurieren, so wie Sie dies in Windows Server 2008 oder Windows Server 2008 R2 getan hätten, allerdings mit einem speziell dafür entwickelten Editor.

Füllen Sie alle Pflichtfelder (rotes Sternchen) und optionalen Felder aus, und klicken Sie auf Hinzufügen , um die Gruppen und Benutzer zu konfigurieren, für die diese Richtlinie gelten soll. FGPP überschreibt die Standardrichtlinien der Domäne für diese angegebenen Sicherheitsprinzipale. In der obigen Abbildung wird eine restriktive Richtlinie nur für das integrierte Administratorkonto angewendet, um dessen Sicherheit zu verbessern. Die Richtlinie ist viel zu komplex für Standardbenutzer, eignet sich jedoch perfekt für ein Konto mit hohem Risiko, das nur von IT-Fachkräften verwendet wird.

Außerdem können Sie Rangfolgen konfigurieren und angeben, für welche Benutzer und Gruppen innerhalb der angegebenen Domäne eine Richtlinie gelten soll.

Die Active Directory Windows PowerShell-Cmdlets für fein abgestimmte Kennwortrichtlinien sind:

Add-ADFineGrainedPasswordPolicySubject

Get-ADFineGrainedPasswordPolicy

Get-ADFineGrainedPasswordPolicySubject

New-ADFineGrainedPasswordPolicy

Remove-ADFineGrainedPasswordPolicy

Remove-ADFineGrainedPasswordPolicySubject

Set-ADFineGrainedPasswordPolicy

Die Funktionen der Cmdlets für fein abgestimmte Kennwortrichtlinien haben sich von Windows Server 2008 R2 zu Windows Server 2012 nicht geändert. Das folgende Diagramm zeigt die jeweiligen Argumente für die einzelnen Cmdlets:

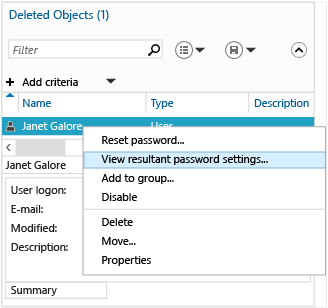

Im Active Directory-Verwaltungscenter können Sie außerdem die resultierenden FGPP-Sets für einen bestimmten Benutzer abrufen. Klicken Sie mit der rechten Maustaste auf einen beliebigen Benutzer, und wählen Sie Resultierende Kennworteinstellungen anzeigen ..., um die Seite Kennworteinstellungen zu öffnen, die für diesen Benutzer durch implizite oder explizite Zuweisung gilt:

In den Eigenschaften von Benutzern und Gruppen werden die Direkt zugeordneten Kennworteinstellungen angezeigt (explizit zugewiesene FGPPs):

Implizite FGPP-Zuweisungen werden hier nicht angezeigt. Sie finden diese Zuweisungen mit der Option Resultierende Kennworteinstellungen anzeigen …

Verwenden der PowerShell-Verlaufsanzeige im Active Directory-Verwaltungscenter

Windows PowerShell ist die Zukunft der Windows-Verwaltung. Die Verwaltung komplexer verteilter Systeme wird durch grafische Tools, die auf Task-Automatisierungs-Frameworks aufbauen, einheitlicher und effizienter gestaltet. Sie müssen Sich mit der Funktionsweise von Windows PowerShell vertraut machen, um deren volles Potenzial auszuschöpfen und maximalen Nutzen aus Ihren IT-Investitionen zu ziehen.

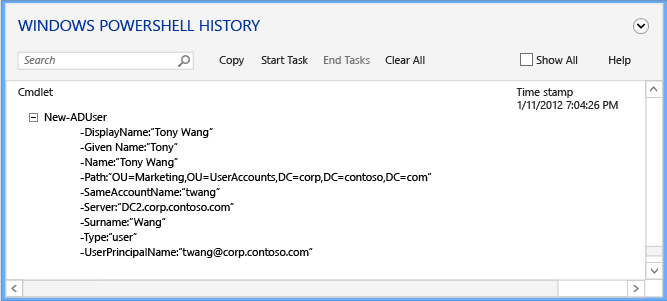

Das Active Directory-Verwaltungscenter bietet nun eine komplette Verlaufsanzeige für alle ausgeführten Windows PowerShell-Cmdlets inklusive Argumente und Werte. Sie können den Cmdlet-Verlauf an einen anderen Ort kopieren, um ihn dort zu untersuchen, zu verändern und wiederzuverwenden. Sie können Notizen zu Tasks erstellen, um herauszufinden, welche Windows PowerShell-Befehle sich aus Ihren Eingaben im Active Directory-Verwaltungscenter ergeben haben. Außerdem können Sie den Verlauf filtern, um interessante Punkte herauszustellen.

Die PowerShell-Verlaufsanzeige im Active Directory-Verwaltungscenter hilft Ihnen dabei, aus praktischen Erfahrungen zu lernen.

Klicken Sie auf die Chevron-Schaltfläche (Pfeil), um die PowerShell-Verlaufsanzeige zu öffnen.

Erstellen Sie anschließend einen Benutzer oder ändern Sie die Mitgliedschaft einer Gruppe. Die Verlaufsanzeige wird fortlaufend mit einer reduzierten Ansicht der einzelnen Cmdlets und deren Argumente aktualisiert, die vom Active Directory-Verwaltungscenter ausgeführt wurden.

Erweitern Sie einzelne Positionen, um alle Argumentwerte der Cmdlets anzuzeigen:

Klicken Sie auf das Menü Aufgabe starten, um eine Notation manuell einzugeben, bevor Sie ein Objekt im Active Directory-Verwaltungscenter erstellen, ändern oder löschen. Geben Sie eine Beschreibung dessen ein, was Sie tun. Führen Sie Ihre Änderungen aus und klicken Sie auf Aufgabe beenden. Die Task-Notiz gruppiert alle ausgeführten Aktionen in einer reduzierbaren Notiz, die dem besseren Verständnis dient.

Beispiel: Anzeigen der Windows PowerShell-Befehle, mit denen das Kennwort eines Benutzers geändert und der Benutzer aus einer Gruppe entfernt wird:

Wenn Sie das Kontrollkästchen Alle anzeigen auswählen, wird außerdem das Get-*-Verb für Windows PowerShell-Cmdlets angezeigt, das zum Abrufen von Daten dient.

Die Verlaufsanzeige enthält die exakten vom Active Directory-Verwaltungscenter ausgeführten Befehle. Es kann den Anschein erwecken, dass manche Cmdlets grundlos ausgeführt werden. Sie können einen Benutzer z. B. mit dem folgenden Cmdlet erstellen:

New-ADUser

Beim Design des Active Directory-Verwaltungscenters wurde die Code-Nutzung minimiert und auf Modularität geachtet. Anstatt also eine Reihe von Funktionen zum Erstellen neuer Benutzer und eine weitere Reihe zum Ändern von Benutzern zu verwenden, werden die einzelnen Funktionen minimal ausgeführt und anschließend über Cmdlets verkettet. Beachten Sie dies, wenn Sie sich mit Active Directory Windows PowerShell auseinander setzen. Dies dient auch als Lerntechnik und zeigt Ihnen, wie einfach Sie einzelne Aufgaben mit Windows PowerShell ausführen können.

Verwalten verschiedener Domänen im Active Directory-Verwaltungscenter

Wenn Sie das Active Directory-Verwaltungscenter öffnen, wird die Domäne (die lokale Domäne), bei der Sie auf diesem Computer aktuell angemeldet sind, im Navigationsbereich (dem linken Bereich) von Active Directory-Verwaltungscenter angezeigt. In Abhängigkeit von den Rechten Ihrer aktuellen Anmeldeinformationen können Sie die Active Directory-Objekte in dieser lokalen Domäne anzeigen oder verwalten.

Darüber hinaus können Sie mit denselben Anmeldeinformationen und derselben Instanz von Active Directory-Verwaltungscenter Active Directory-Objekte in jeder anderen Domäne in der selben Gesamtstruktur oder eine Domäne in einer anderen Gesamtstruktur anzeigen oder verwalten, vorausgesetzt, es liegt eine Vertrauensstellung mit der lokalen Domäne vor. Sowohl unidirektionale als auch bidirektionale Vertrauensstellungen werden unterstützt. Zum Abschließen dieses Verfahrens besteht keine Mindestanforderung an eine Gruppenmitgliedschaft.

Hinweis

Bei einer unidirektionalen Vertrauensstellung zwischen Domäne A und Domäne B können die Benutzer in Domäne A auf Ressourcen in Domäne B zugreifen, aber die Benutzer in Domäne B können nicht auf Ressourcen in Domäne A zugreifen. Wenn Sie das Active Directory-Verwaltungscenter auf dem Computer ausführen, auf dem Domäne A die lokale Domäne darstellt, können Sie mit den aktuellen Anmeldeinformationen und in derselben Instanz des Active Directory-Verwaltungscenters eine Verbindung mit Domäne B herstellen.

Wenn Sie allerdings das Active Directory-Verwaltungscenter auf dem Computer ausführen, auf dem Domäne B die lokale Domäne darstellt, können Sie mit denselben Anmeldeinformationen und in derselben Instanz des Active Directory-Verwaltungscenters keine Verbindung mit Domäne A herstellen.

Windows Server 2012: So verwalten Sie eine fremde Domäne in der ausgewählten Instanz von Active Directory-Verwaltungscenter mithilfe der aktuellen Anmeldeinformationen

Um das Active Directory-Verwaltungscenter zu öffnen, klicken Sie unter Server-Manager auf Tools und dann auf Active Directory-Verwaltungscenter.

Um Navigationsknoten hinzufügen zu öffnen, wählen Sie Verwalten und Navigationsknoten hinzufügen aus.

Wählen Sie unter Navigationsknoten hinzufügen die Option Mit anderen Domänen verbinden aus.

Geben Sie in Verbindung herstellen den Namen der fremden Domäne ein, die Sie verwalten möchten (z. B.

contoso.com), und klicken Sie dann auf OK.Wenn Sie erfolgreich mit der fremden Domäne verbunden sind, navigieren Sie in den Spalten im Fenster Navigationsknoten hinzufügen. Wählen Sie die Container aus, die dem Navigationsbereich des Active Directory-Verwaltungscenters hinzugefügt werden sollen, und klicken Sie dann auf OK.

Windows Server 2008 R2: So verwalten Sie eine fremde Domäne in der ausgewählten Instanz von Active Directory-Verwaltungscenter mithilfe der aktuellen Anmeldeinformationen

Um das Active Directory-Verwaltungscenter zu öffnen, wählen Sie Start, Administrative Tools und dann Active Directory-Verwaltungscenter aus.

Tipp

Eine andere Möglichkeit, das Active Directory-Verwaltungscenter zu öffnen, besteht darin, dass Sie auf Start und dann auf Ausführen klicken und anschließend dsac.exe eingeben.

Öffnen Sie dann Navigationsknoten hinzufügen am oberen Rand des Fensters „Active Directory-Verwaltungscenter“, und wählen Sie Navigationsknoten hinzufügen aus.

Tipp

Eine weitere Möglichkeit zum Öffnen von Navigationsknoten hinzufügen besteht darin, mit der rechten Maustaste in den leeren Bereich im Navigationsbereich von Active Directory-Verwaltungscenter und dann auf Navigationsknoten hinzufügen zu klicken.

Klicken Sie unter Navigationsknoten hinzufügen wie in der folgenden Illustration dargestellt auf Verbindung mit anderen Domänen herstellen.

Geben Sie in Verbindung herstellen den Namen der fremden Domäne ein, die Sie verwalten möchten (z. B.

contoso.com), und klicken Sie dann auf OK.Wenn Sie erfolgreich mit der fremden Domäne verbunden sind, navigieren Sie in den Spalten im Fenster Navigationsknoten hinzufügen. Wählen Sie die Container aus, die dem Navigationsbereich des Active Directory-Verwaltungscenters hinzugefügt werden sollen, und klicken Sie dann auf OK.

Verwalten einer Domäne mithilfe von Anmeldeinformationen, die nicht mit den aktuellen Anmeldeinformationen identisch sind

Öffnen Sie das Active Directory-Verwaltungscenter an der Eingabeaufforderung, geben Sie den folgenden Befehl ein, und drücken Sie dann die EINGABETASTE:

runas /user:<domain\user> dsac

Dabei steht <domain\user> für die Anmeldeinformationen, mit denen Sie das Active Directory-Verwaltungscenter öffnen möchten, und dsac ist der Name der ausführbaren Datei von Active Directory-Verwaltungscenter.

Wenn das Active Directory-Verwaltungscenter geöffnet ist, navigieren Sie im Navigationsbereich, um Ihre Active Directory-Domäne anzuzeigen oder zu verwalten.

Problembehandlung bei der AD DS-Verwaltung

Aufgrund des geringen Alters und des Mangels an existierenden Kundenumgebungen sind die Optionen zur Problembehandlung im Active Directory-Verwaltungscenter eingeschränkt.

Optionen zur Problembehebung

Protokollierungsoptionen

Das Active Directory-Verwaltungscenter enthält jetzt eine integrierte Protokollierung als Teil einer Konfigurationsdatei für die Ablaufverfolgung. Erstellen/ändern Sie die folgende Datei im gleichen Ordner, der auch dsac.exe enthält:

dsac.exe.config

Erstellen Sie den folgenden Inhalt:

<appSettings>

<add key="DsacLogLevel" value="Verbose" />

</appSettings>

<system.diagnostics>

<trace autoflush="false" indentsize="4">

<listeners>

<add name="myListener"

type="System.Diagnostics.TextWriterTraceListener"

initializeData="dsac.trace.log" />

<remove name="Default" />

</listeners>

</trace>

</system.diagnostics>

Die Protokollebenen für DsacLogLevel sind None, Error, Warning, Info und Verbose. Der Name der Ausgabedatei ist konfigurierbar, und die Datei wird im gleichen Ordner geschrieben, der auch dsac.exe enthält. Diese Ausgabe enthält weitere Informationen über den Betrieb von ADAC, die kontaktierten Domänencontroller, ausgeführte Windows PowerShell-Befehle, deren Antworten und sonstige Details.

Beispiel für die Stufe INFO, bei der alle Ergebnisse mit Ausnahme von Ablaufverfolgungsnachrichten angezeigt werden:

DSAC.exe startet

Protokollierung startet

Domänencontroller fragt Ausgangs-Domäneninformationen ab

[12:42:49][TID 3][Info] Command Id, Action, Command, Time, Elapsed Time ms (output), Number objects (output) [12:42:49][TID 3][Info] 1, Invoke, Get-ADDomainController, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADDomainController-Discover:$null-DomainName:"CORP"-ForceDiscover:$null-Service:ADWS-Writable:$nullDomänencontroller DC1 aus Domäne Corp zurückgegeben

Virtuelles Laufwerk PS AD geladen

[12:42:49][TID 3][Info] 1, Output, Get-ADDomainController, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] Found the domain controller 'DC1' in the domain 'CORP'. [12:42:49][TID 3][Info] 2, Invoke, New-PSDrive, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] New-PSDrive-Name:"ADDrive0"-PSProvider:"ActiveDirectory"-Root:""-Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 2, Output, New-PSDrive, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 3, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49DSE-Stamminformationen für die Domäne abrufen

[12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 3, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 4, Invoke, Get-ADOptionalFeature, 2012-04-16T12:42:49AD-Papierkorbinformationen für die Domäne abrufen

[12:42:49][TID 3][Info] Get-ADOptionalFeature -LDAPFilter:"(msDS-OptionalFeatureFlags=1)" -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 4, Output, Get-ADOptionalFeature, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 5, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 5, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 6, Invoke, Get-ADRootDSE, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADRootDSE -Server:"dc1.corp.contoso.com" [12:42:49][TID 3][Info] 6, Output, Get-ADRootDSE, 2012-04-16T12:42:49, 1 [12:42:49][TID 3][Info] 7, Invoke, Get-ADOptionalFeature, 2012-04-16T12:42:49 [12:42:49][TID 3][Info] Get-ADOptionalFeature -LDAPFilter:"(msDS-OptionalFeatureFlags=1)" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 7, Output, Get-ADOptionalFeature, 2012-04-16T12:42:50, 1 [12:42:50][TID 3][Info] 8, Invoke, Get-ADForest, 2012-04-16T12:42:50AD-Gesamtstruktur abrufen

[12:42:50][TID 3][Info] Get-ADForest -Identity:"corp.contoso.com" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 8, Output, Get-ADForest, 2012-04-16T12:42:50, 1 [12:42:50][TID 3][Info] 9, Invoke, Get-ADObject, 2012-04-16T12:42:50Schemainformationen für unterstützte Verschlüsselungstypen, FGPP und bestimmte Benutzer abrufen

[12:42:50][TID 3][Info] Get-ADObject -LDAPFilter:"(|(ldapdisplayname=msDS-PhoneticDisplayName)(ldapdisplayname=msDS-PhoneticCompanyName)(ldapdisplayname=msDS-PhoneticDepartment)(ldapdisplayname=msDS-PhoneticFirstName)(ldapdisplayname=msDS-PhoneticLastName)(ldapdisplayname=msDS-SupportedEncryptionTypes)(ldapdisplayname=msDS-PasswordSettingsPrecedence))" -Properties:lDAPDisplayName -ResultPageSize:"100" -ResultSetSize:$null -SearchBase:"CN=Schema,CN=Configuration,DC=corp,DC=contoso,DC=com" -SearchScope:"OneLevel" -Server:"dc1.corp.contoso.com" [12:42:50][TID 3][Info] 9, Output, Get-ADObject, 2012-04-16T12:42:50, 7 [12:42:50][TID 3][Info] 10, Invoke, Get-ADObject, 2012-04-16T12:42:50Alle Informationen über das Domänenobjekt abrufen, um dem Administrator anzuzeigen, wer auf den Domänenkopf geklickt hat.

[12:42:50][TID 3][Info] Get-ADObject -IncludeDeletedObjects:$false -LDAPFilter:"(objectClass=*)" -Properties:allowedChildClassesEffective,allowedChildClasses,lastKnownParent,sAMAccountType,systemFlags,userAccountControl,displayName,description,whenChanged,location,managedBy,memberOf,primaryGroupID,objectSid,msDS-User-Account-Control-Computed,sAMAccountName,lastLogonTimestamp,lastLogoff,mail,accountExpires,msDS-PhoneticCompanyName,msDS-PhoneticDepartment,msDS-PhoneticDisplayName,msDS-PhoneticFirstName,msDS-PhoneticLastName,pwdLastSet,operatingSystem,operatingSystemServicePack,operatingSystemVersion,telephoneNumber,physicalDeliveryOfficeName,department,company,manager,dNSHostName,groupType,c,l,employeeID,givenName,sn,title,st,postalCode,managedBy,userPrincipalName,isDeleted,msDS-PasswordSettingsPrecedence -ResultPageSize:"100" -ResultSetSize:"20201" -SearchBase:"DC=corp,DC=contoso,DC=com" -SearchScope:"Base" -Server:"dc1.corp.contoso.com"

Mit der Stufe "Verbose" werden außerdem die .NET-Stacks für die einzelnen Funktionen angezeigt. Diese enthalten jedoch zu wenig Daten, um nützlich zu sein, insbesondere bei der Problembehandlung von Zugriffsverletzungen oder Abstürzen von Dsac.exe. Die zwei Hauptgründe für dieses Problem sind:

- Der ADWS-Dienst läuft auf keinem der erreichbaren Domänencontroller.

- Die Netzwerkkommunikation zwischen dem Computer, auf dem das Active Directory-Verwaltungscenter ausgeführt wird, und dem Active Directory-Webdienst ist blockiert.

Wichtig

Außerdem existiert eine nicht im Lieferumfang enthaltene Version des Diensts mit dem Namen Active Directory-Verwaltungsgateway, die unter Windows Server 2008 SP2 und Windows Server 2003 SP2 läuft.

Wenn keine Active Directory Webdienste-Instanzen installiert sind, werden die folgenden Fehler angezeigt:

| Fehler | Vorgang |

|---|---|

| "Es kann keine Verbindung zu irgendeiner Domäne hergestellt werden. Aktualisieren Sie, oder wiederholen Sie den Vorgang, wenn eine Verbindung verfügbar ist" | Angezeigt beim Start der Active Directory-Verwaltungscenter-Anwendung |

| „In der Domäne <NetBIOS-Domänenname>, in der der Active Directory-Webdienst (ADWS) ausgeführt wird, wurde kein verfügbarer Server gefunden.“ | Angezeigt beim Versuch, einen Domänenknoten in der Active Directory-Verwaltungscenter-Anwendung auszuwählen |

Führen Sie zur Problembehandlung die folgenden Schritte aus:

Prüfen Sie, ob der Active Directory Webdienste-Dienst auf mindestens einem Domänencontroller in der Domäne (und bevorzugt auf allen Domänencontrollern in der Gesamtstruktur) gestartet ist. Stellen Sie sicher, dass der Dienst auch auf allen Domänencontrollern automatisch gestartet wird.

Prüfen Sie auf dem Computer, auf dem das Active Directory-Verwaltungscenter ausgeführt wird, ob Sie einen Server mit ADWS erreichen können. Verwenden Sie dazu die folgenden NLTest.exe-Befehle:

nltest /dsgetdc:<domain NetBIOS name> /ws /force nltest /dsgetdc:<domain fully qualified DNS name> /ws /forceWenn diese Tests fehlschlagen, obwohl der ADWS-Dienst läuft, liegt das Problem an der Namensauflösung oder an LDAP und nicht bei ADWS oder beim Active Directory-Verwaltungscenter. Dieser Test schlägt jedoch mit "1355 0x54B ERROR_NO_SUCH_DOMAIN" fehl, wenn ADWS auf keinem Domänencontroller läuft. Prüfen Sie dies also, bevor Sie Schlussfolgerungen ziehen.

Rufen Sie eine Liste geöffneter Ports auf den von NLTest zurückgegebenen Domänencontrollern mit dem folgenden Befehl ab:

Netstat -anob > ports.txtUntersuchen Sie die Datei ports.txt und vergewissern Sie sich, dass der ADWS-Dienst den Port 9389 geöffnet hat. Beispiel:

TCP 0.0.0.0:9389 0.0.0.0:0 LISTENING 1828 [Microsoft.ActiveDirectory.WebServices.exe] TCP [::]:9389 [::]:0 LISTENING 1828 [Microsoft.ActiveDirectory.WebServices.exe]Prüfen Sie für den Listening-Modus die Windows-Firewall-Regeln und stellen Sie sicher, dass der TCP-Port 9389 für eingehende Verbindungen erlaubt ist. Standardmäßig aktivieren Domänencontroller die Firewallregel "Active Directory Webdienste (TCP-eingehend)". Falls Sie nicht im Listening-Modus arbeiten, prüfen Sie erneut, ob der Dienst auf diesem Server läuft und starten Sie den Dienst neu. Vergewissern Sie sich, dass kein anderer Prozess den Port 9389 geöffnet hat.

Installieren Sie NetMon oder ein anderes Netzwerkerfassungs-Tool auf dem Computer, auf dem das Active Directory-Verwaltungscenter ausgeführt wird und auf dem von NLTEST zurückgegebenen Domänencontroller. Erstellen Sie parallele Netzwerkerfassungen auf beiden Computern während Sie das Active Directory-Verwaltungscenter starten und der Fehler angezeigt wird, bevor Sie die Erfassungen anhalten. Vergewissern Sie sich, dass der Client vom und zum Domänencontroller auf dem TCP-Port 9389 senden bzw. empfangen kann. Falls Pakete gesendet werden und nicht ankommen, oder ankommen und die Antwort des Domänencontrollers den Client nicht erreicht, liegt vermutlich eine Firewall zwischen den Computern im Netzwerk, die die Pakete auf diesem Port abfängt. Dies kann eine Software- oder Hardware-Firewall sein, die möglicherweise zu einem Endpunktschutz eines Drittanbieters (Virenschutz) gehört.