Anhang I: Erstellen von Verwaltungskonten für geschützte Konten und Gruppen in Active Directory

Gilt für: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

Eine der Herausforderungen bei der Implementierung eines Active Directory-Modells, das nicht von einer dauerhaften Mitgliedschaft in Gruppen mit hohen Berechtigungen abhängig ist, besteht darin, dass es einen Mechanismus zum Auffüllen dieser Gruppen geben muss, wenn eine temporäre Mitgliedschaft in den Gruppen erforderlich ist. Einige Lösungen für die Verwaltung von Identitäten mit hohen Berechtigungen erfordern, dass den Dienstkonten der Software eine dauerhafte Mitgliedschaft in Gruppen wie DA oder Administratoren in jeder Domäne in der Gesamtstruktur gewährt wird. Es ist jedoch technisch nicht erforderlich, dass Privileged Identity Management (PIM)-Lösungen ihre Dienste in solch hoch privilegierten Kontexten ausführen.

Dieser Anhang enthält Informationen, die Sie für nativ implementierte PIM-Lösungen oder Drittanbieter-PIM-Lösungen verwenden können, um Konten mit eingeschränkten Berechtigungen zu erstellen, die streng kontrolliert werden, aber zum Auffüllen privilegierter Gruppen in Active Directory verwendet werden können, wenn temporäre Rechte erforderlich sind. Wenn Sie PIM als native Lösung implementieren, können diese Konten von Verwaltungsmitarbeitern verwendet werden, um die temporäre Gruppenauffüllung durchzuführen. Wenn Sie PIM über Drittanbietersoftware implementieren, können Sie diese Konten möglicherweise so anpassen, dass sie als Dienstkonten funktionieren.

Hinweis

Die in diesem Anhang beschriebenen Verfahren bieten einen Ansatz für die Verwaltung von Gruppen mit hohen Berechtigungen in Active Directory. Sie können diese Verfahren an Ihre Anforderungen anpassen, zusätzliche Einschränkungen hinzufügen oder einige der hier beschriebenen Einschränkungen weglassen.

Erstellen von Verwaltungskonten für geschützte Konten und Gruppen in Active Directory

Das Erstellen von Konten, die zum Verwalten der Mitgliedschaft von privilegierten Gruppen verwendet werden können, ohne dass den Verwaltungskonten übermäßige Rechte und Berechtigungen gewährt werden müssen, besteht aus vier allgemeinen Aktivitäten, die in den folgenden schrittweisen Anweisungen beschrieben werden:

Zunächst erstellen Sie eine Gruppe, die die Konten verwaltet, da diese Konten von einer begrenzten Gruppe vertrauenswürdiger Benutzer*innen verwaltet werden sollten. Wenn Sie noch über keine Organisationseinheitsstruktur verfügen, die das Trennen privilegierter und geschützter Konten und Systeme von der allgemeinen Auffüllung in der Domäne ermöglicht, erstellen Sie eine. Obwohl in diesem Anhang keine spezifischen Anweisungen enthalten sind, zeigen die Screenshots ein Beispiel für eine solche Organisationseinheitshierarchie.

Erstellen Sie die Verwaltungskonten. Diese Konten sollten als „normale“ Benutzerkonten erstellt werden und keine Benutzerrechte erhalten, die über die bereits standardmäßig erteilten Benutzerrechte hinausgehen.

Implementieren Sie Einschränkungen für die Verwaltungskonten, die sie nur für den speziellen Zweck nutzbar machen, für den sie erstellt wurden, und steuern Sie, wer die Konten aktivieren und verwenden kann (die Gruppe, die Sie im ersten Schritt erstellt haben).

Konfigurieren Sie Berechtigungen für das AdminSDHolder-Objekt in jeder Domäne, damit die Verwaltungskonten die Mitgliedschaft der Gruppen mit hohen Berechtigungen in der Domäne ändern können.

Testen Sie alle diese Verfahren gründlich, und ändern Sie sie nach Bedarf für Ihre Umgebung, bevor Sie sie in einer Produktionsumgebung implementieren. Überprüfen Sie auch, ob alle Einstellungen wie erwartet funktionieren (einige Testverfahren sind in diesem Anhang enthalten), und testen Sie ein Notfallwiederherstellungsszenario, in dem die Verwaltungskonten nicht zum Auffüllen geschützter Gruppen für Wiederherstellungszwecke verfügbar sind. Weitere Informationen zum Sichern und Wiederherstellen von Active Directory finden Sie unter Schrittweise Anleitung für AD DS-Sicherung und -Wiederherstellung.

Hinweis

Durch die Implementierung der in diesem Anhang beschriebenen Schritte erstellen Sie Konten, die die Mitgliedschaft aller geschützten Gruppen in jeder Domäne verwalten können, nicht nur der Active Directory-Gruppen mit den höchsten Berechtigungen wie EAs, DAs und BAs. Weitere Informationen zu geschützten Gruppen in Active Directory finden Sie im Anhang C: Geschützte Konten und Gruppen in Active Directory.

Schrittweise Anweisungen zum Erstellen von Verwaltungskonten für geschützte Gruppen

Erstellen einer Gruppe zum Aktivieren und Deaktivieren von Verwaltungskonten

In Verwaltungskonten müssen die Kennwörter nach jeder Verwendung zurückgesetzt und deaktiviert werden, wenn die Aktivitäten, die sie erfordern, abgeschlossen sind. Obwohl Sie auch die Implementierung von Smartcard-Anmeldeanforderungen für diese Konten in Betracht ziehen könnten, handelt es sich um eine optionale Konfiguration, und diese Anweisungen setzen voraus, dass die Verwaltungskonten mit einem Benutzernamen und einem langen, komplexen Kennwort als Mindeststeuerelemente konfiguriert werden. In diesem Schritt erstellen Sie eine Gruppe, die über Berechtigungen zum Zurücksetzen des Kennworts für die Verwaltungskonten sowie zum Aktivieren und Deaktivieren der Konten verfügt.

Führen Sie die folgenden Schritte aus, um eine Gruppe zum Aktivieren und Deaktivieren von Verwaltungskonten zu erstellen:

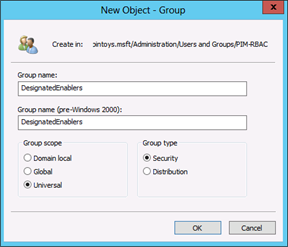

In der Struktur der Organisationseinheit, in der Sie die Verwaltungskonten ablegen, klicken Sie mit der rechten Maustaste auf die Organisationseinheit, in der Sie die Gruppe erstellen möchten, klicken Sie auf Neu, und klicken Sie dann auf Gruppe.

Geben Sie im Dialogfeld Neues Objekt – Gruppe einen Namen für die Gruppe ein. Wenn Sie diese Gruppe verwenden möchten, um alle Verwaltungskonten in Ihrer Gesamtstruktur zu „aktivieren“, machen Sie sie zu einer universellen Sicherheitsgruppe. Wenn Sie über eine Gesamtstruktur mit einer einzelnen Domäne verfügen oder eine Gruppe in jeder Domäne erstellen möchten, können Sie eine globale Sicherheitsgruppe erstellen. Klicken Sie auf OK, um die Gruppe zu erstellen.

Klicken Sie mit der rechten Maustaste auf die Gruppe, die Sie gerade erstellt haben, klicken Sie auf Eigenschaften, und klicken Sie dann auf die Registerkarte Objekt. Wählen Sie im Dialogfeld Objekteigenschaft die Option Objekt vor zufälligem Löschen schützen, die nicht nur verhindert, dass anderweitig autorisierte Benutzer die Gruppe löschen, sondern auch, dass diese in eine andere Organisationseinheit verschoben werden, sofern das Attribut nicht deaktiviert wird.

Hinweis

Wenn Sie bereits Berechtigungen für die übergeordneten Organisationseinheiten der Gruppe konfiguriert haben, um die Verwaltung auf eine begrenzte Gruppe von Benutzer*innen zu beschränken, müssen Sie möglicherweise die folgenden Schritte nicht ausführen. Sie werden hier bereitgestellt, sodass Sie die Gruppe vor Änderungen durch nicht autorisierte Benutzer*innen schützen können, auch wenn Sie noch keine eingeschränkte administrative Kontrolle über die Organisationseinheitsstruktur implementiert haben, in der Sie diese Gruppe erstellt haben.

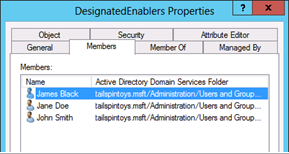

Klicken Sie auf die Registerkarte Mitglieder, und fügen Sie die Konten für Mitglieder Ihres Teams hinzu, die bei Bedarf für das Aktivieren von Verwaltungskonten oder das Auffüllen geschützter Gruppen verantwortlich sind.

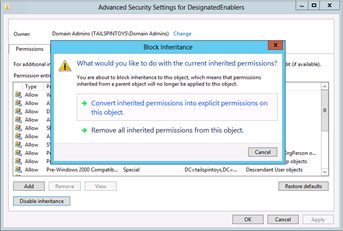

Wenn Sie dies noch nicht getan haben, klicken Sie in der Konsole Active Directory-Benutzer und -Computer auf Anzeigen, und wählen Sie Erweiterte Funktionen aus. Klicken Sie mit der rechten Maustaste auf die soeben erstellte Gruppe, klicken Sie auf Eigenschaften und dann auf die Registerkarte Sicherheit. Klicken Sie auf der Registerkarte Sicherheit auf Erweitert.

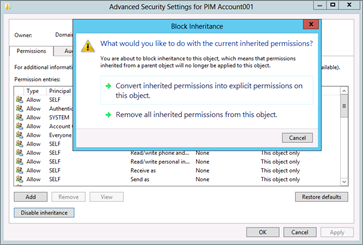

Klicken Sie im Dialogfeld Erweiterte Sicherheitseinstellungen für [Gruppe] auf Vererbung deaktivieren. Wenn Sie dazu aufgefordert werden, klicken Sie auf Geerbte Berechtigungen in explizite Berechtigungen für dieses Objekt konvertieren, und klicken Sie auf OK, um zum Dialogfeld Sicherheit der Gruppe zurückzukehren.

Entfernen Sie auf der Registerkarte Sicherheit Gruppen, die nicht auf diese Gruppe zugreifen dürfen. Wenn Sie beispielsweise nicht möchten, dass authentifizierte Benutzer*innen den Namen und die allgemeinen Eigenschaften der Gruppe lesen können, können Sie diese ACE entfernen. Sie können auch ACEs entfernen, z. B. für Konten-Operatoren und kompatiblen Zugriff auf Versionen vor Windows 2000 Server. Behalten Sie jedoch einen Mindestsatz von Objektberechtigungen bei. Lassen Sie die folgenden ACEs intakt:

SELF

SYSTEM

Domänen-Admins

Organisations-Admins

Administrators

Windows-Autorisierungszugriffsgruppe (falls zutreffend)

DOMÄNENCONTROLLER DER ORGANISATION

Obwohl es unlogisch erscheinen mag, Gruppen mit den höchsten Berechtigungen in Active Directory zu erlauben, diese Gruppe zu verwalten, besteht Ihr Ziel bei der Implementierung dieser Einstellungen nicht darin, Mitglieder dieser Gruppen daran zu hindern, autorisierte Änderungen vorzunehmen. Vielmehr besteht das Ziel darin, sicherzustellen, dass autorisierte Änderungen erfolgreich sind, wenn Sie eine sehr hohe Berechtigungsstufe fordern. Aus diesem Grund wird in diesem Dokument davon abgeraten, standardmäßige Schachtelungen, Rechte und Berechtigungen für Gruppen mit hohen Berechtigungen zu ändern. Indem Sie Standardstrukturen intakt lassen und die Mitgliedschaft der Gruppen mit den höchsten Berechtigungen im Verzeichnis leeren, können Sie eine sicherere Umgebung erstellen, die weiterhin wie erwartet funktioniert.

Hinweis

Wenn Sie noch keine Überwachungsrichtlinien für die Objekte in der Organisationseinheitsstruktur konfiguriert haben, in der Sie diese Gruppe erstellt haben, sollten Sie die Überwachung konfigurieren, um Änderungen an dieser Gruppe zu protokollieren.

Sie haben die Konfiguration der Gruppe abgeschlossen, die verwendet wird, um Verwaltungskonten bei Bedarf auszuchecken und die Konten einzuchecken, wenn ihre Aktivitäten abgeschlossen wurden.

Erstellen der Verwaltungskonten

Erstellen Sie mindestens ein Konto, das zum Verwalten der Mitgliedschaft von privilegierten Gruppen in Ihrer Active Directory-Installation verwendet wird, und vorzugsweise ein zweites Konto, das als Sicherung dient. Unabhängig davon, ob Sie die Verwaltungskonten in einer einzelnen Domäne in der Gesamtstruktur erstellen und ihnen Verwaltungsfunktionen für die geschützten Gruppen aller Domänen gewähren, oder ob Sie Verwaltungskonten in jeder Domäne in der Gesamtstruktur implementieren möchten, sind die Verfahren im Grunde die gleichen.

Hinweis

Bei den Schritten in diesem Dokument wird davon ausgegangen, dass Sie noch keine rollenbasierte Zugriffssteuerung und privilegierte Identitätsverwaltung für Active Directory implementiert haben. Daher müssen einige Verfahren von Benutzer*innen ausgeführt werden, deren Konto Mitglied der Gruppe „Domänenadministratoren“ für die betreffende Domäne ist.

Wenn Sie ein Konto mit DA-Berechtigungen verwenden, können Sie sich bei einem Domänencontroller anmelden, um die Konfigurationsaktivitäten auszuführen. Schritte, die keine DA-Berechtigungen erfordern, können von Konten mit niedrigeren Berechtigungen ausgeführt werden, die bei administrativen Workstations angemeldet sind. Screenshots mit Dialogfeldern, die in der helleren blauen Farbe umrandet sind, stellen Aktivitäten dar, die auf einem Domänencontroller ausgeführt werden können. Screenshots, die Dialogfelder in der dunkleren blauen Farbe zeigen, stellen Aktivitäten dar, die auf administrativen Workstations mit Konten mit eingeschränkten Berechtigungen ausgeführt werden können.

Führen Sie zum Erstellen der Verwaltungskonten die folgenden Schritte aus:

Melden Sie sich bei einem Domänencontroller mit einem Konto an, das Mitglied der DA-Gruppe der Domäne ist.

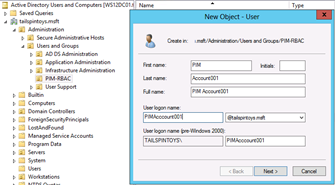

Starten Sie Active Directory-Benutzer und -Computer, und navigieren Sie zu der Organisationseinheit, in der Sie das Verwaltungskonto erstellen.

Klicken Sie mit der rechten Maustaste auf die Organisationseinheit, und klicken Sie auf Neu und dann auf Benutzer.

Geben Sie im Dialogfeld Neues Objekt – Benutzer die gewünschten Namensinformationen für das Konto ein, und klicken Sie auf Weiter.

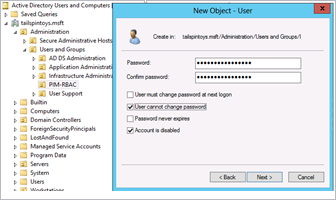

Geben Sie ein anfängliches Kennwort für das Benutzerkonto an, deaktivieren Sie Benutzer muss Kennwort bei der nächsten Anmeldung ändern, wählen Sie Benutzer kann Kennwort nicht ändern und Konto ist deaktiviert aus, und klicken Sie auf Weiter.

Überprüfen Sie, ob die Kontodetails korrekt sind, und klicken Sie auf Fertig stellen.

Klicken Sie mit der rechten Maustaste auf das soeben erstellte Benutzerobjekt, und klicken Sie auf Eigenschaften.

Klicken Sie auf die Registerkarte Konto.

Wählen Sie im Feld Kontooptionen das Flag Konto ist vertraulich und kann nicht delegiert werden aus, wählen Sie Dieses Konto unterstützt Kerberos-AES-128-Bit-Verschlüsselung und/oder das Flag Dieses Konto unterstützt Kerberos-AES-256-Verschlüsselung aus, und klicken Sie auf OK.

Hinweis

Da dieses Konto wie andere Konten über eine eingeschränkte, aber leistungsstarke Funktion verfügt, darf das Konto nur auf sicheren Administratorhosts verwendet werden. Für alle sicheren administrativen Hosts in Ihrer Umgebung müssen Sie erwägen, die Gruppenrichtlinieneinstellung Netzwerksicherheit: Verschlüsselungstypen konfigurieren, die für Kerberos zulässig sind zu implementieren, um nur die sichersten Verschlüsselungstypen zuzulassen, die Sie für sichere Hosts implementieren können.

Obwohl die Implementierung sichererer Verschlüsselungstypen für die Hosts Angriffe zum Diebstahl von Anmeldeinformationen nicht abschwächt, ist dies bei der geeigneten Verwendung und Konfiguration der sicheren Hosts der Fall. Das Festlegen von stärkeren Verschlüsselungstypen für Hosts, die nur von privilegierten Konten verwendet werden, verringert einfach die gesamte Angriffsfläche der Computer.

Weitere Informationen zum Konfigurieren von Verschlüsselungstypen auf Systemen und Konten finden Sie unter Windows-Konfigurationen für den unterstützten Kerberos-Verschlüsselungstyp.

Diese Einstellungen werden nur auf Computern unterstützt, auf denen Windows Server 2012, Windows Server 2008 R2, Windows 8 oder Windows 7 ausgeführt wird.

Aktivieren Sie auf der Registerkarte Objekt die Option Objekt vor zufälligem Löschen schützen. Dadurch wird nicht nur verhindert, dass das Objekt gelöscht wird (auch von autorisierten Benutzern), sondern es wird auch nicht in eine andere Organisationseinheit in Ihrer AD DS-Hierarchie verschoben, es sei denn, das Kontrollkästchen wird zuerst von einem Benutzer mit der Berechtigung zum Ändern des Attributs deaktiviert.

Klicken Sie auf die Registerkarte Remoteüberwachung.

Deaktivieren Sie das Flag Remotesteuerung aktivieren. Es darf niemals erforderlich sein, dass Supportmitarbeiter eine Verbindung mit den Sitzungen dieses Kontos herstellen, um Korrekturen zu implementieren.

Hinweis

Jedes Objekt in Active Directory muss einen bestimmten IT-Besitzer und einen bestimmten Geschäftsinhaber haben, wie unter Vorkehrungen für Sicherheitsgefährdungen beschrieben. Wenn Sie den Besitz von AD DS-Objekten in Active Directory (im Gegensatz zu einer externen Datenbank) nachverfolgen, geben Sie die entsprechenden Besitzerinformationen in die Eigenschaften dieses Objekts ein.

In diesem Fall ist der Geschäftsinhaber höchstwahrscheinlich eine IT-Abteilung, und es gibt kein Verbot, dass Geschäftsinhaber auch IT-Besitzer sind. Bei der Feststellung des Besitzes von Objekten muss beachtet werden, dass Sie Kontakte identifizieren können, wenn Änderungen an den Objekten vorgenommen werden müssen, möglicherweise Jahre nach ihrer anfänglichen Erstellung.

Klicken Sie auf die Registerkarte Organisation.

Geben Sie alle Informationen ein, die in Ihren AD DS-Objektstandards erforderlich sind.

Klicken Sie auf die Registerkarte Einwahl.

Wählen Sie im Feld Netzwerkzugriffsberechtigung die Option Zugriff verweigern aus. Dieses Konto darf niemals eine Verbindung über eine Remoteverbindung herstellen müssen.

Hinweis

Es ist unwahrscheinlich, dass dieses Konto zum Anmelden bei schreibgeschützten Domänencontrollern (RODCs) in Ihrer Umgebung verwendet wird. Sollten die Umstände jedoch erfordern, dass sich das Konto bei einem RODC anmeldet, sollten Sie dieses Konto der Replikationsgruppe „RODC-Kennwort verweigert“ hinzufügen, damit das Kennwort nicht im RODC zwischengespeichert wird.

Obwohl das Kennwort des Kontos nach jeder Verwendung zurückgesetzt und das Konto deaktiviert werden muss, hat die Implementierung dieser Einstellung keine schädlichen Auswirkungen auf das Konto, und es kann in Situationen hilfreich sein, in denen ein Administrator das Zurücksetzen des Kontokennworts und dessen Deaktivierung vergisst.

Klicken Sie auf die Registerkarte Mitglied von.

Klicken Sie auf Hinzufügen.

Geben Sie Abgelehnte RODC-Kennwortreplikationsgruppe in das Dialogfeld Benutzer, Kontakte, Computer auswählen ein, und klicken Sie auf Namen überprüfen. Wenn der Name der Gruppe in der Objektauswahl unterstrichen wird, klicken Sie auf OK, und vergewissern Sie sich, dass das Konto jetzt Mitglied beider Gruppen ist, die im folgenden Screenshot angezeigt werden. Fügen Sie das Konto nicht zu geschützten Gruppen hinzu.

Klicken Sie auf OK.

Klicken Sie auf die Registerkarte Sicherheit, und klicken Sie auf Erweitert.

Klicken Sie im Dialogfeld Erweiterte Sicherheitseinstellungen auf Vererbung deaktivieren, kopieren Sie die geerbten Berechtigungen als explizite Berechtigungen, und klicken Sie auf Hinzufügen.

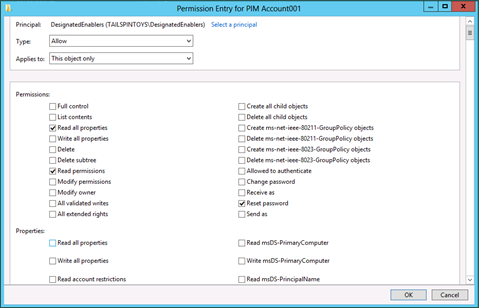

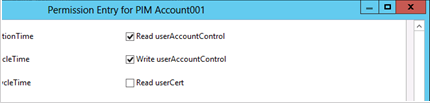

Klicken Sie im Dialogfeld Berechtigungseintrag für [Konto] auf Prinzipal auswählen, und fügen Sie die Gruppe hinzu, die Sie im vorherigen Verfahren erstellt haben. Scrollen Sie zum unteren Rand des Dialogfelds, und klicken Sie auf Alle löschen, um alle Standardberechtigungen zu entfernen.

Scrollen Sie zum Anfang des Dialogfelds Berechtigungseintrag. Stellen Sie sicher, dass die Dropdownliste Typ auf Zulassen festgelegt ist, und wählen Sie in der Dropdownliste Gilt für die Option Nur dieses Objekt aus.

Wählen Sie im Feld Berechtigungen die Optionen Alle Eigenschaften lesen, Berechtigungen lesen und Kennwort zurücksetzen aus.

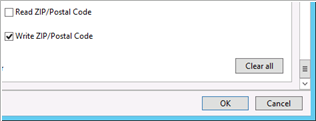

Wählen Sie im Feld Eigenschaften die Optionen userAccountControl lesen und userAccountControl schreiben.

Klicken Sie auf OK und im Dialogfeld Erweiterte Sicherheitseinstellungen noch einmal auf OK.

Hinweis

Das Attribut userAccountControl steuert mehrere Kontokonfigurationsoptionen. Sie können nicht die Berechtigung erteilen, nur einige der Konfigurationsoptionen zu ändern, wenn Sie dem Attribut Schreibberechtigungen erteilen.

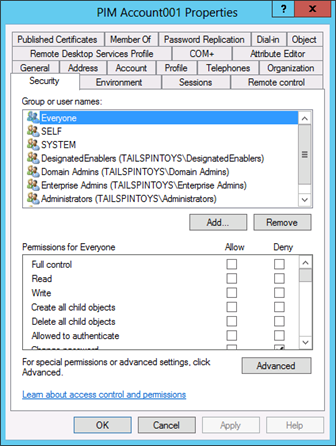

Entfernen Sie im Feld Gruppen- oder Benutzernamen der Registerkarte Sicherheit alle Gruppen, denen der Zugriff auf das Konto oder die Verwaltung des Kontos nicht gestattet sein darf. Entfernen Sie keine Gruppen, die mit „ACEs verweigern“ konfiguriert wurden, z. B. die Gruppe „Alle“ und das SELBST berechnete Konto (Dieses ACE wurde festgelegt, wenn das Flag Benutzer konnte das Kennwort nicht ändern während der Erstellung des Kontos aktiviert wurde). Entfernen Sie außerdem nicht die soeben hinzugefügte Gruppe, das SYSTEM-Konto oder Gruppen wie EA, DA, BA oder die Windows-Autorisierungszugriffsgruppe.

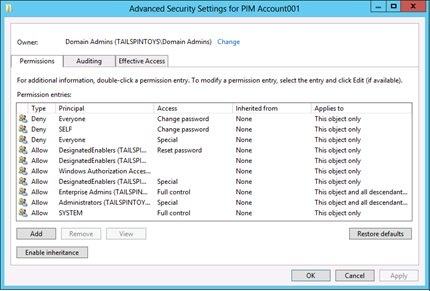

Klicken Sie auf Erweitert, und überprüfen Sie, ob das Dialogfeld „Erweiterte Sicherheitseinstellungen“ dem folgenden Screenshot ähnelt.

Klicken Sie auf OK und noch einmal auf OK, um das Dialogfeld „Eigenschaften“ des Kontos zu schließen.

Die Einrichtung des ersten Verwaltungskontos ist jetzt abgeschlossen. Sie testen das Konto in einem späteren Verfahren.

Erstellen zusätzlicher Verwaltungskonten

Sie können zusätzliche Verwaltungskonten erstellen, indem Sie die vorherigen Schritte wiederholen, indem Sie das gerade erstellte Konto kopieren oder ein Skript erstellen, um Konten mit den gewünschten Konfigurationseinstellungen zu erstellen. Beachten Sie jedoch, dass beim Kopieren des soeben erstellten Kontos viele der angepassten Einstellungen und ACLs nicht in das neue Konto kopiert werden und Sie die meisten Konfigurationsschritte wiederholen müssen.

Sie können stattdessen eine Gruppe erstellen, an die Sie Rechte zum Auffüllen und Leeren geschützter Gruppen delegieren, Sie müssen allerdings die Gruppe und die darin platzierten Konten schützen. Da es nur sehr wenige Konten in Ihrem Verzeichnis geben darf, denen die Möglichkeit gewährt wird, die Mitgliedschaft von geschützten Gruppen zu verwalten, ist das Erstellen einzelner Konten möglicherweise der einfachste Ansatz.

Unabhängig davon, wie Sie eine Gruppe erstellen möchten, in der Sie die Verwaltungskonten platzieren, müssen Sie sicherstellen, dass jedes Konto wie zuvor beschrieben geschützt ist. Sie müssen auch die Implementierung von Gruppenrichtlinienobjekteinschränkungen in Erwägung ziehen, die in Anhang D: Schützen integrierter Administratorkonten in Active Directory beschrieben sind.

Überwachen von Verwaltungskonten

Sie müssen die Überwachung für das Konto konfigurieren, um mindestens alle Schreibvorgänge im Konto zu protokollieren. Auf diese Weise können Sie nicht nur die erfolgreiche Aktivierung des Kontos und das Zurücksetzen des Kennworts während autorisierter Verwendungen identifizieren, sondern auch Versuche von nicht autorisierten Benutzern zur Bearbeitung des Kontos identifizieren. Fehlerhafte Schreibvorgänge für das Konto sollten (falls zutreffend) in Ihrem SIEM-System (Security Information and Event Monitoring) erfasst werden und Warnungen auslösen, die Benachrichtigungen an die Mitarbeiter senden, die für die Untersuchung potenzieller Kompromittierungen verantwortlich sind.

SIEM-Lösungen nutzen Ereignisinformationen aus den beteiligten Sicherheitsquellen (z. B. Ereignisprotokolle, Anwendungsdaten, Netzwerkstreams, Antischadsoftwareprodukte und Angriffserkennungsquellen), sortieren die Daten und versuchen, intelligente Ansichten und proaktive Aktionen zu erstellen. Es gibt viele kommerzielle SIEM-Lösungen, und viele Unternehmen erstellen private Implementierungen. Ein gut konzipiertes und entsprechend implementiertes SIEM kann die Funktionen zur Sicherheitsüberwachung und Reaktion auf Vorfälle erheblich verbessern. Die Funktionen und die Genauigkeit unterscheiden sich jedoch erheblich von Lösung zu Lösung. SIEMs liegen außerhalb des Rahmens dieses Dokuments, aber die spezifischen Ereignisempfehlungen sollten von jedem SIEM-Ausführenden berücksichtigt werden.

Weitere Informationen zu den empfohlenen Überwachungskonfigurationseinstellungen für Domänencontroller finden Sie unter Überwachen von Active Directory auf Anzeichen für Sicherheitsgefährdungen. Domänencontrollerspezifische Konfigurationseinstellungen werden unter Überwachen von Active Directory auf Anzeichen für Sicherheitsgefährdungen bereitgestellt.

Aktivieren von Verwaltungskonten zum Ändern der Mitgliedschaft geschützter Gruppen

In diesem Verfahren konfigurieren Sie Berechtigungen für das AdminSDHolder-Objekt der Domäne, damit die neu erstellten Verwaltungskonten die Mitgliedschaft geschützter Gruppen in der Domäne ändern können. Dieser Vorgang kann nicht über eine grafische Benutzeroberfläche (GUI) ausgeführt werden.

Wie in Anhang C: Geschützte Konten und Gruppen in Active Directory erläutert, wird die ACL für das AdminSDHolder-Objekt einer Domäne effektiv in geschützte Objekte „kopiert“, wenn die SDProp-Aufgabe ausgeführt wird. Geschützte Gruppen und Konten erben ihre Berechtigungen nicht vom AdminSDHolder-Objekt. Ihre Berechtigungen sind explizit so festgelegt, dass sie denen für das AdminSDHolder-Objekt entsprechen. Wenn Sie Berechtigungen für das AdminSDHolder-Objekt ändern, müssen Sie diese daher für Attribute ändern, die für den Typ des geschützten Objekts geeignet sind, auf das Sie abzielen.

In diesem Fall gewähren Sie den neu erstellten Verwaltungskonten die Berechtigung zum Lesen und Schreiben des Members-Attributs in Gruppenobjekten. Das AdminSDHolder-Objekt ist jedoch kein Gruppenobjekt, und Gruppenattribute werden im grafischen ACL-Editor nicht verfügbar gemacht. Aus diesem Grund implementieren Sie die Berechtigungsänderungen über das Befehlszeilenprogramm Dsacls. Führen Sie die folgenden Schritte aus, um den (deaktivierten) Verwaltungskonten Berechtigungen zum Ändern der Mitgliedschaft geschützter Gruppen zu erteilen:

Melden Sie sich bei einem Domänencontroller an, vorzugsweise dem Domänencontroller mit der PDC-Emulatorrolle (PDCE), mit den Anmeldeinformationen eines Benutzerkontos, das als Mitglied der DA-Gruppe in der Domäne festgelegt wurde.

Öffnen Sie eine Eingabeaufforderung mit erhöhten Rechten, indem Sie mit der rechten Maustaste auf Eingabeaufforderung klicken und dann Als Administrator ausführen auswählen.

Klicken Sie bei Aufforderung zur Genehmigung der Rechteerweiterung auf Ja.

Hinweis

Weitere Informationen zur Erhöhung und Benutzerkontensteuerung (User Account Control, UAC) in Windows finden Sie unter UAC-Prozesse und -Interaktionen auf der TechNet-Website.

Geben Sie an der Eingabeaufforderung Dsacls [Definierter Name des AdminSDHolder-Objekts in Ihrer Domäne] /G [Verwaltungskonto UPN]:RPWP;member ein (anstelle Ihrer domänenspezifischen Informationen).

Der vorherige Befehl (wobei die Groß-/Kleinschreibung nicht beachtet wird) funktioniert wie folgt:

Dsacls legt ACEs für Verzeichnisobjekte fest oder zeigt diese an

CN=AdminSDHolder,CN=System,DC=TailSpinToys,DC=msft identifiziert das zu ändernde Objekt

/G gibt an, dass ein Gewährungs-ACE konfiguriert wird.

PIM001@tailspintoys.msft ist der Benutzerprinzipalname (User Principal Name, UPN) des Sicherheitsprinzipals, dem die ACEs gewährt werden.

RPWP gewährt Berechtigungen für Lese- und Schreibeigenschaften

Member ist der Name der Eigenschaft (Attribut), für die die Berechtigungen festgelegt werden

Um weitere Informationen zur Verwendung von Dsacls zu erhalten, geben Sie Dsacls ohne Parameter an einer Eingabeaufforderung ein.

Wenn Sie mehrere Verwaltungskonten für die Domäne erstellt haben, führen Sie den Befehl Dsacls für jedes Konto aus. Wenn Sie die ACL-Konfiguration für das AdminSDHolder-Objekt abgeschlossen haben, erzwingen Sie die Ausführung von SDProp, oder warten Sie, bis die geplante Ausführung abgeschlossen ist. Informationen zum Erzwingen von SDProp zur Ausführung finden Sie unter „Manuelles Ausführen von SDProp“ in Anhang C: Geschützte Konten und Gruppen in Active Directory.

Wenn SDProp ausgeführt wurde, können Sie überprüfen, ob die Änderungen, die Sie am AdminSDHolder-Objekt vorgenommen haben, auf geschützte Gruppen in der Domäne angewendet wurden. Sie können dies nicht überprüfen, indem Sie die ACL für das AdminSDHolder-Objekt aus den zuvor beschriebenen Gründen anzeigen, Sie können allerdings auch überprüfen, ob die Berechtigungen angewendet wurden, indem Sie die ACLs auf geschützte Gruppen anzeigen.

Vergewissern Sie sich in Active Directory-Benutzer und -Computer, dass Sie Erweiterte Features aktiviert haben. Klicken Sie hierzu auf Anzeigen, suchen Sie die Gruppe Domänenadministratoren, klicken Sie mit der rechten Maustaste auf die Gruppe, und klicken Sie auf Eigenschaften.

Klicken Sie auf die Registerkarte Sicherheit, und klicken Sie auf Erweitert, um das Dialogfeld Erweiterte Sicherheitseinstellungen für Domänenadministratoren zu öffnen.

Wählen Sie ACE für das Verwaltungskonto zulassen aus, und klicken Sie auf Bearbeiten. Vergewissern Sie sich, dass dem Konto nur die Berechtigungen Lesemitglieder und Schreibmitglieder für die DA-Gruppe erteilt wurden, und klicken Sie auf OK.

Klicken Sie im Dialogfeld Erweiterte Sicherheitseinstellungen auf OK, und klicken Sie erneut auf OK, um das Eigenschaftendialogfeld für die DA-Gruppe zu schließen.

Sie können die vorherigen Schritte für andere geschützte Gruppen in der Domäne wiederholen. Die Berechtigungen müssen für alle geschützten Gruppen identisch sein. Sie haben nun die Erstellung und Konfiguration der Verwaltungskonten für die geschützten Gruppen in dieser Domäne abgeschlossen.

Hinweis

Jedes Konto, das über die Berechtigung zum Schreiben der Mitgliedschaft einer Gruppe in Active Directory verfügt, kann sich auch selbst zur Gruppe hinzufügen. Dieses Verhalten ist entwurfsbedingt und kann nicht deaktiviert werden. Aus diesem Grund lassen Sie Verwaltungskonten immer deaktiviert, wenn sie nicht verwendet werden, und überwachen Sie bei den Konten genau, wann sie deaktiviert sind und wann sie verwendet werden.

Überprüfen der Gruppen- und Kontokonfigurationseinstellungen

Nachdem Sie Verwaltungskonten erstellt und konfiguriert haben, die die Mitgliedschaft geschützter Gruppen in der Domäne ändern können (einschließlich der Gruppen mit den höchsten Berechtigungen für EA, DA und BA), überprüfen Sie, ob die Konten und ihre Verwaltungsgruppe ordnungsgemäß erstellt wurden. Die Überprüfung besteht aus den folgenden allgemeinen Aufgaben:

Testen Sie die Gruppe, die Verwaltungskonten aktivieren und deaktivieren kann, um sicherzustellen, dass Mitglieder der Gruppe die Konten aktivieren und deaktivieren und ihre Kennwörter zurücksetzen können, aber keine anderen verwaltungstechnischen Aktivitäten für die Verwaltungskonten ausführen können.

Testen Sie die Verwaltungskonten, um sicherzustellen, dass sie Mitglieder zu geschützten Gruppen in der Domäne hinzufügen und entfernen können, aber keine anderen Eigenschaften geschützter Konten und Gruppen ändern können.

Testen der Gruppe, die Verwaltungskonten aktiviert und deaktiviert

Um die Aktivierung eines Verwaltungskontos und das Zurücksetzen des Kennworts zu testen, melden Sie sich an einer sicheren administrativen Workstation mit einem Konto an, das Mitglied der Gruppe ist, die Sie in Anhang I: Erstellen von Verwaltungskonten für geschützte Konten und Gruppen in Active Directory erstellt haben.

Öffnen Sie Active Directory-Benutzer und -Computer, klicken Sie mit der rechten Maustaste auf das Verwaltungskonto, und klicken Sie auf Konto aktivieren.

Ein Dialogfeld wird angezeigt, das bestätigt, dass das Konto aktiviert wurde.

Setzen Sie als Nächstes das Kennwort für das Verwaltungskonto zurück. Klicken Sie dazu erneut mit der rechten Maustaste auf das Konto, und klicken Sie dann auf Kennwort zurücksetzen.

Geben Sie ein neues Kennwort für das Konto in die Felder Neues Kennwort und Kennwort bestätigen ein, und klicken Sie auf OK.

Ein Dialogfeld wird angezeigt, in dem bestätigt wird, dass das Kennwort für das Konto zurückgesetzt wurde.

Versuchen Sie nun, zusätzliche Eigenschaften des Verwaltungskontos zu ändern. Klicken Sie mit der rechten Maustaste auf das Konto, klicken Sie auf Eigenschaften, und klicken Sie auf die Registerkarte Remotesteuerung.

Wählen Sie Remotesteuerung aktivieren aus, und klicken Sie auf Anwenden. Der Vorgang schlägt fehl, und die Fehlermeldung Zugriff verweigert wird angezeigt.

Klicken Sie auf die Registerkarte Konto für das Konto, und versuchen Sie, den Namen, die Anmeldezeiten oder die Anmeldearbeitsstationen des Kontos zu ändern. Alle sollten fehlschlagen, und Kontooptionen, die nicht vom Attribut userAccountControl gesteuert werden, sollten abgeblendet sein und für Änderungen nicht verfügbar sein.

Versuchen Sie, die Verwaltungsgruppe einer geschützten Gruppe wie der DA-Gruppe hinzuzufügen. Wenn Sie auf OK klicken, sollte eine Meldung angezeigt werden, in der Sie darüber informiert werden, dass Sie nicht über Berechtigungen zum Ändern der Gruppe verfügen.

Führen Sie bei Bedarf zusätzliche Tests durch, um sicherzustellen, dass Sie im Verwaltungskonto nichts konfigurieren können außer userAccountControl-Einstellungen und -Kennwortzurücksetzungen.

Hinweis

Das Attribut userAccountControl steuert mehrere Kontokonfigurationsoptionen. Sie können nicht die Berechtigung erteilen, nur einige der Konfigurationsoptionen zu ändern, wenn Sie dem Attribut Schreibberechtigungen erteilen.

Testen der Verwaltungskonten

Nachdem Sie nun mindestens ein Konto aktiviert haben, das die Mitgliedschaft von geschützten Gruppen ändern kann, können Sie das Konto testen, um sicherzustellen, dass es die Mitgliedschaft in geschützten Gruppen ändern kann, aber keine weiteren Änderungen an geschützten Konten und Gruppen vornehmen kann.

Melden Sie sich als erstes Verwaltungskonto bei einem sicheren Verwaltungshost an.

Starten Sie Active Directory-Benutzer und -Computer, und suchen Sie die Gruppe „Domänenadministratoren“.

Klicken Sie mit der rechten Maustaste auf die Gruppe Domänenadministratoren, und klicken Sie auf die Registerkarte Eigenschaften.

Klicken Sie in Eigenschaften von Domänenadministratoren auf die Registerkarte Mitglieder und auf Hinzufügen. Geben Sie den Namen eines Kontos ein, das temporäre Berechtigungen für Domänenadministratoren erhält, und klicken Sie auf Namen überprüfen. Wenn der Name des Kontos unterstrichen ist, klicken Sie auf OK, um zur Registerkarte Mitglieder zurückzukehren.

Klicken Sie auf der Registerkarte Mitglieder für das Dialogfeld Eigenschaften für Domänenadministratoren auf Anwenden. Nachdem Sie auf Anwenden geklickt haben, sollte das Konto Mitglied der DA-Gruppe bleiben, und Sie sollten keine Fehlermeldungen erhalten.

Klicken Sie im Dialogfeld Eigenschaften von Domänenadministratoren auf die Registerkarte Verwaltet von, und stellen Sie sicher, dass Sie keinen Text in Felder eingeben können und alle Schaltflächen abgeblendet sind.

Klicken Sie im Dialogfeld Eigenschaften von Domänenadministratoren auf die Registerkarte Allgemein, und stellen Sie sicher, dass Sie keine der Informationen zu dieser Registerkarte bearbeiten können.

Wiederholen Sie diese Schritte nach Bedarf für zusätzliche geschützte Gruppen. Wenn Sie fertig sind, melden Sie sich bei einem sicheren Verwaltungshost mit einem Konto an, das Mitglied der von Ihnen erstellten Gruppe ist, um die Verwaltungskonten zu aktivieren und zu deaktivieren. Setzen Sie dann das Kennwort für das soeben getestete Verwaltungskonto zurück, und deaktivieren Sie das Konto. Sie haben die Einrichtung der Verwaltungskonten und der Gruppe abgeschlossen, die für die Aktivierung und Deaktivierung der Konten verantwortlich ist.