Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Während eines Windows Update gibt es benutzerspezifische Prozesse, die ausgeführt werden müssen, damit das Update abgeschlossen ist. Bei diesen Prozessen muss der Benutzer auf dem Gerät angemeldet sein. Bei der ersten Anmeldung, nachdem ein Update initiiert wurde, müssen Benutzer warten, bis diese benutzerspezifischen Prozesse abgeschlossen sind, bevor sie mit der Verwendung ihres Geräts beginnen können.

Wie funktioniert es?

Wenn Windows Update einen automatischen Neustart initiiert, extrahiert ARSO die aktuell angemeldeten Anmeldeinformationen des Benutzers, speichert sie auf dem Datenträger und konfiguriert die Automatische Anmeldung für den Benutzer. Windows Update, das als System mit TCB-Berechtigungen ausgeführt wird, initiiert den RPC-Aufruf.

Nach dem letzten Neustart von Windows Update wird die benutzende Person automatisch über den Mechanismus zur automatischen Anmeldung angemeldet, und die Sitzung der benutzenden Person wird mit den gespeicherten Geheimnissen aktiviert. Darüber hinaus ist das Gerät gesperrt, um die Sitzung des Benutzers zu schützen. Die Sperrung wird über Winlogon initiiert, während die Verwaltung von Anmeldeinformationen von der lokalen Sicherheitsbehörde (Local Security Authority, LSA) erfolgt. Nach einer erfolgreichen ARSO-Konfiguration und Anmeldung werden die gespeicherten Anmeldeinformationen sofort vom Datenträger gelöscht.

Durch die automatische Anmeldung und Sperrung des Benutzers auf der Konsole kann Windows Update die benutzerspezifischen Prozesse abschließen, bevor der Benutzer zum Gerät zurückkehrt. Auf diese Weise kann der Benutzer sofort mit der Verwendung seines Geräts beginnen.

ARSO behandelt nicht verwaltete und verwaltete Geräte unterschiedlich. Bei nicht verwalteten Geräten wird die Geräteverschlüsselung verwendet, ist jedoch nicht erforderlich, damit der Benutzer ARSO erhält. Für verwaltete Geräte sind TPM 2.0, SecureBoot und BitLocker für die ARSO-Konfiguration erforderlich. IT-Administratoren können diese Anforderung über Gruppenrichtlinien außer Kraft setzen. ARSO für verwaltete Geräte ist derzeit nur für Geräte verfügbar, die mit der Microsoft Entra-ID verbunden sind.

| Windows-Aktualisierung | Herunterfahren -g -t 0 | Vom Benutzer initiierte Neustarts | APIs mit SHUTDOWN_ARSO/EWX_ARSO Flags |

|---|---|---|---|

| Verwaltete Geräte – Ja Nicht verwaltete Geräte – Ja |

Verwaltete Geräte – Ja Nicht verwaltete Geräte – Ja |

Verwaltete Geräte – Nein Nicht verwaltete Geräte – Ja |

Verwaltete Geräte – Ja Nicht verwaltete Geräte – Ja |

Hinweis

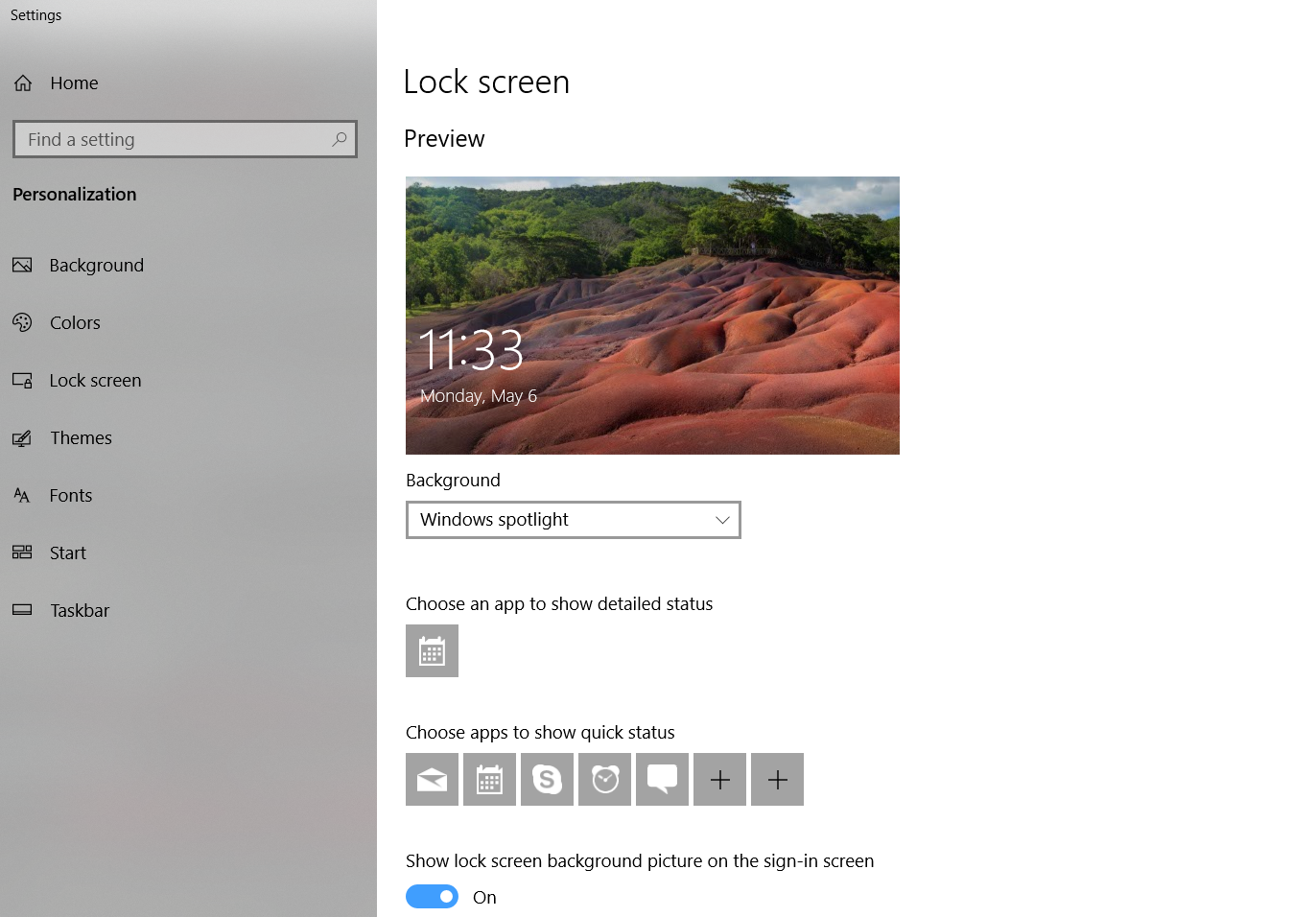

Nach einem induzierten Neustart von Windows Update wird der letzte interaktive Benutzer automatisch angemeldet und die Sitzung gesperrt. Dadurch können die Sperrbildschirm-Apps eines Benutzers trotz des Windows Update-Neustarts weiterhin ausgeführt werden.

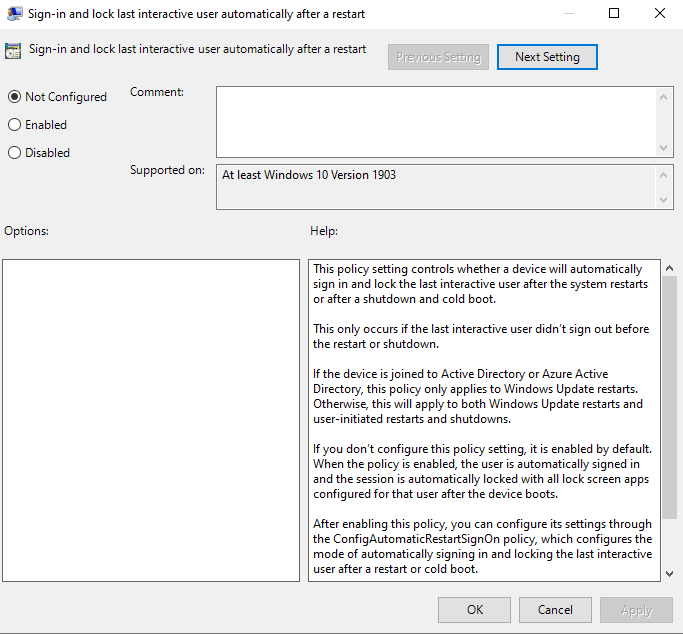

Richtlinie 1

Melden Sie sich an, und sperren Sie den letzten interaktiven Benutzer automatisch nach einem Neustart.

In Windows 10 ist ARSO für Server-SKUs deaktiviert und kann für Client-SKUs deaktiviert werden.

Speicherort für Gruppenrichtlinien: Computerkonfiguration > Administrative Vorlagen > Windows-Komponenten > Windows-Anmeldeoptionen

Intune-Richtlinie:

- Plattform: Windows 10 und höher

- Profiltyp: Administrative Vorlagen

- Pfad: \Windows-Komponenten\Windows-Anmeldeoptionen

Unterstützt unter: Mindestens Windows 10, Version 1903

Beschreibung:

Diese Richtlinieneinstellung steuert, ob sich ein Gerät nach dem Neustart des Systems oder nach dem Herunterfahren und Kaltstart automatisch anmeldet und den letzten interaktiven Benutzer sperrt.

Es tritt nur auf, wenn sich der letzte interaktive Benutzer vor dem Neustart oder Herunterfahren nicht abgemeldet hat.

Wenn das Gerät mit Active Directory oder Microsoft Entra ID verknüpft ist, gilt diese Richtlinie nur für Windows Update Neustarts. Andernfalls gilt sie sowohl für Windows Update-Neustarts als auch für vom Benutzer initiierte Neustarts und Herunterfahren.

Wenn Sie diese Richtlinieneinstellung nicht konfigurieren, ist sie standardmäßig aktiviert. Wenn die Richtlinie aktiviert ist, wird der Benutzer automatisch angemeldet. Darüber hinaus ist die Sitzung nach dem Starten des Geräts mit allen Sperrbildschirm-Apps gesperrt, die für diesen Benutzer konfiguriert sind.

Nach dem Aktivieren dieser Richtlinie können Sie ihre Einstellungen über die ConfigAutomaticRestartSignOn-Richtlinie konfigurieren. Er legt den Modus auf automatische Anmeldung fest und sperrt den letzten interaktiven Benutzer nach einem Neustart oder kaltem Start.

Wenn Sie diese Richtlinieneinstellung deaktivieren, konfiguriert das Gerät die automatische Anmeldung nicht. Die Sperrbildschirm-Apps des Benutzers werden nach dem Neustart des Systems nicht neu gestartet.

Registrierungseditor:

| Wertname | Typ | Daten |

|---|---|---|

| DisableAutomaticRestartSignOn | DWORD | 0 (ARSO aktivieren) |

| 1 (Arso deaktivieren) |

Speicherort der Richtlinienregistrierung: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

Typ: DWORD

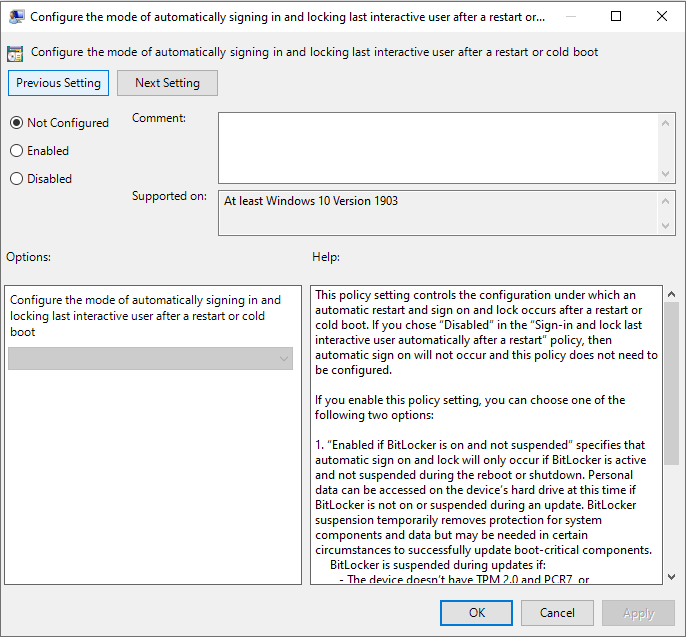

Richtlinie 2

Konfigurieren des Modus zum automatischen Anmelden und Sperren des letzten interaktiven Benutzers nach einem Neustart oder Kaltstart

Speicherort für Gruppenrichtlinien: Computerkonfiguration > Administrative Vorlagen > Windows-Komponenten > Windows-Anmeldeoptionen

Intune-Richtlinie:

- Plattform: Windows 10 und höher

- Profiltyp: Administrative Vorlagen

- Pfad: \Windows-Komponenten\Windows-Anmeldeoptionen

Unterstützt unter: Mindestens Windows 10, Version 1903

Beschreibung:

Diese Richtlinieneinstellung steuert die Konfiguration, unter der ein automatischer Neustart und die Anmeldung und Sperre nach einem Neustart oder kaltem Start erfolgt. Wenn Sie in der Richtlinie „Anmelden und letzten interaktiven Benutzer nach einem Neustart automatisch sperren“ die Option „Deaktiviert“ gewählt haben, erfolgt keine automatische Anmeldung, und diese Richtlinie muss nicht konfiguriert werden.

Wenn Sie diese Richtlinieneinstellung aktivieren, können Sie eine der beiden folgenden Optionen auswählen:

- „Aktiviert, wenn BitLocker aktiv ist und nicht angehalten wird“ gibt an, dass eine automatische Anmeldung und Sperrung nur erfolgt, wenn BitLocker aktiv ist und während des Neustarts oder Herunterfahrens nicht angehalten wird. Auf personenbezogene Daten kann zu diesem Zeitpunkt auf der Festplatte des Geräts zugegriffen werden, wenn BitLocker während eines Updates nicht aktiviert oder angehalten ist. Das Anhalten von BitLocker entfernt vorübergehend den Schutz für Systemkomponenten und -daten, kann aber unter bestimmten Umständen erforderlich sein, um startkritische Komponenten erfolgreich zu aktualisieren.

- BitLocker wird während Updates angehalten, wenn:

- Das Gerät verfügt nicht über TPM 2.0 und PCR7, oder

- Das Gerät keine reine TPM-Schlüsselschutzvorrichtung verwendet

- BitLocker wird während Updates angehalten, wenn:

- "Always Enabled" gibt an, dass die automatische Anmeldung auch dann erfolgt, wenn BitLocker während des Neustarts oder Herunterfahrens deaktiviert oder angehalten wird. Wenn BitLocker nicht aktiviert ist, kann auf der Festplatte auf personenbezogene Daten zugegriffen werden. Der automatische Neustart und die Anmeldung sollten nur unter dieser Bedingung ausgeführt werden, wenn Sie sicher sind, dass sich das konfigurierte Gerät an einem sicheren physischen Speicherort befindet.

Wenn Sie diese Einstellung deaktivieren oder nicht konfigurieren, wird die automatische Anmeldung standardmäßig auf das Verhalten "Aktiviert, wenn BitLocker aktiviert und nicht angehalten" festgelegt ist.

Registrierungseditor

| Wertname | Typ | Daten |

|---|---|---|

| AutomatischNeustartSignOnConfig | DWORD | 0 (ArsO aktivieren, wenn sicher) |

| 1 (ARSO immer aktivieren) |

Speicherort der Richtlinienregistrierung: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

Typ: DWORD

Problembehandlung

Wenn Winlogon eine Anmeldung durchführt, wird die Statusablaufverfolgung von Winlogon im Winlogon-Ereignisprotokoll gespeichert. Überprüfen Sie Anwendungs- und Dienstprotokolle > Microsoft > Windows > Winlogon > Operational in der Ereignisanzeige auf die folgenden Winlogon-Ereignisse:

| Ereignis-ID | Ereignisbeschreibung | Ereignisquelle |

|---|---|---|

| 1 | Authentication started. |

Winlogon |

| 2 | Authentication stopped. Result 0 |

Winlogon |

Der Status eines ARSO-Konfigurationsversuchs wird im LSA-Ereignisprotokoll gespeichert. Überprüfen Sie Die Anwendungs- und Dienstprotokolle > von Microsoft > Windows > LSA > operational in der Ereignisanzeige für die folgenden LSA-Ereignisse:

| Ereignis-ID | Ereignisbeschreibung | Ereignisquelle |

|---|---|---|

| 320 | Automatic restart sign on successfully configured the autologon credentials for: Account name: <accountName> Account Domain: <accountDomain> |

Gewerbliche Aufsichtsbehörde |

| 321 | Automatic restart sign on successfully deleted autologon credentials from LSA memory |

Gewerbliche Aufsichtsbehörde |

| 322 | Automatic restart sign on failed to configure the autologon credentials with error: <errorText> |

Gewerbliche Aufsichtsbehörde |

Gründe, warum die automatische Anmeldung fehlschlägt

Es gibt mehrere Fälle, in denen eine automatische Benutzeranmeldung nicht erreicht werden kann. Dieser Abschnitt soll die bekannten Szenarien erfassen, in denen dies auftreten kann.

Der Benutzer muss das Kennwort bei der nächsten Anmeldung ändern.

Die Benutzeranmeldung kann blockiert werden, wenn bei der nächsten Anmeldung eine Kennwortänderung erforderlich ist. In den meisten Fällen kann dies vor dem Neustart erkannt werden, aber nicht in allen (z. B. kann der Kennwortablauf zwischen dem Herunterfahren und der nächsten Anmeldung liegen).

Benutzerkonto deaktiviert

Eine vorhandene Benutzersitzung kann auch dann beibehalten werden, wenn sie deaktiviert ist. Ein Neustart für ein deaktiviertes Konto kann in den meisten Fällen vorab lokal erkannt werden. Bei Domänenkonten ist dies je nach Gruppenrichtlinie möglicherweise nicht der Fall (einige Szenarien mit zwischengespeicherten Domänenanmeldungen funktionieren auch, wenn das Konto auf dem Domänencontroller deaktiviert ist).

Anmeldezeiten und Jugendschutz

Die Anmeldezeiten und der Jugendschutz können verhindern, dass eine neue Benutzersitzung erstellt wird. Wenn während dieses Fensters ein Neustart durchgeführt werden sollte, kann sich der Benutzer nicht anmelden. Die Richtlinie verursacht auch das Sperren oder Abmelden als Complianceaktion. Der Status eines Autologon-Konfigurationsversuchs wird protokolliert.

Sicherheitsdetails

In Umgebungen, in denen die physische Sicherheit des Geräts bedenklich ist (z. B. das Gerät kann gestohlen werden), empfiehlt Microsoft die Verwendung von ARSO nicht. ARSO basiert auf der Integrität der Plattformfirmware und des TPM, ein Angreifer mit physischem Zugriff kann diese möglicherweise kompromittieren und als solche auf die auf dem Datenträger gespeicherten Anmeldeinformationen zugreifen, wobei ARSO aktiviert ist.

In Unternehmensumgebungen, in denen die Sicherheit von Benutzerdaten, die durch die Datenschutz-API (DPAPI) geschützt sind, von Bedenklich ist, empfiehlt Microsoft die Verwendung von ARSO nicht. ARSO wirkt sich negativ auf benutzerdaten aus, die durch DPAPI geschützt sind, da die Entschlüsselung keine Benutzeranmeldeinformationen erfordert. Unternehmen sollten die Auswirkungen auf die Sicherheit von Benutzerdaten testen, die durch DPAPI geschützt sind, bevor SIE ARSO verwenden.

Gespeicherte Anmeldeinformationen

| Kennworthash | Anmeldeschlüssel | Ticket-Granting Ticket (TGT) | Primäres Aktualisierungstoken |

|---|---|---|---|

| Lokales Konto – Ja | Lokales Konto – Ja | Lokales Konto - Nein | Lokales Konto - Nein |

| MSA-Konto - Ja | MSA-Konto - Ja | MSA-Konto - Nein | MSA-Konto - Nein |

| In Microsoft Entra eingebundenes Konto – Ja | In Microsoft Entra eingebundenes Konto – Ja | Mit Microsoft Entra verbundenes Konto – Ja (wenn hybrid) | In Microsoft Entra eingebundenes Konto – Ja |

| In die Domäne eingebundenes Konto – Ja | In die Domäne eingebundenes Konto – Ja | In die Domäne eingebundenes Konto – Ja | Domänenmitgliedskonto – Ja (wenn hybrid) |

Credential Guard-Interaktion

ARSO wird mit aktivierter Credential Guard auf Geräten unterstützt, die mit Windows 10, Version 2004, beginnen.

Weitere Ressourcen

AutoLogon ist ein Feature, das in Windows für mehrere Versionen vorhanden ist. Es ist ein dokumentiertes Feature von Windows, das sogar Tools wie Autologon für Windows http:/technet.microsoft.com/sysinternals/bb963905.aspx enthält. Sie ermöglicht es einem einzelnen Benutzer des Geräts, sich automatisch anzumelden, ohne Anmeldeinformationen einzugeben. Die Anmeldeinformationen werden in der Registrierung als verschlüsselter LSA-Schlüssel konfiguriert und gespeichert. Dies könnte im Falle minderjähriger benutzender Personen problematisch sein, wenn die Kontosperrung zwischen dem Zubettgehen und dem Aufwachen erfolgt, insbesondere wenn das Wartungsfenster in dieser Zeit liegt.