Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Bei Pass-the-hash (PtH)-Angriffen können Angreifer den zugrunde liegenden NTLM-Hash eines Benutzerkennworts (oder anderer Teile der Anmeldeinformationen) verwenden, um sich bei einem Remote-Server zu authentifizieren. Microsoft hat in der Vergangenheit bereits einen Leitfaden für den Schutz vor Pass-the-Hash-Angriffen veröffentlicht. Windows Server 2012 R2 enthält neue Funktionen, um den Schutz vor solchen Angriffen weiter zu erhöhen. Weitere Informationen zu anderen Sicherheitsfunktionen, die vor Diebstahl von Anmeldeinformationen schützen, finden Sie unter Schutz und Verwaltung von Anmeldeinformationen. Dieser Artikel beschreibt die Konfiguration der folgenden neuen Features:

Windows 8 und Windows Server 2012 R2 enthalten zusätzliche Schutzmaßnahmen gegen den Diebstahl von Anmeldeinformationen. Lesen Sie dazu die folgenden Artikel:

Geschützte Benutzer

Geschützte Benutzer ist eine neue globale Sicherheitsgruppe, zu der Sie neue oder existierende Benutzer hinzufügen können. Windows 8.1-Geräte und Windows Server 2012 R2-Hosts wenden für Mitglieder dieser Gruppe Sonderregeln an, um einen besseren Schutz gegen den Diebstahl von Anmeldeinformationen zu bieten. Windows Server 8.1-Geräte und Windows Server 2012 R2-Hosts speichern keine Anmeldeinformationen von Mitglieder dieser Gruppe zwischen, die nicht für geschützte Benutzer unterstützt werden. Mitglieder dieser Gruppe haben keinen zusätzlichen Schutz, wenn sie auf einem Gerät mit einer früheren Windows-Version als Windows 8.1 angemeldet sind.

Mitglieder der Gruppe „Geschützte Benutzer“, die bei Windows 8.1-Geräten und Windows Server 2012 R2-Hosts angemeldet sind, können Folgendes nicht mehr verwenden:

Delegierung der Standardanmeldeinformationen (CredSSP) - Klartext-Anmeldeinformationen werden auch dann nicht zwischensgespeichert, wenn die Richtlinie Delegierung von Standardanmeldeinformationen zulassen aktiviert ist

Windows Digest - Klartext-Anmeldeinformationen werden auch dann nicht zwischengespeichert, wenn diese aktiviert sind

NTLM - NTOWF wird nicht zwischengespeichert

Langfristig gültige Kerberos-Schlüssel - Kerberos Ticket Granting ticket (TGT) wird bei der Anmeldung abgerufen und kann nicht automatisch erneut abgerufen werden

Offlineanmeldung - die zwischengespeicherte Anmeldungsprüfung wird nicht erstellt

Für die Domänenfunktionsebene Windows Server 2012 R2 stehen die folgenden Features für Mitglieder dieser Gruppe nicht mehr zur Verfügung:

Authentifizierung per NTLM

Datenverschlüsselungssstandard (DES) oder RC4- Verschlüsselungssammlungen in der Kerberos-Vorabauthentifizierung

Delegieren per uneingeschränkter oder eingeschränkter Delegierung

Erneuern von Benutzertickets (TGTs) jenseits der ursprünglichen 4-stündigen Lebensdauer

Um Benutzer zur Gruppe hinzufügen, können Sie grafische Tools wie Active Directory-Verwaltungscenter oder Active Directory-Benutzer und -Computer oder ein Befehlszeilentool wie Dsmod group oder das Windows PowerShell-Cmdlet Add-ADGroupMember verwenden. Konten für Dienste und Computer sollten nicht Mitglieder der Benutzergruppe Geschützte Benutzer sein. Die Mitgliedschaft bietet für diese Konten keinen lokalen Schutz, da Kennwort bzw. Zertifikat auf dem Host immer verfügbar sind.

Warnung

Die Authentifizierungseinschränkungen können nicht umgangen werden, d. h. Mitglieder der höher privilegierten Gruppen wie z. B. Unternehmens-Admins oder Domänen-Admins unterliegen denselben Einschränkungen wie andere Mitglieder der Gruppe Geschützte Benutzer. Wenn alle Mitglieder dieser Gruppen zur Gruppe „Geschützte Benutzer“ hinzugefügt werden, ist es möglich, dass all diese Konten gesperrt werden. Sie sollten niemals alle Konten mit hohen Berechtigungen zur Gruppe „Geschützte Benutzer“ hinzufügen, ohne die potenziellen Auswirkungen gründlich getestet zu haben.

Mitglieder der Gruppe Geschützte Benutzer müssen in der Lage sein, sich mit dem erweiterten Verschlüsselungsstandard (AES) und Kerberos anzumelden. Für diese Methode sind AES-Schlüssel in Active Directory erforderlich. Das integrierte Administratorkonto hat nur dann einen AES-Schlüssel, wenn das Kennwort auf einem Domänencontroller unter Windows Server 2008 oder höher geändert wurde. Außerdem werden alle Konten mit Kennwörtern, die auf einem Domänencontroller unter älteren Windows Server-Versionen geändert wurden, ausgesperrt. Halten Sie sich daher an die folgenden bewährten Verfahren:

Führen Sie nur dann Tests in Domänen durch, wenn alle Domänencontroller Windows Server 2008 oder höher ausführen.

Ändern Sie die Kennwörter aller Domänenkonten, die vor der Domänenerstellung erstellt wurden. Andernfalls können sich diese Konten nicht mehr authentifizieren.

Ändern Sie die Kennwörter aller Benutzer, bevor Sie deren Konten zur Gruppe Geschützte Benutzer hinzufügen oder stellen Sie sicher, dass deren Kennwort kürzlich auf einem Domänencontroller unter Windows Server 2008 oder höher geändert wurde.

Anforderungen für die Verwendung geschützter Konten

Für geschützte Konten gelten die folgenden Bereitstellungsanforderungen:

Um clientseitige Einschränkungen für geschützte Benutzer anzugeben, müssen Hosts Windows 8.1 oder Windows Server 2012 R2 ausführen. Benutzer müssen sich nur mit einem Konto anmelden, das Mitglied der Gruppe Geschützte Benutzer ist. In diesem Fall kann die Gruppe „Geschützte Benutzer“ durch die Übertragung der primären Domänencontroller (PDC)-Emulatorrolle auf einen Domänencontroller erstellt werden, der Windows Server 2012 R2 ausführt. Nachdem das Gruppenobjekt auf andere Domänencontroller repliziert wurde, kann die PDC-Emulatorrolle auf einem Domänencontroller gehostet werden, der unter einer älteren Windows Server-Version läuft.

Um domänencontrollerseitige Einschränkungen für geschützte Benutzer einzurichten (NTLM-Authentifizierung und sonstige Einschränkungen), benötigen Sie die Domänenfunktionsebene Windows Server 2012 R2. Weitere Informationen zu Funktionsebenen finden Sie unter Grundlegendes zu Funktionsebenen von Active Directory-Domänendiensten (AD DS).

Hinweis

Die integrierten Domänenadministrator*innen (S-1-5-<domain>-500) sind immer von Authentifizierungsrichtlinien ausgenommen, auch wenn sie einem Authentifizierungsrichtliniensilo zugewiesen sind.

Problembehandlung für Ereignisse im Zusammenhang mit geschützten Benutzern

Dieser Abschnitt behandelt neue Protokollereignisse im Zusammenhang mit geschützten Benutzern und die Möglichkeiten von geschützten Benutzern für die Problembehandlung von Ticket Granting Ticket (TGT)-Ablauf und Delegierungsproblemen.

Neue Protokolle für geschützte Benutzer

Für die Problembehandlung bei Ereignissen in Zusammenhang mit geschützten Benutzern stehen zwei neue betriebsbereite administrative Protokolle zur Verfügung: „Geschützte Benutzer – Clientprotokoll“ und „Geschützte Benutzer – Fehler – Domänencontrollerprotokoll“. Diese neuen Protokolle befinden sich in der Ereignisanzeige und sind standardmäßig deaktiviert. Um ein Protokoll zu aktivieren, klicken Sie auf Anwendungs- und Dienstprotokolle, klicken Sie auf Microsoft, dann auf Windows, auf Authentifizierung. Klicken Sie anschließend auf den Namen des Protokolls und klicken Sie auf Aktion (bzw. klicken Sie mit der rechten Maustaste auf das Protokoll) und klicken Sie auf Protokoll aktivieren.

Weitere Informationen zu den Ereignissen in diesen Protokollen finden Sie unter Authentifizierungsrichtlinie und Authentifizierungsrichtliniensilos.

Problembehandlung für den TGT-Ablauf

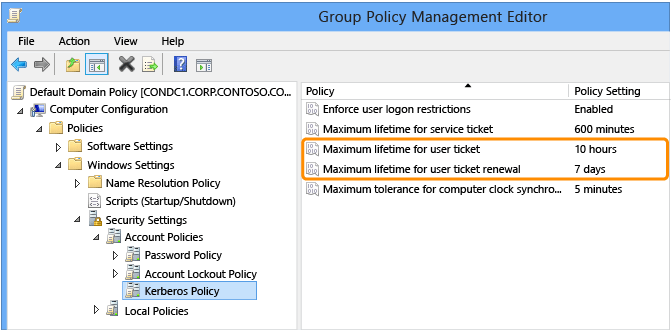

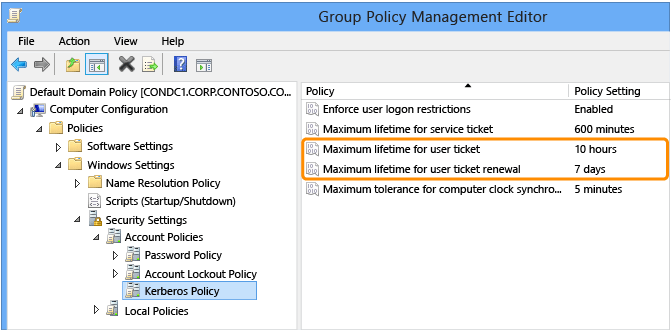

Normalerweise legt der Domänencontroller die TGT-Lebensdauer und -Erneuerung anhand der Domänenrichtlinie fest, wie im folgenden Gruppenrichtlinienverwaltungs-Editor-Fenster gezeigt.

Für Geschützte Benutzer sind die folgenden Einstellungen hartcodiert:

Max. Lebensdauer von Benutzertickets: 240 Minuten

Max. Zeitraum für die Erneuerung von Benutzertickets: 240 Minuten

Problembehandlung für Delegierungsprobleme

Bislang wurde bei Fehlern in Technologien mit Kerberos-Delegierung geprüft, ob die Option Konto ist vertraulich und kann nicht delegiert werden für das Clientkonto gesetzt ist. Wenn das Konto jedoch Mitglied der Gruppe Geschützte Benutzer ist, kann es jedoch sein, dass diese Einstellung im Active Directory-Verwaltungscenter (ADAC) nicht gesetzt ist. Daher sollten Sie bei der Problembehandlung von Delegierungsproblemen diese Einstellung und die Gruppenmitgliedschaft prüfen.

Überwachen von Authentifizierungsversuchen

Um Authentifizierungsversuche speziell für Mitglieder der Gruppe Geschützte Benutzer zu überwachen, können Sie weiterhin Überwachungsereignisse im Sicherheitslog sammeln oder die Daten in den neuen operationalen Administrationsprotokollen sammeln. Weitere Informationen zu diesen Ereignissen finden Sie unter Authentifizierungsrichtlinie und Authentifizierungsrichtliniensilos.

Domänencontrollerseitiger Schutz für Dienste und Computer

Konten für Dienste und Computer dürfen nicht Mitglieder der Benutzergruppe Geschützte Benutzer sein. Dieser Abschnitt beschreibt die möglichen domänencontrollerseitigen Schutzmaßnahmen für diese Konten:

NTLM-Authentifizierung ablehnen: Nur konfigurierbar über NTLM-Blockrichtlinien.

DES (Data Encryption Standard, Datenverschlüsselungsstandard) in der Kerberos-Vorauthentifizierung ablehnen: Windows Server 2012 R2-Domänencontroller akzeptieren DES für Computerkonten nur dann, wenn sie für DES konfiguriert sind, da jede Windows-Version, die mit Kerberos veröffentlicht wird, auch RC4 unterstützt.

Ablehnen von RC4 für die Kerberos-Vorabauthentifizierung: nicht konfigurierbar.

Hinweis

Auch wenn es möglich ist, die Konfiguration von unterstützten Verschlüsselungstypen zu ändern, wird nicht empfohlen, diese Einstellungen für Computerkonten ohne vorherige Tests in der Zielumgebung zu ändern.

Benutzertickets (TGTs) auf eine Lebensdauer von anfänglich 4 Stunden beschränken: Verwenden Sie Authentifizierungsrichtlinien.

Delegierung mit eingeschränkter oder uneingeschränkter Delegierung ablehnen: Um ein Konto einzuschränken, öffnen Sie das Active Directory-Verwaltungscenter und aktivieren Sie das Kontrollkästchen Konto ist vertraulich und kann nicht delegiert werden.

Authentifizierungsrichtlinien

Authentifizierungsrichtlinien sind ein neuer Container in AD DS, der Authentifizierungsrichtlinienobjekte enthält. Authentifizierungsrichtlinien enthalten Einstellungen zur Vermeidung des Diebstahls von Anmeldeinformationen, wie z. B. Einschränkung der TGT-Lebensdauer für Konten oder zusätzliche anspruchsrelevante Bedingungen.

Unter Windows Server 2012 wurde mit der dynamischen Zugriffssteuerung ein Objekt auf der Ebene der Active Directory-Gesamtstruktur mit dem Namen Zentrale Zugriffsrichtlinie eingeführt, um Dateiserver unternehmensweit schnell und einfach konfigurieren zu können. Unter Windows Server 2012 R2 kann eine neue Objektklasse mit dem Namen Authentifizierungsrichtlinie (objectClass msDS-AuthNPolicies) verwendet werden, um die Authentifizierungskonfiguration für Kontoklassen in Windows Server 2012 R2-Domänen zu implementieren. Es existieren die folgenden Active Directory-Kontoklassen:

Benutzer

Rechner

Verwaltete Dienstkonten und Gruppenverwaltete Dienstkonten (GMSA)

Kurze Kerberos-Auffrischung

Das Kerberos-Authentifizierungsprotokoll besteht aus drei Austauschtypen, auch bekannt als Unterprotokolle:

Der Authentifizierungsdienst (AS)-Austausch (KRB_AS_*)

Der Ticket-Granting Service (TGS)-Austausch (KRB_AS_*)

Der Client/Server (AP)-Austausch (KRB_AP_*)

Beim AS-Austausch verwendet der Client das Kennwort oder den privaten Schlüssel des Kontos, um einen vorab-Authentifikator zum Anfordern eines Ticket Granting Tickets (TGT) zu erstellen. Dies erfolgt bei der Benutzeranmeldung oder beim ersten Mal, wenn ein Dienstticket benötigt wird.

Beim TGS-Austausch verwendet der Client das TGT des Kontos, um ein Dienstticket anzufordern. Dies erfolgt, wenn eine authentifizierte Verbindung benötigt wird.

Der AP-Austausch erfolgt normalerweise in Form von Daten innerhalb des Anwendungsprotokolls und wird nicht von Authentifizierungsrichtlinien beeinflusst.

Genauere Informationen finden Sie unter Wie das Kerberos Version 5 Authentifizierungsprotokoll funktioniert.

Übersicht

Authentifizierungsrichtlinien bieten geschützten Benutzern die Möglichkeit, konfigurierbare Einschränkungen für Konten einzurichten und bieten außerdem Einschränkungen für Dienst- und Computerkonten. Authentifizierungsrichtlinien werden entweder beim AS- oder beim TGS-Austausch umgesetzt.

Sie können die ursprüngliche Authentifizierung oder den AS-Austausch einschränken, indem Sie Folgendes konfigurieren:

Eine TGT-Lebensdauer

Bedingungen für die Zugriffssteuerung zum Einschränken der Benutzeranmeldung. Die Geräte, von denen der AS-Austausch stammt, müssen diese Bedingungen erfüllen

Sie können Dienstticket-Anfragen über den Ticket-Granting Service (TGS) einschränken, indem Sie Folgendes konfigurieren:

- Bedingungen für die Zugriffssteuerung, die vom Client (Benutzer, Dienst, Computer) bzw. vom Gerät erfüllt werden müssen, von dem der TGS-Austausch stammt

Anforderungen für die Verwendung von Authentifizierungsrichtlinien

| Politik | Requirements (Anforderungen) |

|---|---|

| Benutzerdefinierte TGT-Lebensdauer | Windows Server 2012 R2-Kontodomänen auf Funktionsebene |

| Benutzeranmeldung beschränken | – Kontodomänen mit Windows Server 2012 R2-Domänenfunktionsebene mit Unterstützung für dynamische Zugriffssteuerung – Geräte mit Windows 8, Windows 8.1, Windows Server 2012 oder Windows Server 2012 R2 mit Unterstützung für dynamische Zugriffssteuerung |

| Einschränken der Dienstticket-Ausstellung auf Basis von Benutzerkonten und Sicherheitsgruppen | Windows Server 2012 R2-Ressourcendomänen auf Funktionsebene |

| Einschränken der Dienstticket-Ausstellung auf Basis von Benutzeransprüchen, Gerätekonten, Sicherheitsgruppen oder Ansprüchen | Ressourcendomänen mit Windows Server 2012 R2-Domänenfunktionsebene mit Unterstützung für dynamische Zugriffssteuerung |

Einschränken von Benutzerkonten auf bestimmte Geräte und Hosts

Besonders wichtige Konten mit Administratorrechten sollten Mitglieder der Gruppe Geschützte Benutzer sein. Standardmäßig sind keine Benutzerkonten Mitglieder der Gruppe Geschützte Benutzer. Bevor Sie Konten zur Gruppe hinzufügen, sollten Sie die Domänencontroller-Unterstützung konfigurieren und eine Überwachungsrichtlinie erstellen, um sicherzugehen, dass keine blockierenden Probleme vorliegen.

Konfigurieren der Domänencontroller-Unterstützung

Die Kontodomäne des Benutzers muss die Windows Server 2012 R2-Domänenfunktionsebene (DFL) haben. Stellen Sie sicher, dass alle Domänencontroller Windows Server 2012 R2 sind, und erhöhen Sie die DFL mit Active Directory-Domänen und -Vertrauensstellungen auf Windows Server 2012 R2.

Konfigurieren der Unterstützung für die dynamische Zugriffssteuerung

Klicken Sie in der Standard-Domänencontrollerrichtlinie auf Aktiviert, um die Clientunterstützung für das Schlüsselverteilungscenter (Key Distribution Center KDC) für Ansprüche, Verbundauthentifizierung und Kerberos Armoring unter Computerkonfiguration | Administrative Vorlagen | System | KDC zu aktivieren.

Wählen Sie unter Optionen im Dropdown-Listenfeld den Wert Immer Ansprüche bereitstellen aus.

Hinweis

Unterstützt kann ebenfalls konfiguriert werden. Da die Domäne jedoch die Funktionsebene Windows Server 2012 R2 hat, sollten die DCs immer Ansprüche bereitstellen, um anspruchsbasierte Zugriffsprüfungen zu ermöglichen, wenn sich Geräte und Hosts ohne Anspruchsunterstützung mit Diensten mit Anspruchsunterstützung verbinden.

Warnung

Fehler bei Authentifizierungsanforderungen ohne Armor bewirkt, dass Authentifizierungsversuche von Betriebssystemen fehlschlagen, die Kerberos Armoring nicht unterstützen, wie z. B. Windows 7 und ältere Betriebssystems, sowie Betriebssysteme beginnend ab Windows 8, die nicht ausdrücklich für dessen Unterstützung konfiguriert wurden.

Erstellen von Benutzerkonten-Überwachung für die Authentifizierungsrichtlinie im ADAC

Öffnen Sie das Active Directory-Verwaltungscenter (ADAC).

Hinweis

Der ausgewählte Authentifizierung-Knoten ist sichtbar für Domänen mit der Windows Server 2012 R2-Domänenfunktionsebene. Wenn der Knoten nicht angezeigt wird, wiederholen Sie den Vorgang mit einem Domänen-Administratorkonto aus einer Domäne mit Windows Server 2012 R2-Domänenfunktionsebene.

Klicken Sie auf Authentifizierungsrichtlinien und auf Neu, um eine neue Richtlinie zu erstellen.

Authentifizierungsrichtlinien müssen einen Anzeigenamen haben und werden standardmäßig erzwungen.

Klicken Sie auf Nur Richtlinieneinschränkungen überwachen, um eine Richtlinie zur reinen Überwachung zu erstellen.

Authentifizierungsrichtlinien werden auf Basis des Active Directory-Kontotyps angewendet. Sie können eine einzige Richtlinie für alle drei Kontotypen anwenden, indem Sie die Einstellungen für die einzelnen Typen konfigurieren. Es existieren die folgenden Kontotypen:

Benutzer

Rechner

Verwaltete Dienstkonten und Gruppenverwaltete Dienstkonten

Falls Sie das Schema mit neuen Prinzipalen erweitert haben, die vom Schlüsselverteilungscenter (KDC) verwendet werden können, wird der neue Kontotyp über den nächstgelegenen abgeleiteten Kontotyp bestimmt.

Um eine TGT-Lebensdauer für Benutzerkonten zu konfigurieren, markieren Sie das Kontrollkästchen Ticket Granting Ticket-Lebensdauer für Benutzerkonten angeben und geben Sie die Lebensdauer in Minuten an.

Geben Sie z. B. wie gezeigt 600 für eine 10-stündige maximale TGT-Lebensdauer ein. Wenn keine TGT-Lebensdauer konfiguriert ist und das Konto Mitglied der Gruppe Protected Users ist, beträgt die TGT-Lebensdauer und -Erneuerung 4 Stunden. Ansonsten werden TGT-Lebensdauer und -Erneuerung anhand der Domänenrichtlinie festgelegt, wie im folgenden Gruppenrichtlinienverwaltungs-Editor-Fenster für eine Domäne mit Standardeinstellungen gezeigt.

Um ein Benutzerkonto auf bestimmte Geräte zu beschränken, klicken Sie auf Bearbeiten und definieren Sie die Bedingungen für das Gerät.

Klicken Sie im Fenster Bedingungen für die Zugriffssteuerung bearbeiten auf Bedingung hinzufügen.

Computerkonto- oder Gruppenbedingungen hinzufügen

Um Computerkonten oder Gruppen zu konfigurieren, ändern Sie im Dropdown-Listenfeld den Wert von Mitglied aller Gruppen zu Mitglied einer oder mehrer Gruppen.

Hinweis

Diese Zugriffssteuerung definiert die Bedingungen für das Gerät bzw. den Host, von dem sich der Benutzer anmeldet. In der Zugriffssteuerungs-Terminologie ist das Computerkonto für das Gerät oder den Host der Benutzer. Daher ist Benutzer die einzige auswählbare Option.

Klicken Sie auf Elemente hinzufügen.

Klicken Sie auf Objekttypen, um die Objekttypen zu ändern.

Klicken Sie auf Computer und auf OK, um Computerobjekte in Active Directory auszuwählen.

Geben Sie die Namen der Computer ein, auf die der Benutzer eingeschränkt werden soll, und klicken Sie auf Namen überprüfen.

Klicken Sie auf OK und erstellen Sie ggf. weitere Bedingungen für das Computerkonto.

Wenn Sie fertig sind, klicken Sie auf OK, um die definierten Bedingungen für das Computerkonto zu übernehmen.

Computer-Anspruchsbedingungen hinzufügen

Wählen Sie den Anspruch in der Gruppen-Dropdownliste aus, um Computeransprüche zu konfigurieren.

Ansprüche sind nur verfügbar, wenn diese bereits in der Gesamtstruktur eingerichtet wurden.

Geben Sie den Namen der OU ein, auf die das Benutzerkonto bei der Anmeldung eingeschränkt werden soll.

Wenn Sie fertig sind, klicken Sie auf OK, um die definierten Bedingungen zu übernehmen.

Problembehandlung für fehlende Computeransprüche

Falls ein Anspruch konfiguriert wurde und nicht verfügbar ist, kann es sein, dass dieser nur für die Computer-Klassen konfiguriert wurde.

Nehmen Sie an, Sie möchten die Authentifizierung auf Basis der bereits konfigurierten Organisationseinheit (OU) des Computers einschränken, jedoch nur für die Computer-Klassen.

Markieren Sie das Kontrollkästchen Benutzer, um den Anspruch zum Einschränken der Benutzeranmeldung am Gerät verfügbar zu machen.

Einrichten eines Benutzerkontos mit Authentifizierungsrichtlinie in ADAC

Klicken Sie im Benutzerkonto auf Richtlinien.

Aktivieren Sie das Kontrollkästchen Diesem Konto eine Authentifizierungsrichtlinie zuweisen.

Wählen Sie anschließend die gewünschte Authentifizierungsrichtlinie für den Benutzer aus.

Konfigurieren der Unterstützung für dynamische Zugriffssteuerung auf Geräten und Hosts

Sie können die TGT-Lebensdauer ohne dynamische Zugriffssteuerung (DAC) konfigurieren. DAC wird nur beim Überprüfen von AllowedToAuthenticateFrom und AllowedToAuthenticateTo verwendet.

Aktivieren Sie die Kerberos-Clientunterstützung für das Schlüsselverteilungscenter (Key Distribution Center KDC) für Ansprüche, Verbundauthentifizierung und Kerberos Armoring unter Computerkonfiguration | Administrative Vorlagen | System | Kerberos im Editor für Gruppenrichtlinien bzw. lokale Gruppenrichtlinien:

Problembehandlung für Authentifizierungsrichtlinien

Ermitteln der Konten, denen eine Authentifizierungsrichtlinie direkt zugewiesen ist

Im Bereich Konten für die Authentifizierungsrichtlinie werden die Konten angezeigt, denen diese Richtlinie direkt zugewiesen ist.

Verwenden Sie das Domänencontroller-Administrationsprotokoll – Fehler bei Authentifizierungsrichtlinien

Ein neues Administrationsprotokoll Fehler bei Authentifizierungsrichtlinien – Domänencontroller wurde unter Anwendungs- und Dienstprotokolle> Microsoft>Windows>Authentifizierung erstellt, um die Suche nach Fehlern aufgrund von Authentifizierungsrichtlinien zu erleichtern. Dieses Protokoll ist standardmäßig deaktiviert. Klicken Sie mit der rechten Maustaste auf das Protokoll und klicken Sie auf Protokoll aktivieren, um dieses Protokoll zu aktivieren. Die neuen Ereignisse sind den existierenden Ereignissen für Kerberos TGT und die Überwachung von Diensttickets inhaltlich sehr ähnlich. Weitere Informationen zu diesen Ereignissen finden Sie unter Authentifizierungsrichtlinie und Authentifizierungsrichtliniensilos.

Verwalten von Authentifizierungsrichtlinien mit Windows PowerShell

Dieser Befehl erstellt eine Authentifizierungsrichtlinie mit dem Namen TestAuthenticationPolicy. Der UserAllowedToAuthenticateFrom-Parameter gibt die Geräte, an denen sich Benutzer anmelden können, in Form einer SDDL-Zeichenfolge in der Datei mit dem Namen someFile.txt an.

PS C:\> New-ADAuthenticationPolicy testAuthenticationPolicy -UserAllowedToAuthenticateFrom (Get-Acl .\someFile.txt).sddl

Dieser Befehl ruft alle Authentifizierungsrichtlinien ab, die mit dem im Filter-Parameter angegebenen Filter übereinstimmen.

PS C:\> Get-ADAuthenticationPolicy -Filter "Name -like 'testADAuthenticationPolicy*'" -Server Server02.Contoso.com

Dieser Befehl ändert die Beschreibung und die UserTGTLifetimeMins-Eigenschaften der angegebenen Authentifizierungsrichtlinie.

PS C:\> Set-ADAuthenticationPolicy -Identity ADAuthenticationPolicy1 -Description "Description" -UserTGTLifetimeMins 45

Dieser Befehl entfernt die im Identity-Parameter angegebene Authentifizierungsrichtlinien.

PS C:\> Remove-ADAuthenticationPolicy -Identity ADAuthenticationPolicy1

Dieser Befehl verwendet das Get-ADAuthenticationPolicy-Cmdlet mit dem Filter-Parameter, um alle nicht erzwungenen Authentifizierungsrichtlinien abzurufen. Das Ergebnis wird an das Remove-ADAuthenticationPolicy-Cmdlet weitergereicht.

PS C:\> Get-ADAuthenticationPolicy -Filter 'Enforce -eq $false' | Remove-ADAuthenticationPolicy

Authentifizierungsrichtliniensilos

Authentifizierungsrichtliniensilos ist ein neuer Container (objectClass msDS-AuthNPolicySilos) in AD DS für Benutzer, Computer und Dienstkonten. Authentifizierungsrichtliniensilos helfen beim Schutz besonders wichtiger Konten. Die Mitglieder der Gruppen Unternehmens-Admins, Domänen-Admins und Schema-Admins müssen in allen Unternehmen geschützt werden, da Angreifer mit diesen Konten Zugriff auf die Gesamtstruktur erhalten können. Allerdings benötigen auch andere Konten Schutz.

Manche Unternehmen isolieren die Arbeitsauslastung durch die Erstellung spezifischer Konten und die Anwendung von Gruppenrichtlinien, um die Berechtigungen für die interaktive Anmeldung lokal und remote einzuschränken. Authentifizierungsrichtliniensilos ergänzen diese Vorgehensweise um die Möglichkeit, Beziehungen zwischen Benutzern, Computern und verwalteten Dienstkonten zu definieren. Jedes Konto kann nur zu einem Silo gehören. Sie können Authentifizierungsrichtlinien für die einzelnen Kontotypen definieren, um Folgendes zu steuern:

Nicht erneuerbare TGT-Lebensdauer

Bedingungen für die Zugriffssteuerung für TGT (Hinweis: gilt nicht für Systeme, da Kerberos Armoring benötigt wird)

Bedingungen für die Zugriffssteuerung für die Rückgabe von Diensttickets

Außerdem haben alle Konten in einem Authentifizierungsrichtliniensilo einen Siloanspruch, der von Ressourcen mit Anspruchsunterstützung wie z. B. Dateiservern für die Zugriffssteuerung genutzt werden kann.

Sie können eine neue Sicherheitsbeschreibung definieren, um die Ausgabe von Diensttickets anhand der folgenden Entitäten zu steuern:

Benutzer, Benutzer-Sicherheitsgruppen und/oder Benutzeransprüche

Gerät, Geräte-Sicherheitsgruppen und/oder Geräteansprüche

Sie benötigen dynamische Zugriffssteuerung, um diese Informationen im DC der jeweiligen Ressource verfügbar zu machen:

Benutzeransprüche:

Windows 8 und neuere Clients unterstütze dynamische Zugriffssteuerung

Kontodomäne unterstützt dynamische Zugriffssteuerung und Ansprüche

Geräte- und/oder Gerätesicherheitsgruppe:

Windows 8 und neuere Clients unterstütze dynamische Zugriffssteuerung

Für Verbundauthentifizierung konfigurierte Ressource

Geräteansprüche:

Windows 8 und neuere Clients unterstütze dynamische Zugriffssteuerung

Gerätedomäne unterstützt dynamische Zugriffssteuerung und Ansprüche

Für Verbundauthentifizierung konfigurierte Ressource

Authentifizierungsrichtlinien können für alle Mitglieder eines Authentifizierungsrichtliniensilos gleichzeitig angewendet werden. Für unterschiedliche Kontotypen innerhalb eines Silos können unterschiedliche Authentifizierungsrichtlinien angewendet werden. Sie können z. B. eine Authentifizierungsrichtlinie für Benutzerkonten mit höheren Berechtigungen anwenden, und eine andere Richtlinie für Dienstkonten. Sie müssen mindestens eine Authentifizierungsrichtlinie erstellen, um ein Authentifizierungsrichtliniensilo erstellen zu können.

Hinweis

Authentifizierungsrichtlinien können für alle Mitglieder eines Authentifizierungsrichtliniensilos gleichzeitig oder auch unabhängig vom Silo angewendet werden, um deren Auswirkungen auf bestimmte Konten einzuschränken. Um z. B. ein einzelnes Konto oder eine kleine Gruppe von Konten zu schützen, können Sie eine Richtlinie für diese Konten einstellen, ohne die Konten zu einem Silo hinzuzufügen.

Sie können Authentifizierungsrichtliniensilos im Active Directory-Verwaltungscenter oder im Windows PowerShell erstellen. Standardmäßig überwachen Authentifizierungsrichtliniensilos nur Silorichtlinien. Dieses Verhalten entspricht dem Parameter WhatIf von Windows PowerShell-Cmdlets. In diesem Fall gelten Einschränkungen für Richtliniensilos nicht. Überwachungsdaten werden jedoch generiert und zeigen an, ob beim Anwenden der Einschränkungen Fehler auftreten würden.

Erstellen von Authentifizierungsrichtliniensilos im Active Directory-Verwaltungscenter

Öffnen Sie das Active Directory-Verwaltungscenter, klicken Sie auf Authentifizierung, klicken Sie mit der rechten Maustaste auf Authentifizierungsrichtliniensilos, klicken Sie auf Neu und anschließend auf Authentifizierungsrichtliniensilo.

Geben Sie unter Anzeigename einen Namen für den Silo ein. Klicken Sie unter Erlaubte Konten auf Hinzufügen, geben Sie die Namen der Konten ein und klicken Sie auf OK. Sie können Benutzer, Computer oder Dienstkonten angeben. Wählen Sie anschließend aus, ob Sie eine einzige Richtlinie für alle Prinzipale oder eine Richtlinie pro Prinzipal verwenden möchten, und geben Sie die Namen der Richtlinie(n) an.

Verwalten von Authentifizierungsrichtliniensilos mit Windows PowerShell

Dieser Befehl erstellt und erzwingt ein Authentifizierungsrichtliniensilo-Objekt.

PS C:\>New-ADAuthenticationPolicySilo -Name newSilo -Enforce

Dieser Befehl ruft alle Authentifizierungsrichtliniensilos ab, die mit dem im Filter-Parameter angegebenen Filter übereinstimmen. Die Ausgabe wird anschließend an das Format-Table-Cmdlet weitergereicht, um den Namen der Richtlinie und den Wert für Enforce in den einzelnen Richtlinien anzuzeigen.

PS C:\>Get-ADAuthenticationPolicySilo -Filter 'Name -like "*silo*"' | Format-Table Name, Enforce -AutoSize

Name Enforce

---- -------

silo True

silos False

Dieser Befehl verwendet das Get-ADAuthenticationPolicySilo-Cmdlet mit dem Filter-Parameter, um alle nicht erzwungenen Authentifizierungsrichtliniensilos abzurufen, die nicht erzwungen werden, und reicht das Ergebnis des Filters an das Remove-ADAuthenticationPolicySilo-Cmdlet weiter.

PS C:\>Get-ADAuthenticationPolicySilo -Filter 'Enforce -eq $False' | Remove-ADAuthenticationPolicySilo

Dieser Befehl bietet Zugriff auf das Authentifizierungsrichtliniensilo mit dem Namen Silo für das Benutzerkonto mit dem Namen User01.

PS C:\>Grant-ADAuthenticationPolicySiloAccess -Identity Silo -Account User01

Dieser Befehl entzieht den Zugriff auf das Authentifizierungsrichtliniensilo mit dem Namen Silo für das Benutzerkonto mit dem Namen User01. Da der Parameter Confirm mit $False angegeben ist, wird keine Bestätigungsmeldung angezeigt.

PS C:\>Revoke-ADAuthenticationPolicySiloAccess -Identity Silo -Account User01 -Confirm:$False

Dieses Beispiel ruft zunächst das Get-ADComputer-Cmdlet auf, um alle Computerkonten abzurufen, die mit dem Filter-Parameter übereinstimmen. Die Ausgabe dieses Befehls wird an Set-ADAccountAuthenticationPolicySilo übergeben, um ihnen das Authentifizierungsrichtliniensilos namens Silo und die Authentifizierungsrichtlinie " AuthenticationPolicy02 " zuzuweisen.

PS C:\>Get-ADComputer -Filter 'Name -like "newComputer*"' | Set-ADAccountAuthenticationPolicySilo -AuthenticationPolicySilo Silo -AuthenticationPolicy AuthenticationPolicy02