Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Die Informationen in diesem Artikel gelten für Windows 2016 und höher.

Wenn Ihre Organisation im Verbund mit Azure AD arbeitet, können Sie Microsoft Entra-Multi-Faktor-Authentifizierung verwenden, um Active Directory Verbunddienste (AD FS)-Ressourcen sowohl vor Ort als auch in der Cloud zu sichern. Mit Microsoft Entra-Multi-Faktor-Authentifizierung können Sie Kennwörter beseitigen und eine sicherere Methode zur Authentifizierung bieten. Mit AD FS können Sie Microsoft Entra-Multi-Faktor-Authentifizierung für die primäre Authentifizierung konfigurieren oder als zusätzlichen Authentifizierungsanbieter verwenden.

Anders als bei AD FS in Windows Server 2012 R2 integriert sich der MEHRstufige AD FS 2016-Microsoft Entra-Authentifizierungsadapter direkt in die Microsoft Entra-ID und erfordert keinen lokalen Azure Multifactor Authentication Server. Der Microsoft Entra-Multi-Faktor-Authentifizierungsadapter ist in Windows Server 2016 integriert. Es ist keine weitere Installation erforderlich.

Registrieren von Benutzern für die Multi-Faktor-Authentifizierung von Microsoft Entra mit AD FS

AD FS unterstützt keinen Inline-Nachweis für die Registrierung von Microsoft Entra-Multi-Faktor-Authentifizierungs-Sicherheitsinformationen, wie z. B. für eine Telefonnummer oder eine mobile App. Ohne Unterstützung für Inline-Nachweise müssen Benutzer durch einen Besuch auf https://account.activedirectory.windowsazure.com/Proofup.aspx überprüft werden, bevor sie Microsoft Entra-Multi-Faktor-Authentifizierung zur Authentifizierung bei AD FS-Anwendungen verwenden können. Einem Benutzer, der sich noch nicht bei Microsoft Entra ID authentifiziert hat, wird ein AD FS-Fehler angezeigt, wenn er versucht, sich über die Microsoft Entra-Multi-Faktor-Authentifizierung bei AD FS zu authentifizieren. AD FS-Administrator*innen können das Fehlerverhalten anpassen, um Benutzer*innen stattdessen zur Nachweisseite weiterzuleiten. Sie können diese Meldung mithilfe der onload.js-Anpassung erstellen, um den String der Fehlermeldung innerhalb der AD FS-Seite zu erkennen. Dann können Sie eine neue Nachricht anzeigen, um den Benutzer auf https://aka.ms/mfasetup zu verweisen, damit er die Authentifizierung erneut versuchen kann. Weitere Informationen finden Sie unter Anpassen der AD FS-Webseite, um Benutzer bei der Registrierung von MFA-Verifizierungsmethoden anzuleiten.

Hinweis

Vor diesem Update mussten sich Benutzer bei der Registrierung mit Microsoft Entra-Multi-Faktor-Authentifizierung authentifizieren, indem sie https://account.activedirectory.windowsazure.com/Proofup.aspx besuchten. Mit diesem Update kann ein AD FS-Benutzer, der noch keine Verifizierungsinformationen für die Microsoft Entra-Multifaktor-Authentifizierung registriert hat, auf die Azure Nachweis-Seite zugreifen, indem er die Verknüpfung https://aka.ms/mfasetup nur mit der primären Authentifizierung, wie der integrierten Windows-Authentifizierung oder Benutzername und Kennwort auf den AD FS-Webseiten verwendet. Wenn der Benutzer keine Überprüfungsmethoden konfiguriert hat, führt Microsoft Entra ID eine Inline-Registrierung durch. Der Benutzer sieht die Meldung „Ihr Administrator verlangt, dass Sie dieses Konto für eine zusätzliche Sicherheitsüberprüfung einrichten“. Anschließend wählt der Benutzer Jetzt einrichten aus. Benutzer, die bereits mindestens eine Überprüfungsmethode konfiguriert haben, werden dann noch aufgefordert, beim Besuch der Korrekturhilfeseite eine mehrstufige Authentifizierung (MFA) durchzuführen.

Empfohlene Bereitstellungstopologien

In diesem Abschnitt wird die Verwendung von Microsoft Entra-Multi-Faktor-Authentifizierung als primäre Authentifizierungsmethode mit AD FS und Microsoft Entra-Multi-Faktor-Authentifizierung für Office 365 behandelt.

Multi-Faktor-Authentifizierung von Microsoft Entra als primäre Authentfizierung

Es gibt mehrere gute Gründe dafür, Microsoft Entra-Multi-Faktor-Authentifizierung als primäre Authentifizierung mit AD FS zu verwenden:

- Dadurch werden Kennwörter für die Anmeldung bei Microsoft Entra ID, Office 365 und anderen AD FS-Anwendungen vermieden.

- Dabei wird die Anmeldung mit einem Kennwort geschützt, indem vor dem Kennwort ein weiterer Faktor, z. B. ein Verifizierungscode, verlangt wird.

Zusätzlich können Sie Microsoft Entra-Multi-Faktor-Authentifizierung als primäre Authentifizierungsmethode und Microsoft Entra-bedingten Zugriff verwenden, einschließlich echter MFA, indem Sie nach zusätzlichen Faktoren fragen. Wenn Sie die Microsoft Entra-Multi-Faktor-Authentifizierung lokal verwenden möchten, können Sie die Microsoft Entra-Domäneneinstellungen konfigurieren, indem Sie die Einstellung SupportsMfa auf $true festlegen. In dieser Konfiguration kann Microsoft Entra ID AD FS auffordern, eine zusätzliche Authentifizierung oder „echte MFA“ für bedingte Zugriffsszenarien durchzuführen, die dies erfordern.

Jeder AD FS-Benutzer, der nicht registriert ist (noch keine MFA-Überprüfungsinformationen konfiguriert hat), muss dazu aufgefordert werden, Überprüfungsinformationen zu konfigurieren. Um nicht registrierte Benutzer*innen aufzufordern, können Sie eine angepasste AD FS-Fehlerseite verwenden, um Benutzer*innen an https://aka.ms/mfasetup weiterzuleiten und Überprüfungsinformationen zu konfigurieren. Nach der Konfiguration kann der Benutzer seine AD FS-Anmeldung erneut versuchen.

Microsoft Entra-Multi-Faktor-Authentifizierung als primäre Authentifizierung wird als einzelner Faktor betrachtet. Nach der Erstkonfiguration müssen Benutzer einen weiteren Faktor angeben, um ihre Verifizierungsinformationen in Microsoft Entra ID zu verwalten oder zu aktualisieren oder um auf andere Ressourcen zuzugreifen, die MFA erfordern.

Hinweis

Mit AD FS 2019 müssen Sie den Anker-Anspruchstyp der Active Directory-Anspruchsanbieter-Vertrauensstellung ändern und diesen von windowsaccountname auf Benutzerprinzipalname (UPN) ändern. Führen Sie das folgende PowerShell-Cmdlet aus. Dies hat keine Auswirkungen auf die interne Funktion der AD FS-Farm. Es ist möglich, dass einige Benutzer nach dieser Änderung erneut zur Eingabe ihrer Anmeldedaten aufgefordert werden. Nach der erneuten Anmeldung funktioniert für die Endbenutzer*innen alles wie gewohnt.

Set-AdfsClaimsProviderTrust -AnchorClaimType "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn" -TargetName "Active Directory"

Microsoft Entra-Multi-Faktor-Authentifizierung als zusätzliche Authentifizierung für Office 365

Mit dem Adapter für die Microsoft Entra-Multi-Faktor-Authentifizierung für AD FS können Benutzer*innen die MFA in AD FS durchführen. Um Ihre Microsoft Entra-Ressource zu sichern, sollten Sie MFA über eine Richtlinie für bedingten Zugriff verlangen. Sie müssen außerdem die Domäneneinstellung SupportsMfa auf $true festlegen und den multipleauthn-Anspruch ausgeben, wenn Benutzer*innen erfolgreich die zweistufige Überprüfung ausführen.

Wie zuvor beschrieben, müssen alle AD FS-Benutzer*innen, die nicht registriert sind (also noch keine MFA-Überprüfungsinformationen konfiguriert haben), zur Konfiguration von Überprüfungsinformationen aufgefordert werden. Um nicht registrierte Benutzer*innen aufzufordern, können Sie eine angepasste AD FS-Fehlerseite verwenden, um Benutzer*innen an https://aka.ms/mfasetup weiterzuleiten und Überprüfungsinformationen zu konfigurieren. Nach der Konfiguration kann der Benutzer seine AD FS-Anmeldung erneut versuchen.

Voraussetzungen

Die folgenden Voraussetzungen sind erforderlich, wenn Sie Microsoft Entra-Multi-Faktor-Authentifizierung für die Authentifizierung mit AD FS verwenden:

Hinweis

Microsoft Entra ID und Entra-Multi-Faktor-Authentifizierung sind in Microsoft Entra ID P1 oder P2 und Enterprise Mobility Suite (EMS) enthalten. Sie benötigen keine einzelnen Abonnements, wenn Sie eine dieser Anwendungen installiert haben.

- Lokale AD FS-Umgebung unter Windows Server 2016

- Der Server muss über den Port 443 mit den folgenden URLs kommunizieren können:

https://adnotifications.windowsazure.comhttps://login.microsoftonline.com

- Der Server muss über den Port 443 mit den folgenden URLs kommunizieren können:

- Ihre lokale Umgebung muss sich in einem Verbund mit Microsoft Entra ID befinden.

- Microsoft Azure Active Directory-Modul für Windows PowerShell

- Unternehmensadministrator-Anmeldedaten zum Konfigurieren der AD FS-Farm für Microsoft Entra Mehrfaktor-Authentifizierung.

- Sie benötigen entweder ein Konto, das über die rolle Anwendungsadministrator in Ihrer Instanz von Microsoft Entra ID verfügt, um es mithilfe von PowerShell zu konfigurieren.

Hinweis

Azure AD- und MSOnline PowerShell-Module sind ab dem 30. März 2024 veraltet. Weitere Informationen finden Sie im Update zur Unterstützungseinstellung. Nach diesem Datum wird die Unterstützung für diese Module auf die Migrationsunterstützung für das Microsoft Graph PowerShell-SDK und Sicherheitskorrekturen beschränkt. Die veralteten Module funktionieren weiterhin bis zum 30. März 2025.

Es wird empfohlen, für die Interaktion mit Microsoft Entra ID (früher Azure AD) zu Microsoft Graph PowerShell zu migrieren. Informationen zu allgemeinen Migrationsfragen finden Sie in den häufig gestellten Fragen zur Migration. Hinweis: Bei der Version 1.0.x von MSOnline können nach dem 30. Juni 2024 Unterbrechungen auftreten.

Konfigurieren der AD FS-Server

Um die Konfiguration für die Microsoft Entra-Multi-Faktor-Authentifizierung für AD FS abzuschließen, müssen Sie alle AD FS-Server anhand der hier beschriebenen Schritte konfigurieren.

Hinweis

Diese Schritte müssen auf allen AD FS-Servern in der Farm ausgeführt werden. Wenn Sie mehrere AD FS-Server in Ihrer Farm haben, können Sie die notwendige Konfiguration aus der Ferne mit der Azure AD PowerShell vornehmen.

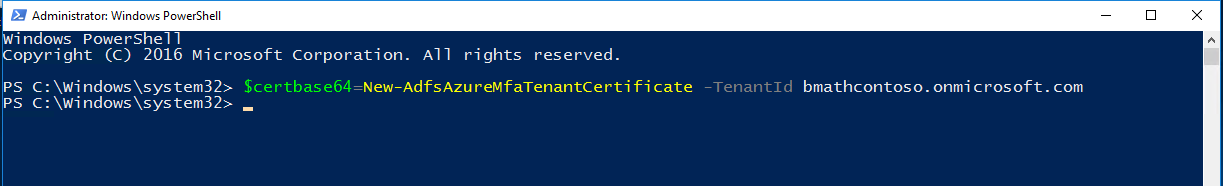

Schritt 1: Generieren eines Zertifikats für Microsoft Entra-Multi-Faktor-Authentifizierung auf jedem AD FS-Server

Zunächst müssen Sie den PowerShell-Befehl New-AdfsAzureMfaTenantCertificate verwenden, um ein Zertifikat für die Microsoft Entra-Multi-Faktor-Authentifizierung zu generieren. Nachdem Sie das Zertifikat generiert haben, suchen Sie es im Zertifikatspeicher des lokalen Computers. Das Zertifikat ist mit einem Antragstellernamen markiert, der die Mandanten-ID (TenantID) für Ihr Microsoft Entra-Verzeichnis enthält.

Die Mandanten-ID ist der Name Ihres Verzeichnisses in Microsoft Entra ID Verwenden Sie das folgende PowerShell-Cmdlet, um das neue Zertifikat zu generieren:

$certbase64 = New-AdfsAzureMfaTenantCertificate -TenantID <tenantID>

Schritt 2: Hinzufügen der neuen Anmeldeinformationen zum Dienstprinzipal des Azure Multi-Factor Authentication-Client

Damit die AD FS-Server mit dem Azure Multi-Factor Authentication-Client kommunizieren können, müssen die Anmeldeinformationen dem Dienstprinzipal für den Azure Multi-Factor Authentication-Client hinzugefügt werden. Die mit dem Cmdlet New-AdfsAzureMFaTenantCertificate erzeugten Zertifikate dienen als diese Anmeldeinformationen. Öffnen Sie PowerShell und führen Sie die folgenden Schritte aus, um die neuen Anmeldeinformationen zum Azure Multi-Faktor-Authentifizierungs-Client-Dienstprinzipal hinzuzufügen.

Schritt 3: Festlegen des Zertifikats als neue Anmeldeinformation für den Azure Multi-Faktor-Authentifizierungs-Client

Hinweis

Um diesen Schritt auszuführen, müssen Sie zwischen Ihrer Instanz von Microsoft Entra ID und Microsoft Graph PowerShell eine Verbindung herstellen. Verwenden Sie hierzu Connect-MgGraph. Bei den folgenden Schritten wird davon ausgegangen, dass Sie bereits eine Verbindung über PowerShell hergestellt haben.

Connect-MgGraph -Scopes 'Application.ReadWrite.All'

$servicePrincipalId = (Get-MgServicePrincipal -Filter "appid eq '981f26a1-7f43-403b-a875-f8b09b8cd720'").Id

$keyCredentials = (Get-MgServicePrincipal -Filter "appid eq '981f26a1-7f43-403b-a875-f8b09b8cd720'").KeyCredentials

$certX509 = [System.Security.Cryptography.X509Certificates.X509Certificate2]([System.Convert]::FromBase64String($certBase64))

$newKey = @(@{

CustomKeyIdentifier = $null

DisplayName = $certX509.Subject

EndDateTime = $null

Key = $certX509.GetRawCertData()

KeyId = [guid]::NewGuid()

StartDateTime = $null

Type = "AsymmetricX509Cert"

Usage = "Verify"

AdditionalProperties = $null

})

$keyCredentials += $newKey

Update-MgServicePrincipal -ServicePrincipalId $servicePrincipalId -KeyCredentials $keyCredentials

Wichtig

Dieser Befehl muss für alle AD FS-Server in Ihrer Farm ausgeführt werden. Auf Servern, auf denen das Zertifikat nicht als neue Anmeldeinformation für den Azure Multi-Factor Authentication-Client festgelegt wurde, ist Microsoft Entra-Multi-Faktor-Authentifizierung nicht erfolgreich.

Hinweis

981f26a1-7f43-403b-a875-f8b09b8cd720 ist die GUID für den Azure Multi-Factor Authentication-Client.

Konfigurieren der AD FS-Farm

Nachdem Sie die Schritte im vorherigen Abschnitt für jeden AD FS-Server ausgeführt haben, legen Sie die Azure-Mandanteninformationen mit dem Cmdlet Set-AdfsAzureMfaTenant fest. Dieses Cmdlet muss nur einmal für eine AD FS-Farm ausgeführt werden.

Öffnen Sie PowerShell und geben Sie Ihre eigene tenantId mit dem Cmdlet Set-AdfsAzureMfaTenant ein. Fügen Sie für Kunden, die die Microsoft Azure Government-Cloud verwenden, den Parameter -Environment USGov hinzu:

Hinweis

Der AD FS-Dienst muss auf jedem Server in der Farm neu gestartet werden, damit diese Änderungen wirksam werden. Nehmen Sie für minimale Auswirkung jeden AD FS-Server einzeln aus der NLB-Rotation heraus, und warten Sie, bis alle Verbindungen beendet sind.

Set-AdfsAzureMfaTenant -TenantId <tenant ID> -ClientId 981f26a1-7f43-403b-a875-f8b09b8cd720

Der Parameter -Environment für das Cmdlet Set-AdfsAzureMfaTenant wird von Windows Server ohne aktuelles Service Pack nicht unterstützt. Wenn Sie die Azure Government-Cloud verwenden und Ihr Azure-Mandant aufgrund des fehlenden Parameters -Environment nicht mithilfe der vorherigen Schritte konfiguriert werden konnte, führen Sie die folgenden Schritte aus, um die Registrierungseinträge manuell zu erstellen. Überspringen Sie diese Schritte, wenn das vorherige Cmdlet Ihre Mandanteninformationen ordnungsgemäß registriert hat oder Sie nicht die Azure Government-Cloud verwenden:

Öffnen Sie den Registrierungs-Editor auf dem AD FS-Server.

Navigieren Sie zu HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ADFS. Erstellen Sie die folgenden Registrierungsschlüsselwerte:

Registrierungsschlüssel Wert SasUrl https://adnotifications.windowsazure.us/StrongAuthenticationService.svc/ConnectorStsUrl https://login.microsoftonline.usResourceUri https://adnotifications.windowsazure.us/StrongAuthenticationService.svc/ConnectorStarten Sie den AD FS-Dienst auf jedem Server in der Farm neu, damit diese Änderungen wirksam werden. Um die Auswirkungen auf Ihre Systeme zu verringern, nehmen Sie jeden AD FS-Server einzeln aus der NLB-Rotation heraus und warten Sie, bis alle Verbindungen beendet sind.

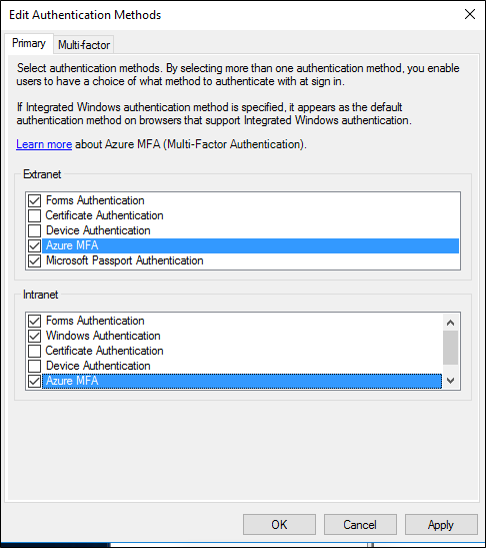

Danach sehen Sie, dass Microsoft Entra-Multi-Faktor-Authentifizierung als primäre Authentifizierungsmethode für die Intranet- und Extranetverwendung verfügbar ist.

Wenn Sie die Microsoft Entra-Multi-Faktor-Authentifizierung als sekundäre Authentifizierungsmethode verwenden möchten, wählen Sie im Feld Authentifizierungsmethoden bearbeiten die Registerkarte Multi-Faktor (die Registerkarte Zusätzlich in AD FS 2019) und vergewissern Sie sich, dass sie aktiviert ist. Andernfalls erhalten Sie möglicherweise Fehlermeldungen wie „Es wurde keine gültige strenge Authentifizierungsmethode gefunden. Wenden Sie sich an Ihren Administrator, um einen geeigneten Anbieter für die starke Authentifizierung zu konfigurieren und zu aktivieren.“

Verlängern und Verwalten von Zertifikaten für die Microsoft Entra-Multi-Faktor-Authentifizierung mit AD FS

Die folgende Anleitung soll Sie bei der Verwaltung der Zertifikate für die Microsoft Entra-Multi-Faktor-Authentifizierung auf Ihren AD FS-Servern unterstützen.

Wenn Sie AD FS mit Microsoft Entra-Multi-Faktor-Authentifizierung konfigurieren, sind die über das PowerShell-Cmdlet New-AdfsAzureMfaTenantCertificate generierten Zertifikate standardmäßig zwei Jahre gültig. Gehen Sie wie folgt vor, um zu bestimmen, wie lange Ihre Zertifikate noch gültig sind, und verwenden Sie dann das anschließende Verfahren, um Zertifikate zu verlängern und neue Zertifikate zu installieren.

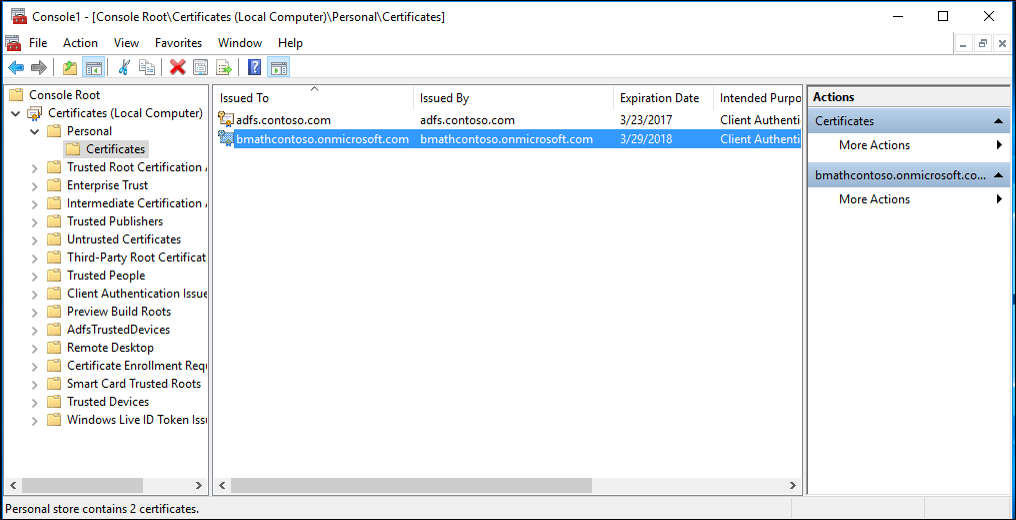

Überprüfen Sie das Ablaufdatum des AD FS Microsoft Entra Multifaktor-Authentifizierungszertifikats.

Auf jedem AD FS-Server befindet sich im persönlichen Speicher des lokalen Computers ein selbstsigniertes Zertifikat mit dem Text „Microsoft AD FS Microsoft Entra-Multi-Faktor-Authentifizierung“ im Bereich Aussteller und Betreff. Dieses Zertifikat ist das Zertifikat für die Microsoft Entra-Multi-Faktor-Authentifizierung. Überprüfen Sie die Gültigkeitsdauer dieses Zertifikats auf jedem AD FS-Server, um das Ablaufdatum zu ermitteln.

Erstellen Sie ein neues AD FS Microsoft Entra-Multi-Faktor-Authentifizierungszertifikat auf jedem AD FS-Server.

Wenn die Gültigkeit Ihrer Zertifikate bald abläuft, starten Sie den Verlängerungsprozess, indem Sie auf jedem AD FS-Server ein neues Zertifikat für die Microsoft Entra-Multi-Faktor-Authentifizierung generieren. Erzeugen Sie in PowerShell mit dem folgenden Cmdlet ein neues Zertifikat auf jedem AD FS-Server:

Achtung

Ist Ihr Zertifikat bereits abgelaufen, fügen Sie dem folgenden Befehl nicht den Parameter

-Renew $truehinzu. In diesem Szenario wird das vorhandene abgelaufene Zertifikat durch ein neues Zertifikat ersetzt, anstatt beibehalten zu werden und ein zusätzliches Zertifikat zu erstellen.$newcert = New-AdfsAzureMfaTenantCertificate -TenantId <tenant id such as contoso.onmicrosoft.com> -Renew $trueWenn das Zertifikat noch nicht abgelaufen ist, generiert der Befehl ein neues Zertifikat, das von zwei Tagen nach dem aktuellen Tag bis in zwei Jahren plus zwei Tage in der Zukunft gültig ist. Der Betrieb von AD FS und der Microsoft Entra-Multi-Faktor-Authentifizierung ist nicht beeinträchtigt, während Sie das Cmdlet ausführen oder das Zertifikat erneuern. Die zweitägige Verzögerung ist beabsichtigt und verschafft Ihnen Zeit, die nächsten Schritte zur Konfiguration des neuen Zertifikats im Mandanten zu befolgen, bevor AD FS mit dessen Verwendung für die Microsoft Entra-Multi-Faktor-Authentifizierung beginnt.

Konfigurieren Sie jedes neue AD FS Microsoft Entra-Multifaktor-Authentifizierungszertifikat im Microsoft Entra-Mandanten.

Hinweis

Um diesen Schritt auszuführen, müssen Sie zwischen Ihrer Instanz von Microsoft Entra ID und Microsoft Graph PowerShell eine Verbindung herstellen. Verwenden Sie hierzu

Connect-MgGraph. Bei den folgenden Schritten wird davon ausgegangen, dass Sie bereits eine Verbindung über PowerShell hergestellt haben.Connect-MgGraph -Scopes 'Application.ReadWrite.All' $servicePrincipalId = (Get-MgServicePrincipal -Filter "appid eq '981f26a1-7f43-403b-a875-f8b09b8cd720'").Id $keyCredentials = (Get-MgServicePrincipal -Filter "appid eq '981f26a1-7f43-403b-a875-f8b09b8cd720'").KeyCredentials $certX509 = [System.Security.Cryptography.X509Certificates.X509Certificate2]([System.Convert]::FromBase64String($newcert)) $newKey = @(@{ CustomKeyIdentifier = $null DisplayName = $certX509.Subject EndDateTime = $null Key = $certX509.GetRawCertData() KeyId = [guid]::NewGuid() StartDateTime = $null Type = "AsymmetricX509Cert" Usage = "Verify" AdditionalProperties = $null }) $keyCredentials += $newKey Update-MgServicePrincipal -ServicePrincipalId $servicePrincipalId -KeyCredentials $keyCredentialsIst Ihr vorheriges Zertifikat bereits abgelaufen, starten Sie den AD FS-Dienst neu, um das neue Zertifikat abzurufen. Wenn Sie ein Zertifikat vor dessen Ablauf verlängert haben, muss der AD FS-Dienst nicht neu gestartet werden.

Überprüfen Sie, ob die neuen Zertifikate für die Microsoft Entra-Multi-Faktor-Authentifizierung verwendet wird/werden.

Nachdem die neuen Zertifikate gültig geworden sind, werden sie von AD FS übernommen und im Laufe einiger Stunden bis zu einem Tag für die Microsoft Entra-Multi-Faktor-Authentifizierung verwendet. Nachdem AD FS die neuen Zertifikate verwendet hat, sehen Sie auf jedem Server ein Ereignis im AD FS Admin-Ereignisprotokoll mit den folgenden Informationen:

Log Name: AD FS/Admin

Source: AD FS

Date: 2/27/2018 7:33:31 PM

Event ID: 547

Task Category: None

Level: Information

Keywords: AD FS

User: DOMAIN\adfssvc

Computer: ADFS.domain.contoso.com

Description:

The tenant certificate for Azure MFA has been renewed.

TenantId: contoso.onmicrosoft.com.

Old thumbprint: 7CC103D60967318A11D8C51C289EF85214D9FC63.

Old expiration date: 9/15/2019 9:43:17 PM.

New thumbprint: 8110D7415744C9D4D5A4A6309499F7B48B5F3CCF.

New expiration date: 2/27/2020 2:16:07 AM.

Anpassen der AD FS-Webseite, um Benutzer*innen zur Registrierung von MFA-Überprüfungsmethoden weiterzuleiten

Verwenden Sie die folgenden Beispiele, um Ihre AD FS-Webseiten für Benutzer*innen anzupassen, für die noch kein Nachweis vorhanden ist (konfigurierte MFA-Überprüfungsinformationen).

Fehlersuche

Zunächst gibt AD FS einige verschiedene Fehlermeldungen zurück, wenn für Benutzer*innen keine Überprüfungsinformationen vorhanden sind. Wenn Sie Microsoft Entra-Multi-Faktor-Authentifizierung als primäre Authentifizierung verwenden, wird Benutzer*innen ohne Nachweis eine AD FS-Fehlerseite mit den folgenden Meldungen angezeigt:

<div id="errorArea">

<div id="openingMessage" class="groupMargin bigText">

An error occurred

</div>

<div id="errorMessage" class="groupMargin">

Authentication attempt failed. Select a different sign in option or close the web browser and sign in again. Contact your administrator for more information.

</div>

Beim Versuch, Microsoft Entra ID als zusätzliche Authentifizierung zu verwenden, sehen die nicht geprüften Benutzer eine AD FS-Fehlerseite mit den folgenden Meldungen:

<div id='mfaGreetingDescription' class='groupMargin'>For security reasons, we require additional information to verify your account (mahesh@jenfield.net)</div>

<div id="errorArea">

<div id="openingMessage" class="groupMargin bigText">

An error occurred

</div>

<div id="errorMessage" class="groupMargin">

The selected authentication method is not available for 'username@contoso.com'. Choose another authentication method or contact your system administrator for details.

</div>

Abfangen des Fehlers und Aktualisieren des Seitentexts

Fügen Sie am Ende der Datei onload.js (Teil des AD FS-Webdesigns) den JavaScript-Code hinzu, um den Fehler abzufangen und Benutzer*innen die benutzerdefinierte Anleitung anzuzeigen. Auf diese Weise können Sie:

- Nach den entsprechenden Fehlerzeichenfolgen suchen.

- Benutzerdefinierte Webinhalte bereitstellen.

Hinweis

Eine allgemeine Anleitung zum Anpassen der Datei onload.js finden Sie unter Erweiterte Anpassung der AD FS-Anmeldeseiten.

Die folgenden Schritte zeigen ein einfaches Beispiel:

Öffnen Sie Windows PowerShell auf Ihrem primären AD FS-Server und erstellen Sie mit dem folgenden Befehl ein neues AD FS-Webdesign:

New-AdfsWebTheme –Name ProofUp –SourceName defaultErstellen Sie den Ordner und exportieren Sie das Standard-AD FS-Webdesign.

New-Item -Path 'C:\Theme' -ItemType Directory;Export-AdfsWebTheme –Name default –DirectoryPath C:\ThemeÖffnen Sie die Datei C:\Theme\script\onload.js in einem Texteditor.

Fügen Sie am Ende der Datei „onload.js“ den folgenden Code hinzu:

//Custom Code //Customize MFA exception //Begin var domain_hint = "<YOUR_DOMAIN_NAME_HERE>"; var mfaSecondFactorErr = "The selected authentication method is not available for"; var mfaProofupMessage = "You will be automatically redirected in 5 seconds to set up your account for additional security verification. After you've completed the setup, please return to the application you are attempting to access.<br><br>If you are not redirected automatically, please click <a href='{0}'>here</a>." var authArea = document.getElementById("authArea"); if (authArea) { var errorMessage = document.getElementById("errorMessage"); if (errorMessage) { if (errorMessage.innerHTML.indexOf(mfaSecondFactorErr) >= 0) { //Hide the error message var openingMessage = document.getElementById("openingMessage"); if (openingMessage) { openingMessage.style.display = 'none' } var errorDetailsLink = document.getElementById("errorDetailsLink"); if (errorDetailsLink) { errorDetailsLink.style.display = 'none' } //Provide a message and redirect to Azure AD MFA Registration Url var mfaRegisterUrl = "https://account.activedirectory.windowsazure.com/proofup.aspx?proofup=1&whr=" + domain_hint; errorMessage.innerHTML = "<br>" + mfaProofupMessage.replace("{0}", mfaRegisterUrl); window.setTimeout(function () { window.location.href = mfaRegisterUrl; }, 5000); } } } //End Customize MFA Exception //End Custom CodeWichtig

Ändern Sie <YOUR_DOMAIN_NAME_HERE> in Ihren Domänennamen. Beispiel:

var domain_hint = "contoso.com";Speichern Sie die Datei „onload.js“.

Importieren Sie die Datei „onload.js“ mit dem folgenden Windows PowerShell-Befehl in Ihr benutzerdefiniertes Design:

Set-AdfsWebTheme -TargetName ProofUp -AdditionalFileResource @{Uri='/adfs/portal/script/onload.js';path="c:\theme\script\onload.js"}Wenden Sie mit dem folgenden Windows PowerShell-Befehl das benutzerdefinierte AD FS-Webdesign an:

Set-AdfsWebConfig -ActiveThemeName "ProofUp"