Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Erfahren Sie, wie Sie mit der Lokalen Administratorkennwortlösung (Windows LAPS) und der Microsoft Entra-ID beginnen. In diesem Artikel werden die grundlegenden Verfahren für die Verwendung von Windows LAPS zum Sichern von Kennwörtern mit der Microsoft Entra-ID und zum Abrufen beschrieben.

Unterstützte Azure-Clouds

Informationen dazu, welche spezifischen Clouds unterstützt werden, finden Sie unter Windows Entra ID und Microsoft Intune-Unterstützung für Windows LAPS.

Überprüfen Sie Microsoft Entra-ID-Berechtigungen

Überprüfen Sie die Mitgliedschaft der integrierten Microsoft Entra-Rollen, die standardmäßig Zugriff auf Windows LAPS-Kennwörter haben, die in microsoft Entra ID gespeichert sind. Diese Rollen sind hochgradig privilegierte.

Aktivieren von LAPS in den Microsoft Entra-Geräteeinstellungen

Important

Standardmäßig erlaubt Microsoft Entra ID verwalteten Geräten nicht, neue Windows LAPS-Kennwörter bei Microsoft Entra ID hochzuladen. Sie MÜSSEN zunächst Ihren IT-Administrator anweisen, das Feature auf der Microsoft Entra-Mandantenstufe zu aktivieren. Weitere Informationen finden Sie unter Aktivieren von Windows LAPS mit Microsoft Entra ID.

Konfigurieren der Geräterichtlinie

Führen Sie zum Konfigurieren der Geräterichtlinie die folgenden Aufgaben aus:

- Wählen eines Mechanismus zur Richtlinienbereitstellung

- Grundlegendes zu Richtlinien, die für den Microsoft Entra-Modus gelten

- Konfigurieren bestimmter Richtlinien

Wählen eines Mechanismus zur Richtlinienbereitstellung

Der erste Schritt besteht darin, auszuwählen, wie Die Richtlinie auf Ihre Geräte angewendet wird.

The preferred option for Microsoft Entra joined devices is to use Microsoft Intune with the Windows LAPS configuration service provider (CSP).

Wenn Ihre Geräte mit Microsoft Entra verbunden sind, aber Sie Microsoft Intune nicht verwenden, können Sie weiterhin Windows LAPS für Microsoft Entra ID bereitstellen. In diesem Szenario müssen Sie die Richtlinie manuell bereitstellen (z. B. entweder mithilfe der direkten Registrierungsänderung oder mithilfe der Gruppenrichtlinie für lokale Computer). Weitere Informationen finden Sie unter Konfigurieren von Windows LAPS-Richtlinieneinstellungen.

Note

Wenn Ihre Geräte hybrid mit lokalem Windows Server Active Directory verbunden sind, können Sie Richtlinien mithilfe der Windows LAPS-Gruppenrichtlinie bereitstellen.

Richtlinien, die für den Microsoft Entra-Modus gelten

Das Windows LAPS-CSP- und das Windows LAPS-Gruppenrichtlinienobjekt verwalten beide die gleichen Einstellungen, aber nur eine Teilmenge dieser Einstellungen gilt für Windows LAPS im Azure-Modus.

Die folgenden Einstellungen gelten beim Sichern von Kennwörtern bis zur Microsoft Entra-ID:

- BackupDirectory

- PasswordAgeDays

- PasswordComplexity

- PasswordLength

- AdministratorAccountName

- PostAuthenticationResetDelay

- PostAuthenticationActions

Einfacher: Die Windows Server Active Directory-spezifischen Richtlinieneinstellungen sind nicht sinnvoll und werden beim Sichern des Kennworts bis zur Microsoft Entra-ID nicht unterstützt.

Konfigurieren bestimmter Richtlinien

Sie müssen mindestens die BackupDirectory-Einstellung auf den Wert 1 konfigurieren (Sicherungs-Kennwörter für Microsoft Entra-ID).

Wenn Sie die Einstellung "AdministratorAccountName" nicht konfigurieren, verwaltet Windows LAPS standardmäßig das integrierte lokale Administratorkonto. Dieses integrierte Konto wird automatisch anhand seines bekannten relativen Bezeichners (RID) identifiziert und sollte niemals mit seinem Namen identifiziert werden. Der Name des integrierten lokalen Administratorkontos hängt vom Standardgebietsschema des Geräts ab.

Wenn Sie ein benutzerdefiniertes lokales Administratorkonto konfigurieren möchten, sollten Sie die AdministratorAccountName-Einstellung mit dem Namen dieses Kontos konfigurieren.

Important

Wenn Sie Windows LAPS zum Verwalten eines benutzerdefinierten lokalen Administratorkontos konfigurieren, müssen Sie sicherstellen, dass das Konto erstellt wird. Windows LAPS erstellt das Konto nicht. We recommend that you use the Accounts CSP to create the account.

Sie können andere Einstellungen wie PasswordLength bei Bedarf für Ihre Organisation konfigurieren.

Aktualisieren eines Kennworts in der Microsoft Entra-ID

Windows LAPS verarbeitet die derzeit aktive Richtlinie regelmäßig (jede Stunde). Um zu vermeiden, nach dem Anwenden der Richtlinie zu warten, können Sie das Invoke-LapsPolicyProcessing PowerShell-Cmdlet ausführen.

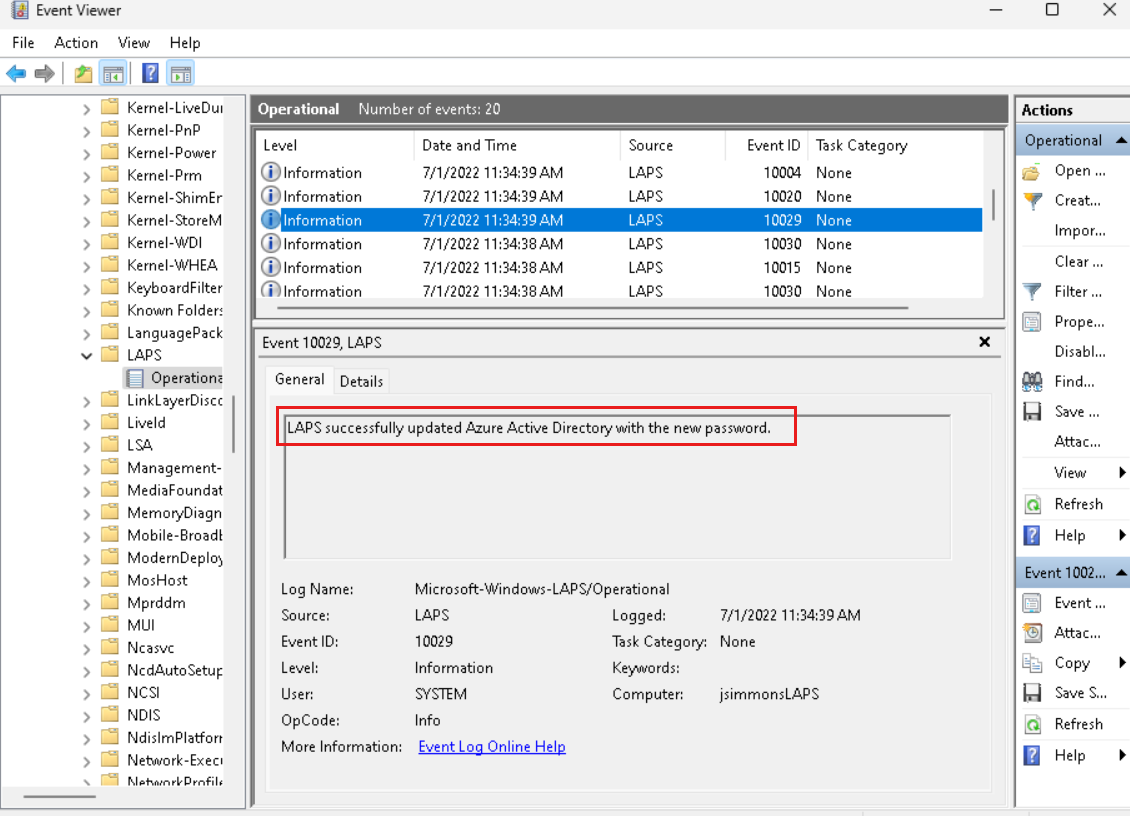

Um zu überprüfen, ob das Kennwort in der Microsoft Entra-ID erfolgreich aktualisiert wurde, suchen Sie im Ereignisprotokoll nach dem Ereignis 10029:

Abrufen eines Kennworts aus der Microsoft Entra-ID

Das Abrufen von In Microsoft Entra-ID gespeicherten Windows LAPS-Kennwörtern wird mithilfe von Microsoft Graph unterstützt. Windows LAPS enthält ein PowerShell-Cmdlet (Get-LapsAADPassword), das einen Wrapper um die Microsoft Graph PowerShell-Bibliothek darstellt. Sie können auch die Microsoft Entra-ID und\oder Intune-Verwaltungsportale für eine benutzeroberflächenbasierte Kennwortabrufumgebung verwenden. Windows LAPS bietet keine Benutzeroberflächenoptionen in Windows für den Microsoft Entra-Kennwortabruf.

In den restlichen Anweisungen wird beschrieben, wie Sie das Get-LapsAADPassword Cmdlet zum Abrufen von Windows LAPS-Kennwörtern aus der Microsoft Entra-ID mithilfe von Microsoft Graph verwenden.

Installieren der Microsoft Graph PowerShell-Bibliothek

Der erste Schritt besteht darin, die Microsoft Graph PowerShell-Bibliothek zu installieren:

Install-Module Microsoft.Graph -Scope AllUsers

Möglicherweise müssen Sie das Repository als vertrauenswürdig konfigurieren, damit der Befehl erfolgreich ausgeführt wird:

Set-PSRepository PSGallery -InstallationPolicy Trusted

Erstellen einer registrierten Microsoft Entra-App zum Abrufen von Windows LAPS-Kennwörtern

Der nächste Schritt besteht darin, eine Microsoft Entra-Anwendung zu erstellen, die mit den erforderlichen Berechtigungen konfiguriert ist. Informationen zum Erstellen einer Microsoft Entra-Anwendung finden Sie in der Schnellstartanleitung: Registrieren einer Anwendung bei der Microsoft Identity Platform

Die App muss mit zwei Berechtigungen konfiguriert werden: Device.Read.All und entweder DeviceLocalCredential.ReadBasic.All oder DeviceLocalCredential.Read.All.

DeviceManagementManagedDevices.Read.All kann auch erforderlich sein, um Kennwörter für Microsoft Managed Desktop-Geräte abzufragen.

Important

- Verwenden Sie

DeviceLocalCredential.ReadBasic.All, um Berechtigungen zum Lesen von nicht vertraulichen Metadaten zu verwalteten Windows LAPS-Kennwörtern zu erteilen. Beispiele sind die Zeit, zu der das Kennwort in Azure gesichert wurde, und die erwartete Ablaufzeit eines Kennworts. Diese Berechtigungsstufe ist für Berichterstellungs- und Complianceanwendungen geeignet. - Verwenden Sie

DeviceLocalCredential.Read.All, um vollständige Berechtigungen zum Lesen aller Informationen über gespeicherte Windows LAPS-Kennwörter, einschließlich der Klartext-Kennwörter selbst, zu erteilen. Diese Berechtigungsstufe ist vertraulich und sollte sorgfältig verwendet werden.

Abrufen des Kennworts aus der Microsoft Entra-ID

Sie haben es fast geschafft! Melden Sie sich zuerst bei Microsoft Graph an. Verwenden Sie dann das Get-LapsAADPassword Cmdlet, um das Kennwort abzurufen.

Verwenden Sie das Connect-MgGraph Cmdlet, um sich bei Microsoft Graph anzumelden. Sie müssen Ihre Azure-Mandanten-ID und die Anwendungs-ID der Zuvor erstellten Microsoft Entra-Anwendung kennen. Führen Sie das Cmdlet einmal aus, um sich anzumelden. For example:

PS C:\> Connect-MgGraph -Environment Global -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -ClientId 00001111-aaaa-2222-bbbb-3333cccc4444

Welcome To Microsoft Graph!

Tip

Damit das Connect-MgGraph Cmdlet erfolgreich ausgeführt werden kann, müssen Sie ihre PowerShell-Ausführungsrichtlinie ändern. Beispielsweise benötigen Sie möglicherweise die erste Ausführung Set-ExecutionPolicy -ExecutionPolicy Unrestricted.

Nachdem Sie nun bei Microsoft Graph angemeldet sind, können Sie das Kennwort abrufen.

Rufen Sie zunächst das Get-LapsAADPassword Cmdlet auf, und übergeben Sie den Namen des Geräts:

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice

DeviceName DeviceId PasswordExpirationTime

---------- -------- ----------------------

myAzureDevice be8ab291-6307-42a2-8fda-2f4ee78e51c8 7/31/2022 11:34:39 AM

Tip

Übergeben Sie den -Verbose Parameter, um detaillierte Informationen darüber anzuzeigen, was das Get-LapsAADPassword Cmdlet (oder ein anderes Cmdlet im Windows LAPS PowerShell-Modul) tut.

Das vorherige Beispiel erfordert, dass dem Client DeviceLocalCredential.Read.Basic Berechtigungen erteilt werden. Die folgenden Beispiele erfordern, dass dem Client DeviceLocalCredential.Read.All Berechtigungen erteilt werden.

Rufen Sie als Nächstes das Get-LapsAADPassword Cmdlet auf, um das tatsächliche Kennwort aufzufordern, das zurückgegeben werden soll:

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : System.Security.SecureString

PasswordExpirationTime : 7/31/2022 11:34:39 AM

PasswordUpdateTime : 7/1/2022 11:34:39 AM

Das Kennwort, das in einem SecureString Objekt zurückgegeben wird.

Schließlich können Sie für Tests oder Ad-hoc-Zwecke anfordern, dass das Kennwort in Klartext angezeigt wird, indem Sie den -AsPlainText Parameter verwenden:

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords -AsPlainText

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : xzYVg,;rqQ+rkXEM0B29l3z!Ez.}T9rY8%67i1#TUk

PasswordExpirationTime : 7/31/2022 11:34:39 AM

PasswordUpdateTime : 7/1/2022 11:34:39 AM

Drehen des Kennworts

Windows LAPS merkt sich lokal, wann das letzte gespeicherte Kennwort abläuft, und das Kennwort wird automatisch geändert, wenn es abläuft. In einigen Situationen (z. B. nach einer Sicherheitsverletzung oder bei Ad-hoc-Tests) müssen Sie das Kennwort möglicherweise frühzeitig drehen. Mit dem Cmdlet Reset-LapsPassword können Sie eine manuelle Kennwortrotation erzwingen. For example:

PS C:\> Reset-LapsPassword

PS C:\> Get-LapsAADPassword -DeviceIds myAzureDevice -IncludePasswords -AsPlainText

DeviceName : myAzureDevice

DeviceId : be8ab291-6307-42a2-8fda-2f4ee78e51c8

Account : Administrator

Password : &HK%tbA+k7,vcrI387k9([f+%w)9VZz98;,(@+Ai6b

PasswordExpirationTime : 7/31/2022 12:16:16 PM

PasswordUpdateTime : 7/1/2022 12:16:16 PM

Important

- Die Microsoft Entra-ID unterstützt den Ablauf des aktuell gespeicherten Kennworts eines Geräts nicht durch Änderung des Kennwortablaufzeitstempels in der Microsoft Entra-ID. Dies ist ein Unterschied im Design gegenüber Windows LAPS, das auf Windows Server Active Directory basiert.

- Vermeiden Sie übermäßige Verwendung des

Reset-LapsPasswordCmdlets. Wenn erkannt, wird die Aktivität möglicherweise gedrosselt.

Windows LAPS und Microsoft Entra Connect in Hybridumgebungen

Windows LAPS basiert nicht auf Microsoft Entra Connect, und es gibt keine Abhängigkeiten zwischen diesen beiden Technologien. Verwaltete Windows LAPS-Geräte, die ihre Kennwörter mit der Microsoft Entra-ID sichern, tun dies direkt über https, ohne jegliche Abhängigkeit von der Datensynchronisierung.

Darüber hinaus können die Microsoft Entra-ID- und Intune-Geräteverwaltungsportale nur Kennwörter anzeigen und verwalten, die direkt von einem Windows LAPS-Gerät gesichert wurden. Das Konfigurieren von Microsoft Entra Connect zum Synchronisieren der lokalen Active Directory-Windows LAPS-Attribute mit Microsoft Entra ID ist kein getestetes Szenario. Manually synchronizing the on-premises Active Directory Windows LAPS attributes to Microsoft Entra ID won't result in those attributes showing up in the Microsoft Entra ID or Intune device management portals.

Es ist zwar nicht erforderlich, dass Windows LAPS funktioniert, aber wenn Sie Ihr lokales Active Directory-Schema als Best Practice erweitern, sollten Sie auch Ihr Microsoft Entra Connect-Verzeichnisschema aktualisieren. Siehe Aktualisieren des Verzeichnisschemas.

See also

- Einführung von Windows Local Administrator Password Solution in Microsoft Entra ID

- Windows Lokale Administrator-Passwortlösung in Microsoft Entra ID

- Microsoft Intune

- Microsoft Intune-Unterstützung für Windows LAPS

- Windows LAPS CSP

- Schnellstart: Registrieren einer Anwendung bei der Microsoft Identity Platform

- Anleitung zur Problembehandlung in Windows LAPS