Wichtige Konzepte in Windows LAPS

Erfahren Sie mehr über die grundlegenden Entwurfs- und Sicherheitskonzepte für Windows Local Administrator Password Solution (Windows LAPS), einschließlich:

- Aufbau

- Flow in einem einfachen Szenario

- Hintergrundzyklus für die Richtlinienverarbeitung

- Microsoft Entra-Kennwörter

- Windows Server Active Directory-Kennwörter

- Kennwortzurücksetzung nach Authentifizierung

- Schutz vor Manipulation von Kontokennwörtern

- Windows im abgesicherten Modus

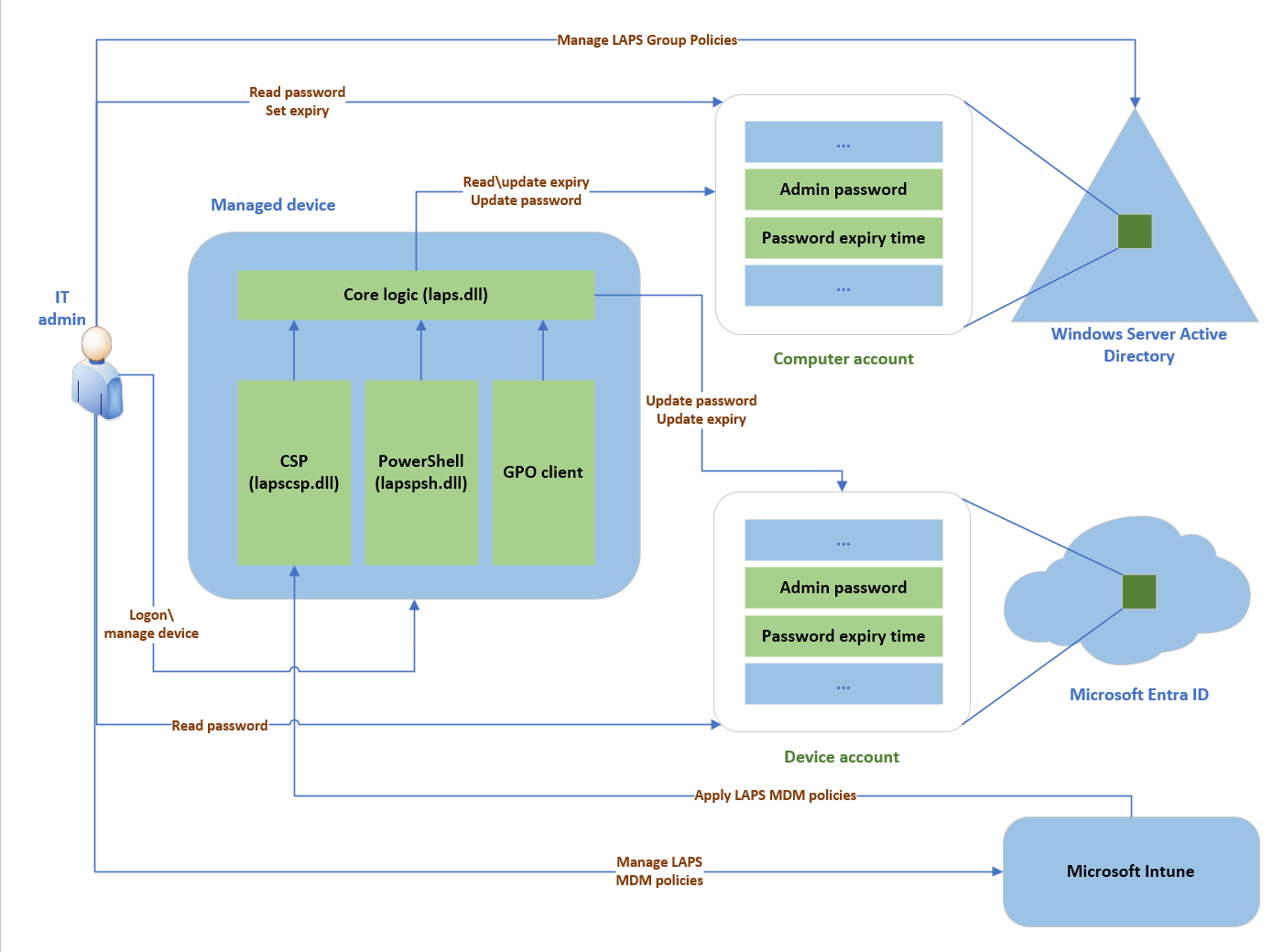

Windows LAPS-Architektur

Die folgende Abbildung zeigt die Windows LAPS-Architektur:

Das Windows LAPS-Architekturdiagramm enthält mehrere wichtige Komponenten:

IT-Administrator: stellt allgemein die verschiedenen IT-Administratorrollen dar, die an einer Windows LAPS-Bereitstellung beteiligt sein können. Die IT Administratorrollen sind an der Konfiguration von Richtlinien, dem Ablauf oder Abruf gespeicherter Kennwörter und der Interaktion mit verwalteten Geräten beteiligt.

Verwaltetes Gerät: stellt ein in Microsoft Entra oder Windows Server Active Directory eingebundenes Gerät dar, auf dem Sie ein lokales Administratorkonto verwalten möchten. Das Feature besteht aus einigen wichtigen Binärdateien: laps.dll für die Kernlogik, lapscsp.dll für die Logik des Konfigurationsdienstanbieters (CSP) und lapspsh.dll für die Logik des PowerShell-Cmdlets. Sie können Windows LAPS auch mithilfe von Gruppenrichtlinie konfigurieren. Windows LAPS reagiert auf Änderungsbenachrichtigungen für Gruppenrichtlinienobjekte. Das verwaltete Gerät kann ein Windows Server Active Directory-Domänencontroller und zum Sichern von Kennwörter von DSRM-Konten (Directory Services Repair Mode, Reparaturmodus für Verzeichnisdienste) konfiguriert sein.

Windows Server Active Directory: eine lokale Windows Server Active Directory-Bereitstellung.

Microsoft Entra ID: Eine Microsoft Entra-Bereitstellung, die in der Cloud ausgeführt wird.

Microsoft Intune: Die bevorzugte Microsoft-Lösung für die Verwaltung von Geräterichtlinien, die auch in der Cloud ausgeführt wird.

Flow in einem einfachen Szenario

Der erste Schritt in einem einfachen Windows LAPS-Szenario besteht darin, die Windows LAPS-Richtlinie für Ihre Organisation zu konfigurieren. Dafür werden die folgenden Konfigurationsoptionen empfohlen:

In Microsoft Entra eingebundene Geräte: Verwenden Sie Microsoft Intune.

In Windows Server Active Directory eingebundene Geräte: Verwenden Sie Gruppenrichtlinie.

In Microsoft Entra hybrid eingebundene Geräte, die bei Microsoft Intune registriert sind: Verwenden Sie Microsoft Intune.

Nachdem das verwaltete Gerät mit einer Richtlinie konfiguriert wurde, die Windows LAPS aktiviert, beginnt das Gerät mit der Verwaltung des konfigurierten Kennworts des lokalen Kontos. Wenn das Kennwort abläuft, generiert das Gerät ein neues, zufälliges Kennwort, das den Anforderungen der aktuellen Richtlinie an Länge und Komplexität entspricht.

Wenn ein neues Kennwort überprüft wird, speichert das Gerät das Kennwort im konfigurierten Verzeichnis, entweder Windows Server Active Directory oder Microsoft Entra ID. Eine zugeordnete Kennwortablaufzeit, die auf der Einstellung des Kennwortalters in der aktuellen Richtlinie basiert, wird berechnet und im Verzeichnis gespeichert. Das Gerät rotiert das Kennwort automatisch, wenn die Kennwortablaufzeit erreicht ist.

Wenn das Kennwort des lokalen Kontos im entsprechenden Verzeichnis gespeichert ist, kann ein autorisierter IT-Administrator auf das Kennwort zugreifen. In Microsoft Entra ID gespeicherte Kennwörter werden über ein rollenbasiertes Zugriffssteuerungsmodell abgesichert. In Windows Server Active Directory gespeicherte Kennwörter werden über Zugriffssteuerungslisten (Access Control Lists, ACLs) und optional auch über die Kennwortverschlüsselung abgesichert.

Sie können das Kennwort vor der normalerweise erwarteten Ablaufzeit rotieren. Rotieren Sie ein Kennwort vor einem geplanten Ablauftermin mithilfe einer der folgenden Methoden:

- Drehen Sie das Kennwort auf dem verwalteten Gerät mithilfe des

Reset-LapsPasswordCmdlets manuell. - Rufen Sie im Windows LAPS CSP die Aktion „ResetPassword Execute“ auf.

- Ändern Sie die Kennwortablaufzeit im Verzeichnis (gilt nur für Windows Server Active Directory).

- Lösen Sie die automatische Rotation aus, wenn das verwaltete Konto für die Authentifizierung beim verwalteten Gerät verwendet wird.

Hintergrundzyklus für die Richtlinienverarbeitung

Windows LAPS verwendet eine Hintergrundaufgabe, die stündlich aktiviert wird, um die derzeit aktive Richtlinie zu verarbeiten. Diese Aufgabe ist nicht mit einer Windows Task Scheduler-Aufgabe implementiert und kann nicht konfiguriert werden.

Wenn die Hintergrundaufgabe ausgeführt wird, erfolgt der folgende einfache Flow:

Der offensichtliche Hauptunterschied zwischen dem Microsoft Entra ID-Flow und Windows Server Active Directory-Flow bezieht sich auf die Überprüfung der Kennwortablaufzeit. In beiden Szenarien wird die Kennwortablaufzeit parallel zum aktuellen Kennwort im Verzeichnis gespeichert.

Im Microsoft Entra-Szenario fragt das verwaltete Gerät Microsoft Entra ID nicht ab. Stattdessen wird die aktuelle Kennwortablaufzeit lokal auf dem Gerät verwaltet.

Im Windows Server Active Directory-Szenario fragt das verwaltete Gerät regelmäßig das Verzeichnis nach der Kennwortablaufzeit ab, und agiert, wenn das Kennwort abläuft.

Manuelles Starten des Richtlinienverarbeitungszyklus

Windows LAPS reagiert auf Änderungsbenachrichtigungen von Gruppenrichtlinie. Sie können den Richtlinienverarbeitungszyklus auf zwei Weisen manuell starten:

Erzwingen einer Gruppenrichtlinienaktualisierung. Hier sehen Sie ein Beispiel:

gpupdate.exe /target:computer /forceFühren Sie das

Invoke-LapsPolicyProcessing-Cmdlet aus. Diese Methode wird bevorzugt, da sie bereichsbezogener ist.

Tipp

Das zuvor veröffentlichte Microsoft LAPS (Legacy-Microsoft LAPS) wurde als clientseitige Erweiterung (CSE) eines Gruppenrichtlinienobjekts (GPO) erstellt. CSEs eine Gruppenrichtlinienobjekts werden in jedem Aktualisierungszyklus von Gruppenrichtlinie geladen und aufgerufen. Die Häufigkeit des Abfragezyklus von Legacy-Microsoft LAPS entspricht der Häufigkeit des Aktualisierungszyklus von Gruppenrichtlinie. Windows LAPS wird nicht als clientseitige Erweiterung erstellt, sodass dessen Abfragezyklus auf einmal pro Stunde hartcodiert ist. Windows LAPS unterliegt nicht dem Aktualisierungszyklus von Gruppenrichtlinie.

Microsoft Entra-Kennwörter

Wenn Sie Kennwörter in Microsoft Entra ID sichern, werden kennwörter für verwaltete lokale Konten im Microsoft Entra-Geräteobjekt gespeichert. Windows LAPS authentifiziert sich bei Azure Active Directory mithilfe der Geräteidentität des verwalteten Geräts. In Microsoft Entra ID gespeicherte Daten sind äußerst sicher, aber für zusätzlichen Schutz wird das Kennwort weiter verschlüsselt, bevor es gespeichert wird. Diese zusätzliche Verschlüsselungsebene wird entfernt, ehe das Kennwort an autorisierte Clients zurückgegeben wird.

Standardmäßig können nur Mitglieder der Rollen „Globaler Administrator“, „Cloudgeräteadministrator“ und „Intune-Administrator“ das unverschlüsselte Kennwort abrufen.

Windows Server Active Directory-Kennwörter

Die folgenden Abschnitte enthalten wichtige Informationen zur Verwendung von Windows LAPS mit Windows Server Active Directory.

Kennwortsicherheit

Wenn Sie Kennwörter in Windows Server Active Directory sichern, werden verwaltete lokale Kontokennwörter im Computerobjekt gespeichert. Windows LAPS schützt diese Kennwörter mithilfe von zwei Mechanismen:

- ACLs

- Verschlüsselte Kennwörter

ACLs

Die erste Ebene der Kennwortsicherheit in Windows Server Active Directory sind ACLs, die für das Computerobjekt eingerichtet werden, das eine Organisationseinheit enthält. Die ACLs werden an das Computerobjekt selbst vererbt. Sie können mithilfe des Cmdlets Set-LapsADReadPasswordPermission angeben, wer verschiedene Kennwortattribute lesen darf. Ebenso können Sie mit dem Cmdlet Set-LapsADResetPasswordPermission angeben, wer das Attribut mit der Kennwortablaufzeit lesen und festlegen darf.

Verschlüsselte Kennwörter

Für die zweiten Ebene der Kennwortsicherheit wird die Kennwortverschlüsselung von Windows Server Active Directory verwendet. Dafür muss Ihre Domäne mindestens auf der Domänenfunktionsebene „Windows Server 2016“ ausgeführt werden. Falls aktiviert, wird das Kennwort zuerst verschlüsselt, sodass es nur von einem bestimmten Sicherheitsprinzipal (einer Gruppe oder einem Benutzer) entschlüsselt werden kann. Die Kennwortverschlüsselung erfolgt auf dem verwalteten Gerät selbst, bevor das Gerät das Kennwort an das Verzeichnis sendet.

Wichtig

- Es wird dringend empfohlen, die Kennwortverschlüsselung zu aktivieren, wenn Sie Ihre Windows LAPS-Kennwörter in Windows Server Active Directory speichern.

- Microsoft unterstützt den Abruf zuvor entschlüsselter LAPS-Kennwörter in einer Domäne mit einer Domänenfunktionsebene vor „Windows Server 2016“ nicht. Der Vorgang kann erfolgreich sein oder nicht, je nachdem, ob Domänencontroller mit Versionen vor Windows Server 2016 in der Domäne heraufgestuft wurden.

Benutzergruppenberechtigungen

Berücksichtigen Sie beim Entwerfen des Sicherheitsmodells für den Kennwortabruf die Informationen in der folgenden Abbildung:

Das Diagramm veranschaulicht die vorgeschlagenen Windows Server Active Directory-Kennwortsicherheitsebenen und deren Beziehung zueinander.

Der äußerste (grüne) Kreis besteht aus Sicherheitsprinzipalen, denen die Berechtigung zum Lesen oder Festlegen des Attributs für die Kennwortablaufzeit für Computerobjekte im Verzeichnis erteilt wird. Diese Fähigkeit ist eine vertrauliche Berechtigung, gilt aber als nicht destruktiv. Ein Angreifer, der diese Berechtigung erhält, kann erzwingen, dass verwaltete Geräte ihre Kennwörter häufiger rotieren.

Der mittlere (gelbe) Kreis besteht aus Sicherheitsprinzipalen, denen die Berechtigung zum Lesen oder Festlegen von Kennwortattributen für Computerobjekte im Verzeichnis erteilt wird. Diese Fähigkeit ist eine vertrauliche Berechtigung, die sorgfältig überwacht werden muss. Der sicherste Ansatz besteht darin, diese Berechtigungsebene für Mitglieder der Sicherheitsgruppe „Domänenadministratoren“ zu reservieren.

Der innere (rote) Kreis gilt nur, wenn Kennwortverschlüsselung aktiviert ist. Der innere Kreis besteht aus Gruppen oder Benutzern, denen Entschlüsselungsberechtigungen für verschlüsselte Kennwortattribute für Computerobjekte im Verzeichnis erteilt werden. Wie die Berechtigung im mittleren Kreis ist diese Fähigkeit eine vertrauliche Berechtigung, die sorgfältig überwacht werden muss. Der sicherste Ansatz besteht darin, diese Berechtigungsebene für Mitglieder der Gruppe „Domänenadministratoren“ zu reservieren.

Wichtig

Erwägen Sie, Ihre Sicherheitsebenen so anzupassen, dass sie dem Vertraulichkeitsgrad der verwalteten Computer in Ihrer Organisation entsprechen. So kann es z. B. akzeptabel sein, dass Geräte von IT-Mitarbeitern im Kundenkontakt für Helpdeskadministratoren zugänglich sind, aber Sie sollten strengere Vorgaben für Laptops der Geschäftsführung festlegen.

Kennwortverschlüsselung

Das Windows LAPS-Feature zur Kennwortverschlüsselung basiert auf der Kryptografie-API: Next Generation Data Protection API (CNG DPAPI). Die CNG DPAPI unterstützt mehrere Verschlüsselungsmodi, aber Windows LAPS unterstützt die Verschlüsselung von Kennwörtern für nur einen einzelnen Windows Server Active Directory-Sicherheitsprinzipal (Benutzer oder Gruppe). Die zugrunde liegende Verschlüsselung basiert auf der AES-256-Verschlüsselung (Advanced Encryption Standard mit 256-Bit).

Sie können die Richtlinieneinstellung ADPasswordEncryptionPrincipal verwenden, um einen bestimmten Sicherheitsprinzipal für die Verschlüsselung des Kennworts festzulegen. Wenn ADPasswordEncryptionPrincipal nicht angegeben ist, verschlüsselt Windows LAPS das Kennwort für die Gruppe „Domänenadministratoren“ der Domäne des verwalteten Geräts. Bevor ein verwaltetes Gerät ein Kennwort verschlüsselt, überprüft das Gerät stets, ob der angegebene Benutzer oder die angegebene Gruppe auflösbar ist.

Tipp

- Windows LAPS unterstützt die Verschlüsselung von Kennwörtern mit nur einem einzelnen Sicherheitsprinzipal. Die CNG DPAPI unterstützt zwar die Verschlüsselung für mehrere Sicherheitsprinzipale, aber dieser Modus wird von Windows LAPS nicht unterstützt, da er die Größe der Puffer für verschlüsselte Kennwörter aufbläht. Wenn Sie mehreren Sicherheitsprinzipalen Berechtigungen für die Entschlüsselung erteilen müssen, können Sie, um die Einschränkung aufzulösen, eine übergeordnete Gruppe erstellen, die alle relevanten Sicherheitsprinzipale als Mitglieder enthält.

- Der Sicherheitsprinzipal, der zum Entschlüsseln des Kennworts autorisiert ist, kann nicht geändert werden, nachdem ein Kennwort verschlüsselt wurde.

Verlauf verschlüsselter Kennwörter

Windows LAPS unterstützt das Feature „Kennwortverlauf“ für in die Windows Server Active Directory-Domäne eingebundene Clients und Domänencontroller. Der Kennwortverlauf wird nur unterstützt, wenn die Kennwortverschlüsselung aktiviert ist. Der Kennwortverlauf wird nicht unterstützt, wenn Sie in Windows Server Active Directory unverschlüsselte Kennwörter speichern.

Wenn der Verlauf verschlüsselter Kennwörter aktiviert ist und es Zeit ist, das Kennwort zu rotieren, liest das verwaltete Gerät zuerst die aktuelle Version des verschlüsselten Kennworts aus Windows Server Active Directory. Das aktuelle Kennwort wird dann dem Kennwortverlauf hinzugefügt. Frühere Versionen des Kennworts im Verlauf werden bei Bedarf gelöscht, um die konfigurierte Einschränkung für die maximale Verlaufsgröße zu erfüllen.

Tipp

Damit das Feature „Kennwortverlauf“ funktioniert, müssen dem verwalteten Gerät SELF-Berechtigungen erteilt werden, um die aktuelle Version des verschlüsselten Kennworts aus Windows Server Active Directory zu lesen. Diese Anforderung wird automatisch erfüllt, wenn Sie das Cmdlet Set-LapsADComputerSelfPermission ausführen.

Wichtig

Es wird empfohlen, einem verwalteten Gerät auf keinen Fall Berechtigungen zum Entschlüsseln eines verschlüsselten Kennworts für ein Gerät zu erteilen, auch nicht für das Gerät selbst.

Unterstützung von DSRM-Kennwörtern

Windows LAPS unterstützt das Sichern des Kennworts des DSRM-Kontos auf Windows Server-Domänencontrollern. Kennwörter von DSRM-Konten können nur in Windows Server Active Directory und bei aktivierter Kennwortverschlüsselung gesichert werden. Ansonsten funktioniert dieses Feature fast genauso wie die Unterstützung verschlüsselter Kennwörter für in Windows Server Active Directory eingebundene Clients.

Das Sichern von DSRM-Kennwörtern in Microsoft Entra ID wird nicht unterstützt.

Wichtig

Wenn die DSRM-Kennwortsicherung aktiviert ist, kann das aktuelle DSRM-Kennwort für jeden Domänencontroller abgerufen werden, wenn auf mindestens einen Domänencontroller in dieser Domäne zugegriffen werden kann.

Berücksichtigen Sie jedoch ein Katastrophenszenario, in dem alle Domänencontroller in einer Domäne ausgefallen sind. In diesem Szenario sind keine DSRM-Kennwörter verfügbar. Aus diesem Grund wird empfohlen, die DSRM-Unterstützung für Windows LAPS nur als erste Komponente einer größeren Sicherungs- und Wiederherstellungsstrategie für Domänen zu nutzen. Es wird dringend empfohlen, DSRM-Kennwörter regelmäßig aus dem Verzeichnis zu extrahieren und in einem sicheren Speicher außerhalb von Windows Server Active Directory zu sichern. Windows LAPS bietet keine Sicherungsstrategie für externen Speicher.

Kennwortzurücksetzung nach Authentifizierung

Windows LAPS unterstützt das automatische Rotieren des Kennworts für das lokale Administratorkonto, wenn erkannt wird, dass das lokale Administratorkonto für die Authentifizierung verwendet wurde. Dieses Feature soll die Zeitspanne begrenzen, in der das Kennwort unverschlüsselt verwendet werden kann. Sie können eine Toleranzperiode konfigurieren, um dem Benutzer Zeit zum Ausführen der beabsichtigten Aktionen zu geben.

Die Kennwortzurücksetzung nach der Authentifizierung wird für das DSRM-Konto auf Domänencontrollern nicht unterstützt.

Schutz vor Manipulation von Kontokennwörtern

Wenn Windows LAPS für die Verwaltung des Kennworts eines lokalen Administratorkontos konfiguriert ist, ist dieses Konto vor versehentlichen oder unbedachten Manipulationen geschützt. Dieser Schutz erstreckt sich auf das DSRM-Konto, wenn das Konto von Windows LAPS auf einem Windows Server Active Directory-Domänencontroller verwaltet wird.

Windows LAPS lehnt unerwartete Versuche zum Ändern des Kontokennworts mit dem Fehler STATUS_POLICY_CONTROLLED_ACCOUNT (0xC000A08B) oder ERROR_POLICY_CONTROLLED_ACCOUNT (0x21CE\8654) ab. Solche Ablehnungen werden mit einem 10031-Ereignis im Windows LAPS-Ereignisprotokollkanal vermerkt.

Im abgesicherten Windows-Modus deaktiviert

Wenn Windows im abgesicherten Modus, im DSRM-Modus oder in einem anderen nicht normalen Startmodus gestartet wird, ist Windows LAPS deaktiviert. Das Passwort des verwalteten Kontos wird dann nicht gesichert, auch wenn es abgelaufen ist.

Windows LAPS-Integration in Smartcard-Richtlinie

Das von Windows LAPS verwaltete Konto wird ausgenommen, wenn die Richtlinie „Interaktive Anmeldung: Windows Hello for Business oder Smartcard“ (auch als SCForceOption bezeichnet) aktiviert ist. Weitere Informationen unter Smartcard-Gruppenrichtlinieneinstellungen und Registrierungsschlüssel.

Erkennung und Entschärfung der Zurücksetzung von Betriebssystemabbildern in Windows LAPS

Wenn ein aktives Betriebssystemabbild auf eine frühere Version zurückgesetzt wird, führt das oft zu einer Konfliktsituation, in der das im Verzeichnis gespeicherte Passwort nicht mehr mit dem lokal auf dem Gerät gespeicherten Passwort übereinstimmt. Das Problem kann beispielsweise auftreten, wenn auf einem virtueller Hyper-V-Computer eine frühere Momentaufnahme wiederhergestellt wird.

Sobald das Problem auftritt, kann sich der IT-Administrator nicht mehr mit dem bestehenden Windows LAPS-Passwort beim Gerät anmelden. Das Problem wird erst nach einer Passwortrotation durch Windows LAPS behoben, was aber je nach dem aktuellen Ablaufdatum der Passwörter Tage oder Wochen dauern kann.

Windows LAPS löst dieses Problem, indem es zu dem Zeitpunkt, zu dem ein neues Passwort dauerhaft wird, eine zufällige GUID in das Verzeichnis schreibt, gefolgt vom Speichern einer lokalen Kopie. Die GUID wird im Attribut msLAPS-CurrentPasswordVersion gespeichert. Während jedes Verarbeitungszyklus wird die GUID msLAPS-CurrentPasswordVersion abgefragt und mit der lokalen Kopie verglichen. Wenn die beiden GUIDs unterschiedlich sind, erfolgt sofort eine Passwortrotation.

Dieses Feature wird nur unterstützt, wenn Passwörter in Active Directory gesichert werden. Microsoft Entra ID wird nicht unterstützt.

Wichtig

Das Windows LAPS-Feature (Local Administrator Password Solution) zur Erkennung und Risikominderung der Zurücksetzung von Betriebssystemimages wird in Windows 11 24H2, Windows Server 2025 und höher unterstützt. Das Feature funktioniert erst, wenn das neueste Update-LapsADSchema PowerShell-Cmdlet ausgeführt wird, das das neue msLAPS-CurrentPasswordVersion-Schema-Attribut zum Active Directory-Schema hinzufügt.

Siehe auch

- Windows LAPS-Kontoverwaltungsmodi

- Passwörter und Passphrasen für Windows LAPS

- CNG DPAPI

- Microsoft Intune

Nächste Schritte

Nachdem Sie sich mit den grundlegenden Konzepten des Windows-LAPS-Entwurfs vertraut gemacht haben, können Sie mit einem der folgenden Szenarien beginnen: