Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Sie können die Windows Local Administrator Password Solution (Windows LAPS) verwenden, um die Kennwörter lokaler Administratorkonten und Domänencontroller Directory Services Restore Mode (DSRM)-Konten zu verwalten. In diesem Artikel erfahren Sie, wie Sie mit Windows LAPS und Windows Server Active Directory beginnen. Es beschreibt grundlegende Verfahren für die Verwendung von Windows LAPS zum Sichern von Kennwörtern in Windows Server Active Directory und zum Abrufen dieser Kennwörter.

Anforderungen an die Domänenfunktionsebene und die Betriebssystemversion von Domänencontrollern

Wenn Ihre Domänenfunktionsebene (DFL) älter als 2016 ist, können Sie die Windows LAPS-Kennwortverschlüsselung nicht aktivieren. Ohne Kennwortverschlüsselung:

- Sie können Clients so konfigurieren, dass Kennwörter nur in Klartext gespeichert werden, gesichert durch Windows Server Active Directory-Zugriffssteuerungslisten (ACLs).

- Sie können Domänencontroller nicht konfigurieren, um ihr lokales DSRM-Konto zu verwalten.

Wenn Ihre Domäne eine DFL von 2016 oder höher verwendet, können Sie die Windows LAPS-Kennwortverschlüsselung aktivieren. Alle windows Server 2016- und früheren Domänencontroller, die Sie ausführen, unterstützen jedoch windows LAPS nicht. Daher können diese Domänencontroller das DsRM-Kontoverwaltungsfeature nicht verwenden.

Es ist in Ordnung, Windows Server 2016 und frühere unterstützte Betriebssysteme auf Ihren Domänencontrollern zu verwenden, sofern Sie diese Einschränkungen kennen.

In der folgenden Tabelle sind die funktionen zusammengefasst, die in verschiedenen Szenarien unterstützt werden:

| Domänendetails | Speicherung von Klartextkennwörtern unterstützt | Speicherung von verschlüsselten Kennwörtern unterstützt (für in die Domäne eingebundene Clients) | Unterstützte DSRM-Kontoverwaltung (für Domänencontroller) |

|---|---|---|---|

| DFL vor 2016 | Ja | Nr. | Nr. |

| DFL 2016 mit einem oder mehreren Windows Server 2016- oder früheren Domänencontrollern | Ja | Ja | Ja, aber nur für Windows Server 2019 und höher-Domänencontroller |

| DFL 2016 mit nur Windows Server 2019 oder höher Domänencontrollern | Ja | Ja | Ja |

Es wird dringend empfohlen, ein Upgrade auf das neueste verfügbare Betriebssystem auf Clients, Servern und Domänencontrollern durchzuführen, um die neuesten Features und Sicherheitsverbesserungen nutzen zu können.

Vorbereiten von Active Directory

Führen Sie diese Schritte aus, bevor Sie Ihre in Active Directory eingebundenen oder hybrid verbundenen Geräte so konfigurieren, dass die Kennwörter eines verwalteten Kontos in Active Directory gesichert werden.

Hinweis

Wenn Sie planen, nur Passwörter in Microsoft Entra ID zu sichern, müssen Sie keinen dieser Schritte ausführen, auch nicht die Erweiterung des AD-Schemas.

- Wenn Sie den zentralen Gruppenrichtlinienspeicher verwenden, kopieren Sie die Vorlagendateien für Windows LAPS-Gruppenrichtlinien manuell in den zentralen Speicher. Weitere Informationen finden Sie unter Konfigurieren von Richtlinieneinstellungen für Windows LAPS.

- Analysieren, ermitteln und konfigurieren Sie geeignete AD-Berechtigungen für Kennwortablauf und Kennwortabruf. Siehe Windows Server Active Directory-Kennwörter.

- Analysieren und ermitteln Sie die geeigneten autorisierten Gruppen zum Entschlüsseln von Kennwörtern. Siehe Windows Server Active Directory-Kennwörter.

- Erstellen Sie eine neue Windows LAPS-Richtlinie für die verwalteten Geräte mit den entsprechenden Einstellungen, wie in den vorherigen Schritten festgelegt.

Aktualisieren des Windows Server Active Directory-Schemas

Bevor Sie Windows LAPS verwenden können, müssen Sie das Windows Server Active Directory-Schema aktualisieren. Sie können diese Aktion mithilfe des Cmdlets Update-LapsADSchema ausführen. Es handelt sich um einen einmaligen Vorgang für die gesamte Gesamtstruktur. Sie können das Update-LapsADSchema Cmdlet lokal auf einem Windows Server 2019- oder höher-Domänencontroller ausführen, der mit Windows LAPS aktualisiert wird. Sie können dieses Cmdlet aber auch auf einem Server ausführen, der kein Domänencontroller ist, solange der Server das Windows LAPS PowerShell-Modul unterstützt.

PS C:\> Update-LapsADSchema

Tipp

Fügen Sie den -Verbose Parameter in die Befehlszeile ein, um detaillierte Informationen zum Fortschritt des Cmdlets während der Verarbeitung anzuzeigen. Sie können den -Verbose Parameter mit einem beliebigen Cmdlet im LAPS PowerShell-Modul verwenden.

Erteilen der Berechtigung zum Aktualisieren des Kennworts für das verwaltete Gerät

Wenn Sie Windows LAPS zum Verwalten eines Kennworts auf einem Gerät verwenden, muss diesem verwalteten Gerät die Berechtigung zum Aktualisieren des Kennworts erteilt werden. Sie können diese Aktion ausführen, indem Sie vererbbare Berechtigungen für die Organisationseinheit (OU) festlegen, die das Gerät enthält. Sie können das Set-LapsADComputerSelfPermission Cmdlet für diesen Zweck verwenden, wie im folgenden Code gezeigt:

PS C:\> Set-LapsADComputerSelfPermission -Identity NewLaps

Name DistinguishedName

---- -----------------

NewLAPS OU=NewLAPS,DC=laps,DC=com

Tipp

Wenn Sie die vererbbaren Berechtigungen für den Stamm der Domäne festlegen möchten, können Sie den gesamten Domänenstamm mithilfe des DN-Eingabeformats (Distinguished Name) angeben. Sie können z. B. den Parameter -Identity mit einem Argument von DC=laps,DC=com verwenden.

Erteilen von Kennwortabfrageberechtigungen

Benutzern muss die Berechtigung erteilt werden, um die Kennwörter aus Active Directory abzufragen. Sie können diese Aktion ausführen, indem Sie vererbbare Berechtigungen für die Organisationseinheit (OU) festlegen, die das Gerät enthält. Sie können das Set-LapsADReadPasswordPermission Cmdlet für diesen Zweck verwenden, wie im folgenden Code gezeigt:

PS C:\> Set-LapsADReadPasswordPermission -Identity NewLAPS -AllowedPrincipals @("laps\LapsPasswordReadersGroup")

Name DistinguishedName

---- -----------------

NewLAPS OU=NewLAPS,DC=laps,DC=com

Tipp

Mitglieder der Gruppe "Domänenadministratoren" verfügen standardmäßig bereits über kennwortabfrageberechtigungen.

Tipp

Wenn einem Benutzer die Berechtigung zum Abfragen eines Kennworts aus Active Directory gewährt wird, bedeutet dies nicht automatisch, dass der Benutzer über die Berechtigung zum Entschlüsseln eines verschlüsselten Kennworts verfügt. Die Berechtigung zum Entschlüsseln eines verschlüsselten Kennworts wird mithilfe der ADPasswordEncryptionPrincipal Richtlinieneinstellung konfiguriert, wenn das Gerät das Kennwort in Active Directory speichert. Die Standardrichtlinieneinstellung für ADPasswordEncryptionPrincipal ist die Gruppe "Domänenadministratoren".

Passwortablaufrechte gewähren

Benutzern muss die Berechtigung erteilt werden, um die Ablaufzeit von Kennwörtern festzulegen, die in Active Directory gespeichert sind. Wenn ein Kennwort in Active Directory als abgelaufen markiert ist, dreht das Gerät das Kennwort im nächsten Verarbeitungszyklus. Benutzer können diesen Mechanismus verwenden, um die verbleibende Zeit bis zum nächsten erwarteten Passwortwechsel zu verkürzen oder zu verlängern.

Sie können diese Aktion ausführen, indem Sie vererbbare Berechtigungen für die Organisationseinheit (OU) festlegen, die das Gerät enthält. Sie können das Set-LapsADResetPasswordPermission Cmdlet für diesen Zweck verwenden, wie im folgenden Code gezeigt:

PS C:\> Set-LapsADResetPasswordPermission -Identity NewLAPS -AllowedPrincipals @("laps\LapsPasswordExpirersGroup")

Name DistinguishedName

---- -----------------

NewLAPS OU=NewLAPS,DC=laps,DC=com

Tipp

Mitglieder der Gruppe "Domänenadministratoren" verfügen standardmäßig bereits über die Kennwortablaufberechtigung.

Tipp

Das Set-LapsADPasswordExpirationTime Cmdlet kann verwendet werden, um die Kennwortablaufzeit für ein bestimmtes Gerät in Active Directory festzulegen, sobald Berechtigungen erteilt wurden.

Erweiterte Berechtigungen abfragen

Einige Benutzer oder Gruppen verfügen möglicherweise über die Berechtigung für erweiterte Rechte in der Organisationseinheit des verwalteten Geräts. Diese Situation ist problematisch, da Benutzer, die über diese Berechtigung verfügen, vertrauliche Attribute lesen können, und alle Windows LAPS-Kennwortattribute als vertraulich gekennzeichnet sind.

Sie können das Find-LapsADExtendedRights Cmdlet verwenden, um zu sehen, wer über diese Berechtigung verfügt, wie im folgenden Code gezeigt:

PS C:\> Find-LapsADExtendedRights -Identity newlaps

ObjectDN ExtendedRightHolders

-------- --------------------

OU=NewLAPS,DC=laps,DC=com {NT AUTHORITY\SYSTEM, LAPS\Domain Admins}

In der Ausgabe verfügen nur die vertrauenswürdigen Entitäten SYSTEM- und Domänenadministratoren über die Berechtigung. In diesem Fall ist keine andere Aktion erforderlich.

Konfigurieren der Geräterichtlinie

In den folgenden Abschnitten erfahren Sie, wie Sie die Geräterichtlinie konfigurieren.

Wählen eines Mechanismus zur Richtlinienbereitstellung

Der erste Schritt ist die Wahl, wie die Richtlinie auf Ihre Geräte angewendet werden soll.

Die meisten Umgebungen verwenden Windows LAPS-Gruppenrichtlinie, um die erforderlichen Einstellungen auf ihren in eine Windows Server Active Directory-Domäne eingebundenen Geräten bereitzustellen.

Wenn Ihre Geräte auch hybrid in Microsoft Entra ID eingebunden sind, können Sie die Richtlinie mithilfe von Microsoft Intune mit dem Windows LAPS-Konfigurationsdienstanbieter (Configuration Service Provider, CSP) bereitstellen.

Konfigurieren bestimmter Richtlinien

Sie müssen die BackupDirectory Einstellung mindestens konfigurieren, indem Sie sie dem Wert 2zuweisen. Dieser Wert wird verwendet, um Kennwörter in Windows Server Active Directory zu sichern.

Wenn Sie die AdministratorAccountName Einstellung nicht konfigurieren, verwaltet Windows LAPS standardmäßig das standardmäßig integrierte lokale Administratorkonto. Dieses integrierte Konto wird automatisch anhand seines bekannten relativen Bezeichners (RID) identifiziert. Sie sollte niemals anhand ihres Namens identifiziert werden. Der Name des integrierten lokalen Administratorkontos hängt vom Standardgebietsschema des Geräts ab.

Wenn Sie ein benutzerdefiniertes lokales Administratorkonto konfigurieren möchten, sollten Sie die AdministratorAccountName Einstellung mit dem Namen dieses Kontos konfigurieren.

Wichtig

Wenn Sie Windows LAPS zum Verwalten eines benutzerdefinierten lokalen Administratorkontos konfigurieren, müssen Sie sicherstellen, dass das Konto erstellt wird. Windows LAPS erstellt das Konto nicht. Es wird empfohlen, zum Erstellen des Kontos den CSP RestrictedGroups zu verwenden.

Sie können andere Einstellungen konfigurieren, wie PasswordLength, nach Bedarf für Ihre Organisation.

Wenn Sie keine bestimmte Einstellung konfigurieren, wird der Standardwert angewendet. Stellen Sie sicher, dass Sie die Standardwerte von Einstellungen verstehen. Wenn Sie beispielsweise die Kennwortverschlüsselung aktivieren, die ADPasswordEncryptionPrincipal Einstellung jedoch nicht konfigurieren, wird das Kennwort verschlüsselt, sodass nur Domänenadministratoren es entschlüsseln können. Sie können ADPasswordEncryptionPrincipal mit einer anderen Einstellung konfigurieren, wenn Benutzer außer den Domänenadministratoren in der Lage sein sollen, sie zu entschlüsseln.

Aktualisieren eines Kennworts in Windows Server Active Directory

Windows LAPS verarbeitet die aktive Richtlinie jede Stunde. Sie können den Verarbeitungszyklus auch manuell starten, da Windows LAPS auf Änderungsbenachrichtigungen für Gruppenrichtlinien reagiert.

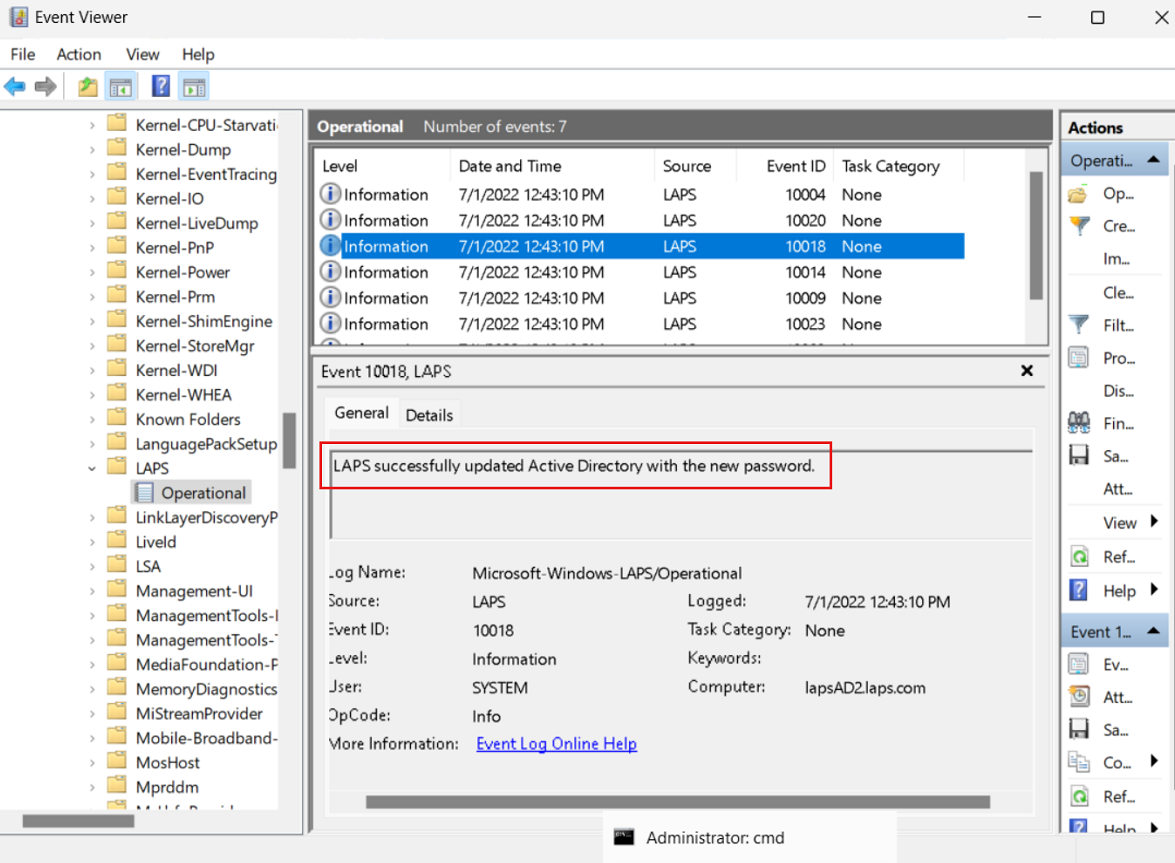

Um zu überprüfen, ob ein Kennwort in Windows Server Active Directory erfolgreich aktualisiert wurde, suchen Sie im Ereignisprotokoll nach einem Ereignis mit der ID 10018:

Um zu vermeiden, dass Sie nach der Anwendung der Richtlinie warten, können Sie das Invoke-LapsPolicyProcessing PowerShell-Cmdlet ausführen, um die Richtlinie sofort zu verarbeiten.

Abrufen eines Kennworts aus Windows Server Active Directory

Sie können das Get-LapsADPassword Cmdlet verwenden, um Kennwörter aus Windows Server Active Directory abzurufen, wie im folgenden Code gezeigt:

PS C:\> Get-LapsADPassword -Identity lapsAD2 -AsPlainText

ComputerName : LAPSAD2

DistinguishedName : CN=LAPSAD2,OU=NewLAPS,DC=laps,DC=com

Account : Administrator

Password : <password>

PasswordUpdateTime : 7/1/2022 1:23:19 PM

ExpirationTimestamp : 7/31/2022 1:23:19 PM

Source : EncryptedPassword

DecryptionStatus : Success

AuthorizedDecryptor : LAPS\Domain Admins

In dieser Ausgabe gibt die Zeile an, dass die Source Kennwortverschlüsselung aktiviert ist. Die Kennwortverschlüsselung erfordert, dass Ihre Domäne für eine Windows Server 2016- oder höher-DFL konfiguriert ist.

Wenn Ihnen der Zugriff auf die Abfrage des Kennworts verweigert wurde, können Sie die Kennwortleseberechtigungen anpassen. Siehe Erteilen von Kennwortabfrageberechtigungen.

Kennwort ändern

Windows LAPS liest die Kennwortablaufzeit während jedes Richtlinienverarbeitungszyklus aus Windows Server Active Directory. Wenn das Kennwort abgelaufen ist, wird sofort ein neues Kennwort generiert und gespeichert.

In einigen Situationen möchten Sie das Kennwort möglicherweise frühzeitig drehen, z. B. nach einer Sicherheitsverletzung oder während des spontanen Tests. Mit dem Cmdlet Reset-LapsPassword können Sie eine manuelle Kennwortrotation erzwingen.

Mit dem Set-LapsADPasswordExpirationTime Cmdlet können Sie die in Windows Server Active Directory gespeicherte Ablaufzeit für das geplante Kennwort festlegen. Der folgende Code legt die Ablaufzeit auf die aktuelle Uhrzeit fest:

PS C:\> Set-LapsADPasswordExpirationTime -Identity lapsAD2

DistinguishedName Status

----------------- ------

CN=LAPSAD2,OU=NewLAPS,DC=laps,DC=com PasswordReset

Das nächste Mal, wenn Windows LAPS die aktuelle Richtlinie verarbeitet, erkennt es die geänderte Kennwortablaufzeit und ändert das Kennwort. Wenn Sie nicht auf den nächsten Verarbeitungszyklus warten möchten, können Sie das Invoke-LapsPolicyProcessing Cmdlet ausführen, um die Richtlinie sofort zu verarbeiten.

Mit dem Cmdlet Reset-LapsPassword können Sie lokal eine sofortige Rotation des Kennworts erzwingen.

Abrufen von Kennwörtern während Windows Server Active Directory-Notfallwiederherstellungsszenarien

Zum Abrufen von Windows LAPS-Kennwörtern (einschließlich DSRM-Kennwörtern) benötigen Sie normalerweise mindestens einen Windows Server Active Directory-Domänencontroller, um verfügbar zu sein. In einem katastrophalen Szenario sind möglicherweise alle Domänencontroller in einer Domäne ausgefallen. Wie können Sie in dieser Situation Kennwörter wiederherstellen?

Bewährte Methoden für die Verwaltung von Windows Server Active Directory raten regelmäßig dazu, alle Domänencontroller zu sichern. Sie können Windows LAPS-Kennwörter abfragen, die in einer bereitgestellten Windows Server Active Directory-Datenbank gespeichert sind, indem Sie das Get-LapsADPassword PowerShell-Cmdlet verwenden und den -Port Parameter angeben.

In Windows Insider Build 27695 und höher bietet das Get-LapsADPassword Cmdlet verbesserte Kennwortabruffunktionen. Wenn Sie das Get-LapsADPassword Cmdlet verwenden und sowohl die -Port und -RecoveryMode Parameter angeben, ist die Kennwortwiederherstellung erfolgreich, ohne dass ein Domänencontroller kontaktiert werden muss. Außerdem können Sie Get-LapsADPassword in diesem Modus auf einem Arbeitsgruppencomputer (nicht in die Domäne eingebunden) ausführen. Diese Funktionalität ist in Client- und Serverbetriebssystemen verfügbar.

Tipp

Sie können das dsamain.exe Hilfsprogramm verwenden, um Windows Server Active Directory-Sicherungsmedien zu mounten und sie über das Lightweight Directory Access Protocol (LDAP) abzufragen. Das dsamain.exe Tool ist standardmäßig nicht installiert, daher muss es hinzugefügt werden. Sie können das Enable-WindowsOptionalFeature Cmdlet verwenden, um es zu aktivieren.

- Auf Windows-Clientcomputern können Sie ausführen

Enable-WindowsOptionalFeature -Online -FeatureName DirectoryServices-ADAM-Client. - Auf einem Windows Server-Computer können Sie ausführen

Enable-WindowsOptionalFeature -Online -FeatureName DirectoryServices-ADAM.

Der folgende Code fragt Windows LAPS-Kennwörter ab, die in einer Windows Server Active Directory-Sicherungsdatenbank gespeichert sind, die lokal auf Port 50000 bereitgestellt wird:

PS C:\> Get-LapsADPassword -Identity lapsDC -AsPlainText -Port 50000 -RecoveryMode

ComputerName : LAPSDC

DistinguishedName : CN=LAPSDC,OU=Domain Controllers,DC=laps,DC=com

Account : Administrator

Password : <password>

PasswordUpdateTime : 8/15/2024 10:31:51 AM

ExpirationTimestamp : 9/14/2024 10:31:51 AM

Source : EncryptedDSRMPassword

DecryptionStatus : Success

AuthorizedDecryptor : S-1-5-21-2127521184-1604012920-1887927527-35197

Wichtig

Wenn verschlüsselte Windows LAPS-Kennwörter aus einer Windows Server Active Directory-Sicherungsdatenbank abgerufen werden, die auf einem Arbeitsgruppencomputer bereitgestellt wird, wird das AuthorizedDecryptor Feld immer im SID-Format (Raw Security Identifier) angezeigt. Der Arbeitsgruppencomputer kann die SID nicht in einen Anzeigenamen übersetzen.

Siehe auch

- Einführung in die Windows-Lokale-Administratorpasswortlösung mit Microsoft Entra ID (Azure AD)

- Windows Local Administrator Password Solution in Microsoft Entra ID

- CSP RestrictedGroups

- Microsoft Intune

- Microsoft Intune-Unterstützung für Windows LAPS

- Windows LAPS CSP

- Windows LAPS–Anleitung zur Problembehandlung