Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Mit dem erweiterten Netzwerk für Azure können Sie ein lokales Subnetz auf Azure ausdehnen, damit lokale VMs bei der Migration zu Azure ihre ursprünglichen lokalen privaten IP-Adressen behalten können.

Das Netzwerk wird mithilfe eines bidirektionalen VXLAN-Tunnels zwischen zwei Windows Server 2019-VMs erweitert, die als virtuelle Geräte fungieren, von denen eines lokal und das andere in Azure ausgeführt wird und beide mit dem Subnetz verbunden sind, das erweitert werden soll. Jedes Subnetz, das Sie erweitern möchten, erfordert ein Gerätepaar. Mehrere Subnetze können mit mehreren Gerätepaaren erweitert werden.

Note

Das erweiterte Netzwerk für Azure sollte nur für Computer verwendet werden, auf denen ihre IP-Adresse beim Migrieren zu Azure nicht geändert werden kann. Es ist immer besser, die IP-Adresse zu ändern und mit einem Subnetz zu verbinden, das vollständig in Azure vorhanden ist, wenn dies eine Option ist.

Important

Die Azure Extended Network-Erweiterung (msft.sme.subnet-stretch) ist derzeit nicht im Erweiterungsfeed im Windows Admin Center Version 2410 verfügbar.

Planning

Um die Verwendung des erweiterten Netzwerks für Azure vorzubereiten, müssen Sie ermitteln, welches Subnetz Sie ausdehnen möchten, und dann die folgenden Schritte ausführen:

Capacity planning

Sie können bis zu 250 IP-Adressen mit dem erweiterten Netzwerk für Azure erweitern. Sie können mit einem Gesamtdurchsatz von etwa 700 Mbit/s rechnen, der je nach CPU-Geschwindigkeit des erweiterten Netzwerks für virtuelle Azure-Geräte etwas variieren kann.

Konfiguration in Azure

Bevor Sie Windows Admin Center verwenden, müssen Sie die folgenden Schritte über das Azure-Portal ausführen:

Erstellen Sie ein virtuelles Netzwerk in Azure, das zusätzlich zu den Subnetzen, die für Ihre Gatewayverbindung erforderlich sind, mindestens zwei weitere Subnetze enthält. Eines der Subnetze, die Sie erstellen, muss dieselbe Subnetz-CIDR wie das lokale Subnetz verwenden, das Sie erweitern möchten. Das Subnetz muss innerhalb Ihrer Routingdomäne eindeutig sein, sodass es sich nicht mit lokalen Subnetzen überlappt.

Konfigurieren Sie ein Gateway für virtuelle Netzwerke, um eine Site-to-Site- oder ExpressRoute-Verbindung zu verwenden, mit der das virtuelle Netzwerk mit Ihrem lokalen Netzwerk verbunden wird.

Erstellen Sie eine Windows Server 2022 Azure Edition-VM in Azure, die geschachtelte Virtualisierung ausführen kann. Dies ist eines Ihrer beiden virtuellen Geräte. Verbinden Sie die primäre Netzwerkschnittstelle mit dem routingfähigen Subnetz und die zweite Netzwerkschnittstelle mit dem erweiterten Subnetz.

Note

Das erweiterte Netzwerk für Azure erfordert Windows Server 2022 Azure Edition für die VM, die in Azure ausgeführt wird.

Starten Sie die VM, aktivieren Sie die Hyper-V-Rolle, und starten Sie den Computer neu. For example:

Install-WindowsFeature -Name Hyper-V -IncludeManagementTools -RestartErstellen Sie zwei externe virtuelle Switches auf der VM, und verbinden Sie einen Switch mit jeder der Netzwerkschnittstellen. For example:

New-VMSwitch -Name "External" -AllowManagementOS $true -NetAdapterName "Ethernet" New-VMSwitch -Name "Extended" -AllowManagementOS $true -NetAdapterName "Ethernet 2"

On-premises configuration

Sie müssen auch manuelle Konfiguration in Ihrer lokalen Infrastruktur durchführen, einschließlich der Erstellung einer VM, die als lokales virtuelles Gerät dient:

Stellen Sie sicher, dass die Subnetze auf dem physischen Computer verfügbar sind, auf dem Sie die lokale VM (virtuelle Appliance) bereitstellen. Dies umfasst das Subnetz, das Sie erweitern möchten, sowie ein zweites Subnetz, das eindeutig ist und sich nicht mit Subnetzen im virtuellen Azure-Netzwerk überschneidet.

Erstellen Sie eine Windows Server 2019- oder 2022-VM auf einem beliebigen Hypervisor, der geschachtelte Virtualisierung unterstützt. Dieser virtuelle Computer ist die lokale virtuelle Appliance. Es wird empfohlen, diesen virtuellen Computer als hoch verfügbaren virtuellen Computer in einem Cluster zu erstellen. Verbinden Sie einen virtuellen Netzwerkadapter mit dem routingfähigen Subnetz und einen zweiten virtuellen Netzwerkadapter mit dem erweiterten Subnetz.

Starten Sie den virtuellen Computer, führen Sie dann diesen Befehl aus einer PowerShell-Sitzung auf dem virtuellen Computer aus, um die Hyper-V Rolle zu aktivieren, und starten Sie den virtuellen Computer neu:

Install-WindowsFeature -Name Hyper-V -IncludeManagementTools -RestartFühren Sie die folgenden Befehle in einer PowerShell-Sitzung auf der VM aus, um zwei externe virtuelle Switches auf der VM zu erstellen und einen Switch mit jeder der Netzwerkschnittstellen zu verbinden:

New-VMSwitch -Name "External" -AllowManagementOS $true -NetAdapterName "Ethernet" New-VMSwitch -Name "Extended" -AllowManagementOS $true -NetAdapterName "Ethernet 2"

Other prerequisites

Wenn Sie über eine Firewall zwischen Ihrem lokalen Netzwerk und Azure verfügen, müssen Sie diese so konfigurieren, dass asymmetrisches Routing möglich ist. Dieser Prozess kann Schritte zum Deaktivieren der Sequenznummern-Zufallszahlengenerierung und Aktivieren der TCP-Zustandsumgehung umfassen. Diese Schritte finden Sie in der Dokumentation des Firewallanbieters.

Deploy

Die Bereitstellung wird durch Windows Admin Center gesteuert.

Installieren und Konfigurieren von Windows Admin Center

Laden Sie Windows Admin Center herunter, und installieren Sie es auf jedem Computer, auf dem Windows Admin Center ausgeführt werden kann, mit Ausnahme der beiden zuvor erstellten virtuellen Geräte.

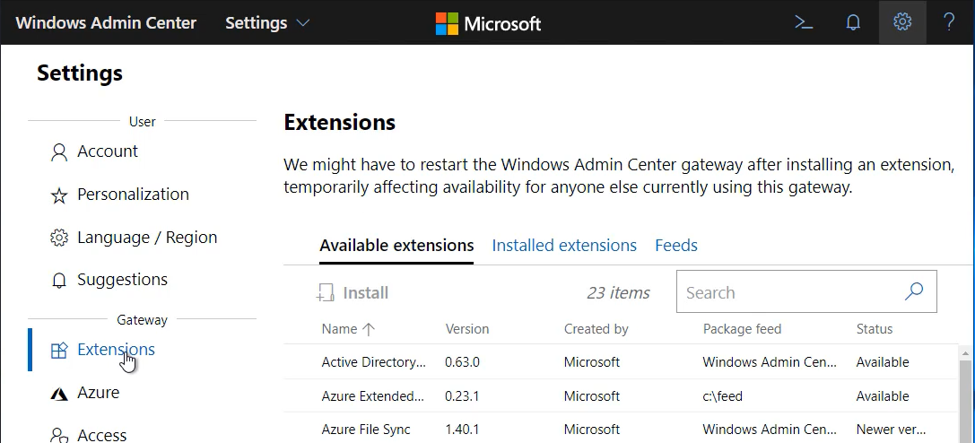

In Windows Admin Center, select Settings (from the upper-right corner of the page) >Extensions. Then select Extensions:

On the Available extensions tab, select Extended network, and then select Install.

Nach ein paar Sekunden sollte eine Meldung angezeigt werden, die eine erfolgreiche Installation angibt.

Verbinden Sie Windows Admin Center mit Azure. Dieser Schritt ist obligatorisch, um Vorgänge in dieser Erweiterung auszuführen.

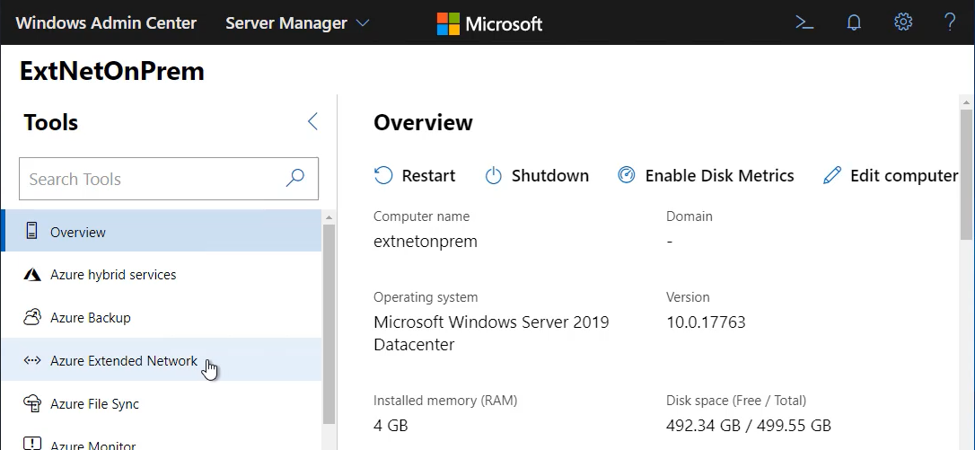

In Windows Admin Center, go to All connections>Add and then select Add in the Windows Server tile. Geben Sie den Servernamen (und die Anmeldeinformationen bei Bedarf) für die lokale virtuelle Appliance ein.

.

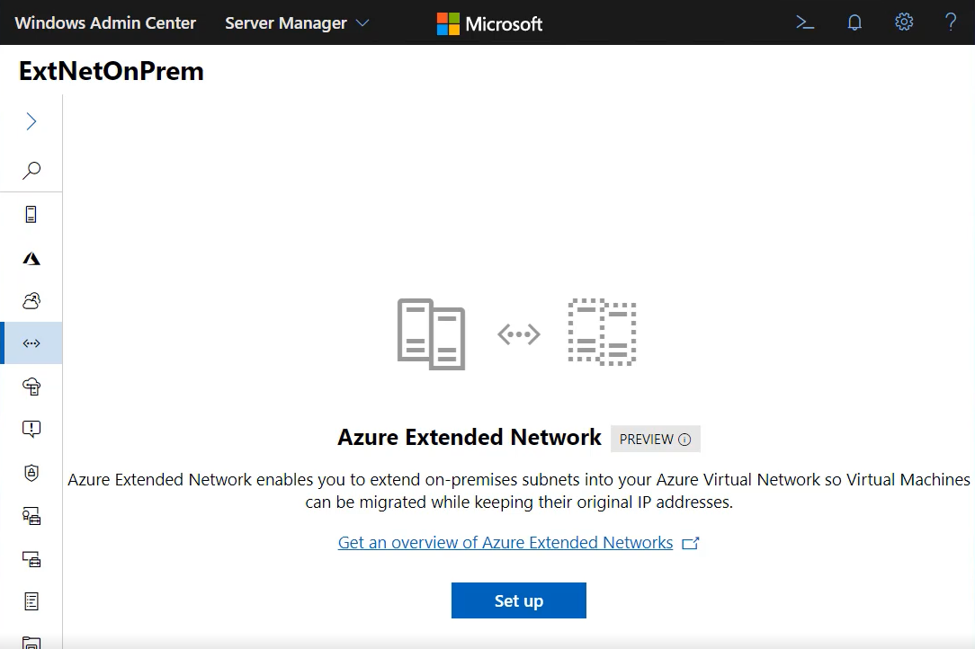

.Click on Extended network to begin. Beim ersten Öffnen wird ihnen eine Übersicht und eine Setupschaltfläche angezeigt:

Bereitstellen eines erweiterten Netzwerks für Azure

Click Set up to begin the configuration.

Click Next to proceed past the Overview.

On the Upload Package panel, you need to download the extended network for Azure agent package and upload it to the virtual appliance. Folgen Sie den Anweisungen im entsprechenden Bereich.

Important

Scroll down if necessary and click Upload before you click Next: Extended-Network Setup.

Wählen Sie die Subnetz-CIDR des lokalen Netzwerks aus, das Sie erweitern möchten. Die Liste der Subnetze wird aus dem virtuellen Gerät eingelesen. Der gewünschte Subnetz-CIDR wird in dieser Liste nicht angezeigt, wenn Ihre virtuelle Appliance nicht mit der richtigen Gruppe von Subnetzen verbunden ist.

Click Next after selecting the Subnet CIDR.

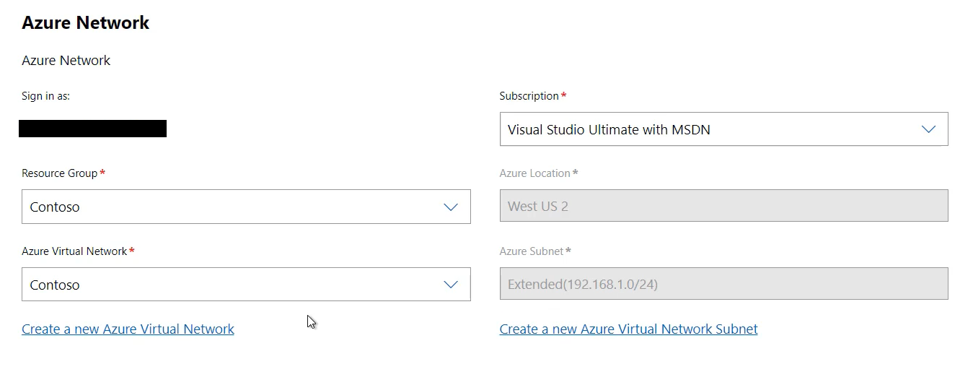

Wählen Sie das Abonnement, die Ressourcengruppe und das virtuelle Netzwerk aus, in das Sie erweitern:

Die Region (Azure-Standort) und das Subnetz werden automatisch ausgewählt. Wählen Sie „Weiter: Gatewaysetup des erweiterten Netzwerks“ aus, um fortzufahren.

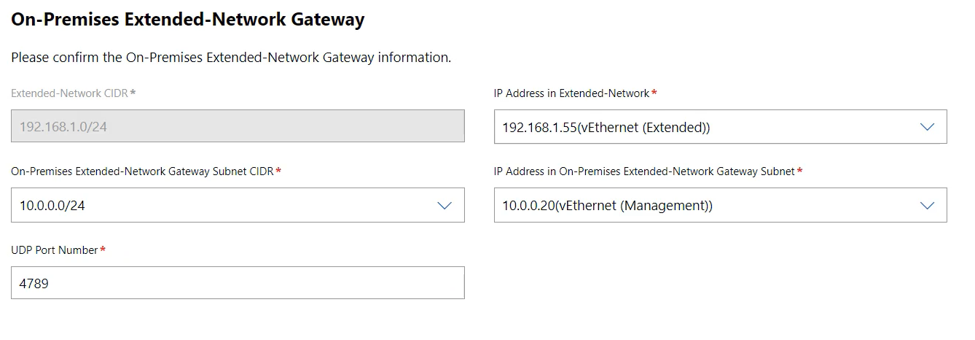

Konfigurieren Sie die virtuellen Appliances. Die Informationen für das lokale Gateway sollten automatisch mit Daten aufgefüllt werden:

If it looks correct, you can click Next.

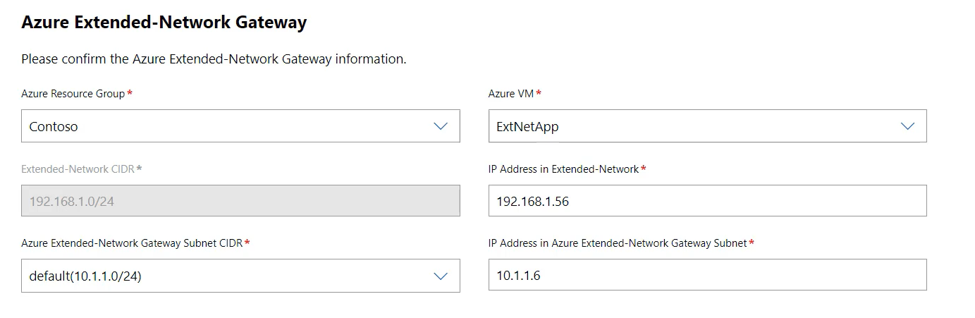

Wählen Sie für die virtuelle Azure-Appliance die zu verwendende Ressourcengruppe und den virtuellen Computer aus:

Note

Die VM-Liste für das virtuelle Azure-Gerät enthält nur Azure-VMs, die Windows Server 2022 Azure Edition verwenden. Wenn Ihre VM nicht in der Liste angezeigt wird, stellen Sie sicher, dass sie die Azure Edition ist, und erstellen Sie sie erneut, wenn dies nicht der Fall ist.

Nachdem Sie den virtuellen Computer ausgewählt haben, wählen Sie den Azure Extended-Network Gateway Subnet CIDR aus. Then click Next: Deploy.

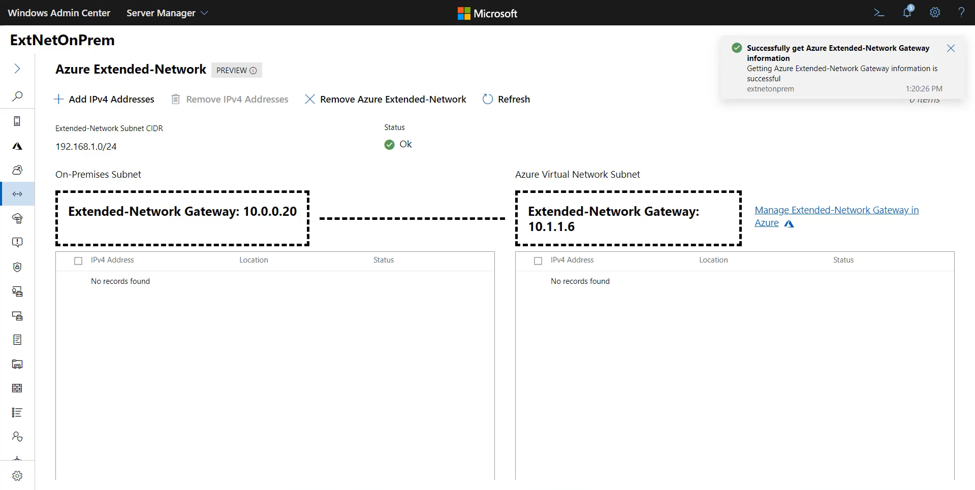

Review the summary information then click Deploy to begin the deployment process. Die Bereitstellung dauert ca. 5 bis 10 Minuten. When deployment is complete, the following panel for managing the extended IP addresses appears, and the status should say OK:

Manage

Jede IP-Adresse, die im erweiterten Netzwerk erreichbar sein soll, muss konfiguriert werden. Sie können bis zu 250 Adressen für die Erweiterung konfigurieren. So erweitern Sie eine Adresse

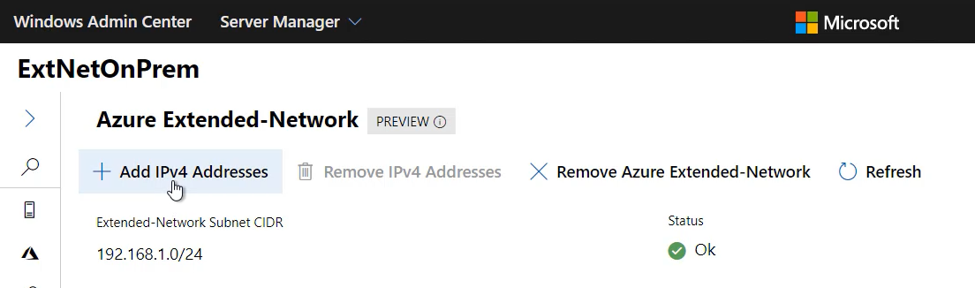

Klicken Sie auf IPv4-Adressen hinzufügen:

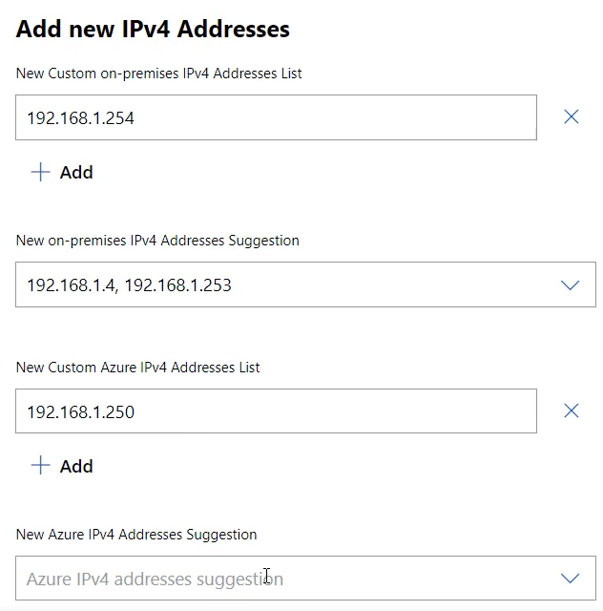

Auf der rechten Seite wird das Flyout " Neue IPv4-Adressen hinzufügen " angezeigt:

Use the Add button to manually add an address. Adressen, die Sie hinzufügen, die lokal sind, können von den Azure-Adressen erreicht werden, die Sie der Azure-Adressliste hinzufügen, und umgekehrt.

Das erweiterte Netzwerk für Azure überprüft das Netzwerk, um IP-Adressen zu ermitteln, und füllt die Vorschlagslisten basierend auf dieser Überprüfung mit Adressen auf. Um diese Adressen zu erweitern, müssen Sie die Dropdownliste verwenden und das Kontrollkästchen neben der ermittelten Adresse aktivieren. Nicht alle Adressen sind auffindbar. Optionally, use the Add button to manually add addresses that are not discovered automatically.

Click Submit when complete. The status will change to Updating, then Progressing, and finally back to OK when the configuration is complete.

Ihre Adressen sind jetzt erweitert. Verwenden Sie die Schaltfläche „IPv4-Adressen hinzufügen“, um jederzeit weitere Adressen hinzuzufügen. Wenn eine IP-Adresse auf einer Seite des erweiterten Netzwerks nicht mehr verwendet wird, aktivieren Sie das Kontrollkästchen neben ihr und wählen dann „IPv4-Adressen entfernen“ aus.

Wenn Sie das erweiterte Netzwerk für Azure nicht mehr verwenden möchten, klicken Sie auf die Schaltfläche Erweitertes Azure-Netzwerk entfernen. Dadurch wird der Agent von den beiden virtuellen Appliances deinstalliert und die erweiterten IP-Adressen entfernt. Das Netzwerk wird nicht mehr erweitert. Das Setup muss nach dem Entfernen erneut ausgeführt werden, wenn Sie das erweiterte Netzwerk erneut verwenden möchten.

Troubleshooting

Wenn während der Bereitstellung des erweiterten Netzwerks für Azure eine Fehlermeldung angezeigt wird, führen Sie die folgenden Schritte aus:

Stellen Sie sicher, dass die lokale virtuelle Appliance Windows Server 2019 oder 2022 verwendet. Stellen Sie sicher, dass die lokalen virtuellen Geräte Windows Server 2022 Azure Edition verwenden.

Vergewissern Sie sich, dass Sie nicht Windows Admin Center auf einem der virtuellen Geräte ausführen. Es wird empfohlen, Windows Admin Center aus einem lokalen Netzwerk auszuführen.

Stellen Sie sicher, dass Sie über das Windows Admin Center-Gateway mit

enter-pssessionremote auf die lokale VM zugreifen können.Wenn eine Firewall zwischen Azure und lokal vorhanden ist, vergewissern Sie sich, dass sie so konfiguriert ist, dass UDP-Datenverkehr auf dem ausgewählten Port zugelassen wird (Standard 4789). Verwenden Sie ein Tool wie ctsTraffic, um einen Listener und einen Sender zu konfigurieren. Stellen Sie sicher, dass Datenverkehr in beide Richtungen am angegebenen Port gesendet werden kann.

Verwenden Sie pktmon, um zu überprüfen, ob Pakete wie erwartet gesendet und empfangen werden. Führen Sie pktmon auf jedem virtuellen Gerät aus:

Pktmon start –etwFühren Sie die Konfiguration für das erweiterte Netzwerk für Azure aus, und beenden Sie dann die Ablaufverfolgung:

Pktmon stop Netsh trace convert input=<path to pktmon etl file>Öffnen Sie die Textdatei, die von jedem virtuellen Gerät generiert wird, und suchen Sie am angegebenen Port nach UDP-Datenverkehr (Standard 4789). Wenn Datenverkehr vom lokalen virtuellen Gerät gesendet, aber nicht vom virtuellen Azure-Gerät empfangen wird, müssen Sie das Routing und die Firewall zwischen den Geräten überprüfen. Wenn Datenverkehr aus der lokalen Umgebung in Azure gesendet wird, sollte das virtuelle Azure-Gerät ein Paket als Antwort senden. Wenn dieses Paket nie von der lokalen virtuellen Appliance empfangen wird, müssen Sie überprüfen, ob das Routing korrekt ist und kein Firewall-Datenverkehr dazwischen blockiert wird.

Diagnostizieren des Datenpfads nach der anfänglichen Konfiguration

Nachdem das erweiterte Netzwerk für Azure konfiguriert wurde, können zusätzliche Probleme auftreten, die in der Regel darauf zurückzuführen sind, dass Firewalls Datenverkehr blockieren, oder die MTU überschritten wird, wenn der Fehler zeitweilig auftritt.

Stellen Sie sicher, dass beide virtuellen Geräte aktiv sind und ausgeführt werden.

Überprüfen Sie, ob der erweiterte Netzwerk-Agent auf den einzelnen virtuellen Geräten ausgeführt wird:

get-service extnwagentWenn der Status nicht läuft, können Sie ihn mit:

start-service extnwagentVerwenden Sie packetmon wie in Schritt 5 oben beschrieben, während Datenverkehr zwischen zwei VMs im erweiterten Netzwerk gesendet wird, um zu überprüfen, ob Datenverkehr von den virtuellen Geräten empfangen, über den konfigurierten UDP-Port gesendet und dann vom anderen virtuellen Gerät empfangen und weitergeleitet wird.