Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Diese Inhalte sind für die lokale Version des Webanwendungsproxys relevant. Informationen zum sicheren Zugriff auf lokale Anwendungen über die Cloud finden Sie im Microsoft Entra-Anwendungsproxyinhalt.

In diesem Thema wird beschrieben, wie Sie Anwendungen per Webanwendungsproxy mit der Vorauthentifizierung von Active Directory-Verbunddienste (AD FS) veröffentlichen.

Für alle Anwendungstypen, die mithilfe der AD FS-Vorauthentifizierung veröffentlicht werden können, muss dem Verbunddienst eine AD FS-Vertrauensstellung der vertrauenden Seite hinzugefügt werden.

Die AD FS-Vorauthentifizierung läuft im Allgemeinen wie folgt ab:

Hinweis

Dieser Authentifizierungsablauf gilt nicht für Clients, die Microsoft Store-Apps verwenden.

Das Clientgerät versucht, unter einer bestimmten Ressourcen-URL, z. B.

https://app1.contoso.com/, auf eine veröffentlichte Webanwendung zuzugreifen.Die Ressourcen-URL ist eine öffentliche Adresse, an der der Webanwendungsproxy auf eingehende HTTPS-Anforderungen lauscht.

Wenn die HTTP-zu-HTTPS-Umleitung aktiviert ist, lauscht der Webanwendungsproxy auch auf eingehende HTTP-Anforderungen.

Der Webanwendungsproxy leitet die HTTPS-Anforderung mit URL-codierten Parametern – einschließlich der Ressourcen-URL und des appRealm (ein Bezeichner der vertrauenden Seite) – an den AD FS-Server um.

Der Benutzer authentifiziert sich mit der vom AD FS-Server geforderten Authentifizierungsmethode (z. B. Benutzername und Kennwort, Zwei-Faktor-Authentifizierung mit Einmalkennwort usw.).

Nach der Authentifizierung des Benutzers stellt der AD FS-Server ein Sicherheitstoken (das Edgetoken) mit den folgenden Informationen aus und leitet die HTTPS-Anforderung wieder an den Webanwendungsproxy-Server um:

Ressourcenbezeichner, auf den der Benutzer zuzugreifen versuchte

Identität des Benutzers in Form eines Benutzerprinzipalnamens (User Principal Name, UPN)

Ablaufdatum der Zugriffserteilungsgenehmigung (d. h. dem Benutzer wird für einen beschränkten Zeitraum, nach dem er sich erneut authentifizieren muss, Zugriff gewährt)

Signatur der Informationen im Edgetoken

Der Webanwendungsproxy empfängt die umgeleitete HTTPS-Anforderung vom AD FS-Server mit dem Edgetoken und überprüft und verwendet das Token wie folgt:

Er überprüft, ob die Signatur des Edgetokens von dem in der Konfiguration des Webanwendungsproxys festgelegten Verbunddienst stammt.

Er überprüft, ob das Token für die richtige Anwendung ausgestellt wurde.

Er überprüft, ob das Token noch gültig ist.

Er verwendet bei Bedarf die Benutzeridentität für die Überprüfungen, z. B. zum Abrufen eines Kerberos-Tickets, wenn der Back-End-Server zur Verwendung der integrierten Windows-Authentifizierung konfiguriert ist.

Wenn das Edgetoken gültig ist, leitet der Webanwendungsproxy die HTTPS-Anforderung per HTTP oder HTTPS an die veröffentlichte Webanwendung weiter.

Der Client kann jetzt auf die veröffentlichte Webanwendung zugreifen, diese kann jedoch so konfiguriert sein, dass der Benutzer eine zusätzliche Authentifizierung durchführen muss. Wenn es sich bei der veröffentlichten Webanwendung z. B. um eine SharePoint-Website handelt und keine weitere Authentifizierung erforderlich ist, sieht der Benutzer die SharePoint-Website im Browser.

Der Webanwendungsproxy speichert ein Cookie auf dem Clientgerät. Anhand des Cookies stellt der Webanwendungsproxy fest, dass für diese Sitzung bereits eine Vorauthentifizierung stattgefunden hat und keine weitere Vorauthentifizierung erforderlich ist.

Wichtig

Achten Sie beim Konfigurieren der externen URL und der URL für den Back-End-Server darauf, dass Sie den vollqualifizierten Domänennamen (Fully Qualified Domain Name, FQDN) und keine IP-Adresse einfügen.

Hinweis

Dieses Thema enthält Windows PowerShell-Beispiel-Cmdlets, mit denen Sie einige der beschriebenen Vorgehensweisen automatisieren können. Weitere Informationen finden Sie unter Verwenden von Cmdlets.

Veröffentlichen einer anspruchsbasierten Anwendung für Webbrowserclients

Um eine Anwendung zu veröffentlichen, die Ansprüche für die Authentifizierung verwendet, müssen Sie dem Verbunddienst eine Vertrauensstellung der vertrauenden Seite für die Anwendung hinzufügen.

Beim Veröffentlichen von anspruchsbasierten Anwendungen, auf die über einen Browser zugegriffen wird, ist der allgemeine Authentifizierungsablauf wie folgt:

Der Client versucht, in einem Webbrowser auf eine anspruchsbasierte Anwendung zuzugreifen, z. B.

https://appserver.contoso.com/claimapp/.Der Webbrowser sendet eine HTTPS-Anforderung an den Webanwendungsproxy-Server, der die Anforderung an den AD FS-Server umleitet.

Der AD FS-Server authentifiziert den Benutzer und das Gerät und leitet die Anforderung wieder an den Webanwendungsproxy um. Die Anforderung enthält jetzt das Edgetoken. Der AD FS-Server fügt der Anforderung ein Cookie für einmaliges Anmelden (Single Sign-On, SSO) hinzu, da der Benutzer bereits beim AD FS-Server authentifiziert wurde.

Der Webanwendungsproxy überprüft das Token, fügt ein eigenes Cookie hinzu und leitet die Anforderung an den Back-End-Server weiter.

Der Back-End-Server leitet die Anforderung an den AD FS-Server um, um das Anwendungssicherheitstoken abzurufen.

Die Anforderung wird vom AD FS-Server an den Back-End-Server umgeleitet. Die Anforderung enthält jetzt das Anwendungstoken und das SSO-Cookie. Dem Benutzer wird Zugriff auf die Anwendung gewährt, ohne einen Benutzernamen oder ein Kennwort eingeben zu müssen.

In diesem Verfahren wird beschrieben, wie Sie eine anspruchsbasierte Anwendung veröffentlichen, z. B. eine SharePoint-Website, auf die von Webbrowserclients zugegriffen wird. Bevor Sie beginnen, sollten Sie sicherstellen, dass Sie Folgendes ausgeführt haben:

Erstellen einer Vertrauensstellung der vertrauenden Seite für die Anwendung in der AD FS-Verwaltungskonsole

Überprüfen, ob ein Zertifikat auf dem Webanwendungsproxy-Server für die zu veröffentlichende Anwendung geeignet ist

So veröffentlichen Sie eine anspruchsbasierte Anwendung

Klicken Sie auf dem Webanwendungsproxyserver in der Remotezugriffsverwaltungskonsole im Navigationsbereich auf "Webanwendungsproxy" und dann im Aufgabenbereich auf "Veröffentlichen".

Klicken Sie im Assistenten zum Veröffentlichen neuer Anwendungen auf der Willkommensseite auf "Weiter".

Klicken Sie auf der Seite "Vorauthentifizierung " auf "Active Directory-Verbunddienste (AD FS)" und dann auf "Weiter".

Wählen Sie auf der Seite "Unterstützte Clients" "Web" und "MSOFBA" aus, und klicken Sie dann auf "Weiter".

Wählen Sie auf der Seite " Vertrauende Seite " in der Liste der vertrauenden Parteien die vertrauende Seite für die Anwendung aus, die Sie veröffentlichen möchten, und klicken Sie dann auf "Weiter".

Führen Sie auf der Seite " Veröffentlichungseinstellungen " die folgenden Schritte aus, und klicken Sie dann auf "Weiter":

Geben Sie im Name-Feld einen freundlichen Namen für die Anwendung ein.

Dieser Name wird nur in der Remotezugriffs-Verwaltungskonsole in der Liste der veröffentlichten Anwendungen verwendet.

Geben Sie im Feld "Externe URL " die externe URL für diese Anwendung ein. beispiel:

https://sp.contoso.com/app1/.Wählen Sie in der Liste "Externes Zertifikat " ein Zertifikat aus, dessen Betreff die externe URL abdeckt.

Geben Sie im Feld "Back-End-Server-URL" die URL des Back-End-Servers ein. Dieser Wert wird bei der Eingabe der externen URL automatisch eingefügt und sollte nur geändert werden, wenn die URL des Back-End-Servers davon abweicht, beispielsweise https://sp/app1/.

Hinweis

Mit dem Webanwendungsproxy können Hostnamen in URLs übersetzt werden, jedoch keine Pfadnamen. Daher können Sie unterschiedliche Hostnamen eingeben, während der Pfadname gleich sein muss. Beispielsweise können Sie die externe URL

https://apps.contoso.com/app1/und die Back-End-Server-URL https://app-server/app1/. eingeben Allerdings können Sie nicht die externe URLhttps://apps.contoso.com/app1/und die Back-End-Server-URLhttps://apps.contoso.com/internal-app1/eingeben.

Überprüfen Sie auf der Seite "Bestätigung " die Einstellungen, und klicken Sie dann auf "Veröffentlichen". Sie können den PowerShell-Befehl kopieren, um weitere veröffentlichte Anwendungen einzurichten.

Stellen Sie auf der Seite "Ergebnisse " sicher, dass die Anwendung erfolgreich veröffentlicht wurde, und klicken Sie dann auf "Schließen".

Gleichwertige Windows PowerShell-Befehle

Die folgenden Windows PowerShell-Cmdlets erfüllen dieselbe Funktion wie das vorhergehende Verfahren. Geben Sie die einzelnen Cmdlets in einer einzelnen Zeile ein, auch wenn es den Anschein hat, dass aufgrund von Formatierungseinschränkungen Zeilenumbrüche vorhanden sind.

Add-WebApplicationProxyApplication

-BackendServerURL 'https://sp.contoso.com/app1/'

-ExternalCertificateThumbprint '1a2b3c4d5e6f1a2b3c4d5e6f1a2b3c4d5e6f1a2b'

-ExternalURL 'https://sp.contoso.com/app1/'

-Name 'SP'

-ExternalPreAuthentication ADFS

-ADFSRelyingPartyName 'SP_Relying_Party'

Veröffentlichen einer auf der integrierten Windows-Authentifizierung basierenden Anwendung für Webbrowserclients

Der Webanwendungsproxy kann zum Veröffentlichen von Anwendungen verwendet werden, die mit der integrierten Windows-Authentifizierung arbeiten. Der Webanwendungsproxy führt dabei die Vorauthentifizierung wie erforderlich aus und kann anschließend die Anmeldung bei der veröffentlichten Anwendung, die die integrierte Windows-Authentifizierung verwendet, durch einmaliges Anmelden (SSO) durchführen. Um eine Anwendung zu veröffentlichen, die die integrierte Windows-Authentifizierung verwendet, müssen Sie dem Verbunddienst eine Ansprüche nicht unterstützende Vertrauensstellung der vertrauenden Seite für die Anwendung hinzufügen.

Damit der Webanwendungsproxy einmaliges Anmelden (SSO) und eine Delegierung von Anmeldeinformationen mithilfe der eingeschränkten Kerberos-Delegierung durchführen kann, muss der Webanwendungsproxy-Server in eine Domäne eingebunden sein. Siehe Plan Active Directory.

Um Benutzern den Zugriff auf Anwendungen zu ermöglichen, die die integrierte Windows-Authentifizierung verwenden, muss der Webanwendungsproxy-Server in der Lage sein, eine Benutzerdelegierung für die veröffentlichte Anwendung bereitzustellen. Diese Konfiguration kann auf dem Domänencontroller für jede Anwendung vorgenommen werden. Dies ist auch auf dem Back-End-Server möglich, sofern dieser unter Windows Server 2012 R2 oder Windows Server 2012 ausgeführt wird. Weitere Informationen finden Sie unter What's New in Kerberos Authentication.

Eine exemplarische Vorgehensweise zum Konfigurieren des Webanwendungsproxys zum Veröffentlichen einer Anwendung mithilfe der integrierten Windows-Authentifizierung finden Sie unter Konfigurieren einer Website zur Verwendung der integrierten Windows-Authentifizierung.

Bei der Verwendung der integrierten Windows-Authentifizierung für Back-End-Server ist die Authentifizierung zwischen dem Webanwendungsproxy und der veröffentlichten Anwendung nicht anspruchbasiert. Stattdessen werden Endbenutzer mithilfe der eingeschränkten Kerberos-Delegierung bei der Anwendung authentifiziert. Der allgemeine Ablauf wird im Folgenden beschrieben:

Der Client versucht, in einem Webbrowser auf eine nicht anspruchsbasierte Anwendung zuzugreifen, z. B.

https://appserver.contoso.com/nonclaimapp/.Der Webbrowser sendet eine HTTPS-Anforderung an den Webanwendungsproxy-Server, der die Anforderung an den AD FS-Server umleitet.

Der AD FS-Server authentifiziert den Benutzer und leitet die Anforderung wieder an den Webanwendungsproxy um. Die Anforderung enthält jetzt das Edgetoken.

Der Webanwendungsproxy überprüft das Token.

Wenn das Token gültig ist, ruft der Webanwendungsproxy im Auftrag des Benutzers ein Kerberos-Ticket vom Domänencontroller ab.

Der Webanwendungsproxy fügt das Kerberos-Ticket der Anforderung als Teil des SPNEGO-Tokens (Simple and Protected GSS-API Negotiation Mechanism) hinzu und leitet die Anforderung an den Back-End-Server weiter. Da die Anforderung das Kerberos-Ticket enthält, wird dem Benutzer der Zugriff auf die Anwendung gewährt, ohne sich zusätzlich authentifizieren zu müssen.

In diesem Verfahren wird beschrieben, wie Sie eine Anwendung mit integrierter Windows-Authentifizierung, z. B. eine Outlook Web App, veröffentlichen, auf die von Webbrowserclients zugegriffen wird. Bevor Sie beginnen, sollten Sie sicherstellen, dass Sie Folgendes ausgeführt haben:

Erstellen einer Ansprüche nicht unterstützenden Vertrauensstellung der vertrauenden Seite für die Anwendung in der AD FS-Verwaltungskonsole.

Konfigurieren des Back-End-Servers zum Unterstützen der eingeschränkten Kerberos-Delegierung auf dem Domänencontroller oder mithilfe des Set-ADUser-Cmdlets mit dem Parameter %%amp;quot;-PrincipalsAllowedToDelegateToAccount%%amp;quot;. Hinweis: Wenn der Back-End-Server unter Windows Server 2012 R2 oder Windows Server 2012 ausgeführt wird, können Sie auch den folgenden PowerShell-Befehl auf dem Back-End-Server ausführen.

Sicherstellen, dass die Webanwendungsproxy-Server für die Delegierung an die Dienstprinzipalnamen der Back-End-Server konfiguriert sind

Überprüfen, ob ein Zertifikat auf dem Webanwendungsproxy-Server für die zu veröffentlichende Anwendung geeignet ist

So veröffentlichen Sie eine nicht anspruchsbasierte Anwendung

Klicken Sie auf dem Webanwendungsproxyserver in der Remotezugriffsverwaltungskonsole im Navigationsbereich auf "Webanwendungsproxy" und dann im Aufgabenbereich auf "Veröffentlichen".

Klicken Sie im Assistenten zum Veröffentlichen neuer Anwendungen auf der Willkommensseite auf "Weiter".

Klicken Sie auf der Seite "Vorauthentifizierung " auf "Active Directory-Verbunddienste (AD FS)" und dann auf "Weiter".

Wählen Sie auf der Seite "Unterstützte Clients" "Web" und "MSOFBA" aus, und klicken Sie dann auf "Weiter".

Wählen Sie auf der Seite " Vertrauende Seite " in der Liste der vertrauenden Parteien die vertrauende Seite für die Anwendung aus, die Sie veröffentlichen möchten, und klicken Sie dann auf "Weiter".

Führen Sie auf der Seite " Veröffentlichungseinstellungen " die folgenden Schritte aus, und klicken Sie dann auf "Weiter":

Geben Sie im Name-Feld einen freundlichen Namen für die Anwendung ein.

Dieser Name wird nur in der Remotezugriffs-Verwaltungskonsole in der Liste der veröffentlichten Anwendungen verwendet.

Geben Sie im Feld "Externe URL " die externe URL für diese Anwendung ein. beispiel:

https://owa.contoso.com/.Wählen Sie in der Liste "Externes Zertifikat " ein Zertifikat aus, dessen Betreff die externe URL abdeckt.

Geben Sie im Feld "Back-End-Server-URL" die URL des Back-End-Servers ein. Dieser Wert wird bei der Eingabe der externen URL automatisch eingefügt und sollte nur geändert werden, wenn die URL des Back-End-Servers davon abweicht, beispielsweise https://owa/.

Hinweis

Mit dem Webanwendungsproxy können Hostnamen in URLs übersetzt werden, jedoch keine Pfadnamen. Daher können Sie unterschiedliche Hostnamen eingeben, während der Pfadname gleich sein muss. Beispielsweise können Sie die externe URL

https://apps.contoso.com/app1/und die Back-End-Server-URL https://app-server/app1/. eingeben Allerdings können Sie nicht die externe URLhttps://apps.contoso.com/app1/und die Back-End-Server-URLhttps://apps.contoso.com/internal-app1/eingeben.Geben Sie im Feld "Back-End-Server SPN " den Dienstprinzipalnamen für den Back-End-Server ein; Beispiel: HTTP/owa.contoso.com.

Überprüfen Sie auf der Seite "Bestätigung " die Einstellungen, und klicken Sie dann auf "Veröffentlichen". Sie können den PowerShell-Befehl kopieren, um weitere veröffentlichte Anwendungen einzurichten.

Stellen Sie auf der Seite "Ergebnisse " sicher, dass die Anwendung erfolgreich veröffentlicht wurde, und klicken Sie dann auf "Schließen".

Gleichwertige Windows PowerShell-Befehle

Die folgenden Windows PowerShell-Cmdlets erfüllen dieselbe Funktion wie das vorhergehende Verfahren. Geben Sie die einzelnen Cmdlets in einer einzelnen Zeile ein, auch wenn es den Anschein hat, dass aufgrund von Formatierungseinschränkungen Zeilenumbrüche vorhanden sind.

Add-WebApplicationProxyApplication

-BackendServerAuthenticationSpn 'HTTP/owa.contoso.com'

-BackendServerURL 'https://owa.contoso.com/'

-ExternalCertificateThumbprint '1a2b3c4d5e6f1a2b3c4d5e6f1a2b3c4d5e6f1a2b'

-ExternalURL 'https://owa.contoso.com/'

-Name 'OWA'

-ExternalPreAuthentication ADFS

-ADFSRelyingPartyName 'Non-Claims_Relying_Party'

Veröffentlichen einer Anwendung, die MS-OFBA verwendet

Der Webanwendungsproxy unterstützt den Zugriff von Microsoft Office-Clients wie Microsoft Word, die auf Dokumente und Daten auf Back-End-Servern zugreifen. Der einzige Unterschied zwischen diesen Anwendungen und einem Standardbrowser besteht darin, dass die Umleitung zum Sicherheitstokendienst (STS) nicht durch eine reguläre HTTP-Umleitung erfolgt, sondern mit speziellen MS-OFBA-Headern, wie unter https://msdn.microsoft.com/library/dd773463(v=office.12).aspx zu lesen. Die Back-End-Anwendung kann die anspruchsbasierte Authentifizierung oder die integrierte Windows-Authentifizierung verwenden. Um eine Anwendung für Clients zu veröffentlichen, die MS-OFBA verwenden, müssen Sie dem Verbunddienst eine Vertrauensstellung der vertrauenden Seite für die Anwendung hinzufügen. Je nach Anwendung können Sie die anspruchsbasierte Authentifizierung oder die integrierte Windows-Authentifizierung verwenden. Daher muss die entsprechende Vertrauensstellung der vertrauenden Seite für die Anwendung hinzugefügt werden.

Damit der Webanwendungsproxy einmaliges Anmelden (SSO) und eine Delegierung von Anmeldeinformationen mithilfe der eingeschränkten Kerberos-Delegierung durchführen kann, muss der Webanwendungsproxy-Server in eine Domäne eingebunden sein. Siehe Plan Active Directory.

Wenn die Anwendung die anspruchsbasierte Authentifizierung verwendet, sind keine weiteren Planungsschritte erforderlich. Wenn die Anwendung die integrierte Windows-Authentifizierung verwendet, siehe Veröffentlichen einer Windows-basierten Anwendung mit Authentifizierung für Webbrowser-Clients.

Der Authentifizierungsablauf für Clients, die das MS-OFBA-Protokoll mit anspruchsbasierter Authentifizierung verwenden, wird im Folgenden beschrieben. Bei der Authentifizierung für dieses Szenario kann das Anwendungstoken in der URL oder im Textkörper verwendet werden.

Der Benutzer arbeitet in einem Office-Programm und öffnet aus der Liste "Zuletzt verwendete Dokumente " eine Datei auf einer SharePoint-Website.

Das Office-Programm zeigt ein Fenster mit einem Browsersteuerelement an, in dem der Benutzer Anmeldeinformationen eingeben muss.

Hinweis

In manchen Fällen wird das Fenster möglicherweise nicht angezeigt, weil der Client bereits authentifiziert ist.

Der Webanwendungsproxy leitet die Anforderung an den AD FS-Server um, der die Authentifizierung durchführt.

Der AD FS-Server leitet die Anforderung wieder an den Webanwendungsproxy um. Die Anforderung enthält jetzt das Edgetoken.

Der AD FS-Server fügt der Anforderung ein Cookie für einmaliges Anmelden (Single Sign-On, SSO) hinzu, da der Benutzer bereits beim AD FS-Server authentifiziert wurde.

Der Webanwendungsproxy überprüft das Token und leitet die Anforderung an den Back-End-Server weiter.

Der Back-End-Server leitet die Anforderung an den AD FS-Server um, um das Anwendungssicherheitstoken abzurufen.

Die Anforderung wird an den Back-End-Server umgeleitet. Die Anforderung enthält jetzt das Anwendungstoken und das SSO-Cookie. Dem Benutzer wird Zugriff auf die SharePoint-Website gewährt, ohne zum Anzeigen der Datei einen Benutzernamen oder ein Kennwort eingeben zu müssen.

Die Schritte zum Veröffentlichen einer Anwendung, die MS-OFBA verwendet, sind identisch mit den Schritten für anspruchsbasierte Anwendungen oder nicht anspruchsbasierte Anwendungen. Informationen zu anspruchsbasierten Anwendungen finden Sie unter Anspruchsbasierte Anwendung für Webbrowser-Clients veröffentlichen, Informationen zu nicht anspruchsbasierten Anwendungen finden Sie unter Eine integrierte Windows-authentifizierte Anwendung für Webbrowser-Clients veröffentlichen. Der Webanwendungsproxy erkennt den Client automatisch und authentifiziert den Benutzer bei Bedarf.

Veröffentlichen einer Anwendung, die HTTP Basic verwendet

HTTP Basic ist das Autorisierungsprotokoll, das von vielen Protokollen verwendet wird, um Rich-Clients, einschließlich Smartphones, mit Ihrem Exchange-Postfach zu verbinden. Weitere Informationen zu HTTP Basic finden Sie unter RFC 2617. Der Webanwendungsproxy interagiert normalerweise über Umleitungen mit AD FS. Die meisten Rich-Clients unterstützen keine Cookies oder Zustandsverwaltung. Auf diese Weise ermöglicht der Webanwendungsproxy der HTTP-Anwendung, eine nicht anspruchsbasierte Vertrauensstellung der vertrauenden Seite für den Verbunddienst zu empfangen. Siehe Plan Active Directory.

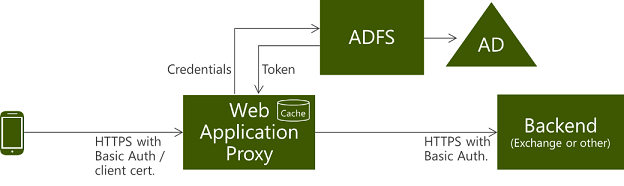

Der Authentifizierungsablauf für Clients, die HTTP Basic verwenden, wird unten und im folgenden Diagramm beschrieben:

Der Benutzer versucht, auf eine veröffentlichte Webanwendung über einen Telefonclient zuzugreifen.

Die App sendet eine HTTPS-Anforderung an die vom Webanwendungsproxy veröffentlichte URL.

Wenn die Anforderung keine Anmeldeinformationen enthält, gibt der Webanwendungsproxy eine HTTP 401-Antwort an die App zurück, die die URL des authentifizierenden AD FS-Servers enthält.

Der Benutzer sendet die HTTPS-Anforderung erneut an die App, wobei die Autorisierung auf die Standardautorisierung und der Benutzername und das Base64-verschlüsselte Benutzerkennwort im WWW-Authenticate-Anforderungsheader festgelegt sind.

Da das Gerät nicht an AD FS umgeleitet werden kann, sendet der Webanwendungsproxy eine Authentifizierungsanforderung mit den Anmeldeinformationen, einschließlich Benutzername und Kennwort, an AD FS. Das Token wird im Auftrag des Geräts abgerufen.

Um die Anzahl der an AD FS gesendeten Anforderungen zu minimieren, überprüft der Webanwendungsproxy nachfolgende Clientanforderungen mithilfe zwischengespeicherter Token, solange das Token gültig ist. Der Webanwendungsproxy bereinigt regelmäßig den Cache. Sie können die Größe des Caches mithilfe des Leistungsindikators anzeigen.

Wenn das Token gültig ist, leitet der Webanwendungsproxy die Anforderung an den Back-End-Server weiter, und dem Benutzer wird Zugriff auf die veröffentlichte Webanwendung gewährt.

Im Folgenden wird erläutert, wie Sie HTTP Basic-Anwendungen veröffentlichen.

So veröffentlichen Sie eine HTTP Basic-Anwendung

Klicken Sie auf dem Webanwendungsproxyserver in der Remotezugriffsverwaltungskonsole im Navigationsbereich auf "Webanwendungsproxy" und dann im Aufgabenbereich auf "Veröffentlichen".

Klicken Sie im Assistenten zum Veröffentlichen neuer Anwendungen auf der Willkommensseite auf "Weiter".

Klicken Sie auf der Seite "Vorauthentifizierung " auf "Active Directory-Verbunddienste (AD FS)" und dann auf "Weiter".

Wählen Sie auf der Seite "Unterstützte Clients " die Option "HTTP Basic " aus, und klicken Sie dann auf "Weiter".

Wenn Sie den Zugriff auf Exchange nur von Geräten am Arbeitsplatz aktivieren möchten, wählen Sie das Feld "Zugriff nur für Geräte am Arbeitsplatz aktivieren " aus. Weitere Informationen finden Sie unter "Join to Workplace from Any Device for SSO" und "Seamless Second Factor Authentication Across Company Applications".

Wählen Sie auf der Seite " Vertrauende Seite " in der Liste der vertrauenden Parteien die vertrauende Seite für die Anwendung aus, die Sie veröffentlichen möchten, und klicken Sie dann auf "Weiter". Beachten Sie, dass diese Liste nur anspruchsbasierte vertrauende Seiten enthält.

Führen Sie auf der Seite " Veröffentlichungseinstellungen " die folgenden Schritte aus, und klicken Sie dann auf "Weiter":

Geben Sie im Name-Feld einen freundlichen Namen für die Anwendung ein.

Dieser Name wird nur in der Remotezugriffs-Verwaltungskonsole in der Liste der veröffentlichten Anwendungen verwendet.

Geben Sie im Feld "Externe URL " die externe URL für diese Anwendung ein. z. B. mail.contoso.com

Wählen Sie in der Liste "Externes Zertifikat " ein Zertifikat aus, dessen Betreff die externe URL abdeckt.

Geben Sie im Feld "Back-End-Server-URL" die URL des Back-End-Servers ein. Dieser Wert wird bei der Eingabe der externen URL automatisch eingefügt und sollte nur geändert werden, wenn die URL des Back-End-Servers davon abweicht, beispielsweise „mail.contoso.com“.

Überprüfen Sie auf der Seite "Bestätigung " die Einstellungen, und klicken Sie dann auf "Veröffentlichen". Sie können den PowerShell-Befehl kopieren, um weitere veröffentlichte Anwendungen einzurichten.

Stellen Sie auf der Seite "Ergebnisse " sicher, dass die Anwendung erfolgreich veröffentlicht wurde, und klicken Sie dann auf "Schließen".

Gleichwertige Windows PowerShell-Befehle

Die folgenden Windows PowerShell-Cmdlets erfüllen dieselbe Funktion wie das vorhergehende Verfahren. Geben Sie die einzelnen Cmdlets in einer einzelnen Zeile ein, auch wenn es den Anschein hat, dass aufgrund von Formatierungseinschränkungen Zeilenumbrüche vorhanden sind.

Dieses Windows PowerShell-Skript ermöglicht die Vorauthentifizierung für alle Geräte und nicht nur für Geräte, die dem Arbeitsplatz beigetreten sind.

Add-WebApplicationProxyApplication

-BackendServerUrl 'https://mail.contoso.com'

-ExternalCertificateThumbprint '697F4FF0B9947BB8203A96ED05A3021830638E50'

-ExternalUrl 'https://mail.contoso.com'

-Name 'Exchange'

-ExternalPreAuthentication ADFSforRichClients

-ADFSRelyingPartyName 'EAS_Relying_Party'

Im Folgenden werden nur Geräte vorab authentifiziert, die dem Arbeitsplatz beigetreten sind:

Add-WebApplicationProxyApplication

-BackendServerUrl 'https://mail.contoso.com'

-ExternalCertificateThumbprint '697F4FF0B9947BB8203A96ED05A3021830638E50'

-EnableHTTPRedirect:$true

-ExternalUrl 'https://mail.contoso.com'

-Name 'Exchange'

-ExternalPreAuthentication ADFSforRichClients

-ADFSRelyingPartyName 'EAS_Relying_Party'

Veröffentlichen einer Anwendung, die OAuth2 verwendet, z. B. einer Microsoft Store-App

Um eine Anwendung für Microsoft Store-Apps zu veröffentlichen, müssen Sie dem Verbunddienst eine Vertrauensstellung der vertrauenden Seite für die Anwendung hinzufügen.

Damit der Webanwendungsproxy einmaliges Anmelden (SSO) und eine Delegierung von Anmeldeinformationen mithilfe der eingeschränkten Kerberos-Delegierung durchführen kann, muss der Webanwendungsproxy-Server in eine Domäne eingebunden sein. Siehe Plan Active Directory.

Hinweis

Der Webanwendungsproxy unterstützt nur die Veröffentlichung von Microsoft Store-Apps, die das OAuth 2.0-Protokoll verwenden.

Sie müssen in der AD FS-Verwaltungskonsole sicherstellen, dass der Proxy für den OAuth-Endpunkt aktiviert ist. Um zu überprüfen, ob der OAuth-Endpunkt proxyfähig ist, öffnen Sie die AD FS-Verwaltungskonsole, erweitern Sie "Dienst", klicken Sie auf "Endpunkte", suchen Sie in der Liste "Endpunkte " den OAuth-Endpunkt, und stellen Sie sicher, dass der Wert in der Spalte " Proxy aktiviert " "Ja" lautet.

Der Authentifizierungsablauf für Clients, die Microsoft Store-Apps verwenden, wird im Folgenden beschrieben:

Hinweis

Der Webanwendungsproxy führt zur Authentifizierung eine Umleitung zum AD FS-Server durch. Da Microsoft Store-Apps keine Umleitungen unterstützen, müssen Sie bei der Verwendung von Microsoft Store-Apps die URL des AD FS-Servers mit dem Cmdlet Set-WebApplicationProxyConfiguration und dem OAuthAuthenticationURL-Parameter festlegen.

Microsoft Store-Apps können nur mit Windows PowerShell veröffentlicht werden.

Der Client versucht, mit einer Microsoft Store-App auf eine veröffentlichte Webanwendung zuzugreifen.

Die App sendet eine HTTPS-Anforderung an die vom Webanwendungsproxy veröffentlichte URL.

Der Webanwendungsproxy gibt eine HTTP 401-Antwort an die App zurück. Die Antwort enthält die URL des AD FS-Servers, von dem die Authentifizierung durchgeführt wird. Dieser Prozess wird als „Ermittlung“ bezeichnet.

Hinweis

Wenn die App die URL des authentifizierenden AD FS-Servers kennt und bereits über ein Kombinationstoken verfügt, das das OAuth-Token und das Edgetoken enthält, werden die Schritte 2 und 3 in diesem Authentifizierungsablauf übersprungen.

Die App sendet eine HTTPS-Anforderung an den AD FS-Server.

Die App generiert mithilfe des Webauthentifizierungsbrokers ein Dialogfeld, in dem der Benutzer Anmeldeinformationen für die Authentifizierung beim AD FS-Server eingibt. Informationen zum Webauthentifizierungsbroker finden Sie unter Webauthentifizierungsbroker.

Nach erfolgreicher Authentifizierung erstellt der AD FS-Server ein Kombinationstoken, das das OAuth-Token und das Edgetoken enthält, und sendet es an die App.

Die App sendet eine HTTPS-Anforderung mit dem Kombinationstoken an die vom Webanwendungsproxy veröffentlichte URL.

Der Webanwendungsproxy teilt das Kombinationstoken in zwei Teile auf und überprüft das Edgetoken.

Wenn das Edgetoken gültig ist, leitet der Webanwendungsproxy die Anforderung nur mit dem OAuth-Token an den Back-End-Server weiter. Dem Benutzer wird der Zugriff auf die veröffentlichte Webanwendung gewährt.

Hier wird beschrieben, wie Sie eine Anwendung für OAuth2 veröffentlichen. Diese Art von Anwendung kann nur mit Windows PowerShell veröffentlicht werden. Bevor Sie beginnen, sollten Sie sicherstellen, dass Sie Folgendes ausgeführt haben:

Erstellen einer Vertrauensstellung der vertrauenden Seite für die Anwendung in der AD FS-Verwaltungskonsole

Sicherstellen, dass der OAuth-Endpunkt in der AD FS-Verwaltungskonsole für Proxys aktiviert ist, und Notieren des URL-Pfads

Überprüfen, ob ein Zertifikat auf dem Webanwendungsproxy-Server für die zu veröffentlichende Anwendung geeignet ist

So veröffentlichen Sie eine OAuth2-App

Klicken Sie auf dem Webanwendungsproxyserver in der Remotezugriffsverwaltungskonsole im Navigationsbereich auf "Webanwendungsproxy" und dann im Aufgabenbereich auf "Veröffentlichen".

Klicken Sie im Assistenten zum Veröffentlichen neuer Anwendungen auf der Willkommensseite auf "Weiter".

Klicken Sie auf der Seite "Vorauthentifizierung " auf "Active Directory-Verbunddienste (AD FS)" und dann auf "Weiter".

Wählen Sie auf der Seite "Unterstützte Clients" OAuth2 aus, und klicken Sie dann auf "Weiter".

Wählen Sie auf der Seite " Vertrauende Seite " in der Liste der vertrauenden Parteien die vertrauende Seite für die Anwendung aus, die Sie veröffentlichen möchten, und klicken Sie dann auf "Weiter".

Führen Sie auf der Seite " Veröffentlichungseinstellungen " die folgenden Schritte aus, und klicken Sie dann auf "Weiter":

Geben Sie im Name-Feld einen freundlichen Namen für die Anwendung ein.

Dieser Name wird nur in der Remotezugriffs-Verwaltungskonsole in der Liste der veröffentlichten Anwendungen verwendet.

Geben Sie im Feld "Externe URL " die externe URL für diese Anwendung ein. beispiel:

https://server1.contoso.com/app1/.Wählen Sie in der Liste "Externes Zertifikat " ein Zertifikat aus, dessen Betreff die externe URL abdeckt.

Um sicherzustellen, dass Ihre Benutzer auf Ihre App zugreifen können, auch wenn sie die Eingabe von HTTPS in der URL vernachlässigt haben, wählen Sie das Feld "HTTP für HTTPS-Umleitung aktivieren" aus .

Geben Sie im Feld "Back-End-Server-URL" die URL des Back-End-Servers ein. Dieser Wert wird bei der Eingabe der externen URL automatisch eingefügt und sollte nur geändert werden, wenn die URL des Back-End-Servers davon abweicht, beispielsweise https://sp/app1/.

Hinweis

Mit dem Webanwendungsproxy können Hostnamen in URLs übersetzt werden, jedoch keine Pfadnamen. Daher können Sie unterschiedliche Hostnamen eingeben, während der Pfadname gleich sein muss. Beispielsweise können Sie die externe URL

https://apps.contoso.com/app1/und die Back-End-Server-URL https://app-server/app1/. eingeben Allerdings können Sie nicht die externe URLhttps://apps.contoso.com/app1/und die Back-End-Server-URLhttps://apps.contoso.com/internal-app1/eingeben.

Überprüfen Sie auf der Seite "Bestätigung " die Einstellungen, und klicken Sie dann auf "Veröffentlichen". Sie können den PowerShell-Befehl kopieren, um weitere veröffentlichte Anwendungen einzurichten.

Stellen Sie auf der Seite "Ergebnisse " sicher, dass die Anwendung erfolgreich veröffentlicht wurde, und klicken Sie dann auf "Schließen".

Geben Sie die einzelnen Cmdlets in einer einzelnen Zeile ein, auch wenn es den Anschein hat, dass aufgrund von Formatierungseinschränkungen Zeilenumbrüche vorhanden sind.

So legen Sie die URL für die OAuth-Authentifizierung für die Verbundserveradresse „fs.contoso.com“ und den URL-Pfad „/adfs/oauth2/“ fest:

Set-WebApplicationProxyConfiguration -OAuthAuthenticationURL 'https://fs.contoso.com/adfs/oauth2/'

So veröffentlichen Sie die Anwendung

Add-WebApplicationProxyApplication

-BackendServerURL 'https://storeapp.contoso.com/'

-ExternalCertificateThumbprint '1a2b3c4d5e6f1a2b3c4d5e6f1a2b3c4d5e6f1a2b'

-ExternalURL 'https://storeapp.contoso.com/'

-Name 'Microsoft Store app Server'

-ExternalPreAuthentication ADFS

-ADFSRelyingPartyName 'Store_app_Relying_Party'

-UseOAuthAuthentication