SMB über QUIC

SMB über QUIC bietet eine Alternative zum TCP-Netzwerktransport und ermöglicht sichere, zuverlässige Konnektivität mit Edgedateiservern über nicht vertrauenswürdige Netzwerke wie das Internet. QUIC ist ein IETF-standardisiertes Protokoll mit vielen Vorteilen gegenüber TCP:

- Alle Pakete werden immer verschlüsselt, und der Handshake wird mit TLS 1.3 authentifiziert.

- Parallele Streams zuverlässiger und nicht zuverlässiger Anwendungsdaten

- Austausch von Anwendungsdaten beim ersten Roundtrip (0-RTT)

- Verbesserte Überlastungskontrolle und Verlustwiederherstellung

- Übersteht eine Änderung der IP-Adresse oder des Ports des Clients

SMB über QUIC bietet ein „SMB-VPN“ für Telearbeiter, Benutzer mobiler Geräte und Organisationen mit hohen Sicherheitsanforderungen. Das Serverzertifikat erstellt anstelle des älteren TCP-Ports 445 einen TLS 1.3-verschlüsselten Tunnel über den internetfreundlichen UDP-Port 443. Der vollständige SMB-Datenverkehr, einschließlich Authentifizierung und Autorisierung innerhalb des Tunnels, wird dem zugrunde liegenden Netzwerk gegenüber nie offengelegt. SMB verhält sich innerhalb des QUIC-Tunnels normal, das bedeutet, die Benutzeroberfläche ändert sich nicht. SMB-Features wie Multichannel, Signierung, Komprimierung, kontinuierliche Verfügbarkeit, Verzeichnisleasing und so weiter funktionieren normal.

SMB über QUIC muss durch einen Dateiserveradministrator aktiviert werden. Es ist standardmäßig nicht aktiviert, und ein Client kann nicht erzwingen, dass ein Dateiserver SMB über QUIC aktiviert. Windows SMB-Clients verwenden weiterhin standardmäßig TCP und versuchen nur dann, SMB über QUIC zu verwenden, wenn der TCP-Versuch beim ersten Mal fehlschlägt oder wenn die Verwendung von QUIC mithilfe von NET USE /TRANSPORT:QUIC oder New-SmbMapping -TransportType QUIC absichtlich verlangt wird.

Hinweis

Es wird nicht empfohlen, bestimmte Namen für DFS-Namespaces in Szenarien mit SMB- und QUIC-Verbindungen mit externen Endpunkten zu definieren. Der Grund dafür ist, dass auf die internen Namen der DFS-Namespaces verwiesen wird, und diese Verweise sind in der Regel für einen externen Client in den aktuellen Versionen von Windows nicht erreichbar.

Voraussetzungen

Um SMB über QUIC verwenden zu können, benötigen Sie Folgendes:

Ein SMB-Server, der unter einem der folgenden Betriebssysteme läuft.

Windows Server 2022 Datacenter: Azure Edition (Microsoft Server-Betriebssysteme) oder höher

Jede Edition von Windows Server 2025 oder höher

Windows 11-Gerät (Windows für Unternehmen)

Der SMB-Server und der Client müssen mit einer Active Directory-Domäne verbunden sein, oder der Client muss über ein lokales Benutzerkonto auf dem SMB-Server verfügen. Der SMB-Server muss für die Authentifizierung auf mindestens einen Domänencontroller zugreifen können, aber kein Domänencontroller benötigt Internetzugriff. Wir empfehlen die Verwendung von SMB über QUIC mit Active Directory-Domänen; dies ist jedoch nicht erforderlich. Sie können SMB über QUIC auch auf einem in Arbeitsgruppen eingebundenen Server mit lokalen Benutzeranmeldeinformationen und NTLM verwenden.

Ihr Server muss für Clients über seine öffentliche Schnittstelle zugänglich sein; fügen Sie dazu eine Firewall-Zulassungsregel hinzu, um SMB über QUIC zuzulassen. Standardmäßig verwendet SMB über QUIC UDP/443 eingehend. Lassen Sie „TCP/445 Eingehend“ für den Dateiserver nicht zu. Informationen zum Ändern des Standardports finden Sie unter Konfigurieren alternativer SMB-Ports.

Der Dateiserver muss für die Authentifizierung auf mindestens einen Domänencontroller zugreifen können, aber kein Domänencontroller benötigt Internetzugriff.

Windows Admin Center (WAC) (Startseite)

Eine Public Key-Infrastruktur (PKI) zum Ausstellen von Zertifikaten wie Active Directory-Zertifikatserver oder Zugriff auf einen vertrauenswürdigen Zertifikatsaussteller eines Drittanbieters wie Verisign, Digicert, Let's Encrypt usw.

Administrator- oder gleichwertige Rechte für den SMB-Server, den Sie konfigurieren.

Bereitstellen von SMB über QUIC

Schritt 1: Installieren eines Serverzertifikats

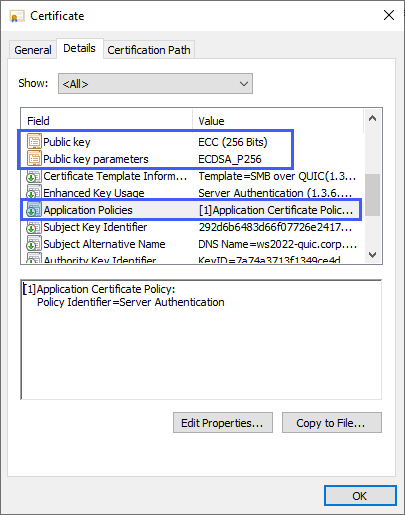

Erstellen Sie ein von der Zertifizierungsstelle ausgestelltes Zertifikat mit den folgenden Eigenschaften:

- Schlüsselverwendung: digitale Signatur

- Zweck: Serverauthentifizierung (EKU 1.3.6.1.5.5.7.3.1)

- Signaturalgorithmus: SHA256RSA (oder höher)

- Signaturhash: SHA256 (oder höher)

- Algorithmus für öffentliche Schlüssel: ECDSA_P256 (oder höher, auch die Verwendung von RSA mit einer Länge von mindestens 2048 ist möglich)

- Alternativer Antragstellername (SAN): (Ein DNS-Namenseintrag für jeden vollqualifizierten DNS-Namen, der zum Erreichen des SMB-Servers verwendet wird)

- Antragsteller: (CN=beliebig, muss aber vorhanden sein)

- Privater Schlüssel enthalten: Ja

Bei Verwendung einer Microsoft Enterprise-Zertifizierungsstelle können Sie eine Zertifikatvorlage erstellen und es dem Dateiserveradministrator überlassen, die DNS-Namen bei der Anforderung anzugeben. Weitere Informationen zum Erstellen einer Zertifikatvorlage finden Sie unter Entwerfen und Implementieren einer PKI: Teil III Zertifikatvorlagen. Eine Demonstration der Erstellung eines Zertifikats für SMB über QUIC mithilfe einer Microsoft Enterprise-Zertifizierungsstelle finden Sie in diesem Video:

Informationen zum Anfordern eines Drittanbieterzertifikats finden Sie in der Dokumentation Ihres Herstellers.

Bei Verwendung einer Microsoft Enterprise-Zertifizierungsstelle:

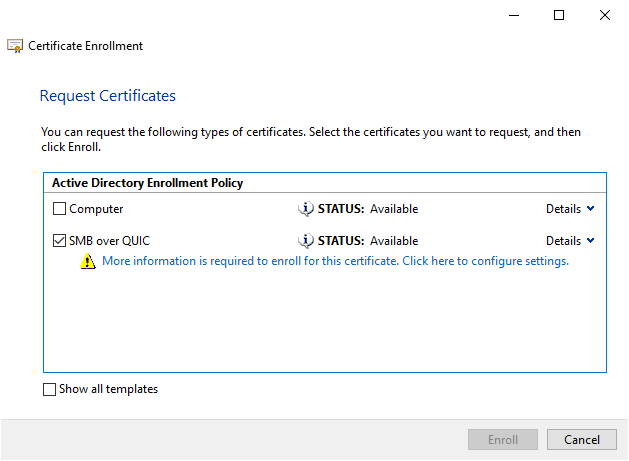

- Starten Sie MMC.EXE auf dem Dateiserver.

- Fügen Sie das Snap-In Zertifikate hinzu, und wählen Sie das Computerkonto aus.

- Erweitern Sie Zertifikate (lokaler Computer), Persönlich, klicken Sie dann mit der rechten Maustaste auf Zertifikate und wählen Sie anschließend Neues Zertifikat anfordern.

- Wählen Sie Weiter aus.

- Wählen Sie Active Directory-Registrierungsrichtlinie aus.

- Wählen Sie Weiter aus.

- Wählen Sie die Zertifikatvorlage für SMB über QUIC aus, die in Active Directory veröffentlicht wurde.

- Wählen Sie Es werden zusätzliche Informationen für diese Zertifikatsregistrierung benötigt. Klicken Sie hier, um die Einstellungen zu konfigurieren.

- Damit Benutzer den Dateiserver auffinden können, geben Sie für Antragsteller einen allgemeinen Namen und für Alternativer Antragstellername einen oder mehrere DNS-Namen ein.

- Wählen Sie OK und dann Reistrieren aus.

Hinweis

Verwenden Sie keine IP-Adressen für SMB über QUIC-Server-SAN.

- IP-Adressen erfordern die Verwendung von NTLM, auch wenn Kerberos von einem Domänencontroller oder über einen KDC-Proxy verfügbar ist.

- Azure IaaS VMs, die SMB über QUIC ausführen, verwenden NAT für eine öffentliche Schnittstelle zurück zu einer privaten Schnittstelle. SMB über QUIC unterstützt nicht die Verwendung der IP-Adresse für den Servernamen durch ein NAT. Sie müssen in diesem Fall einen voll qualifizierten DNS-Namen verwenden, der nur in die IP-Adresse der öffentlichen Schnittstelle aufgelöst wird.

Hinweis

Wenn Sie eine von einer Drittanbietern-Zertifizierungsstelle ausgestellte Zertifikatsdatei verwenden, können Sie das Snap-In „Zertifikate“ oder das WAC verwenden, um sie zu importieren.

Schritt 2: Konfigurieren von SMB über QUIC

Um SMB über QUIC zu konfigurieren, wählen Sie Ihre bevorzugte Methode aus, und führen Sie die Schritte durch.

Wichtig

Wenn Sie Windows Server 2025 verwenden, müssen Sie die PowerShell-Methode verwenden, um SMB über QUIC zu konfigurieren. Die Windows Admin Center-Methode wird derzeit für Windows Server 2025 nicht unterstützt.

Eine Demonstration der Konfiguration und Verwendung von SMB über QUIC finden Sie in diesem Video:

Melden Sie sich als Administrator bei Ihrem Dateiserver an.

Installieren Sie die aktuelle Version von WAC auf einem Verwaltungscomputer oder Dateiserver. Sie benötigen die neueste Version der Erweiterung Dateien & Dateifreigabe. Sie wird automatisch vom WAC installiert, wenn Erweiterungen automatisch aktualisieren in Einstellungen > Erweiterungen aktiviert ist.

Verbinden Sie sich per WAC mit dem Server und wählen Sie unten links das Symbol Einstellungen aus. Wählen Sie im Abschnitt Dateifreigaben (SMB-Server) unter Dateifreigabe über das Internet mit SMB über QUIC Konfigurieren.

Wählen Sie unter Computerzertifikat für diesen Dateiserver auswählen auf ein Zertifikat, wählen Sie die Serveradressen, mit denen Clients eine Verbindung herstellen können, oder wählen Sie Alle auswählen und wählen Sie Aktivieren.

Stellen Sie sicher, dass das Zertifikat und der SMB über QUIC-Bericht fehlerfrei sind.

Wählen Sie die Menüoption Dateien und Dateifreigabe. Notieren Sie sich Ihre vorhandenen SMB-Freigaben, oder erstellen Sie eine neue.

Wenn Sie die Steuerung auf SMB über Client anwenden möchten, können Sie die Clientzugriffssteuerung verwenden. Weitere Informationen zum Einschränken der Clients, die auf SMB-über-QUIC-Server zugreifen können, finden Sie unter Konfigurieren der SMB-über-QUIC-Clientzugriffssteuerung.

Schritt 3: Verbinden mit SMB-Freigaben

Fügen Sie Ihr Windows-Clientgerät Ihrer Domäne hinzu. Stellen Sie sicher, dass die alternativen Namen des Zertifikatantragstellers des SMB-über-QUIC-Dateiservers in DNS veröffentlicht werden und vollständig qualifiziert sind oder den HOST-Dateien für Ihren Windows-Client hinzugefügt werden. Stellen Sie sicher, dass die alternativen Namen des Zertifikatantragstellers in DNS veröffentlicht oder den HOST-Dateien für Ihren Windows-Client hinzugefügt werden.

Verschieben Sie Ihr Windows-Clientgerät zu einem externen Netzwerk, in dem es keinen Netzwerkzugriff mehr auf Domänencontroller oder die internen IP-Adressen des Dateiservers hat.

Geben Sie im Windows Datei-Explorer in der Adressleiste den UNC-Pfad zu einer Freigabe auf dem Dateiserver ein, und vergewissern Sie sich, dass Sie auf Daten in der Freigabe zugreifen können. Alternativ können Sie

NET USE /TRANSPORT:QUICoderNew-SmbMapping -TransportType QUICmit einem UNC-Pfad verwenden. Beispiele:REM Automatically tries TCP then QUIC NET USE * \\fsedge1.contoso.com\sales REM Tries only QUIC NET USE * \\fsedge1.contoso.com\sales /TRANSPORT:QUIC#Tries only QUIC New-SmbMapping -LocalPath 'Z:' -RemotePath '\\fsedge1.contoso.com\sales' -TransportType QUIC

SMB-über-QUIC-Clientüberwachung

Die Überwachung wird verwendet, um Clientverbindungen für SMB-über-QUIC nachzuverfolgen, wobei Ereignisse in ein Ereignisprotokoll geschrieben werden. Die Ereignisanzeige erfasst diese Informationen für das QUIC-Transportprotokoll. Dieses Feature steht für den SMB-Client ab Windows 11, Version 24H2 zur Verfügung, um diese Protokolle anzuzeigen, führen Sie die folgenden Schritte aus:

- Öffnen Sie die Ereignisanzeige.

- Navigieren Sie zu Anwendungs- und Dienstprotokolle\Microsoft\Windows\SMBClient\Connectivity.

- Überwachen der Ereignis-ID 30832.

Konfigurieren des KDC-Proxys (optional, aber empfohlen)

Standardmäßig hat ein Windows-Clientgerät keinen Zugriff auf einen Active Directory-Domänencontroller, wenn es sich mit einem SMB-über-QUIC-Dateiserver verbindet. Dies bedeutet, dass die Authentifizierung NTLMv2 verwendet, wobei sich der Dateiserver im Auftrag des Clients authentifiziert. Außerhalb des MIT TLS 1.3 verschlüsselten QUIC-Tunnels erfolgt keine NTLMv2-Authentifizierung oder -Autorisierung. Es wird jedoch weiterhin empfohlen, Kerberos als allgemeine bewährte Sicherheitsmethode zu verwenden, und es wird nicht empfohlen, neue NTLMv2-Abhängigkeiten in Bereitstellungen zu erstellen. Dazu können Sie den KDC-Proxy so konfigurieren, dass Ticketanforderungen im Namen des Benutzers weitergeleitet werden, bei Verwendung eines internetfreundlichen HTTPS-verschlüsselten Kommunikationskanals. Der KDC-Proxy wird von SMB über QUIC vollständig unterstützt und dringend empfohlen.

Hinweis

Sie können das Windows Admin Center (WAC) nicht im Gatewaymodus unter Verwendung von TCP-Port 443 auf einem Dateiserver konfigurieren, auf dem Sie den KDC-Proxy konfigurieren. Ändern Sie beim Konfigurieren von WAC auf dem Dateiserver den Port in einen nicht verwendeten Port, der nicht Port 443 ist. Haben Sie WAC bereits an Port 443 konfiguriert, führen Sie die WAC-Setup-MSI erneut aus, und wählen Sie einen anderen Port aus, wenn Sie dazu aufgefordert werden.

Stellen Sie sicher, dass Sie WAC Version 2110 oder höher verwenden.

Konfigurieren Sie SMB über QUIC wie gewohnt. Ab WAC 2110 ist die Option zum Konfigurieren des KDC-Proxys in SMB über QUIC automatisch aktiviert und Sie müssen keine zusätzlichen Schritte auf den Dateiservern ausführen. Der standardmäßige KDC-Proxyport ist 443 und wird automatisch von WAC zugewiesen.

Hinweis

Es ist nicht möglich, einen SMB-über-QUIC-Server zu konfigurieren, der über WAC in eine Arbeitsgruppe eingebunden ist. Sie müssen den Server in eine Active Directory-Domäne einbinden oder die Schritte zum Konfigurieren des KDC-Proxys entweder in PowerShell oder mithilfe einer Gruppenrichtlinie ausführen.

Hinweis

Die automatische Konfiguration des KDC-Proxys erfolgt später in SMB über QUIC, und diese Serverschritte sind nicht erforderlich.

Ablauf und Verlängerung eines Zertifikats

Ein abgelaufenes SMB über QUIC-Zertifikat, das Sie durch ein neues Zertifikat des Ausstellers ersetzen, enthält einen neuen Fingerabdruck. SMB über QUIC-Zertifikate können zwar bei Ablauf über die Active Directory-Zertifikatdienste automatisch verlängert werden, aber ein verlängertes Zertifikat erhält auch einen neuen Fingerabdruck. Im Endeffekt bedeutet dies, dass SMB über QUIC bei Ablauf des Zertifikats neu konfiguriert werden muss, weil ein neuer Fingerabdruck zuzuordnen ist. Wählen Sie Ihr neues Zertifikat in WAC für die vorhandene SMB-über-QUIC-Konfiguration aus, oder verwenden Sie den Set-SMBServerCertificateMapping PowerShell-Befehl, um die Zuordnung für das neue Zertifikat zu aktualisieren. Sie können Azure Automanage für Windows Server verwenden, um einen bevorstehenden Zertifikatablauf zu erkennen und einen Ausfall zu verhindern. Weitere Informationen finden Sie unter Azure Automanage für Windows Server.

Hinweise

- Für Kund*innen, die nicht die öffentliche Azure-Cloud und Windows Server 2022 Datacenter verwenden: Azure Edition steht in Azure Stack HCI ab Version 22H2 zur Verfügung.

- Wir empfehlen die Verwendung von SMB über QUIC mit Active Directory-Domänen, dies ist jedoch keine Voraussetzung. Sie können SMB over QUIC auch auf einem Workgroup-Server mit lokalen Anmeldeinformationen und NTLM oder auf Azure IaaS mit Microsoft Entra-Windows-Servern verwenden. Microsoft Entra-Windows-Server für nicht-Azure IaaS-basierte Maschinen werden nicht unterstützt. Microsoft Entra-Windows-Server unterstützen keine Anmeldeinformationen für Remote-Windows-Sicherheitsvorgänge, da Microsoft Entra ID keine Benutzer- oder Gruppen-SIDs enthält. Mit Microsoft Entra verbundene Windows-Server müssen entweder ein domänenbasiertes oder ein lokales Benutzerkonto für den Zugriff auf die SMB over QUIC-Freigabe verwenden.

- Sie können SMB über QUIC nicht mit WAC konfigurieren, wenn sich der SMB-Server in einer Arbeitsgruppe befindet (also nicht in eine AD-Domäne eingebunden ist). Für dieses Szenario müssen Sie das cmdlet New-SMBServerCertificateMapping verwenden.

- Es wird empfohlen, schreibgeschützte Domänencontroller, die nur mit Kennwörtern mobiler Benutzer konfiguriert sind, für den Dateiserver verfügbar zu machen.

- Benutzer sollten über sichere Kennwörter verfügen oder idealerweise mit einer kennwortlosen Strategie mit Windows Hello for Business/MFA oder Smartcards konfiguriert werden. Konfigurieren Sie eine Kontosperrungsrichtlinie für mobile Benutzer über eine differenzierte Kennwortrichtlinie. Zudem sollten Sie Eindringschutzsoftware bereitstellen, um Brute-Force- oder Kennwortsprayangriffe zu erkennen.