Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Administratoren auf Enterprise-Ebene sind häufig für die Verwaltung der Sicherheit auf vielen verschiedenen Windows-Geräten innerhalb einer Organisation verantwortlich. Es gibt mehrere Möglichkeiten zum Konfigurieren der Richtlinien, die steuern, ob neue Features aktiviert werden, wenn sie in neuen Windows-Releases verfügbar werden. Diese Anleitung enthält wichtige Informationen zu Windows 11 Dev Drive-Speichervolumefeatures und zum Konfigurieren von Gruppenrichtlinien für Ihre Organisation. Sie soll Entwickler in die Lage versetzen, dieses leistungsoptimierte Speicherformat zu nutzen und dabei die Sicherheit und Kontrolle über die Anwendung von Dateisystemfiltern zu wahren.

Anleitungen zum Aktivieren von Gruppenrichtlinien finden Sie unten für Ihr bevorzugtes Richtlinienverwaltungstool:

- Microsoft Intune,

- Microsoft Configuration Manager (ConfigMgr, vormals MEMCM/SCCM) oder

- Editor für lokale Gruppenrichtlinien für Windows 11.

Voraussetzungen

- Windows 11, Build #10.0.22621.2338 oder höher (Nach Windows-Updates suchen)

- Empfohlener Arbeitsspeicher: 16 GB (mindestens 8 GB)

- Freier Speicherplatz: mindestens 50 GB

- Dev Drives sind in allen Windows SKU-Versionen verfügbar.

Temporäres Enterprise-Funktionssteuerelement deaktiviert Dev Drive

Neue Features und Verbesserungen werden zwecks kontinuierlicher Innovationen für Windows 11 über das monatliche kumulative Update eingeführt. Um Organisationen Zeit zum Planen und Vorbereiten zu geben, werden einige dieser neuen Features über das Temporäre Enterprise-Featuresteuerelement in Windows 11 standardmäßig vorübergehend deaktiviert.

Dev Drive wird für Geräte, auf denen die Windows-Updates von Richtlinien verwaltet werden, automatisch deaktiviert. Die Deaktivierung der Möglichkeit zum Erstellen eines Dev Drive ist nur temporär, damit Sicherheitsadministratoren Zeit haben, über neue Richtlinienupdates und ihr Rollout zu entscheiden. Anleitungen zum Ermitteln und Konfigurieren dieser Richtlinienupdates finden Sie unten.

Bestimmen der Gruppenrichtlinie für die Dev Drive-Speicheraktivierung und die Sicherheit von Antivirenfiltern

Die Gruppenrichtlinie ist ein Windows-Feature, mit dem Enterprise-Administratoren die Einstellungen von Arbeitsgeräten verwalten können und eine gewisse Kontrolle darüber haben, welche Einstellungsänderungen Benutzerkonten (lokale Administratoren) in einer Geschäftsumgebung vornehmen dürfen.

Antivirenfilter, einschließlich Microsoft Defender und Antivirenfilter von Drittanbietern, werden standardmäßig an ein Dev Drive-Laufwerk angefügt. Mit den Standardeinstellungen für Dev Drive-Speichervolumes können lokale Geräteadministratoren auch steuern, welche Filter angefügt werden. Dies bedeutet, dass ein lokaler Geräteadministrator das System so konfigurieren kann, dass Standard-Antivirenfilter entfernt werden, sodass keine Antivirenfilter an das Dev Drive angefügt werden. Wenn das ein Problem darstellt, kann die Gruppenrichtlinie konfiguriert werden, um sicherzustellen, dass Antivirenfilter angefügt bleiben, wenn Dev Drive aktiviert ist. Darüber hinaus kann eine Liste zulässiger Dateisystemfilter definiert werden.

Aktualisieren von Gruppenrichtlinien zum Aktivieren von Dev Drive

Zu den Richtlinieneinstellungen zum Aktivieren von Dev Drive gehören:

- Nicht konfiguriert: Standardmäßig wird die Option „Dev Drive“-Speichervolumen unter der Richtlinie zur Steuerung temporärer Unternehmensfunktionen deaktiviert, bis sie von einem Unternehmensadministrator in der Gruppenrichtlinie aktiviert wird.

- Aktiviert: Aktiviert die Option zum Erstellen von Dev Drive-Speichervolumes.

- Optionen – Dev Drives durch Antivirenfilter schützen lassen: Dev Drives sind für Leistung in Entwicklerszenarien optimiert und erlauben dem lokalen Administrator (Benutzerkonto) das Auswählen der anzufügenden Dateisystemfilter. Auf diese Weise können lokale Administratoren die standardmäßigen Antivirenfeatures entfernen, es sei denn, die Option „Dev Drives durch Antivirenfilter schützen lassen“ ist aktiviert. Wenn Sie diese Option aktivieren, bleiben die Standard-Antivirenfilter automatisch angehängt.

- Deaktiviert: Durch Deaktivieren dieser Einstellung wird die Möglichkeit zum Erstellen und Verwenden von Dev Drive-Speichervolumes deaktiviert.

Aktualisieren der Richtlinie zum Anfügen von Dev Drive-Filtern

Darüber hinaus gibt es eine Einstellung der Richtlinie zum Anfügen von Dev Drive-Filtern, mit der Enterprise-Administratoren steuern können, welche Filter an ein Dev Drive angefügt werden können. Zu diesen Einstellungen zählen:

- Nicht konfiguriert: Dev Drive ist standardmäßig für Leistung optimiert, mit angefügten Antivirenfiltern von Microsoft Defender und Drittanbietern, jedoch ohne andere Dateisystemfilter. Diese Standardeinstellung ermöglicht lokalen Administratoren das Anfügen oder Entfernen von Filtern, einschließlich der standardmäßigen Antivirenfilter. Wenn das optionale „Dev Drives durch Antivirenfilter schützen lassen“ in der obigen Richtlinie zum Aktivieren von Dev Drive aktiviert wird, bleiben Antivirenfilter zwangsläufig angefügt, auch wenn keine weitere Filterrichtlinie definiert ist.

- Aktiviert: Lokale Administratoren (Benutzerkonten) dürfen Filter anfügen oder entfernen. Durch Hinzufügen einer Filterliste können Unternehmensadministratoren (auf der Ebene der Gruppenrichtlinien-Domäne) festlegen, welche Filter hinzugefügt werden können. Wenn keine Filterliste aufgenommen wird, können beliebige Filter angefügt werden.

- Deaktiviert: Lokale Administratoren (Benutzerkonten) dürfen keine Filter anfügen oder entfernen.

Es gibt einige Möglichkeiten, das Dev Drive-Feature zu aktivieren und Gruppenrichtlinien zu aktualisieren:

- Aktualisieren von Gruppenrichtlinien mit Microsoft Intune

- Aktualisieren von Gruppenrichtlinien mit Microsoft Configuration Manager

- Aktualisieren von Gruppenrichtlinien mit dem Editor für lokale Gruppenrichtlinien in Windows 11

Verwenden von Microsoft Intune zum Aktualisieren von Gruppenrichtlinien für Dev Drive

Gehen Sie zum Aktualisieren von Gruppenrichtlinien und Aktivieren von Dev Drive mit Microsoft Intune) folgendermaßen vor:

Öffnen Sie das Intune-Portal (https://endpoint.microsoft.com) und melden Sie sich mit Ihren Anmeldedaten an.

Erstellen Sie ein Profil:

- Geräte > Windows > Konfigurationsprofile > Profil erstellen

- Wählen Sie Plattform > Windows 10 und höher.

- Wählen Sie Profiltyp > Einstellungskatalog.

Legen Sie einen Namen und eine Beschreibung für das benutzerdefiniertes Profil fest.

Konfigurieren Sie die zu Dev Drive gehörigen Einstellungen:

- Suchen Sie in der Einstellungsauswahl nach "Dev Drive", oder navigieren Sie zu "Administrative Vorlagen\System\Dateisystem"

- Wählen Sie die zu Dev Drive gehörigen Richtlinien aus: Aktivieren von Dev Drive und Dev Drives durch Antivirenfilter schützen lassen, Richtlinie zum Anfügen von Dev Drive-Filtern und Filterliste

Konfigurieren Sie die Dev Drive-Richtlinieneinstellungen, schließen Sie die übrige Konfiguration von Bereichsmarkierungen und Zuordnungen ab und wählen Sie dann Erstellen aus.

Verwenden von Microsoft Configuration Manager zum Aktualisieren von Gruppenrichtlinien für Dev Drive

Zum Aktualisieren von Gruppenrichtlinien und Aktivieren von Dev Drive mit Microsoft Configuration Manager (ConfigMgr, vormals MEMCM/SCCM) können Sie die folgenden PowerShell-Skripts verwenden. (Was ist Configuration Manager?)

Die Configuration Manager-Konsole verfügt über eine integrierte Möglichkeit zum Ausführen von PowerShell-Skripts zum Aktualisieren von Gruppenrichtlinieneinstellungen auf allen Computern in Ihrem Netzwerk.

Öffnen Sie die Microsoft Configuration Manager-Konsole. Wählen Sie Softwarebibliothek>Skripts>Skript erstellen aus.

Geben Sie Skriptnamen (z. B. Dev Drive-Demo), Beschreibung (Demokonfiguration zum Aktivieren von Dev Drive-Einstellungen), Sprache (PowerShell), Zeitüberschreitung in Sekunden (180) ein und fügen Sie dann das folgende Beispielskript „Dev Drive-Demo“ ein, das als Vorlage verwendet werden soll.

###### #ConfigMgr Management of Dev Drive #Dev Drive is a new form of storage volume available to improve performance for key developer workloads. #Check Log File for enforcement status - C:\Windows\temp\ConfigDevDrive-<TimeStamp>.log ###### Function Set-RegistryKeyValue{ param ( $KeyPath, $ValueName, $Value, $PropertyType, $LogFile ) Try { If (!(Test-path $KeyPath)) { $Path = ($KeyPath.Split(':'))[1].TrimStart("\") ([Microsoft.Win32.RegistryKey]::OpenRemoteBaseKey([Microsoft.Win32.RegistryHive]::LocalMachine,$env:COMPUTERNAME)).CreateSubKey($Path) New-ItemProperty -path $KeyPath -name $ValueName -value $Value -PropertyType $PropertyType -Force | Out-Null } Else { New-ItemProperty -path $KeyPath -name $ValueName -value $Value -PropertyType $PropertyType -Force | Out-Null } $TestValue = (Get-ItemProperty -Path $KeyPath)."$ValueName" If ($TestValue -eq $Value){ Add-Content -Path $LogFile -Value "$KeyPath,$ValueName,$Value,$PropertyType,$TestValue,Success" } Else { Add-Content -Path $LogFile -Value "$KeyPath,$ValueName,$Value,$PropertyType,$TestValue,Failure" } } Catch { $ExceptionMessage = $($PSItem.ToString()) -replace [Environment]::NewLine,""; Add-Content -Path $LogFile -Value "$KeyPath,$ValueName,$Value,$PropertyType,$TestValue,Failure - $ExceptionMessage" } } $ExecutionTime = Get-Date $StartTime = Get-Date $ExecutionTime -Format yyyyMMdd-HHmmss $LogFile = "C:\Windows\temp\ConfigDevDrive-$StartTime.log" Add-Content -Path $LogFile -Value "------------------------------------V 1.0 $ExecutionTime - Execution Starts -------------------------------------------" Add-Content -Path $LogFile -Value "RegistryKeyPath,ValueName,ExpectedValue,PropertyType,CurrentValue,ComparisonResult" #Set up a Dev Drive Set-RegistryKeyValue -KeyPath "HKLM:\System\CurrentControlSet\Policies\" -ValueName "FsEnableDevDrive" -Value "1" -PropertyType "Dword" -LogFile $LogFile Set-RegistryKeyValue -KeyPath "HKLM:\System\CurrentControlSet\Policies\" -ValueName "FltmgrDevDriveAllowAntivirusFilter" -Value "1" -PropertyType "Dword" -LogFile $LogFile Set-RegistryKeyValue -KeyPath "HKLM:\System\CurrentControlSet\Policies\" -ValueName "FltmgrDevDriveAttachPolicy" -Value "PrjFlt, MsSecFlt, WdFilter, bindFlt, wcifs, FileInfo" -PropertyType "MultiString" -LogFile $LogFile $ExecutionTime = Get-Date Add-Content -Path $LogFile -Value "------------------------------------ $ExecutionTime - Execution Ends -------------------------------------------" --------------------Wenn Sie ein neues Skript hinzufügen, müssen Sie es auswählen und genehmigen. Der Genehmigungsstatus ändert sich von „Warten auf Genehmigung“ in „Genehmigt“.

Klicken Sie nach der Genehmigung mit der rechten Maustaste auf ein einzelnes Gerät oder eine Gerätesammlung und wählen Sie Skript ausführen aus.

Wählen Sie auf der Skriptseite des Assistenten zum Ausführen von Skripts Ihr Skript aus der Liste aus (Dev Drive-Demo in unserem Beispiel). Es werden nur genehmigte Skripts angezeigt. Klicken Sie auf Weiter und schließen Sie den Assistenten ab.

Informationen zum Überprüfen, ob Gruppenrichtlinieneinstellungen korrekt aktualisiert wurden, finden Sie unter Richtlinien mit FsUtil abfragen.

Weitere Informationen finden Sie unter Erstellen und Ausführen von PowerShell-Skripts über die Configuration Manager-Konsole.

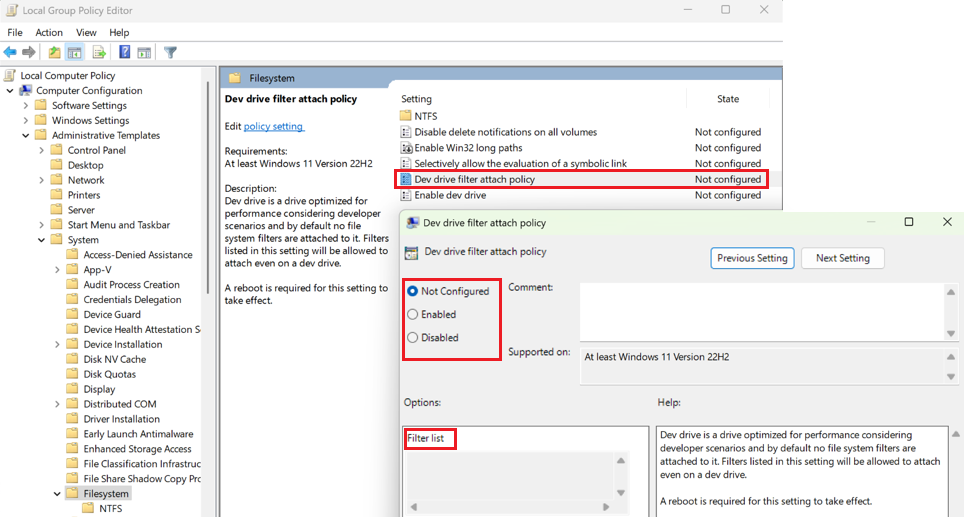

Verwenden des Editors für lokale Gruppenrichtlinien unter Windows 11 zum Aktualisieren von Gruppenrichtlinien für Dev Drive

Gehen Sie zum Aktualisieren von Gruppenrichtlinien und Aktivieren von Dev Drive mit dem Editor für lokale Gruppenrichtlinien unter Windows 11 folgendermaßen vor:

Öffnen Sie den Editor für lokale Gruppenrichtlinien in der Windows Systemsteuerung.

Wählen Sie unter ComputerkonfigurationAdministrative Vorlagen>System>Dateisystem und in der Einstellungsliste Dev Drive aktivieren aus.

Wählen Sie Aktiviert aus, um Dev Drive in Ihrer Gruppenrichtlinie zu aktivieren.

Wählen Sie zum Aktualisieren dieser Richtlinie zum Anfügen von Filtern Richtlinie zum Anfügen von Dev Drive-Filtern im Editor für lokale Gruppenrichtlinien in der Windows Systemsteuerung aus.

Richtlinien mit FsUtil abfragen

Mit FSUtil kann die für Dev Drive konfigurierte Gruppenrichtlinie abgefragt werden. Dies ist die Ausgabe einer FsUtil-Abfrage für eine Dev Drive-Gruppenrichtlinie, die für Folgendes konfiguriert ist:

- Dev Drive aktivieren

- Zulassen, dass Microsoft Defender Antivirus-Filter Dev Drives schützen (

WdFilter) - Minifilter

FileInfowurde der Filterliste als zulässiger Filter hinzugefügt.

Geben Sie den folgenden FSUtil-Befehl ein:

fsutil devdrv query

Ergebnis:

Developer volumes are enabled.

Developer volumes are protected by antivirus filter, by group policy.

Filters allowed on any developer volume, by group policy:

MsSecFlt

Filters allowed on any developer volume:

FileInfo

Die gleiche Abfrage kann auf einem bestimmten Dev Drive ausgeführt werden, um die angefügten Filter anzuzeigen. Geben Sie zum Ausführen des Befehls auf einem bestimmten Dev Drive den folgenden Befehl ein:

fsutil devdrv query d:

Ergebnis:

This is a trusted developer volume.

Developer volumes are protected by antivirus filter, by group policy.

Filters allowed on any developer volume, by group policy:

MsSecFlt

Filters allowed on any developer volume:

FileInfo

Filters currently attached to this developer volume:

MsSecFlt, WdFilter, FileInfo

Zusätzliche Ressourcen

Windows developer