Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Warnung

Windows Hello for Business und FIDO2-Sicherheitsschlüssel sind moderne zweistufige Authentifizierungsmethoden für Windows. Kunden, die virtuelle Smartcards verwenden, werden empfohlen, zu Windows Hello for Business oder FIDO2 zu wechseln. Für neue Windows-Installationen empfehlen wir Windows Hello for Business oder FIDO2-Sicherheitsschlüssel.

In diesem Artikel werden die Faktoren erläutert, die beim Bereitstellen einer virtuellen intelligenten Karte-Authentifizierungslösung zu berücksichtigen sind.

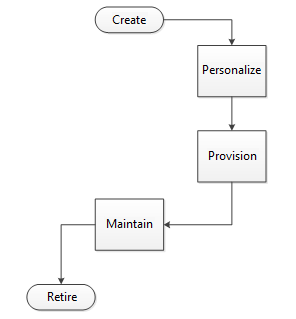

Herkömmliche Identitätsgeräte, z. B. physische Smartcards, folgen in jeder Bereitstellung einem vorhersagbaren Lebenszyklus, wie im folgenden Diagramm dargestellt.

Ein Gerätehersteller erstellt physische Geräte und organization sie zu erwerben und bereitzustellen. Das Gerät durchläuft die Personalisierungsphase, in der seine eindeutigen Eigenschaften festgelegt werden. In Smartcards sind diese Eigenschaften der Administratorschlüssel, die persönliche Identifikationsnummer (PIN), der PIN-Entsperrschlüssel (PIN Unlock Key, PUK) und seine physische Darstellung. Während der Gerätebereitstellungsphase werden die erforderlichen Zertifikate installiert, z. B. ein Anmeldezertifikat. Nachdem Sie das Gerät bereitgestellt haben, ist es einsatzbereit. Sie warten das Gerät, z. B. können Sie Karten ersetzen, wenn sie verloren gehen oder gestohlen werden, oder PINs zurücksetzen, wenn Benutzer sie vergessen. Schließlich werden Sie Geräte außer Betrieb nehmen, wenn sie ihre beabsichtigte Lebensdauer überschreiten oder wenn Mitarbeiter das Unternehmen verlassen.

Dieses Thema enthält Informationen zu den folgenden Phasen im Lebenszyklus eines virtuellen intelligenten Karte:

- Erstellen und Personalisieren virtueller Smartcards

- Bereitstellen virtueller Smartcards

- Verwalten virtueller Smartcards

Erstellen und Personalisieren virtueller Smartcards

Ein Unternehmen kauft die geräte, die dann bereitgestellt werden sollen. Das Gerät durchläuft die Personalisierungsphase, in der seine eindeutigen Eigenschaften festgelegt werden. Bei Smartcards sind diese Eigenschaften der Administratorschlüssel, die persönliche Identifikationsnummer (PIN), der PIN-Entsperrschlüssel (PIN Unlock Key, PUK) und die physische Darstellung. Die Sicherheit, die für ein virtuelles TPM-Karte bereitgestellt wird, wird vollständig im Host-TPM bereitgestellt.

Bereitschaft des Trusted Platform-Moduls

Der TPM-Bereitstellungs-Assistent, der über die TPM-Verwaltungskonsole gestartet wird, führt den Benutzer durch alle Schritte, um das TPM für die Verwendung vorzubereiten.

Berücksichtigen Sie beim Erstellen virtueller Smartcards die folgenden Aktionen im TPM:

- Aktivieren und Aktivieren: TPMs sind in viele Geräte integriert. In einigen Fällen muss das TPM über das BIOS aktiviert und aktiviert werden.

- Besitz übernehmen: Wenn Sie das TPM bereitstellen, legen Sie ein Besitzerkennwort für die zukünftige Verwaltung des TPM fest und richten den Speicherstammschlüssel ein. Zum Bereitstellen von Anti-Hammering-Schutz für virtuelle Smartcards muss der Benutzer oder ein Domänenadministrator in der Lage sein, das TPM-Besitzerkennwort zurückzusetzen. Für die Unternehmensverwendung virtueller TPM-Smartcards sollte der Domänenadministrator den Zugriff auf das TPM-Besitzerkennwort einschränken, indem es in Active Directory und nicht in der lokalen Registrierung gespeichert wird. Wenn der TPM-Besitz festgelegt ist, müssen Sie das TPM löschen und erneut initialisieren.

- Verwalten: Sie können den Besitz eines virtuellen intelligenten Karte verwalten, indem Sie das Besitzerkennwort ändern, und Sie können die Anti-Hammering-Logik verwalten, indem Sie die Sperrzeit zurücksetzen.

Ein TPM kann im Modus mit eingeschränkter Funktionalität ausgeführt werden. Dies kann vorkommen, wenn das Betriebssystem nicht ermitteln kann, ob das Besitzerkennwort für den Benutzer verfügbar ist. Während des Funktionsreduzierungsmodus können Sie das TPM verwenden, um eine virtuelle intelligente Karte zu erstellen. Es empfiehlt sich jedoch, das TPM in einen vollständig bereiten Zustand zu versetzen, damit der Benutzer bei unerwarteten Umständen nicht daran gehindert wird, das Gerät zu verwenden.

Diese intelligenten Karte Bereitstellungsverwaltungstools, die eine status Überprüfung eines TPM erfordern, bevor sie versuchen, ein virtuelles TPM-Karte zu erstellen, können dies mithilfe der TPM-WMI-Schnittstelle tun.

Abhängig von der Einrichtung des Geräts, das für die Installation virtueller TPM-Smartcards bestimmt ist, kann es erforderlich sein, das TPM bereitzustellen, bevor die Bereitstellung des virtuellen intelligenten Karte fortgesetzt wird. Weitere Informationen zur Bereitstellung finden Sie unter Verwenden virtueller Smartcards.

Weitere Informationen zum Verwalten von TPMs mithilfe integrierter Tools finden Sie unter Trusted Platform Module Services Gruppenrichtlinie Settings.

Kreation

Ein virtuelles TPM-Karte simuliert eine physische intelligente Karte, wobei das TPM verwendet wird, um die gleiche Funktionalität wie physische Smart Karte Hardware bereitzustellen.

Eine virtuelle intelligente Karte wird im Betriebssystem als physischer intelligenter Karte angezeigt, der immer eingefügt wird. Windows bietet eine virtuelle intelligente Karte Reader und eine virtuelle intelligente Karte für Anwendungen, die dieselbe Schnittstelle wie physische Smartcards verwenden. Die Nachrichten an und von der virtuellen intelligenten Karte werden in TPM-Befehle übersetzt, um die Integrität der virtuellen intelligenten Karte durch die drei Eigenschaften der intelligenten Karte Sicherheit sicherzustellen:

- Nicht-Exportierbarkeit: Da alle privaten Informationen auf dem virtuellen intelligenten Karte mithilfe des TPM auf dem Hostcomputer verschlüsselt werden, können sie nicht auf einem anderen Computer mit einem anderen TPM verwendet werden. Darüber hinaus sind TPMs so konzipiert, dass sie manipulationssicher und nicht exportierbar sind, sodass ein böswilliger Benutzer ein identisches TPM nicht zurückentwickeln oder dasselbe TPM auf einem anderen Computer installieren kann. Weitere Informationen finden Sie unter Auswerten der Sicherheit virtueller Smartcards.

- Isolierte Kryptografie: TPMs bieten die gleichen Eigenschaften der isolierten Kryptografie wie physische Smartcards, die von virtuellen Smartcards verwendet werden. Unverschlüsselte Kopien privater Schlüssel werden nur innerhalb des TPM und niemals in den Arbeitsspeicher geladen, auf den das Betriebssystem zugreifen kann. Alle kryptografischen Vorgänge mit diesen privaten Schlüsseln erfolgen innerhalb des TPM.

- Anti-Hammering: Wenn ein Benutzer eine PIN falsch eingibt, reagiert der virtuelle intelligente Karte mit der Anti-Hammering-Logik des TPM, die weitere Versuche für einige Zeit ablehnt, anstatt die Karte zu blockieren. Dies wird auch als Sperrung bezeichnet. Weitere Informationen finden Sie unter Blockierte virtuelle smarte Karte und Bewerten der Sicherheit virtueller Smartcards.

Abhängig von der Größe der Bereitstellung und dem Budget der organization gibt es mehrere Optionen zum Erstellen virtueller Smartcards. Die kostengünstigste Option ist die Verwendung tpmvscmgr.exe von Karten, die einzeln auf den Computern der Benutzer erstellt werden. Alternativ kann eine virtuelle Intelligente Karte-Verwaltungslösung erworben werden, um die Erstellung virtueller intelligenter Karte in größerem Umfang zu erleichtern und in weiteren Phasen der Bereitstellung zu unterstützen. Virtuelle Smartcards können auf Computern erstellt werden, die für einen Mitarbeiter bereitgestellt werden sollen, oder auf Computern, die sich bereits im Besitz eines Mitarbeiters befinden. Bei beiden Ansätzen sollte es eine gewisse zentrale Kontrolle über die Personalisierung und Bereitstellung geben. Wenn ein Computer für die Verwendung durch mehrere Mitarbeiter vorgesehen ist, können mehrere virtuelle Smartcards auf einem Computer erstellt werden.

Informationen zum Befehlszeilentool für virtuelle TPM-Smartcards finden Sie unter Tpmvscmgr.

Personalisierung

Während der Personalisierung virtueller intelligenter Karte werden die Werte für Administratorschlüssel, PIN und PUK zugewiesen. Wie bei einem physischen Karte ist es wichtig, den Administratorschlüssel zu kennen, um die PIN zurückzusetzen oder die Karte in Zukunft zu löschen. (Wenn Sie ein PUK festlegen, können Sie den Administratorschlüssel nicht verwenden, um die PIN zurückzusetzen.)

Da der Administratorschlüssel für die Sicherheit des Karte von entscheidender Bedeutung ist, ist es wichtig, die Bereitstellungsumgebung zu berücksichtigen und die richtige Strategie für die Einstellung des Administratorschlüssels festzulegen. Zu den Optionen für diese Strategien gehören:

- Einheitlich: Administratorschlüssel für alle virtuellen Smartcards, die im organization bereitgestellt werden, sind identisch. Obwohl die Verwendung desselben Schlüssels die Wartungsinfrastruktur einfach macht (nur ein Schlüssel muss gespeichert werden), ist sie sehr unsicher. Diese Strategie kann für kleine Organisationen ausreichend sein, aber wenn der Administratorschlüssel kompromittiert ist, müssen alle virtuellen Smartcards, die den Schlüssel verwenden, erneut ausgestellt werden.

- Zufällig, nicht gespeichert: Administratorschlüssel werden allen virtuellen Smartcards nach dem Zufallsprinzip zugewiesen und nicht aufgezeichnet. Dies ist eine gültige Option, wenn die Bereitstellungsadministratoren nicht die Möglichkeit benötigen, PINs zurückzusetzen, sondern stattdessen virtuelle Smartcards löschen und erneut ausstellen möchten. Dies ist eine praktikable Strategie, wenn der Administrator es vorzieht, PUK-Werte für die virtuellen Smartcards festzulegen und dann diesen Wert bei Bedarf zum Zurücksetzen von PINs zu verwenden.

- Zufällig, gespeichert: Sie weisen die Administratorschlüssel nach dem Zufallsprinzip zu und speichern sie an einem zentralen Ort. Die Sicherheit jedes Karte ist unabhängig von den anderen. Dies ist eine sichere Strategie in großem Umfang, es sei denn, die Administratorschlüsseldatenbank ist kompromittiert.

- Deterministisch: Administratorschlüssel sind das Ergebnis einiger Funktionen oder bekannter Informationen. Beispielsweise könnte die Benutzer-ID verwendet werden, um zufällig Daten zu generieren, die mithilfe eines symmetrischen Verschlüsselungsalgorithmus mithilfe eines Geheimnisses weiter verarbeitet werden können. Dieser Administratorschlüssel kann bei Bedarf auf ähnliche Weise neu generiert werden und muss nicht gespeichert werden. Die Sicherheit dieser Methode hängt von der Sicherheit des verwendeten Geheimnisses ab.

Obwohl das PUK und die Administratorschlüsselmethodik die Entsperr- und Zurücksetzungsfunktionalität bereitstellen, tun sie dies auf unterschiedliche Weise. Der PUK ist eine PIN, die auf dem Computer eingegeben wird, um eine Benutzer-PIN-Zurücksetzung zu ermöglichen.

Die Administratorschlüsselmethodik verfolgt einen Challenge-Response-Ansatz. Die Karte stellt einen Satz zufälliger Daten bereit, nachdem Benutzer ihre Identität gegenüber dem Bereitstellungsadministrator überprüft haben. Der Administrator verschlüsselt dann die Daten mit dem Administratorschlüssel und gibt die verschlüsselten Daten an den Benutzer zurück. Wenn die verschlüsselten Daten mit denen übereinstimmen, die von der Karte während der Überprüfung erzeugt wurden, lässt die Karte die PIN-Zurücksetzung zu. Da kein anderer Benutzer als der Bereitstellungsadministrator auf den Administratorschlüssel zugreifen kann, kann er von keiner anderen Partei (einschließlich Mitarbeitern) abgefangen oder aufgezeichnet werden. Dies bietet erhebliche Sicherheitsvorteile, die über die Verwendung eines PUK hinausgehen. Dies ist ein wichtiger Aspekt während des Personalisierungsprozesses.

Virtuelle TPM-Smartcards können individuell personalisiert werden, wenn sie mit dem Tpmvscmgr-Befehlszeilentool erstellt werden. Oder Organisationen können eine Verwaltungslösung erwerben, die die Personalisierung in eine automatisierte Routine integrieren kann. Ein weiterer Vorteil einer solchen Lösung ist die automatisierte Erstellung von Administratorschlüsseln. mit Tpmvscmgr.exe können Benutzer eigene Administratorschlüssel erstellen, was die Sicherheit der virtuellen Smartcards beeinträchtigen kann.

Bereitstellen virtueller Smartcards

Bei der Bereitstellung werden bestimmte Anmeldeinformationen in eine virtuelle TPM-Karte geladen. Diese Anmeldeinformationen bestehen aus Zertifikaten, die erstellt werden, um Benutzern Zugriff auf einen bestimmten Dienst zu gewähren, z. B. die Domänenanmeldung. Für jede virtuelle intelligente Karte sind maximal 30 Zertifikate zulässig. Wie bei physischen Smartcards müssen mehrere Entscheidungen hinsichtlich der Bereitstellungsstrategie getroffen werden, die auf der Umgebung der Bereitstellung und dem gewünschten Sicherheitsniveau basieren.

Eine sichere Bereitstellung mit hoher Sicherheit erfordert absolute Sicherheit in Bezug auf die Identität der Person, die das Zertifikat erhält. Daher verwendet eine Methode der hochsicheren Bereitstellung zuvor bereitgestellte starke Anmeldeinformationen, z. B. ein physisches intelligentes Karte, um die Identität während der Bereitstellung zu überprüfen. Persönliche Nachweise an Registrierungsstationen sind eine weitere Option, da eine Person ihre Identität einfach und sicher mit einem Reisepass oder Führerschein nachweisen kann, obwohl dies in größerem Umfang nicht möglich sein kann. Um ein ähnliches Maß an Sicherheit zu erreichen, kann ein großer organization eine "Registrierung im Auftrag von" -Strategie implementieren, bei der Mitarbeiter mit ihren Anmeldeinformationen von einem Vorgesetzten registriert werden, der ihre Identitäten persönlich überprüfen kann. Dadurch entsteht eine Vertrauenskette, die sicherstellt, dass Einzelpersonen persönlich anhand ihrer vorgeschlagenen Identitäten abgeglichen werden, jedoch ohne den administrativen Druck, alle virtuellen Smartcards von einer einzigen zentralen Registrierungsstation aus zu bereitstellen.

Für Bereitstellungen, bei denen eine hohe Zuverlässigkeitsstufe kein Hauptanliegen ist, können Sie Self-Service-Lösungen verwenden. Dazu kann je nach Bereitstellung die Verwendung eines Onlineportals zum Abrufen von Anmeldeinformationen oder einfach die Registrierung für Zertifikate mithilfe des Zertifikat-Managers gehören. Beachten Sie, dass die Authentifizierung virtueller intelligenter Karte nur so stark ist wie die Bereitstellungsmethode. Wenn beispielsweise schwache Domänenanmeldeinformationen (z. B. ein Kennwort allein) zum Anfordern des Authentifizierungszertifikats verwendet werden, entspricht die Authentifizierung virtueller intelligenter Karte nur der Verwendung des Kennworts, und die Vorteile der zweistufigen Authentifizierung gehen verloren.

Informationen zur Verwendung des Zertifikat-Managers zum Konfigurieren virtueller Smartcards finden Sie unter Erste Schritte mit virtuellen Smartcards: Leitfaden für exemplarische Vorgehensweisen.

Hochsicherheits- und Self-Service-Lösungen gehen bei der Bereitstellung virtueller intelligenter Karte davon aus, dass der Computer des Benutzers vor der Bereitstellung des virtuellen intelligenten Karte ausgestellt wurde. Dies ist jedoch nicht immer der Fall. Wenn virtuelle Smartcards mit neuen Computern bereitgestellt werden, können sie auf dem Computer erstellt, personalisiert und bereitgestellt werden, bevor der Benutzer Kontakt mit diesem Computer hat.

In dieser Situation wird die Bereitstellung relativ einfach, aber Identitätsprüfungen müssen durchgeführt werden, um sicherzustellen, dass der Empfänger des Computers die Person ist, die während der Bereitstellung erwartet wurde. Dies kann erreicht werden, indem der Mitarbeiter die anfängliche PIN unter der Aufsicht des Bereitstellungsadministrators oder -managers festlegen muss.

Wenn Sie Ihre Computer bereitstellen, sollten Sie auch die Langlebigkeit der Anmeldeinformationen berücksichtigen, die für virtuelle Smartcards bereitgestellt werden. Diese Wahl muss auf dem Risikoschwellenwert des organization basieren. Obwohl langlebige Anmeldeinformationen bequemer sind, sind sie auch wahrscheinlicher, dass sie während ihres Lebens kompromittiert werden. Um die geeignete Lebensdauer für Anmeldeinformationen zu bestimmen, muss die Bereitstellungsstrategie das Sicherheitsrisiko ihrer Kryptografie (wie lange es dauern könnte, die Anmeldeinformationen zu knacken) und die Wahrscheinlichkeit eines Angriffs berücksichtigen.

Bei kompromittierten virtuellen Smartcards sollten Administratoren in der Lage sein, die zugehörigen Anmeldeinformationen wie bei einem verlorenen oder gestohlenen Laptop zu widerrufen. Das Widerrufen von Anmeldeinformationen erfordert einen Datensatz, welche Anmeldeinformationen mit welchem Benutzer und Gerät übereinstimmen, aber die Funktionalität ist in Windows nicht nativ vorhanden. Bereitstellungsadministratoren sollten Add-On-Lösungen in Betracht ziehen, um einen Datensatz zu verwalten.

Virtuelle Smartcards auf Consumergeräten, die für den Unternehmenszugriff verwendet werden

Es gibt Techniken, mit denen Mitarbeiter virtuelle Smartcards bereitstellen und sich für Zertifikate registrieren können, die zur Authentifizierung der Benutzer verwendet werden können. Dies ist nützlich, wenn Mitarbeiter versuchen, von Geräten aus, die nicht mit der Unternehmensdomäne verknüpft sind, auf Unternehmensressourcen zuzugreifen. Diese Geräte können weiter definiert werden, sodass Benutzer keine Anwendungen aus anderen Quellen als dem Microsoft Store herunterladen und ausführen können.

Sie können APIs verwenden, um Microsoft Store-Apps zu erstellen, mit denen Sie den gesamten Lebenszyklus virtueller Smartcards verwalten können. Weitere Informationen finden Sie unter Programmgesteuertes Erstellen und Löschen virtueller Smartcards.

TPM-BesitzerAuthentifizierung in der Registrierung

Wenn ein Gerät oder Computer nicht mit einer Domäne verknüpft ist, wird die TPM-Besitzerauthentifizierung in der Registrierung unter HKEY_LOCAL_MACHINE gespeichert. Dies deckt einige Bedrohungen auf. Die meisten Bedrohungsvektoren werden durch BitLocker geschützt, aber bedrohungen, die nicht geschützt sind, umfassen:

- Ein böswilliger Benutzer besitzt ein Gerät, das über eine aktive lokale Anmeldesitzung verfügt, bevor das Gerät gesperrt wird. Der böswillige Benutzer könnte einen Brute-Force-Angriff auf die virtuelle smarte Karte PIN versuchen und dann auf die Unternehmensgeheimnisse zugreifen.

- Ein böswilliger Benutzer besitzt ein Gerät, das über eine aktive VPN-Sitzung (Virtual Private Network) verfügt. Das Gerät wird dann kompromittiert

Die vorgeschlagene Entschärfung für die vorherigen Szenarien besteht darin, Exchange ActiveSync -Richtlinien (EAS) zu verwenden, um die automatische Sperrzeit von fünf Minuten auf 30 Sekunden der Inaktivität zu reduzieren. Sie können Richtlinien für die automatische Sperrung bei der Bereitstellung virtueller Smartcards festlegen. Wenn ein organization mehr Sicherheit wünscht, kann er auch eine Einstellung konfigurieren, um ownerAuth vom lokalen Gerät zu entfernen.

Konfigurationsinformationen zum TPM-Registrierungsschlüssel ownerAuth finden Sie unter Gruppenrichtlinie Einstellung Konfigurieren der Ebene der TPM-Besitzerautorisierungsinformationen, die für das Betriebssystem verfügbar sind.

Informationen zu EAS-Richtlinien finden Sie unter Übersicht über Exchange ActiveSync Richtlinien-Engine.

Verwaltete und nicht verwaltete Karten

In der folgenden Tabelle werden die wichtigen Unterschiede zwischen verwalteten und nicht verwalteten virtuellen Smartcards beschrieben, die auf Consumergeräten vorhanden sind:

| Vorgang | Verwaltete und nicht verwaltete Karten | Nicht verwaltete Karten |

|---|---|---|

| Pin zurücksetzen, wenn der Benutzer die PIN vergisst | Ja | Nein. Löschen Sie die Karte, und erstellen Sie sie neu. |

| Zulassen, dass Benutzer die PIN ändern | Ja | Nein. Löschen Sie die Karte, und erstellen Sie sie neu. |

Verwaltete Karten

Eine verwaltete virtuelle intelligente Karte kann vom IT-Administrator oder einer anderen Person in dieser festgelegten Rolle verwaltet werden. Es ermöglicht dem IT-Administrator, Einfluss oder vollständige Kontrolle über bestimmte Aspekte der virtuellen intelligenten Karte von der Erstellung bis zur Löschung zu haben. Um diese Karten zu verwalten, ist häufig ein virtuelles Tool für die Verwaltung der Karte Bereitstellung erforderlich.

Erstellung verwalteter Karte

Ein Benutzer kann leere virtuelle intelligente Karte erstellen, indem er das Tpmvscmgr-Befehlszeilentool verwendet. Dabei handelt es sich um ein integriertes Tool, das mit Administratoranmeldeinformationen über eine Eingabeaufforderung mit erhöhten Rechten ausgeführt wird. Die virtuelle intelligente Karte muss mit bekannten Parametern (z. B. Standardwerten) erstellt werden und sollte unformatiert bleiben (insbesondere sollte die Option /generate nicht angegeben werden).

Der folgende Befehl erstellt eine virtuelle intelligente Karte, die später von einem intelligenten Karte Verwaltungstool verwaltet werden kann, das von einem anderen Computer gestartet wird (wie im nächsten Abschnitt erläutert):

tpmvscmgr.exe create /name "VirtualSmartCardForCorpAccess" /AdminKey DEFAULT /PIN PROMPT

Alternativ kann ein Benutzer anstelle eines Standardadministratorschlüssels einen Administratorschlüssel an der Befehlszeile eingeben:

tpmvscmgr.exe create /name "VirtualSmartCardForCorpAccess" /AdminKey PROMPT /PIN PROMPT

In beiden Fällen muss das Karte-Verwaltungssystem den anfänglichen Administratorschlüssel kennen. Die Voraussetzung ist, dass das Karte-Managementsystem den Besitz des virtuellen intelligenten Karte übernehmen und den Administratorschlüssel in einen Wert ändern kann, der nur über das vom IT-Administrator betriebene Karte-Verwaltungstool zugänglich ist. Wenn Sie beispielsweise die Standardeinstellung verwenden, wird der Administratorschlüssel auf Folgendes festgelegt:

10203040506070801020304050607080102030405060708

Informationen zur Verwendung dieses Befehlszeilentools finden Sie unter Tpmvscmgr.

Verwaltung von verwalteten Karte

Nachdem die virtuelle intelligente Karte erstellt wurde, muss der Benutzer eine Remotedesktopverbindung mit einer Registrierungsstation öffnen, z. B. auf einem Computer, der der Domäne beigetreten ist. Virtuelle Smartcards, die einem Clientcomputer zugeordnet sind, stehen für die Verwendung in der Remotedesktopverbindung zur Verfügung. Der Benutzer kann ein Karte-Verwaltungstool innerhalb der Remotesitzung öffnen, das den Besitz des Karte übernehmen und für die Verwendung durch den Benutzer bereitstellen kann. Dies erfordert, dass ein Benutzer eine Remotedesktopverbindung von einem Nicht-Domänencomputer mit einem in die Domäne eingebundenen Computer herstellen darf. Dies kann eine bestimmte Netzwerkkonfiguration erfordern, z. B. über IPsec-Richtlinien.

Wenn Benutzer eine PIN zurücksetzen oder ändern müssen, müssen sie die Remotedesktopverbindung verwenden, um diese Vorgänge abzuschließen. Sie können die integrierten Tools für die PIN-Entsperrung und PIN-Änderung oder das Intelligente Karte-Verwaltungstool verwenden.

Zertifikatverwaltung für verwaltete Karten

Ähnlich wie bei physischen Smartcards erfordern virtuelle Smartcards die Zertifikatregistrierung.

Zertifikatausstellung

Benutzer können sich in einer Remotedesktopsitzung, die zum Bereitstellen der Karte eingerichtet wurde, für Zertifikate registrieren. Dieser Prozess kann auch vom Smart Karte-Verwaltungstool verwaltet werden, das der Benutzer über die Remotedesktopverbindung ausführt. Dieses Modell funktioniert für Bereitstellungen, bei denen der Benutzer eine Registrierungsanforderung mit einem physischen intelligenten Karte signieren muss. Der Treiber für die physische intelligente Karte muss nicht auf dem Clientcomputer installiert werden, wenn er auf dem Remotecomputer installiert ist. Dies wird durch die Intelligente Karte-Umleitungsfunktion ermöglicht, die sicherstellt, dass smartcards, die mit dem Clientcomputer verbunden sind, während einer Remotesitzung zur Verfügung stehen.

Alternativ können sich Benutzer ohne Herstellen einer Remotedesktopverbindung über die Zertifikatverwaltungskonsole (certmgr.msc) auf einem Clientcomputer für Zertifikate registrieren. Benutzer können auch eine Anforderung erstellen und aus einer benutzerdefinierten Zertifikatregistrierungsanwendung (z. B. einer Registrierungsstelle), die über kontrollierten Zugriff auf die Zertifizierungsstelle verfügt, an einen Server übermitteln. Dies erfordert spezifische Unternehmenskonfigurationen und Bereitstellungen für Zertifikatregistrierungsrichtlinien (Certificate Enrollment Policies, CEP) und Certificate Enrollment Services (CES).

Zertifikatlebenszyklusverwaltung

Sie können Zertifikate über Remotedesktopverbindungen, Zertifikatregistrierungsrichtlinien oder Zertifikatregistrierungsdienste verlängern. Die Erneuerungsanforderungen können sich je nach Verlängerungsrichtlinie von den ursprünglichen Ausstellungsanforderungen unterscheiden.

Die Zertifikatsperrung erfordert eine sorgfältige Planung. Wenn Informationen über das zu widerrufende Zertifikat zuverlässig verfügbar sind, kann das spezifische Zertifikat problemlos widerrufen werden. Wenn Informationen über das zu widerrufende Zertifikat nicht einfach zu ermitteln sind, müssen möglicherweise alle Zertifikate widerrufen werden, die für den Benutzer unter der Richtlinie ausgestellt wurden, die zum Ausstellen des Zertifikats verwendet wurde. Dies kann beispielsweise der Fall sein, wenn ein Mitarbeiter ein verlorenes oder kompromittiertes Gerät meldet und keine Informationen verfügbar sind, die das Gerät einem Zertifikat ordnet.

Nicht verwaltete Karten

Nicht verwaltete virtuelle Smartcards können von einem IT-Administrator nicht gewartet werden. Nicht verwaltete Karten sind möglicherweise geeignet, wenn ein organization nicht über ein aufwendiges Tool für die Verwaltung der Bereitstellung Karte verfügt und die Verwendung von Remotedesktopverbindungen zum Verwalten der Karte nicht wünschenswert ist. Da nicht verwaltete Karten vom IT-Administrator nicht gewartet werden können, besteht die einzige möglichkeit, die Karte zu löschen und erneut zu erstellen, wenn ein Benutzer Hilfe bei einer virtuellen intelligenten Karte benötigt (z. B. zurücksetzen oder entsperren einer PIN). Dies führt zum Verlust der Anmeldeinformationen des Benutzers, und er muss sich erneut registrieren.

Erstellung nicht verwalteter Karte

Ein Benutzer kann eine virtuelle intelligente Karte erstellen, indem er das Tpmvscmgr-Befehlszeilentool verwendet, das mit Administratoranmeldeinformationen über eine Eingabeaufforderung mit erhöhten Rechten ausgeführt wird. Der folgende Befehl erstellt eine nicht verwaltete Karte, die zum Registrieren von Zertifikaten verwendet werden kann:

tpmvscmgr.exe create /name "VirtualSmartCardForCorpAccess" /AdminKey RANDOM /PIN PROMPT /generate

Dieser Befehl erstellt eine Karte mit einem zufälligen Administratorschlüssel. Der Schlüssel wird nach der Erstellung des Karte automatisch verworfen. Wenn Benutzer ihre PIN vergessen oder ändern möchten, müssen sie die Karte löschen und erneut erstellen. Um die Karte zu löschen, kann ein Benutzer den folgenden Befehl ausführen:

tpmvscmgr.exe destroy /instance <instance ID>

dabei <instance ID> ist der Wert, der auf dem Bildschirm gedruckt wird, wenn der Benutzer die Karte erstellt. Für die erste erstellte Karte ist ROOT\SMARTCARDREADER\0000die instance-ID .

Zertifikatverwaltung für nicht verwaltete Karten

Abhängig von den Sicherheitsanforderungen, die für eine organization eindeutig sind, können Sich Benutzer zunächst für Zertifikate aus dem zertifikatsbasierten Verwaltungskonsole (certmgr.msc) oder aus benutzerdefinierten Zertifikatregistrierungsanwendungen registrieren. Die letztere Methode kann eine Anforderung erstellen und an einen Server übermitteln, der Zugriff auf die Zertifizierungsstelle hat. Dies erfordert spezifische Organisationskonfigurationen und Bereitstellungen für Zertifikatregistrierungsrichtlinien und Zertifikatregistrierungsdienste. Windows verfügt über integrierte Tools, insbesondere Certreq.exe und Certutil.exe, die von Skripts verwendet werden können, um die Registrierung über die Befehlszeile durchzuführen.

Anfordern des Zertifikats durch ausschließliche Angabe von Domänenanmeldeinformationen

Die einfachste Möglichkeit für Benutzer, Zertifikate anzufordern, besteht darin, ihre Domänenanmeldeinformationen über ein Skript bereitzustellen, das die Registrierung über integrierte Komponenten durchführen kann, die Sie für Zertifikatanforderungen eingerichtet haben.

Alternativ kann eine Anwendung (z. B. eine Branchen-App) auf dem Computer installiert werden, um die Registrierung durchzuführen, indem eine Anforderung auf dem Client generiert wird. Die Anforderung wird an einen HTTP-Server übermittelt, der sie an eine Registrierungsstelle weiterleiten kann.

Eine weitere Möglichkeit besteht darin, dass der Benutzer auf ein Registrierungsportal zugreifen kann, das über das Internet Explorer verfügbar ist. Die Webseite kann die Skript-APIs verwenden, um die Zertifikatregistrierung durchzuführen.

Signieren der Anforderung mit einem anderen Zertifikat

Sie können Benutzern ein kurzfristiges Zertifikat über eine Pfx-Datei (Personal Information Exchange) bereitstellen. Sie können die PFX-Datei generieren, indem Sie eine Anforderung von einem in die Domäne eingebundenen Computer initiieren. Sie können andere Richtlinieneinschränkungen für die PFX-Datei erzwingen, um die Identität des Benutzers zu bestätigen.

Der Benutzer kann das Zertifikat in den MY-Speicher (den Zertifikatspeicher des Benutzers) importieren. Und Ihre organization kann dem Benutzer ein Skript präsentieren, das verwendet werden kann, um die Anforderung für das kurzfristige Zertifikat zu signieren und eine virtuelle intelligente Karte anzufordern.

Für Bereitstellungen, bei denen Benutzer eine physische intelligente Karte zum Signieren der Zertifikatanforderung verwenden müssen, können Sie das folgende Verfahren verwenden:

- Benutzer initiieren eine Anforderung auf einem in die Domäne eingebundenen Computer

- Benutzer führen die Anforderung mithilfe eines physischen intelligenten Karte aus, um die Anforderung zu signieren.

- Benutzer laden die Anforderung auf die virtuelle intelligente Karte auf ihren Clientcomputer herunter.

Verwenden eines einmaligen Kennworts für die Registrierung

Eine weitere Option, um sicherzustellen, dass Benutzer vor der Ausstellung virtueller Smart Karte Zertifikate stark authentifiziert werden, besteht darin, einem Benutzer per SMS, E-Mail oder Telefon ein einmaliges Kennwort zu senden. Der Benutzer gibt dann das einmalige Kennwort während der Zertifikatregistrierung aus einer Anwendung oder einem Skript auf einem Desktop ein, der integrierte Befehlszeilentools aufruft.

Verwaltung des Zertifikatlebenszyklus: Die Zertifikaterneuerung kann mit denselben Tools erfolgen, die für die anfängliche Zertifikatregistrierung verwendet werden. Zertifikatregistrierungsrichtlinien und Zertifikatregistrierungsdienste können auch verwendet werden, um eine automatische Verlängerung durchzuführen.

Die Zertifikatsperrung erfordert eine sorgfältige Planung. Wenn Informationen über das zu widerrufende Zertifikat zuverlässig verfügbar sind, kann das spezifische Zertifikat problemlos widerrufen werden. Wenn Informationen über das zu widerrufende Zertifikat nicht einfach zu ermitteln sind, müssen möglicherweise alle Zertifikate widerrufen werden, die für den Benutzer unter der Richtlinie ausgestellt wurden, die zum Ausstellen des Zertifikats verwendet wurde. Beispielsweise, wenn ein Mitarbeiter ein verlorenes oder kompromittiertes Gerät meldet und keine Informationen verfügbar sind, die das Gerät einem Zertifikat ordnet.

Verwalten virtueller Smartcards

Die Wartung ist ein wesentlicher Teil des Lebenszyklus virtueller intelligenter Karte und eine der wichtigsten Überlegungen aus Sicht des Managements. Nachdem virtuelle Smartcards erstellt, personalisiert und bereitgestellt wurden, können sie für eine bequeme zweistufige Authentifizierung verwendet werden. Bereitstellungsadministratoren müssen sich über mehrere gängige Verwaltungsszenarien bewusst sein, die mithilfe einer erworbenen virtuellen smarten Karte-Lösung oder von Fall zu Fall mit internen Methoden angegangen werden können.

Erneuerung: Das Erneuern von Anmeldeinformationen für virtuelle intelligente Karte ist eine regelmäßige Aufgabe, die erforderlich ist, um die Sicherheit einer virtuellen Intelligenten Karte-Bereitstellung zu gewährleisten. Die Verlängerung ist das Ergebnis einer signierten Anforderung eines Benutzers, der das gewünschte Schlüsselpaar für die neuen Anmeldeinformationen angibt. Je nach Auswahl oder Bereitstellungsspezifikation des Benutzers kann der Benutzer Anmeldeinformationen mit demselben Schlüsselpaar anfordern, das zuvor verwendet wurde, oder ein neu generiertes Schlüsselpaar auswählen.

Bei der Verlängerung mit einem zuvor verwendeten Schlüssel sind keine zusätzlichen Schritte erforderlich, da während der ersten Bereitstellung ein sicheres Zertifikat mit diesem Schlüssel ausgestellt wurde. Wenn der Benutzer jedoch ein neues Schlüsselpaar anfordert, müssen Sie die gleichen Schritte ausführen, die bei der Bereitstellung verwendet wurden, um die Stärke der Anmeldeinformationen sicherzustellen. Die Erneuerung mit neuen Schlüsseln sollte in regelmäßigen Abständen erfolgen, um anspruchsvollen langfristigen Versuchen böswilliger Benutzer, das System zu infiltrieren, entgegenzuwirken. Wenn neue Schlüssel zugewiesen werden, müssen Sie sicherstellen, dass die neuen Schlüssel von den erwarteten Personen auf denselben virtuellen Smartcards verwendet werden.

Zurücksetzen von PINs: Das Zurücksetzen virtueller intelligenter Karte PINs ist ebenfalls eine häufige Notwendigkeit, da Mitarbeiter ihre PINs vergessen. Es gibt zwei Möglichkeiten, dies zu erreichen, abhängig von den zuvor in der Bereitstellung getroffenen Entscheidungen: Verwenden Sie ein PUK (wenn das PUK festgelegt ist), oder verwenden Sie einen Challenge-Response-Ansatz mit dem Verwaltungsschlüssel. Vor dem Zurücksetzen der PIN muss die Identität des Benutzers mit anderen Mitteln als dem Karte überprüft werden– höchstwahrscheinlich mit der Überprüfungsmethode, die Sie bei der ersten Bereitstellung verwendet haben (z. B. die überprüfungsinterne Überprüfung). Dies ist in Benutzerfehlerszenarien erforderlich, wenn Benutzer ihre PINs vergessen. Sie sollten jedoch niemals eine PIN zurücksetzen, wenn sie kompromittiert wurde, da das Sicherheitsrisiko nach dem Offenstellen der PIN schwer zu identifizieren ist. Die gesamte Karte sollte erneut ausgestellt werden.

Zurücksetzen der Sperrung: Ein häufiger Vorläufer zum Zurücksetzen einer PIN ist die Notwendigkeit, die TPM-Sperrzeit zurückzusetzen, da die TPM-Antihämmerlogik mit mehreren PIN-Eingabefehlern für eine virtuelle intelligente Karte. Dies ist derzeit gerätespezifisch.

Ausmustern von Karten: Der letzte Aspekt der Verwaltung virtueller intelligenter Karte besteht darin, Karten außer Kraft zu setzen, wenn sie nicht mehr benötigt werden. Wenn ein Mitarbeiter das Unternehmen verlässt, ist es wünschenswert, den Domänenzugriff zu widerrufen. Durch das Widerrufen von Anmeldeinformationen bei der Zertifizierungsstelle (CA) wird dieses Ziel erreicht.

Die Karte sollte erneut ausgestellt werden, wenn derselbe Computer von anderen Mitarbeitern verwendet wird, ohne das Betriebssystem neu zu installieren. Die Wiederverwendung des früheren Karte kann es dem ehemaligen Mitarbeiter ermöglichen, die PIN zu ändern, nachdem er die organization verlassen hat, und dann Zertifikate, die dem neuen Benutzer gehören, um nicht autorisierten Domänenzugriff zu erhalten. Wenn der Mitarbeiter jedoch den virtuellen Smart Karte-fähigen Computer verwendet, müssen nur die Zertifikate widerrufen werden, die auf der virtuellen intelligenten Karte gespeichert sind.

Notfallvorsorge

Karten-Neuausgabe

Das häufigste Szenario in einem organization ist die erneute Ausgabe virtueller Smartcards, die erforderlich sein kann, wenn das Betriebssystem neu installiert wird oder wenn die virtuelle intelligente Karte in irgendeiner Weise kompromittiert wird. Bei der Neuausstellung handelt es sich im Wesentlichen um die Neuerstellung des Karte, bei dem eine neue PIN und ein neuer Administratorschlüssel eingerichtet und ein neuer Satz zugeordneter Zertifikate bereitgestellt wird. Dies ist eine sofortige Notwendigkeit, wenn ein Karte kompromittiert wird, z. B. wenn der virtuelle intelligente Karte geschützter Computer einem Angreifer ausgesetzt ist, der möglicherweise Zugriff auf die richtige PIN hat. Die Neuzusage ist die sicherste Antwort auf eine unbekannte Offenlegung der Privatsphäre eines Karte. Darüber hinaus ist eine erneute Ausgabe nach der Neuinstallation eines Betriebssystems erforderlich, da das virtuelle Smart Karte-Geräteprofil zusammen mit allen anderen Benutzerdaten entfernt wird, wenn das Betriebssystem neu installiert wird.

Blockierte virtuelle intelligente Karte

Das Antihämmerverhalten eines virtuellen tpm-Karte unterscheidet sich von dem verhalten eines physischen intelligenten Karte. Eine physische intelligente Karte blockiert sich selbst, nachdem der Benutzer einige Male die falsche PIN eingegeben hat. Eine virtuelle TPM-Karte gibt eine zeitverzögerte Verzögerung ein, nachdem der Benutzer einige Male die falsche PIN eingegeben hat. Wenn sich das TPM im Zeitverzögerungsmodus befindet und der Benutzer versucht, die virtuelle tpm Smart Karte zu verwenden, wird der Benutzer benachrichtigt, dass die Karte blockiert ist. Wenn Sie die integrierte Entsperrfunktion aktivieren, kann der Benutzer außerdem die Benutzeroberfläche sehen, um die virtuelle intelligente Karte zu entsperren und die PIN zu ändern. Durch das Entsperren des virtuellen intelligenten Karte wird die TPM-Sperre nicht zurückgesetzt. Der Benutzer muss einen zusätzlichen Schritt ausführen, um die TPM-Sperre zurückzusetzen oder auf das Ablaufen der zeitverzögerten Verzögerung zu warten.

Weitere Informationen zum Festlegen der Richtlinie Integriertes Entsperren zulassen finden Sie unter Zulassen der Anzeige des Bildschirms "Integriertes Entsperren" zum Zeitpunkt der Anmeldung.