Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

In vielen Fällen besteht ein erster Schritt für Administratoren darin, die Firewallprofile mithilfe von Firewallregeln anzupassen, damit sie mit Anwendungen oder anderen Softwaretypen arbeiten können. Beispielsweise kann ein Administrator oder Benutzer eine Regel hinzufügen, um ein Programm aufzunehmen, einen Port oder ein Protokoll zu öffnen oder einen vordefinierten Datenverkehrstyp zuzulassen.

In diesem Artikel werden die Konzepte und Empfehlungen zum Erstellen und Verwalten von Firewallregeln beschrieben.

Regelrangfolge für ein- und ausgehende Regeln

In vielen Fällen ist das Zulassen bestimmter Arten von eingehendem Datenverkehr erforderlich, damit Anwendungen im Netzwerk funktionieren. Administratoren sollten beim Konfigurieren von Eingehenden Ausnahmen das folgende Regelrangfolgeverhalten berücksichtigen:

- Explizit definierte Zulassungsregeln haben Vorrang vor der Standardblockeinstellung.

- Explizite Blockregeln haben Vorrang vor allen in Konflikt stehenden Zulassungsregeln.

- Spezifischere Regeln haben Vorrang vor weniger spezifischen Regeln, es sei denn, es gibt explizite Blockregeln wie in 2 erwähnt. Wenn z. B. die Parameter von Regel 1 einen IP-Adressbereich enthalten, während die Parameter von Regel 2 eine einzelne IP-Hostadresse enthalten, hat Regel 2 Vorrang.

Aufgrund von 1 und 2 sollten Sie beim Entwerfen eines Richtliniensatzes sicherstellen, dass keine anderen expliziten Blockregeln vorhanden sind, die sich versehentlich überschneiden könnten, wodurch der Datenverkehrsfluss verhindert wird, den Sie zulassen möchten.

Ausgangsregeln folgen dem gleichen Rangfolgenverhalten.

Hinweis

Die Windows-Firewall unterstützt keine gewichtete, vom Administrator zugewiesene Regelreihenfolge. Ein effektiver Richtliniensatz mit erwarteten Verhaltensweisen kann unter Berücksichtigung der wenigen, konsistenten und logischen Regelverhalten wie beschrieben erstellt werden.

Anwendungsregeln

Bei der ersten Installation geben Netzwerkanwendungen und -dienste einen Lauschaufruf aus, in dem die Protokoll-/Portinformationen angegeben werden, die für ihre ordnungsgemäße Funktion erforderlich sind. Da es in der Windows-Firewall eine Standardblockaktion gibt, müssen Sie Regeln für eingehende Ausnahmen erstellen, um den Datenverkehr zuzulassen. Es ist üblich, dass die App oder das App-Installationsprogramm diese Firewallregel hinzufügen. Andernfalls muss der Benutzer (oder der Firewalladministrator im Namen des Benutzers) manuell eine Regel erstellen.

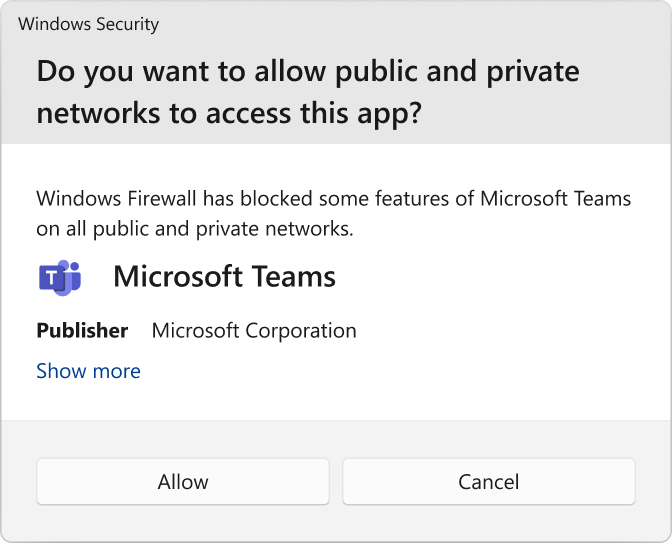

Wenn keine aktive Anwendung oder vom Administrator definierte Zulassungsregel(en) vorhanden ist, fordert ein Dialogfeld den Benutzer auf, die Pakete einer Anwendung entweder zuzulassen oder zu blockieren, wenn die App zum ersten Mal gestartet wird oder versucht, im Netzwerk zu kommunizieren:

- Wenn der Benutzer über Administratorberechtigungen verfügt, wird er dazu aufgefordert. Wenn sie mit "Nein " antworten oder die Eingabeaufforderung abbrechen, werden Blockregeln erstellt. In der Regel werden zwei Regeln erstellt, jeweils eine für TCP- und UDP-Datenverkehr.

- Wenn der Benutzer kein lokaler Administrator ist und er dazu aufgefordert wird, werden Blockregeln erstellt. Es spielt keine Rolle, welche Option ausgewählt ist.

Um die Benachrichtigungsaufforderung zu deaktivieren, können Sie die Befehlszeile oder die Windows-Firewall mit erweiterter Sicherheit-Konsole verwenden.

In einem dieser Szenarien müssen die Regeln nach dem Hinzufügen gelöscht werden, um die Eingabeaufforderung erneut zu generieren. Andernfalls wird der Datenverkehr weiterhin blockiert.

Hinweis

Die Standardeinstellungen der Firewall sind auf Sicherheit ausgelegt. Wenn Sie standardmäßig alle eingehenden Verbindungen zulassen, wird das Netzwerk mit verschiedenen Bedrohungen konfrontiert. Daher sollte das Erstellen von Ausnahmen für eingehende Verbindungen von Nicht-Microsoft-Software von vertrauenswürdigen App-Entwicklern, dem Benutzer oder dem Administrator im Namen des Benutzers festgelegt werden.

Hinweis

Die Verwendung von Wildcardmustern wie C:\*\teams.exe wird in Anwendungsregeln nicht unterstützt. Sie können Regeln nur mit dem vollständigen Pfad zu den Anwendungen erstellen.

App-Steuerelement-Taggingrichtlinien

Die Windows-Firewall unterstützt die Verwendung von App Control for Business Application ID-Tags (AppID) in Firewallregeln. Mit dieser Funktion können Windows-Firewallregeln auf eine Anwendung oder eine Gruppe von Anwendungen beschränkt werden, indem auf Prozesstags verwiesen wird, ohne den absoluten Pfad zu verwenden oder die Sicherheit zu beeinträchtigen. Für diese Konfiguration gibt es zwei Schritte:

- Bereitstellen von App-Steuerelement-AppId-Taggingrichtlinien: Eine App Control for Business-Richtlinie muss bereitgestellt werden, die einzelne Anwendungen oder Anwendungsgruppen angibt, um ein PolicyAppId-Tag auf die Prozesstoken anzuwenden. Anschließend kann der Administrator Firewallregeln definieren, die auf alle Prozesse festgelegt sind, die mit der entsprechenden PolicyAppId gekennzeichnet sind. Weitere Informationen finden Sie im App Control AppId-Taggingleitfaden zum Erstellen, Bereitstellen und Testen einer AppID-Richtlinie zum Markieren von Anwendungen.

- Konfigurieren Sie Firewallregeln mithilfe von PolicyAppId-Tags mit einer der beiden Methoden:

- Verwenden des PolicyAppId-Knotens des Firewall-CSP mit einer MDM-Lösung wie Microsoft Intune. Wenn Sie Microsoft Intune verwenden, können Sie die Regeln aus Microsoft Intune Admin Center unter dem Pfad Endpunktsicherheit>Firewall>Richtlinie erstellen>Windows 10, Windows 11 und > Windows Server Windows-Firewallregeln. Geben Sie beim Erstellen der Regeln das Tag AppId in der Einstellung Richtlinien-App-ID an.

- Erstellen lokaler Firewallregeln mit PowerShell: Verwenden Sie das

New-NetFirewallRuleCmdlet, und geben Sie den-PolicyAppIdParameter an. Sie können beim Erstellen von Firewallregeln jeweils ein Tag angeben. Mehrere Benutzer-IDs werden unterstützt.

Lokale Richtlinienzusammenführung und Anwendungsregeln

Richtlinieneinstellungen für das Zusammenführen von Regeln steuern, wie Regeln aus verschiedenen Richtlinienquellen kombiniert werden können. Administratoren können unterschiedliche Zusammenführungsverhalten für domänen-, private und öffentliche Profile konfigurieren.

Die Richtlinieneinstellungen für das Zusammenführen von Regeln erlauben oder verhindern, dass lokale Administratoren zusätzlich zu den regeln, die von CSP oder GPO abgerufen wurden, eigene Firewallregeln erstellen können.

| Pfad | |

|---|---|

| CSP | Domänenprofil: ./Vendor/MSFT/Firewall/MdmStore/DomainProfile/AllowLocalPolicyMerge Privates Profil ./Vendor/MSFT/Firewall/MdmStore/PrivateProfile/AllowLocalPolicyMerge Öffentliches Profil ./Vendor/MSFT/Firewall/MdmStore/PublicProfile/AllowLocalPolicyMerge |

| GPO | Computerkonfiguration>Windows-Einstellungen>Sicherheitseinstellungen>Windows Defender Firewall mit erweiterter Sicherheit |

Administratoren können LocalPolicyMerge in Hochsicherheitsumgebungen deaktivieren, um eine engere Kontrolle über Endpunkte zu erhalten. Diese Einstellung kann sich auf einige Anwendungen und Dienste auswirken, die bei der Installation automatisch eine lokale Firewallrichtlinie generieren.

Wichtig

Wenn das Zusammenführen lokaler Richtlinien deaktiviert ist, ist eine zentralisierte Bereitstellung von Regeln für jede App erforderlich, die eingehende Konnektivität benötigt.

Es ist wichtig, eine Liste solcher Apps zu erstellen und zu verwalten, einschließlich der für die Kommunikation verwendeten Netzwerkports. In der Regel finden Sie auf der Website der App, welche Ports für einen bestimmten Dienst geöffnet sein müssen. Bei komplexeren Bereitstellungen kann eine gründliche Analyse mithilfe von Tools zur Erfassung von Netzwerkpaketen erforderlich sein.

Im Allgemeinen sollten Administratoren firewallausnahmen nur für Apps und Dienste bereitstellen, die für legitime Zwecke bestimmt sind, um maximale Sicherheit zu gewährleisten.

Hinweis

Lokale Gruppenrichtlinie Firewallregeln und -einstellungen werden auch dann angewendet, wenn das Zusammenführen von Regeln über MDM oder Gruppenrichtlinie deaktiviert ist. Lokale Gruppenrichtlinien werden entweder mit secpol.msc (lokale Sicherheitsrichtlinie) oder gpedit.msc (Gruppenrichtlinie Editor) konfiguriert, die lokal auf dem Clientgerät ausgeführt werden muss. Nur Benutzer mit lokalen Administratorrechten können auf diese Tools zugreifen. Die über lokale Gruppenrichtlinie konfigurierten Einstellungen werden an demselben Speicherort gespeichert wie die einstellungen, die zentral über Gruppenrichtlinie verwaltet werden.

Empfehlungen zu Firewallregeln

Hier finden Sie eine Liste der Empfehlungen beim Entwerfen Ihrer Firewallregeln:

- Behalten Sie nach Möglichkeit die Standardeinstellungen der Windows-Firewall bei. Die Einstellungen sind darauf ausgelegt, Ihr Gerät für die Verwendung in den meisten Netzwerkszenarien zu schützen. Ein wichtiges Beispiel ist das Standardblockverhalten für eingehende Verbindungen.

- Erstellen Sie Ihre Regeln in allen drei Profilen, aber aktivieren Sie die Firewallregelgruppe nur für die Profile, die Ihren Szenarien entsprechen. Wenn Sie beispielsweise eine Freigabeanwendung installieren, die nur in einem privaten Netzwerk verwendet wird, empfiehlt es sich, Firewallregeln in allen drei Profilen zu erstellen, aber nur die Firewallregelgruppe zu aktivieren, die Ihre Regeln für das private Profil enthält.

- Konfigurieren Sie Einschränkungen für Ihre Firewallregeln, je nachdem, auf welches Profil die Regeln angewendet werden. Für Anwendungen und Dienste, auf die nur Geräte innerhalb eines Privaten oder kleinen Unternehmensnetzwerks zugreifen können, empfiehlt es sich, die Remoteadresseneinschränkung so zu ändern, dass nur lokales Subnetz angegeben wird. Die gleiche Anwendung oder derselbe Dienst würde diese Einschränkung nicht aufweisen, wenn sie in einer Unternehmensumgebung verwendet wird. Dies kann durch Hinzufügen der Remoteadresseneinschränkung zu Regeln erfolgen, die den privaten und öffentlichen Profilen hinzugefügt werden, während sie im Domänenprofil uneingeschränkt bleiben. Diese Remoteadresseneinschränkung sollte nicht für Anwendungen oder Dienste gelten, die eine globale Internetverbindung erfordern.

- Eine allgemeine empfohlene Sicherheitspraxis beim Erstellen von Regeln für eingehenden Datenverkehr besteht darin, so spezifisch wie möglich zu sein. Wenn jedoch neue Regeln festgelegt werden müssen, die Ports oder IP-Adressen verwenden, sollten Sie nach Möglichkeit aufeinanderfolgende Bereiche oder Subnetze anstelle einzelner Adressen oder Ports verwenden. Dieser Ansatz vermeidet die Erstellung mehrerer Filter im Hintergrund, reduziert die Komplexität und trägt dazu bei, Leistungseinbußen zu vermeiden.

- Wenn Sie eine Regel für eingehenden oder ausgehenden Datenverkehr erstellen, sollten Sie Details zur App selbst, zum verwendeten Portbereich und wichtige Hinweise wie das Erstellungsdatum angeben. Regeln müssen gut dokumentiert sein, damit sie sowohl von Ihnen als auch von anderen Administratoren leichter überprüft werden können.

- Um maximale Sicherheit zu gewährleisten, sollten Administratoren Firewallausnahmen nur für Apps und Dienste bereitstellen, die für legitime Zwecke bestimmt sind.

Bekannte Probleme bei der automatischen Regelerstellung

Beim Entwerfen einer Reihe von Firewallrichtlinien für Ihr Netzwerk empfiehlt es sich, Zulassungsregeln für alle auf dem Host bereitgestellten Netzwerkanwendungen zu konfigurieren. Wenn die Regeln vor dem ersten Starten der Anwendung durch den Benutzer vorhanden sind, kann eine nahtlose Benutzererfahrung sichergestellt werden.

Das Fehlen dieser bereitgestellten Regeln bedeutet nicht unbedingt, dass eine Anwendung am Ende nicht in der Lage sein wird, im Netzwerk zu kommunizieren. Die Verhaltensweisen, die bei der automatischen Erstellung von Anwendungsregeln zur Laufzeit auftreten, erfordern jedoch Eine Benutzerinteraktion und Administratorrechte.

Wenn erwartet wird, dass das Gerät von Benutzern ohne Administratorrechte verwendet wird, sollten Sie bewährte Methoden befolgen und:

- Stellen Sie diese Regeln vor dem ersten Start der Anwendung bereit, um unerwartete Netzwerkprobleme zu vermeiden.

- Deaktivieren Sie eingehende Benachrichtigungen für alle Profile. Dadurch wird die automatische Erstellung von Firewallregeln deaktiviert.

Um zu ermitteln, warum einige Anwendungen für die Kommunikation im Netzwerk blockiert sind, überprüfen Sie, ob die folgenden Instanzen vorhanden sind:

- Ein Benutzer mit ausreichenden Berechtigungen erhält eine Abfragebenachrichtigung, in der er informiert wird, dass die Anwendung eine Änderung an der Firewallrichtlinie vornehmen muss. Der Benutzer kann die Eingabeaufforderung nicht vollständig verstehen und bricht die Eingabeaufforderung ab oder verwirbt sie. Blockregeln werden erstellt.

- Ein Benutzer mit ausreichenden Berechtigungen wird nicht aufgefordert, da Benachrichtigungen deaktiviert sind. Es werden keine Zulassungsregeln erstellt, der Datenverkehr wird durch die Standardblockregel blockiert.

- Ein Benutzer verfügt nicht über ausreichende Berechtigungen und wird aufgefordert, der Anwendung zu erlauben, die entsprechenden Richtlinienänderungen vorzunehmen. Unabhängig davon, worauf er klickt, werden Blockregeln für die Anwendung erstellt.

- Ein Benutzer verfügt nicht über ausreichende Berechtigungen und wird nicht aufgefordert, weil Benachrichtigungen deaktiviert sind. Es werden keine Zulassungsregeln erstellt, der Datenverkehr wird durch die Standardblockregel blockiert.

- Die Zusammenführung lokaler Richtlinien ist deaktiviert, sodass die Anwendung oder der Netzwerkdienst keine lokalen Regeln erstellt.

Überlegungen zu Ausgangsregeln

Nachfolgend finden Sie einige allgemeine Richtlinien zum Konfigurieren von Ausgangsregeln.

- Das Ändern der Ausgangsregeln in blockiert kann für bestimmte hochsichere Umgebungen in Betracht gezogen werden. Die Konfiguration der eingehenden Regel sollte jedoch niemals so geändert werden, dass standardmäßig der gesamte Datenverkehr zulässt.

- Es wird empfohlen, für die meisten Bereitstellungen aus Gründen der Vereinfachung mit App-Bereitstellungen standardmäßig ausgehenden Datenverkehr zuzulassen, es sei denn, die organization bevorzugt strenge Sicherheitskontrollen gegenüber einfacher Bedienung.

- In Umgebungen mit hoher Sicherheit sollte eine Bestandsaufnahme aller Apps protokolliert und verwaltet werden. Datensätze müssen enthalten, ob eine verwendete App Netzwerkkonnektivität erfordert. Administratoren müssen neue Regeln erstellen, die für jede App spezifisch sind, die Netzwerkkonnektivität benötigt, und diese Regeln zentral über GPO oder CSP pushen.

Nächste Schritte

Erfahren Sie mehr über die Tools zum Konfigurieren der Windows-Firewall und Firewallregeln: