Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Hinweis: Windows Information Protection (WIP)-Richtlinie kann auf Windows 10, Version 1607 oder höher, angewendet werden.

WIP schützt Daten, die zu einer Organisation gehören, indem Richtlinien erzwungen werden, die von der Organisation definiert werden. Wenn Ihre App in diesen Richtlinien enthalten ist, unterliegen alle von Ihrer App erstellten Daten richtlinieneinschränkungen. In diesem Thema können Sie Apps erstellen, die diese Richtlinien ordnungsgemäß erzwingen, ohne auswirkungen auf die persönlichen Daten des Benutzers zu haben.

Was ist WIP?

WIP ist eine Reihe von Features auf Desktops, Laptops, Tablets und Smartphones, die das Mobile Geräteverwaltung (MDM)- und MAM-System (Mobile Application Management, Mobile Application Management, MAM) der Organisation unterstützen.

WIP zusammen mit MDM bietet der Organisation mehr Kontrolle darüber, wie ihre Daten auf Geräten verarbeitet werden, die die Organisation verwaltet. Manchmal bringen Benutzer Geräte zur Arbeit und registrieren sie nicht im MDM der Organisation. In diesen Fällen können Organisationen MAM verwenden, um eine bessere Kontrolle darüber zu erreichen, wie ihre Daten in bestimmten Branchen-Apps behandelt werden, die Benutzer auf ihrem Gerät installieren.

Mithilfe von MDM oder MAM können Administratoren ermitteln, welche Apps auf Dateien zugreifen dürfen, die zur Organisation gehören, und ob Benutzer Daten aus diesen Dateien kopieren und diese Daten dann in persönliche Dokumente einfügen können.

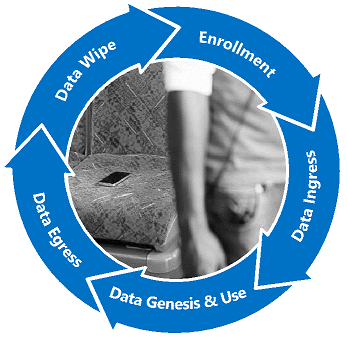

Dies funktioniert folgendermaßen: Benutzer registrieren ihre Geräte im Mdm-System (Mobile Device Management) der Organisation. Ein Administrator in der verwaltungseigenen Organisation verwendet Microsoft Intune oder System Center Configuration Manager (SCCM), um eine Richtlinie für die registrierten Geräte zu definieren und bereitzustellen.

Wenn Benutzer ihre Geräte nicht registrieren müssen, verwenden Administratoren ihr MAM-System, um eine Richtlinie zu definieren und bereitzustellen, die für bestimmte Apps gilt. Wenn Benutzer eine dieser Apps installieren, erhalten sie die zugehörige Richtlinie.

Diese Richtlinie identifiziert die Apps, die auf Unternehmensdaten zugreifen können (die liste der zulässigen Richtlinien genannt). Diese Apps können auf unternehmensgeschützte Dateien, virtuelle private Netzwerke (VPN) und Unternehmensdaten in der Zwischenablage oder über einen Freigabevertrag zugreifen. Die Richtlinie definiert auch die Regeln, die die Daten regeln. Beispielsweise, ob Daten aus Unternehmensdateien kopiert und dann in nicht unternehmenseigene Dateien eingefügt werden können.

Wenn Benutzer die Registrierung ihres Geräts vom MDM-System der Organisation aufheben oder vom MAM-System der Organisation identifizierte Apps deinstallieren, können Administratoren Unternehmensdaten remote vom Gerät zurücksetzen.

Weitere Informationen zu WIP

- Einführung in Windows Information Protection

- Schützen von Unternehmensdaten mithilfe von Windows Information Protection (WIP)

Wenn Ihre App in der Liste der zulässigen Apps enthalten ist, unterliegen alle von Ihrer App erstellten Daten Richtlinieneinschränkungen. Das bedeutet: Wenn Administratoren den Zugriff des Benutzers auf Unternehmensdaten widerrufen, verlieren diese Benutzer den Zugriff auf alle daten, die Ihre App erstellt hat.

Dies ist in Ordnung, wenn Ihre App nur für die Unternehmensverwendung konzipiert ist. Wenn Ihre App jedoch Daten erstellt, die Benutzer als persönlich betrachten, sollten Sie Ihre App optimieren , um zwischen Unternehmens- und persönlichen Daten intelligent zu unterscheiden. Wir nennen diesen Typ einer app unternehmensoptimierten App, da sie die Unternehmensrichtlinie ordnungsgemäß erzwingen kann und gleichzeitig die Integrität der persönlichen Daten des Benutzers bewahrt.

Erstellen einer unternehmensoptimierten App

Verwenden Sie WIP-APIs, um Ihre App zu optimieren, und deklarieren Sie Ihre App dann als unternehmensoptimiert.

Optimieren Sie Ihre App, wenn sie sowohl für organisatorische als auch für persönliche Zwecke verwendet wird.

Optimieren Sie Ihre App, wenn Sie die Erzwingung von Richtlinienelementen ordnungsgemäß behandeln möchten.

Wenn Die Richtlinie benutzern beispielsweise das Einfügen von Unternehmensdaten in ein persönliches Dokument ermöglicht, können Sie verhindern, dass Benutzer auf ein Zustimmungsdialogfeld reagieren müssen, bevor sie die Daten einfügen. Ebenso können Sie benutzerdefinierte Informationsdialogfelder als Reaktion auf diese Arten von Ereignissen darstellen.

Wenn Sie bereit sind, Ihre App zu optimieren, lesen Sie einen der folgenden Leitfäden:

Für Universelle Windows-Plattform(UWP)-Apps, die Sie mit C erstellen#

Windows Information Protection (WIP)-Entwicklerhandbuch.

Für Desktop-Apps, die Sie mit C++ erstellen

Windows Information Protection (WIP)-Entwicklerhandbuch (C++).

Erstellen einer nicht optimierten Unternehmens-App

Wenn Sie eine Branchen-App (Line of Business) erstellen, die nicht für den persönlichen Gebrauch vorgesehen ist, müssen Sie sie möglicherweise nicht optimieren.

Windows-Desktop-Apps

Sie müssen keine Windows-Desktop-App optimieren, aber Sie sollten Ihre App testen, um sicherzustellen, dass sie unter der Richtlinie ordnungsgemäß funktioniert. Starten Sie ihre App beispielsweise, verwenden Sie sie, und heben Sie dann die Registrierung des Geräts von MDM auf. Stellen Sie dann sicher, dass die App erneut gestartet werden kann. Wenn dateien, die für den Betrieb der App wichtig sind, verschlüsselt sind, wird die App möglicherweise nicht gestartet. Überprüfen Sie außerdem die Dateien, mit denen Ihre App interagiert, um sicherzustellen, dass Ihre App nicht versehentlich Dateien verschlüsselt, die für den Benutzer persönlich sind. Dazu können Metadatendateien, Bilder und andere Dinge gehören.

Nachdem Sie Ihre App getestet haben, fügen Sie diese Kennzeichnung der Ressourcendatei oder dem Projekt hinzu, und kompilieren Sie die App dann erneut.

MICROSOFTEDPAUTOPROTECTIONALLOWEDAPPINFO EDPAUTOPROTECTIONALLOWEDAPPINFOID

BEGIN

0x0001

END

Obwohl MDM-Richtlinien das Kennzeichen nicht erfordern, führen MAM-Richtlinien dies aus.

UWP-Apps

Wenn Sie erwarten, dass Ihre App in eine MAM-Richtlinie aufgenommen wird, sollten Sie sie optimieren. Richtlinien, die auf Geräten unter MDM bereitgestellt werden, erfordern dies nicht, aber wenn Sie Ihre App an Unternehmenskunden verteilen, ist es schwierig, wenn nicht unmöglich zu bestimmen, welche Art von Richtlinienverwaltungssystem sie verwenden werden. Um sicherzustellen, dass Ihre App in beiden Arten von Richtlinienverwaltungssystemen (MDM und MAM) funktioniert, sollten Sie Ihre App optimieren.