Configuración de RBAC de Azure para FHIR

En este artículo, aprenderá a usar el control de acceso basado en rol de Azure (Azure RBAC) para asignar acceso al plano de datos de Azure API for FHIR. RBAC de Azure es el método preferido para asignar acceso al plano de datos cuando los usuarios del plano de datos se administran en el inquilino de Azure Active Directory asociado a la suscripción de Azure. Si usa un inquilino externo de Azure Active Directory, consulte la referencia de asignación de RBAC local.

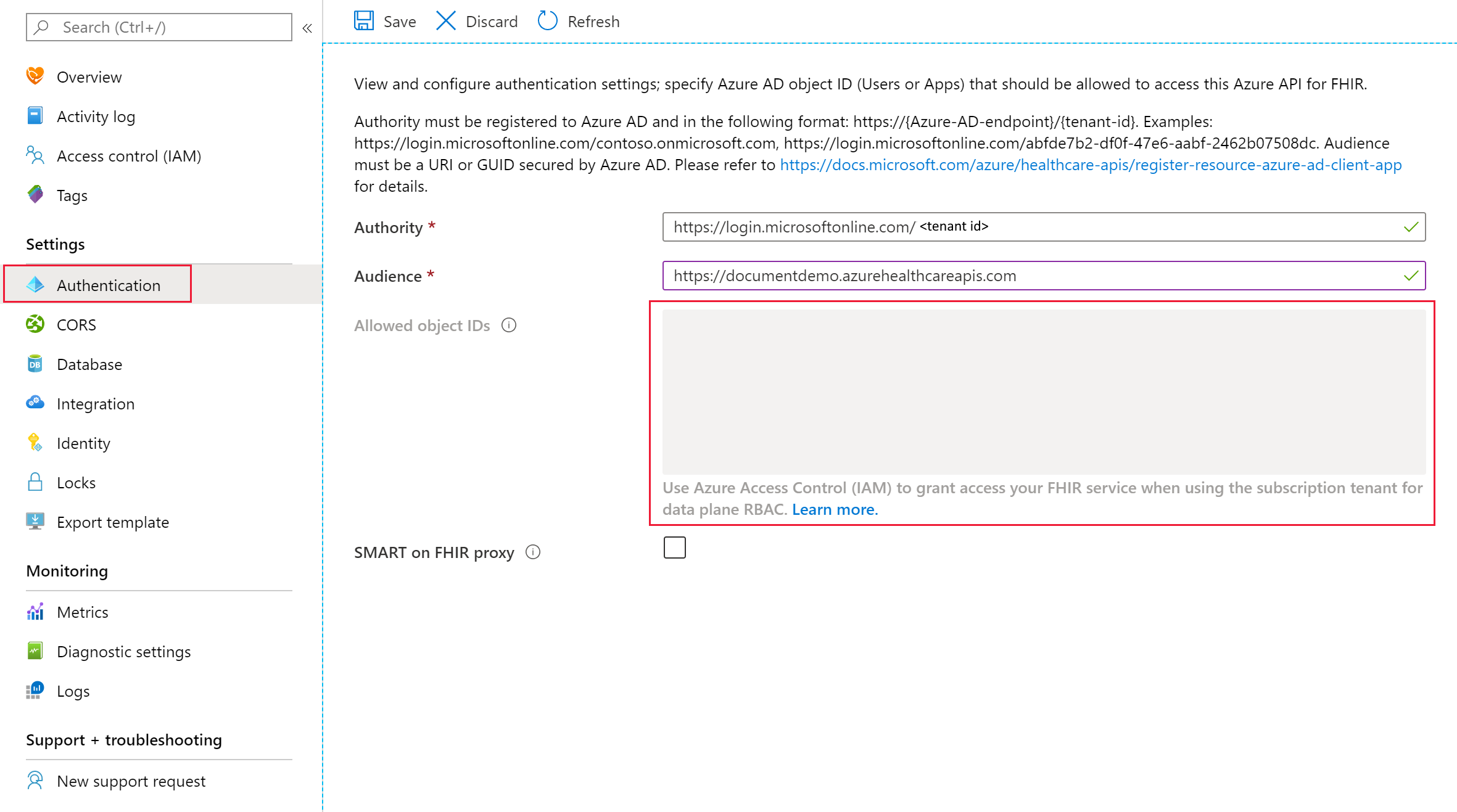

Confirmación del modo RBAC de Azure

Para usar RBAC de Azure, Azure API for FHIR debe estar configurado para usar el inquilino de la suscripción de Azure para el plano de datos y no debe haber ningún identificador de objeto de identidad asignado. Puede comprobar la configuración si revisa la hoja Autenticación de Azure API for FHIR:

Autoridad debe establecerse en el inquilino de Azure Active Directory asociado a la suscripción y no debe haber ningún GUID en el cuadro con la etiqueta Identificadores de objeto permitidos. También observará que el cuadro está deshabilitado y una etiqueta indica que Se debe usar RBAC de Azure para asignar roles de plano de datos.

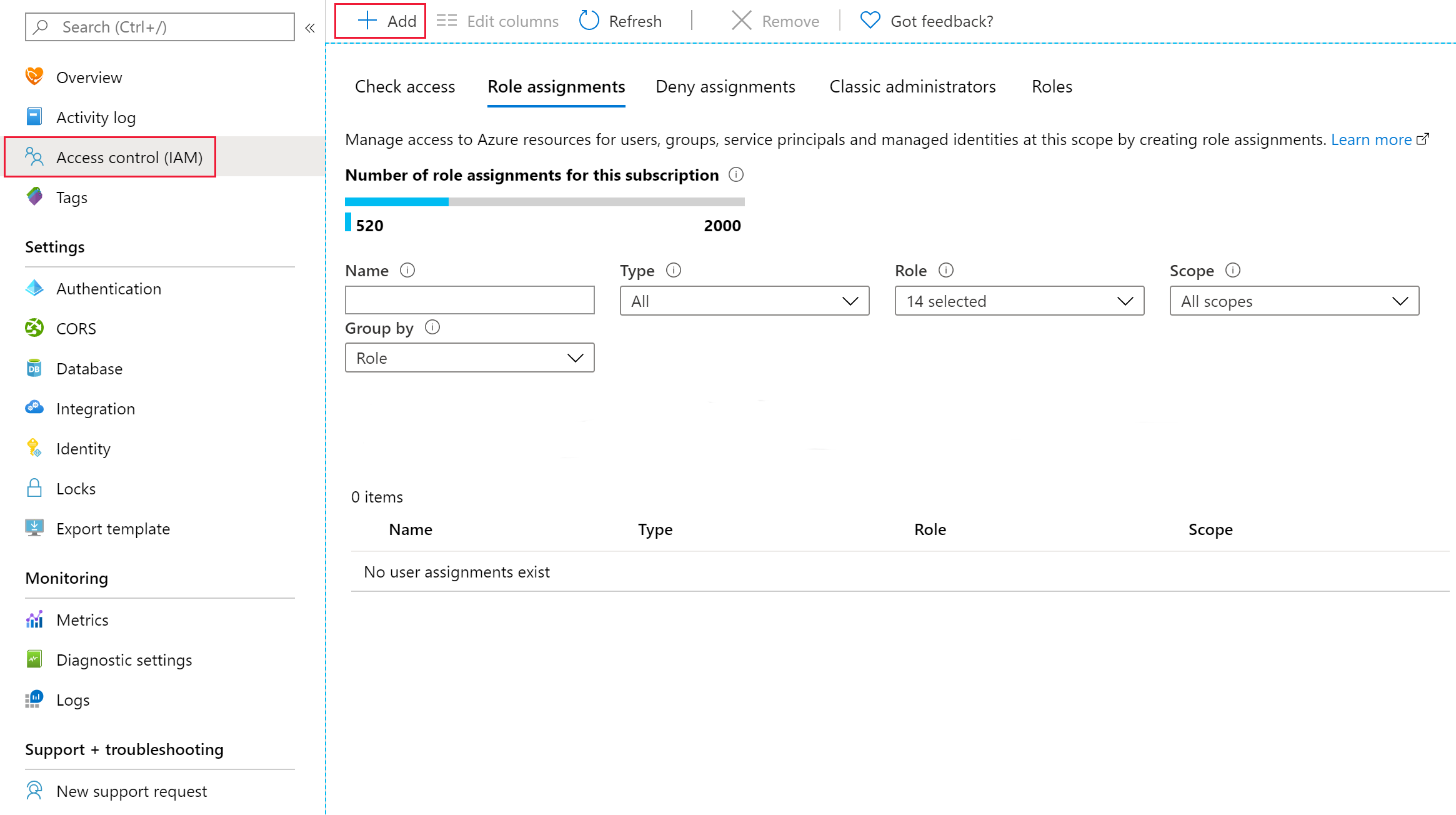

Asignación de roles

Para conceder a los usuarios, entidades de servicio o grupos acceso al plano de datos de FHIR, seleccione Control de acceso (IAM) y, a continuación, seleccione Asignaciones de roles y seleccione + Agregar:

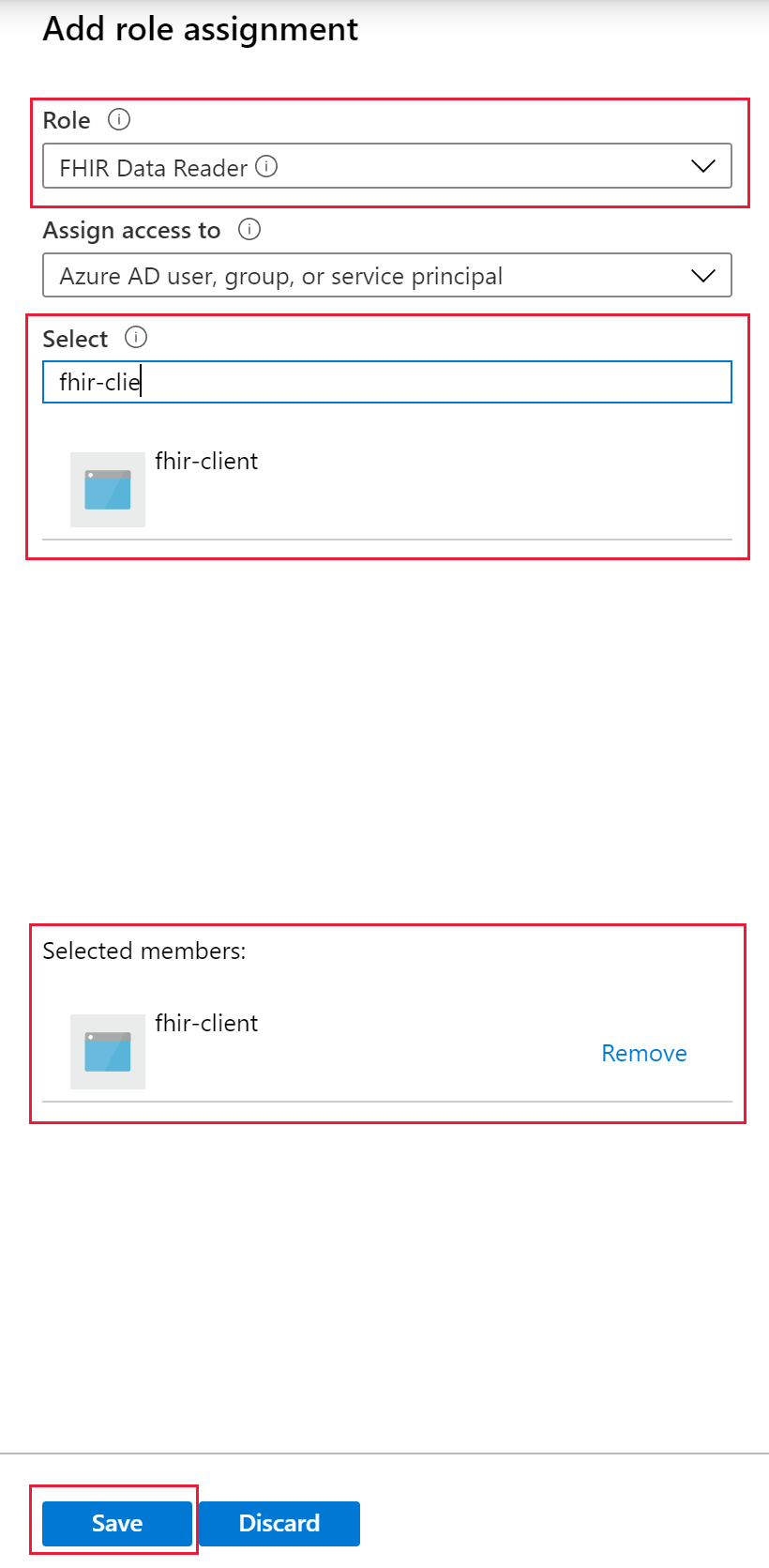

En la selección de Rol, busque uno de los roles integrados para el plano de datos de FHIR:

Puede elegir entre:

- Lector de datos de FHIR: puede leer (y buscar) datos de FHIR.

- Escritor de datos de FHIR: puede leer, escribir y eliminar datos de FHIR de forma temporal.

- Exportador de datos de FHIR: puede leer y exportar datos (operador

$export). - Colaborador de datos de FHIR: puede realizar todas las operaciones de plano de datos.

En el cuadro Seleccionar, busque un usuario, una entidad de servicio o un grupo al que quiera asignar el rol.

Nota:

Asegúrese de que se ha completado el registro de la aplicación cliente. Consulte los detalles sobre el registro de aplicaciones. Si se usa el tipo de concesión de código de autorización de OAuth 2.0, conceda el mismo rol de aplicación FHIR al usuario. Si se usa el tipo de concesión de credenciales de cliente de OAuth 2.0, este paso no es necesario.

Comportamiento del almacenamiento en caché

Azure API for FHIR almacena en caché las decisiones durante un máximo de 5 minutos. Si concede a un usuario acceso al servidor de FHIR al agregarlo a la lista de identificadores de objeto permitidos, o lo quita de la lista, debe dejar hasta cinco minutos para que se propaguen los cambios de permisos.

Pasos siguientes

En este artículo aprendió a asignar roles de Azure para el plano de datos de FHIR. Para obtener información sobre las opciones de configuración de Azure API for FHIR, consulte

FHIR® es una marca registrada de HL7 y se usa con su permiso.