Uso de una red virtual administrada con su cuenta de Microsoft Purview

Importante

Actualmente, la Virtual Network administrada y los puntos de conexión privados administrados están disponibles para las cuentas de Microsoft Purview que se implementan en las siguientes regiones:

- Este de Australia

- Centro de Canadá

- Este de EE. UU.

- Este de EE. UU. 2

- Norte de Europa

- Oeste de Europa

Información general conceptual

En este artículo se describe cómo configurar Virtual Network administrados y puntos de conexión privados administrados para Microsoft Purview.

Regiones admitidas

Actualmente, la Virtual Network administrada y los puntos de conexión privados administrados están disponibles para las cuentas de Microsoft Purview que se implementan en las siguientes regiones:

- Este de Australia

- Centro de Canadá

- Este de EE. UU.

- Este de EE. UU. 2

- Norte de Europa

- Oeste de Europa

Orígenes de datos admitidos

Actualmente, se admiten los siguientes orígenes de datos para tener un punto de conexión privado administrado y se pueden examinar mediante Managed VNet Runtime en Microsoft Purview:

- Azure Blob Storage

- Azure Cosmos DB

- Azure Data Lake Storage Gen 2

- Azure Database for MySQL

- Azure Database for PostgreSQL

- Grupo de SQL dedicado de Azure (anteriormente SQL DW)

- Azure Files

- Base de datos SQL de Azure

- Azure SQL Managed Instance

- Azure Synapse Analytics

Además, puede implementar puntos de conexión privados administrados para los recursos de Azure Key Vault si necesita ejecutar exámenes mediante cualquier opción de autenticación en lugar de identidades administradas, como la autenticación de SQL o la clave de cuenta.

Virtual Network administradas

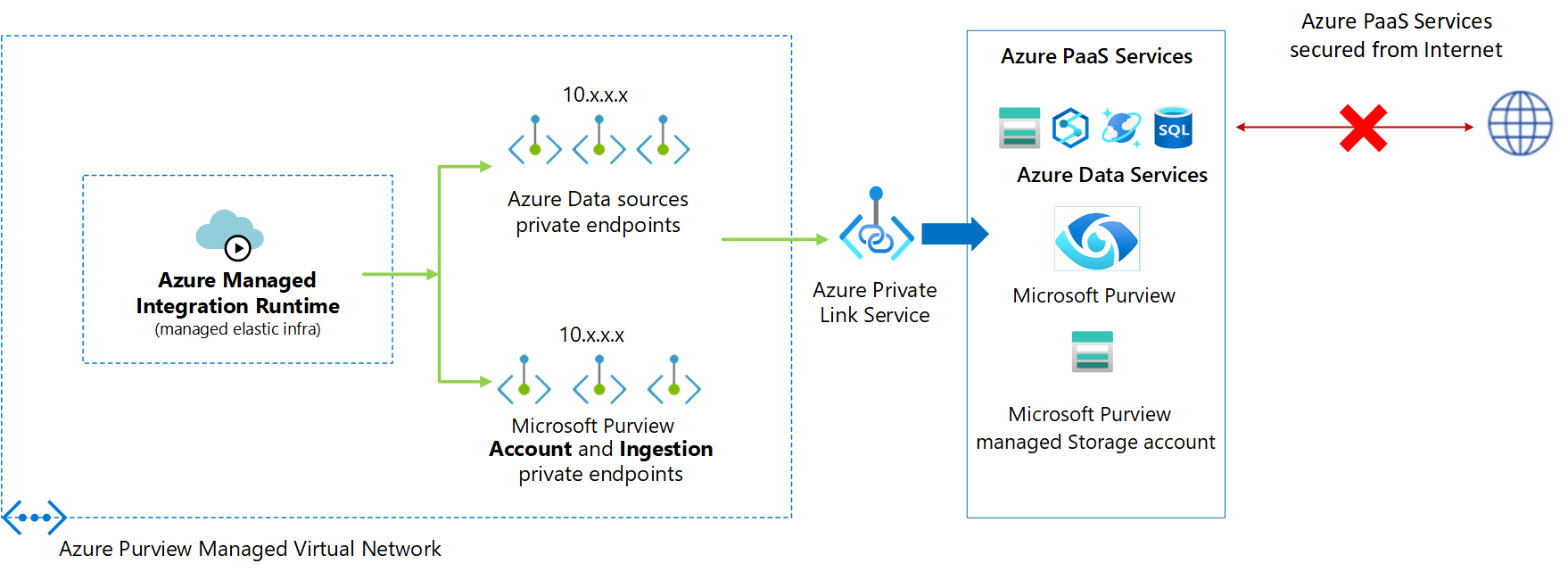

Una Virtual Network administrada en Microsoft Purview es una red virtual implementada y administrada por Azure dentro de la misma región que la cuenta de Microsoft Purview para permitir el examen de orígenes de datos de Azure dentro de una red administrada, sin tener que implementar y administrar máquinas virtuales de Integration Runtime autohospedadas por el cliente en Azure.

Puede implementar una Integration Runtime administrada de Azure en una Virtual Network administrada de Microsoft Purview. Desde allí, el entorno de ejecución de red virtual administrada usará puntos de conexión privados para conectarse de forma segura a los orígenes de datos admitidos y examinarlos.

La creación de un entorno de ejecución de red virtual administrada en Managed Virtual Network garantiza que el proceso de integración de datos esté aislado y seguro.

Ventajas del uso de Virtual Network administradas:

- Con un Virtual Network administrado, puede descargar la carga de administrar la Virtual Network a Microsoft Purview. No es necesario crear y administrar redes virtuales o subredes para que Azure Integration Runtime use para examinar orígenes de datos de Azure.

- No requiere conocimientos profundos de redes de Azure para realizar integraciones de datos de forma segura. El uso de una Virtual Network administrada se simplifica mucho para los ingenieros de datos.

- Los Virtual Network administrados junto con los puntos de conexión privados administrados protegen contra la filtración de datos.

Importante

Actualmente, la Virtual Network administrada solo se admite en la misma región que la región de la cuenta de Microsoft Purview.

Nota:

No se puede cambiar un entorno de ejecución de integración global de Azure o un entorno de ejecución de integración autohospedado a un entorno de ejecución de red virtual administrada y viceversa.

Se crea una red virtual administrada para la cuenta de Microsoft Purview al crear una instancia de Managed VNet Runtime por primera vez en la cuenta de Microsoft Purview. No puede ver ni administrar las redes virtuales administradas.

Puntos de conexión privados administrados

Los puntos de conexión privados administrados son puntos de conexión privados creados en microsoft Purview Managed Virtual Network establecer un vínculo privado a los recursos de Microsoft Purview y Azure. Microsoft Purview administra estos puntos de conexión privados en su nombre.

Microsoft Purview admite vínculos privados. Private Link le permite acceder a los servicios de Azure (PaaS) (como Azure Storage, Azure Cosmos DB, Azure Synapse Analytics).

Cuando se usa un vínculo privado, el tráfico entre los orígenes de datos y la Virtual Network administrada atraviesa por completo la red troncal de Microsoft. Private Link protege contra los riesgos de filtración de datos. Establezca un vínculo privado a un recurso mediante la creación de un punto de conexión privado.

El punto de conexión privado usa una dirección IP privada en la Virtual Network administrada para incorporar de forma eficaz el servicio. Los puntos de conexión privados se asignan a un recurso específico de Azure y no a todo el servicio. Los clientes pueden limitar la conectividad a un recurso específico aprobado por su organización. Obtenga más información sobre los vínculos privados y los puntos de conexión privados.

Nota:

Para reducir la sobrecarga administrativa, se recomienda crear puntos de conexión privados administrados para examinar todos los orígenes de datos de Azure admitidos.

Advertencia

Si un almacén de datos paaS de Azure (Blob, Azure Data Lake Storage Gen2, Azure Synapse Analytics) ya tiene un punto de conexión privado creado en él e incluso si permite el acceso desde todas las redes, Microsoft Purview solo podrá acceder a él mediante un punto de conexión privado administrado. Si aún no existe un punto de conexión privado, debe crear uno en estos escenarios.

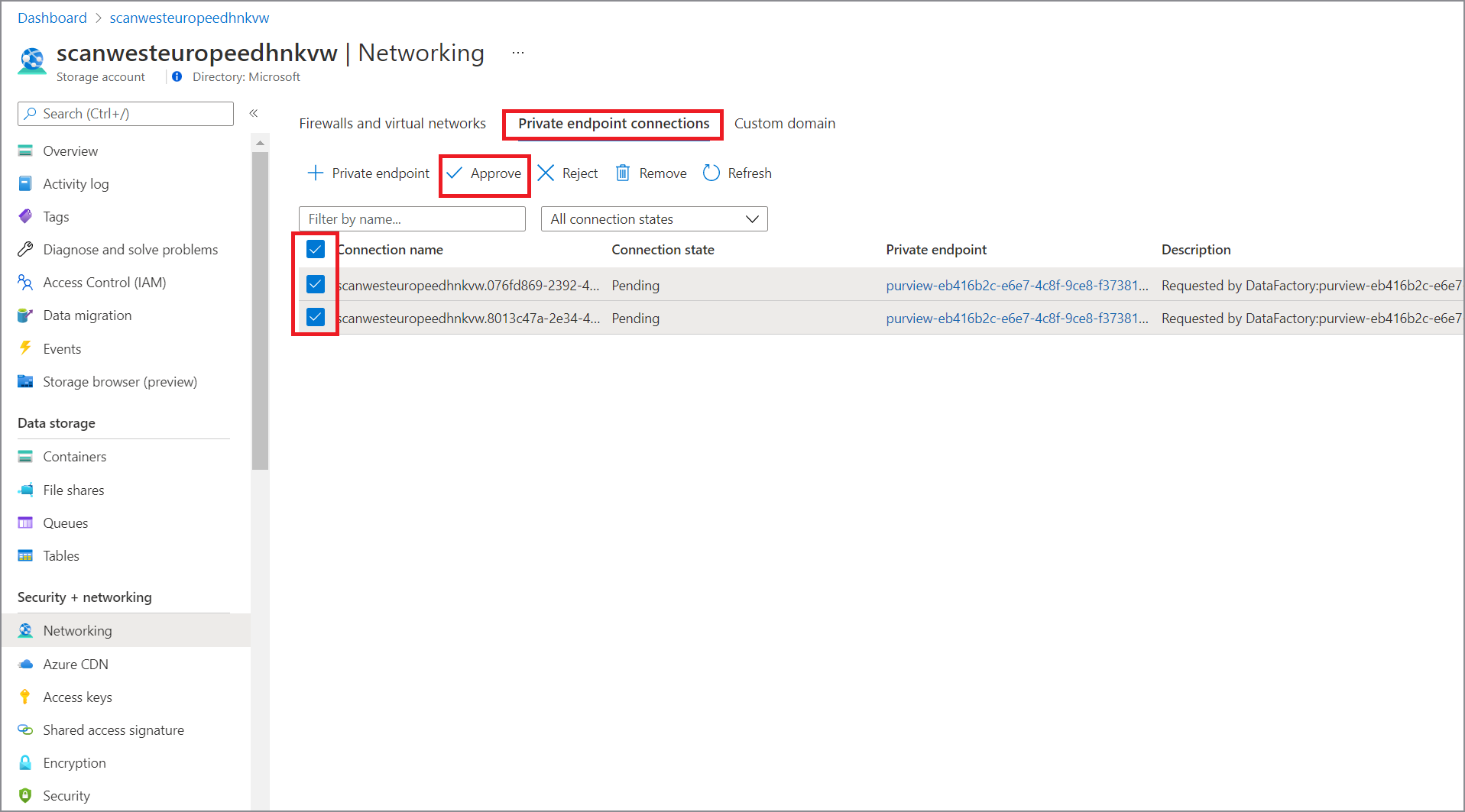

Se crea una conexión de punto de conexión privado en un estado "Pendiente" al crear un punto de conexión privado administrado en Microsoft Purview. Se inicia un flujo de trabajo de aprobación. El propietario del recurso private link es responsable de aprobar o rechazar la conexión.

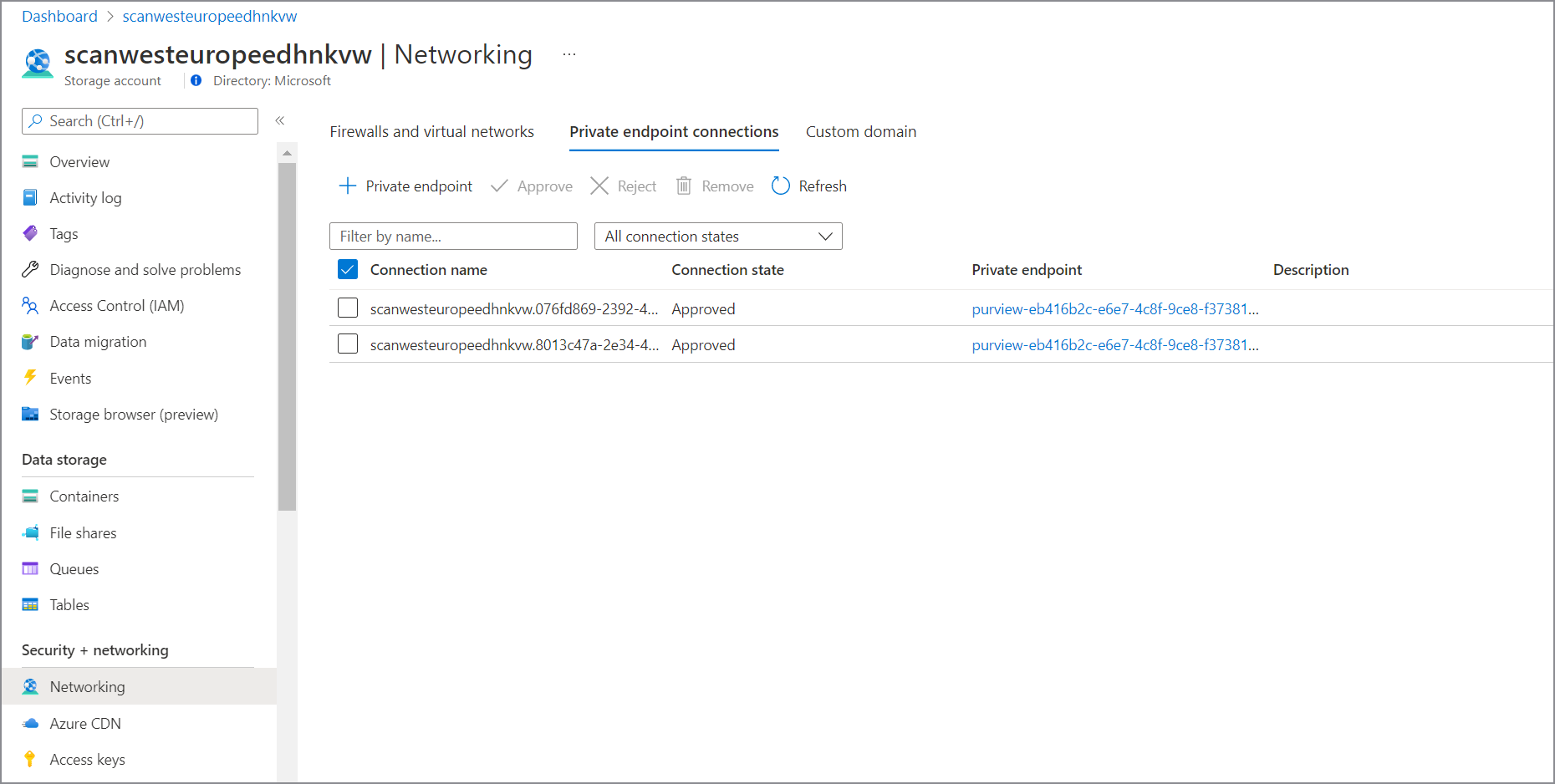

Si el propietario aprueba la conexión, se establece el vínculo privado. De lo contrario, no se establecerá el vínculo privado. En cualquier caso, el punto de conexión privado administrado se actualizará con el estado de la conexión.

Solo un punto de conexión privado administrado en un estado aprobado puede enviar tráfico a un recurso de private link determinado.

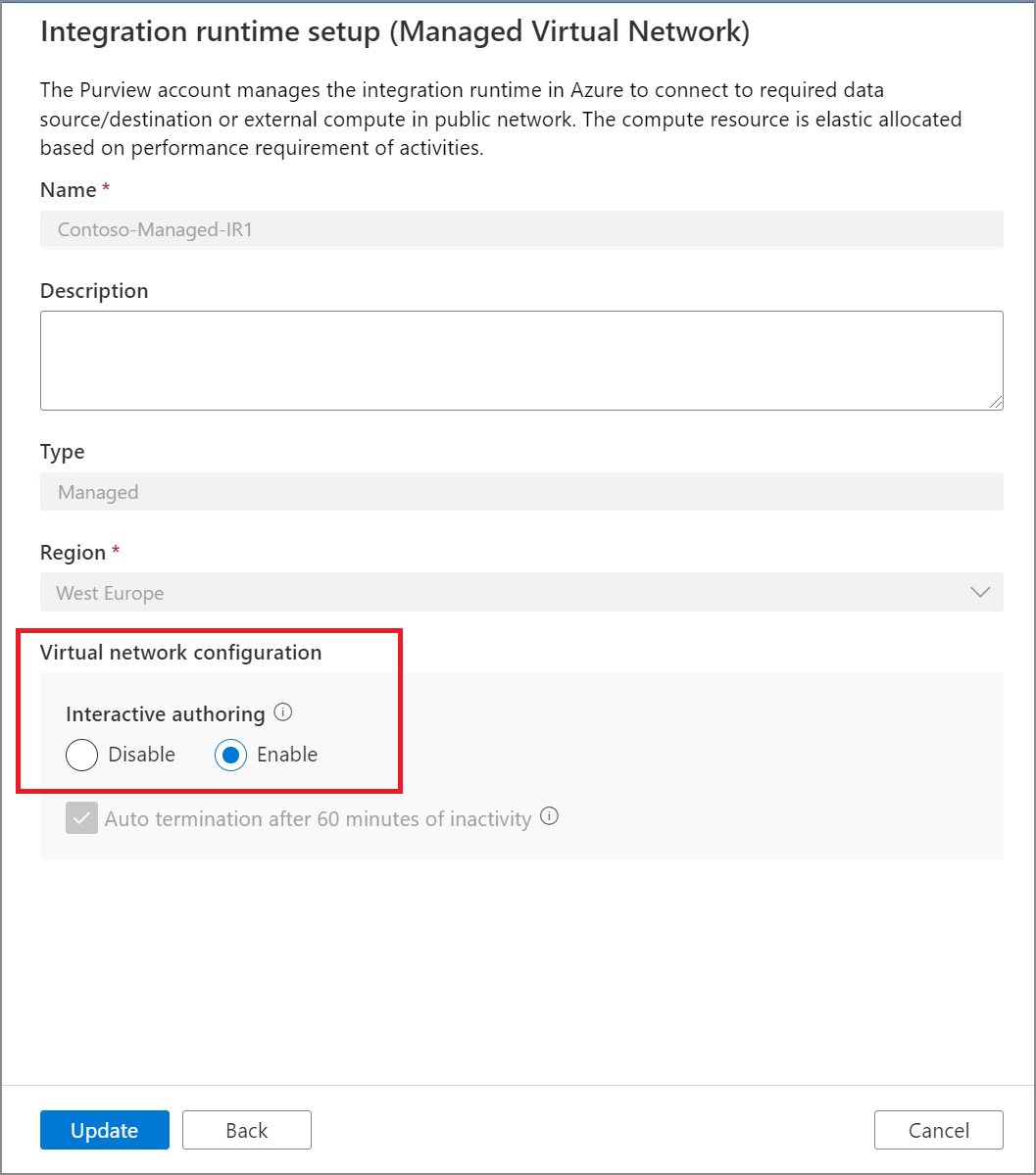

Creación interactiva

Las funcionalidades de creación interactiva se usan para funcionalidades como la conexión de prueba, examinar la lista de carpetas y la lista de tablas, obtener el esquema y obtener una vista previa de los datos. Puede habilitar la creación interactiva al crear o editar una Integration Runtime de Azure que se encuentra en Purview-Managed Virtual Network. El servicio back-end asignará previamente el proceso para las funcionalidades de creación interactiva. De lo contrario, el proceso se asignará cada vez que se realice cualquier operación interactiva, lo que tardará más tiempo. El período de vida (TTL) para la creación interactiva es de 60 minutos, lo que significa que se deshabilitará automáticamente después de 60 minutos de la última operación de creación interactiva.

Pasos de implementación

Requisitos previos

Antes de implementar una red virtual administrada y un entorno de ejecución de red virtual administrada para una cuenta de Microsoft Purview, asegúrese de cumplir los siguientes requisitos previos:

- Una cuenta de Microsoft Purview implementada en una de las regiones admitidas.

- Desde los roles de Microsoft Purview, debe ser un conservador de datos en el nivel de recopilación raíz de la cuenta de Microsoft Purview.

- Desde los roles RBAC de Azure, debe ser colaborador en la cuenta de Microsoft Purview y en el origen de datos para aprobar vínculos privados.

Implementación de entornos de ejecución de red virtual administrada

Nota:

En la guía siguiente se muestra cómo registrar y examinar un Azure Data Lake Storage Gen 2 mediante Managed VNet Runtime.

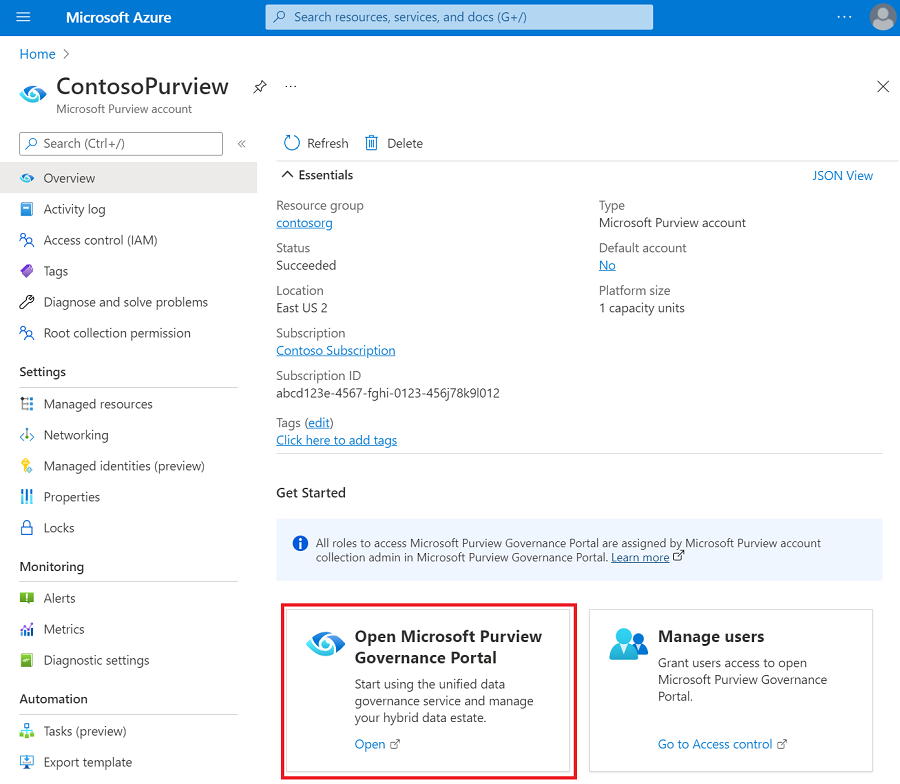

Abra el portal de gobernanza de Microsoft Purview:

- Vaya directamente a https://web.purview.azure.com la cuenta de Microsoft Purview y selecciónela.

- Abra el Azure Portal, busque y seleccione la cuenta de Microsoft Purview. Seleccione el botón del portal de gobernanza de Microsoft Purview .

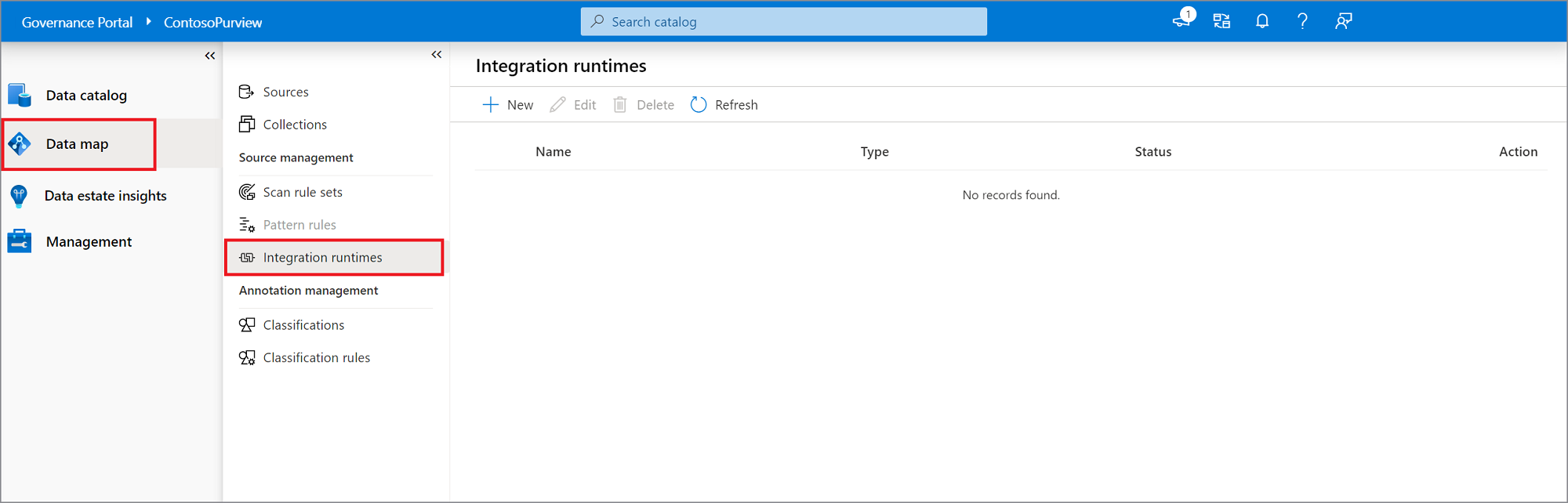

Vaya a Mapa de datos:> entornos de ejecución de integración.

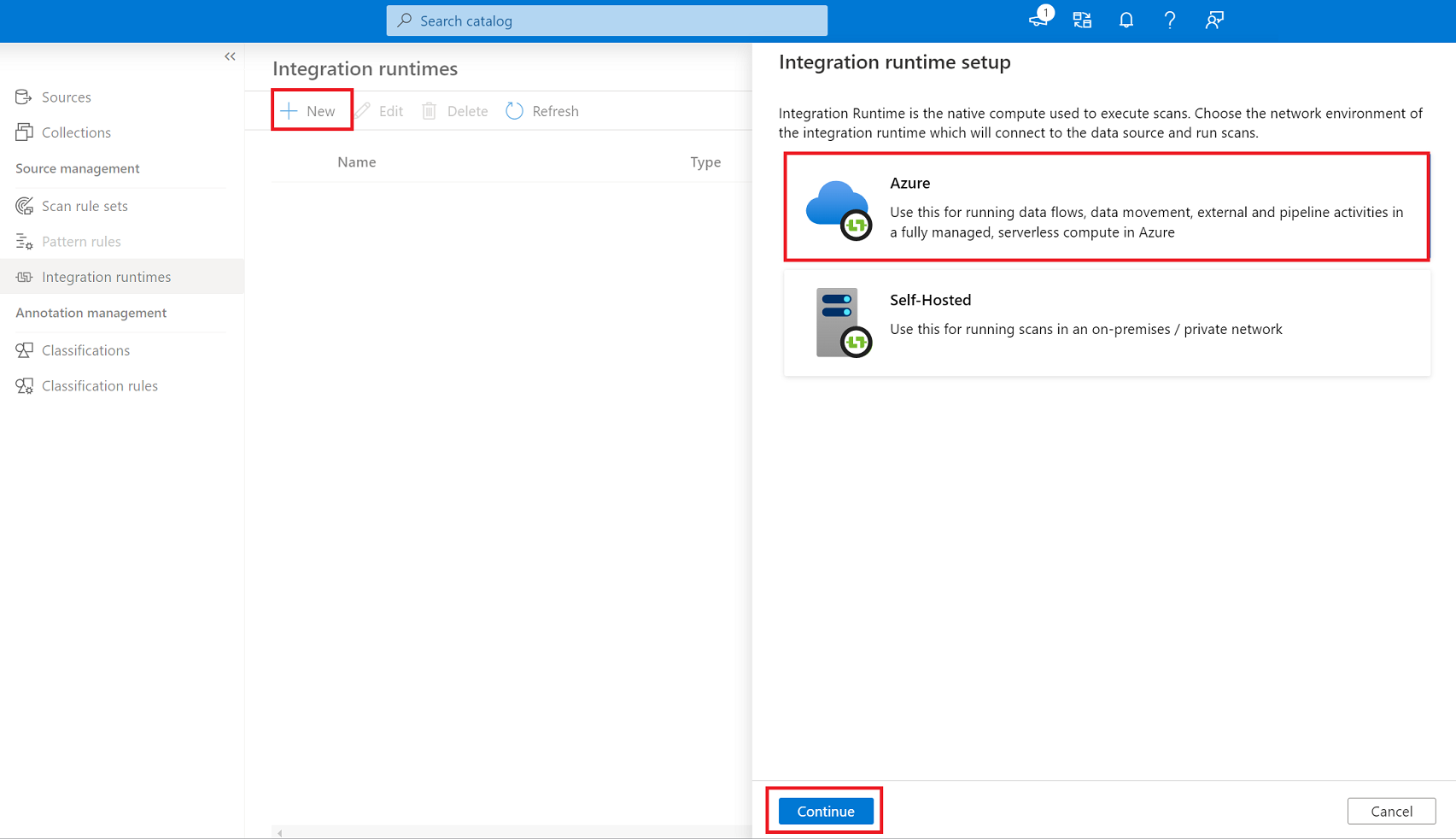

En la página Entornos de ejecución de integración , seleccione + Nuevo icono para crear un nuevo entorno de ejecución. Seleccione Azure y, a continuación, seleccione Continuar.

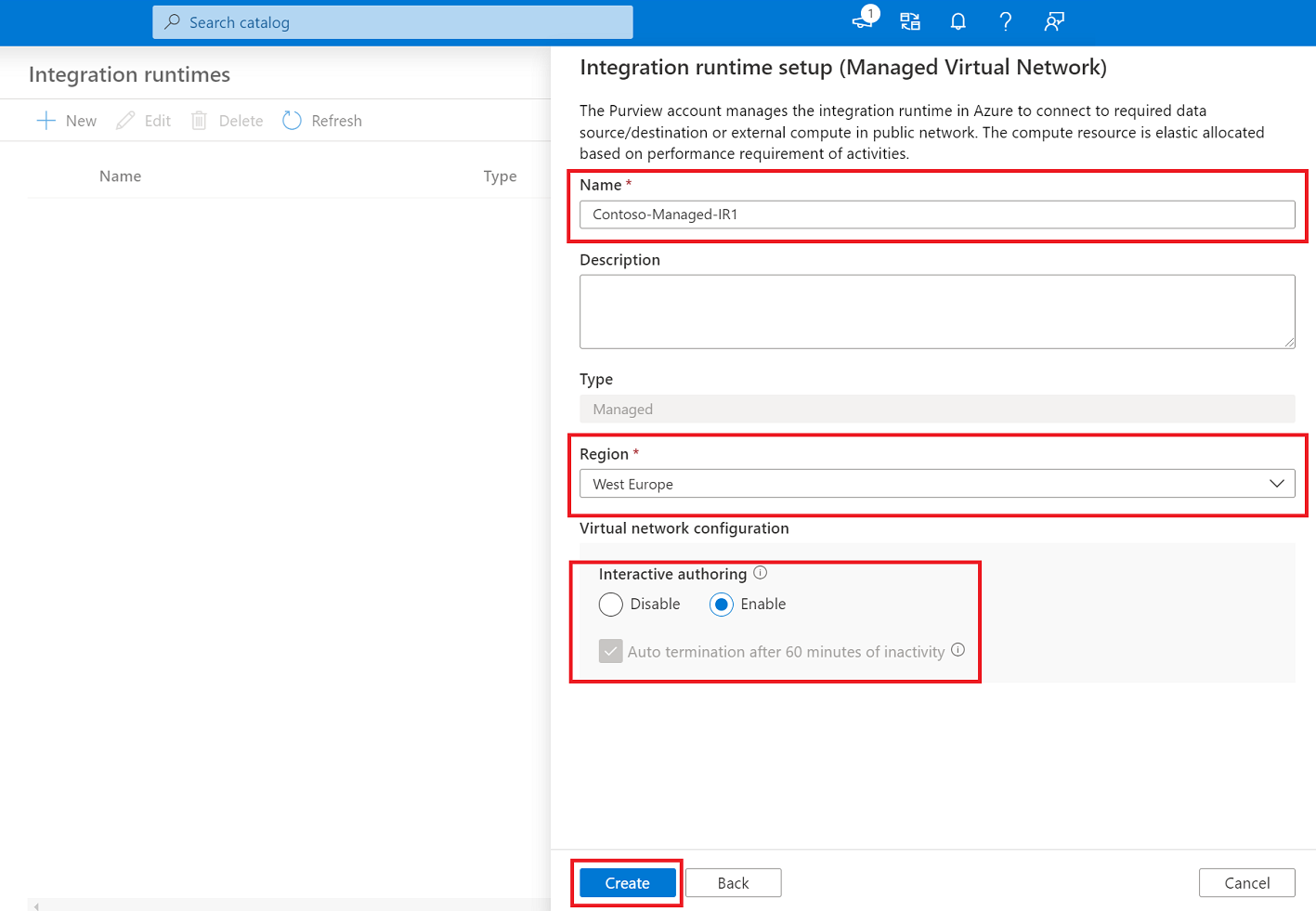

Proporcione un nombre para el entorno de ejecución de red virtual administrada, seleccione la región y configure la creación interactiva. Seleccione Crear.

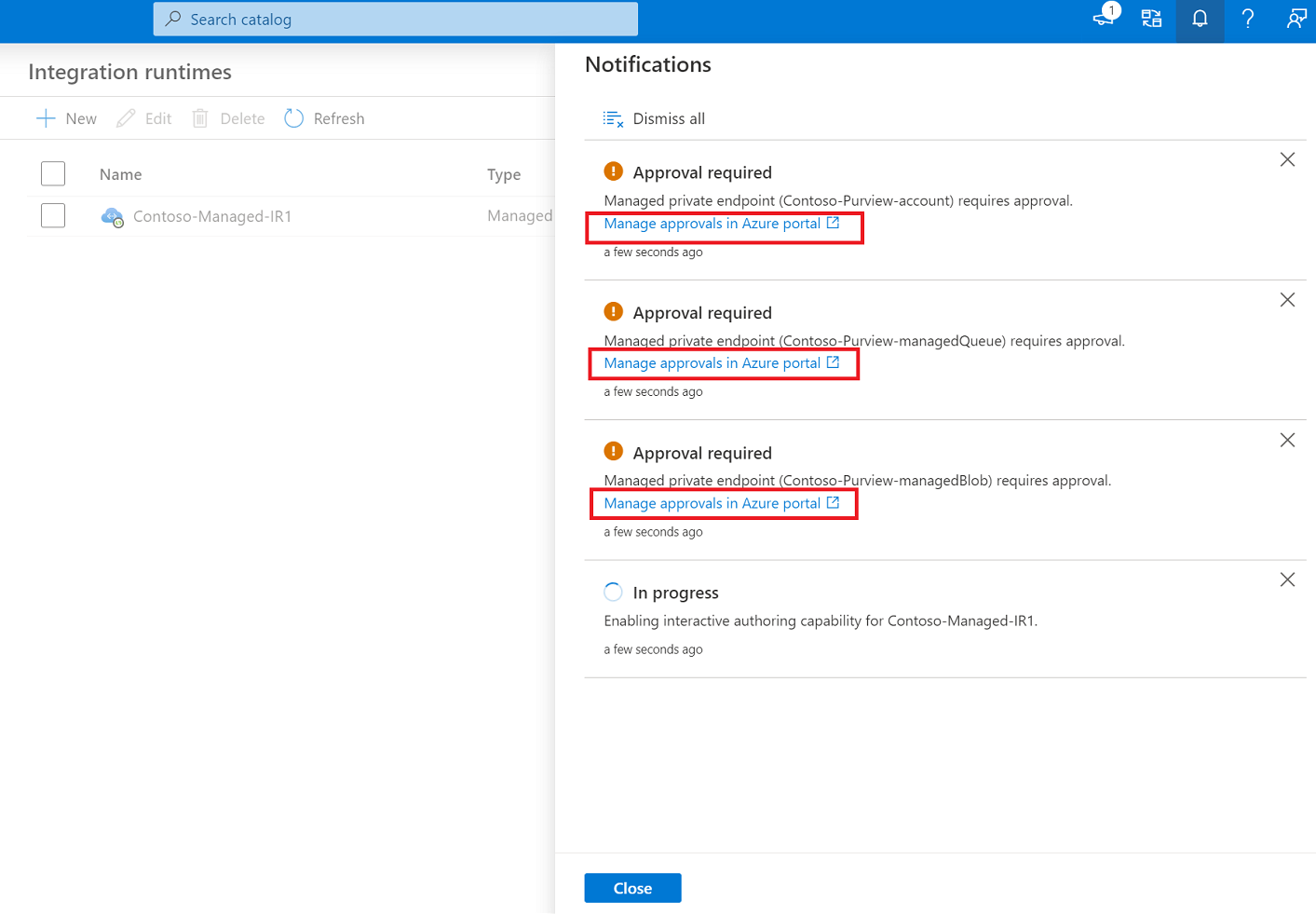

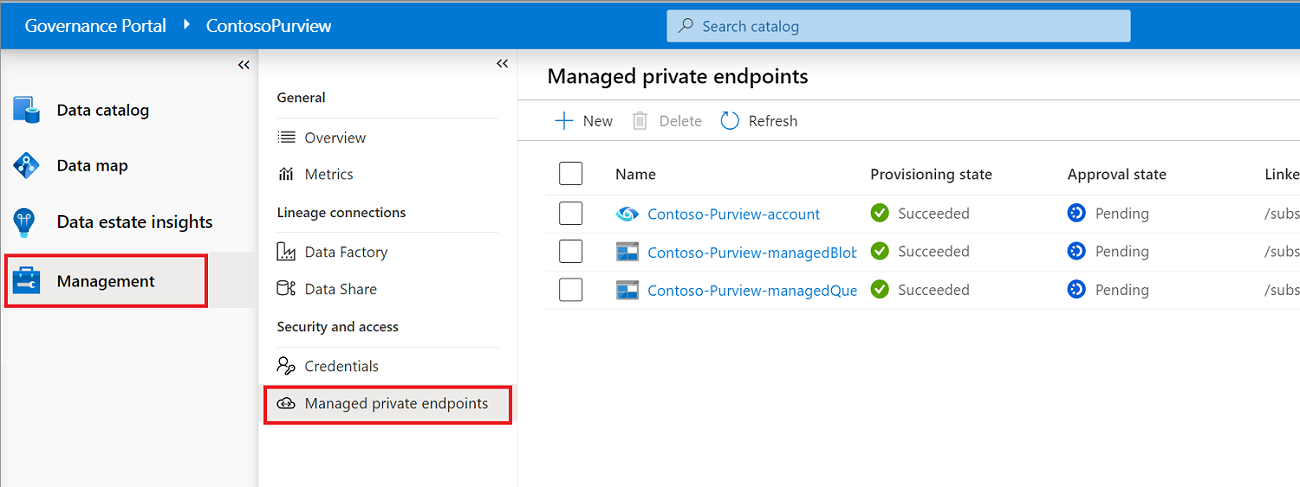

La implementación del entorno de ejecución de red virtual administrada por primera vez desencadena varios flujos de trabajo en el portal de gobernanza de Microsoft Purview para crear puntos de conexión privados administrados para Microsoft Purview y su cuenta de almacenamiento administrada. Seleccione en cada flujo de trabajo para aprobar el punto de conexión privado para el recurso de Azure correspondiente.

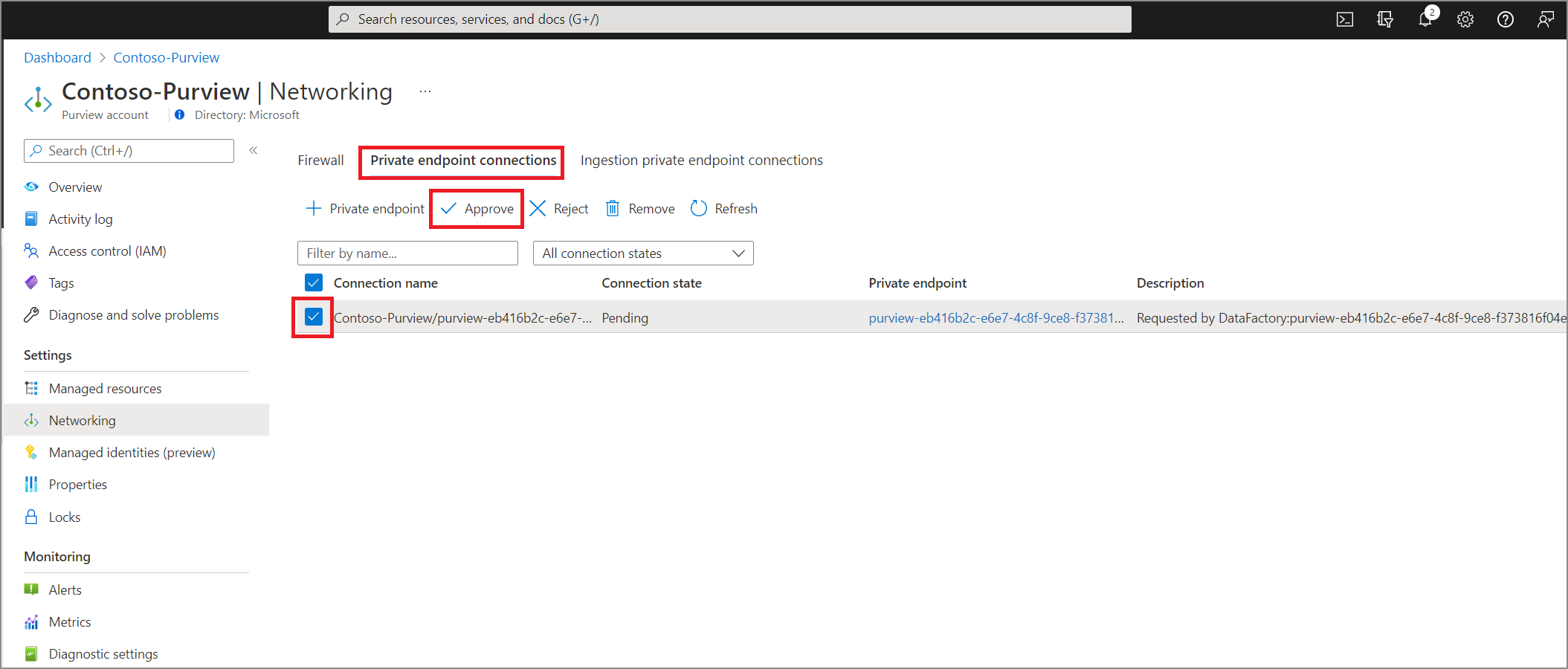

En Azure Portal, desde la ventana de recursos de la cuenta de Microsoft Purview, apruebe el punto de conexión privado administrado. En la página Cuenta de almacenamiento administrada, apruebe los puntos de conexión privados administrados para blobs y servicios de cola:

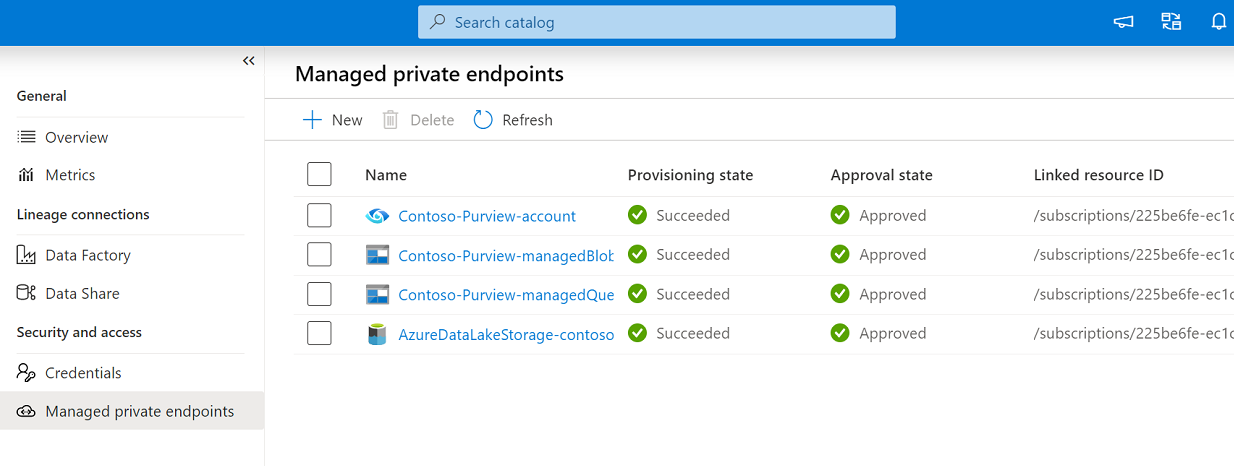

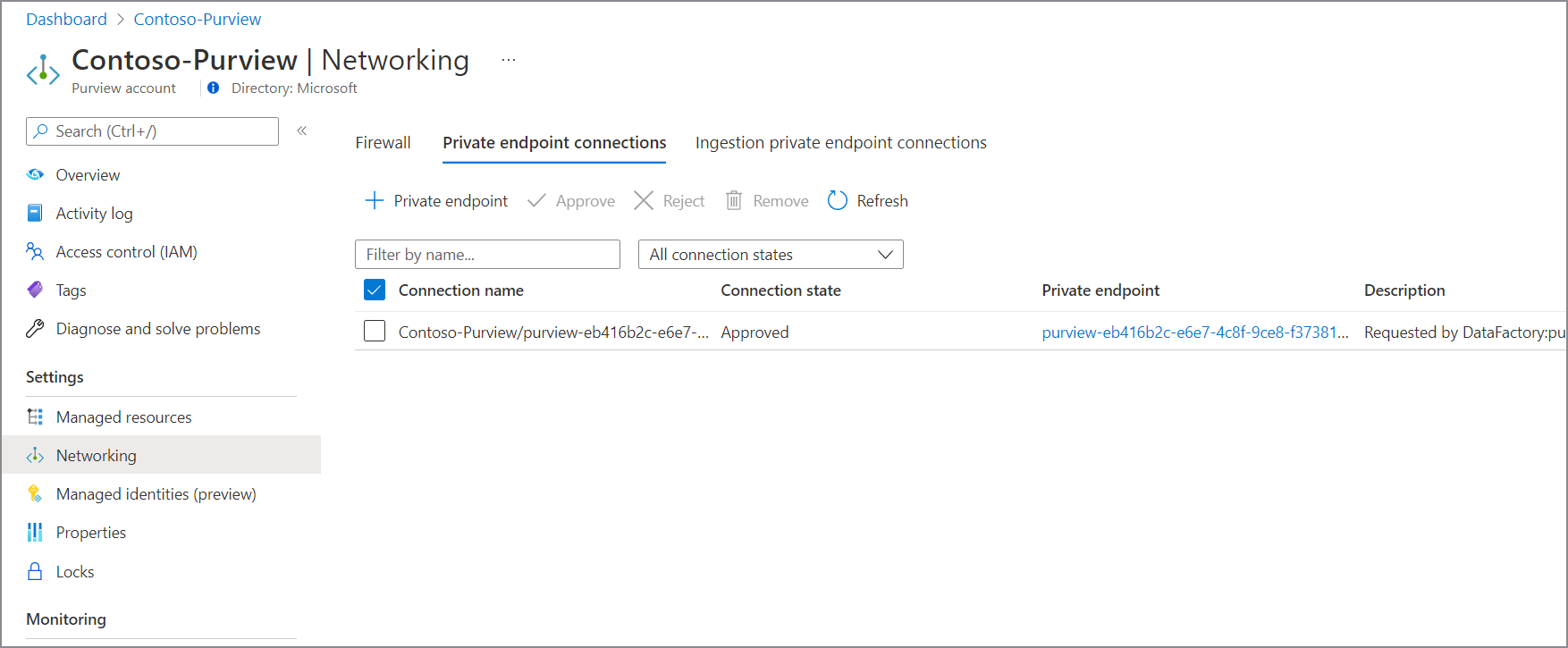

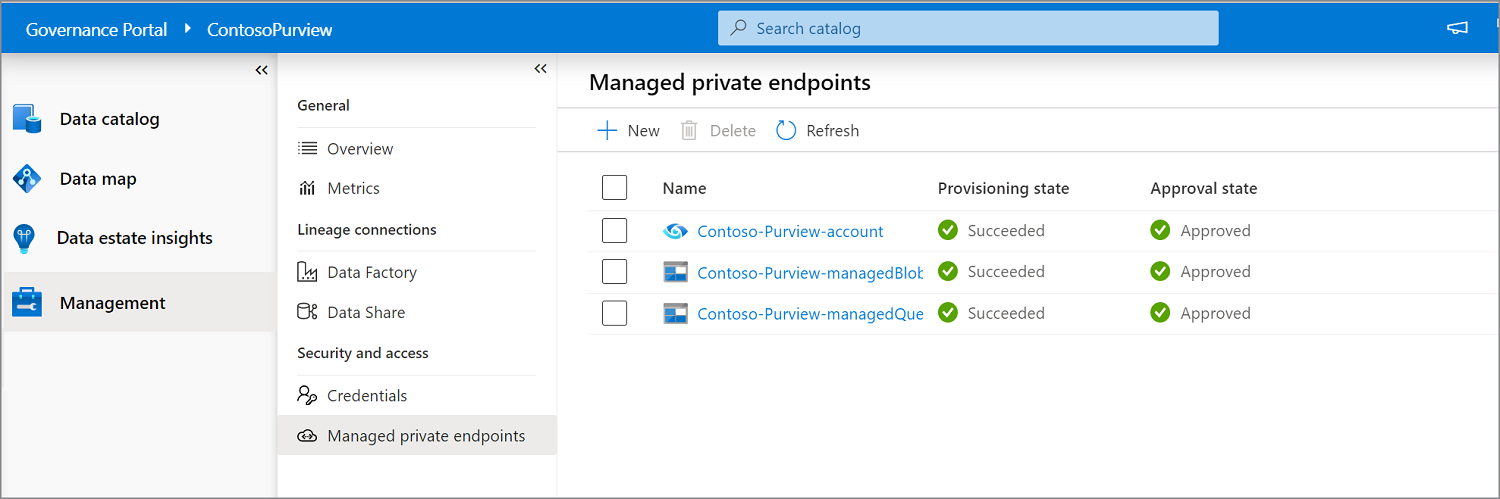

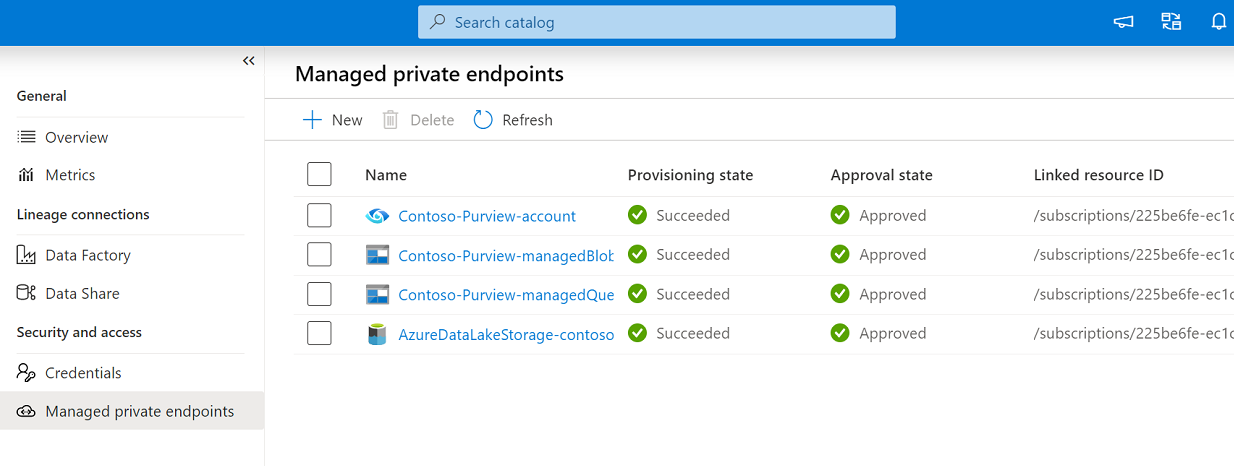

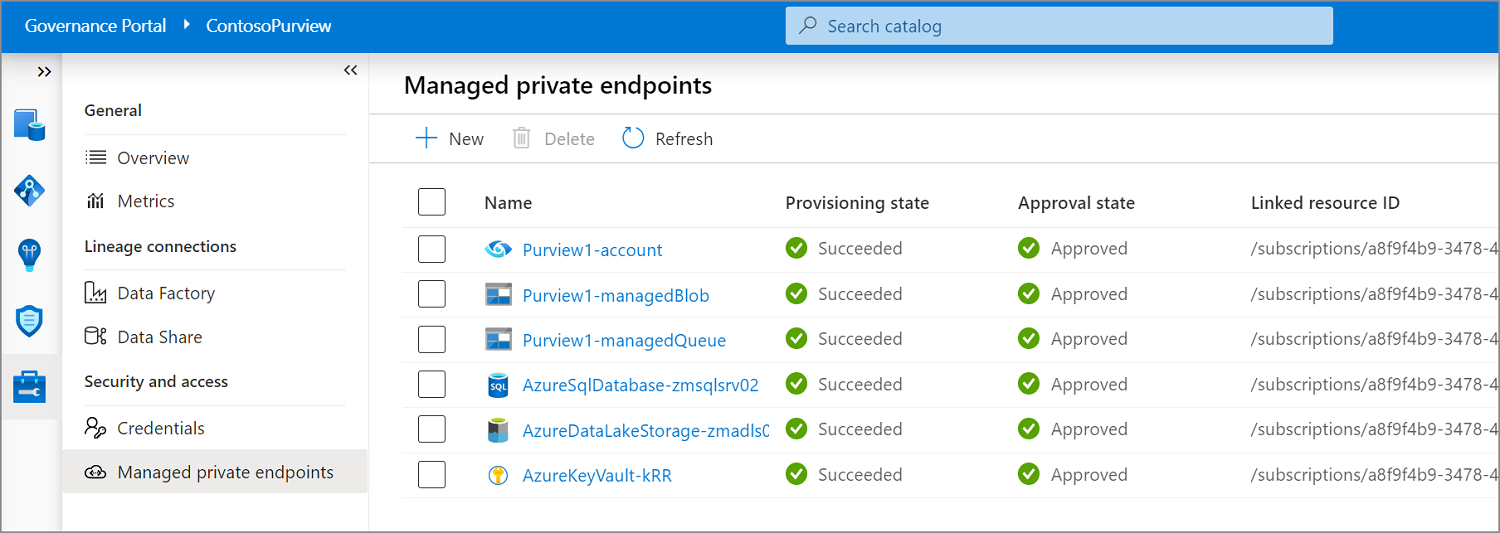

En Administración, seleccione Punto de conexión privado administrado para validar si todos los puntos de conexión privados administrados se implementan y aprueban correctamente. Se aprobarán todos los puntos de conexión privados.

Implementación de puntos de conexión privados administrados para orígenes de datos

Puede usar puntos de conexión privados administrados para conectar los orígenes de datos con el fin de garantizar la seguridad de los datos durante la transmisión. Si el origen de datos permite el acceso público y desea conectarse a través de una red pública, puede omitir este paso. La ejecución del examen se puede ejecutar siempre y cuando el entorno de ejecución de integración pueda conectarse al origen de datos.

Para implementar y aprobar un punto de conexión privado administrado para un origen de datos, siga estos pasos para seleccionar el origen de datos que prefiera en la lista:

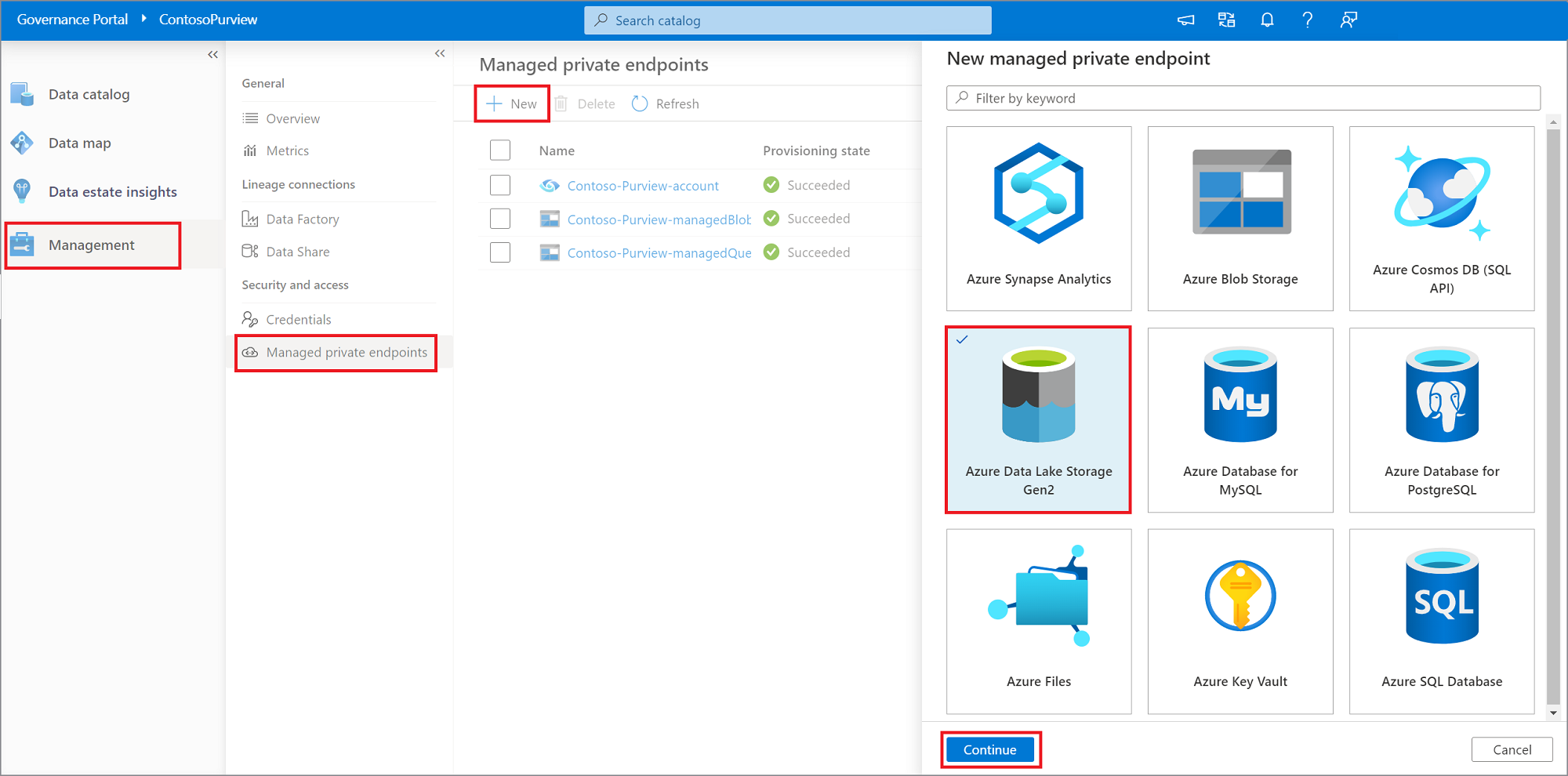

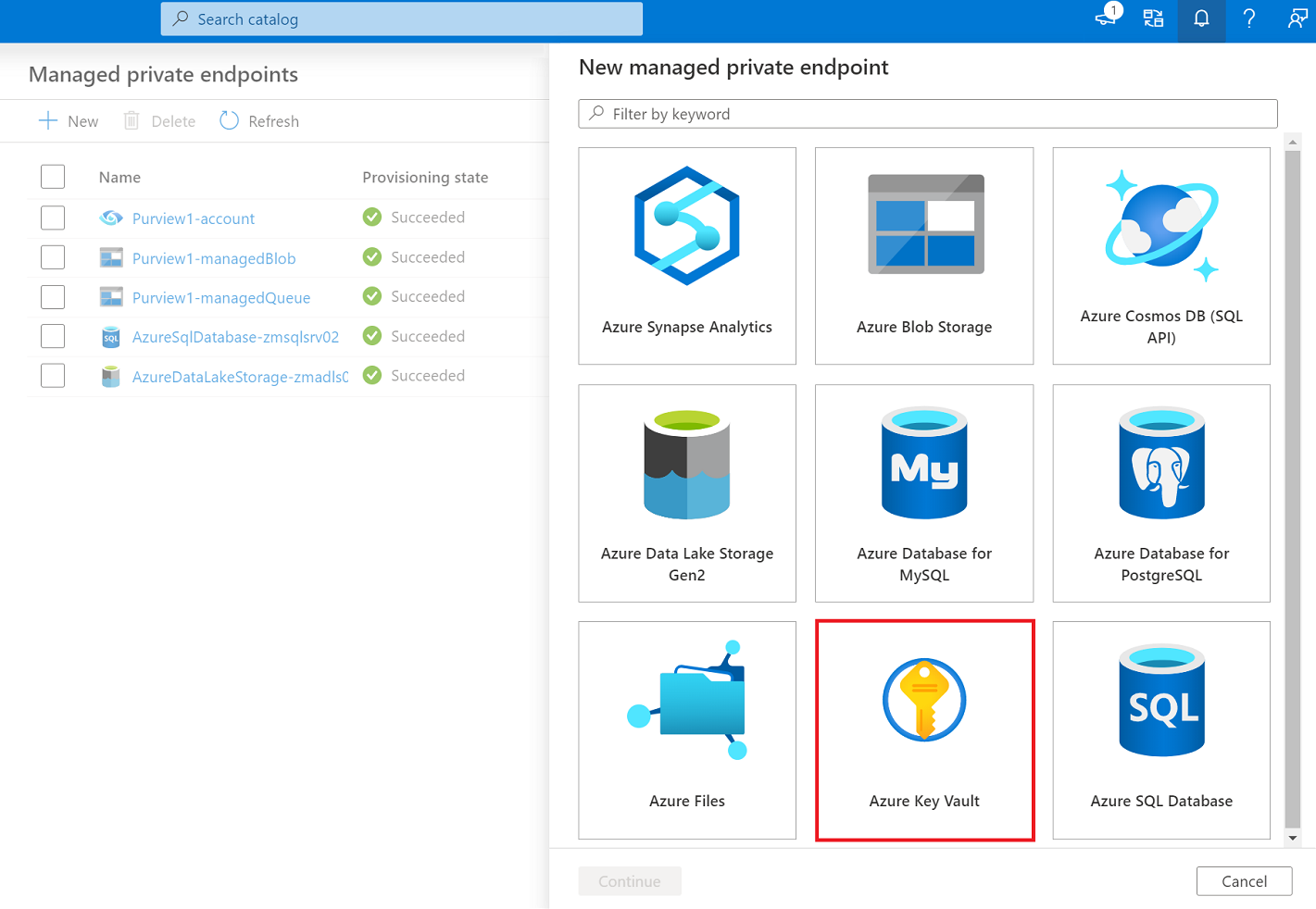

Vaya a Administración y seleccione Puntos de conexión privados administrados.

Seleccione + Nuevo.

En la lista de orígenes de datos admitidos, seleccione el tipo que corresponde al origen de datos que va a examinar mediante Managed VNet Runtime.

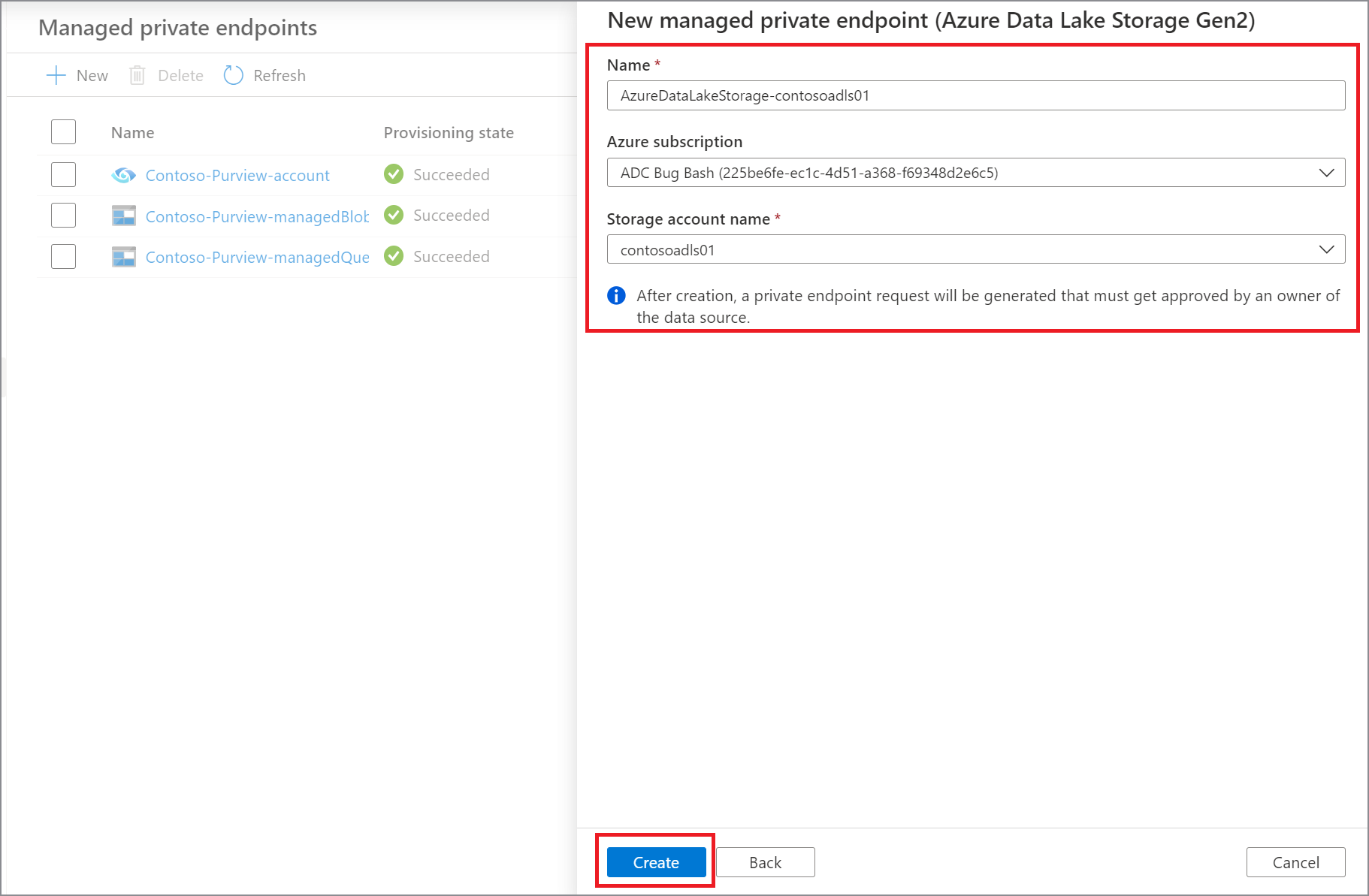

Proporcione un nombre para el punto de conexión privado administrado, seleccione la suscripción de Azure y el origen de datos en las listas desplegables. Seleccione Crear.

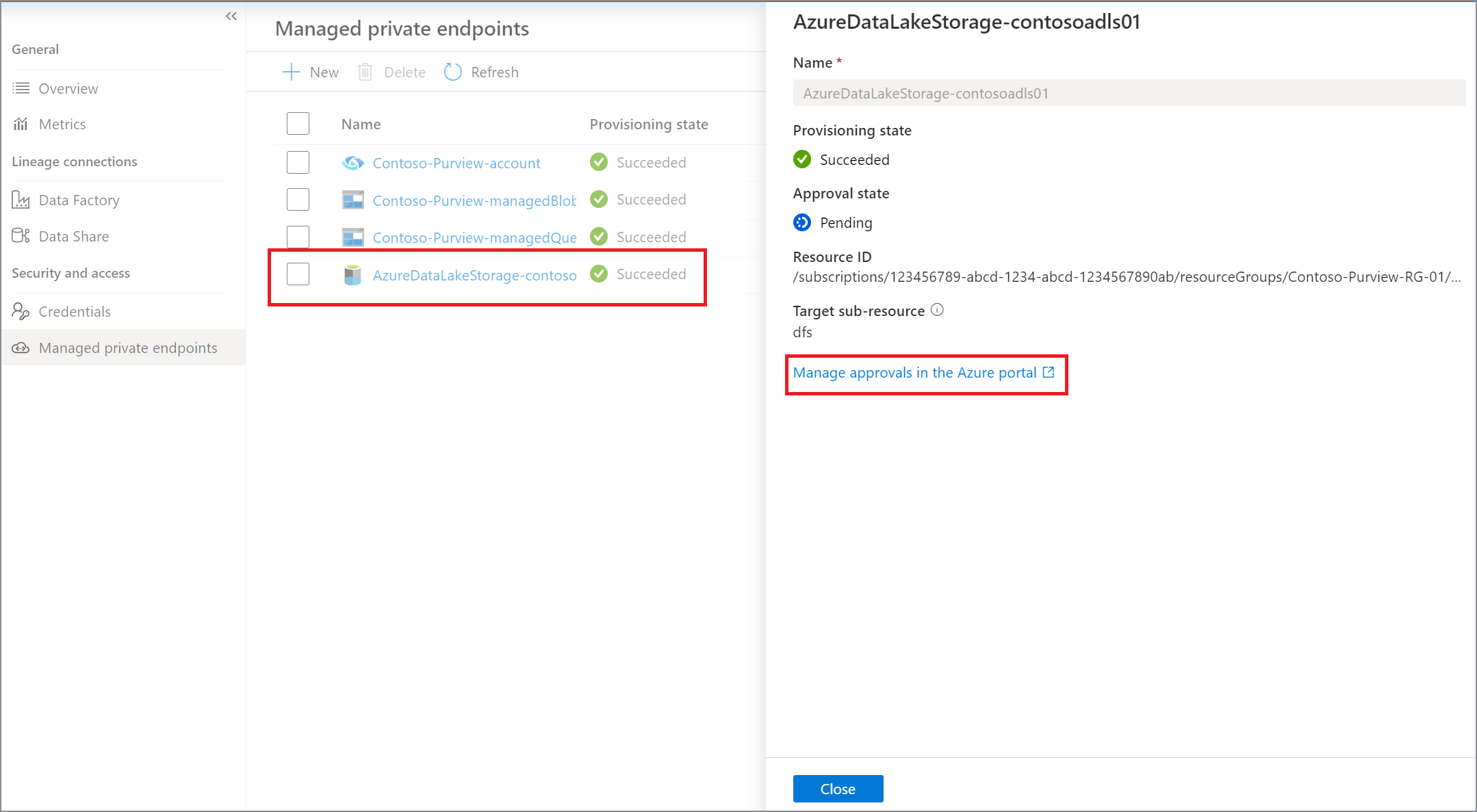

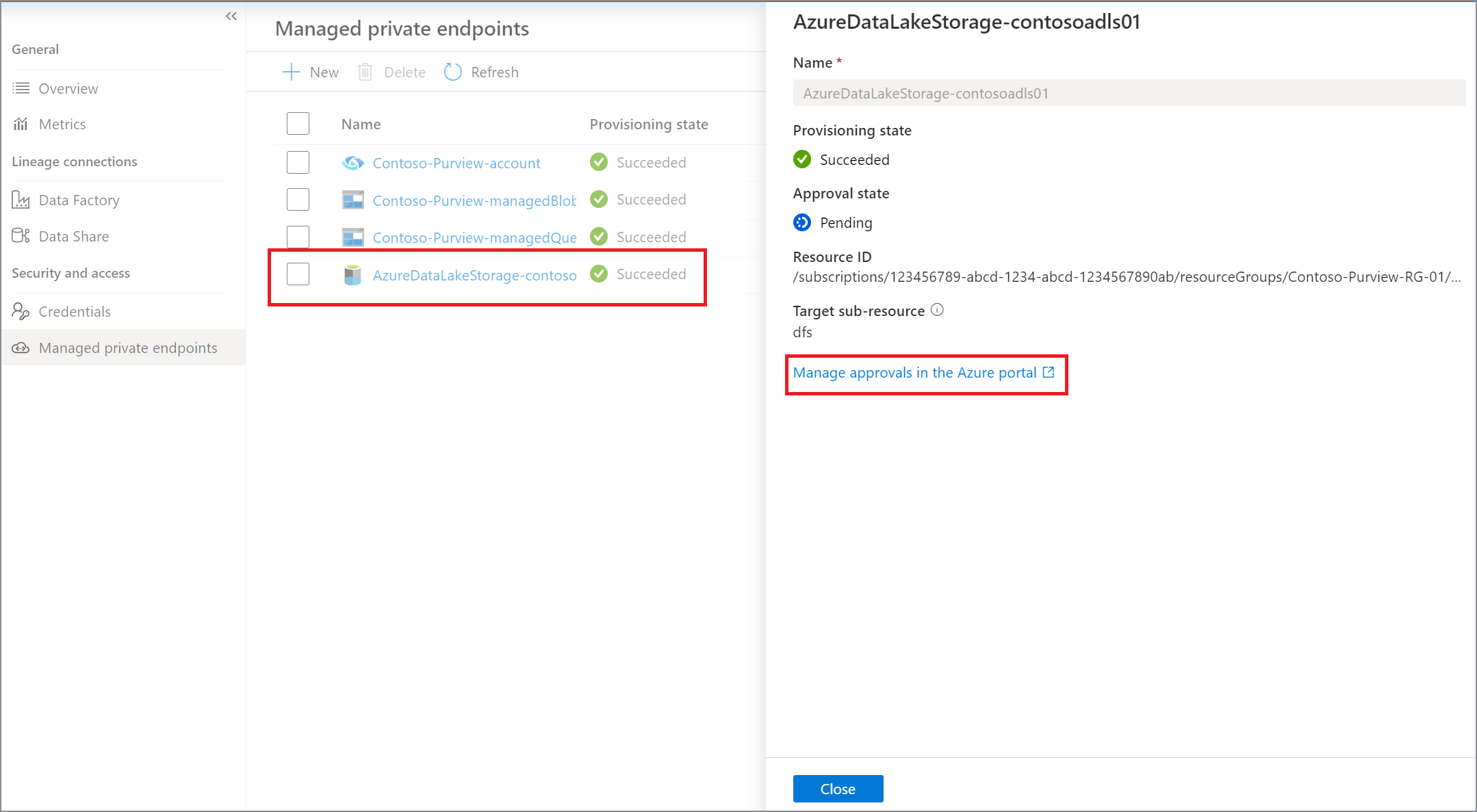

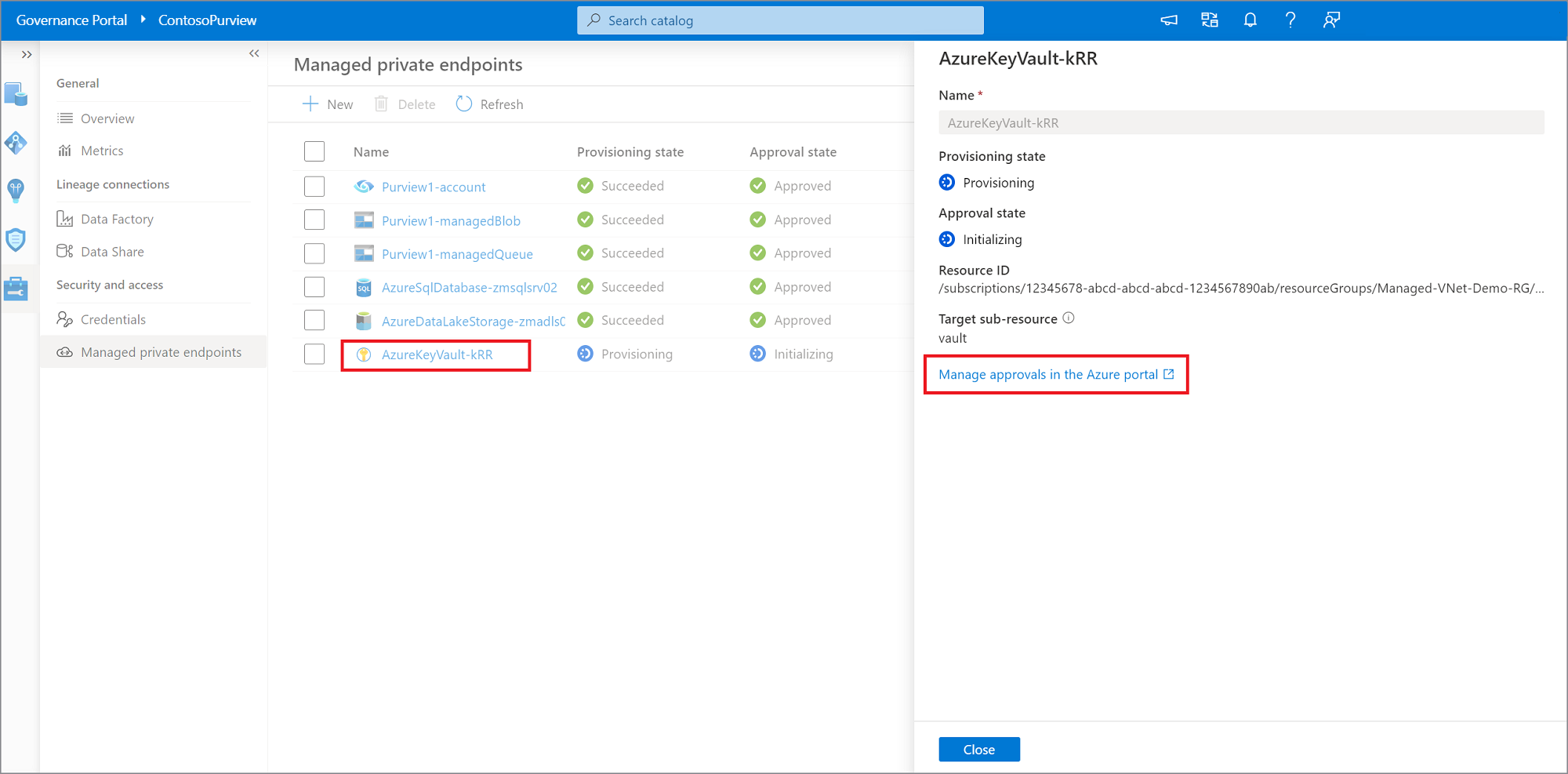

En la lista de puntos de conexión privados administrados, seleccione en el punto de conexión privado administrado recién creado para el origen de datos y, a continuación, seleccione Administrar aprobaciones en el Azure Portal para aprobar el punto de conexión privado en Azure Portal.

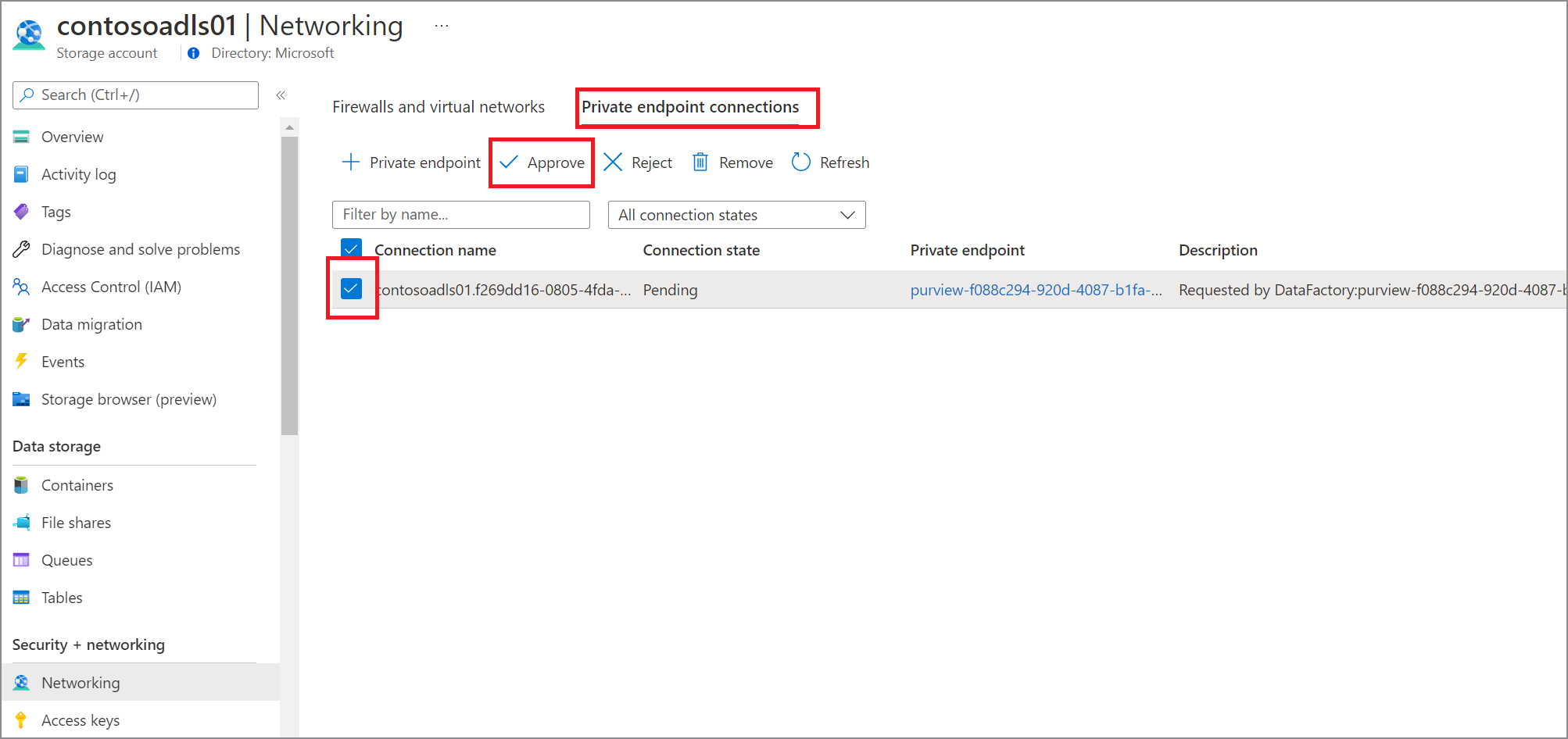

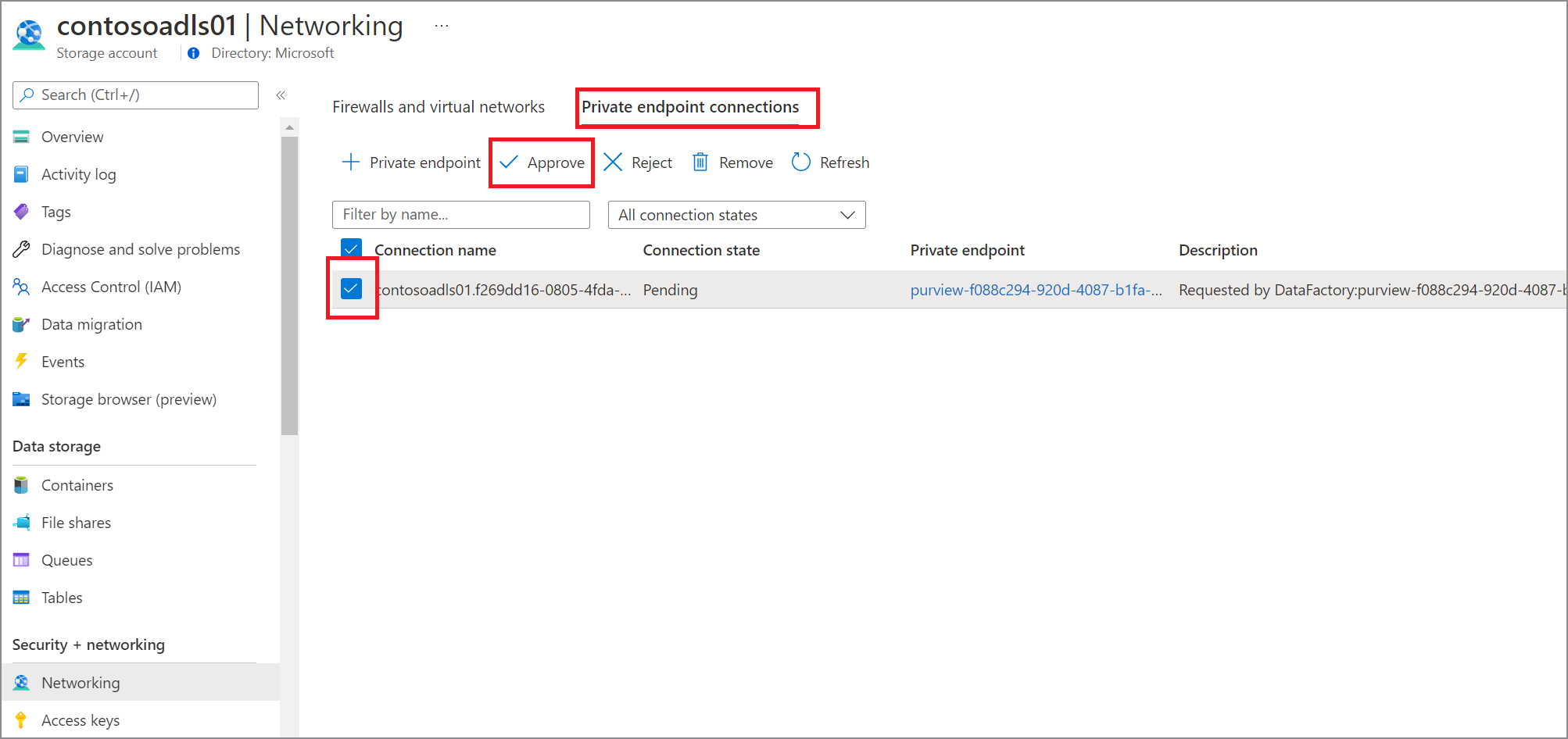

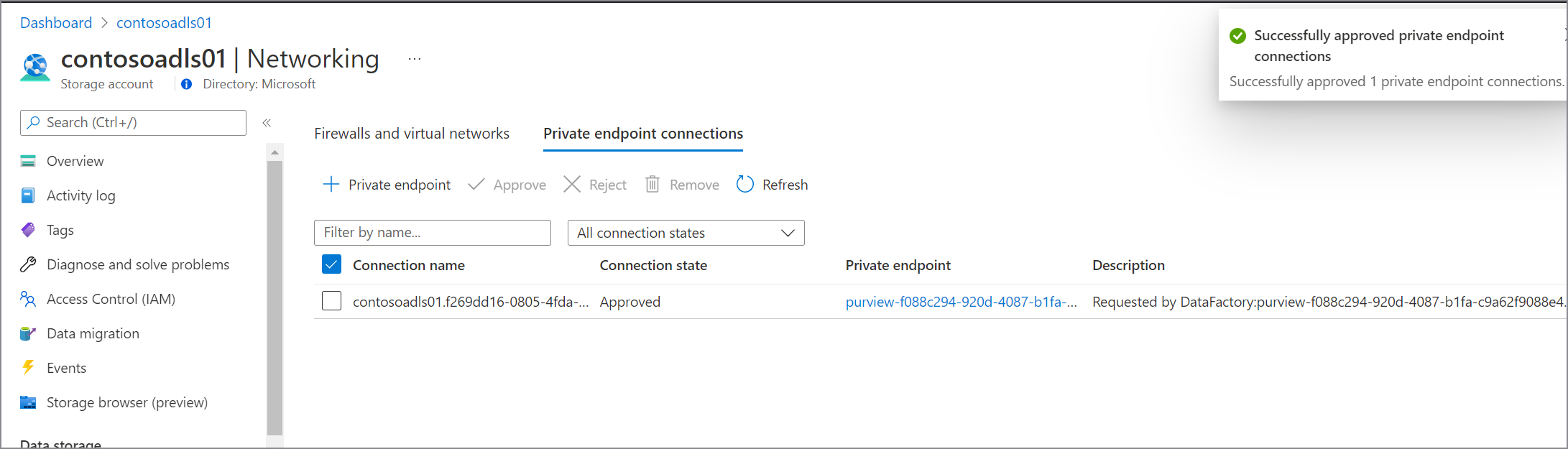

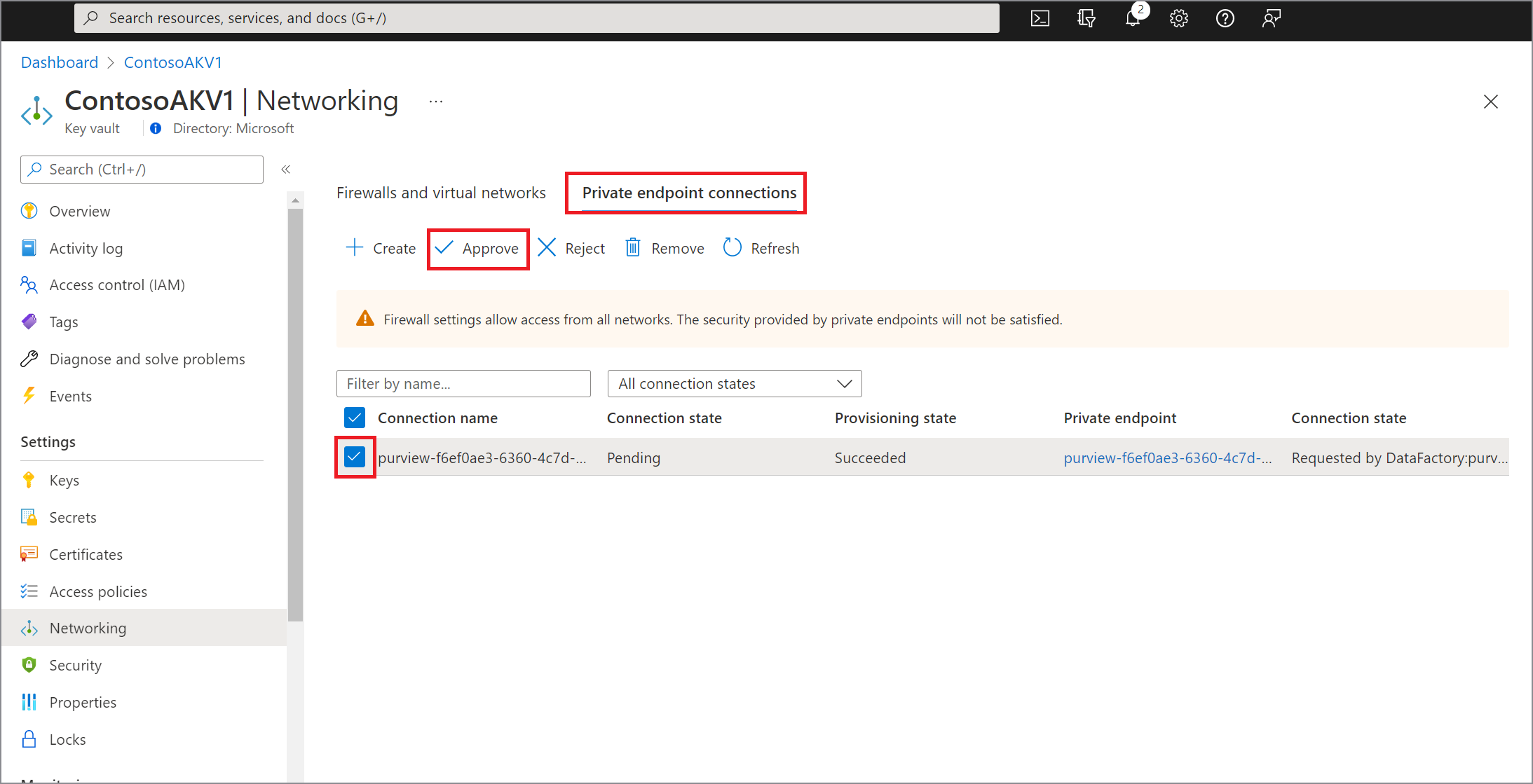

Al hacer clic en el vínculo, se le redirigirá a Azure Portal. En Conexión de puntos de conexión privados, seleccione el punto de conexión privado recién creado y seleccione Aprobar.

Dentro del portal de gobernanza de Microsoft Purview, el punto de conexión privado administrado también debe mostrarse como aprobado.

Registro y examen de un origen de datos mediante Managed VNet Runtime

Registro del origen de datos

Es importante registrar el origen de datos en Microsoft Purview antes de configurar un examen para el origen de datos. Siga estos pasos para registrar el origen de datos si aún no lo ha registrado.

Vaya a su cuenta de Microsoft Purview.

Seleccione Mapa de datos en el menú izquierdo.

Seleccione Registrar.

En Registrar orígenes, seleccione el origen de datos.

Seleccione Continuar.

En la pantalla Registrar orígenes , haga lo siguiente:

- En el cuadro Nombre , escriba un nombre con el que se mostrará el origen de datos en el catálogo.

- En el cuadro de lista desplegable Suscripción , seleccione una suscripción.

- En el cuadro Seleccionar una colección , seleccione una colección.

- Seleccione Registrar para registrar los orígenes de datos.

Para obtener más información, consulte Administración de orígenes de datos en Microsoft Purview.

Examinar el origen de datos

Puede usar cualquiera de las siguientes opciones para examinar orígenes de datos mediante Microsoft Purview Managed VNet Runtime:

Uso de identidad administrada (recomendado): en cuanto se crea la cuenta de Microsoft Purview, se crea automáticamente una identidad administrada asignada por el sistema (SAMI) en el inquilino de Azure AD. En función del tipo de recurso, se requieren asignaciones de roles RBAC específicas para que la identidad administrada asignada por el sistema (SAMI) de Microsoft Purview realice los exámenes.

Uso de otras opciones de autenticación:

Clave de cuenta o autenticación de SQL: los secretos se pueden crear dentro de una Key Vault de Azure para almacenar las credenciales con el fin de habilitar el acceso de Microsoft Purview para examinar orígenes de datos de forma segura mediante los secretos. Un secreto puede ser una clave de cuenta de almacenamiento, una contraseña de inicio de sesión de SQL o una contraseña.

Entidad de servicio: en este método, puede crear una nueva o usar una entidad de servicio existente en el inquilino de Azure Active Directory.

Examen mediante identidad administrada

Para examinar un origen de datos mediante un entorno de ejecución de red virtual administrada y una identidad administrada de Microsoft Purview, siga estos pasos:

Seleccione la pestaña Mapa de datos en el panel izquierdo del portal de gobernanza de Microsoft Purview.

Seleccione el origen de datos que registró.

Seleccione Ver detalles>+ Nuevo examen o use el icono Examinar acción rápida en el icono de origen.

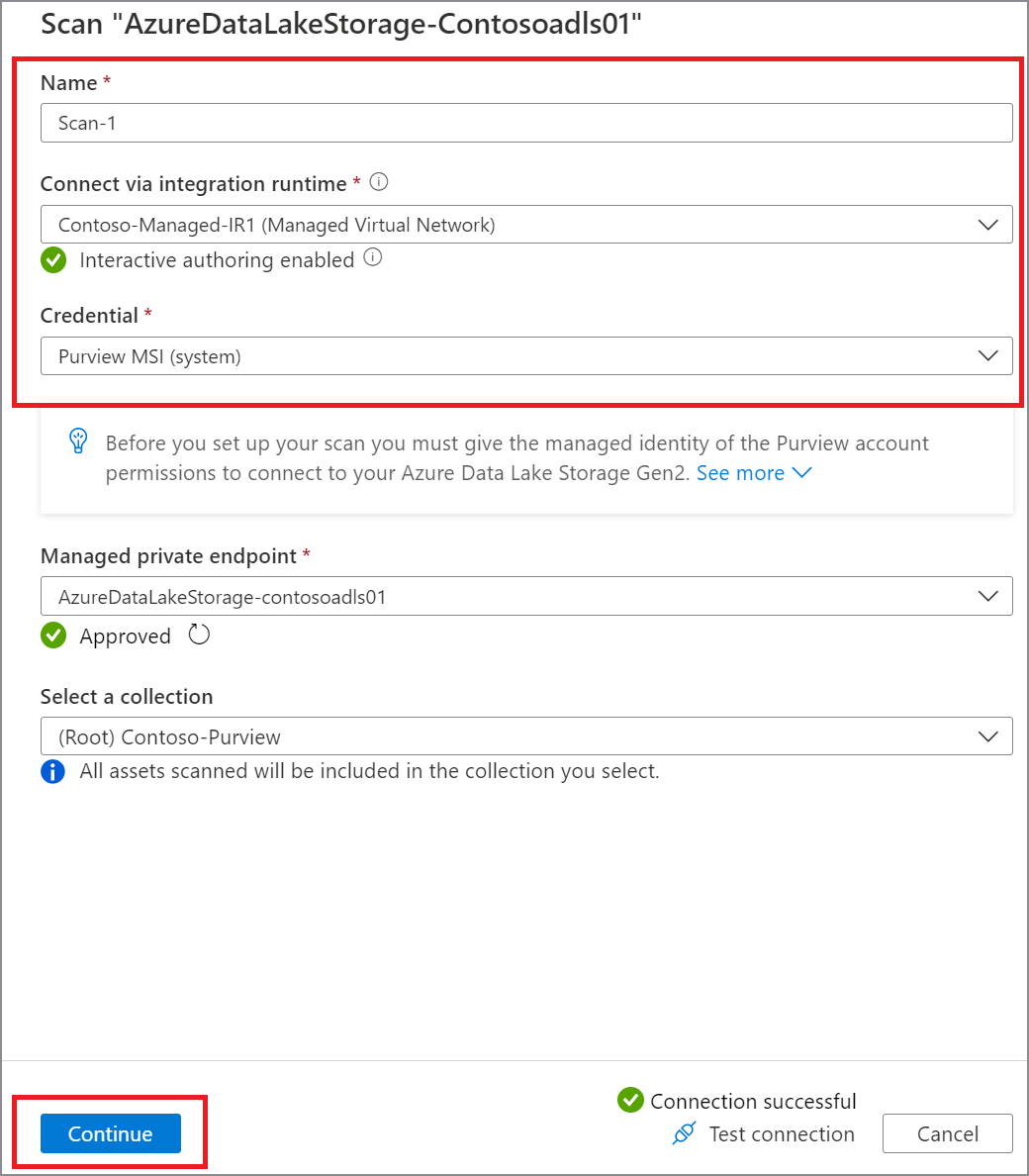

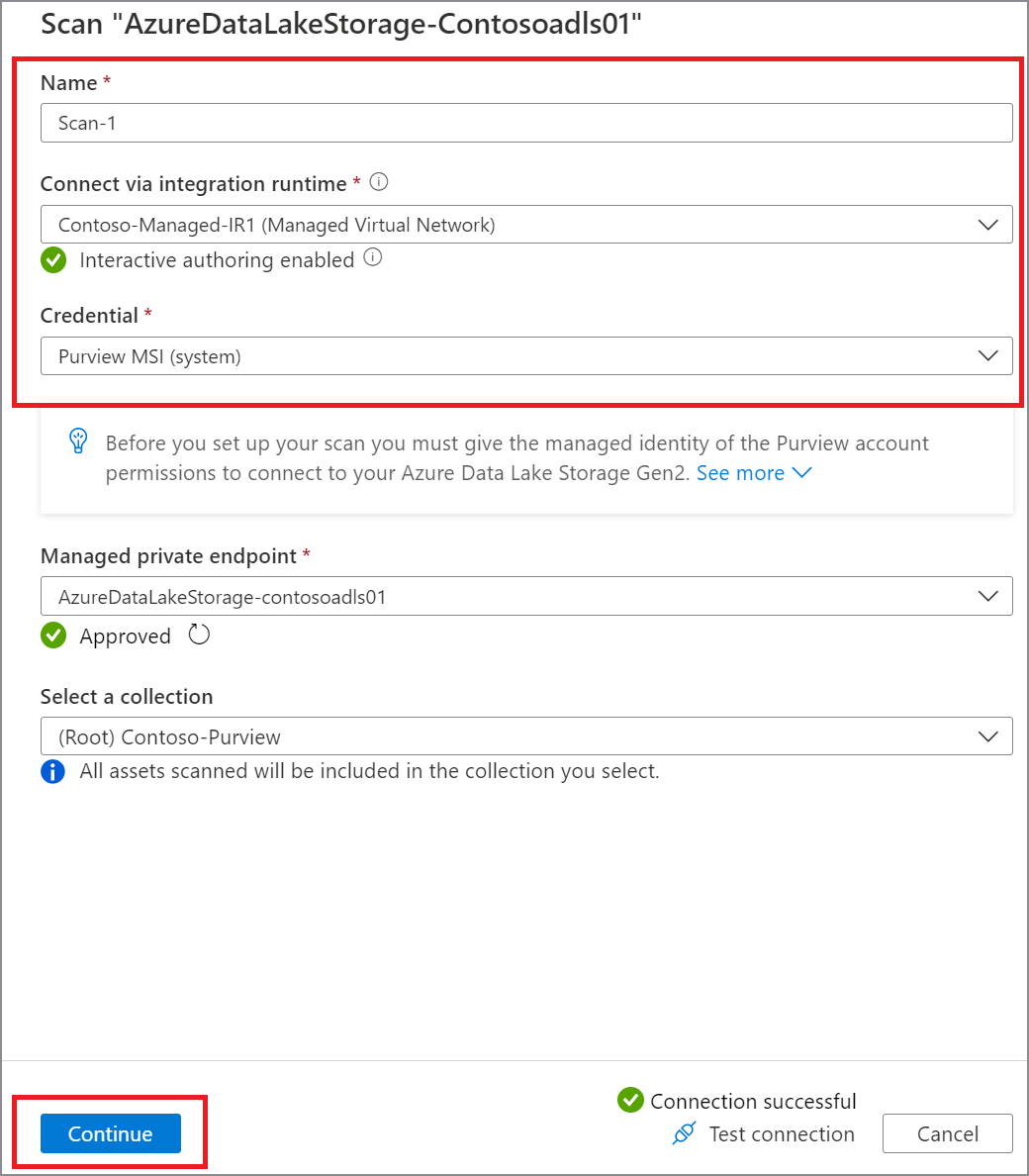

Proporcione un nombre para el examen.

En Conectar a través del entorno de ejecución de integración, seleccione el entorno de ejecución de red virtual administrada recién creado.

En Credencial Seleccione la identidad administrada, elija la colección adecuada para el examen y seleccione Probar conexión. En una conexión correcta, seleccione Continuar.

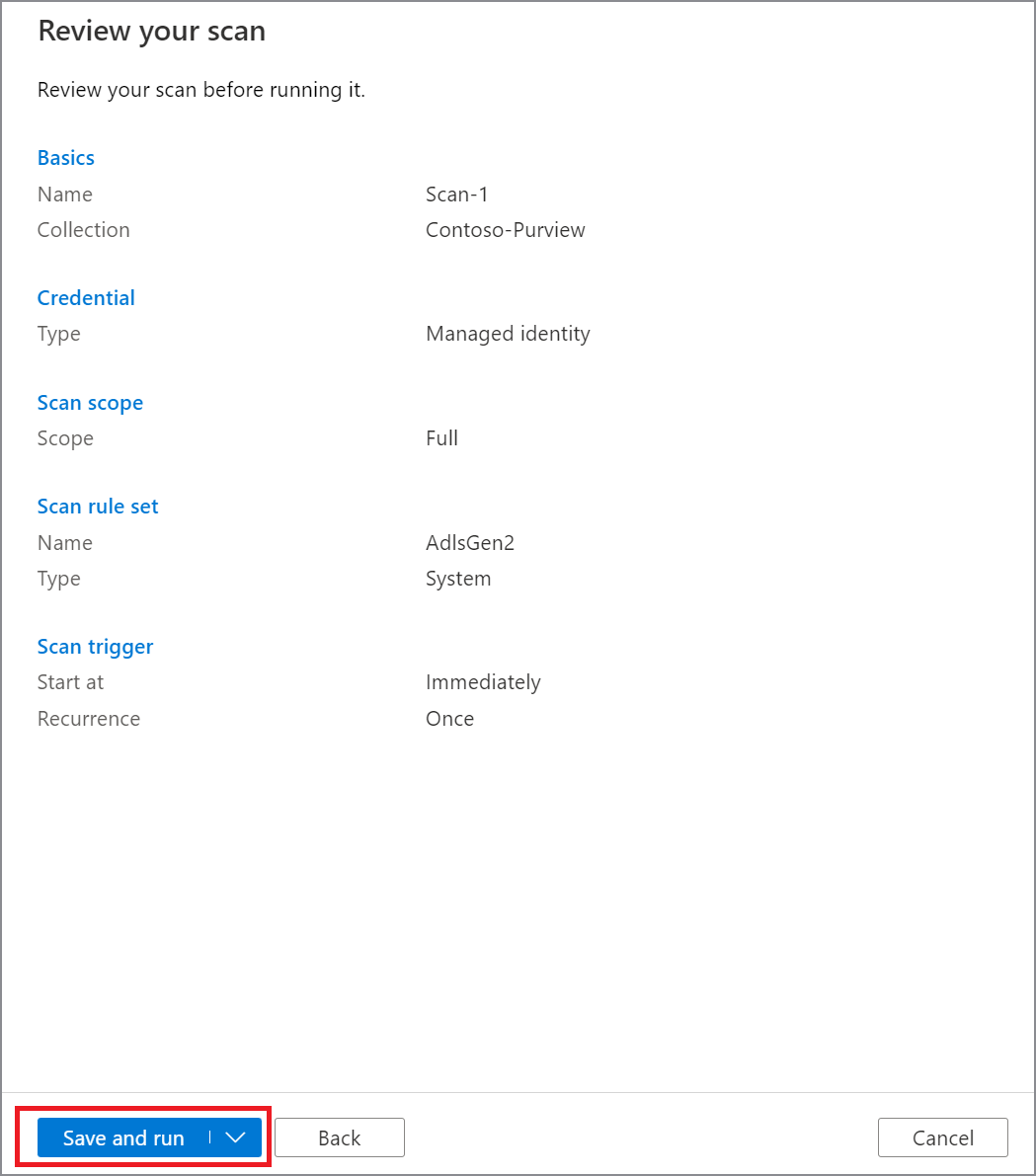

Siga los pasos para seleccionar la regla de examen y el ámbito adecuados para el examen.

Elija el desencadenador de examen. Puede configurar una programación o ejecutar el examen una vez.

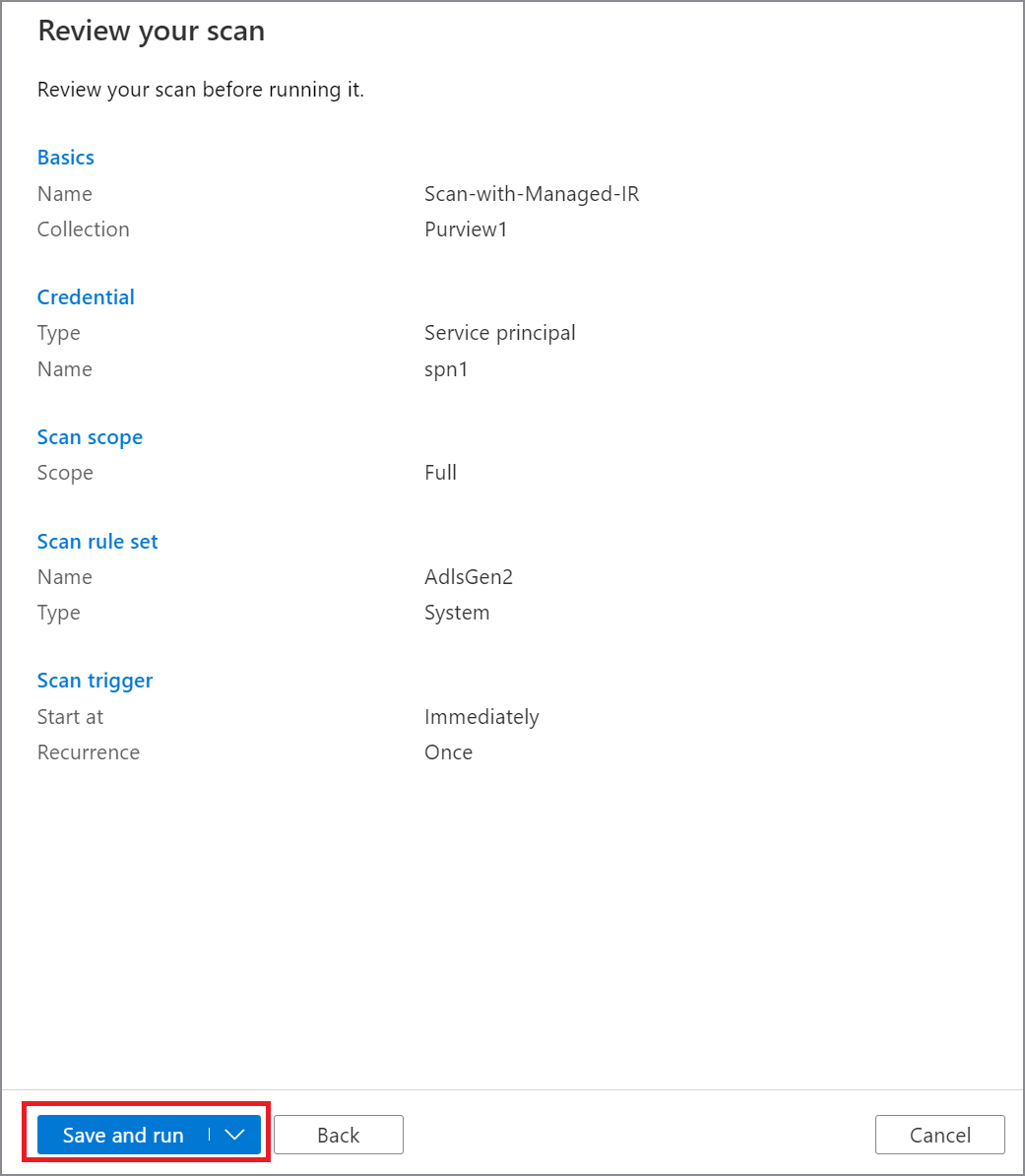

Revise el examen y seleccione Guardar y ejecutar.

Examen mediante otras opciones de autenticación

También puede usar otras opciones admitidas para examinar orígenes de datos mediante Microsoft Purview Managed Runtime. Esto requiere configurar una conexión privada a Azure Key Vault donde se almacena el secreto.

Para configurar un examen mediante la clave de cuenta o la autenticación de SQL, siga estos pasos:

Vaya a Administración y seleccione Puntos de conexión privados administrados.

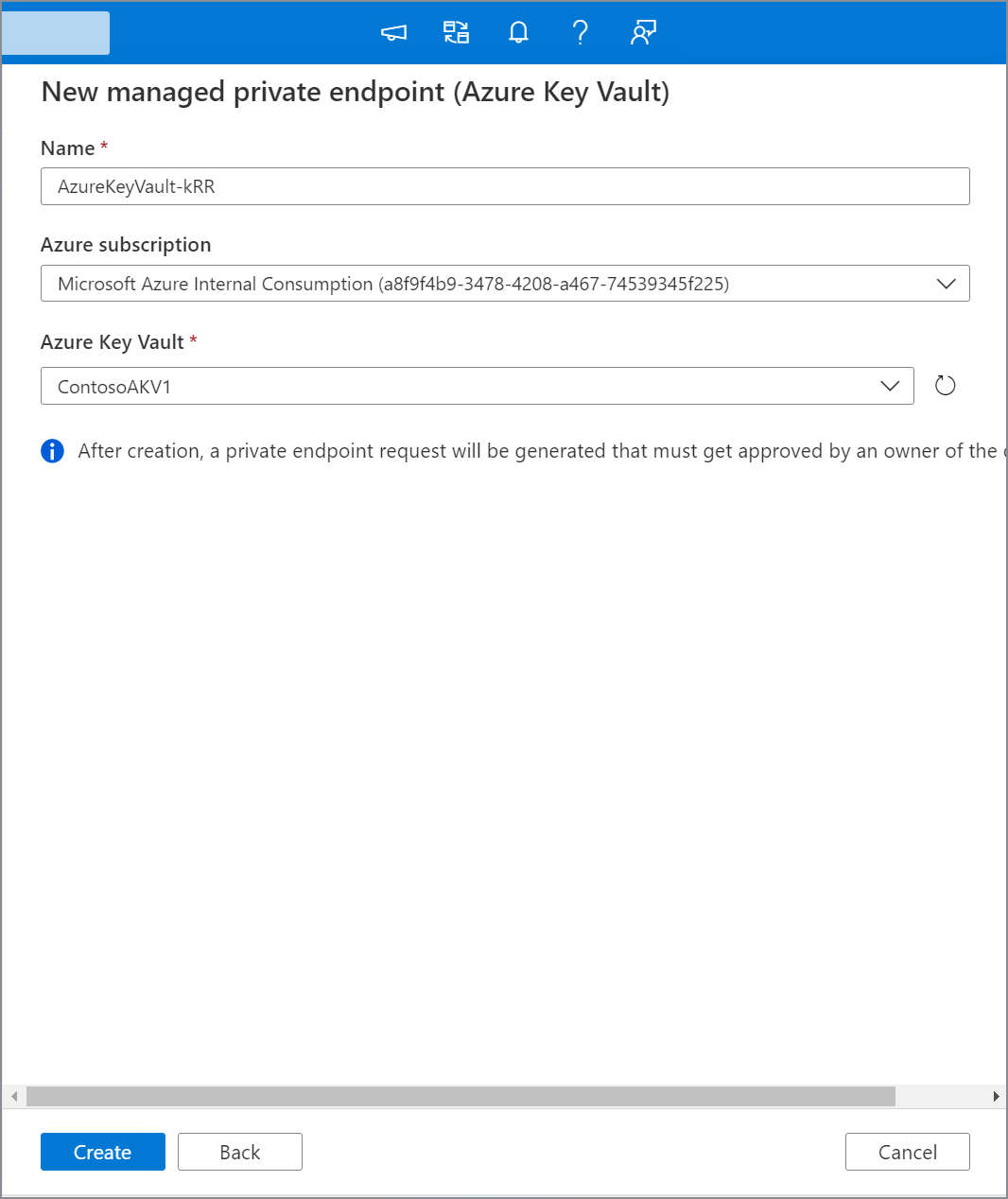

Seleccione + Nuevo.

En la lista de orígenes de datos admitidos, seleccione Key Vault.

Proporcione un nombre para el punto de conexión privado administrado, seleccione la suscripción de Azure y la Key Vault de Azure en las listas desplegables. Seleccione Crear.

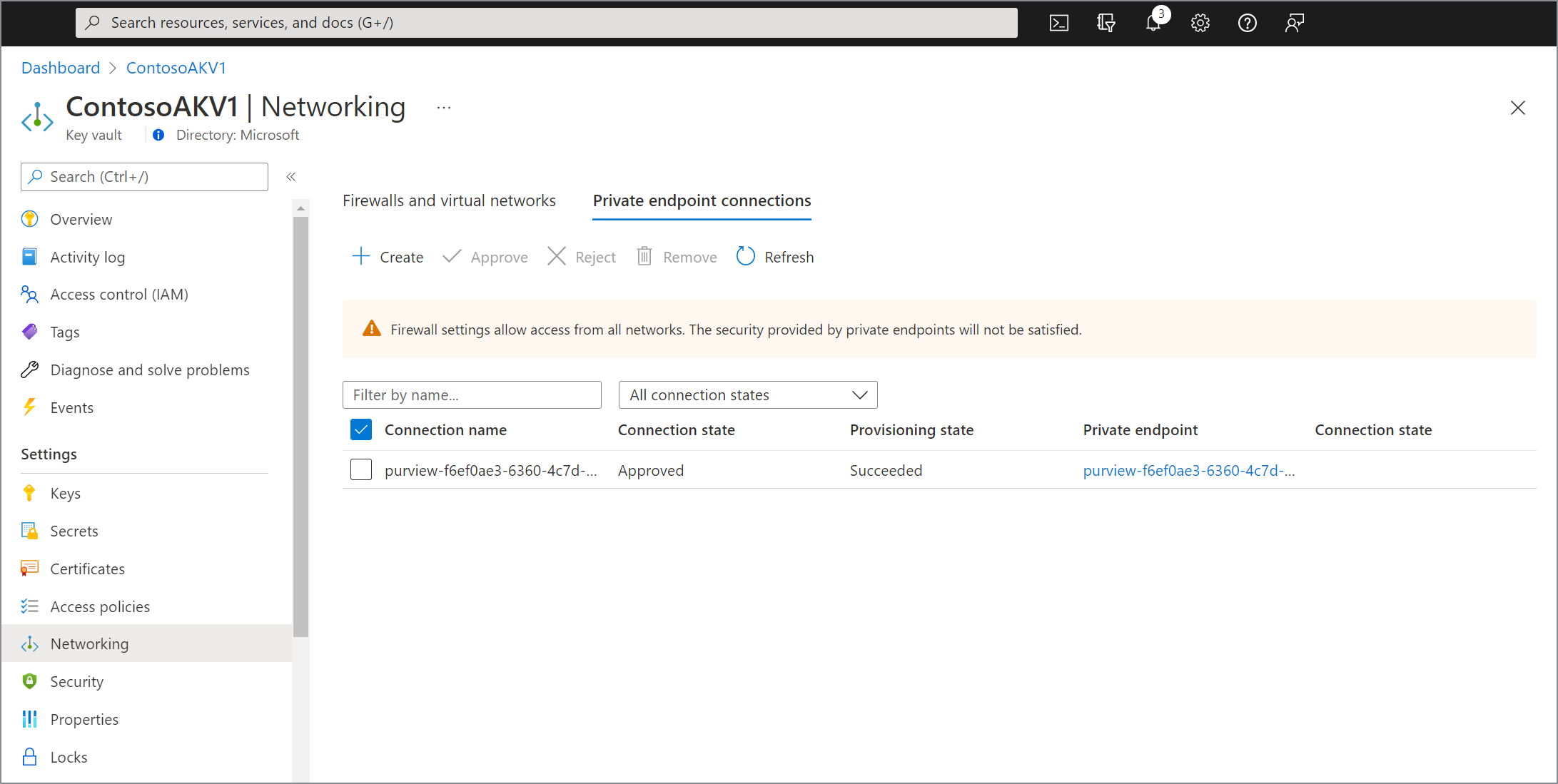

En la lista de puntos de conexión privados administrados, seleccione en el punto de conexión privado administrado recién creado para la Key Vault de Azure y, a continuación, seleccione Administrar aprobaciones en el Azure Portal para aprobar el punto de conexión privado en Azure Portal.

Al hacer clic en el vínculo, se le redirigirá a Azure Portal. En Conexión de puntos de conexión privados, seleccione el punto de conexión privado recién creado para la Key Vault de Azure y seleccione Aprobar.

Dentro del portal de gobernanza de Microsoft Purview, el punto de conexión privado administrado también debe mostrarse como aprobado.

Seleccione la pestaña Mapa de datos en el panel izquierdo del portal de gobernanza de Microsoft Purview.

Seleccione el origen de datos que registró.

Seleccione Ver detalles>+ Nuevo examen o use el icono Examinar acción rápida en el icono de origen.

Proporcione un nombre para el examen.

En Conectar a través del entorno de ejecución de integración, seleccione el entorno de ejecución de red virtual administrada recién creado.

En Credencial Seleccione la credencial que ha registrado anteriormente, elija la colección adecuada para el examen y seleccione Probar conexión. En una conexión correcta, seleccione Continuar.

Siga los pasos para seleccionar la regla de examen y el ámbito adecuados para el examen.

Elija el desencadenador de examen. Puede configurar una programación o ejecutar el examen una vez.

Revise el examen y seleccione Guardar y ejecutar.

Siguientes pasos

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de