Uso de indicadores de amenazas en reglas de análisis

Potencie las reglas de análisis con sus indicadores de amenazas para generar automáticamente alertas en función de la inteligencia sobre amenazas integrada.

Prerrequisitos

Indicadores de amenazas. Pueden consistir en fuentes de inteligencia sobre amenazas, plataformas de inteligencia sobre amenazas, importación en bloque de un archivo plano o una entrada manual.

Orígenes de datos. Los eventos de los conectores de datos deben fluir al área de trabajo de Sentinel.

Una regla de análisis del formato "Mapa de TI..." que pueden asignar los indicadores de amenazas que tiene con los eventos que ha ingerido.

Configuración de una regla para generar alertas de seguridad

A continuación se puede ver un ejemplo de cómo se habilita y configura una regla para generar alertas de seguridad mediante los indicadores de amenazas que ha importado en Microsoft Sentinel. En este ejemplo, se ysa la plantilla de regla llamada TI map IP entity to AzureActivity. Esta regla coincidirá con cualquier indicador de amenazas de tipo de dirección IP con todos sus eventos de actividad de Azure. Cuando se encuentra una coincidencia, se genera una alerta con un incidente correspondiente para que lo investigue el equipo de operaciones de seguridad. Para esta regla de análisis en particular es necesario el conector de datos de actividad de Azure, para importar eventos a nivel de suscripción de Azure, y uno o los dos conectores de datos de Inteligencia sobre amenazas, para importar indicadores de amenazas. Indicadores importados o creados manualmente también desencadenarán esta regla.

En Azure Portal, vaya al servicio Microsoft Sentinel.

Elija el área de trabajo al que importó indicadores de amenazas mediante los conectores de datos de inteligencia sobre amenazas y los datos de actividad de Azure mediante el conector de datos Actividad de Azure.

Seleccione Análisis en la sección Configuración del menú de Microsoft Sentinel.

Seleccione la pestaña Plantillas de reglas para ver la lista de plantillas de reglas de análisis disponibles.

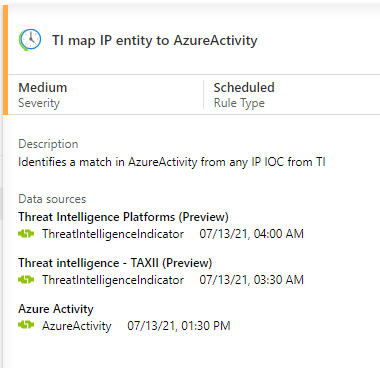

Localice a la regla titulada TI map IP entity to AzureActivity y asegúrese de que ha conectado todos los orígenes de datos necesarios como se muestra a continuación.

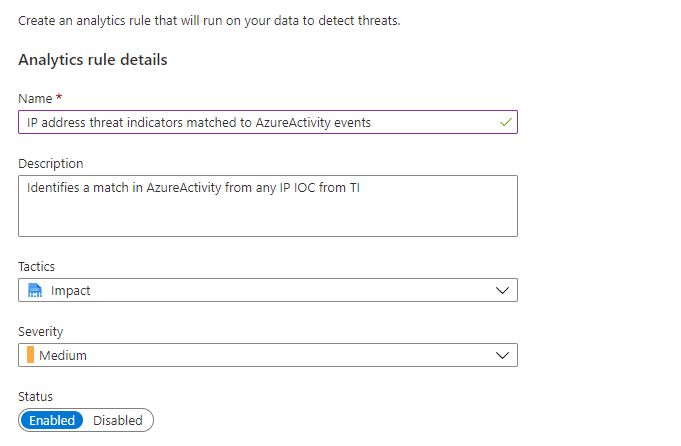

Seleccione la regla TI map IP entity to AzureActivity y luego seleccione Crear regla para abrir un asistente de configuración de reglas. Configure los valores en el asistente y, después, seleccione Siguiente: Establecer la lógica de la regla >.

La parte lógica de la regla del asistente se ha rellenado previamente con los siguientes elementos:

La consulta que se usará en la regla.

Asignaciones de entidades, que indican a Microsoft Sentinel cómo reconocer entidades como Cuentas, Direcciones IP y Direcciones URL, de modo que tanto incidentes como investigaciones entiendan cómo trabajar con los datos en cualquier alerta de seguridad generada por esta regla.

La programación para ejecutar esta regla.

El número de resultados de la consulta necesarios antes de que se genere una alerta de seguridad.

La configuración predeterminada de la plantilla es:

Ejecute una vez por hora.

Haga que coincida cualquier indicador de amenazas de direcciones IP de la tabla ThreatIntelligenceIndicator con cualquier dirección IP encontrada en la última hora de eventos de la tabla AzureActivity.

Genere una alerta de seguridad si los resultados de la consulta son mayores que cero, es decir, si se encuentra alguna coincidencia.

La regla está habilitada.

Puede dejar la configuración predeterminada o cambiarla para satisfacer sus requisitos, y puede definir la configuración de generación de incidentes en la pestaña Configuración del incidente. Para más información, consulte Creación de reglas de análisis personalizadas para detectar amenazas. Cuando haya terminado, seleccione la pestaña Respuesta automática.

Configure cualquier automatización que desee desencadenar al generarse una alerta de seguridad a partir de esta regla de análisis. La automatización en Microsoft Sentinel se realiza mediante combinaciones de reglas de automatización y cuadernos de estrategias, con la tecnología de Azure Logic Apps. Para obtener más información, consulte el Tutorial: Uso de cuadernos de estrategias con reglas de automatización en Microsoft Sentinel. Cuando haya terminado, seleccione el botón Siguiente: Revisar > para continuar.

Cuando vea el mensaje que indica que la validación de la regla se ha superado, seleccione el botón Crear y habrá terminado.

Revisión de las reglas

Busque la regla habilitada en la pestaña Reglas activas de la sección Análisis de Microsoft Sentinel. Edite, habilite, deshabilite, duplique o elimine la regla activa desde allí. La nueva regla se ejecuta inmediatamente después de la activación y, a continuación, se ejecuta en su programación definida.

Según la configuración predeterminada, cada vez que se ejecute la regla en su programación, cualquier resultado encontrado generará una alerta de seguridad. Las alertas de seguridad de Microsoft Sentinel se pueden ver en la sección Registros de Microsoft Sentinel, en la tabla SecurityAlert del grupo Microsoft Sentinel.

En Microsoft Sentinel, las alertas generadas a partir de las reglas de análisis también generan incidentes de seguridad que se encuentran en Incidentes en Administración de amenazas en el menú de Microsoft Sentinel. Los incidentes son aquello que los equipos de operaciones de seguridad investigarán y cuyas prioridades evaluarán para determinar las acciones de respuesta adecuadas. Puede encontrar información detallada en Tutorial: Investigación de incidentes con Microsoft Sentinel.

Nota:

Dado que las reglas de análisis limitan búsqueda después de catorce días, Microsoft Sentinel actualiza los indicadores cada doce días para asegurar su disponibilidad para las coincidencias a través de las reglas de análisis.

Contenido relacionado

En este artículo, se le ha ofrecido información sobre cómo se usan los indicadores de inteligencia sobre amenazas para detectar amenazas. Para más información sobre la inteligencia sobre amenazas en Microsoft Sentinel, consulte los siguientes artículos:

- Uso de los indicadores de amenazas de Microsoft Sentinel.

- Conexión de Microsoft Sentinel a las fuentes de inteligencia sobre amenazas STIX/TAXII.

- Conexión de plataformas de inteligencia sobre amenazas con Microsoft Sentinel.

- Consulte qué plataformas TIP, fuentes TAXII y enriquecimientos se pueden integrar fácilmente con Microsoft Sentinel.