Protección contra la suplantación de identidad en EOP

Sugerencia

¿Sabía que puede probar las características de Microsoft Defender XDR para Office 365 Plan 2 de forma gratuita? Use la prueba de Defender para Office 365 de 90 días en el centro de pruebas del portal de Microsoft Defender. Obtenga información sobre quién puede registrarse y los términos de prueba en Probar Microsoft Defender para Office 365.

En las organizaciones de Microsoft 365 con buzones de correo de Exchange Online o las organizaciones independientes de Exchange Online Protection (EOP) que no tienen buzones de Exchange Online, EOP incluye características para ayudarle a proteger su organización frente a remitentes falsificados.

Cuando se trata de proteger a sus usuarios, Microsoft se toma muy en serio las amenazas de suplantación de identidad. La suplantación es una técnica común usada por atacantes. Los mensajes falsificados parecen provenir de una persona o un lugar distinto a la fuente real. Esta técnica se usa a menudo en campañas de suplantación de identidad diseñadas para obtener credenciales de usuario. La tecnología contra la suplantación de identidad en EOP examina específicamente la falsificación del encabezado From en el cuerpo del mensaje, ya que ese valor de encabezado es el remitente del mensaje que se muestra en los clientes de correo electrónico. Cuando EOP confía mucho en que el encabezado De es falso, el mensaje se identifica como falso.

Las siguientes tecnologías contra la suplantación de identidad están disponibles en EOP:

Autenticación de correo electrónico: una parte integral de cualquier esfuerzo contra la suplantación de identidad es el uso de la autenticación de correo electrónico (también conocida como validación de correo electrónico) por registros de DMARC, DKIM y DMARC en DNS. Puede configurar estos registros para sus dominios, de modo que los sistemas de correo electrónico de destino puedan comprobar la validez de los mensajes que requieran que se envíen a los remitentes de su dominio. Para los mensajes entrantes, Microsoft 365 requiere la autenticación de correo electrónico para los dominios de remitente. Para obtener más información, consulte Autenticación de correo electrónico de Microsoft 365.

EOP analiza y bloquea los mensajes en función de la combinación de métodos de autenticación de correo electrónico estándar y técnicas de reputación del remitente.

Información de inteligencia sobre suplantación de identidad: revise los mensajes suplantados detectados de remitentes en dominios internos y externos durante los últimos siete días. Para obtener más información, consulte Información de inteligencia contra la suplantación de identidad en EOP.

Permitir o bloquear remitentes suplantados en la lista de permitidos o bloqueados de inquilinos: al invalidar el veredicto en la información de inteligencia de suplantación de identidad, el remitente suplantado se convierte en una entrada de bloqueo o permiso manual que solo aparece en la pestaña Remitentes suplantados en la página Permitir o bloquear Listas inquilino en https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem. También puede crear entradas de permitidos o bloqueados manualmente para remitentes de suplantación de identidad antes de que la inteligencia contra la suplantación de identidad los detecte. Para obtener más información, vea Remitentes suplantados en la lista de permitidos o bloqueados de inquilinos.

Directivas contra el phishing: En EOP y Microsoft Defender para Office 365, las directivas contra el phishing contienen las siguientes opciones de configuración contra suplantación de identidad:

- Activar o desactivar la inteligencia contra la suplantación de identidad.

- Activar o desactivar los indicadores de remitente no autentificado en Outlook.

- Especificar la acción para los remitentes bloqueados a los que se les ha suplantado la identidad.

Para obtener más información, consulte Configuración de suplantación de identidad en las directivas contra phishing.

Las directivas contra suplantación de identidad en Defender para Office 365 contienen protecciones adicionales, incluida la protección contra suplantación. Para obtener más información, consulte Configuración exclusiva en directivas contra phishing en Microsoft Defender para Office 365.

Informe de detección de suplantación de identidad: Para obtener más información, consulte el Informe de detección de suplantación de identidad.

Defender para Office 365 organizaciones también pueden usar detecciones en tiempo real (plan 1) o explorador de amenazas (plan 2) para ver información sobre los intentos de suplantación de identidad (phishing). Para obtener más información, consulte Investigación y respuesta frente a amenazas de Microsoft 365.

Sugerencia

Es importante comprender que un error de autenticación compuesta no da lugar directamente a que se bloquee un mensaje. Nuestro sistema usa una estrategia de evaluación holística que considera la naturaleza sospechosa general de un mensaje junto con los resultados de autenticación compuesta. Este método está diseñado para mitigar el riesgo de bloquear incorrectamente el correo electrónico legítimo de dominios que podrían no cumplir estrictamente los protocolos de autenticación de correo electrónico. Este enfoque equilibrado ayuda a distinguir el correo electrónico genuinamente malintencionado de los remitentes de mensajes que simplemente no cumplen con los procedimientos de autenticación de correo electrónico estándar.

Uso de la suplantación de identidad (spoofing) en ataques de phishing

Los remitentes suplantados en los mensajes tienen las siguientes implicaciones negativas para los usuarios:

Engaño: los mensajes de remitentes suplantados pueden engañar al destinatario para que seleccione un vínculo y ceda sus credenciales, descargue malware o responda a un mensaje con contenido confidencial (conocido como compromiso de correo electrónico empresarial o BEC).

El siguiente mensaje es un ejemplo de suplantación de identidad (phishing) que usa el remitente suplantado msoutlook94@service.outlook.com:

Este mensaje no proviene de service.outlook.com, pero el atacante ha falsificado el campo de encabezado De para que parezca que es así. El remitente intentó engañar al destinatario para que seleccionara el vínculo cambiar la contraseña y proporcionar sus credenciales.

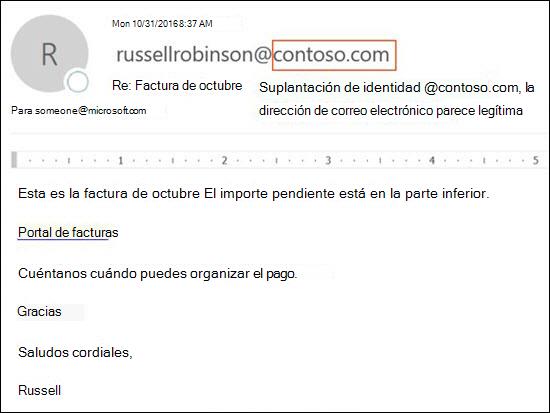

El siguiente mensaje es un ejemplo de BEC que usa el dominio de correo electrónico falsificado contoso.com:

El mensaje parece legítimo, pero el remitente es falso.

Confusión: incluso los usuarios que saben sobre la suplantación de identidad pueden tener dificultades para ver las diferencias entre los mensajes reales y los mensajes de remitentes suplantados.

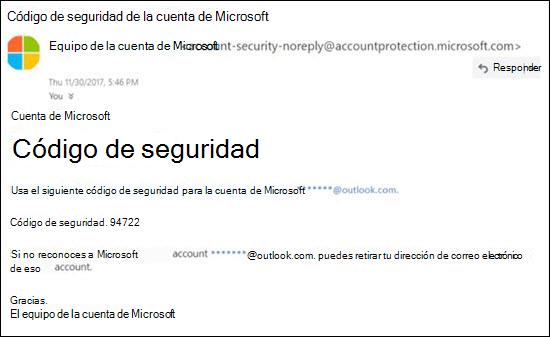

El siguiente mensaje es un ejemplo de un mensaje de restablecimiento de contraseña real desde la cuenta de Microsoft Security:

El mensaje procede de Microsoft, pero los usuarios se han acostumbrado a sospechar. Como es difícil notar la diferencia entre un mensaje de restablecimiento de contraseña verdadero y uno falso, los usuarios pueden ignorar estos mensajes, marcarlos como correo no deseado o informar innecesariamente sobre ellos a Microsoft como intentos de suplantaciones de identidad.

Distintos tipos de suplantación

Microsoft diferencia entre dos tipos diferentes de remitentes suplantados en los mensajes:

Suplantación de identidad en la organización: también conocida como suplantación de identidad propia. Por ejemplo:

El remitente y el destinatario están en el mismo dominio:

De: chris@contoso.com

Para: michelle@contoso.comEl remitente y el destinatario están en subdominios del mismo dominio:

De: laura@marketing.fabrikam.com

Para: julia@engineering.fabrikam.comEl remitente y el destinatario están en dominios diferentes que pertenecen a la misma organización (es decir, los dos dominios están configurados como dominios aceptados en la misma organización):

De: remitente @ microsoft.com

Para: destinatario @ bing.comLos espacios se usan en las direcciones de correo electrónico para evitar la recolección de bots de correo no deseado.

Los mensajes que producen un error de autenticación compuesta debido a la suplantación de identidad dentro de la organización contienen los siguientes valores en los encabezados:

Authentication-Results: ... compauth=fail reason=6xxX-Forefront-Antispam-Report: ...CAT:SPOOF;...SFTY:9.11reason=6xxindica suplantación de identidad dentro de la organización.SFTYes el nivel de seguridad del mensaje.9indica phishing,.11indica la suplantación de identidad dentro de la organización.

Suplantación entre dominios: los dominios del remitente y el destinatario son distintos, y no tienen ninguna relación entre sí (también conocidos como dominios externos). Por ejemplo:

De: chris@contoso.com

Para: michelle@tailspintoys.comLos mensajes que producen un error de autenticación compuesta debido a la suplantación de identidad entre dominios contienen los siguientes valores en los encabezados:

Authentication-Results: ... compauth=fail reason=000/001X-Forefront-Antispam-Report: ...CAT:SPOOF;...SFTY:9.22reason=000indica que el mensaje falló en la autentificación explícita del correo electrónico.reason=001indica que el mensaje ha producido un error de autenticación de correo electrónico implícita.SFTYes el nivel de seguridad del mensaje.9indica phishing,.22indica suplantación de identidad entre dominios.

Para obtener más información sobre los valores y

compauthlos resultados de la autenticación, vea Campos de encabezado del mensaje Authentication-results.

Problemas con la protección contra la suplantación de identidad

Se sabe que las listas de correo (también conocidas como listas de discusión) tienen problemas con la protección contra la suplantación de identidad debido a la forma en que reenvían y modifican los mensajes.

Por ejemplo, Gabriela Laureano (glaureano@contoso.com) está interesada en la observación de aves, se une a la lista birdwatchers@fabrikam.comde correo y envía el siguiente mensaje a la lista:

De: "Gabriela Laureano" <glaureano@contoso.com>

Para: Lista de discusión de observadores de aves <birdwatchers@fabrikam.com>

Asunto: Excelente vista de arrendajos azules en la cima del Monte Rainier esta semana¿Alguien quiere echar un vistazo a la vista de esta semana desde el Monte Rainier?

El servidor de la lista de distribución de correo recibe el mensaje, modifica su contenido y lo reproduce para los miembros de la lista. El mensaje reproducido tiene la misma dirección From (glaureano@contoso.com), pero se agrega una etiqueta a la línea de asunto y se agrega un pie de página a la parte inferior del mensaje. Este tipo de modificación es común en las listas de distribución de correo y puede producir falsos positivos de suplantación de identidad.

De: "Gabriela Laureano" <glaureano@contoso.com>

Para: Lista de discusión de observadores de aves <birdwatchers@fabrikam.com>

Asunto: [OBSERVADORESDEAVES] Excelente vista de arrendajos azules en la cima del Monte Rainier esta semana¿Alguien quiere echar un vistazo a la vista de esta semana desde el Monte Rainier?

Este mensaje se envió a la lista de discusión de observadores de aves. Puede cancelar la suscripción en cualquier momento.

Para ayudar a que los mensajes de la lista de distribución de correo pasen las comprobaciones contra la suplantación, siga los pasos siguientes en función de si controla la lista de distribución de correo:

Su organización es propietaria de la lista de correo:

- Consulte las preguntas más frecuentes en DMARC.org: Manejo una lista de distribución de correo y quiero interactúan con DMARC, ¿qué debo hacer?

- Lea las instrucciones en esta entrada de blog: Una sugerencia para los operadores de la lista de distribución de correo para interactuar con DMARC sin errores.

- Considere la posibilidad de instalar actualizaciones en el servidor de lista de correo para admitir ARC. Para más información, vea http://arc-spec.org.

Su organización no es propietaria de la lista de correo:

- Pida al encargado de la lista de distribución de correo que configure la autenticación de correo electrónico para el dominio desde el que se reenvía la lista de distribución de correo. Es más probable que los propietarios actúen si hay suficientes miembros que les pidan que configuren la autenticación por correo electrónico. Aunque Microsoft también trabaja con los propietarios de dominios para publicar los registros necesarios, es aún más efectivo cuando los usuarios individuales lo solicitan.

- Cree reglas de bandeja de entrada en el cliente de correo electrónico para mover los mensajes a la Bandeja de entrada.

- Use la lista de permitidos o bloqueados de inquilinos para crear una entrada de permiso para la lista de correo para tratarla como legítima. Para obtener más información, consulte Creación de entradas permitidas para remitentes suplantados.

Si todos los demás falla, puede notificar el mensaje como falso positivo a Microsoft. Para obtener más información, consulte Notificar mensajes y archivos a Microsoft.

Consideraciones para la protección contra la suplantación de identidad

Si es un administrador que actualmente envía mensajes a Microsoft 365, debe asegurarse de que el correo electrónico se haya autenticado correctamente. En caso contrario, es posible que se marque como correo no deseado o phishing. Para obtener más información, consulte Cómo evitar errores de autenticación por correo electrónico al enviar correo a Microsoft 365.

Los remitentes de las listas de remitentes seguros de usuarios individuales (o administradores) omiten partes de la pila de filtrado, incluida la protección contra suplantación de identidad. Para más información, consulte Remitentes seguros de Outlook.

Si es posible, los administradores deben evitar el uso de listas de remitentes permitidas o listas de dominios permitidas en las directivas contra correo no deseado. Estos remitentes omiten la mayor parte de la pila de filtrado (los mensajes de phishing y malware de alta confianza siempre están en cuarentena). Para más información, consulte Usar listas de remitentes permitidos o listas de dominios permitidos.