Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Como cliente existente de Microsoft 365, las páginas Pruebas y evaluación del portal de Microsoft Defender en https://security.microsoft.com le permiten probar las características de Microsoft Defender para Office 365 Plan 2 antes de comprar.

Antes de probar Defender para Office 365 plan 2, hay algunas preguntas clave que debe formularse a sí mismo:

- ¿Quiero observar pasivamente lo que Defender para Office 365 Plan 2 puede hacer por mí (auditoría), o quiero Defender para Office 365 Plan 2 para tomar medidas directas sobre los problemas que encuentra (bloquear)?

- En cualquier caso, ¿cómo puedo saber lo que Defender para Office 365 Plan 2 está haciendo por mí?

- ¿Cuánto tiempo tengo antes de tomar la decisión de mantener Defender para Office 365 Plan 2?

Este artículo le ayuda a responder a esas preguntas para que pueda probar Defender para Office 365 plan 2 de forma que satisfaga mejor las necesidades de su organización.

Para obtener una guía complementaria sobre cómo usar la prueba, consulte Guía del usuario de prueba: Microsoft Defender para Office 365.

Nota:

Las pruebas y evaluaciones de Defender para Office 365 no están disponibles en organizaciones gubernamentales de Estados Unidos (Microsoft 365 GCC, GCC High y DoD) ni en organizaciones Microsoft 365 Educación.

Introducción a Defender para Office 365

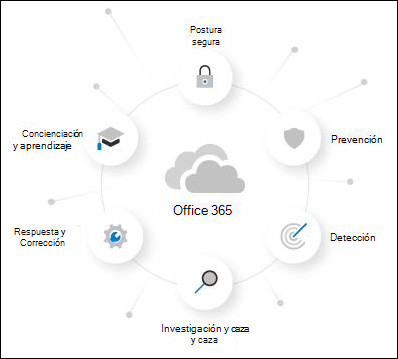

Defender para Office 365 ayuda a las organizaciones a proteger su empresa al ofrecer una lista completa de funcionalidades. Para obtener más información, consulte Microsoft Defender para Office 365.

También puede obtener más información sobre Defender para Office 365 en esta guía interactiva.

Vea este breve vídeo para obtener más información sobre cómo puede hacer más en menos tiempo con Microsoft Defender para Office 365.

Para obtener información sobre los precios, consulte Microsoft Defender para Office 365.

Cómo funcionan las pruebas y evaluaciones para Defender para Office 365

Directivas

Defender para Office 365 incluye las características de Exchange Online Protection (EOP), que están presentes en todas las organizaciones de Microsoft 365 con buzones de Exchange Online, y características exclusivas de Defender para Office 365.

Las características de protección de EOP y Defender para Office 365 se implementan mediante directivas. Las directivas exclusivas de Defender para Office 365 se crean automáticamente según sea necesario:

- Protección contra suplantación en directivas antiphishing

- Datos adjuntos seguros para mensajes de correo electrónico

-

Vínculos seguros para mensajes de correo electrónico y Microsoft Teams

- Vínculos seguros detona las direcciones URL durante el flujo de correo. Para evitar la detonación de direcciones URL específicas, envíe las direcciones URL a Microsoft como direcciones URL correctas. Para obtener instrucciones, consulte Notificar direcciones URL correctas a Microsoft.

- Vínculos seguros no encapsula los vínculos URL en los cuerpos de mensajes de correo electrónico.

Su elegibilidad para una evaluación o evaluación significa que ya tiene EOP. No se crean directivas EOP nuevas o especiales para la evaluación o evaluación de Defender para Office 365 Plan 2. Las directivas de EOP existentes en la organización de Microsoft 365 siguen siendo capaces de actuar sobre los mensajes (por ejemplo, enviar mensajes a la carpeta de Email no deseado o poner en cuarentena):

- Directivas antimalware

- Protección contra correo no deseado entrante

- Protección contra la suplantación de identidad en directivas contra suplantación de identidad

Las directivas predeterminadas para estas características de EOP siempre están activadas, se aplican a todos los destinatarios y siempre se aplican por última vez después de las directivas personalizadas.

Modo de auditoría frente a modo de bloqueo para Defender para Office 365

¿Desea que su experiencia de Defender para Office 365 sea activa o pasiva? Están disponibles los siguientes modos:

Modo de auditoría: se crean directivas de evaluación especiales para la protección contra suplantación de identidad (que incluye protección contra suplantación), datos adjuntos seguros y vínculos seguros. Estas directivas de evaluación están configuradas para detectar solo amenazas. Defender para Office 365 detecta mensajes dañinos para los informes, pero los mensajes no se actúan sobre ellos (por ejemplo, los mensajes detectados no se ponen en cuarentena). La configuración de estas directivas de evaluación se describe en la sección Directivas en modo de auditoría más adelante en este artículo.

Nota:

Las siguientes características de protección están activadas de forma predeterminada y pueden realizar acciones en los elementos, incluso en el modo de auditoría:

- Tiempo de protección de vínculos seguros en cargas de trabajo que no son de correo electrónico (por ejemplo, Microsoft Teams, SharePoint y OneDrive).

- Purga automática de cero horas (ZAP) en Microsoft Teams.

También puede activar o desactivar de forma selectiva la protección contra phishing (suplantación y suplantación), la protección de vínculos seguros y la protección de datos adjuntos seguros. Para obtener instrucciones, consulte Administración de la configuración de evaluación.

El modo auditoría proporciona informes especializados para las amenazas detectadas por las directivas de evaluación en la página de evaluación de Microsoft Defender para Office 365 en https://security.microsoft.com/atpEvaluation. Estos informes se describen en la sección Informes para el modo de auditoría más adelante en este artículo.

Modo de bloqueo: la plantilla de Standard para las directivas de seguridad preestablecidas se activa y se usa para la prueba y los usuarios que especifique incluir en la prueba se agregan a la directiva de seguridad preestablecida de Standard. Defender para Office 365 detecta y toma medidas en los mensajes dañinos (por ejemplo, los mensajes detectados están en cuarentena).

La selección predeterminada y recomendada es limitar estas directivas de Defender para Office 365 a todos los usuarios de la organización. Pero durante o después de la configuración de la prueba, puede cambiar la asignación de directiva a usuarios, grupos o dominios de correo electrónico específicos en el portal de Microsoft Defender o en Exchange Online PowerShell.

La información sobre las amenazas detectadas por Defender para Office 365 está disponible en los informes normales y las características de investigación de Defender para Office 365 Plan 2, que se describen en la sección Informes para el modo de bloqueo más adelante en este artículo.

Los factores clave que determinan qué modos están disponibles para usted son:

Ya sea que tenga o no Defender para Office 365 (Plan 1 o Plan 2) como se describe en la sección siguiente.

Cómo se entrega el correo electrónico a la organización de Microsoft 365, tal como se describe en los escenarios siguientes:

El correo de Internet fluye directamente en Microsoft 365, pero la suscripción actual solo tiene Exchange Online Protection (EOP) o Defender para Office 365 Plan 1.

En estos entornos, el modo de auditoría o el modo de bloqueo están disponibles, en función de las licencias, como se explica en la sección siguiente.

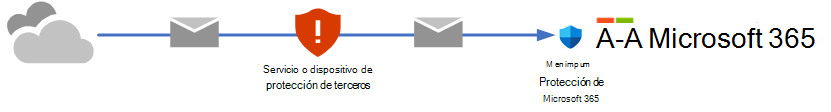

Actualmente usa un servicio o dispositivo de terceros para la protección por correo electrónico de los buzones de Microsoft 365. El correo de Internet fluye a través del servicio de protección antes de su entrega a la organización de Microsoft 365. La protección de Microsoft 365 es lo más baja posible (nunca está completamente desactivada; por ejemplo, siempre se aplica la protección contra malware).

En estos entornos, solo está disponible el modo de auditoría . No es necesario cambiar el flujo de correo (registros MX) para evaluar Defender para Office 365 plan 2.

Evaluación frente a prueba para Defender para Office 365

¿Cuál es la diferencia entre una evaluación y una evaluación de Defender para Office 365 Plan 2? ¿No son lo mismo? Bueno, sí y no. Las licencias de su organización de Microsoft 365 marcan la diferencia:

No Defender para Office 365 Plan 2: si aún no tiene Defender para Office 365 Plan 2 (por ejemplo, tiene EOP independiente, Microsoft 365 E3, Microsoft 365 Empresa Premium o un Defender para Office 365 suscripción del complemento Plan 1), puede iniciar la experiencia del plan 2 de Defender para Office 365 desde las siguientes ubicaciones en el portal de Microsoft Defender:

- La página de pruebas de Microsoft 365 en https://security.microsoft.com/trialHorizontalHub.

- La página de evaluación Microsoft Defender para Office 365 en https://security.microsoft.com/atpEvaluation.

Puede seleccionar el modo de auditoría (directivas de evaluación) o el modo de bloqueo (Standard directiva de seguridad preestablecida) durante la configuración de la evaluación o la prueba.

Independientemente de la ubicación que use, aprovisionamos automáticamente las licencias necesarias Defender para Office 365 plan 2 al inscribirse. No es necesario obtener y asignar manualmente licencias del plan 2 en el Centro de administración de Microsoft 365.

Las licencias aprovisionadas automáticamente son válidas durante 90 días. Lo que significa este período de 90 días depende de las licencias existentes en su organización:

Sin Defender para Office 365 Plan 1: para organizaciones sin Defender para Office 365 Plan 1 (por ejemplo, EOP independiente o Microsoft 365 E3) todos los Defender para Office 365 Las características del plan 2 (en particular, las directivas de seguridad) solo están disponibles durante el período de 90 días.

Defender para Office 365 Plan 1: las organizaciones con Defender para Office 365 plan 1 (por ejemplo, suscripciones de Microsoft 365 Empresa Premium o complementos) ya tienen las mismas directivas de seguridad disponibles en Defender para Office 365 plan 2: protección contra suplantación en directivas anti phishing, directivas de datos adjuntos seguros y directivas de vínculos seguros.

Las directivas de seguridad del modo de auditoría (directivas de evaluación) o del modo de bloqueo (Standard directiva de seguridad preestablecida) no expiran ni dejan de funcionar después de 90 días. Lo que termina después de 90 días son las funcionalidades de automatización, investigación, corrección y educación de Defender para Office 365 Plan 2 que no están disponibles en el Plan 1.

Si configura la evaluación o evaluación en modo de auditoría (directivas de evaluación), puede convertirla posteriormente al modo de bloqueo (Standard directiva de seguridad preestablecida). Para obtener instrucciones, consulte la sección Convertir a Standard protección más adelante en este artículo.

Defender para Office 365 Plan 2: si ya tiene Defender para Office 365 plan 2 (por ejemplo, como parte de una suscripción de Microsoft 365 E5), Defender para Office 365 no está disponible para seleccionar en Microsoft. Página de pruebas 365 en https://security.microsoft.com/trialHorizontalHub.

Su única opción es configurar una evaluación de Defender para Office 365 en la página de evaluación de Microsoft Defender para Office 365 en https://security.microsoft.com/atpEvaluation. Además, la evaluación se configura automáticamente en modo auditoría (directivas de evaluación).

Más adelante, puede convertir al modo de bloqueo (Standard directiva de seguridad preestablecida) mediante la acción Convertir a estándar en la página de evaluación de Microsoft Defender para Office 365 o desactivando la evaluación en el Microsoft Defender para Office 365 página de evaluación y, a continuación, configurar la directiva de seguridad preestablecida de Standard.

Por definición, las organizaciones con Defender para Office 365 Plan 2 no requieren licencias adicionales para evaluar Defender para Office 365 Plan 2, por lo que las evaluaciones en estas organizaciones tienen una duración ilimitada.

La información de la lista anterior se resume en la tabla siguiente:

| Organización | Inscripción desde la página De pruebas? |

Inscripción desde la página Evaluación? |

Modos disponibles | Evaluation period |

|---|---|---|---|---|

| EOP independiente (sin buzones de Exchange Online) Microsoft 365 E3 |

Sí | Sí | Modo de auditoría Modo de bloqueo¹ |

90 días |

| Defender para Office 365 Plan 1 Microsoft 365 Empresa Premium |

Sí | Sí | Modo de auditoría Modo de bloqueo¹ |

90 días² |

| Microsoft 365 E5 | No | Sí | Modo de auditoría Modo de bloqueo¹ ³ |

Ilimitado |

¹ Como se describió anteriormente, el modo de bloqueo (Standard directiva de seguridad preestablecida) no está disponible si el correo de Internet fluye a través de un dispositivo o servicio de protección de terceros antes de la entrega a Microsoft 365.

² Las directivas de seguridad del modo de auditoría (directivas de evaluación) o del modo de bloqueo (Standard directiva de seguridad preestablecida) no expiran ni dejan de funcionar después de 90 días. Las funcionalidades de automatización, investigación, corrección y educación que son exclusivas de Defender para Office 365 Plan 2 dejan de funcionar después de 90 días.

³ La evaluación se configura en modo de auditoría (directivas de evaluación). En cualquier momento después de completar la instalación, puede convertir al modo de bloqueo (Standard directiva de seguridad preestablecida) tal como se describe en Convertir a Standard protección.

Ahora que comprende las diferencias entre las evaluaciones, las pruebas, el modo de auditoría y el modo de bloqueo, está listo para configurar la evaluación o la evaluación, tal como se describe en las secciones siguientes.

Configuración de una evaluación o evaluación en modo de auditoría

Recuerde que, al evaluar o probar Defender para Office 365 en modo de auditoría, se crean directivas de evaluación especiales para que Defender para Office 365 puedan detectar amenazas. La configuración de estas directivas de evaluación se describe en la sección Directivas en modo de auditoría más adelante en este artículo.

Inicie la evaluación en cualquiera de las ubicaciones disponibles en el portal de Microsoft Defender en https://security.microsoft.com. Por ejemplo:

- En el banner de la parte superior de cualquier página de características de Defender para Office 365, seleccione Iniciar evaluación gratuita.

- En la página de pruebas de Microsoft 365 en https://security.microsoft.com/trialHorizontalHub, busque y seleccione Defender para Office 365.

- En la página Microsoft Defender para Office 365 evaluación de https://security.microsoft.com/atpEvaluation, seleccione Iniciar evaluación.

El cuadro de diálogo Activar protección no está disponible en organizaciones con Defender para Office 365 Plan 1 o Plan 2.

En el cuadro de diálogo Activar protección , seleccione No, Solo quiero informes y, a continuación, seleccione Continuar.

En el cuadro de diálogo Seleccionar los usuarios que desea incluir , configure los siguientes valores:

Todos los usuarios: esta es la opción predeterminada y recomendada.

Usuarios específicos: si selecciona esta opción, debe seleccionar los destinatarios internos a los que se aplica la evaluación:

- Usuarios: los buzones de correo, los usuarios de correo o los contactos de correo especificados.

-

Grupos:

- Miembros de los grupos de distribución especificados o grupos de seguridad habilitados para correo (no se admiten grupos de distribución dinámicos).

- Los Grupos de Microsoft 365 especificados.

- Dominios: todos los destinatarios de la organización con una dirección de correo electrónico principal en el dominio aceptado especificado.

Sugerencia

Los subdominios se incluyen automáticamente a menos que los excluyas específicamente. Por ejemplo, una directiva que incluye contoso.com también incluye marketing.contoso.com a menos que se excluya marketing.contoso.com.

Haga clic en el cuadro, empiece a escribir un valor y seleccione el valor en los resultados debajo del cuadro. Repita este proceso tantas veces como sea necesario. Para quitar un valor existente, seleccione

junto al valor del cuadro.

junto al valor del cuadro.Para los usuarios o grupos, puede usar la mayoría de los identificadores (nombre, nombre para mostrar, alias, dirección de correo electrónico, nombre de cuenta, etc.), pero el nombre para mostrar correspondiente se muestra en los resultados. Para los usuarios, escriba un asterisco (*) para ver todos los valores disponibles.

Puede usar una condición de destinatario solo una vez, pero la condición puede contener varios valores:

Varios valores de la misma condición usan lógica OR (por ejemplo, <recipient1> o <recipient2>). Si el destinatario coincide con cualquiera de los valores especificados, se le aplica la directiva.

Los distintos tipos de condiciones usan lógica AND. El destinatario debe coincidir con todas las condiciones especificadas para que la directiva se aplique a ellos. Por ejemplo, configure una condición con los siguientes valores:

- Usuarios:

romain@contoso.com - Grupos: Ejecutivos

La política se aplica solo

romain@contoso.comsi también es miembro del grupo Ejecutivos. De lo contrario, la directiva no se aplica a él.- Usuarios:

Cuando haya terminado en el cuadro de diálogo Seleccionar los usuarios que desea incluir , seleccione Continuar.

En el cuadro de diálogo Help us understand your mail flow (Ayudarnos a comprender el flujo de correo ), configure las siguientes opciones:

Una de las siguientes opciones se selecciona automáticamente en función de la detección del registro MX para su dominio:

Estoy usando un proveedor de servicios local o de terceros: el registro MX de los puntos de dominio en otro lugar distinto de Microsoft 365. Compruebe o configure los siguientes valores:

Servicio de terceros que usa su organización: Compruebe o seleccione uno de los siguientes valores:

Otro: Este valor también requiere información en Si los mensajes de correo electrónico pasan a través de varias puertas de enlace, enumere cada dirección IP de puerta de enlace, que solo está disponible para el valor Other. Use este valor si usa un proveedor de servicios local.

Escriba una lista separada por comas de las direcciones IP que usa el servicio o dispositivo de protección de terceros para enviar correo a Microsoft 365.

Barracuda

IronPort

Mimecast

Punto de prueba

Sophos

Symantec

Trend Micro

Conector al que se va a aplicar esta evaluación: seleccione el conector que se usa para el flujo de correo en Microsoft 365.

El filtrado mejorado para conectores (también conocido como lista de omisión) se configura automáticamente en el conector que especifique.

Cuando un dispositivo o servicio de terceros se encuentra delante del correo electrónico que fluye a Microsoft 365, el filtrado mejorado para conectores identifica correctamente el origen de los mensajes de Internet y mejora en gran medida la precisión de la pila de filtrado de Microsoft (especialmente la inteligencia de suplantación de identidad, así como las funcionalidades posteriores a la vulneración en el Explorador de amenazas y la respuesta de & de investigación automatizada (AIR).

Solo estoy usando Microsoft Exchange Online: los registros MX de su dominio apuntan a Microsoft 365. No queda nada que configurar, por lo que seleccione Finalizar.

Compartir datos con Microsoft: esta opción no está seleccionada de forma predeterminada, pero puede activar la casilla si lo desea.

Cuando haya terminado en el cuadro de diálogo Ayudarnos a comprender el flujo de correo , seleccione Finalizar.

Una vez completada la configuración, obtendrá un cuadro de diálogo Let us show you around .net .net Seleccione Iniciar tour o Descartar.

Configuración de una evaluación o evaluación en modo de bloqueo

Recuerde que, al intentar Defender para Office 365 en modo de bloqueo, la seguridad preestablecida de Standard está activada y los usuarios especificados (algunos o todos) se incluyen en la directiva de seguridad preestablecida de Standard. Para obtener más información sobre la Standard directiva de seguridad preestablecida, consulte Directivas de seguridad preestablecidas.

Inicie la prueba en cualquiera de las ubicaciones disponibles en el portal de Microsoft Defender en https://security.microsoft.com. Por ejemplo:

- En el banner de la parte superior de cualquier página de características de Defender para Office 365, seleccione Iniciar evaluación gratuita.

- En la página de pruebas de Microsoft 365 en https://security.microsoft.com/trialHorizontalHub, busque y seleccione Defender para Office 365.

- En la página Microsoft Defender para Office 365 evaluación de https://security.microsoft.com/atpEvaluation, seleccione Iniciar evaluación.

El cuadro de diálogo Activar protección no está disponible en organizaciones con Defender para Office 365 Plan 1 o Plan 2.

En el cuadro de diálogo Activar protección , seleccione Sí, proteja mi organización mediante el bloqueo de amenazas y, a continuación, seleccione Continuar.

En el cuadro de diálogo Seleccionar los usuarios que desea incluir , configure los siguientes valores:

Todos los usuarios: esta es la opción predeterminada y recomendada.

Seleccionar usuarios: si selecciona esta opción, debe seleccionar los destinatarios internos a los que se aplica la prueba:

- Usuarios: los buzones de correo, los usuarios de correo o los contactos de correo especificados.

-

Grupos:

- Miembros de los grupos de distribución especificados o grupos de seguridad habilitados para correo (no se admiten grupos de distribución dinámicos).

- Los Grupos de Microsoft 365 especificados.

- Dominios: todos los destinatarios de la organización con una dirección de correo electrónico principal en el dominio aceptado especificado.

Sugerencia

Los subdominios se incluyen automáticamente a menos que los excluyas específicamente. Por ejemplo, una directiva que incluye contoso.com también incluye marketing.contoso.com a menos que se excluya marketing.contoso.com.

Haga clic en el cuadro, empiece a escribir un valor y seleccione el valor en los resultados debajo del cuadro. Repita este proceso tantas veces como sea necesario. Para quitar un valor existente, seleccione

junto al valor del cuadro.

junto al valor del cuadro.Para los usuarios o grupos, puede usar la mayoría de los identificadores (nombre, nombre para mostrar, alias, dirección de correo electrónico, nombre de cuenta, etc.), pero el nombre para mostrar correspondiente se muestra en los resultados. Para los usuarios, escriba un asterisco (*) para ver todos los valores disponibles.

Puede usar una condición de destinatario solo una vez, pero la condición puede contener varios valores:

Varios valores de la misma condición usan lógica OR (por ejemplo, <recipient1> o <recipient2>). Si el destinatario coincide con cualquiera de los valores especificados, se le aplica la directiva.

Los distintos tipos de condiciones usan lógica AND. El destinatario debe coincidir con todas las condiciones especificadas para que la directiva se aplique a ellos. Por ejemplo, configure una condición con los siguientes valores:

- Usuarios:

romain@contoso.com - Grupos: Ejecutivos

La política se aplica solo

romain@contoso.comsi también es miembro del grupo Ejecutivos. De lo contrario, la directiva no se aplica a él.- Usuarios:

Cuando haya terminado en el cuadro de diálogo Seleccionar los usuarios que desea incluir , seleccione Continuar.

Aparece un cuadro de diálogo de progreso cuando se configura la evaluación. Una vez completada la instalación, seleccione Listo.

Administrar la evaluación o evaluación de Defender para Office 365

Después de configurar la evaluación o evaluación en modo de auditoría, la página https://security.microsoft.com/atpEvaluationde evaluación de Microsoft Defender para Office 365 en es la ubicación central para los resultados de probar Defender para Office 365 plan 2.

En el portal de Microsoft Defender en https://security.microsoft.com, vaya a Email &directivas decolaboración> & reglas >Directivas de amenazas>, seleccione Modo de evaluación en la sección Otros. O bien, para ir directamente a la página de evaluación de Microsoft Defender para Office 365, use https://security.microsoft.com/atpEvaluation.

Las acciones que están disponibles en la página de evaluación de Microsoft Defender para Office 365 se describen en las subsecciones siguientes.

Administración de la configuración de evaluación

En la página Microsoft Defender para Office 365 evaluación de https://security.microsoft.com/atpEvaluation, seleccione Administrar configuración de evaluación.

En el control flotante Administrar MDO configuración de evaluación que se abre, están disponibles la siguiente información y configuración:

Si la evaluación está activada se muestra en la parte superior del control flotante (Evaluación activada o Evaluación desactivada). Esta información también está disponible en la página de evaluación de Microsoft Defender para Office 365.

La

acción Desactivar o Activar permite desactivar o activar las directivas de evaluación.

acción Desactivar o Activar permite desactivar o activar las directivas de evaluación.El número de días que quedan en la evaluación se muestra en la parte superior del control flotante (nn días restantes).

Sección Funcionalidades de detección: use los alternadores para activar o desactivar las siguientes protecciones de Defender para Office 365:

- Vínculos seguros

- Archivos adjuntos seguros

- Protección contra la suplantación de identidad (anti-phishing)

Sección Usuarios, grupos y dominios : seleccione Editar usuarios, grupos y dominios para cambiar a quién se aplica la evaluación o evaluación, como se describió anteriormente en Configuración de una evaluación o evaluación en modo de auditoría.

Sección Configuración de suplantación :

Si la protección contra suplantación no está configurada en la directiva de evaluación contra suplantación de identidad, seleccione Aplicar protección contra suplantación para configurar la protección contra suplantación:

- Usuarios internos y externos (remitentes) para la protección de suplantación de usuario.

- Dominios personalizados para la protección de suplantación de dominio.

- Remitentes y dominios de confianza que se excluirán de la protección de suplantación.

Los pasos son básicamente los mismos que se describen en la sección Suplantación del paso 5 en Uso del portal de Microsoft Defender para crear directivas contra suplantación de identidad.

Si la protección contra suplantación está configurada en la directiva de evaluación contra phishing, en esta sección se muestra la configuración de protección contra suplantación para:

- Protección de suplantación de usuario

- Protección de suplantación de dominio

- Dominios y remitentes suplantados de confianza

Para modificar la configuración, seleccione Editar configuración de suplantación.

Cuando haya terminado en el control flotante Administrar MDO configuración de evaluación, seleccione ![]() Cerrar.

Cerrar.

Conversión a Standard protección

Para la evaluación o evaluación, puede cambiar del modo de auditoría (directivas de evaluación) al modo de bloqueo (Standard directiva de seguridad preestablecida) mediante cualquiera de los métodos siguientes:

- En la página de evaluación de Microsoft Defender para Office 365: seleccione Convertir a protección estándar.

-

En el control flotante Administrar MDO configuración de evaluación: en la página de evaluación de Microsoft Defender para Office 365, seleccione Administrar configuración de evaluación. En el control flotante de detalles que se abre, seleccione

Convertir a protección estándar.

Convertir a protección estándar.

Después de seleccionar Convertir a protección estándar, lea la información del cuadro de diálogo que se abre y, a continuación, seleccione Continuar.

Se le llevará al Asistente para aplicar protección estándar en la página Directivas de seguridad preestablecidas . La lista de destinatarios que se incluyen y excluyen de la evaluación o la evaluación se copian en la Standard directiva de seguridad preestablecida. Para obtener más información, consulte Uso del portal de Microsoft Defender para asignar directivas de seguridad preestablecidas estrictas y Standard a los usuarios.

- Las directivas de seguridad de la Standard directiva de seguridad preestablecida tienen una prioridad mayor que las directivas de evaluación, lo que significa que las directivas de la Standard seguridad preestablecida siempre se aplican antes que las directivas de evaluación, incluso si ambas están presentes y activadas.

- No hay ninguna manera automática de pasar del modo de bloqueo al modo de auditoría. Los pasos manuales son:

Desactive la Standard directiva de seguridad preestablecida en la página Directivas de seguridad preestablecidas en https://security.microsoft.com/presetSecurityPolicies.

En la página de evaluación Microsoft Defender para Office 365 en https://security.microsoft.com/atpEvaluation, compruebe que se muestra el valor Evaluación en .

Si se muestra Evaluación desactivada , seleccione Administrar configuración de evaluación. En el control flotante Administrar MDO configuración de evaluación que se abre, seleccione

Activar.

Activar.Seleccione Administrar la configuración de evaluación para comprobar los usuarios a los que se aplica la evaluación en la sección Usuarios, grupos y dominios del control flotante Administrar MDO configuración de evaluación que se abre.

Informes para la evaluación o evaluación de Defender para Office 365

En esta sección se describen los informes que están disponibles en modo de auditoría y modo de bloqueo.

Informes para el modo de bloqueo

No se crean informes especiales para el modo de bloqueo, por lo que use los informes estándar que están disponibles en Defender para Office 365. En concreto, está buscando informes que se apliquen solo a las características de Defender para Office 365 (por ejemplo, Vínculos seguros o Datos adjuntos seguros) o informes que se pueden filtrar por Defender para Office 365 detecciones como se describe en la lista siguiente:

La vista Flujo de correo para el informe de estado de Mailflow:

- Los mensajes detectados como suplantación de usuario o suplantación de dominio por directivas anti phishing aparecen en el bloque Suplantación.

- Los mensajes detectados durante la detonación de archivos o direcciones URL por directivas de datos adjuntos seguros o directivas de vínculos seguros aparecen en el bloque Detonación.

Informe de estado de protección contra amenazas:

Puede filtrar muchas de las vistas del informe De estado de protección contra amenazas por el valor Protegido porMDO para ver los efectos de Defender para Office 365.

Visualización de datos por Email > phish y desglose de gráficos por tecnología de detección

- Los mensajes detectados por las campañas aparecen en Campaña.

- Los mensajes detectados por datos adjuntos seguros aparecen en Detonación de archivos y Reputación de detonación de archivos.

- Los mensajes detectados por la protección de suplantación de usuario en las directivas contra suplantación de identidad aparecen en el dominio de suplantación, el usuario de suplantación y la suplantación de inteligencia de buzones.

- Los mensajes detectados por vínculos seguros aparecen en la reputación de detonación de direcciones URL y detonación de direcciones URL.

Visualización de datos por Email > malware y desglose de gráficos por tecnología de detección

- Los mensajes detectados por las campañas aparecen en Campaña.

- Los mensajes detectados por datos adjuntos seguros aparecen en Detonación de archivos y Reputación de detonación de archivos.

- Los mensajes detectados por vínculos seguros aparecen en la reputación de detonación de direcciones URL y detonación de direcciones URL.

Visualización de datos por Email > spam y desglose de gráficos por tecnología de detección

Los mensajes detectados por vínculos seguros aparecen en la reputación malintencionada de la dirección URL.

Desglose del gráfico por tipo de directiva

Los mensajes detectados por datos adjuntos seguros aparecen en Datos adjuntos seguros

Visualización de datos por malware de contenido >

Los archivos malintencionados detectados por datos adjuntos seguros para SharePoint, OneDrive y Microsoft Teams aparecen en MDO detonación.

Informe de remitentes y destinatarios principales

Mostrar datos para los principales destinatarios de malware (MDO) y Mostrar datos para los principales destinatarios de phish (MDO).

Informe de protección de direcciones URL

Informes para el modo de auditoría

En el modo de auditoría, está buscando informes que muestren detecciones por las directivas de evaluación, como se describe en la lista siguiente:

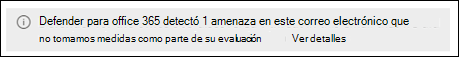

La página de entidad Email muestra el siguiente banner en los detalles de detección de mensajes en la pestaña Análisis de datos adjuntos incorrectos, url de correo no deseado + malware, dirección URL de Phish y mensajes de suplantación detectados por la evaluación de Defender para Office 365:

La página de evaluación Microsoft Defender para Office 365 de https://security.microsoft.com/atpEvaluation consolida las detecciones de los informes estándar que están disponibles en Defender para Office 365. Los informes de esta página se filtran principalmente por Evaluación: Sí para mostrar solo las detecciones por las directivas de evaluación, pero la mayoría de los informes también usan filtros de aclaración adicionales.

De forma predeterminada, los resúmenes del informe de la página muestran los datos de los últimos 30 días, pero puede filtrar el intervalo de fechas seleccionando

30 días y seleccionando entre los siguientes valores adicionales que son inferiores a 30 días:

30 días y seleccionando entre los siguientes valores adicionales que son inferiores a 30 días:- 24 horas

- 7 días

- 14 días

- Intervalo de fechas personalizado

El filtro de intervalo de fechas afecta a los datos que se muestran en los resúmenes del informe en la página y en el informe principal al seleccionar Ver detalles en una tarjeta.

Seleccione

Descargar para descargar los datos del gráfico en un archivo .csv.

Descargar para descargar los datos del gráfico en un archivo .csv.Los informes siguientes de la página de evaluación de Microsoft Defender para Office 365 contienen información filtrada de vistas específicas en el informe estado de protección contra amenazas:

-

vínculos Email:

- Vista de informe: Visualización de datos por Email > phish y desglose de gráficos por tecnología de detección

- Filtros de detección : reputación de detonación de direcciones URL y detonación de direcciones URL.

-

Datos adjuntos en el correo electrónico:

- Vista de informe: Visualización de datos por Email > phish y desglose de gráficos por tecnología de detección

- Filtros de detección : detonación de archivos y reputación de detonación de archivos.

-

Personificación

- Vista de informe: Visualización de datos por Email > phish y desglose de gráficos por tecnología de detección

- Filtros de detección : suplantación de usuario, dominio de suplantación y suplantación de inteligencia de buzones.

-

Vínculos de datos adjuntos

- Vista de informe: Visualización de datos por Email > malware y desglose de gráficos por tecnología de detección

- Filtros de detección : reputación de detonación de direcciones URL y detonación de direcciones URL.

-

Malware incrustado

- Vista de informe: Visualización de datos por Email > malware y desglose de gráficos por tecnología de detección

- Filtros de detección : detonación de archivos y reputación de detonación de archivos.

-

Remitentes suplantados:

- Vista de informe: Visualización de datos por Email > phish y desglose de gráficos por tecnología de detección

- Filtros de detección : Spoof intra-org, Spoof external domain y Spoof DMARC.

-

vínculos Email:

La protección contra clics de direcciones URL en tiempo real usa la acción Ver datos por url de la acción de protección de clics en el informe de protección de direcciones URL filtrado por Evaluación: Sí.

Aunque la página Ver datos por dirección URL haga clic por aplicación en el informe de protección de direcciones URL no se muestra en la página de evaluación de Microsoft Defender para Office 365, también se puede filtrar por Evaluación: Sí.

Permisos necesarios

Los permisos siguientes son necesarios en Microsoft Entra ID para configurar una evaluación o evaluación de Defender para Microsoft 365:

- Creación, modificación o eliminación de una evaluación o evaluación: pertenencia a los roles Administrador de seguridad o Administrador* global.

- Ver directivas e informes de evaluación en modo de auditoría: pertenencia a los roles Administrador de seguridad o Lector de seguridad .

Para obtener más información sobre los permisos de Microsoft Entra en el portal de Microsoft Defender, consulte roles de Microsoft Entra en el portal de Microsoft Defender.

Importante

* Microsoft recomienda usar roles con los permisos más mínimos. El uso de cuentas con permisos inferiores ayuda a mejorar la seguridad de su organización. Administrador global es un rol con muchos privilegios que debe limitarse a escenarios de emergencia cuando no se puede usar un rol existente.

Preguntas frecuentes

P: ¿Es necesario obtener o activar manualmente licencias de prueba?

R: No. La prueba aprovisiona automáticamente las licencias Defender para Office 365 plan 2 si las necesita, como se describió anteriormente.

P: Cómo ampliar la prueba?

R: Consulte Ampliación de la prueba.

P: ¿Qué ocurre con mis datos después de que expire la prueba?

R: Una vez que expire la prueba, tendrá acceso a los datos de prueba (datos de características de Defender para Office 365 que no tenía anteriormente) durante 30 días. Después de este período de 30 días, se eliminan todas las directivas y datos asociados a la Defender para Office 365 prueba.

P: ¿Cuántas veces puedo usar la prueba de Defender para Office 365 en mi organización?

R: Un máximo de dos veces. Si la primera prueba expira, debe esperar al menos 30 días después de la fecha de expiración para poder inscribirse de nuevo en la Defender para Office 365 prueba. Después de la segunda prueba, no puede inscribirse en otra prueba.

P: En el modo de auditoría, ¿hay escenarios en los que Defender para Office 365 actúa en los mensajes?

R: Sí. Para la protección del servicio, nadie en ningún programa o SKU puede desactivar o omitir la acción en los mensajes clasificados como malware o suplantación de identidad de alta confianza por parte del servicio.

P: ¿En qué orden se evalúan las directivas?

R: Consulte Orden de precedencia para las directivas de seguridad preestablecidas y otras directivas.

Configuración de directiva asociada a evaluaciones y pruebas de Defender para Office 365

Directivas en modo de auditoría

Advertencia

No intente crear, modificar ni quitar las directivas de seguridad individuales asociadas a la evaluación de Defender para Office 365. El único método admitido para crear las directivas de seguridad individuales para la evaluación es iniciar la evaluación o la prueba en modo de auditoría en el portal de Microsoft Defender por primera vez.

Como se describió anteriormente, al elegir el modo de auditoría para la evaluación o evaluación, las directivas de evaluación con la configuración necesaria para observar pero no realizar acciones en los mensajes se crean automáticamente.

Para ver estas directivas y su configuración, ejecute el siguiente comando en Exchange Online PowerShell:

Write-Output -InputObject ("`r`n"*3),"Evaluation anti-phishing policy",("-"*79); Get-AntiPhishPolicy | Where-Object -Property RecommendedPolicyType -eq -Value "Evaluation"; Write-Output -InputObject ("`r`n"*3),"Evaluation Safe Attachments policy",("-"*79); Get-SafeAttachmentPolicy | Where-Object -Property RecommendedPolicyType -eq -Value "Evaluation"; Write-Output -InputObject ("`r`n"*3),"Evaluation Safe Links policy",("-"*79);Get-SafeLinksPolicy | Where-Object -Property RecommendedPolicyType -eq -Value "Evaluation"

La configuración también se describe en las tablas siguientes.

Configuración de directivas de evaluación contra suplantación de identidad (phishing)

| Configuración | Valor |

|---|---|

| Nombre | Directiva de evaluación |

| AdminDisplayName | Directiva de evaluación |

| AuthenticationFailAction | MoveToJmf |

| DmarcQuarantineAction | Cuarentena |

| DmarcRejectAction | Rechazar |

| Habilitado | Verdadero |

| EnableFirstContactSafetyTips | Falso |

| EnableMailboxIntelligence | Verdadero |

| EnableMailboxIntelligenceProtection | Verdadero |

| EnableOrganizationDomainsProtection | Falso |

| EnableSimilarDomainsSafetyTips | Falso |

| EnableSimilarUsersSafetyTips | Falso |

| EnableSpoofIntelligence | Verdadero |

| EnableSuspiciousSafetyTip | Falso |

| EnableTargetedDomainsProtection | Falso |

| EnableTargetedUserProtection | Falso |

| EnableUnauthenticatedSender | Verdadero |

| EnableUnusualCharactersSafetyTips | Falso |

| EnableViaTag | Verdadero |

| ExcludedDomains | {} |

| ExcludedSenders | {} |

| ExcludedSubDomains | {} |

| HonorDmarcPolicy | Verdadero |

| ImpersonationProtectionState | Manual |

| IsDefault | Falso |

| MailboxIntelligenceProtectionAction | NoAction |

| MailboxIntelligenceProtectionActionRecipients | {} |

| MailboxIntelligenceQuarantineTag | DefaultFullAccessPolicy |

| PhishThresholdLevel | 3 |

| PolicyTag | |

| RecommendedPolicyType | Evaluation |

| SpoofQuarantineTag | DefaultFullAccessPolicy |

| TargetedDomainActionRecipients | {} |

| TargetedDomainProtectionAction | NoAction |

| TargetedDomainQuarantineTag | DefaultFullAccessPolicy |

| TargetedDomainsToProtect | {} |

| TargetedUserActionRecipients | {} |

| TargetedUserProtectionAction | NoAction |

| TargetedUserQuarantineTag | DefaultFullAccessPolicy |

| TargetedUsersToProtect | {} |

Configuración de directivas de evaluación de datos adjuntos seguros

| Configuración | Valor |

|---|---|

| Nombre | Directiva de evaluación |

| Acción | Permitir |

| AdminDisplayName | Directiva de evaluación |

| Habilitación | Verdadero |

| EnableOrganizationBranding | Falso |

| IsBuiltInProtection | Falso |

| IsDefault | Falso |

| QuarantineTag | AdminOnlyAccessPolicy |

| RecommendedPolicyType | Evaluation |

| Redirect | Falso |

| RedirectAddress |

Configuración de directivas de evaluación de vínculos seguros

| Configuración | Valor |

|---|---|

| Nombre | Directiva de evaluación |

| AdminDisplayName | Directiva de evaluación |

| AllowClickThrough | Verdadero |

| CustomNotificationText | |

| DeliverMessageAfterScan | Verdadero |

| DisableUrlRewrite | Verdadero |

| DoNotRewriteUrls | {} |

| EnableForInternalSenders | Falso |

| EnableOrganizationBranding | Falso |

| EnableSafeLinksForEmail | Verdadero |

| EnableSafeLinksForOffice | Falso |

| EnableSafeLinksForTeams | Falso |

| IsBuiltInProtection | Falso |

| LocalizedNotificationTextList | {} |

| RecommendedPolicyType | Evaluation |

| ScanUrls | Verdadero |

| TrackClicks | Verdadero |

Uso de PowerShell para configurar las condiciones de destinatario y las excepciones a la evaluación o evaluación en modo de auditoría

Una regla asociada a las directivas de evaluación de Defender para Office 365 controla las condiciones y excepciones del destinatario a la evaluación.

Para ver la regla asociada a la evaluación, ejecute el siguiente comando en Exchange Online PowerShell:

Get-ATPEvaluationRule

Para usar Exchange Online PowerShell para modificar a quién se aplica la evaluación, use la sintaxis siguiente:

Set-ATPEvaluationRule -Identity "Evaluation Rule" -SentTo <"user1","user2",... | $null> -ExceptIfSentTo <"user1","user2",... | $null> -SentToMemberOf <"group1","group2",... | $null> -ExceptIfSentToMemberOf <"group1","group2",... | $null> -RecipientDomainIs <"domain1","domain2",... | $null> -ExceptIfRecipientDomainIs <"domain1","domain2",... | $null>

En este ejemplo se configuran las excepciones de la evaluación para los buzones de operaciones de seguridad (SecOps) especificados.

Set-ATPEvaluationRule -Identity "Evaluation Rule" -ExceptIfSentTo "SecOps1","SecOps2"

Uso de PowerShell para activar o desactivar la evaluación o la prueba en modo de auditoría

Para activar o desactivar la evaluación en modo de auditoría, habilite o deshabilite la regla asociada a la evaluación. El valor de la propiedad State de la regla de evaluación muestra si la regla es Enabled o Disabled.

Ejecute el siguiente comando para determinar si la evaluación está habilitada o deshabilitada actualmente:

Get-ATPEvaluationRule -Identity "Evaluation Rule" | Format-Table Name,State

Ejecute el siguiente comando para desactivar la evaluación si está activada:

Disable-ATPEvaluationRule -Identity "Evaluation Rule"

Ejecute el siguiente comando para activar la evaluación si está desactivada:

Enable-ATPEvaluationRule -Identity "Evaluation Rule"

Directivas en modo de bloqueo

Como se describió anteriormente, las directivas de modo de bloqueo se crean mediante la plantilla de Standard para las directivas de seguridad preestablecidas.

Para usar Exchange Online PowerShell para ver las directivas de seguridad individuales asociadas a la directiva de seguridad preestablecida de Standard y para ver y configurar las condiciones y excepciones del destinatario para la directiva de seguridad preestablecida, consulte Directivas de seguridad preestablecidas en Exchange Online PowerShell.