Acerca del Explorador de amenazas y las detecciones en tiempo real en Microsoft Defender para Office 365

Sugerencia

¿Sabía que puede probar las características de Microsoft Defender XDR para Office 365 Plan 2 de forma gratuita? Use la prueba de Defender para Office 365 de 90 días en el centro de pruebas del portal de Microsoft Defender. Obtenga información sobre quién puede registrarse y los términos de prueba en Probar Microsoft Defender para Office 365.

Las organizaciones de Microsoft 365 que Microsoft Defender para Office 365 incluyen en su suscripción o compran como complemento tienen Explorador (también conocido como Explorador de amenazas) o detecciones en tiempo real. Estas características son herramientas de informes eficaces casi en tiempo real que ayudan a los equipos de Operaciones de seguridad (SecOps) a investigar y responder a las amenazas.

En función de la suscripción, el Explorador de amenazas o las detecciones en tiempo real están disponibles en la sección Email & colaboración del portal de Microsoft Defender en https://security.microsoft.com:

Las detecciones en tiempo real están disponibles en Defender para Office 365 Plan 1. La página Detecciones en tiempo real está disponible directamente en https://security.microsoft.com/realtimereportsv3.

El Explorador de amenazas está disponible en Defender para Office 365 plan 2. La página Explorador está disponible directamente en https://security.microsoft.com/threatexplorerv3.

El Explorador de amenazas contiene la misma información y funcionalidades que las detecciones en tiempo real, pero con las siguientes características adicionales:

- Más vistas.

- Más opciones de filtrado de propiedades, incluida la opción para guardar consultas.

- Más acciones.

Para obtener más información sobre las diferencias entre Defender para Office 365 Plan 1 y Plan 2, consulte la hoja de referencia rápida del plan 1 frente al plan 2 de Defender para Office 365.

En el resto de este artículo se explican las vistas y características que están disponibles en el Explorador de amenazas y las detecciones en tiempo real.

Sugerencia

Para escenarios de correo electrónico mediante el Explorador de amenazas y las detecciones en tiempo real, consulte los artículos siguientes:

- Búsqueda de amenazas en el Explorador de amenazas y detecciones en tiempo real en Microsoft Defender para Office 365

- Email seguridad con el Explorador de amenazas y las detecciones en tiempo real en Microsoft Defender para Office 365

- Investigación del correo electrónico malintencionado que se entregó en Microsoft 365

Permisos y licencias para el Explorador de amenazas y las detecciones en tiempo real

Para usar el Explorador o las detecciones en tiempo real, debe tener asignados permisos. Tiene las siguientes opciones:

-

Microsoft Defender XDR control de acceso basado en rol unificado (RBAC) (si Email & colaboración>Defender para Office 365 permisos es

Activo. Afecta solo al portal de Defender, no a PowerShell:

Activo. Afecta solo al portal de Defender, no a PowerShell:- Acceso de lectura para el correo electrónico y los encabezados de mensaje de Teams: operaciones de seguridad/Datos sin procesar (colaboración de & de correo electrónico)/Email & metadatos de colaboración (lectura).

- Vista previa y descarga de mensajes de correo electrónico: operaciones de seguridad/Datos sin procesar (colaboración & correo electrónico)/Email & contenido de colaboración (lectura)..

- Corregir correo electrónico malintencionado: operaciones de seguridad/Datos de seguridad/Email & acciones avanzadas de colaboración (administrar).

-

Email & permisos de colaboración en el portal de Microsoft Defender:

-

Acceso total: pertenencia a los grupos de roles Administración de la organización o Administrador de seguridad . Se requieren más permisos para realizar todas las acciones disponibles:

- Vista previa y descarga de mensajes: requiere el rol De vista previa , que solo se asigna a los grupos de roles Investigador de datos o Administrador de exhibición de documentos electrónicos de forma predeterminada. O bien, puede crear un nuevo grupo de roles con el rol De vista previa asignado y agregar los usuarios al grupo de roles personalizado.

- Mover mensajes y eliminar mensajes de buzones: requiere el rol Buscar y purgar , que solo se asigna a los grupos de roles Investigador de datos o Administración de la organización de forma predeterminada. O bien, puede crear un nuevo grupo de roles con el rol Buscar y purgar asignado y agregar los usuarios al grupo de roles personalizado.

- Acceso de solo lectura: pertenencia al grupo de roles Lector de seguridad .

-

Acceso total: pertenencia a los grupos de roles Administración de la organización o Administrador de seguridad . Se requieren más permisos para realizar todas las acciones disponibles:

-

Microsoft Entra permisos: la pertenencia a estos roles proporciona a los usuarios los permisos y permisos necesarios para otras características de Microsoft 365:

Acceso completo: pertenencia a los roles administrador* global o administrador de seguridad .

Busque reglas de flujo de correo de Exchange (reglas de transporte) por nombre en Explorador de amenazas: Pertenencia a los roles Administrador de seguridad o Lector de seguridad .

Acceso de solo lectura: pertenencia a los roles Lector global o Lector de seguridad .

Importante

* Microsoft recomienda usar roles con los permisos más mínimos. El uso de cuentas con permisos inferiores ayuda a mejorar la seguridad de su organización. Administrador global es un rol con muchos privilegios que debe limitarse a escenarios de emergencia cuando no se puede usar un rol existente.

Sugerencia

Las notificaciones de correo no deseado del usuario final y los mensajes generados por el sistema no se pueden usar en el Explorador de amenazas. Estos tipos de mensajes están disponibles si hay una regla de flujo de correo (también conocida como regla de transporte) que se va a invalidar.

Las entradas de registro de auditoría se generan cuando los administradores obtienen una vista previa o descargan mensajes de correo electrónico. Puede buscar la actividad AdminMailAccess en el registro de auditoría de administración por usuario. Para obtener instrucciones, consulte Auditoría de nueva búsqueda.

Para usar el Explorador de amenazas o las detecciones en tiempo real, debe tener asignada una licencia para Defender para Office 365 (incluida en la suscripción o una licencia de complemento).

El Explorador de amenazas o las detecciones en tiempo real contienen datos para los usuarios con licencias de Defender para Office 365 asignadas.

Elementos del Explorador de amenazas y detecciones en tiempo real

El Explorador de amenazas y las detecciones en tiempo real contienen los siguientes elementos:

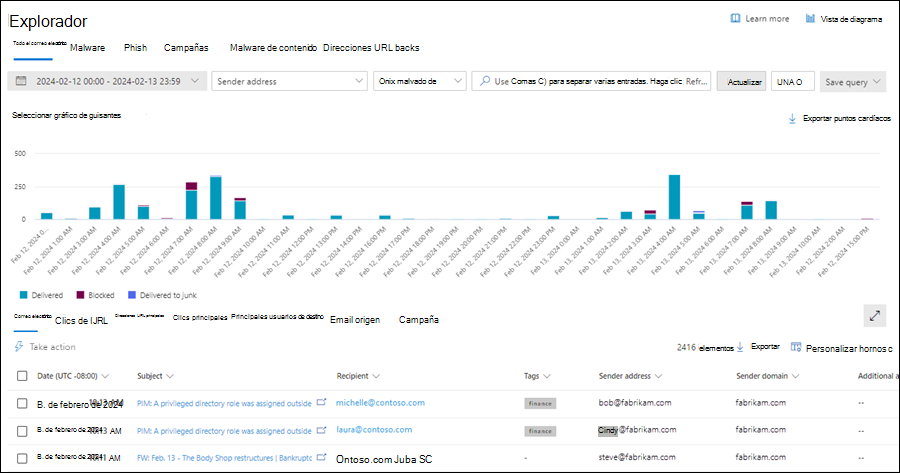

Vistas: pestañas en la parte superior de la página que organizan las detecciones por amenaza. La vista afecta al resto de los datos y opciones de la página.

En la tabla siguiente se enumeran las vistas disponibles en el Explorador de amenazas y las detecciones en tiempo real:

Vista Amenaza

ExploradorEn tiempo real

DeteccionesDescripción Todo el correo electrónico ✔ Vista predeterminada del Explorador de amenazas. Información sobre todos los mensajes de correo electrónico enviados por usuarios externos a su organización o correo electrónico enviado entre usuarios internos de la organización. Malware ✔ ✔ Vista predeterminada para detecciones en tiempo real. Información sobre los mensajes de correo electrónico que contienen malware. Suplantación de identidad ✔ ✔ Información sobre los mensajes de correo electrónico que contienen amenazas de suplantación de identidad (phishing). Campañas ✔ Información sobre el correo electrónico malintencionado que Defender para Office 365 plan 2 identificado como parte de una campaña coordinada de phishing o malware. Malware de contenido ✔ ✔ Información sobre los archivos malintencionados detectados por las siguientes características: Clics de URL ✔ Información sobre los clics del usuario en las direcciones URL de los mensajes de correo electrónico, los mensajes de Teams, los archivos de SharePoint y los archivos de OneDrive. Estas vistas se describen en detalle en este artículo, incluidas las diferencias entre el Explorador de amenazas y las detecciones en tiempo real.

Filtros de fecha y hora: de forma predeterminada, la vista se filtra por ayer y por hoy. Para cambiar el filtro de fechas, seleccione el intervalo de fechas y, a continuación, seleccione Los valores fecha de inicio y fecha de finalización hasta hace 30 días.

Filtros de propiedades (consultas): filtre los resultados en la vista por las propiedades de mensaje, archivo o amenaza disponibles. Las propiedades filtrables disponibles dependen de la vista. Algunas propiedades están disponibles en muchas vistas, mientras que otras propiedades están limitadas a una vista específica.

Los filtros de propiedades disponibles para cada vista se enumeran en este artículo, incluidas las diferencias entre el Explorador de amenazas y las detecciones en tiempo real.

Para obtener instrucciones para crear filtros de propiedades, consulte Filtros de propiedades en el Explorador de amenazas y Detecciones en tiempo real.

El Explorador de amenazas permite guardar consultas para su uso posterior, como se describe en la sección Consultas guardadas en el Explorador de amenazas .

Gráficos: cada vista contiene una representación visual agregada de los datos filtrados o sin filtrar. Puede usar tablas dinámicas disponibles para organizar el gráfico de diferentes maneras.

A menudo, puede usar

Exportar datos de gráficos para exportar datos de gráfico filtrados o sin filtrar a un archivo CSV.

Exportar datos de gráficos para exportar datos de gráfico filtrados o sin filtrar a un archivo CSV.Los gráficos y las tablas dinámicas disponibles se describen en detalle en este artículo, incluidas las diferencias entre el Explorador de amenazas y las detecciones en tiempo real.

Sugerencia

Para quitar el gráfico de la página (que maximiza el tamaño del área de detalles), use cualquiera de los métodos siguientes:

- Seleccione

Vistade listade vistas>

Vistade listade vistas> de gráficos en la parte superior de la página.

de gráficos en la parte superior de la página. - Seleccione

Mostrar vista de lista entre el gráfico y el área de detalles.

Mostrar vista de lista entre el gráfico y el área de detalles.

- Seleccione

Área de detalles: el área de detalles de una vista normalmente muestra una tabla que contiene los datos filtrados o sin filtrar. Puede usar las vistas disponibles (pestañas) para organizar los datos en el área de detalles de diferentes maneras. Por ejemplo, una vista podría contener gráficos, mapas o tablas diferentes.

Si el área de detalles contiene una tabla, a menudo puede usar

Exportar para exportar de forma selectiva hasta 200 000 resultados filtrados o sin filtrar a un archivo CSV.

Exportar para exportar de forma selectiva hasta 200 000 resultados filtrados o sin filtrar a un archivo CSV.Sugerencia

En el control flotante Exportar , puede seleccionar algunas o todas las propiedades disponibles para exportar. Las selecciones se guardan por usuario. Las selecciones en el modo de exploración Incognito o InPrivate se guardan hasta que se cierra el explorador web.

Vista de correo electrónico en el Explorador de amenazas

En la vista Todo el correo electrónico del Explorador de amenazas se muestra información sobre todos los mensajes de correo electrónico enviados por usuarios externos a su organización y el correo electrónico enviado entre los usuarios internos de la organización. La vista muestra correo electrónico malintencionado y no malintencionado. Por ejemplo:

- Email identificado phishing o malware.

- Email identifica como correo no deseado o masivo.

- Email identificado sin amenazas.

Esta vista es la predeterminada en el Explorador de amenazas. Para abrir la vista Todo el correo electrónico en la página Explorador en el portal de Defender en https://security.microsoft.com, vaya a Email & pestañaDe todos los correos electrónicosdel Explorador> de colaboración>. O bien, vaya directamente a la página Explorador mediante https://security.microsoft.com/threatexplorerv3y, a continuación, compruebe que la pestaña Todo el correo electrónico está seleccionada.

Propiedades filtrables en la vista Todo el correo electrónico en el Explorador de amenazas

De forma predeterminada, no se aplica ningún filtro de propiedad a los datos. Los pasos para crear filtros (consultas) se describen en la sección Filtros en el Explorador de amenazas y Detecciones en tiempo real más adelante en este artículo.

Las propiedades filtrables que están disponibles en el cuadro de acción Entrega de la vista Todo el correo electrónico se describen en la tabla siguiente:

| Propiedad | Tipo |

|---|---|

| Basic | |

| Dirección del remitente | Texto. Separe varios valores por comas. |

| Recipientes | Texto. Separe varios valores por comas. |

| Dominio del remitente | Texto. Separe varios valores por comas. |

| Dominio del destinatario | Texto. Separe varios valores por comas. |

| Asunto | Texto. Separe varios valores por comas. |

| Nombre para mostrar del remitente | Texto. Separe varios valores por comas. |

| Correo del remitente desde la dirección | Texto. Separe varios valores por comas. |

| Correo del remitente desde el dominio | Texto. Separe varios valores por comas. |

| Ruta de acceso de devolución | Texto. Separe varios valores por comas. |

| Dominio de ruta de acceso de retorno | Texto. Separe varios valores por comas. |

| Familia de malware | Texto. Separe varios valores por comas. |

| Etiquetas | Texto. Separe varios valores por comas. Para obtener más información sobre las etiquetas de usuario, consulte Etiquetas de usuario. |

| Dominio suplantado | Texto. Separe varios valores por comas. |

| Usuario suplantado | Texto. Separe varios valores por comas. |

| Regla de transporte de Exchange | Texto. Separe varios valores por comas. |

| Regla de prevención de pérdida de datos | Texto. Separe varios valores por comas. |

| Contexto | Seleccione uno o varios valores:

|

| Connector | Texto. Separe varios valores por comas. |

| Acción de entrega | Seleccione uno o varios valores:

|

| Acción adicional | Seleccione uno o varios valores:

|

| Directionality | Seleccione uno o varios valores:

|

| Tecnología de detección | Seleccione uno o varios valores:

|

| Ubicación de entrega original | Seleccione uno o varios valores:

|

| Ubicación de entrega más reciente¹ | Los mismos valores que la ubicación de entrega original |

| Nivel de confianza de phish | Seleccione uno o varios valores:

|

| Invalidación principal | Seleccione uno o varios valores:

|

| Origen de invalidación principal | Los mensajes pueden tener varias invalidaciones de permitir o bloquear como se identifica en Invalidar origen. La invalidación que en última instancia permitió o bloqueó el mensaje se identifica en Origen de invalidación principal. Seleccione uno o varios valores:

|

| Invalidar origen | Los mismos valores que el origen de invalidación principal |

| Tipo de directiva | Seleccione uno o varios valores:

|

| Acción de directiva | Seleccione uno o varios valores:

|

| Tipo de amenaza | Seleccione uno o varios valores:

|

| Mensaje reenviado | Seleccione uno o varios valores:

|

| Lista de distribución | Texto. Separe varios valores por comas. |

| tamaño de Email | Entero. Separe varios valores por comas. |

| Avanzadas | |

| Id. de mensaje de Internet | Texto. Separe varios valores por comas. Disponible en el campo Encabezado de id. de mensaje en el encabezado del mensaje. Un valor de ejemplo es <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (tenga en cuenta los corchetes angulares). |

| Identificador de mensaje de red | Texto. Separe varios valores por comas. Valor GUID que está disponible en el campo de encabezado X-MS-Exchange-Organization-Network-Message-Id del encabezado del mensaje. |

| IP del remitente | Texto. Separe varios valores por comas. |

| Datos adjuntos SHA256 | Texto. Separe varios valores por comas. |

| Id. de clúster | Texto. Separe varios valores por comas. |

| Identificador de alerta | Texto. Separe varios valores por comas. |

| Identificador de directiva de alerta | Texto. Separe varios valores por comas. |

| Identificador de campaña | Texto. Separe varios valores por comas. |

| Señal de dirección URL de ZAP | Texto. Separe varios valores por comas. |

| Urls | |

| Recuento de direcciones URL | Entero. Separe varios valores por comas. |

| Dominio de dirección URL² | Texto. Separe varios valores por comas. |

| Dominio url y ruta de acceso² | Texto. Separe varios valores por comas. |

| URL² | Texto. Separe varios valores por comas. |

| Ruta de acceso url² | Texto. Separe varios valores por comas. |

| Origen de la dirección URL | Seleccione uno o varios valores:

|

| Haga clic en veredicto | Seleccione uno o varios valores:

|

| Amenaza de dirección URL | Seleccione uno o varios valores:

|

| Archivo | |

| Recuento de datos adjuntos | Entero. Separe varios valores por comas. |

| Nombres de archivos adjuntos | Texto. Separe varios valores por comas. |

| Tipo de archivo | Texto. Separe varios valores por comas. |

| Extensión de archivo | Texto. Separe varios valores por comas. |

| Tamaño de archivo | Entero. Separe varios valores por comas. |

| Autenticación | |

| SPF | Seleccione uno o varios valores:

|

| DKIM | Seleccione uno o varios valores:

|

| DMARC | Seleccione uno o varios valores:

|

| Compuesto | Seleccione uno o varios valores:

|

Sugerencia

¹ La ubicación de entrega más reciente no incluye acciones del usuario final en los mensajes. Por ejemplo, si el usuario eliminó el mensaje o movió el mensaje a un archivo o archivo PST.

Hay escenarios en los que la ubicación / de entrega originalUbicación de entrega más reciente o la acción Entrega tienen el valor Desconocido. Por ejemplo:

- Se entregó el mensaje (la acción Entrega es Entregado), pero una regla bandeja de entrada movió el mensaje a una carpeta predeterminada distinta de la carpeta Bandeja de entrada o Correo no deseado Email (por ejemplo, la carpeta Borrador o Archivo).

- ZAP intentó mover el mensaje después de la entrega, pero no se encontró el mensaje (por ejemplo, el usuario movió o eliminó el mensaje).

² De forma predeterminada, una búsqueda de direcciones URL se asigna a http, a menos que se especifique explícitamente otro valor. Por ejemplo:

- La búsqueda con y sin el

http://prefijo en url, dominio de dirección URL y dominio y ruta de acceso de dirección URL debe mostrar los mismos resultados. - Busque el prefijo en la

https://dirección URL. Cuando no se especifica ningún valor, se asume elhttp://prefijo. -

/al principio y al final de la ruta de acceso url, se omiten los campos Dominio url, Dominio url y Ruta de acceso . -

/al final del campo URL se omite.

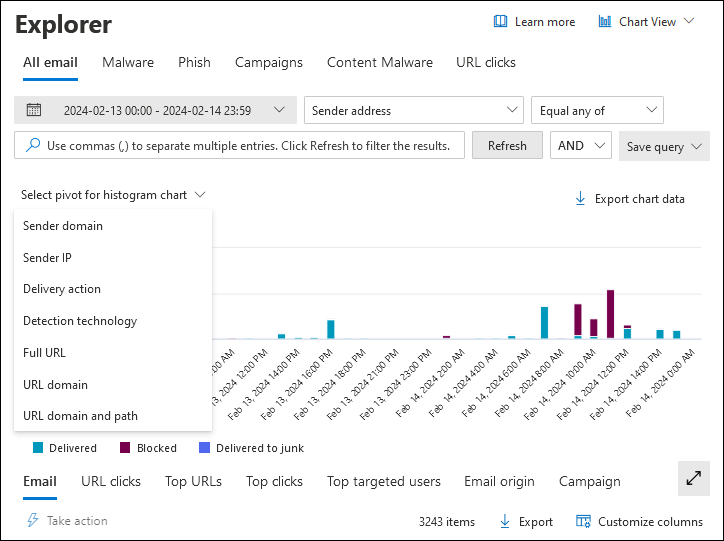

Dinámicas para el gráfico en la vista Todo el correo electrónico en el Explorador de amenazas

El gráfico tiene una vista predeterminada, pero puede seleccionar un valor en Seleccionar tabla dinámica para el gráfico de histograma para cambiar la forma en que se organizan y muestran los datos del gráfico filtrados o sin filtrar.

Las tablas dinámicas de gráficos disponibles se describen en las subsecciones siguientes.

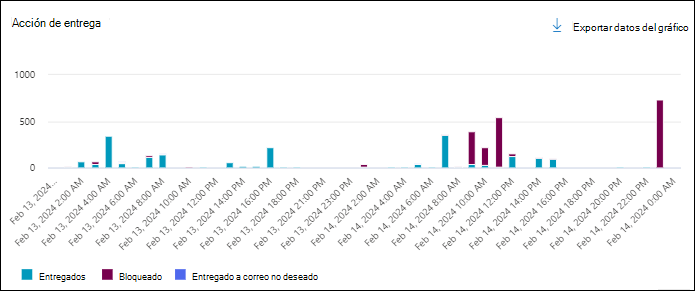

Tabla dinámica del gráfico de acciones de entrega en la vista Todo el correo electrónico en el Explorador de amenazas

Aunque esta tabla dinámica no se ve seleccionada de forma predeterminada, la acción Entrega es la dinámica de gráfico predeterminada en la vista Todo el correo electrónico .

El pivote de la acción Entrega organiza el gráfico por las acciones realizadas en los mensajes para el intervalo de fecha y hora especificado y los filtros de propiedades.

Al mantener el puntero sobre un punto de datos del gráfico se muestra el recuento de cada acción de entrega.

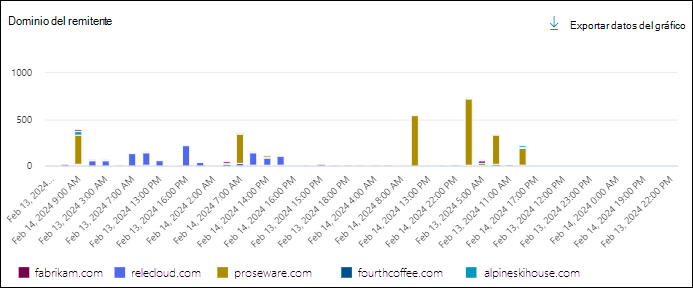

Tabla dinámica del gráfico de dominio del remitente en la vista Todo el correo electrónico en el Explorador de amenazas

La dinámica de dominio remitente organiza el gráfico por los dominios de los mensajes para el intervalo de fecha y hora especificado y los filtros de propiedades.

Al mantener el puntero sobre un punto de datos del gráfico se muestra el recuento de cada dominio remitente.

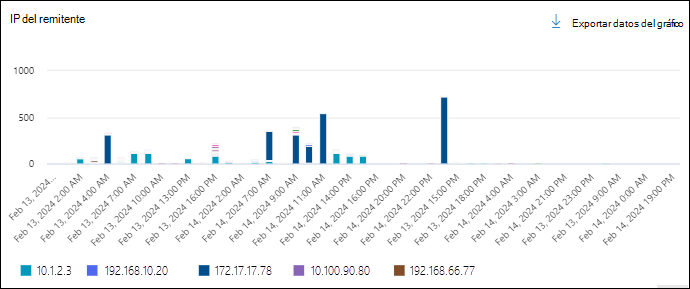

Dinámica del gráfico IP del remitente en la vista Todo el correo electrónico en el Explorador de amenazas

La dinámica ip del remitente organiza el gráfico por las direcciones IP de origen de los mensajes para el intervalo de fecha y hora especificado y los filtros de propiedades.

Al mantener el puntero sobre un punto de datos del gráfico se muestra el recuento de cada dirección IP del remitente.

Tabla dinámica del gráfico de tecnología de detección en la vista Todo el correo electrónico en el Explorador de amenazas

El pivote de tecnología de detección organiza el gráfico por la característica que identificó los mensajes para el intervalo de fecha y hora especificado y los filtros de propiedades.

Al mantener el puntero sobre un punto de datos del gráfico se muestra el recuento de cada tecnología de detección.

Tabla dinámica del gráfico de direcciones URL completas en la vista Todo el correo electrónico en el Explorador de amenazas

La tabla dinámica de direcciones URL completas organiza el gráfico por las direcciones URL completas en los mensajes para el intervalo de fecha y hora especificado y los filtros de propiedades.

Al mantener el puntero sobre un punto de datos del gráfico se muestra el recuento de cada dirección URL completa.

Tabla dinámica del gráfico de dominios url en la vista Todo el correo electrónico en el Explorador de amenazas

La dinámica de dominio de dirección URL organiza el gráfico por los dominios de las direcciones URL de los mensajes para el intervalo de fecha y hora especificado y los filtros de propiedades.

Al mantener el puntero sobre un punto de datos del gráfico se muestra el recuento de cada dominio de dirección URL.

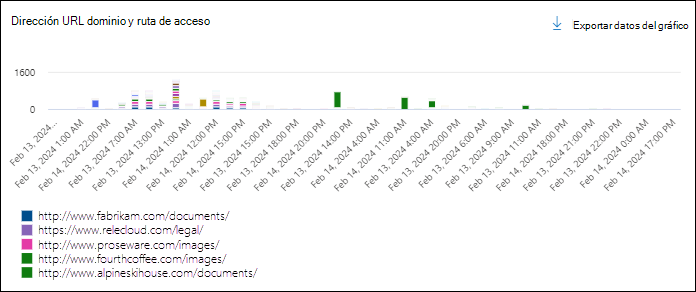

Tabla dinámica de dominio y ruta de acceso de la dirección URL en la vista Todo el correo electrónico en el Explorador de amenazas

El dominio de dirección URL y la dinámica de rutas de acceso organizan el gráfico por los dominios y rutas de acceso de las direcciones URL de los mensajes para el intervalo de fecha y hora especificado y los filtros de propiedades.

Al mantener el puntero sobre un punto de datos del gráfico se muestra el recuento de cada dominio y ruta de acceso de dirección URL.

Vistas del área de detalles de la vista Todo el correo electrónico en el Explorador de amenazas

Las vistas (pestañas) disponibles en el área de detalles de la vista Todo el correo electrónico se describen en las subsecciones siguientes.

Email vista del área de detalles de la vista Todo el correo electrónico en el Explorador de amenazas

Email es la vista predeterminada del área de detalles de la vista Todo el correo electrónico.

La vista Email muestra una tabla de detalles. Para ordenar las entradas, haga clic en un encabezado de columna disponible. Seleccione ![]() Personalizar columnas para cambiar las columnas que se muestran. Los valores predeterminados están marcados con un asterisco (*):

Personalizar columnas para cambiar las columnas que se muestran. Los valores predeterminados están marcados con un asterisco (*):

- Fecha*

- Asunto*

- Destinatario*

- Dominio del destinatario

- Etiquetas*

- Dirección del remitente*

- Nombre para mostrar del remitente

- Dominio del remitente*

- IP del remitente

- Correo del remitente desde la dirección

- Correo del remitente desde el dominio

- Acciones adicionales*

- Acción de entrega

- Ubicación de entrega más reciente*

- Ubicación de entrega original*

- El sistema invalida el origen

- Invalidaciones del sistema

- Identificador de alerta

- Identificador de mensaje de Internet

- Identificador de mensaje de red

- Idioma del correo

- Regla de transporte de Exchange

- Connector

- Context

- Regla de prevención de pérdida de datos

- Tipo de amenaza*

- Tecnología de detección

- Recuento de datos adjuntos

- Recuento de direcciones URL

- tamaño de Email

Sugerencia

Para ver todas las columnas, es probable que deba realizar uno o varios de los pasos siguientes:

- Desplácese horizontalmente en el explorador web.

- Acote el ancho de las columnas adecuadas.

- Quite las columnas de la vista.

- Alejar en el explorador web.

La configuración de columna personalizada se guarda por usuario. La configuración de columna personalizada en el modo de exploración Incognito o InPrivate se guarda hasta que se cierra el explorador web.

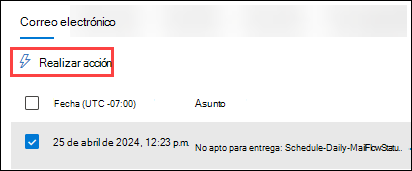

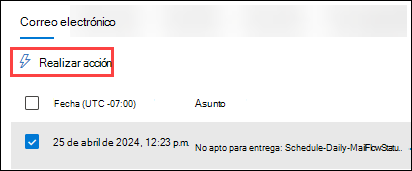

Al seleccionar una o varias entradas de la lista seleccionando la casilla situada junto a la primera columna, la ![]() acción Tomar está disponible. Para obtener información, vea Búsqueda de amenazas: Email corrección.

acción Tomar está disponible. Para obtener información, vea Búsqueda de amenazas: Email corrección.

En el valor Asunto de la entrada, la ![]() acción Abrir en nueva ventana está disponible. Esta acción abre el mensaje en la página de entidad Email.

acción Abrir en nueva ventana está disponible. Esta acción abre el mensaje en la página de entidad Email.

Al hacer clic en los valores Asunto o Destinatario en una entrada, se abren los controles flotantes de detalles. Estos controles flotantes se describen en las subsecciones siguientes.

Email detalles de la vista Email del área de detalles en la vista Todo el correo electrónico

Al seleccionar el valor Asunto de una entrada de la tabla, se abre un control flotante de detalles de correo electrónico. Este control flotante de detalles se conoce como panel de resumen de Email y contiene información de resumen estandarizada que también está disponible en la página de entidad Email para el mensaje.

Para obtener más información sobre la información del panel de resumen de Email, vea El panel de resumen de Email en Defender.

Las siguientes acciones están disponibles en la parte superior del panel de resumen de Email para el Explorador de amenazas y las detecciones en tiempo real:

-

Abrir entidad de correo electrónico

Abrir entidad de correo electrónico -

Ver encabezado

Ver encabezado -

Tomar medidas: para obtener información, vea Búsqueda de amenazas: Email corrección.

Tomar medidas: para obtener información, vea Búsqueda de amenazas: Email corrección. -

Más opciones:

Más opciones:-

Email versión preliminar¹ ²

Email versión preliminar¹ ² -

Descargar correo electrónico¹ ² ³

Descargar correo electrónico¹ ² ³ -

Vista en el Explorador

Vista en el Explorador -

Go hunt⁴

Go hunt⁴

-

¹ Las acciones Email vista previa y Descargar correo electrónico requieren el rol Vista previa en Email & permisos de colaboración. De forma predeterminada, este rol se asigna a los grupos de roles Investigador de datos y Administrador de exhibición de documentos electrónicos. De forma predeterminada, los miembros de los grupos de roles Administración de la organización o Administradores de seguridad no pueden realizar estas acciones. Para permitir estas acciones para los miembros de esos grupos, tiene las siguientes opciones:

- Agregue los usuarios a los grupos de roles Investigador de datos o Administrador de exhibición de documentos electrónicos.

- Cree un nuevo grupo de roles con el rol Buscar y purgar asignado y agregue los usuarios al grupo de roles personalizado.

² Puede obtener una vista previa o descargar mensajes de correo electrónico que están disponibles en buzones de Microsoft 365. Algunos ejemplos de cuándo los mensajes ya no están disponibles en los buzones son:

- El mensaje se quitó antes de que se produjese un error de entrega o entrega.

- El mensaje se eliminó temporalmente (se eliminó de la carpeta Elementos eliminados, que mueve el mensaje a la carpeta Elementos recuperables\Eliminaciones).

- ZAP ha movido el mensaje a cuarentena.

³ El correo electrónico de descarga no está disponible para los mensajes que se pusieron en cuarentena. En su lugar, descargue una copia protegida con contraseña del mensaje de la cuarentena.

⁴ La búsqueda de Go solo está disponible en el Explorador de amenazas. No está disponible en detecciones en tiempo real.

Detalles del destinatario de la vista Email del área de detalles en la vista Todo el correo electrónico

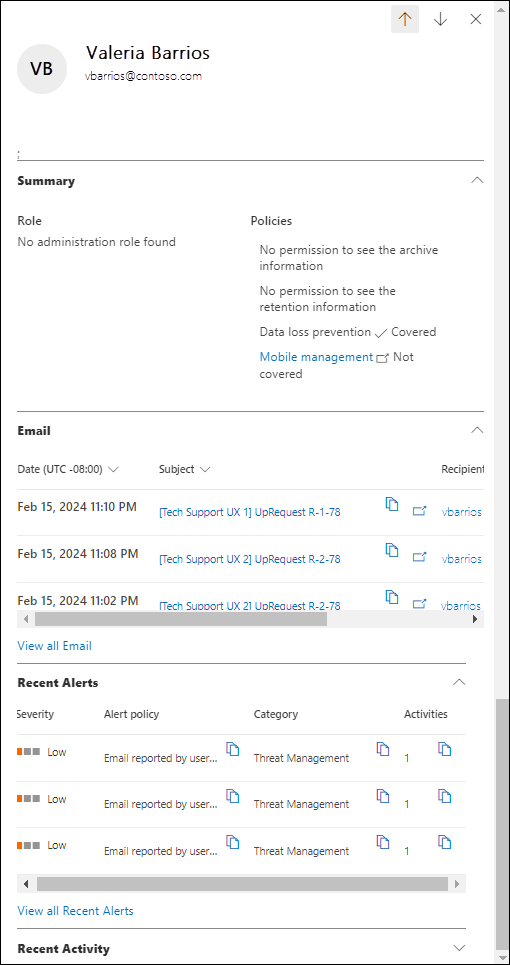

Al seleccionar una entrada haciendo clic en el valor Destinatario , se abre un control flotante de detalles con la siguiente información:

Sugerencia

Para ver detalles sobre otros destinatarios sin salir del control flotante de detalles, use  Elemento anterior y Siguiente en la parte superior del control flotante.

Elemento anterior y Siguiente en la parte superior del control flotante.

Sección de resumen :

- Rol: si el destinatario tiene asignado algún rol de administrador.

-

Directivas:

- Si el usuario tiene permiso para ver información de archivo.

- Si el usuario tiene permiso para ver información de retención.

- Si el usuario está cubierto por la prevención de pérdida de datos (DLP).

- Si el usuario está cubierto por la administración de dispositivos móviles en https://portal.office.com/EAdmin/Device/IntuneInventory.aspx.

Email sección: tabla que muestra la siguiente información relacionada para los mensajes enviados al destinatario:

- Date

- Asunto

- Destinatario

Seleccione Ver todo el correo electrónico para abrir el Explorador de amenazas en una nueva pestaña filtrada por el destinatario.

Sección alertas recientes : tabla que muestra la siguiente información relacionada para las alertas recientes relacionadas:

- Gravedad

- Directiva de alerta

- Categoría

- Actividades

Si hay más de tres alertas recientes, seleccione Ver todas las alertas recientes para verlas todas.

Sección actividad reciente : muestra los resultados resumidos de una búsqueda de registro de auditoría para el destinatario:

- Date

- Dirección IP

- Actividad

- Elemento

Si el destinatario tiene más de tres entradas de registro de auditoría, seleccione Ver toda la actividad reciente para ver todas ellas.

Sugerencia

Los miembros del grupo de roles Administradores de seguridad de Email & permisos de colaboración no pueden expandir la sección Actividad reciente. Debe ser miembro de un grupo de roles en Exchange Online permisos que tengan asignados los roles Registros de auditoría, Analista de Information Protection o Investigador Information Protection. De forma predeterminada, esos roles se asignan a los grupos de roles Administración de registros, Administración de cumplimiento, Information Protection, Analistas de Information Protection, Investigadores Information Protection y Administración de la organización. Puede agregar los miembros de administradores de seguridad a esos grupos de roles o puede crear un nuevo grupo de roles con el rol Registros de auditoría asignado.

Vista de clics de dirección URL para el área de detalles de la vista Todo el correo electrónico en el Explorador de amenazas

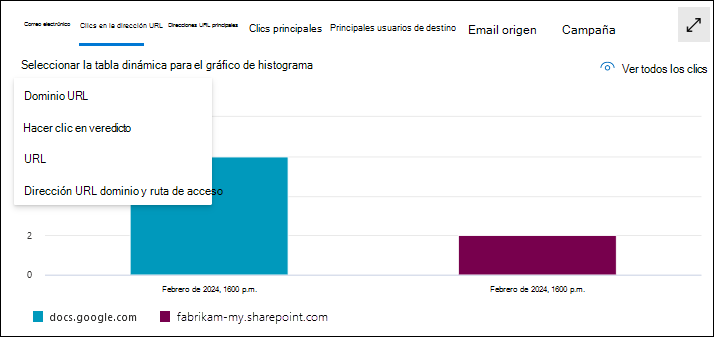

La vista de clics de dirección URL muestra un gráfico que se puede organizar mediante tablas dinámicas. El gráfico tiene una vista predeterminada, pero puede seleccionar un valor en Seleccionar tabla dinámica para el gráfico de histograma para cambiar la forma en que se organizan y muestran los datos del gráfico filtrados o sin filtrar.

Los gráficos dinámicos se describen en las subsecciones siguientes.

Sugerencia

En el Explorador de amenazas, cada dinámica de la vista de clics de dirección URL tiene una ![]() acción Ver todos los clics que abre la vista de clics de dirección URL en una nueva pestaña.

acción Ver todos los clics que abre la vista de clics de dirección URL en una nueva pestaña.

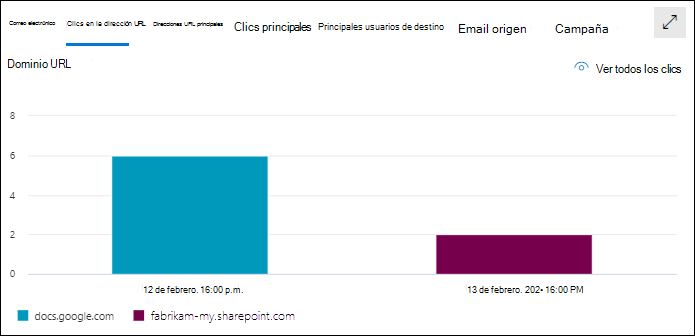

Pivote de dominio de dirección URL para la vista de clics de dirección URL para el área de detalles de la vista Todo el correo electrónico en el Explorador de amenazas

Aunque esta tabla dinámica de gráficos no parece estar seleccionada, el dominio url es la dinámica de gráfico predeterminada en la vista de clics de dirección URL .

La dinámica de dominio de dirección URL muestra los distintos dominios en direcciones URL en los mensajes de correo electrónico para el intervalo de fecha y hora especificado y los filtros de propiedades.

Al mantener el puntero sobre un punto de datos del gráfico se muestra el recuento de cada dominio de dirección URL.

Haga clic en la tabla dinámica de veredicto de la vista de clics de dirección URL para el área de detalles de la vista Todo el correo electrónico en el Explorador de amenazas.

La tabla dinámica Click verdict (Hacer clic en veredicto ) muestra los diferentes veredictos para las direcciones URL en las que se ha hecho clic en los mensajes de correo electrónico para el intervalo de fecha y hora especificado y los filtros de propiedades.

Al mantener el puntero sobre un punto de datos del gráfico se muestra el recuento de cada veredicto de clic.

Tabla dinámica de direcciones URL de la vista de clics de dirección URL para el área de detalles de la vista Todo el correo electrónico en el Explorador de amenazas

La tabla dinámica de direcciones URL muestra las distintas direcciones URL en las que se ha hecho clic en los mensajes de correo electrónico para el intervalo de fecha y hora especificado y los filtros de propiedades.

Al mantener el puntero sobre un punto de datos del gráfico se muestra el recuento de cada dirección URL.

Dominio url y dinámica de ruta de acceso para la vista de clics de dirección URL para el área de detalles de la vista Todo el correo electrónico en el Explorador de amenazas

El dominio de dirección URL y la dinámica de rutas de acceso muestran los diferentes dominios y rutas de acceso de archivo de las direcciones URL en las que se ha hecho clic en los mensajes de correo electrónico para el intervalo de fecha y hora especificado y los filtros de propiedades.

Al mantener el puntero sobre un punto de datos del gráfico se muestra el recuento de cada dominio de dirección URL y la ruta de acceso del archivo.

Vista de direcciones URL principales para el área de detalles de la vista Todo el correo electrónico en el Explorador de amenazas

La vista Direcciones URL superiores muestra una tabla de detalles. Para ordenar las entradas, haga clic en un encabezado de columna disponible:

- URL

- Mensajes bloqueados

- Mensajes no deseados

- Mensajes entregados

Detalles de direcciones URL principales de la vista Todo el correo electrónico

Al seleccionar una entrada haciendo clic en cualquier parte de la fila que no sea la casilla situada junto a la primera columna, se abre un control flotante de detalles con la siguiente información:

Sugerencia

Para ver detalles sobre otras direcciones URL sin salir del control flotante de detalles, use  Elemento anterior y Siguiente en la parte superior del control flotante.

Elemento anterior y Siguiente en la parte superior del control flotante.

- Las siguientes acciones están disponibles en la parte superior del control flotante:

Página Abrir dirección URL

Página Abrir dirección URL Enviar para el análisis:

Enviar para el análisis:-

Informe limpio

Informe limpio -

Informar de suplantación de identidad

Informar de suplantación de identidad -

Informar de malware

Informar de malware

-

Indicador de administración:

Indicador de administración:-

Agregar indicador

Agregar indicador -

Administrar en la lista de bloques de inquilinos

Administrar en la lista de bloques de inquilinos

Al seleccionar cualquiera de estas opciones, se le llevará a la página Envíos del portal de Defender.

-

Más:

Más:-

Vista en el Explorador

Vista en el Explorador -

Ir a buscar

Ir a buscar

-

- Original URL

-

Sección de detección :

- Veredicto de inteligencia sobre amenazas

- x alertas activas e incidentes: gráfico de barras horizontal que muestra el número de alertas de alta, media, baja e información relacionadas con este vínculo.

- Vínculo a Ver todos los incidentes & alertas en la página URL.

-

Sección detalles del dominio :

- Nombre de dominio y un vínculo a la página Ver dominio.

- Registrante

- Registrado en

- Actualizado en

- Expira en

-

Sección de información de contacto del solicitante de registro :

- Registrador

- País o región

- Dirección de correo

- Correo electrónico

- Teléfono

- Más información: Un vínculo a Abrir en Whois.

- Sección prevalencia de direcciones URL (últimos 30 días): contiene el número de dispositivos, Email y clics. Seleccione cada valor para ver la lista completa.

-

Dispositivos: muestra los dispositivos afectados:

Fecha (primera y última)

Devices

Si hay más de dos dispositivos implicados, seleccione Ver todos los dispositivos para verlos todos.

Vista de clics superiores para el área de detalles de la vista Todo el correo electrónico en el Explorador de amenazas

La vista Clics superiores muestra una tabla de detalles. Para ordenar las entradas, haga clic en un encabezado de columna disponible:

- URL

- Bloqueado

- Permitido

- Bloqueo invalidado

- Veredicto pendiente

- Veredicto pendiente omitido

- Ninguna

- Página de error

- Fracaso

Sugerencia

Se seleccionan todas las columnas disponibles. Si selecciona ![]() Personalizar columnas, no podrá anular la selección de ninguna columna.

Personalizar columnas, no podrá anular la selección de ninguna columna.

Para ver todas las columnas, es probable que deba realizar uno o varios de los pasos siguientes:

- Desplácese horizontalmente en el explorador web.

- Acote el ancho de las columnas adecuadas.

- Alejar en el explorador web.

Al seleccionar una entrada haciendo clic en cualquier lugar de la fila que no sea la casilla situada junto a la primera columna, se abre un control flotante de detalles. La información del control flotante es la misma que se describe en Los detalles de direcciones URL principales de la vista Todo el correo electrónico.

Vista de usuarios de destino superior para el área de detalles de la vista Todo el correo electrónico en el Explorador de amenazas

La vista Usuarios de destino superior organiza los datos en una tabla de los cinco principales destinatarios a los que se destinaron la mayoría de las amenazas. La tabla contiene la siguiente información:

Usuarios de destino principal: dirección de correo electrónico del destinatario. Si selecciona una dirección de destinatario, se abre un control flotante de detalles. La información del control flotante es la misma que se describe en Detalles del destinatario de la vista Email del área de detalles en la vista Todo el correo electrónico.

Número de intentos: si selecciona el número de intentos, el Explorador de amenazas se abre en una nueva pestaña filtrada por el destinatario.

Sugerencia

Use ![]() Exportar para exportar la lista de hasta 3000 usuarios y los intentos correspondientes.

Exportar para exportar la lista de hasta 3000 usuarios y los intentos correspondientes.

Email vista de origen del área de detalles de la vista Todo el correo electrónico en el Explorador de amenazas

La vista de origen Email muestra orígenes de mensajes en un mapa del mundo.

Vista de campaña para el área de detalles de la vista Todo el correo electrónico en el Explorador de amenazas

La vista Campaña muestra una tabla de detalles. Para ordenar las entradas, haga clic en un encabezado de columna disponible.

La información de la tabla es la misma que se describe en la tabla de detalles de la página Campañas.

Al seleccionar una entrada haciendo clic en cualquier parte de la fila que no sea la casilla situada junto al nombre, se abre un control flotante de detalles. La información del control flotante es la misma que se describe en Detalles de la campaña.

Vista de malware en el Explorador de amenazas y detecciones en tiempo real

La vista Malware del Explorador de amenazas y detecciones en tiempo real muestra información sobre los mensajes de correo electrónico que se encontraron para contener malware. Esta vista es la predeterminada en detecciones en tiempo real.

Para abrir la vista Malware , realice uno de los pasos siguientes:

- Explorador de amenazas: en la página Explorador del portal de Defender en https://security.microsoft.com, vaya a Email & pestañaMalwaredel Explorador> de colaboración>. O bien, vaya directamente a la página Explorador mediante https://security.microsoft.com/threatexplorerv3y, a continuación, seleccione la pestaña Malware.

- Detecciones en tiempo real: en la página Detecciones en tiempo real del portal de Defender en https://security.microsoft.com, vaya a Email & pestañaMalwaredel Explorador> de colaboración>. O bien, vaya directamente a la página Detecciones en tiempo real mediante https://security.microsoft.com/realtimereportsv3y compruebe que la pestaña Malware está seleccionada.

Propiedades filtrables en la vista Malware en el Explorador de amenazas y detecciones en tiempo real

De forma predeterminada, no se aplica ningún filtro de propiedad a los datos. Los pasos para crear filtros (consultas) se describen en la sección Filtros en el Explorador de amenazas y Detecciones en tiempo real más adelante en este artículo.

Las propiedades filtrables que están disponibles en el cuadro Dirección del remitente de la vista Malware se describen en la tabla siguiente:

| Propiedad | Tipo | Amenaza Explorador |

En tiempo real Detecciones |

|---|---|---|---|

| Basic | |||

| Dirección del remitente | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Recipientes | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Dominio del remitente | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Dominio del destinatario | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Asunto | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Nombre para mostrar del remitente | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Correo del remitente desde la dirección | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Correo del remitente desde el dominio | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Ruta de acceso de devolución | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Dominio de ruta de acceso de retorno | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Familia de malware | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Etiquetas | Texto. Separe varios valores por comas. Para obtener más información sobre las etiquetas de usuario, consulte Etiquetas de usuario. |

✔ | |

| Regla de transporte de Exchange | Texto. Separe varios valores por comas. | ✔ | |

| Regla de prevención de pérdida de datos | Texto. Separe varios valores por comas. | ✔ | |

| Contexto | Seleccione uno o varios valores:

|

✔ | |

| Connector | Texto. Separe varios valores por comas. | ✔ | |

| Acción de entrega | Seleccione uno o varios valores:

|

✔ | ✔ |

| Acción adicional | Seleccione uno o varios valores:

|

✔ | ✔ |

| Directionality | Seleccione uno o varios valores:

|

✔ | ✔ |

| Tecnología de detección | Seleccione uno o varios valores:

|

✔ | ✔ |

| Ubicación de entrega original | Seleccione uno o varios valores:

|

✔ | ✔ |

| Ubicación de entrega más reciente | Los mismos valores que la ubicación de entrega original | ✔ | ✔ |

| Invalidación principal | Seleccione uno o varios valores:

|

✔ | ✔ |

| Origen de invalidación principal | Los mensajes pueden tener varias invalidaciones de permitir o bloquear como se identifica en Invalidar origen. La invalidación que en última instancia permitió o bloqueó el mensaje se identifica en Origen de invalidación principal. Seleccione uno o varios valores:

|

✔ | ✔ |

| Invalidar origen | Los mismos valores que el origen de invalidación principal | ✔ | ✔ |

| Tipo de directiva | Seleccione uno o varios valores:

|

✔ | ✔ |

| Acción de directiva | Seleccione uno o varios valores:

|

✔ | ✔ |

| tamaño de Email | Entero. Separe varios valores por comas. | ✔ | ✔ |

| Avanzadas | |||

| Id. de mensaje de Internet | Texto. Separe varios valores por comas. Disponible en el campo Encabezado de id. de mensaje en el encabezado del mensaje. Un valor de ejemplo es <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (tenga en cuenta los corchetes angulares). |

✔ | ✔ |

| Identificador de mensaje de red | Texto. Separe varios valores por comas. Valor GUID que está disponible en el campo de encabezado X-MS-Exchange-Organization-Network-Message-Id del encabezado del mensaje. |

✔ | ✔ |

| IP del remitente | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Datos adjuntos SHA256 | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Id. de clúster | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Identificador de alerta | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Identificador de directiva de alerta | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Identificador de campaña | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Señal de dirección URL de ZAP | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Urls | |||

| Recuento de direcciones URL | Entero. Separe varios valores por comas. | ✔ | ✔ |

| Dominio DE DIRECCIÓN URL | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Dominio y ruta de acceso url | Texto. Separe varios valores por comas. | ✔ | ✔ |

| URL | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Ruta de acceso url | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Origen de la dirección URL | Seleccione uno o varios valores:

|

✔ | ✔ |

| Haga clic en veredicto | Seleccione uno o varios valores:

|

✔ | ✔ |

| Amenaza de dirección URL | Seleccione uno o varios valores:

|

✔ | ✔ |

| Archivo | |||

| Recuento de datos adjuntos | Entero. Separe varios valores por comas. | ✔ | ✔ |

| Nombres de archivos adjuntos | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Tipo de archivo | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Extensión de archivo | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Tamaño de archivo | Entero. Separe varios valores por comas. | ✔ | ✔ |

| Autenticación | |||

| SPF | Seleccione uno o varios valores:

|

✔ | ✔ |

| DKIM | Seleccione uno o varios valores:

|

✔ | ✔ |

| DMARC | Seleccione uno o varios valores:

|

✔ | ✔ |

| Compuesto | Seleccione uno o varios valores:

|

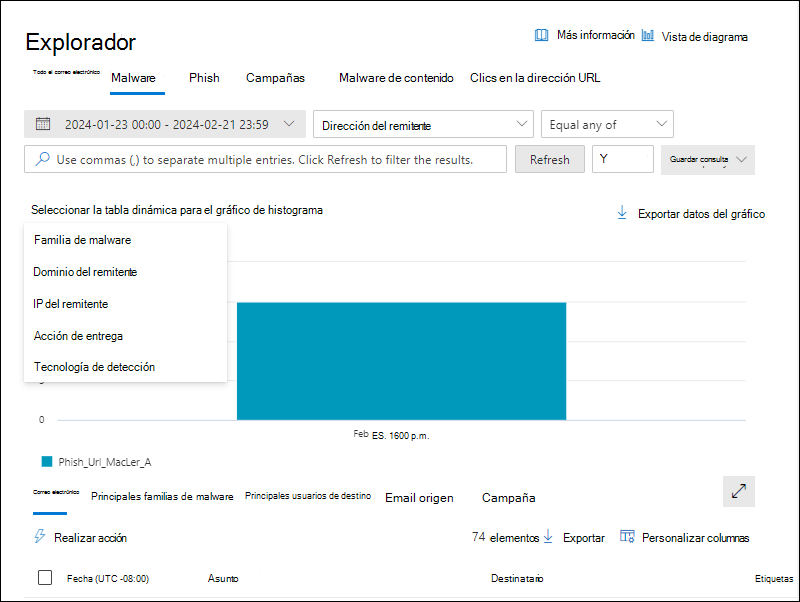

Dinámicas para el gráfico en la vista Malware en el Explorador de amenazas y detecciones en tiempo real

El gráfico tiene una vista predeterminada, pero puede seleccionar un valor en Seleccionar tabla dinámica para el gráfico de histograma para cambiar la forma en que se organizan y muestran los datos del gráfico filtrados o sin filtrar.

Los gráficos dinámicos que están disponibles en la vista Malware en el Explorador de amenazas y las detecciones en tiempo real se enumeran en la tabla siguiente:

| Documento principal | Amenaza Explorador |

En tiempo real Detecciones |

|---|---|---|

| Familia de malware | ✔ | |

| Dominio del remitente | ✔ | |

| IP del remitente | ✔ | |

| Acción de entrega | ✔ | ✔ |

| Tecnología de detección | ✔ | ✔ |

Las tablas dinámicas de gráficos disponibles se describen en las subsecciones siguientes.

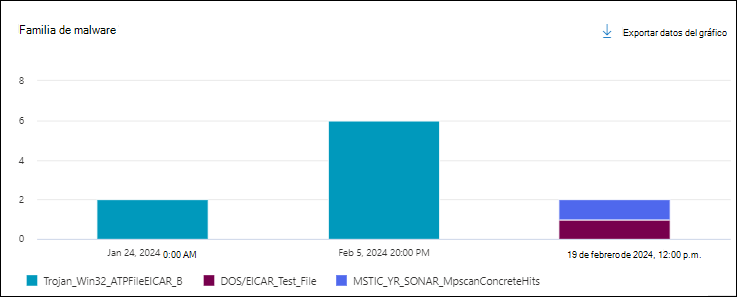

Tabla dinámica del gráfico de familias de malware en la vista Malware en el Explorador de amenazas

Aunque esta tabla dinámica no tiene el aspecto seleccionado de forma predeterminada, la familia malware es la dinámica de gráfico predeterminada en la vista Malware del Explorador de amenazas.

El pivote de la familia malware organiza el gráfico por la familia de malware detectada en los mensajes para el intervalo de fecha y hora especificado y los filtros de propiedades.

Al mantener el puntero sobre un punto de datos del gráfico se muestra el recuento de cada familia de malware.

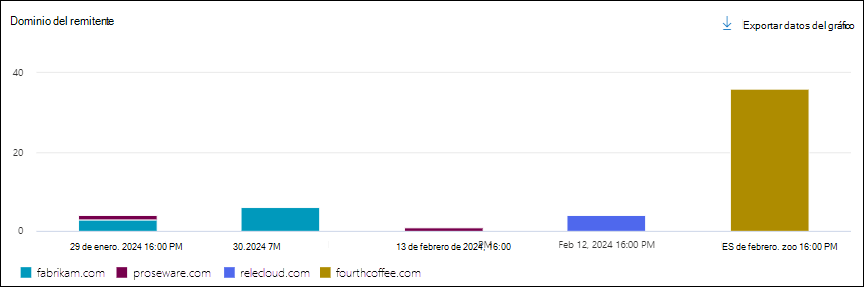

Pivote del gráfico de dominio del remitente en la vista Malware en el Explorador de amenazas

La dinámica de dominio remitente organiza el gráfico por el dominio remitente de los mensajes que se encontraron que contienen malware para el intervalo de fecha y hora especificado y los filtros de propiedades.

Al mantener el puntero sobre un punto de datos del gráfico se muestra el recuento de cada dominio remitente.

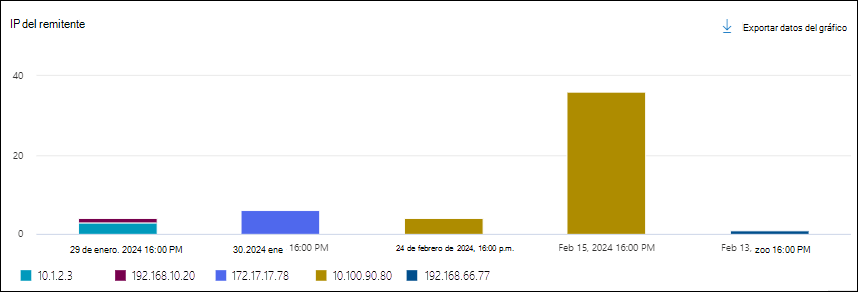

Pivote del gráfico IP del remitente en la vista Malware en el Explorador de amenazas

La dinámica ip del remitente organiza el gráfico por la dirección IP de origen de los mensajes que se encontraron que contienen malware para el intervalo de fecha y hora especificado y los filtros de propiedades.

Al mantener el puntero sobre un punto de datos del gráfico se muestra el recuento de cada dirección IP de origen.

Tabla dinámica del gráfico de acciones de entrega en la vista Malware en el Explorador de amenazas y detecciones en tiempo real

Aunque esta tabla dinámica no tiene el aspecto seleccionado de forma predeterminada, la acción Entrega es la dinámica de gráfico predeterminada en la vista Malware en detecciones en tiempo real.

El pivote de acción Entrega organiza el gráfico según lo que ha ocurrido con los mensajes que se encontraron que contienen malware para el intervalo de fecha y hora especificado y los filtros de propiedades.

Al mantener el puntero sobre un punto de datos del gráfico se muestra el recuento de cada acción de entrega.

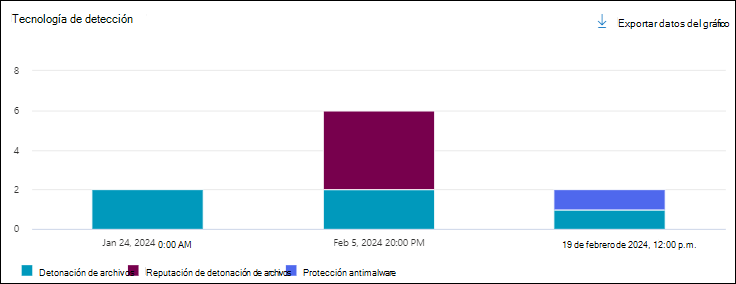

Pivote del gráfico de tecnología de detección en la vista Malware en el Explorador de amenazas y detecciones en tiempo real

El pivote de tecnología de detección organiza el gráfico por la característica que identificó malware en los mensajes para el intervalo de fecha y hora especificado y los filtros de propiedades.

Al mantener el puntero sobre un punto de datos del gráfico se muestra el recuento de cada tecnología de detección.

Vistas del área de detalles de la vista Malware en el Explorador de amenazas y detecciones en tiempo real

Las vistas (pestañas) disponibles en el área de detalles de la vista Malware se enumeran en la tabla siguiente y se describen en las subsecciones siguientes.

| Vista | Amenaza Explorador |

En tiempo real Detecciones |

|---|---|---|

| Correo electrónico | ✔ | ✔ |

| Principales familias de malware | ✔ | |

| Usuarios de destino superior | ✔ | |

| origen de Email | ✔ | |

| Campaña | ✔ |

Email vista del área de detalles de la vista Malware en el Explorador de amenazas y detecciones en tiempo real

Email es la vista predeterminada del área de detalles de la vista Malware en el Explorador de amenazas y detecciones en tiempo real.

La vista Email muestra una tabla de detalles. Para ordenar las entradas, haga clic en un encabezado de columna disponible. Seleccione ![]() Personalizar columnas para cambiar las columnas que se muestran.

Personalizar columnas para cambiar las columnas que se muestran.

En la tabla siguiente se muestran las columnas que están disponibles en el Explorador de amenazas y las detecciones en tiempo real. Los valores predeterminados se marcan con un asterisco (*).

| Column | Amenaza Explorador |

En tiempo real Detecciones |

|---|---|---|

| Fecha* | ✔ | ✔ |

| Asunto* | ✔ | ✔ |

| Destinatario* | ✔ | ✔ |

| Dominio del destinatario | ✔ | ✔ |

| Etiquetas* | ✔ | |

| Dirección del remitente* | ✔ | ✔ |

| Nombre para mostrar del remitente | ✔ | ✔ |

| Dominio del remitente* | ✔ | ✔ |

| IP del remitente | ✔ | ✔ |

| Correo del remitente desde la dirección | ✔ | ✔ |

| Correo del remitente desde el dominio | ✔ | ✔ |

| Acciones adicionales* | ✔ | ✔ |

| Acción de entrega | ✔ | ✔ |

| Ubicación de entrega más reciente* | ✔ | ✔ |

| Ubicación de entrega original* | ✔ | ✔ |

| El sistema invalida el origen | ✔ | ✔ |

| Invalidaciones del sistema | ✔ | ✔ |

| Identificador de alerta | ✔ | ✔ |

| Identificador de mensaje de Internet | ✔ | ✔ |

| Identificador de mensaje de red | ✔ | ✔ |

| Idioma del correo | ✔ | ✔ |

| Regla de transporte de Exchange | ✔ | |

| Connector | ✔ | |

| Context | ✔ | ✔ |

| Regla de prevención de pérdida de datos | ✔ | ✔ |

| Tipo de amenaza* | ✔ | ✔ |

| Tecnología de detección | ✔ | ✔ |

| Recuento de datos adjuntos | ✔ | ✔ |

| Recuento de direcciones URL | ✔ | ✔ |

| tamaño de Email | ✔ | ✔ |

Sugerencia

Para ver todas las columnas, es probable que deba realizar uno o varios de los pasos siguientes:

- Desplácese horizontalmente en el explorador web.

- Acote el ancho de las columnas adecuadas.

- Quite las columnas de la vista.

- Alejar en el explorador web.

La configuración de columna personalizada se guarda por usuario. La configuración de columna personalizada en el modo de exploración Incognito o InPrivate se guarda hasta que se cierra el explorador web.

Al seleccionar una o varias entradas de la lista seleccionando la casilla situada junto a la primera columna, la ![]() acción Tomar está disponible. Para obtener información, vea Búsqueda de amenazas: Email corrección.

acción Tomar está disponible. Para obtener información, vea Búsqueda de amenazas: Email corrección.

Al hacer clic en los valores Asunto o Destinatario en una entrada, se abren los controles flotantes de detalles. Estos controles flotantes se describen en las subsecciones siguientes.

Email detalles de la vista Email del área de detalles en la vista Malware

Al seleccionar el valor Asunto de una entrada de la tabla, se abre un control flotante de detalles de correo electrónico. Este control flotante de detalles se conoce como panel de resumen de Email y contiene información de resumen estandarizada que también está disponible en la página de entidad Email para el mensaje.

Para obtener más información sobre la información del panel de resumen de Email, consulte Los paneles de resumen de Email.

Las acciones disponibles en la parte superior del panel de resumen de Email para el Explorador de amenazas y las detecciones en tiempo real se describen en la Email detalles de la vista Email del área de detalles de la vista Todo el correo electrónico.

Detalles del destinatario de la vista Email del área de detalles en la vista Malware

Al seleccionar una entrada haciendo clic en el valor Destinatario , se abre un control flotante de detalles. La información del control flotante es la misma que se describe en Detalles del destinatario de la vista Email del área de detalles en la vista Todo el correo electrónico.

Vista principales de familias de malware para el área de detalles de la vista Malware en el Explorador de amenazas

La vista Principales familias de malware del área de detalles organiza los datos en una tabla de las principales familias de malware. La tabla muestra:

Columna principales de familias de malware : nombre de la familia de malware.

Si selecciona un nombre de familia de malware, se abre un control flotante de detalles que contiene la siguiente información:

Email sección: tabla que muestra la siguiente información relacionada para los mensajes que contienen el archivo de malware:

- Date

- Asunto

- Destinatario

Seleccione Ver todo el correo electrónico para abrir el Explorador de amenazas en una nueva pestaña filtrada por el nombre de la familia de malware.

Sección de detalles técnicos

Número de intentos: si selecciona el número de intentos, el Explorador de amenazas se abre en una nueva pestaña filtrada por el nombre de la familia de malware.

Vista de usuarios de destino superior para el área de detalles de la vista Malware en el Explorador de amenazas

La vista Usuarios de destino superior organiza los datos en una tabla de los cinco principales destinatarios a los que se ha dirigido el malware. La tabla muestra:

Usuarios de destino superior: la dirección de correo electrónico del usuario de destino superior. Si selecciona una dirección de correo electrónico, se abrirá un control flotante de detalles. La información del control flotante es la misma que se describe en la vista Usuarios de destino superior para el área de detalles de la vista Todo el correo electrónico en el Explorador de amenazas.

Número de intentos: si selecciona el número de intentos, el Explorador de amenazas se abre en una nueva pestaña filtrada por el nombre de la familia de malware.

Sugerencia

Use ![]() Exportar para exportar la lista de hasta 3000 usuarios y los intentos correspondientes.

Exportar para exportar la lista de hasta 3000 usuarios y los intentos correspondientes.

Email vista de origen del área de detalles de la vista Malware en el Explorador de amenazas

La vista de origen Email muestra orígenes de mensajes en un mapa del mundo.

Vista de campaña para el área de detalles de la vista Malware en el Explorador de amenazas

La vista Campaña muestra una tabla de detalles. Para ordenar las entradas, haga clic en un encabezado de columna disponible.

La tabla de detalles es idéntica a la tabla de detalles de la página Campañas.

Al seleccionar una entrada haciendo clic en cualquier parte de la fila que no sea la casilla situada junto al nombre, se abre un control flotante de detalles. La información del control flotante es la misma que se describe en Detalles de la campaña.

Vista phish en el Explorador de amenazas y detecciones en tiempo real

La vista Phish del Explorador de amenazas y detecciones en tiempo real muestra información sobre los mensajes de correo electrónico que se identificaron como suplantación de identidad (phishing).

Para abrir la vista Phish , realice uno de los pasos siguientes:

- Explorador de amenazas: en la página Explorador del portal de Defender en https://security.microsoft.com, vaya a Email & pestañaPhishdel Explorador> de colaboración>. O bien, vaya directamente a la página Explorador mediante https://security.microsoft.com/threatexplorerv3y, a continuación, seleccione la pestaña Phish.

- Detecciones en tiempo real: en la página Detecciones en tiempo real del portal de Defender en https://security.microsoft.com, vaya a Email & pestañaPhishdel Explorador> de colaboración>. O bien, vaya directamente a la página Detecciones en tiempo real mediante https://security.microsoft.com/realtimereportsv3y, a continuación, seleccione la pestaña Phish.

Propiedades filtrables en la vista Phish en el Explorador de amenazas y detecciones en tiempo real

De forma predeterminada, no se aplica ningún filtro de propiedad a los datos. Los pasos para crear filtros (consultas) se describen en la sección Filtros en el Explorador de amenazas y Detecciones en tiempo real más adelante en este artículo.

Las propiedades filtrables que están disponibles en el cuadro Dirección del remitente de la vista Malware se describen en la tabla siguiente:

| Propiedad | Tipo | Amenaza Explorador |

En tiempo real Detecciones |

|---|---|---|---|

| Basic | |||

| Dirección del remitente | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Recipientes | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Dominio del remitente | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Dominio del destinatario | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Asunto | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Nombre para mostrar del remitente | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Correo del remitente desde la dirección | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Correo del remitente desde el dominio | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Ruta de acceso de devolución | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Dominio de ruta de acceso de retorno | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Etiquetas | Texto. Separe varios valores por comas. Para obtener más información sobre las etiquetas de usuario, consulte Etiquetas de usuario. |

✔ | |

| Dominio suplantado | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Usuario suplantado | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Regla de transporte de Exchange | Texto. Separe varios valores por comas. | ✔ | |

| Regla de prevención de pérdida de datos | Texto. Separe varios valores por comas. | ✔ | |

| Contexto | Seleccione uno o varios valores:

|

✔ | |

| Connector | Texto. Separe varios valores por comas. | ✔ | |

| Acción de entrega | Seleccione uno o varios valores:

|

✔ | ✔ |

| Acción adicional | Seleccione uno o varios valores:

|

✔ | ✔ |

| Directionality | Seleccione uno o varios valores:

|

✔ | ✔ |

| Tecnología de detección | Seleccione uno o varios valores:

|

✔ | ✔ |

| Ubicación de entrega original | Seleccione uno o varios valores:

|

✔ | ✔ |

| Ubicación de entrega más reciente | Los mismos valores que la ubicación de entrega original | ✔ | ✔ |

| Nivel de confianza de phish | Seleccione uno o varios valores:

|

✔ | |

| Invalidación principal | Seleccione uno o varios valores:

|

✔ | ✔ |

| Origen de invalidación principal | Los mensajes pueden tener varias invalidaciones de permitir o bloquear como se identifica en Invalidar origen. La invalidación que en última instancia permitió o bloqueó el mensaje se identifica en Origen de invalidación principal. Seleccione uno o varios valores:

|

✔ | ✔ |

| Invalidar origen | Los mismos valores que el origen de invalidación principal | ✔ | ✔ |

| Tipo de directiva | Seleccione uno o varios valores:

|

✔ | ✔ |

| Acción de directiva | Seleccione uno o varios valores:

|

✔ | ✔ |

| tamaño de Email | Entero. Separe varios valores por comas. | ✔ | ✔ |

| Avanzadas | |||

| Id. de mensaje de Internet | Texto. Separe varios valores por comas. Disponible en el campo Encabezado de id. de mensaje en el encabezado del mensaje. Un valor de ejemplo es <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (tenga en cuenta los corchetes angulares). |

✔ | ✔ |

| Identificador de mensaje de red | Texto. Separe varios valores por comas. Valor GUID que está disponible en el campo de encabezado X-MS-Exchange-Organization-Network-Message-Id del encabezado del mensaje. |

✔ | ✔ |

| IP del remitente | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Datos adjuntos SHA256 | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Id. de clúster | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Identificador de alerta | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Identificador de directiva de alerta | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Identificador de campaña | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Señal de dirección URL de ZAP | Texto. Separe varios valores por comas. | ✔ | |

| Urls | |||

| Recuento de direcciones URL | Entero. Separe varios valores por comas. | ✔ | ✔ |

| Dominio DE DIRECCIÓN URL | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Dominio y ruta de acceso url | Texto. Separe varios valores por comas. | ✔ | |

| URL | Texto. Separe varios valores por comas. | ✔ | |

| Ruta de acceso url | Texto. Separe varios valores por comas. | ✔ | |

| Origen de la dirección URL | Seleccione uno o varios valores:

|

✔ | ✔ |

| Haga clic en veredicto | Seleccione uno o varios valores:

|

✔ | ✔ |

| Amenaza de dirección URL | Seleccione uno o varios valores:

|

✔ | ✔ |

| Archivo | |||

| Recuento de datos adjuntos | Entero. Separe varios valores por comas. | ✔ | ✔ |

| Nombres de archivos adjuntos | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Tipo de archivo | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Extensión de archivo | Texto. Separe varios valores por comas. | ✔ | ✔ |

| Tamaño de archivo | Entero. Separe varios valores por comas. | ✔ | ✔ |

| Autenticación | |||

| SPF | Seleccione uno o varios valores:

|

✔ | ✔ |

| DKIM | Seleccione uno o varios valores:

|

✔ | ✔ |

| DMARC | Seleccione uno o varios valores:

|

✔ | ✔ |

| Compuesto | Seleccione uno o varios valores:

|

Dinámicas para el gráfico en la vista Phish en el Explorador de amenazas y detecciones en tiempo real

El gráfico tiene una vista predeterminada, pero puede seleccionar un valor en Seleccionar tabla dinámica para el gráfico de histograma para cambiar la forma en que se organizan y muestran los datos del gráfico filtrados o sin filtrar.

Los gráficos dinámicos que están disponibles en la vista Phish en el Explorador de amenazas y las detecciones en tiempo real se enumeran en la tabla siguiente:

| Documento principal | Amenaza Explorador |

En tiempo real Detecciones |

|---|---|---|

| Dominio del remitente | ✔ | ✔ |

| IP del remitente | ✔ | |

| Acción de entrega | ✔ | ✔ |

| Tecnología de detección | ✔ | ✔ |

| Dirección URL completa | ✔ | |

| Dominio DE DIRECCIÓN URL | ✔ | ✔ |

| Dominio y ruta de acceso url | ✔ |

Las tablas dinámicas de gráficos disponibles se describen en las subsecciones siguientes.

Dinámica del gráfico de dominio del remitente en la vista Phish en el Explorador de amenazas y detecciones en tiempo real

Aunque esta tabla dinámica no tiene el aspecto seleccionado de forma predeterminada, dominio remitente es el gráfico dinámico predeterminado en la vista Phish en detecciones en tiempo real.

La dinámica de dominio remitente organiza el gráfico por los dominios de los mensajes para el intervalo de fecha y hora especificado y los filtros de propiedades.

Al mantener el puntero sobre un punto de datos del gráfico se muestra el recuento de cada dominio remitente.

Pivote del gráfico IP del remitente en la vista Phish en el Explorador de amenazas

La dinámica ip del remitente organiza el gráfico por las direcciones IP de origen de los mensajes para el intervalo de fecha y hora especificado y los filtros de propiedades.

Al mantener el puntero sobre un punto de datos del gráfico se muestra el recuento de cada dirección IP de origen.

Tabla dinámica del gráfico de acciones de entrega en la vista Phish en el Explorador de amenazas y detecciones en tiempo real

Aunque esta tabla dinámica no se ve seleccionada de forma predeterminada, la acción Entrega es la dinámica de gráfico predeterminada en la vista Phish del Explorador de amenazas.

El pivote de la acción Entrega organiza el gráfico por las acciones realizadas en los mensajes para el intervalo de fecha y hora especificado y los filtros de propiedades.

Al mantener el puntero sobre un punto de datos del gráfico se muestra el recuento de cada acción de entrega.

Pivote del gráfico de tecnología de detección en la vista Phish en el Explorador de amenazas y detecciones en tiempo real

El pivote de tecnología de detección organiza el gráfico por la característica que identificó los mensajes de suplantación de identidad para el intervalo de fecha y hora especificado y los filtros de propiedades.

Al mantener el puntero sobre un punto de datos del gráfico se muestra el recuento de cada tecnología de detección.

Tabla dinámica de gráficos de direcciones URL completas en la vista Phish en el Explorador de amenazas

La tabla dinámica de direcciones URL completas organiza el gráfico por las direcciones URL completas en los mensajes de suplantación de identidad para el intervalo de fecha y hora especificado y los filtros de propiedades.

Al mantener el puntero sobre un punto de datos del gráfico se muestra el recuento de cada dirección URL completa.

Tabla dinámica del gráfico de dominio de direcciones URL en la vista Phish en el Explorador de amenazas y detecciones en tiempo real

La dinámica de dominio de dirección URL organiza el gráfico por los dominios de las direcciones URL de los mensajes de suplantación de identidad para el intervalo de fecha y hora especificado y los filtros de propiedades.

Al mantener el puntero sobre un punto de datos del gráfico se muestra el recuento de cada dominio de dirección URL.

Dinámica del gráfico de rutas de acceso y dominio de url en la vista Phish del Explorador de amenazas

El dominio de dirección URL y la dinámica de rutas de acceso organizan el gráfico por los dominios y rutas de acceso de las direcciones URL en los mensajes de suplantación de identidad para el intervalo de fecha y hora especificado y los filtros de propiedades.

Al mantener el puntero sobre un punto de datos del gráfico se muestra el recuento de cada dominio y ruta de acceso de dirección URL.

Vistas del área de detalles de la vista Phish en el Explorador de amenazas

Las vistas disponibles (pestañas) en el área de detalles de la vista Phish se enumeran en la tabla siguiente y se describen en las subsecciones siguientes.

| Vista | Amenaza Explorador |

En tiempo real Detecciones |

|---|---|---|

| Correo electrónico | ✔ | ✔ |

| Clics de URL | ✔ | ✔ |

| Direcciones URL principales | ✔ | ✔ |

| Clics superiores | ✔ | ✔ |

| Usuarios de destino superior | ✔ | |

| origen de Email | ✔ | |

| Campaña | ✔ |

Email vista del área de detalles de la vista Phish en el Explorador de amenazas y detecciones en tiempo real

Email es la vista predeterminada del área de detalles de la vista Phish en el Explorador de amenazas y las detecciones en tiempo real.

La vista Email muestra una tabla de detalles. Para ordenar las entradas, haga clic en un encabezado de columna disponible. Seleccione ![]() Personalizar columnas para cambiar las columnas que se muestran.

Personalizar columnas para cambiar las columnas que se muestran.

En la tabla siguiente se muestran las columnas que están disponibles en el Explorador de amenazas y las detecciones en tiempo real. Los valores predeterminados se marcan con un asterisco (*).

| Column | Amenaza Explorador |

En tiempo real Detecciones |

|---|---|---|

| Fecha* | ✔ | ✔ |

| Asunto* | ✔ | ✔ |

| Destinatario* | ✔ | ✔ |

| Dominio del destinatario | ✔ | ✔ |

| Etiquetas* | ✔ | |

| Dirección del remitente* | ✔ | ✔ |

| Nombre para mostrar del remitente | ✔ | ✔ |

| Dominio del remitente* | ✔ | ✔ |

| IP del remitente | ✔ | ✔ |

| Correo del remitente desde la dirección | ✔ | ✔ |

| Correo del remitente desde el dominio | ✔ | ✔ |

| Acciones adicionales* | ✔ | ✔ |

| Acción de entrega | ✔ | ✔ |

| Ubicación de entrega más reciente* | ✔ | ✔ |

| Ubicación de entrega original* | ✔ | ✔ |

| El sistema invalida el origen | ✔ | ✔ |

| Invalidaciones del sistema | ✔ | ✔ |

| Identificador de alerta | ✔ | ✔ |

| Identificador de mensaje de Internet | ✔ | ✔ |

| Identificador de mensaje de red | ✔ | ✔ |

| Idioma del correo | ✔ | ✔ |

| Regla de transporte de Exchange | ✔ | |

| Connector | ✔ | |

| Nivel de confianza de phish | ✔ | |

| Context | ✔ | |

| Regla de prevención de pérdida de datos | ✔ | |

| Tipo de amenaza* | ✔ | ✔ |

| Tecnología de detección | ✔ | ✔ |

| Recuento de datos adjuntos | ✔ | ✔ |

| Recuento de direcciones URL | ✔ | ✔ |

| tamaño de Email | ✔ | ✔ |

Sugerencia

Para ver todas las columnas, es probable que deba realizar uno o varios de los pasos siguientes:

- Desplácese horizontalmente en el explorador web.

- Acote el ancho de las columnas adecuadas.

- Quite las columnas de la vista.

- Alejar en el explorador web.

La configuración de columna personalizada se guarda por usuario. La configuración de columna personalizada en el modo de exploración Incognito o InPrivate se guarda hasta que se cierra el explorador web.

Al seleccionar una o varias entradas de la lista seleccionando la casilla situada junto a la primera columna, la ![]() acción Tomar está disponible. Para obtener información, vea Búsqueda de amenazas: Email corrección.

acción Tomar está disponible. Para obtener información, vea Búsqueda de amenazas: Email corrección.

Al hacer clic en los valores Asunto o Destinatario en una entrada, se abren los controles flotantes de detalles. Estos controles flotantes se describen en las subsecciones siguientes.

Email detalles de la vista Email del área de detalles en la vista Phish

Al seleccionar el valor Asunto de una entrada de la tabla, se abre un control flotante de detalles de correo electrónico. Este control flotante de detalles se conoce como panel de resumen de Email y contiene información de resumen estandarizada que también está disponible en la página de entidad Email para el mensaje.

Para obtener más información sobre la información del panel de resumen de Email, consulte El panel de resumen de Email en Defender para Office 365 características.

Las acciones disponibles en la parte superior del panel de resumen de Email para el Explorador de amenazas y las detecciones en tiempo real se describen en la Email detalles de la vista Email del área de detalles de la vista Todo el correo electrónico.

Detalles del destinatario de la vista Email del área de detalles en la vista Phish

Al seleccionar una entrada haciendo clic en el valor Destinatario , se abre un control flotante de detalles. La información del control flotante es la misma que se describe en Detalles del destinatario de la vista Email del área de detalles en la vista Todo el correo electrónico.

Vista de clics de dirección URL para el área de detalles de la vista Phish en el Explorador de amenazas y detecciones en tiempo real

La vista de clics de dirección URL muestra un gráfico que se puede organizar mediante tablas dinámicas. El gráfico tiene una vista predeterminada, pero puede seleccionar un valor en Seleccionar tabla dinámica para el gráfico de histograma para cambiar la forma en que se organizan y muestran los datos del gráfico filtrados o sin filtrar.

En la tabla siguiente se describen los gráficos dinámicos que están disponibles en la vista Malware del Explorador de amenazas y las detecciones en tiempo real:

| Documento principal | Amenaza Explorador |

En tiempo real Detecciones |

|---|---|---|

| Dominio DE DIRECCIÓN URL | ✔ | ✔ |

| Haga clic en veredicto | ✔ | ✔ |

| URL | ✔ | |

| Dominio y ruta de acceso url | ✔ |

Los mismos gráficos dinámicos están disponibles y se describen para la vista Todo el correo electrónico en el Explorador de amenazas:

- Pivote de dominio de dirección URL para la vista de clics de dirección URL para el área de detalles de la vista Todo el correo electrónico en el Explorador de amenazas

- Haga clic en la tabla dinámica de veredicto de la vista de clics de dirección URL para el área de detalles de la vista Todo el correo electrónico en el Explorador de amenazas.

- Tabla dinámica de direcciones URL de la vista de clics de dirección URL para el área de detalles de la vista Todo el correo electrónico en el Explorador de amenazas

- Dominio url y dinámica de ruta de acceso para la vista de clics de dirección URL para el área de detalles de la vista Todo el correo electrónico en el Explorador de amenazas

Sugerencia

En el Explorador de amenazas, cada dinámica de la vista de clics de dirección URL tiene una ![]() acción Ver todos los clics que abre la vista de clics de dirección URL en el Explorador de amenazas en una nueva pestaña. Esta acción no está disponible en las detecciones en tiempo real, ya que la vista de clics de dirección URL no está disponible en las detecciones en tiempo real.

acción Ver todos los clics que abre la vista de clics de dirección URL en el Explorador de amenazas en una nueva pestaña. Esta acción no está disponible en las detecciones en tiempo real, ya que la vista de clics de dirección URL no está disponible en las detecciones en tiempo real.

Vista de direcciones URL principales para el área de detalles de la vista Phish en el Explorador de amenazas y detecciones en tiempo real

La vista Direcciones URL superiores muestra una tabla de detalles. Para ordenar las entradas, haga clic en un encabezado de columna disponible:

- URL

- Mensajes bloqueados

- Mensajes no deseados

- Mensajes entregados

Detalles de direcciones URL principales de la vista Phish

Al seleccionar una entrada haciendo clic en cualquier lugar de la fila que no sea la casilla situada junto a la primera columna, se abre un control flotante de detalles. La información del control flotante es la misma que se describe en Los detalles de direcciones URL principales de la vista Todo el correo electrónico.

Sugerencia

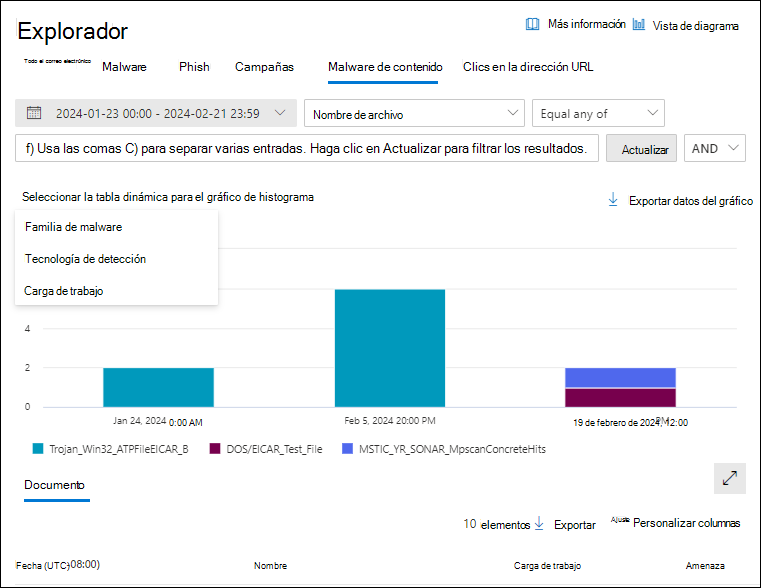

La ![]() acción De búsqueda de Go solo está disponible en el Explorador de amenazas. No está disponible en detecciones en tiempo real.