Configuración de funcionalidades de interrupción automática de ataques en XDR de Microsoft Defender

XDR de Microsoft Defender incluye eficaces funcionalidades automatizadas de interrupción de ataques que pueden proteger su entorno frente a ataques sofisticados de alto impacto.

En este artículo se describe cómo configurar las funcionalidades de interrupción automática de ataques en XDR de Microsoft Defender con estos pasos:

- Revise los requisitos previos.

- Revise o cambie las exclusiones de respuesta automatizadas para los usuarios.

Después, una vez configurado, puede ver y administrar las acciones de contención en Incidentes y el Centro de acciones. Y, si es necesario, puede realizar cambios en la configuración.

Requisitos previos para la interrupción automática de ataques en XDR de Microsoft Defender

| Requisito | Detalles |

|---|---|

| Requisitos de suscripción | Una de estas suscripciones:

|

| Requisitos de implementación |

|

| Permissions | Para configurar las funcionalidades de interrupción automática de ataques, debe tener uno de los siguientes roles asignados en Microsoft Entra ID (https://portal.azure.com) o en el Centro de administración de Microsoft 365 (https://admin.microsoft.com):

|

Requisitos previos de Microsoft Defender para punto de conexión

Versión mínima del cliente de Sense (cliente MDE)

La versión mínima del agente de Sense necesaria para que la acción Contener usuario funcione es v10.8470. Puede identificar la versión del agente de Sense en un dispositivo ejecutando el siguiente comando de PowerShell:

Get-ItemProperty -Path "Registry::HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Advanced Threat Protection" -Name "InstallLocation"

Configuración de automatización para los dispositivos de la organización

Revise el nivel de automatización configurado para las directivas de grupo de dispositivos, independientemente de si se ejecutan investigaciones automatizadas y si las acciones de corrección se realizan automáticamente o solo tras la aprobación de los dispositivos dependen de ciertas configuraciones. Debe ser administrador global o administrador de seguridad para realizar el procedimiento siguiente:

Vaya al portal de Microsoft Defender (https://security.microsoft.com) e inicie sesión.

Vaya a Configuración>Puntos de conexión>Grupos de dispositivos en Permisos.

Revise las directivas de grupo de dispositivos. Examine la columna Nivel de automatización . Se recomienda usar Full: corregir las amenazas automáticamente. Es posible que tenga que crear o editar los grupos de dispositivos para obtener el nivel de automatización que desee. Para excluir un grupo de dispositivos de la contención automatizada, establezca su nivel de automatización en ninguna respuesta automatizada. Tenga en cuenta que esto no es muy recomendable y solo debe realizarse para un número limitado de dispositivos.

Configuración de detección de dispositivos

La configuración de detección de dispositivos debe activarse como mínimo en "Detección estándar". Obtenga información sobre cómo configurar la detección de dispositivos en Configuración de la detección de dispositivos.

Nota:

La interrupción de ataques puede actuar en dispositivos independientes del estado operativo del Antivirus de Microsoft Defender de un dispositivo. El estado operativo puede estar en modo de bloque activo, pasivo o EDR.

Requisitos previos de Microsoft Defender for Identity

Configuración de la auditoría en controladores de dominio

Obtenga información sobre cómo configurar la auditoría en controladores de dominio en Configurar directivas de auditoría para registros de eventos de Windows para asegurarse de que los eventos de auditoría necesarios están configurados en los controladores de dominio donde se implementa el sensor de Defender for Identity.

Validar cuentas de acción

Defender for Identity permite realizar acciones de corrección destinadas a cuentas locales de Active Directory en caso de que una identidad esté en peligro. Para realizar estas acciones, Defender for Identity debe tener los permisos necesarios para hacerlo. De forma predeterminada, el sensor de Defender for Identity suplanta la cuenta LocalSystem del controlador de dominio y realiza las acciones. Puesto que se puede cambiar el valor predeterminado, compruebe que Defender for Identity tiene los permisos necesarios o que usa la cuenta localsystem predeterminada.

Puede encontrar más información sobre las cuentas de acción en Configurar cuentas de acción de Microsoft Defender for Identity.

El sensor de Defender for Identity debe implementarse en el controlador de dominio donde se va a desactivar la cuenta de Active Directory.

Nota:

Si tiene automatizaciones para activar o bloquear a un usuario, compruebe si las automatizaciones pueden interferir con la interrupción. Por ejemplo, si hay una automatización en su lugar para comprobar y aplicar periódicamente que todos los empleados activos tienen cuentas habilitadas, esto podría activar involuntariamente las cuentas que se desactivaron por interrupción del ataque mientras se detecta un ataque.

Requisitos previos de Microsoft Defender for Cloud Apps

Conector de Microsoft Office 365

Microsoft Defender for Cloud Apps debe estar conectado a Microsoft Office 365 a través del conector. Para conectar Defender for Cloud Apps, consulte Conexión de Microsoft 365 a Microsoft Defender for Cloud Apps.

Gobernanza de aplicaciones

La gobernanza de aplicaciones debe estar activada. Consulte la documentación de gobernanza de aplicaciones para activarla.

Requisitos previos de Microsoft Defender para Office 365

Ubicación de buzones

Los buzones deben hospedarse en Exchange Online.

Registro de auditoría de buzones de correo

Los siguientes eventos de buzón deben auditarse como mínimo:

- MailItemsAccessed

- UpdateInboxRules

- MoveToDeletedItems

- SoftDelete

- HardDelete

Revise administrar la auditoría de buzones para obtener información sobre cómo administrar la auditoría de buzones.

La directiva safelinks debe estar presente.

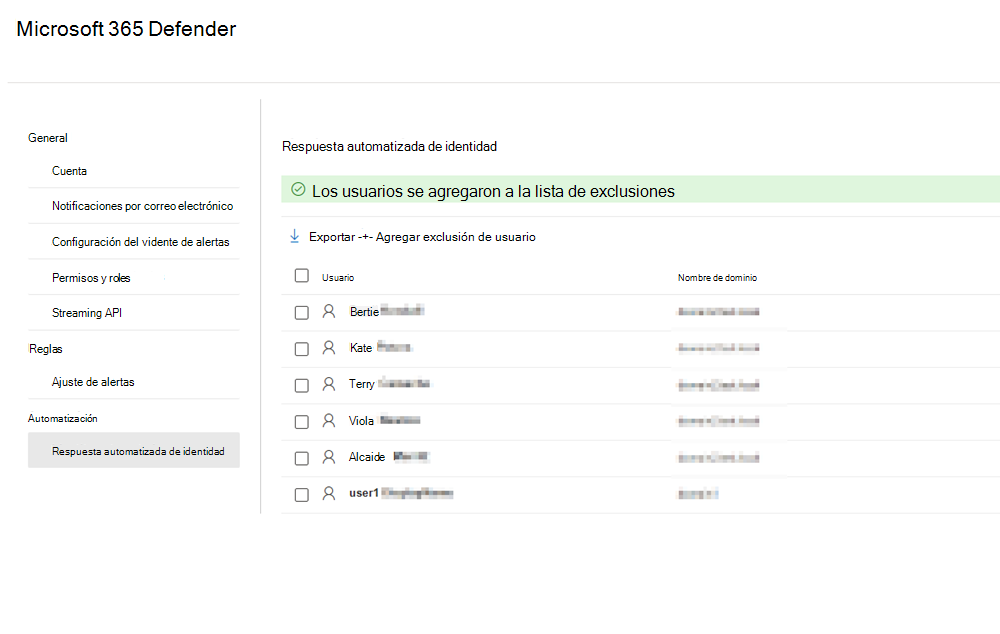

Revisión o cambio de exclusiones de respuesta automatizadas para los usuarios

La interrupción automática de ataques permite excluir cuentas de usuario específicas de las acciones de contención automatizadas. Los usuarios excluidos no se verán afectados por las acciones automatizadas desencadenadas por la interrupción del ataque. Debe ser administrador global o administrador de seguridad para realizar el procedimiento siguiente:

Vaya al portal de Microsoft Defender (https://security.microsoft.com) e inicie sesión.

Vaya a Configuración de>la respuesta automatizada deIdentidad XDR> de Microsoft Defender. Compruebe la lista de usuarios para excluir cuentas.

Para excluir una nueva cuenta de usuario, seleccione Agregar exclusión de usuario.

No se recomienda excluir las cuentas de usuario y las cuentas agregadas a esta lista no se suspenderán en todos los tipos de ataque admitidos, como el riesgo de correo electrónico empresarial (BEC) y el ransomware operado por el usuario.

Siguientes pasos

- Ver detalles y resultados

- Obtención de notificaciones por correo electrónico para acciones de respuesta

Vea también

- Interrupción automática de ataques en XDR de Microsoft Defender

- Interrupción automática de ataques para SAP

Sugerencia

¿Desea obtener más información? Participe con la comunidad de Seguridad de Microsoft en nuestra Tech Community: Tech Community de Microsoft Defender XDR.