Implementación Microsoft Entra dispositivos unidos a híbridos mediante Intune y Windows Autopilot

Importante

Microsoft recomienda implementar nuevos dispositivos como nativos de la nube mediante Microsoft Entra unión. No se recomienda implementar nuevos dispositivos como Microsoft Entra dispositivos de unión híbrida, incluso a través de Autopilot. Para obtener más información, consulte Microsoft Entra unidos frente a Microsoft Entra híbrido unido en puntos de conexión nativos de la nube: qué opción es adecuada para su organización.

Intune y Windows Autopilot se pueden usar para configurar Microsoft Entra dispositivos unidos a híbridos. Para ello, siga los pasos de este artículo. Para obtener más información sobre Microsoft Entra unión híbrida, consulte Descripción de Microsoft Entra combinación híbrida y administración conjunta.

Requisitos

- Ha configurado correctamente el Microsoft Entra dispositivos unidos a híbridos. Asegúrese de comprobar el registro del dispositivo mediante el cmdlet Get-MgDevice .

- Si el filtrado basado en dominio y unidad organizativa está configurado como parte de Microsoft Entra Connect, asegúrese de que la unidad organizativa (UO) o el contenedor predeterminados destinados a los dispositivos Autopilot están incluidos en el ámbito de sincronización.

Requisitos de inscripción de dispositivos

El dispositivo a inscribir debe seguir estos requisitos:

- Use una versión compatible actualmente de Windows.

- Tener acceso a Internet siguiendo los requisitos de red de Windows Autopilot .

- Tener acceso a un controlador de dominio de Active Directory.

- Hacer ping correctamente al controlador de dominio del dominio que se va a unir.

- Si se usa proxy, la opción de configuración del proxy del Protocolo de detección automática de proxy de web (WPAD) debe estar habilitada y configurada.

- Realizar la configuración rápida (OOBE).

- Use un tipo de autorización que Microsoft Entra ID admita en OOBE.

Aunque no es necesario, la configuración de Microsoft Entra unión híbrida para Servicios federados de Active Directory (ADFS) permite un proceso de registro de windows Autopilot Microsoft Entra más rápido durante las implementaciones. Los clientes federados que no admiten el uso de contraseñas y usan AD FS deben seguir los pasos del artículo Servicios de federación de Active Directory (AD FS) soporte técnico de parámetros prompt=login para configurar correctamente la experiencia de autenticación.

requisitos del servidor del conector de Intune

El conector de Intune para Active Directory debe instalarse en un equipo que ejecute Windows Server 2016 o posterior con .NET Framework versión 4.7.2 o posterior.

El servidor que hospeda Intune Connector debe tener acceso a Internet y Active Directory.

Nota:

El servidor Intune Connector requiere acceso de cliente de dominio estándar a los controladores de dominio, lo que incluye los requisitos de puerto RPC que necesita para comunicarse con Active Directory. Para más información, consulte los siguientes artículos:

Para aumentar la escala y la disponibilidad, se pueden instalar varios conectores en el entorno. Recomendamos instalar el conector en un servidor que no esté ejecutando ningún otro conector de Intune. Cada conector debe ser capaz de crear objetos de equipo en cualquier dominio que sea necesario admitir.

- El conector de Intune requiere los mismos puntos de conexión que Intune.

Configuración de la inscripción automática de MDM de Windows

Inicie sesión en el Azure Portal y seleccione Microsoft Entra ID.

En el panel izquierdo, seleccione Administrar | movilidad (MDM y WIP)>Microsoft Intune.

Asegúrese de que los usuarios que implementan Microsoft Entra dispositivos unidos mediante Intune y Windows sean miembros de un grupo incluido en el ámbito de usuario de MDM.

Use los valores predeterminados de los cuadros URL de las condiciones de uso de MDM, Dirección URL de descubrimiento de MDM y Dirección URL de cumplimiento de MDM, y después haga clic en Guardar.

Aumentar el límite de cuentas informáticas en la Unidad Organizativa

El conector de Intune para Active Directory crea equipos inscritos en autopilot en el dominio Active Directory local. El equipo que hospeda Intune Connector debe tener los derechos para crear los objetos informáticos dentro del dominio.

En algunos dominios, los ordenadores no tienen derecho a crear equipos. Además, los dominios tienen un límite incorporado (por defecto de 10) que se aplica a todos los usuarios y equipos a los que no se les delegan derechos para crear objetos informáticos. Los derechos deben delegarse en los equipos que hospedan Intune Connector en la unidad organizativa donde se crean Microsoft Entra dispositivos unidos a híbridos.

La unidad organizativa que tiene derechos para crear equipos debe coincidir con:

- Unidad organizativa especificada en el perfil Unión a dominio.

- Si no se selecciona ningún perfil, el nombre de dominio del equipo para el dominio de la organización.

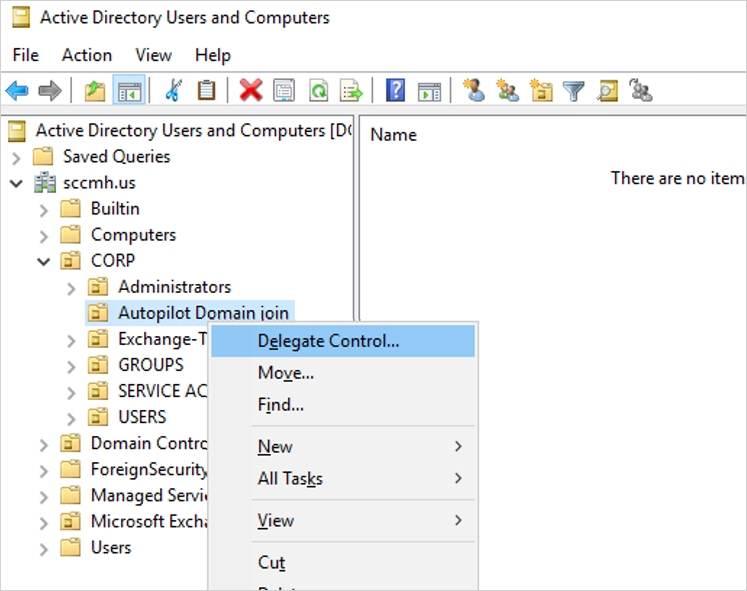

Abra Usuarios y equipos de Active Directory (DSA.msc).

Haga clic con el botón derecho en la unidad organizativa que se va a usar para crear Microsoft Entra equipos > unidos a híbridos Delegar control.

En el asistente Delegación de control, seleccione Siguiente>Agregar>Tipos de objeto.

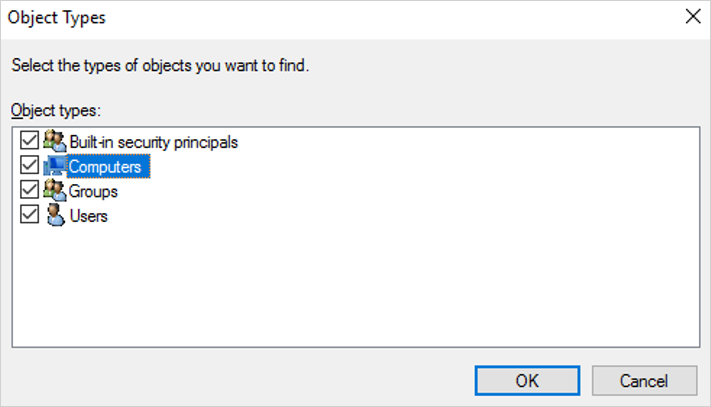

En el panel Tipos de objetos, seleccione la opción Equipos>OK.

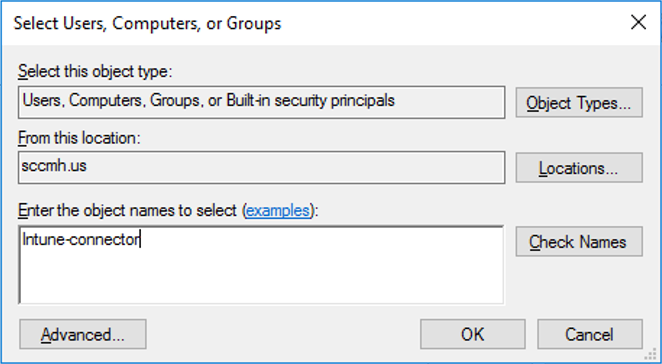

En el panel Seleccionar usuarios, equipos o grupos, en la casilla Introduzca los nombres de los objetos a seleccionar, introduzca el nombre del equipo en el que está instalado Connector.

Seleccione Comprobar nombres para validar la entrada >Aceptar>siguiente.

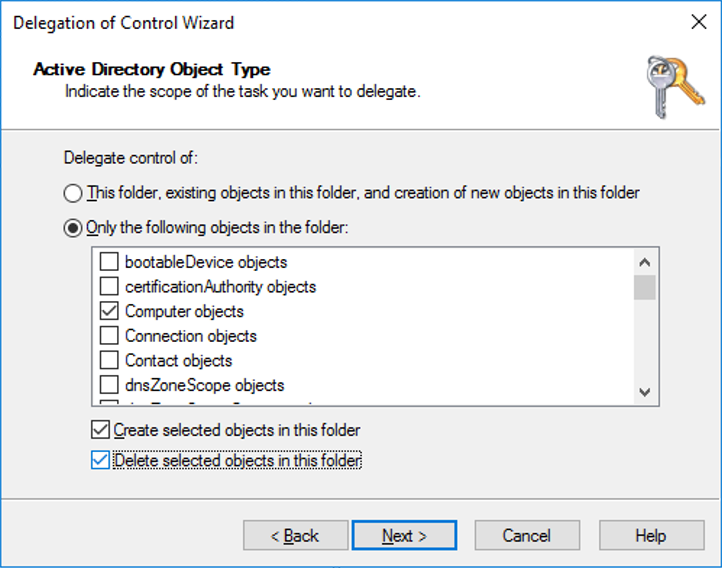

Seleccione Crear una tarea personalizada para delegar>Siguiente.

Seleccione Sólo los siguientes objetos en la carpeta>Objetos de equipo.

Seleccione Crear objetos seleccionados en esta carpeta y Eliminar objetos seleccionados en esta carpeta.

Seleccione Siguiente.

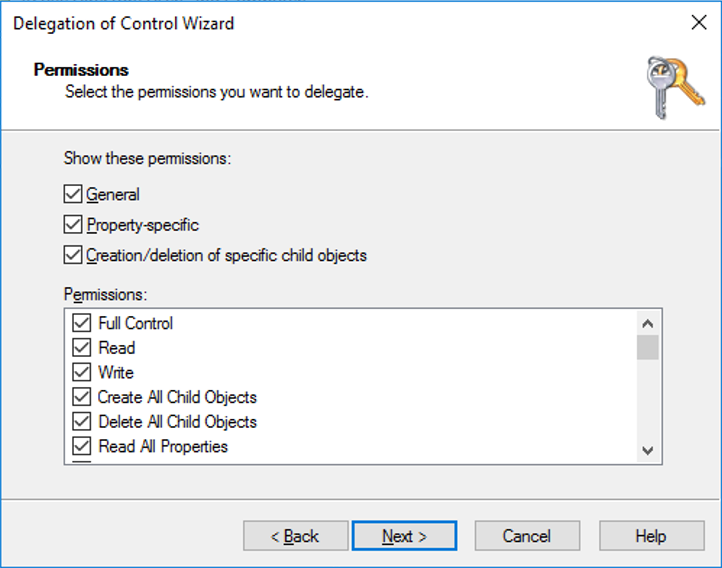

En Permisos, active la casilla Control total. Esta acción selecciona todas las otras opciones.

Seleccione Siguiente>Finalizar.

Instalación del conector de Intune

Antes de comenzar la instalación, asegúrese de que se cumplen todos los requisitos del servidor del conector de Intune.

Pasos de instalación

De manera predeterminada, Windows Server tiene activada la configuración de seguridad mejorada de Internet Explorer. La configuración de seguridad mejorada de Internet Explorer puede causar problemas al iniciar sesión en el conector de Intune para Active Directory. Puesto que Internet Explorer está en desuso y en la mayoría de los casos, ni siquiera está instalado en Windows Server, Microsoft recomienda desactivar la configuración de seguridad mejorada de Internet Explorer. Para desactivar la configuración de seguridad mejorada de Internet Explorer:

En el servidor donde se instala el conector de Intune, abra Administrador del servidor.

En el panel izquierdo de Administrador del servidor, seleccione Servidor local.

En el panel PROPIEDADES derecho de Administrador del servidor, seleccione el vínculo Activado o Desactivado junto a Configuración de seguridad mejorada de IE.

En la ventana Configuración de seguridad mejorada de Internet Explorer , seleccione Desactivado en Administradores:y, a continuación, seleccione Aceptar.

Inicie sesión en el Centro de administración de Microsoft Intune.

En la pantalla Inicio , seleccione Dispositivos en el panel izquierdo.

En dispositivos | Pantalla de información general , en Por plataforma, seleccione Windows.

En Windows | En la pantalla Dispositivos Windows , en Incorporación de dispositivos, seleccione Inscripción.

En Windows | En La pantalla de inscripción de Windows, en Windows Autopilot, seleccione Intune Conector para Active Directory.

En la pantalla conector de Intune para Active Directory, seleccione Agregar.

Siga las instrucciones para descargar el conector.

Abra el archivo de instalación del conector que ha descargado, ODJConnectorBootstrapper.exe, para instalar el conector.

Al final de la instalación, seleccione Configurar ahora.

Seleccione Iniciar sesión.

Escriba las credenciales de un rol de administrador Intune. La cuenta de usuario debe tener una licencia de Intune asignada.

Nota:

El rol de administrador Intune es un requisito temporal en el momento de la instalación.

Después de autenticarse, el conector de Intune para Active Directory finaliza la instalación. Una vez finalizada la instalación, compruebe que está activo en Intune siguiendo estos pasos:

Inicie sesión en el Centro de administración de Microsoft Intune.

En la pantalla Inicio , seleccione Dispositivos en el panel izquierdo.

En dispositivos | Pantalla de información general , en Por plataforma, seleccione Windows.

En Windows | En la pantalla Dispositivos Windows , en Incorporación de dispositivos, seleccione Inscripción.

En Windows | En La pantalla de inscripción de Windows, en Windows Autopilot, seleccione Intune Conector para Active Directory.

Confirme que el estado de conexión de la columna Estado es Activo.

Nota:

Después de iniciar sesión en el conector, puede tardar varios minutos en aparecer en el centro de administración de Microsoft Intune. Solo aparece si se puede comunicar correctamente con el servicio Intune.

Los conectores de Intune inactivos siguen apareciendo en la página Conectores de Intune y se limpiarán automáticamente después de 30 días.

Una vez instalado el conector de Intune para Active Directory, iniciará el registro en la Visor de eventos en la ruta de acceso Registros de aplicaciones y servicios>Microsoft>Intune>ODJConnectorService. En esta ruta de acceso, se pueden encontrar Administración y registros operativos.

Nota:

El conector de Intune registró originalmente en el Visor de eventos directamente en Registros de aplicaciones y servicios en un registro denominado Servicio del conector de ODJ. Sin embargo, el registro de Intune Connector se ha movido a la ruta de acceso Registros de aplicaciones y servicios>Microsoft>Intune>ODJConnectorService. Si el registro del servicio del conector de ODJ en la ubicación original está vacío o no está actualizado, compruebe la nueva ubicación de ruta de acceso en su lugar.

Establecer la configuración del proxy web

Si hay un proxy web en el entorno de red, asegúrese de que el conector de Intune para Active Directory funciona correctamente haciendo referencia a Trabajar con servidores proxy locales existentes.

Crear un grupo de dispositivos

En el centro de administración de Microsoft Intune, seleccione Grupos>Nuevo grupo.

En el panel Grupo , seleccione las siguientes opciones:

Para Tipo de grupo, seleccione Seguridad.

Introduzca un Nombre de grupo y una Descripción del grupo.

Seleccione un Tipo de pertenencia.

Si se selecciona Dispositivos dinámicos para el tipo de pertenencia, en el panel Grupo , seleccione Miembros de dispositivos dinámicos.

Seleccione Editar en el cuadro Sintaxis de regla y escriba una de las siguientes líneas de código:

Para crear un grupo que incluya todos los dispositivos Autopilot, escriba:

(device.devicePhysicalIDs -any _ -startsWith "[ZTDId]")El campo Etiqueta de grupo de Intune se asigna al atributo OrderID en dispositivos Microsoft Entra. Para crear un grupo que incluya todos los dispositivos Autopilot con una etiqueta de grupo (OrderID) específica, escriba lo siguiente:

(device.devicePhysicalIds -any _ -eq "[OrderID]:179887111881")Para crear un grupo que incluya todos los dispositivos Autopilot con un identificador de pedido de compra específico, escriba lo siguiente:

(device.devicePhysicalIds -any _ -eq "[PurchaseOrderId]:76222342342")

Seleccione Guardar>Crear.

Registro de dispositivos Autopilot

Seleccione una de las siguientes maneras de inscribir dispositivos Autopilot.

Registro de dispositivos Autopilot ya inscritos

Cree un perfil de implementación de Autopilot con la opción Convertir todos los dispositivos de destino en Autopilot establecida en Sí.

Asigne el perfil a un grupo que contenga los miembros que deben registrarse automáticamente con Autopilot.

Para más información, consulte Crear un perfil de implementación de Autopilot.

Registro de dispositivos Autopilot no inscritos

Los dispositivos que aún no están inscritos en Windows Autopilot se pueden registrar manualmente. Para obtener más información, consulte Registro manual.

Registro de dispositivos de un OEM

Si compra nuevos dispositivos, algunos OEM pueden registrar los dispositivos en nombre de la organización. Para obtener más información, consulte registro OEM.

Visualización del dispositivo Autopilot registrado

Antes de que los dispositivos se inscriban en Intune, los dispositivos Windows Autopilot registrados se muestran en tres lugares (con nombres establecidos en sus números de serie):

- El panel Dispositivos Windows Autopilot en el centro de administración de Microsoft Intune. Seleccionar dispositivos>por plataforma | Incorporación de dispositivos Windows >| Inscripción. En Windows Autopilot, seleccione Dispositivos.

- Dispositivos | Panel Todos los dispositivos del Azure Portal. Seleccione Dispositivos>Todos los dispositivos.

- El panel Autopilot de Centro de administración de Microsoft 365. Seleccione Dispositivos>Autopilot.

Una vez inscritos los dispositivos Windows Autopilot, los dispositivos se muestran en cuatro lugares:

- Dispositivos | Panel Todos los dispositivos del centro de administración de Microsoft Intune. Seleccione Dispositivos>Todos los dispositivos.

- Windows | Panel Dispositivos Windows en el centro de administración de Microsoft Intune. Seleccionar dispositivos>por plataforma | Windows.

- Dispositivos | Panel Todos los dispositivos del Azure Portal. Seleccione Dispositivos>Todos los dispositivos.

- Panel Dispositivos activos de Centro de administración de Microsoft 365. Seleccione Dispositivos>dispositivos activos.

Nota:

Una vez inscritos los dispositivos, los dispositivos se siguen mostrando en el panel Dispositivos Windows Autopilot en el centro de administración de Microsoft Intune y en el panel Autopilot de Centro de administración de Microsoft 365, pero esos objetos son los objetos registrados de Windows Autopilot.

Un objeto de dispositivo se crea previamente en Microsoft Entra ID una vez que se registra un dispositivo en Autopilot. Cuando un dispositivo pasa por una implementación híbrida Microsoft Entra, por diseño, se crea otro objeto de dispositivo que da como resultado entradas duplicadas.

VPN

Los siguientes clientes VPN se prueban y validan:

- Cliente VPN Windows integrado

- Cisco AnyConnect (cliente Win32)

- Pulse Secure (cliente Win32)

- GlobalProtect (cliente Win32)

- Punto de control (cliente Win32)

- Citrix NetScaler (cliente Win32)

- SonicWall (cliente de Win32)

- FortiClient VPN (cliente Win32)

Al usar VPN, seleccione Sí en la opción Omitir comprobación de conectividad de AD en el perfil de implementación de Windows Autopilot. Always-On VPN no deben requerir esta opción, ya que se conecta automáticamente.

Nota:

Esta lista de clientes VPN no es una lista completa de todos los clientes VPN que funcionan con Windows Autopilot. Póngase en contacto con el proveedor de VPN correspondiente en relación con la compatibilidad y compatibilidad con Windows Autopilot o con respecto a cualquier problema con el uso de una solución VPN con Windows Autopilot.

Clientes VPN no admitidos

Se sabe que las siguientes soluciones VPN no funcionan con Windows Autopilot y, por lo tanto, no se admiten para su uso con Windows Autopilot:

- Complementos VPN basados en UWP

- Cualquier cosa que requiera un certificado de usuario

- DirectAccess

Nota:

La omisión de un cliente VPN específico de esta lista no significa automáticamente que se admita o que funcione con Windows Autopilot. En esta lista solo se enumeran los clientes VPN que se sabe que no funcionan con Windows Autopilot.

Creación y asignación de un perfil de implementación de Autopilot

Los perfiles de implementación de Autopilot sirven para configurar los dispositivos Autopilot.

Inicie sesión en el Centro de administración de Microsoft Intune.

En la pantalla Inicio , seleccione Dispositivos en el panel izquierdo.

En dispositivos | Pantalla de información general , en Por plataforma, seleccione Windows.

En Windows | En la pantalla Dispositivos Windows , en Incorporación de dispositivos, seleccione Inscripción.

En Windows | En la pantalla de inscripción de Windows , en Windows Autopilot, seleccione Perfiles de implementación.

En la pantalla Perfiles de implementación de Windows Autopilot , seleccione el menú desplegable Crear perfil y, a continuación, seleccione Windows PC.

En la pantalla Crear perfil , en la página Aspectos básicos , escriba un nombre y una descripción opcional.

Si todos los dispositivos de los grupos asignados deben registrarse automáticamente en Windows Autopilot, establezca Convertir todos los dispositivos de destino en Autopilot en Sí. Todos los dispositivos corporativos que no son autopilot en grupos asignados se registran en el servicio de implementación de Autopilot. Los dispositivos de propiedad personal no están registrados en Autopilot. Permita un plazo de 48 horas para que se procese el registro. Cuando el dispositivo se anula la inscripción y el restablecimiento, Autopilot lo inscribe de nuevo. Una vez registrado un dispositivo de esta manera, deshabilitar esta configuración o quitar la asignación de perfil no quitará el dispositivo del servicio de implementación de Autopilot. En su lugar, los dispositivos deben eliminarse directamente. Para obtener más información, consulte Eliminación de dispositivos Autopilot.

Seleccione Siguiente.

En la página Configuración rápida (OOBE), para Modo de implementación, seleccione Controlado por el usuario.

En el cuadro Unirse a Microsoft Entra ID como, seleccione Microsoft Entra unido a híbridos.

Si implementa dispositivos fuera de la red de la organización mediante la compatibilidad con VPN, establezca la opción Omitir comprobación de conectividad de dominio en Sí. Para obtener más información, consulte Modo controlado por el usuario para Microsoft Entra unión híbrida con compatibilidad con VPN.

Configure las opciones restantes en la página Configuración rápida (OOBE), según sea necesario.

Seleccione Siguiente.

En la página de Etiquetas de ámbito, seleccione las Etiquetas de ámbito para este perfil.

Seleccione Siguiente.

En la página Asignaciones, seleccione Seleccionar grupos para incluir> la búsqueda y seleccione el grupo > de dispositivos Seleccionar.

Seleccione Siguiente>Crear.

Nota:

Intune comprueba periódicamente si hay nuevos dispositivos en los grupos asignados y, a continuación, comienza el proceso de asignación de perfiles a esos dispositivos. Debido a varios factores diferentes implicados en el proceso de asignación de perfiles de Autopilot, un tiempo estimado para la asignación puede variar de un escenario a otro. Estos factores pueden incluir grupos de Microsoft Entra, reglas de pertenencia, hash de un dispositivo, Intune y servicio Autopilot y conexión a Internet. El tiempo de asignación varía en función de todos los factores y variables implicados en un escenario específico.

(Opcional) Activación de la página de estado de inscripción

Inicie sesión en el Centro de administración de Microsoft Intune.

En la pantalla Inicio , seleccione Dispositivos en el panel izquierdo.

En dispositivos | Pantalla de información general , en Por plataforma, seleccione Windows.

En Windows | En la pantalla Dispositivos Windows , en Incorporación de dispositivos, seleccione Inscripción.

En Windows | Pantalla de inscripción de Windows , en Windows Autopilot, seleccione Página de estado de inscripción.

En el panel Página de estado de inscripción, seleccione Predeterminado>Configuración.

En el cuadro Mostrar el progreso de la instalación de la aplicación y el perfil, haga clic en Sí.

Configure las demás opciones según sea necesario.

Seleccione Guardar.

Creación y asignación de un perfil Unión a un dominio

En el centro de administración de Microsoft Intune, seleccione Dispositivos>administrar dispositivos | Directivas de> configuración >Crear>nueva directiva.

En la ventana Crear un perfil que se abre, escriba las propiedades siguientes:

- Nombre: escriba un nombre descriptivo para el nuevo perfil.

- Descripción: escriba una descripción para el perfil.

- Plataforma: seleccione Windows 10 y posteriores.

- Tipo de perfil: seleccione Plantillas, seleccione el nombre de plantilla Unión a dominio y seleccione Crear.

Escriba el nombre y la descripción y seleccione Siguiente.

Proporcione un prefijo de nombre de equipo y un nombre de dominio.

(Opcional) Proporcione una unidad organizativa (OU) en Formato de DN. Las opciones incluyen:

- Proporcione una unidad organizativa en la que el control se delega en el dispositivo Windows que ejecuta el conector de Intune.

- Proporcione una unidad organizativa en la que el control se delega en los equipos raíz de la Active Directory local de la organización.

- Si este campo se deja en blanco, el objeto de equipo se crea en el contenedor predeterminado de Active Directory. El contenedor predeterminado suele ser el

CN=Computerscontenedor. Para obtener más información, vea Redirigir los contenedores de usuarios y equipos en dominios de Active Directory.

Ejemplos válidos:

OU=SubOU,OU=TopLevelOU,DC=contoso,DC=comOU=Mine,DC=contoso,DC=com

Ejemplos no válidos:

-

CN=Computers,DC=contoso,DC=com: no se puede especificar un contenedor. En su lugar, deje el valor en blanco para usar el valor predeterminado para el dominio. -

OU=Mine: el dominio debe especificarse a través de losDC=atributos.

Asegúrese de no usar comillas alrededor del valor de unidad organizativa.

Haga clic en Aceptar>Crear. El perfil se crea y se muestra en la lista.

Asignar un perfil de dispositivo al mismo grupo utilizado en el paso Crear un grupo de dispositivos. Se pueden usar diferentes grupos si es necesario unir dispositivos a diferentes dominios u OU.

Nota:

La funcionalidad de nomenclatura de Windows Autopilot para Microsoft Entra unión híbrida no admite variables como %SERIAL%. Solo admite prefijos para el nombre del equipo.

Desinstalación del conector de ODJ

El conector ODJ se instala localmente en un equipo a través de un archivo ejecutable. Si el conector ODJ necesita desinstalarse de un equipo, también debe realizarse localmente en el equipo. El conector de ODJ no se puede quitar a través del portal de Intune ni a través de una llamada a graph API.

Para desinstalar el conector ODJ del equipo, siga estos pasos:

- Inicie sesión en el equipo que hospeda el conector ODJ.

- Haga clic con el botón derecho en el menú Inicio y seleccione Configuración.

- En la ventana Configuración de Windows , seleccione Aplicaciones.

- En Aplicaciones & características, busque y seleccione Intune Conector para Active Directory.

- En Intune Connector for Active Directory, seleccione el botón Desinstalar y, a continuación, vuelva a seleccionar el botón Desinstalar.

- El conector ODJ continúa con la desinstalación.

Pasos siguientes

Una vez configurado Windows Autopilot, obtenga información sobre cómo administrar esos dispositivos. Para más información, vea ¿Qué es la administración de dispositivos de Microsoft Intune?.

Contenido relacionado

- ¿Qué es una identidad de dispositivo?

- Obtenga más información sobre los puntos de conexión nativos de la nube.

- Microsoft Entra unidos frente a Microsoft Entra híbrido unido en puntos de conexión nativos de la nube.

- Tutorial: Configuración y configuración de un punto de conexión de Windows nativo de la nube con Microsoft Intune.

- Cómo: Planear la implementación de combinación de Microsoft Entra.

- Marco para la transformación de administración de puntos de conexión de Windows.

- Descripción de los escenarios híbridos de Azure AD y administración conjunta.

- Éxito con Windows Autopilot remoto y unión a Azure Active Directory híbrido.