Configuración de valores de colaboración externa

La configuración de la colaboración externa permite especificar qué roles de la organización pueden invitar a usuarios externos para la colaboración B2B. Esta configuración también incluye opciones tanto para permitir o bloquear dominios específicos, como para restringir lo que los usuarios invitados externos pueden ver en su directorio de Microsoft Entra. Las siguientes opciones están disponibles:

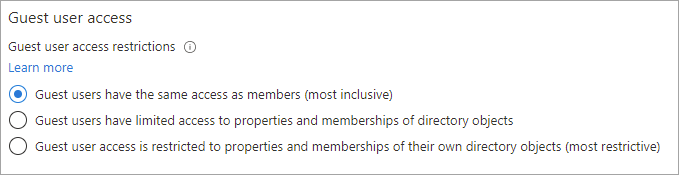

Determinar el acceso de usuarios invitados: Microsoft Entra External ID le permite restringir lo que pueden ver los usuarios invitados externos en el directorio de Microsoft Entra. Por ejemplo, puede limitar la vista de pertenencia a grupos de los usuarios invitados o permitir que los invitados solo puedan ver su propia información de perfil.

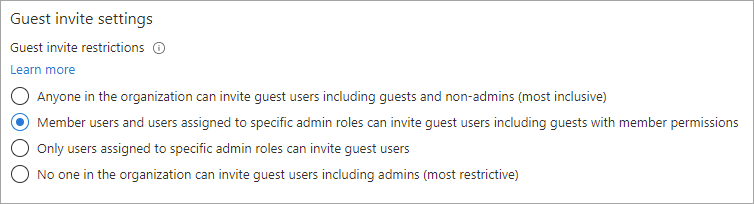

Specify who can invite guests (Especificar quién puede invitar): de forma predeterminada, todos los usuarios de la organización, incluidos los usuarios invitados de colaboración B2B, pueden invitar a usuarios externos a la colaboración B2B. Si quiere limitar la capacidad de enviar invitaciones, puede activar o desactivar invitaciones para todos, o limitar las invitaciones a determinados roles.

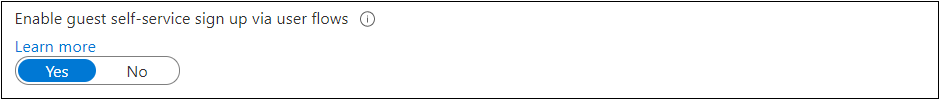

Enable guest self-service sign-up via user flows (Habilitar el registro autónomo de invitados mediante flujos de usuarios): en las aplicaciones que compile, puede crear flujos de usuario que permitan a cualquier usuario registrarse en una aplicación y crear una cuenta de invitado. La característica se puede habilitar en la configuración de colaboración externa y, después, agregar un flujo de usuario de registro de autoservicio a la aplicación.

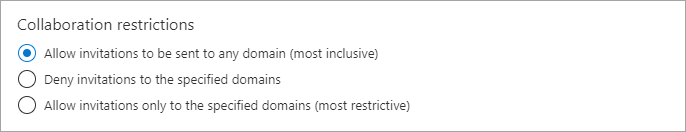

Permitir o bloquear dominios: puede usar restricciones de colaboración para permitir o denegar invitaciones a los dominios que especifique. Para más información, consulte Permitir o bloquear dominios.

Para la colaboración B2B con otras organizaciones de Microsoft Entra, también debe examinar la configuración de acceso entre inquilinos para asegurar la colaboración B2B entrante y saliente y el acceso de ámbito a usuarios, grupos y aplicaciones específicos.

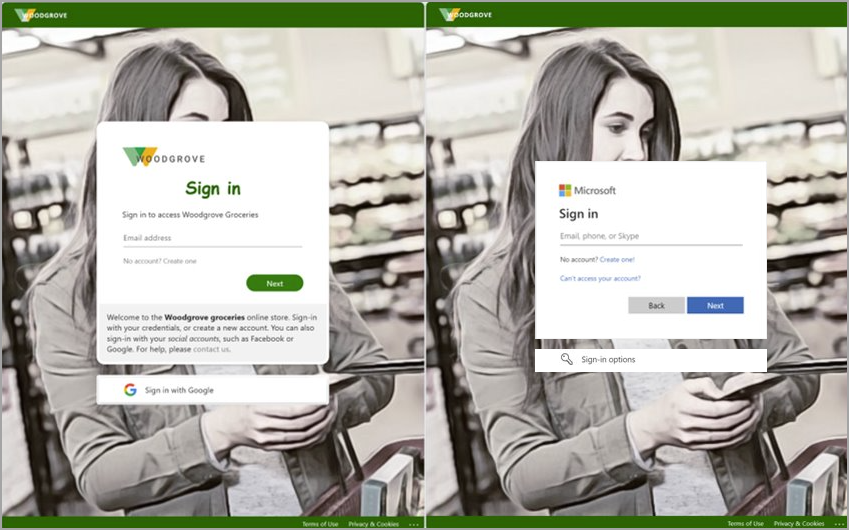

En el caso de los usuarios finales de colaboración B2B que realizan inicios de sesión entre inquilinos, aparece su personalización de marca de inquilino principal, incluso si no se especifica la personalización de marca personalizada. En el ejemplo siguiente, la personalización de marca de la empresa para Woodgrove Groceries aparece a la izquierda. En el ejemplo de la derecha se muestra la personalización de marca predeterminada para el inquilino principal del usuario.

Configuración de valores en el portal

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador del proveedor de identidades externo como mínimo.

Explore Identidad>External Identities>Configuración de colaboración externa.

En Guest user access (Acceso de usuarios invitados), elija el nivel de acceso que desea que tengan los usuarios invitados:

Los usuarios invitados tienen el mismo acceso que los miembros (principalmente inclusivo): Esta opción permite a los invitados tener el mismo acceso a los recursos de Microsoft Entra y a los datos del directorio que los usuarios miembros.

Guest users have limited access to properties and memberships of directory objects (Los usuarios invitados tienen acceso limitado a las propiedades y pertenencias de los objetos de directorio): (predeterminada) Esta opción impide que los usuarios realicen determinadas tareas de directorio, como enumerar usuarios, grupos u otros recursos de directorio. Los invitados pueden ver la pertenencia de todos los grupos no ocultos. Más información sobre permisos de invitado predeterminados.

Guest user access is restricted to properties and memberships of their own directory objects (most restrictive) (El acceso de los usuarios invitados está restringido a las propiedades y pertenencias de sus propios objetos de directorio [opción más restrictiva]): con esta configuración, los invitados solo pueden tener acceso a sus propios perfiles. No se permite a los invitados ver perfiles, grupos o pertenencias a grupos de otros usuarios.

En Configuración de la invitación de usuarios, elija la configuración adecuada:

- Cualquiera de la organización puede invitar a usuarios invitados, incluidos invitados y no administradores (la mayoría incluidos): para permitir que los invitados de la organización inviten a otros invitados, incluidos los usuarios que no son miembros de una organización, seleccione este botón de radio.

- Los usuarios miembros y los usuarios asignados a roles de administrador específicos pueden invitar a usuarios, incluidos aquellos con permisos de miembro: para permitir que los usuarios miembros y los usuarios que tienen roles de administrador específicos inviten a invitados, seleccione este botón de radio.

- Solo los usuarios asignados a funciones de administrador específicas pueden invitar a usuarios invitados: Para permitir que solo los usuarios con funciones de Administrador de usuarios o Invitador de invitados inviten a invitados, seleccione este botón de radio.

- Nadie de la organización puede invitar a usuarios, ni siquiera los administradores (esta es la opción más restrictiva) : para denegar a todos los usuarios de la organización la invitación de invitados, seleccione este botón de radio.

En Enable guest self-service sign up via user flows (Habilitación del registro de autoservicio de invitados mediante flujos de usuario), seleccione Yes (Sí) si desea crear flujos de usuario que permitan a los usuarios suscribirse a las aplicaciones. Para más información sobre este valor, consulte Incorporación de un flujo de usuario de registro de autoservicio a una aplicación.

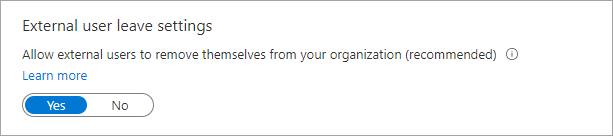

En Configuración de permisos de usuario externo, puede controlar si los usuarios externos pueden quitarse de su organización.

- Sí: los usuarios pueden dejar la organización sin aprobación del contacto de administrador o privacidad.

- No: los usuarios no pueden dejar su organización por sí mismos. Verán un mensaje en el que se les indica que se pongan en contacto con el administrador o el contacto de privacidad para solicitar la baja de la organización.

Importante

Puede configurar la Configuración de permisos de salida de usuario externo solo si ha agregado la información de privacidad al inquilino de Microsoft Entra. De lo contrario, esta configuración no estará disponible.

En Restricciones de colaboración, puede elegir si desea permitir o denegar las invitaciones a los dominios que especifique y especificar nombres de dominio concretos en los cuadros de texto. Si hay varios dominios, especifique cada dominio en una nueva línea. Para obtener más información, consulte Allow or block invitations to B2B users from specific organizations (Permitir o bloquear invitaciones a usuarios de B2B procedentes de determinadas organizaciones).

Configuración de valores con Microsoft Graph

La configuración de la colaboración externa se puede realizar mediante Microsoft Graph API:

- En Restricciones del acceso de usuario de invitados y Restricciones de la invitación de usuarios, use el tipo de recurso authorizationPolicy.

- Para la habilitación del registro de invitados de autoservicio mediante flujos de usuario, use el tipo de recurso authenticationFlowsPolicy.

- Para la configuración del código de acceso de un solo uso por correo electrónico (ahora en la página Todos los proveedores de identidades en el centro de administración de Microsoft Entra), use el tipo de recurso emailAuthenticationMethodConfiguration.

Asignación del rol de invitador de usuarios invitados a un usuario

Con el rol Invitador de invitados, puede dar a usuarios individuales la capacidad de invitar a invitados sin asignarles un rol de administrador con mayores privilegios. Los usuarios con el rol Invitador de invitados pueden invitar a invitados incluso cuando la opción Solo los usuarios asignados a roles de administrador específicos pueden invitar a usuarios invitados está seleccionado (en Configuración de invitación de invitado).

Este es un ejemplo que muestra cómo usar Microsoft Graph PowerShell para agregar un usuario al rol Guest Inviter:

Import-Module Microsoft.Graph.Identity.DirectoryManagement

$roleName = "Guest Inviter"

$role = Get-MgDirectoryRole | where {$_.DisplayName -eq $roleName}

$userId = <User Id/User Principal Name>

$DirObject = @{

"@odata.id" = "https://graph.microsoft.com/v1.0/directoryObjects/$userId"

}

New-MgDirectoryRoleMemberByRef -DirectoryRoleId $role.Id -BodyParameter $DirObject

Registros de inicio de sesión para usuarios de B2B

Cuando un usuario de B2B inicia sesión en un inquilino de recursos para colaborar, se genera un registro de inicio de sesión tanto en el inquilino principal como en el inquilino de recursos. Estos registros incluyen información como la aplicación que se usa, las direcciones de correo electrónico, el nombre del inquilino y el identificador de inquilino tanto para el inquilino principal como para el inquilino de recursos.

Pasos siguientes

Consulte los siguientes artículos sobre la colaboración B2B de Microsoft Entra: