Novedades de Microsoft Defender for Cloud Apps

Se aplica a: Microsoft Defender for Cloud Apps

Este artículo se actualiza con frecuencia para informarle de las novedades de la última versión de Microsoft Defender for Cloud Apps.

Para obtener más información sobre las novedades de otros productos de seguridad de Microsoft Defender, consulte:

- Novedades de Microsoft Defender XDR

- Novedades de Microsoft Defender para punto de conexión

- Novedades de Microsoft Defender for Identity

Para obtener información sobre versiones anteriores, consulte Archivo de actualizaciones anteriores de Microsoft Defender for Cloud Apps.

Julio de 2024

Configuración e inserción de una dirección URL de soporte técnico personalizada en páginas de bloqueo (versión preliminar)

Personalice la experiencia de bloqueo de Aplicaciones de Microsoft Defender for Cloud (MDA) para aplicaciones que están bloqueadas mediante Cloud Discovery.

Puede configurar una dirección URL de redireccionamiento personalizada en páginas de bloqueo.

- Para educar y redirigir a los usuarios finales a la directiva de uso aceptable de la organización

- Para guiar a los usuarios finales sobre los pasos que se deben seguir para proteger una excepción para el bloqueo

Para obtener más información, consulte Configuración de una dirección URL personalizada para páginas de bloqueo de MDA

Protección en el explorador para usuarios de macOS y directivas recién admitidas (versión preliminar)

Los usuarios del explorador Edge de macOS, con directivas de sesión aplicadas, ahora están protegidos con la protección integrada del explorador.

Ahora se admiten las siguientes directivas de sesión:

- Bloquear y controlar la carga de archivos confidenciales

- Bloquear y controlar la acción de pegar

- Bloquear y controlar la carga de malware

- Bloquear y controlar la descarga de malware

Consulte Protección integrada del explorador.

La protección integrada del explorador se incluyen en las últimas 2 versiones estables de Edge (por ejemplo, si la versión de Edge más reciente es la 126, la protección integrada del explorador funciona en v126 y v125).

Consulte Versiones de Microsoft Edge.

Junio de 2024

Redireccionamiento automático para el portal clásico de Defender for Cloud Apps - Disponibilidad general

La experiencia y funcionalidad clásicas del portal de Microsoft Defender for Cloud Apps han convergido en el portal de Microsoft Defender XDR. A partir de junio de 2024, todos los clientes que usen el portal de Defender for Cloud Apps clásico se redirigirán automáticamente a Microsoft Defender XDR, sin opción de volver al portal clásico.

Para obtener más información, consulta Microsoft Defender for Cloud Apps en Microsoft Defender XDR.

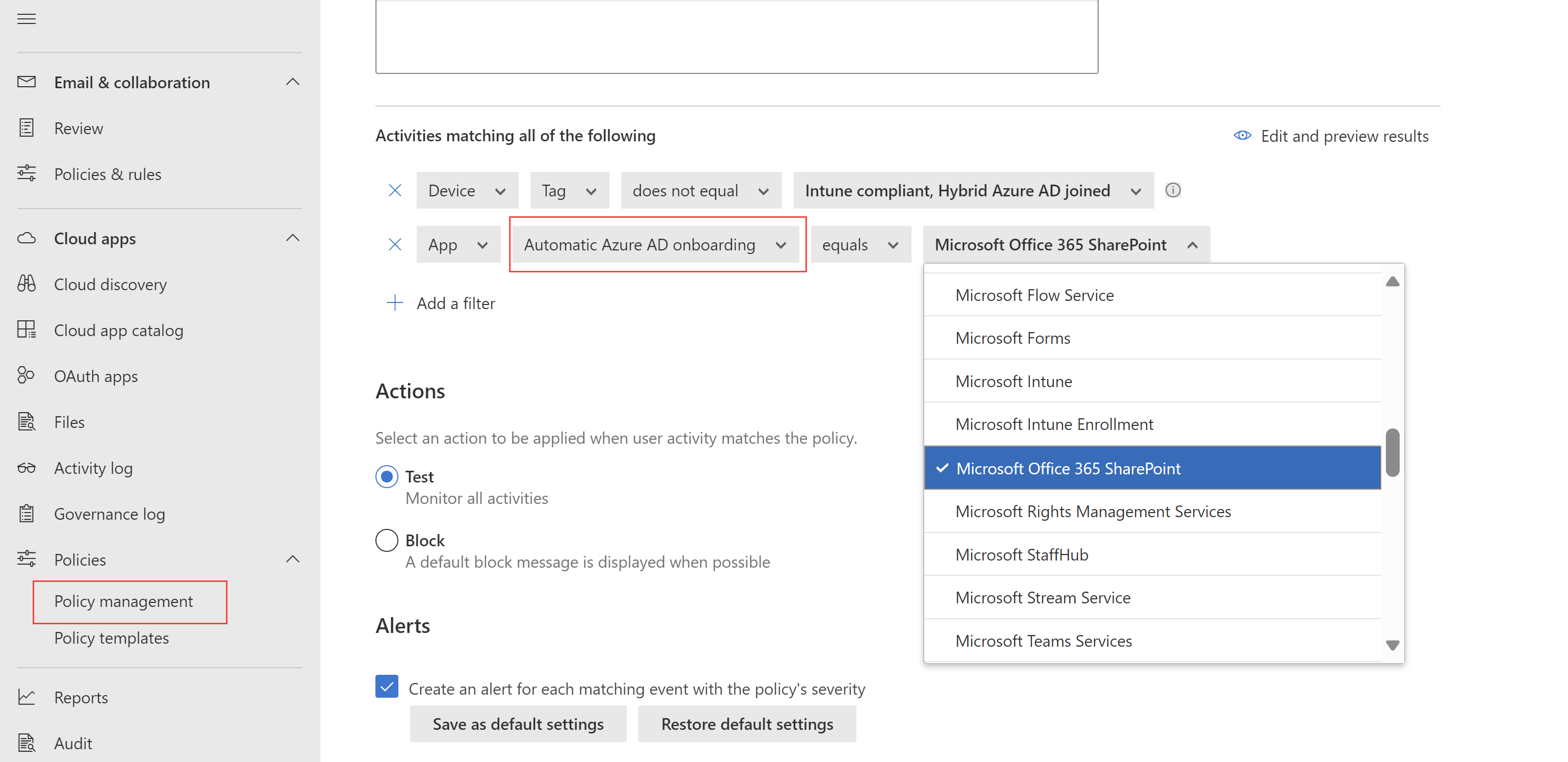

Las aplicaciones de Microsoft Entra ID se incorporan automáticamente para el control de aplicaciones de acceso condicional (versión preliminar).

Ahora, al crear directivas de acceso o de sesión con el control de aplicaciones de acceso condicional, las aplicaciones de Microsoft Entra ID se incorporan automáticamente y están disponibles para su uso en las directivas.

Al crear las directivas de acceso y sesión, seleccione las aplicaciones filtrando por Incorporación automatizada de Azure AD, para aplicaciones de Microsoft Entra ID o Incorporación manual, para aplicaciones con IdP que no es de Microsoft.

Por ejemplo:

Los pasos adicionales para usar el control de aplicaciones de acceso condicional siguen siendo los siguientes:

- Creación de una directiva de acceso condicional de Microsoft Entra ID para las aplicaciones que desea controlar con el control de aplicaciones de acceso condicional de Defender for Cloud Apps.

- Pasos manuales para incorporar aplicaciones con IdP que no es de Microsoft, incluida la configuración del IdP para que funcione con Defender for Cloud Apps.

Para más información, vea:

- Protección de aplicaciones con el control de aplicaciones de acceso condicional de Microsoft Defender for Cloud Apps

- Flujo de proceso del control de aplicaciones de acceso condicional

- Creación de directivas de acceso

- Creación de directivas de sesión

Detección de Defender for Cloud Apps en macOS (Versión preliminar)

Defender for Cloud Apps ahora admite Cloud App Discovery en dispositivos macOS junto con la integración de Microsoft Defender para punto de conexión. Defender for Cloud Apps y Defender for Endpoint juntos proporcionan una solución de control y visibilidad de Shadow IT sin problemas.

Junto con esta mejora, se ha cambiado el nombre de la opción Usuarios de punto de conexión de Win10 en la página Cloud Discovery a puntos de conexión administrados por Defender.

Para más información, vea:

- Integre Microsoft Defender para punto de conexión con Microsoft Defender for Cloud Apps

- Investigación de aplicaciones detectadas por Microsoft Defender para punto de conexión

Compatibilidad de AKS con la recopilación automática de registros (versión preliminar)

El recopilador de registros de Microsoft Defender for Cloud Apps ahora admite Azure Kubernetes Service (AKS) cuando el tipo de receptor es Syslog-tls, y usted puede configurar la recopilación automática de registros en AKS para generar informes continuos con Defender for Cloud Apps.

Para más información, consulte Configuración de la carga automática de registros mediante Docker en Azure Kubernetes Service (AKS).

Nuevo control de aplicaciones de acceso condicional/datos en línea para la tabla CloudAppEvents de búsqueda avanzada.

Los usuarios de Defender for Cloud Apps que usan la búsqueda avanzada en el portal de Microsoft Defender ahora pueden usar las nuevas columnas AuditSource y SessionData para las reglas de consultas y detección. El uso de estos datos permite consultas que consideran orígenes de auditoría específicos, como el acceso y el control de sesión, y las consultas por sesiones insertadas específicas.

Para obtener más información, consulte Esquema de datos de "CloudAppEvents" de búsqueda avanzada.

La compatibilidad de SSPM con varias instancias de la misma aplicación está disponible con carácter general

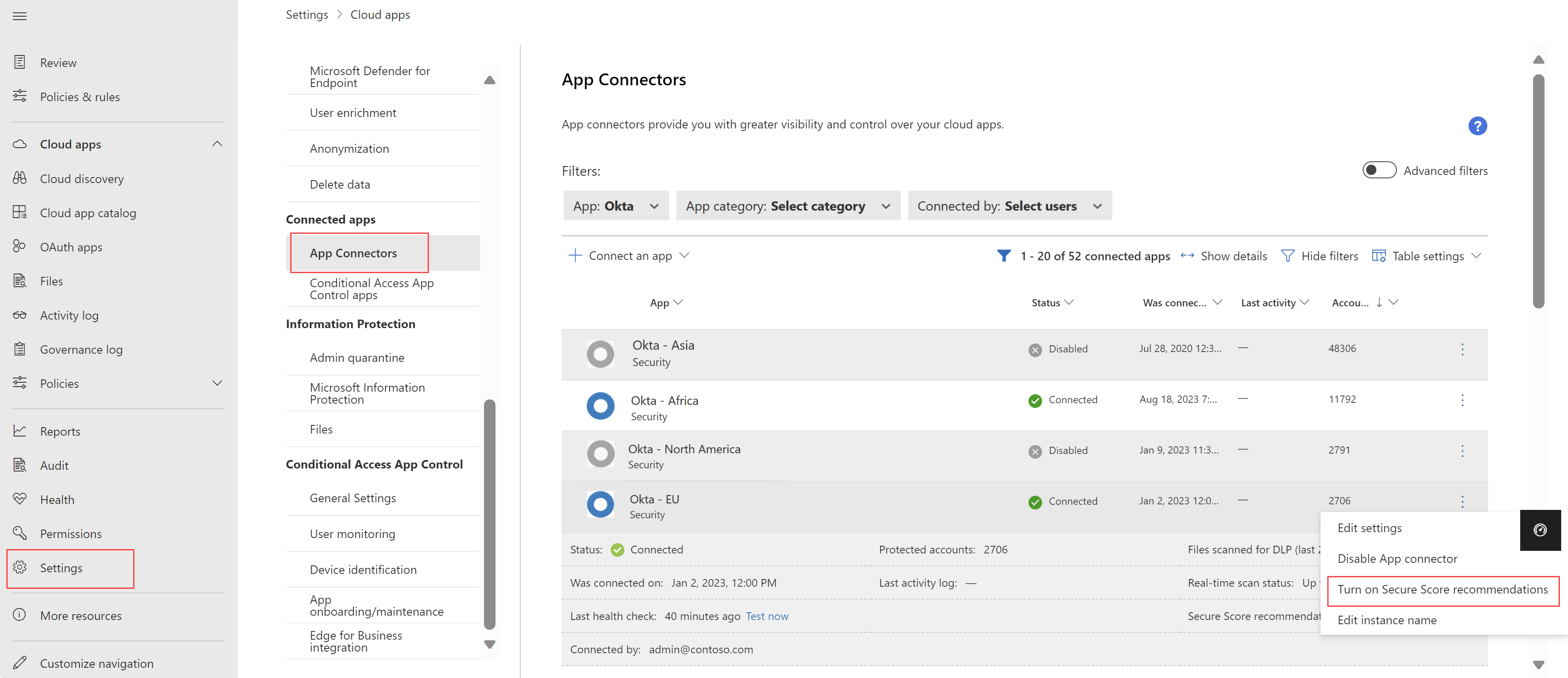

Defender for Cloud Apps ahora admite la administración de la posición de seguridad (SSPM) de SaaS en varias instancias de la misma aplicación. Por ejemplo, si tiene varias instancias de Okta, puede configurar recomendaciones de puntuación de seguridad para cada instancia individualmente. Cada instancia se muestra como un elemento independiente en la página Conectores de aplicaciones. Por ejemplo:

Para obtener más información, consulte Administración de la posición de seguridad (SSPM) de SaaS.

Mayo de 2024

Defender for Cloud Apps en el portal de Microsoft Defender - Disponibilidad general y aviso previo para el redireccionamiento

La experiencia de Defender for Cloud Apps en el portal de Microsoft Defender está disponible con carácter general y el redireccionamiento automático desde el portal clásico está activado de forma predeterminada para todos los clientes.

A partir del 16 de junio de 2024, el botón de alternancia de redireccionamiento ya no estará disponible. A partir de ese momento, todos los usuarios que accedan al portal clásico de Microsoft Defender for Cloud Apps se enrutarán automáticamente al portal de Microsoft Defender, sin opción de exclusión.

Para prepararse para este cambio, se recomienda a los clientes que aún utilicen el portal clásico que trasladen sus operaciones al portal de Microsoft Defender. Para obtener más información, consulta Microsoft Defender for Cloud Apps en Microsoft Defender XDR.

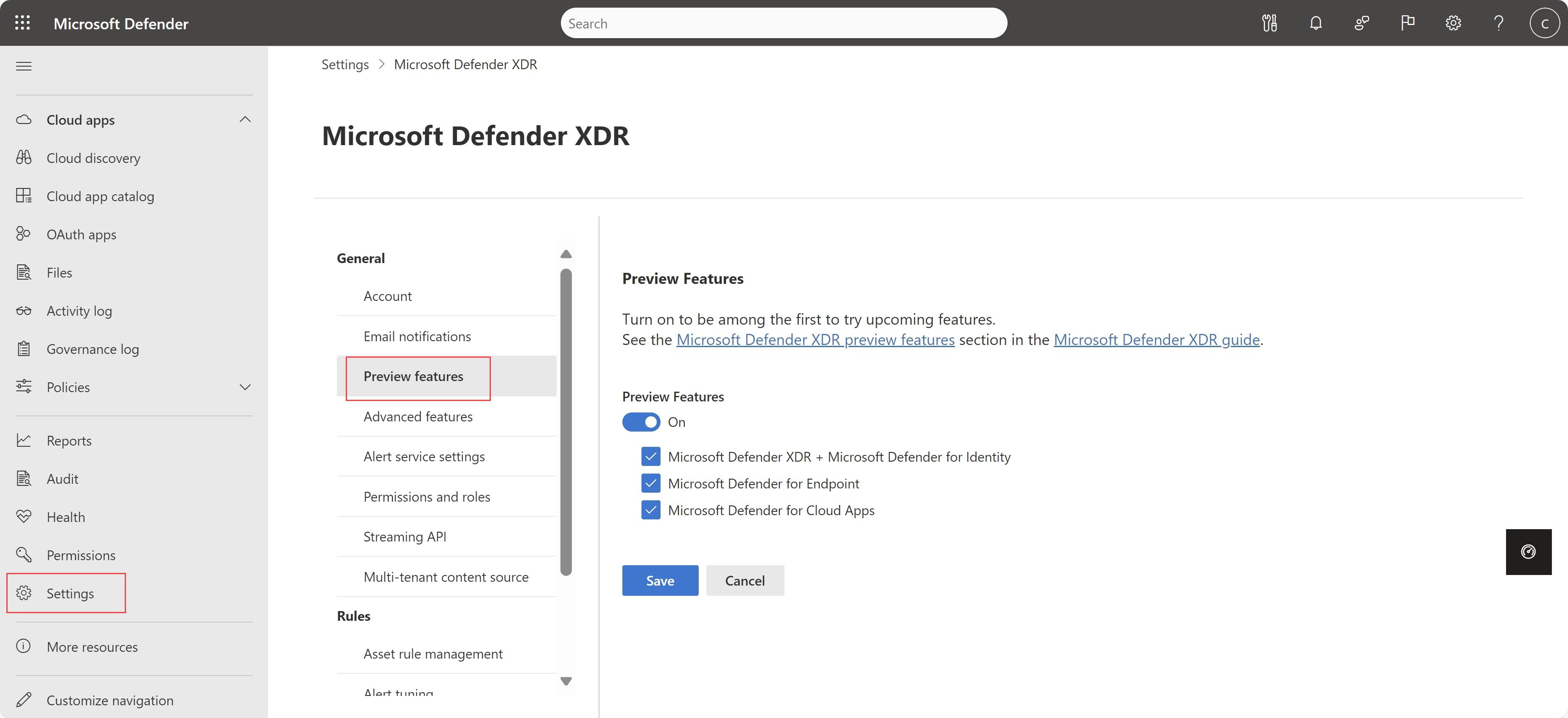

Activar las opciones de vista previa en la configuración principal de Microsoft Defender XDR (versión preliminar)

Ahora, los clientes en vista previa pueden administrar la configuración de las características en vista previa (GB) junto con otras características en vista previa (GB) de Microsoft Defender XDR.

Seleccione Configuración > Microsoft Defender XDR > General > Vista previa para activar o desactivar las características en vista previa (GB) según sea necesario. Por ejemplo:

Los clientes que aún no utilicen características en vista previa (GB) seguirán viendo la configuración heredada en Configuración > Cloud apps > Sistema > Características en vista previa.

Para obtener más información, consulte Características en vista previa (GB) de Microsoft Defender XDR.

Gobernanza de aplicaciones disponible para nubes gubernamentales

Las características de gobernanza de aplicaciones en Defender for Cloud Apps ahora están disponibles en nubes gubernamentales. Para más información, vea:

- Gobernanza de aplicaciones en Microsoft Defender for Cloud Apps

- Ofertas de Microsoft Defender for Cloud Apps para el gobierno de EE. UU.

Abril de 2024

Habilitación del cifrado de datos desde el portal de Microsoft Defender

Ahora puede completar el proceso para cifrar los datos de Defender for Cloud Apps en reposo con su propia clave habilitando el cifrado de datos desde el área de Configuración del portal de Microsoft Defender.

Esta característica ahora está limitada en el portal clásico de Microsoft Defender for Cloud Apps y solo está disponible en el portal de Microsoft Defender.

Para obtener más información, consulte Cifrado de datos en reposo de Defender para Cloud Apps con su propia clave (BYOK).

Marzo de 2024

Nueva versión del recopilador de registros publicada

Hemos implementado una nueva versión del recopilador de registros con las últimas correcciones de vulnerabilidades. La nueva versión es columbus-0.272.0-signed.jar y el nombre de la imagen es mcaspublic.azurecr.io/public/mcas/logcollector, con la etiqueta latest/0.272.0.

Los cambios incluyen la actualización de dependencias, como:

- amazon-corretto

- ubuntu

- libssl

- oauthlib

- logback

- setuptools

Para más información, consulte Administración avanzada del recopilador de registros.

Compatibilidad de Podman con la recopilación automática de registros (versión preliminar)

El recopilador de registros de Microsoft Defender for Cloud Apps ahora admite Podman y puede configurar la recopilación automática de registros en Podman para informes continuos con Defender for Cloud Apps.

La recopilación automática de registros se admite mediante un contenedor de Docker en varios sistemas operativos. En el caso de las distribuciones de Linux con RHEL versión 7.1 y posteriores, debe usar Podman como sistema en tiempo de ejecución del contenedor.

Para obtener más información, consulte Configuración de la carga automática de registros mediante Podman.

Nuevos datos de anomalías para la tabla CloudAppEvents de búsqueda avanzada

Los usuarios de Defender for Cloud Apps que usan la búsqueda avanzada en el portal de Microsoft Defender ahora pueden usar las nuevas columnas LastSeenForUser y UncommonForUser para las reglas de consultas y detecciones. El uso de estos datos ayuda a descartar falsos positivos y encontrar anomalías.

Para obtener más información, consulte Esquema de datos de "CloudAppEvents" de búsqueda avanzada.

Nuevas detecciones de amenazas para Microsoft Copilot para Microsoft 365

Defender for Cloud Apps ahora proporciona nuevas detecciones de actividades de riesgo de los usuarios en Microsoft Copilot para Microsoft 365 con el conector de Microsoft 365.

- Las alertas relacionadas se muestran junto con otras alertas de Microsoft Defender XDR, en el portal de Microsoft Defender.

- Las actividades de Copilot for Microsoft 365 están disponibles en el registro de actividades de Defender for Cloud Apps.

- En la página Búsqueda avanzada del portal de Microsoft Defender, las actividades de Copilot para Microsoft 365 están disponibles en la tabla CloudAppEvents, en la aplicación Microsoft Copilot para Microsoft 365.

Para más información, vea:

- Introducción a Copilot para Microsoft 365

- Cómo Microsoft Defender for Cloud le ayuda a proteger su entorno de Microsoft 365

- Investigación de alertas con Microsoft Defender XDR

- Registro de actividades de Defender for Cloud Apps

- Búsqueda proactiva de amenazas con la búsqueda avanzada

- Tabla CloudAppEvents en el esquema de búsqueda avanzada

Protección de datos en movimiento para usuarios de Microsoft Edge para empresas (versión preliminar)

Los usuarios de Defender for Cloud Apps que usen Microsoft Edge para empresas y estén sujetos a directivas de sesión ahora estarán protegidos directamente a través del explorador. La protección integrada del explorador reduce la necesidad de uso de servidores proxy, lo que mejora tanto la seguridad como la productividad.

Los usuarios protegidos disfrutarán de un entorno optimizado con sus aplicaciones en la nube, sin problemas de latencia ni de compatibilidad de aplicaciones, y además tendrán con un mayor nivel de protección de seguridad.

La protección integrada del explorador viene activada de forma predeterminada y se irá implementando gradualmente en todos los inquilinos, a partir de principios de marzo de 2024.

Para obtener más información, consulte Protección integrada del explorador con Microsoft Edge para empresas (versión preliminar), Proteger aplicaciones con control de aplicaciones de acceso condicional de Microsoft Defender for Cloud Apps y Directivas de sesión.

Defender for Cloud Apps en el portal de Microsoft Defender ya está disponible para todos los roles de Defender for Cloud Apps

La solución de Defender for Cloud Apps en el portal de Microsoft Defender ya está disponible para todos los roles de Defender for Cloud Apps, incluidos los siguientes roles que anteriormente estaban limitados:

- Administrador de aplicaciones e instancias

- Administrador de grupos de usuarios

- Administrador global de Cloud Discovery

- Administrador de informes de Cloud Discovery

Para obtener más información, consulte Roles de administrador integrados en Defender for Cloud Apps.

Febrero de 2024

Compatibilidad con SSPM para más aplicaciones conectadas disponible con carácter general

Defender for Cloud Apps proporciona recomendaciones de seguridad para las aplicaciones SaaS que le ayudarán a evitar posibles riesgos. Estas recomendaciones se muestran a través de la puntuación de seguridad de Microsoft una vez que tiene un conector a una aplicación.

Defender for Cloud Apps ahora ha mejorado su compatibilidad con SSPM disponible con carácter general mediante la incorporación de las siguientes aplicaciones:

SSPM también se admite ahora para Google Workspace en disponibilidad general.

Nota:

Si ya tiene un conector para una de estas aplicaciones, la puntuación de Puntuación segura se podría actualizar automáticamente en consecuencia.

Para más información, vea:

- Administración de la posición de seguridad (SSPM) de SaaS

- Visibilidad de la configuración de usuario, gobernanza de aplicaciones y seguridad

- Puntuación de seguridad de Microsoft

Nuevas alertas de gobernanza de aplicaciones para el acceso a credenciales y el movimiento lateral

Hemos agregado las siguientes alertas nuevas para los clientes de gobernanza de aplicaciones:

- La aplicación inicia varias lecturas fallidas de KeyVault sin éxito

- Aplicación de OAuth inactiva que utiliza principalmente MS Graph o Exchange Web Services y que recientemente se ha visto que accede a cargas de trabajo de Azure Resource Manager (ARM).

Para obtener más información, consulta Gobernanza de aplicaciones en Microsoft Defender for Cloud Apps.

Enero de 2024

Compatibilidad de SSPM con varias instancias de la misma aplicación (versión preliminar)

Defender for Cloud Apps ahora admite la administración de la posición de seguridad (SSPM) de SaaS en varias instancias de la misma aplicación. Por ejemplo, si tiene varias instancias de AWS, puede configurar recomendaciones de puntuación de seguridad para cada instancia individualmente. Cada instancia se muestra como un elemento independiente en la página Conectores de aplicaciones. Por ejemplo:

Para obtener más información, consulte Administración de la posición de seguridad (SSPM) de SaaS.

Se ha eliminado la limitación del número de archivos que se pueden controlar para cargar en las directivas de sesión (versión preliminar)

Las directivas de sesión ahora permiten controlar la carga de carpetas con más de 100 archivos, sin límite en el número de archivos que se pueden incluir en la carga.

Para obtener más información, vea Protección de aplicaciones con Control de aplicaciones de acceso condicional de Microsoft Cloud App Security.

Redireccionamiento automático para el portal clásico de Defender for Cloud Apps (versión preliminar)

La experiencia y funcionalidad clásicas del portal de Microsoft Defender for Cloud Apps han convergido en el portal de Microsoft Defender XDR. A partir del 9 de enero de 2024, los clientes que usen el portal de Defender for Cloud Apps clásico con Característica en vista previa se redirigirán automáticamente a Microsoft Defender XDR, sin opción de volver al portal clásico.

Para más información, vea:

- Microsoft Defender for Cloud Apps en Microsoft Defender XDR

- Características en vista previa (GB) de Microsoft Defender XDR

Pasos siguientes

- Para obtener una descripción de las versiones anteriores a las mencionadas aquí, consulte Past releases of Microsoft Cloud App Security (Versiones anteriores de Microsoft Cloud App Security).

Si tiene algún problema, estamos aquí para ayudar. Para obtener ayuda o soporte técnico para el problema del producto, abre una incidencia de soporte técnico.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de