Análisis del primer incidente en XDR de Microsoft Defender

Se aplica a:

- Microsoft Defender XDR

Comprender el contexto que rodea a los incidentes es esencial para analizar los ataques. La combinación de su experiencia y experiencia con las características y funcionalidades de XDR de Microsoft Defender garantiza una resolución más rápida de incidentes y la seguridad de su organización frente a ciberataques.

Las amenazas actuales en la seguridad de los datos - compromiso de correo electrónico empresarial (BEC), malware como puertas traseras y ransomware, infracciones organizativas y ataques de estado de nación - requieren una acción rápida, inteligente y decisiva de los respondedores de incidentes. Herramientas como XDR de Microsoft Defender permiten a los equipos de respuesta detectar, evaluar e investigar incidentes a través de su experiencia de panel único y encontrar la información necesaria para tomar estas decisiones oportunas.

Tareas de investigación

Las investigaciones suelen implicar que los respondedores vean varias aplicaciones al mismo tiempo que comprueban varios orígenes de inteligencia sobre amenazas. A veces, las investigaciones se extienden para buscar otras amenazas. Documentar hechos y soluciones en una investigación de ataques es una tarea importante adicional que proporciona historial y contexto para el uso de otros investigadores o para investigaciones posteriores. Estas tareas de investigación se simplifican al usar XDR de Microsoft Defender mediante lo siguiente:

Pivoting : el portal agrega información de ataque importante contextualizada en las cargas de trabajo de Defender habilitadas en su organización. El portal consolida toda la información en los componentes de un solo ataque (archivo, dirección URL, buzón, una cuenta de usuario o dispositivo), que muestra las relaciones y la escala de tiempo de las actividades. Con toda la información disponible en una página, el portal permite a los respondedores de incidentes pivotar entre entidades y eventos relacionados para encontrar la información que necesitan para tomar decisiones.

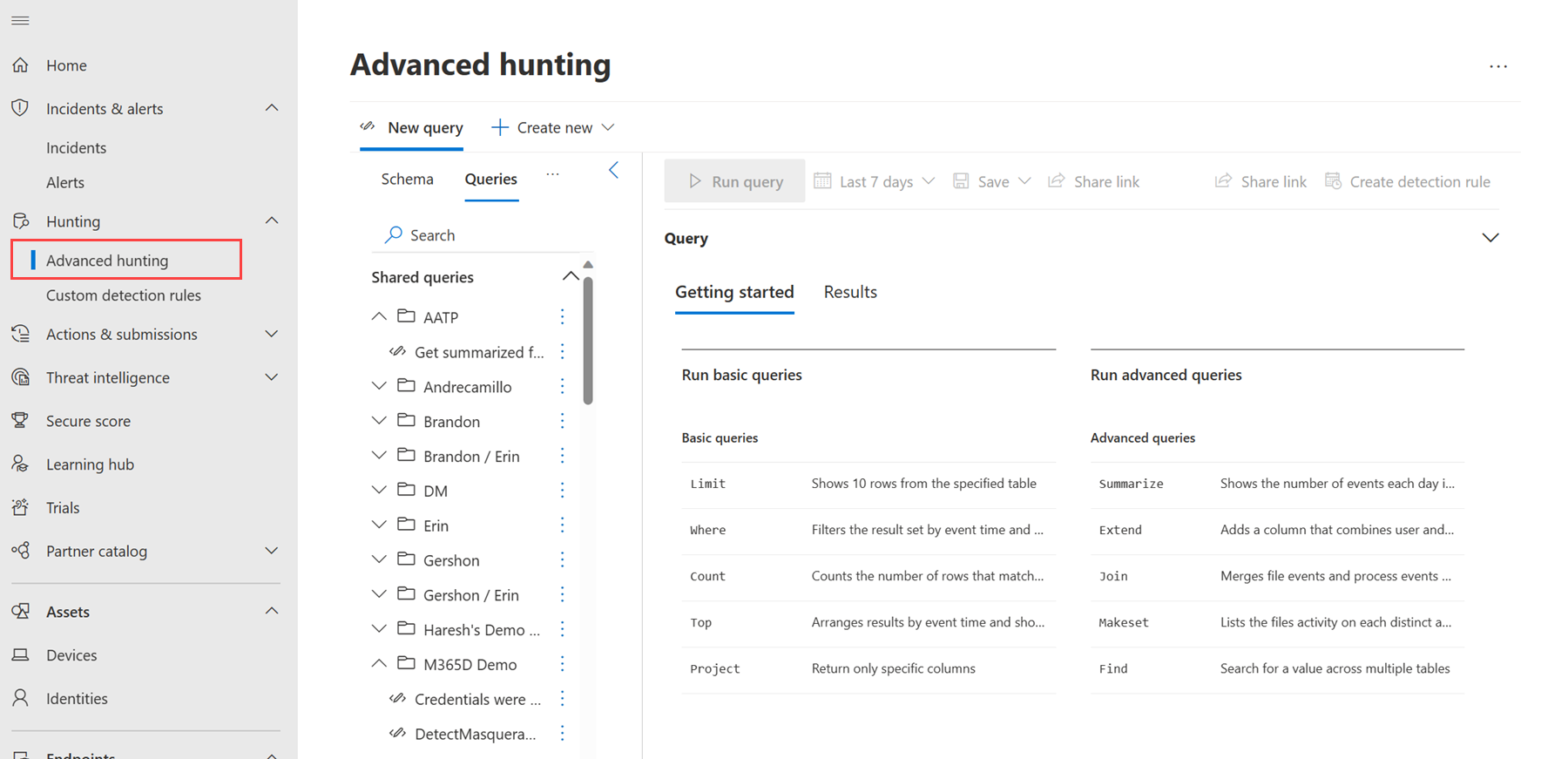

Búsqueda : los cazadores de amenazas pueden encontrar amenazas conocidas y posibles dentro de una organización a través de la funcionalidad de búsqueda avanzada del portal mediante consultas kusto. Si no está familiarizado con Kusto, use el modo guiado para buscar amenazas.

Información : si procede, los respondedores de incidentes pueden ver las acciones de eventos y alertas detectados anteriormente para ayudar a las investigaciones actuales. También se agregan información adicional automáticamente a eventos y alertas a través de los propios esfuerzos de inteligencia sobre amenazas de Microsoft y de orígenes como el marco DE ATT de MITRE&CK® y VirusTotal.

Colaboración : los equipos de operaciones de seguridad pueden ver las decisiones y acciones de cada miembro del equipo sobre incidentes y alertas pasados y presentes a través de características del portal, como comentarios, etiquetado, marcado y asignación. La colaboración adicional con el servicio de detección y respuesta administrada de Microsoft a través de Expertos de Defender para XDR y Expertos de Defender para la búsqueda también está disponible cuando una organización requiere una respuesta aumentada.

Información general sobre ataques

La historia de ataque proporciona a los respondedores de incidentes una visión general completa y contextualizada de lo que ocurrió en un ataque. Los respondedores pueden ver todas las alertas y eventos relacionados, incluidas las acciones de corrección automatizadas realizadas por XDR de Microsoft Defender para mitigar un ataque.

En la historia de ataques, puede profundizar en los detalles de un ataque explorando las pestañas disponibles en la página del incidente. Puede corregir rápidamente ataques comunes como phishing, difusión de contraseñas y peligro de aplicaciones malintencionadas a través de cuadernos de estrategias de respuesta a incidentes accesibles en el portal. Estos cuadernos de estrategias contienen instrucciones de detección, respuesta y mitigación que admiten investigaciones de incidentes.

Este vídeo sobre cómo investigar un ataque en XDR de Microsoft Defender y cómo usar las características del portal en la investigación le guiará por la historia del ataque y la página del incidente.

Investigación de amenazas

Las amenazas complejas, como los ataques adversarios en el medio y el ransomware a menudo requieren una investigación manual. Un respondedor de incidentes que aborda estos ataques complicados busca la siguiente información crucial:

- Presencia de malware o uso sospechoso de herramientas y aplicaciones

- Pistas sobre los canales de comunicación o puntos de entrada usados por cualquier entidad malintencionada o sospechosa

- Pistas que apuntan a un posible riesgo de identidad

- Identificación del impacto en la posición de seguridad y datos de la organización

Las secciones siguientes contienen tutoriales y vídeos de características de XDR de Microsoft Defender que ayudan a los equipos de respuesta a incidentes a investigar varios ataques complejos.

Investigaciones de ransomware

El ransomware sigue siendo una amenaza significativa para las organizaciones. Microsoft tiene los siguientes recursos para ayudarle a investigar y responder a ataques de ransomware:

- Guías: Desde la detección hasta la protección: guía de Microsoft para combatir ataques de ransomware

- Tutorial: Cuaderno de estrategias de investigación de ransomware

- Vídeo: Investigación de ataques de ransomware en XDR de Microsoft Defender (parte 1)

- Vídeo: Investigación de ataques de ransomware en XDR de Microsoft Defender (parte 2)

Análisis de ataques basados en correo electrónico

La identificación y el seguimiento de identidades modificadas, creadas o robadas son esenciales para investigar los ataques de phishing y BEC. Use los siguientes recursos al investigar estos ataques:

- Tutorial: Investigación del correo electrónico malintencionado

- Tutorial: Investigación de usuarios

- Tutorial: Investigación de una cuenta de usuario

- Blog: Total Identity Compromise: Las lecciones de respuesta a incidentes de Microsoft sobre la protección del riesgo de identidad de Active Directory también se pueden investigar mediante señales de Defender for Identity.

- Tutorial: Ejemplo de un ataque de correo electrónico de suplantación de identidad (phishing)

- Tutorial: Ejemplo de un ataque basado en identidad

En los vídeos siguientes se describe cómo investigar ataques de phishing y BEC en XDR de Microsoft Defender:

- Vídeo: Investigación de la suplantación de identidad de BEC y AiTM en Microsoft Defender XDR

- Vídeo: Defensa contra la suplantación de identidad y suplantación de identidad mediante Defender para Office 365

Investigue un riesgo de identidad y sepa lo que puede hacer para contener un ataque a través de este vídeo:

Análisis de malware

La información y las funcionalidades de un archivo malintencionado son clave para investigar el malware. XDR de Microsoft Defender, en la mayoría de los casos, puede detonar el archivo para mostrar datos críticos, incluidos hash, metadatos, prevalencia dentro de la organización y funcionalidades de archivo basadas en técnicas de ATT de MITRE&CK®. Esto elimina la necesidad de realizar pruebas de caja negra o análisis estático de archivos. Puede ver la información de archivo desde el gráfico de incidentes o mediante la visualización de un árbol de proceso de alertas, una escala de tiempo de artefactos o una escala de tiempo del dispositivo.

Los siguientes recursos proporcionan detalles sobre cómo usar las funcionalidades del portal para investigar archivos:

Análisis de aplicaciones de riesgo y prevención de amenazas basadas en la nube

Los actores malintencionados pueden aprovechar las aplicaciones basadas en la nube. Las aplicaciones pueden filtrar involuntariamente información confidencial a través de abuso o mal uso. Los respondedores de incidentes que investigan y protegen aplicaciones en entornos en la nube pueden usar los siguientes recursos en los que Defender for Cloud Apps se implementa en sus organizaciones:

- Tutorial: Investigación de aplicaciones malintencionadas y en peligro

- Tutorial: Investigación de aplicaciones de OAuth de riesgo

- Tutorial: Protección de aplicaciones en la nube

- Tutorial: Protección de aplicaciones en tiempo real

Descubra cómo puede proteger las aplicaciones en la nube en tiempo real con este vídeo de la carga de trabajo de Defender for Cloud Apps:

- Vídeo: Protección de aplicaciones en la nube y archivos relacionados a través de Defender for Cloud Apps

Análisis de infracciones

Los ataques de estado de nación, los ataques contra la infraestructura crítica y las infracciones organizativas suelen requerir que un atacante establezca puntos de comunicación una vez que se encuentren en una red. Los respondedores de incidentes buscan pistas mediante la identificación de tráfico sospechoso o intercambios entre un origen y un destino. Microsoft tiene los siguientes tutoriales para investigar los componentes de comunicación:

- Investigación de dominios y direcciones URL

- Investigar una dirección IP

- Investigar eventos de conexión que ocurren tras los servidores proxy de reenvío

- Investigación de actividades sospechosas de usuarios y dispositivos a través de Defender for Identity

- Identificación e investigación de rutas de movimiento lateral en Defender for Identity

- Investigación de dispositivos en la lista de dispositivos de Defender para punto de conexión

Los atacantes suelen usar vulnerabilidades para obtener acceso a una organización. Algunos ataques de ransomware aprovechan inicialmente las vulnerabilidades no extendidas, como la vulnerabilidad de Log4Shell. Los siguientes recursos ayudan a los respondedores de incidentes a identificar vulnerabilidades y dispositivos vulnerables en su organización a través del servicio Defender for Vulnerability Management:

- Tutorial: Identificación de vulnerabilidades en la organización

- Tutorial: Búsqueda de dispositivos expuestos

- Tutorial: Evaluación del riesgo de la organización a través de la puntuación de exposición

- Vídeo: Administración de amenazas y vulnerabilidades a través de Defender Vulnerability Management

Las infracciones también se producen a través de varios dispositivos, como teléfonos y tabletas que se conectan a la red de su organización. Los respondedores de incidentes pueden investigar aún más estos dispositivos en el portal. En el vídeo siguiente se habla de las principales amenazas de los dispositivos móviles y de cómo puede investigarlas:

- Defensa contra amenazas móviles en XDR de Microsoft Defender

Recursos para la inteligencia y la búsqueda de amenazas

Las funcionalidades integradas de inteligencia sobre amenazas de Microsoft Defender XDR y la búsqueda ayudan a los equipos de respuesta a incidentes a realizar una protección proactiva contra amenazas y ataques emergentes. Tiene acceso directo a la información más reciente sobre amenazas y ataques emergentes a través del análisis de amenazas del portal.

Use la inteligencia de Análisis de amenazas para profundizar en las nuevas amenazas con el siguiente vídeo:

Busque amenazas de forma proactiva dentro de la organización mediante la funcionalidad de búsqueda avanzada integrada del portal.

Los siguientes recursos proporcionan más información sobre cómo usar la búsqueda avanzada:

- Aprender el lenguaje de consulta Kusto

- Compilación de consultas de búsqueda mediante el modo guiado

- Búsqueda de amenazas entre entidades

Amplíe su inteligencia sobre amenazas con las últimas investigaciones y cambios de seguridad de los equipos de investigación de seguridad de Microsoft:

Colabore con los expertos de Microsoft para la respuesta a incidentes y la búsqueda de amenazas con el fin de mejorar las funcionalidades de los equipos de operaciones de seguridad. Conozca más sobre nuestros expertos y cómo involucrarlos en los siguientes recursos:

Paso siguiente

- Corregir el primer incidente

- Explore las características del portal a través de demostraciones de vídeo en el entrenamiento de XDR Virtual Ninja de Microsoft Defender

Vea también

- Descripción de los incidentes

- Investigar incidentes

- Investigar alertas

- Obtenga información sobre las características y funciones del portal a través del entrenamiento de XDR Ninja de Microsoft Defender.

Sugerencia

¿Desea obtener más información? Interactúe con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Comunidad tecnológica XDR de Microsoft Defender.