Administrar los dispositivos y controlar las características del dispositivo en Microsoft Intune

La administración de dispositivos es una parte importante de cualquier solución y estrategia de administración de puntos de conexión. Las organizaciones tienen que administrar portátiles, tabletas, teléfonos móviles, dispositivos portátiles y mucho más. Puede ser una tarea grande, especialmente si no está seguro de dónde empezar.

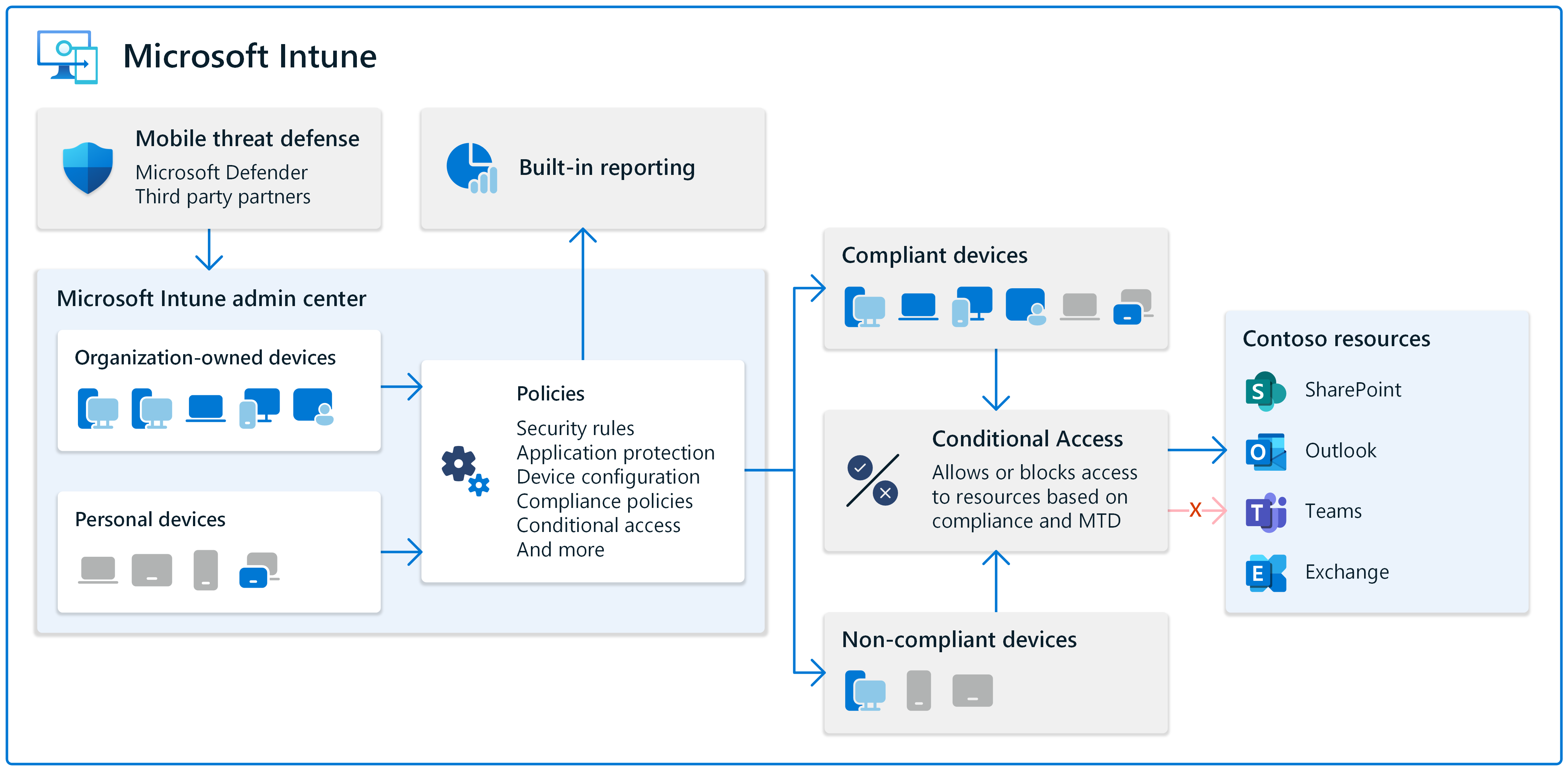

Escriba Microsoft Intune. Intune es un servicio basado en la nube que puede controlar los dispositivos a través de directivas, incluidas las directivas de seguridad. Para obtener más información sobre Intune y sus ventajas, vaya a ¿Qué es Microsoft Intune?.

El objetivo de cualquier organización que administra dispositivos es proteger los dispositivos y los datos a los que acceden. Esta tarea incluye dispositivos propiedad de la organización y dispositivos de propiedad personal que acceden a los recursos de la organización.

Desde la perspectiva del servicio, Intune usa Microsoft Entra identificador para el almacenamiento y los permisos del dispositivo. Con el centro de administración de Microsoft Intune, puede administrar las tareas y directivas del dispositivo en una ubicación central diseñada para la administración de puntos de conexión.

En este artículo se describen los conceptos y características que debe tener en cuenta al administrar los dispositivos.

Administración de dispositivos personales y propiedad de la organización

Muchas organizaciones permiten que los dispositivos de propiedad personal accedan a los recursos de la organización, incluidos el correo electrónico, las reuniones, etc. Hay diferentes opciones disponibles y estas opciones dependen de lo estricta que sea su organización.

Puede requerir que los dispositivos personales se inscriban en los servicios de administración de dispositivos de su organización. En estos dispositivos personales, los administradores pueden implementar directivas, establecer reglas, configurar características de dispositivo, etc. O bien, puede usar directivas de protección de aplicaciones que se centren en la protección de datos de aplicaciones, como Outlook, Teams y Sharepoint. También puede usar una combinación de directivas de inscripción de dispositivos y protección de aplicaciones.

En el caso de los dispositivos propiedad de la organización, su organización debe administrarlos completamente y recibir directivas que exijan reglas y protejan los datos.

Para obtener más información e instrucciones, vaya a:

- Guía de planeamiento de Microsoft Intune

- Guía de implementación: Cómo configurar o pasar a Microsoft Intune

Uso de los dispositivos existentes y uso de nuevos dispositivos

Puede administrar nuevos dispositivos y dispositivos existentes. Intune admite dispositivos Android, iOS/iPadOS, Linux, macOS y Windows.

Hay algunas cosas que deberías saber. Por ejemplo, si otro proveedor de MDM administra los dispositivos existentes, es posible que deban restablecerse de fábrica. Si los dispositivos usan una versión anterior del sistema operativo, es posible que no se admitan.

Si su organización está invirtiendo en nuevos dispositivos, se recomienda empezar con un enfoque en la nube mediante Intune.

Para obtener más información e instrucciones, vaya a:

- Guía de planeamiento de Microsoft Intune

- Guía de implementación: Cómo configurar o pasar a Microsoft Intune

Para obtener información más específica por plataforma, vaya a:

- Guía de implementación de la plataforma Android

- Guía de implementación de la plataforma iOS/iPadOS

- Guía de implementación de inscripción de Linux

- Guía de implementación de la plataforma macOS

- Guía de implementación de inscripción de Windows

Comprobación del estado de cumplimiento de los dispositivos

El cumplimiento de dispositivos es una parte importante de la administración de dispositivos. Su organización querrá establecer reglas de contraseña/PIN y comprobar si hay características de seguridad en estos dispositivos. Querrá saber qué dispositivos no cumplen las reglas. En esta tarea se incluye el cumplimiento.

Puede crear directivas de cumplimiento que bloqueen contraseñas sencillas, requieran un firewall, establezcan la versión mínima del sistema operativo y mucho más. Puede usar estas directivas e informes integrados para ver los dispositivos no conformes y ver la configuración no conforme en estos dispositivos. Esta información le ofrece una idea del estado general de los dispositivos que acceden a los recursos de la organización.

El acceso condicional es una característica del identificador de Microsoft Entra. Con el acceso condicional, puede aplicar el cumplimiento. Por ejemplo, si un dispositivo no cumple las reglas de cumplimiento, puede bloquear el acceso a los recursos de la organización, incluidos Outlook, SharePoint, Teams, etc. El acceso condicional ayuda a su organización a proteger los datos y proteger los dispositivos.

Para obtener más información, vaya a:

- Uso de directivas de cumplimiento para establecer reglas para los dispositivos que administra

- Supervisión de los resultados de las directivas de cumplimiento de dispositivos

- Más información sobre el acceso condicional e Intune

Controlar las características del dispositivo y asignar directivas a grupos de dispositivos

Todos los dispositivos tienen características que puede controlar y administrar mediante directivas. Por ejemplo, puede bloquear la cámara integrada, permitir el emparejamiento de Bluetooth, administrar el botón de encendido y mucho más.

En muchas organizaciones, es habitual crear grupos de dispositivos. Los grupos de dispositivos son Microsoft Entra grupos que solo incluyen dispositivos. No incluyen identidades de usuario.

Cuando tienes grupos de dispositivos, creas directivas que se centran en la experiencia o tarea del dispositivo, como ejecutar una sola aplicación o códigos de barras de examen. También puede crear directivas que incluyan la configuración que quiera que siempre esté en el dispositivo, independientemente de quién use el dispositivo.

Puede agrupar dispositivos por plataforma del sistema operativo, por función, por ubicación y otras características que prefiera.

Los grupos de dispositivos también pueden incluir dispositivos que se comparten con muchos usuarios o que no están asociados a un usuario específico. Estos dispositivos dedicados o de pantalla completa suelen ser utilizados por los trabajadores de primera línea (FLW) y también se pueden administrar mediante Intune.

Cuando los grupos estén listos, puede asignar las directivas a estos grupos de dispositivos.

Para obtener más información, vaya a:

- Administración de dispositivos FLW en Intune

- Introducción a Microsoft 365 para trabajadores de primera línea

- Configuración de dispositivos de Windows para ejecutarse como una pantalla completa dedicada con Intune

- Control del acceso, las cuentas y las características de energía en dispositivos con varios usuarios o equipos compartidos mediante Intune

Proteger sus dispositivos

Para ayudar a proteger los dispositivos, puede instalar antivirus, examinar & reaccionar ante actividades malintencionadas y habilitar las características de seguridad.

En Intune, algunas tareas de seguridad comunes incluyen:

Integre con asociados de Mobile Threat Defense (MTD) para ayudar a proteger los dispositivos propiedad de la organización y los dispositivos de propiedad personal. Estos servicios MTD examinan los dispositivos y pueden ayudar a corregir vulnerabilidades.

Los asociados de MTD admiten diferentes plataformas, como Android, iOS/iPadOS, macOS y Windows.

Para obtener información más específica, vaya a Integración de Mobile Threat Defense con Intune.

Use líneas base de seguridad en los dispositivos Windows. Las líneas base de seguridad son configuraciones preconfiguradas que puede implementar en los dispositivos. Esta configuración de línea base se centra en la seguridad en un nivel granular y también se puede cambiar para cumplir con los requisitos específicos de la organización.

Si no está seguro de dónde empezar, examine la línea base de seguridad y los escenarios guiados integrados.

Para obtener información más específica, vaya a:

Administre actualizaciones de software, cifre discos duros, configure firewalls integrados y mucho más mediante la configuración de directivas integrada. También puedes usar Windows Autopatch para aplicar revisiones automáticas a Windows, incluidas las actualizaciones de calidad de Windows y las actualizaciones de características de Windows.

Para obtener más información, vaya a:

Administrar dispositivos de forma remota mediante el Centro de administración de Intune. Puede bloquear, reiniciar, localizar un dispositivo perdido de forma remota, restaurar un dispositivo a su configuración de fábrica, etc. Estas tareas son útiles si un dispositivo se pierde o se roba, o si está solucionando problemas de forma remota.

Para obtener más información, vaya a Acciones remotas en Intune.

Pasos siguientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de