Uso de análisis de coincidencias para detectar amenazas

Aproveche la inteligencia sobre amenazas producida por Microsoft para generar alertas e incidentes de alta fidelidad con la regla Análisis de inteligencia sobre amenazas de Microsoft Defender. Esta regla integrada de Microsoft Sentinel hace coincidir indicadores con registros de formato de evento común (CEF), eventos DNS de Windows con indicadores de amenazas de dominio e IPv4, datos de syslog, etc.

Importante

El análisis de coincidencias está actualmente en versión preliminar. Consulte los Términos de uso complementarios para las versiones preliminares de Microsoft Azure para conocer más términos legales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado para que estén disponibles con carácter general.

Requisitos previos

Debe instalar uno o varios de los conectores de datos admitidos para generar alertas e incidentes de alta fidelidad. No se requiere una licencia premium de Inteligencia contra amenazas de Microsoft Defender. Instale las soluciones adecuadas desde elCentro de contenido para conectar estos orígenes de datos:

- Formato de evento común

- DNS (versión preliminar)

- syslog

- Registros de actividad de Office

- Registros de actividad de Azure

- Registros DNS de ASIM

- Sesiones de red de ASIM

Por ejemplo, en función del origen de datos, puede usar las siguientes soluciones y conectores de datos:

Configuración de la regla de análisis de coincidencias

El análisis de coincidencias se configura al habilitar la regla Análisis de inteligencia sobre amenazas de Microsoft Defender.

En la sección Configuración, seleccione el menú de Análisis.

Seleccione la pestañaPlantillas de regla .

En la ventana de búsqueda, escriba inteligencia sobre amenazas.

Seleccione la plantilla de la regla Análisis de inteligencia sobre amenazas de Microsoft Defender.

Seleccione Crear regla. Los detalles de la regla son de solo lectura y el estado predeterminado de la regla es habilitado.

Seleccione Revisar>Crear.

Orígenes de datos e indicadores

Análisis de Inteligencia contra amenazas de Microsoft Defender coincide con los registros con los indicadores de dominio, IP y dirección URL de las maneras siguientes:

- Registros CEF ingeridos en la tabla Log Analytics

CommonSecurityLogcoinciden con la dirección URL y los indicadores de dominio si se rellenan en el campoRequestURL, e indicadores IPv4 del campoDestinationIP. - Registros DNS de Windows, donde

SubType == "LookupQuery"ingeridos en la tablaDnsEventscoincide con los indicadores de dominio rellenados en el campoName, e IPv4 en el campoIPAddresses. - Eventos de Syslog, donde

Facility == "cron"ingeridos en la tablaSyslogcoincide con los indicadores de dominio e IPv4 directamente desde el campoSyslogMessage. - Registros de actividad de Office ingeridos en la tabla

OfficeActivitycoinciden con indicadores IPv4 directamente desde el campoClientIP. - Registros de actividad de Azure ingeridos en la tabla

AzureActivitycoinciden con indicadores IPv4 directamente desde el campoCallerIpAddress. - Los registros DNS de ASIM ingresados en la tabla

ASimDnsActivityLogscoinciden con los indicadores de dominio si se completan en el campoDnsQueryy con los indicadores de IPv4 en el campoDnsResponseName. - Las sesiones de red ASIM ingresadas en la tabla

ASimNetworkSessionLogscoinciden con los indicadores IPv4 si se completan en uno o más de los siguientes campos:DstIpAddr,DstNatIpAddr,SrcNatIpAddr,SrcIpAddr,DvcIpAddr.

Priorizar un incidente generado por análisis de coincidencias

Si el análisis de Microsoft encuentra una coincidencia, las alertas generadas se agrupan en incidentes.

Use los pasos siguientes para realizar una evaluación de prioridades de los incidentes generados por la regla Análisis de inteligencia sobre amenazas de Microsoft Defender:

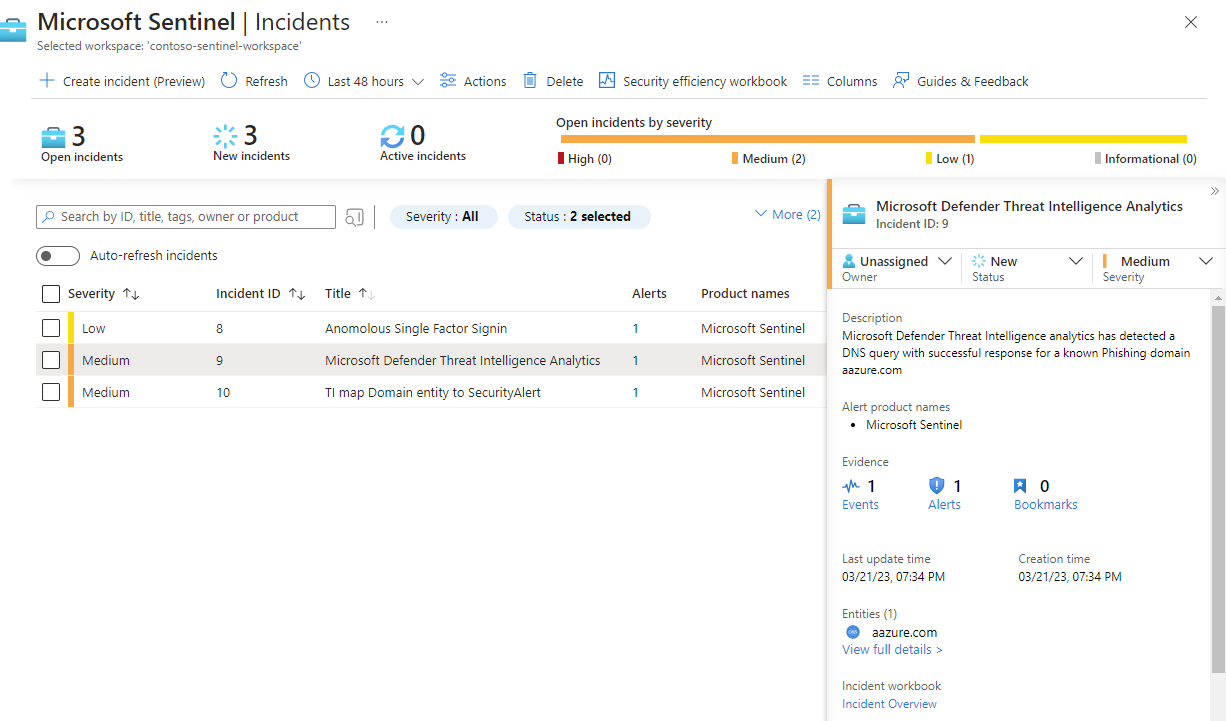

En el área de trabajo de Microsoft Sentinel donde ha habilitado la regla Análisis de Inteligencia contra amenazas de Microsoft Defender, seleccione Incidentes y busque Análisis de inteligencia sobre amenazas de Microsoft Defender.

Los incidentes que se encuentran aparecen en la cuadrícula.

Seleccione Ver detalles completos para ver las entidades y otros detalles sobre el incidente, como las alertas específicas.

Este es un ejemplo.

Observe la gravedad asignada a las alertas y al incidente. Dependiendo de cómo coincida el indicador, se asigna una gravedad adecuada a una alerta de

InformationalaHigh. Por ejemplo, si el indicador coincide con los registros de firewall que permitían el tráfico, se genera una alerta de gravedad alta. Si el mismo indicador coincide con los registros de firewall que bloquean el tráfico, la alerta generada es baja o media.A continuación, las alertas se agrupan según la observación del indicador. Por ejemplo, todas las alertas generadas en un período de tiempo de 24 horas que coinciden con el dominio

contoso.comse agrupan en un único incidente con una gravedad asignada en función de la gravedad de alerta máxima.Observe la información del indicador. Cuando se encuentra una coincidencia, el indicador se publica en la tabla

ThreatIntelligenceIndicatorsde Log Analytics y aparece en la página Inteligencia sobre amenazas . Para los indicadores publicados a partir de esta regla, el origen se define como Análisis de inteligencia sobre amenazas de Microsoft Defender.

Este es un ejemplo de la tabla ThreatIntelligenceIndicators.

Este es un ejemplo de la página Inteligencia sobre amenazas.

Obtener más contexto de Inteligencia sobre amenazas de Microsoft Defender

Junto con alertas e incidentes de alta fidelidad, algunos indicadores de inteligencia sobre amenazas de Microsoft Defender incluyen un vínculo a un artículo de referencia en el portal de la comunidad de inteligencia sobre amenazas de Microsoft Defender.

Para obtener más información, consulte ¿Qué es la inteligencia contra amenazas de Microsoft Defender?.

Contenido relacionado

En este artículo ha aprendido a conectar la inteligencia sobre amenazas producida por Microsoft para generar alertas e incidentes. Para más información sobre la inteligencia sobre amenazas en Microsoft Sentinel, consulte los siguientes artículos:

- Uso de los indicadores de amenazas de Microsoft Sentinel.

- Conexión de Microsoft Sentinel a las fuentes de inteligencia sobre amenazas STIX/TAXII.

- Conexión de plataformas de inteligencia sobre amenazas con Microsoft Sentinel.

- Consulte qué plataformas TIP, fuentes TAXII y enriquecimientos se pueden integrar fácilmente con Microsoft Sentinel.