Configuración de clientes VPN P2S: autenticación de certificados: cliente VPN nativo: macOS

Si la puerta de enlace de VPN de punto a sitio (P2S) está configurada para usar IKEv2 y la autenticación de certificados, puedes conectarte a la red virtual mediante el cliente VPN nativo que forma parte del sistema operativo Windows. Este artículo te guía por los pasos necesarios para configurar el cliente VPN nativo y conectarte a la red virtual.

Antes de empezar

Antes de empezar a configurar el cliente, compruebe que está en el artículo correcto. En la tabla siguiente se muestran los artículos de configuración disponibles para los clientes VPN de punto a sitio de Azure VPN Gateway. Los pasos difieren en función del tipo de autenticación, el tipo de túnel y el sistema operativo del cliente.

| Authentication | Tipo de túnel | Sistema operativo del cliente | Cliente de VPN |

|---|---|---|---|

| Certificate | |||

| IKEv2, SSTP | Windows | Cliente VPN nativo | |

| IKEv2 | macOS | Cliente VPN nativo | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Cliente VPN de Azure Cliente OpenVPN |

|

| OpenVPN | macOS | Cliente OpenVPN | |

| OpenVPN | iOS | Cliente OpenVPN | |

| OpenVPN | Linux | Cliente VPN de Azure Cliente OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Cliente VPN de Azure | |

| OpenVPN | macOS | Cliente VPN de Azure | |

| OpenVPN | Linux | Cliente VPN de Azure |

Requisitos previos

En este artículo se supone que ya has realizado los siguientes requisitos previos:

- Ha creado y configurado la puerta de enlace de VPN para la autenticación de certificados de punto a sitio y el tipo de túnel OpenVPN. Consulta Configuración de la configuración del servidor para conexiones de VPN Gateway P2S: autenticación de certificados para conocer los pasos.

- Ha generado y ha descargado los archivos de configuración del cliente VPN. Consulte Generación de los archivos de configuración del perfil del cliente VPN para conocer los pasos.

- Puede generar certificados de cliente o adquirir los certificados de cliente adecuados necesarios para la autenticación.

Flujo de trabajo

El flujo de trabajo de este artículo es el siguiente:

- Genere certificados de cliente si aún no lo ha hecho.

- Vea los archivos de configuración del perfil de cliente VPN incluidos en el paquete de configuración del perfil de cliente VPN que generó.

- Instale los certificados.

- Configure el cliente VPN nativo que ya está instalado en el sistema operativo.

- Conéctese a Azure.

Generación de certificados

Para la autenticación de certificados, se debe instalar un certificado de cliente en cada equipo cliente. El certificado de cliente que quiere usar debe exportarse con la clave privada y contener todos los certificados de la ruta de acceso de certificación. Además, para algunas configuraciones, también tendrá que instalar la información del certificado raíz.

Para obtener información sobre el uso de certificados, vea Conexión de punto a sitio: generación de certificados (Linux).

Visualización de los archivos de configuración del perfil de cliente VPN

Todas las opciones de configuración necesarias para los clientes VPN se incluyen en un archivo ZIP de configuración de perfil del cliente VPN. Para generar archivos de configuración del perfil del cliente, puede usar PowerShell o Azure Portal. Cualquiera de los métodos devuelve el mismo archivo ZIP.

Los archivos de configuración de perfil del cliente VPN son específicos de la configuración de puerta de enlace VPN de punto a sitio para la red virtual. Si se produce algún cambio en la configuración de VPN de punto a sitio después de generar los archivos (por ejemplo, cambios en el tipo de protocolo VPN o en el tipo de autenticación), debe generar archivos de configuración de perfil de cliente VPN nuevos y aplicar la nueva configuración a todos los clientes VPN que quiera conectar.

Descomprima el archivo para ver las carpetas. Al configurar clientes nativos de macOS, se usan los archivos de la carpeta Generic . La carpeta Generic aparece si se ha configurado la opción IKEv2 en la puerta de enlace. Puede encontrar toda la información que necesita para configurar el cliente VPN nativo en la carpeta Generic. Si no aparece la carpeta Generic, compruebe los elementos siguientes y vuelva a generar el archivo ZIP.

- Compruebe el tipo de túnel para la configuración. Es probable que IKEv2 no se haya seleccionado como tipo de túnel.

- En la puerta de enlace de VPN, compruebe que la SKU no sea Básica. La SKU básica de VPN Gateway no admite IKEv2. Tendrá que recompilar la puerta de enlace con la SKU y el tipo de túnel adecuados si desea que los clientes macOS se conecten.

La carpeta Generic contiene los archivos siguientes.

- VpnSettings.xml, con configuración importante, como el tipo de túnel y la dirección del servidor.

- VpnServerRoot.cer, que contiene el certificado raíz necesario para validar la puerta de enlace de VPN de Azure durante la configuración de la conexión de punto a sitio.

Instalación de certificados

Certificado raíz

- Copie el archivo de certificado raíz VpnServerRoot.cer en su Mac. Haga doble clic en el certificado. En función de su sistema operativo, el certificado se instalará automáticamente o verá la página Agregar certificados.

- Si ve la página Agregar certificados, en Llaveros: haga clic en las flechas y seleccione login en la lista desplegable.

- Haga clic en Agregar para importar el archivo.

Certificado de cliente

Se necesita y se usa un certificado de cliente para la autenticación. Normalmente, puede hacer clic en el certificado de cliente que desea instalar. Para información acerca de cómo instalar un certificado de cliente, consulte Instalación de certificados de cliente.

Comprobación de la instalación del certificado

Compruebe que tanto el cliente como el certificado raíz están instalados.

- Abra Acceso a Llaveros.

- Vaya a la pestaña Certificados.

- Compruebe que tanto el cliente como el certificado raíz están instalados.

Configuración del perfil del cliente VPN

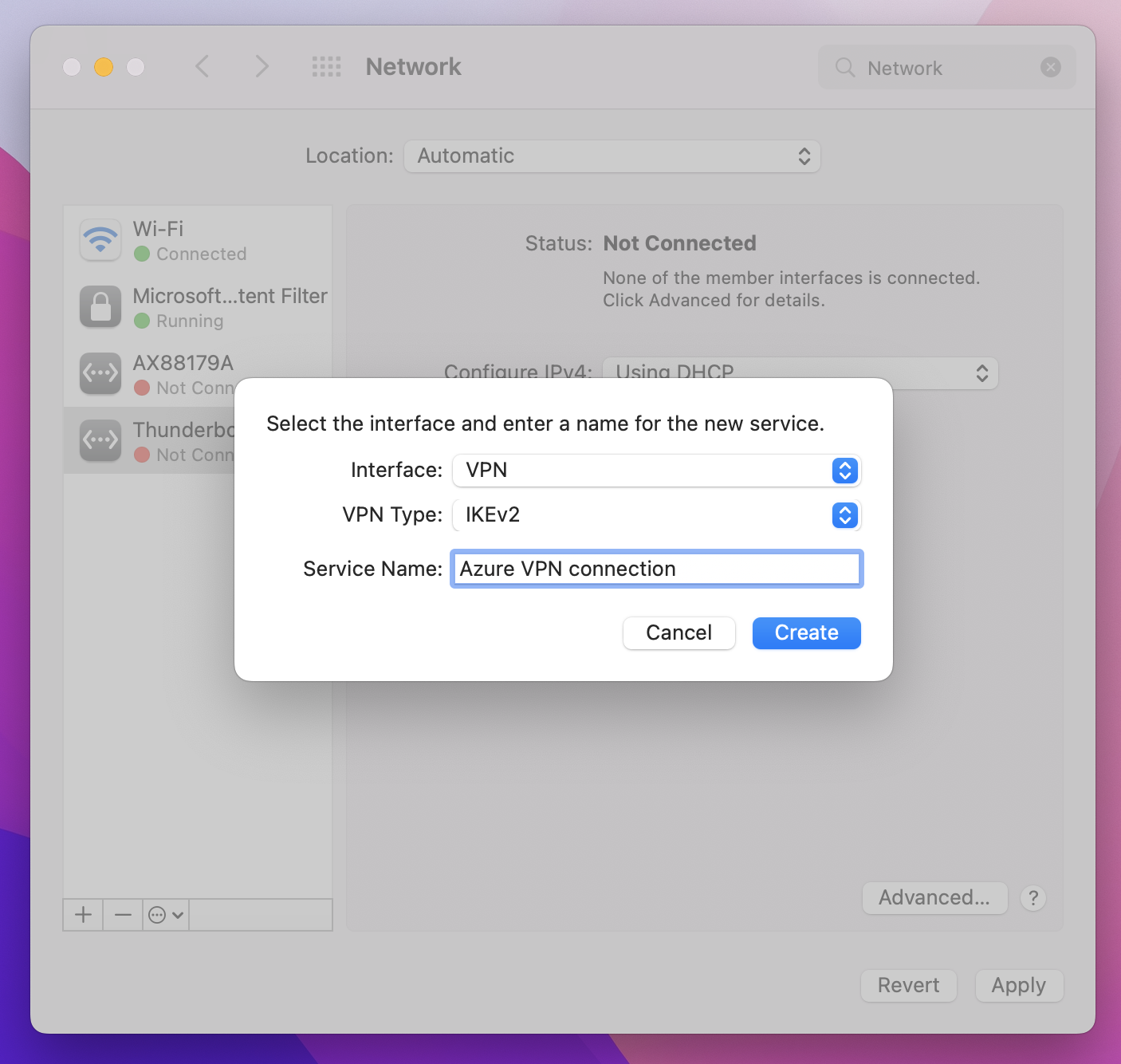

Vaya a Preferencias del sistema -> Red. En la página Red, haga clic en '+' para crear un nuevo perfil de conexión de cliente VPN para una conexión de punto a sitio a la red virtual de Azure.

En la página Seleccionar la interfaz, haga clic en las flechas situadas junto a Interfaz:. En la lista desplegable, haga clic en VPN.

Para Tipo de VPN, en el menú desplegable, haga clic en IKEv2. En Nombre de servicio, especifique un nombre descriptivo para el perfil y haga clic en Crear.

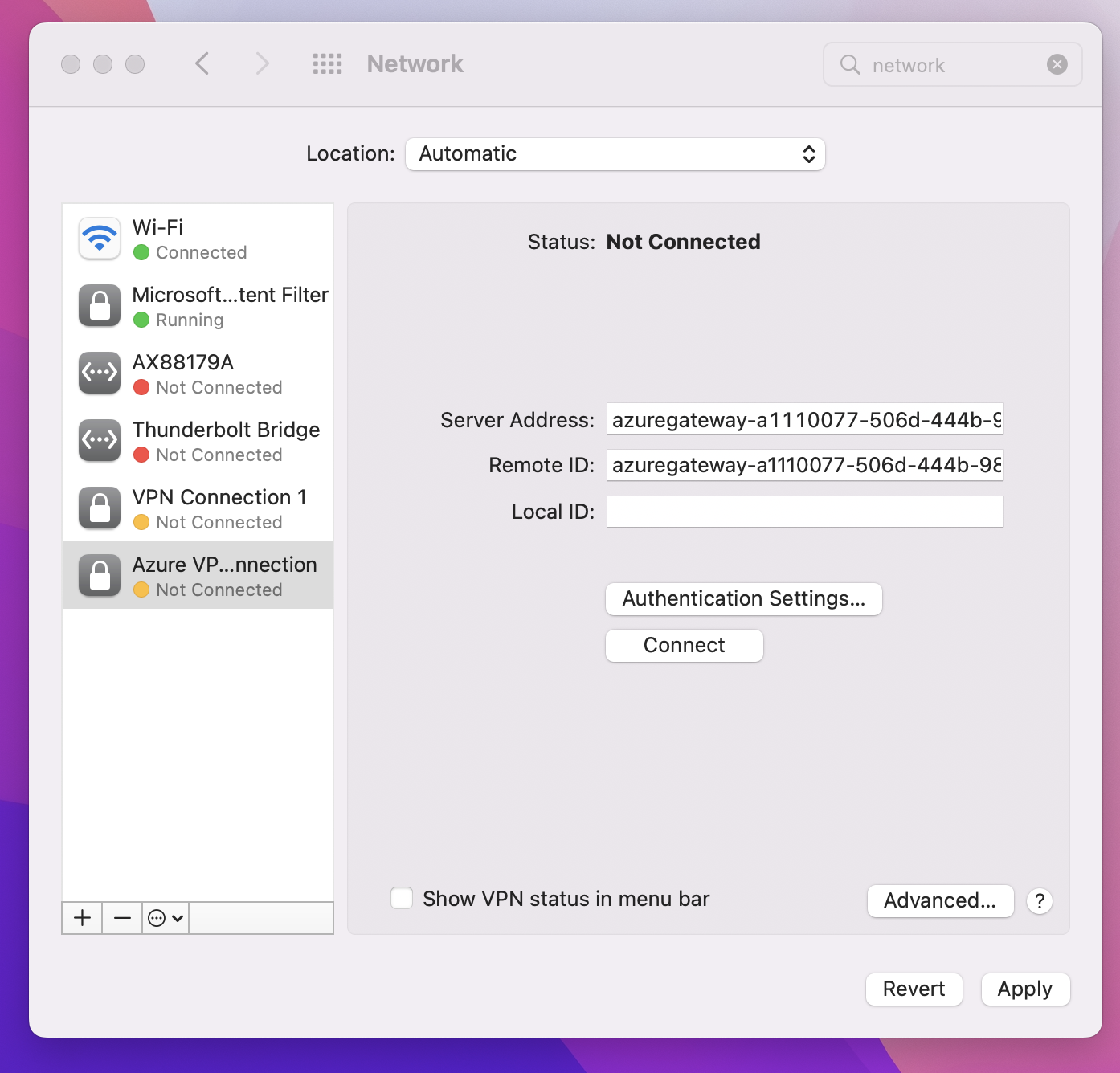

Vaya al perfil de cliente VPN que descargó. En la carpeta Generic, abra el archivo VpnSettings.xml mediante un editor de texto. En el ejemplo, puede ver información sobre el tipo de túnel y la dirección del servidor. Aunque se enumeran dos tipos de VPN, este cliente VPN se conectará a través de IKEv2. Copie el valor de la etiqueta VpnServer.

Pegue el valor de la etiqueta VpnServer en los campos Dirección de servidor e Id. remoto del perfil. Deje el campo Id. local vacío. A continuación, haga clic en Configuración de autenticación...

Configuración de los valores de autenticación

Configure los valores de autenticación.

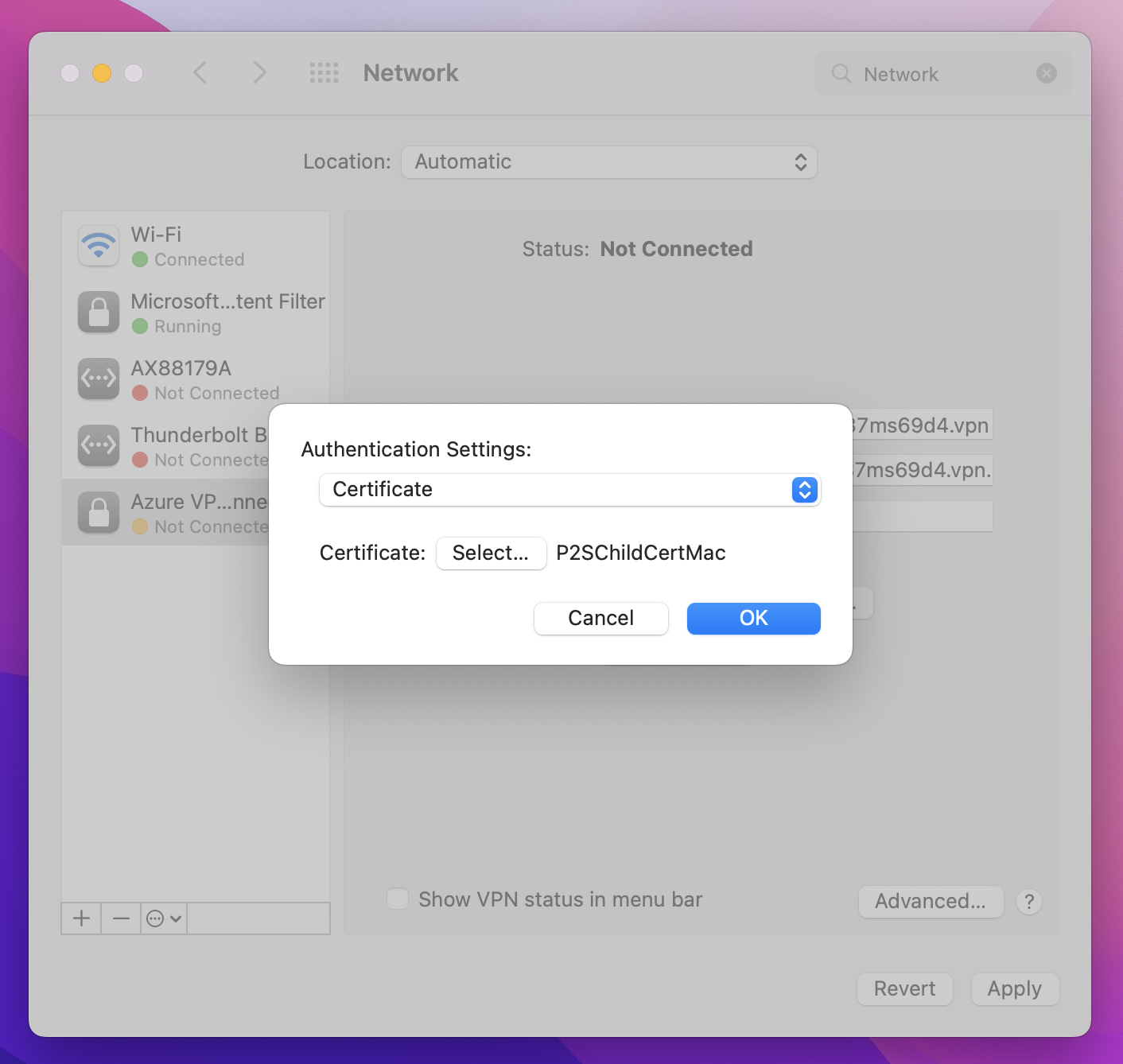

En la página Configuración de autenticación, en el campo Configuración de autenticación, haga clic en las flechas para seleccionar Certificado.

Haga clic en Seleccionar para abrir la página Choose An Identity (Elegir una identidad).

En la página Choose An Identity (Elegir una identidad) se muestra una lista de certificados para elegir. Si no está seguro de qué certificado usar, puede seleccionar Mostrar certificado para ver más información sobre cada certificado. Haga clic en el certificado adecuado y haga clic en Continuar.

En la página Configuración de autenticación, compruebe que se muestra el certificado correcto y, a continuación, haga clic en Aceptar.

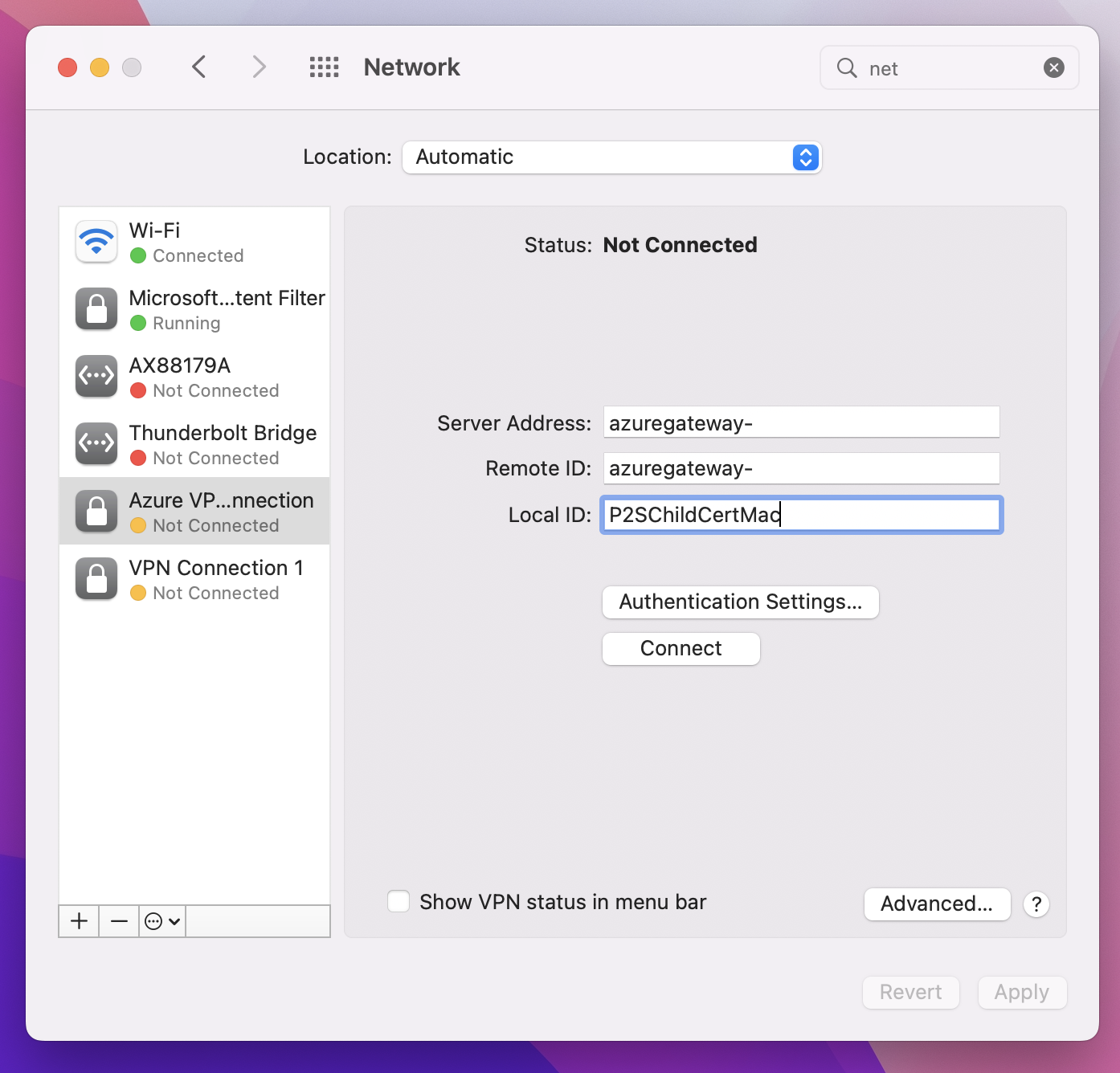

Especificar certificado

En el campo Id. local, especifique el nombre del certificado. En este ejemplo, es P2SChildCertMac.

Haga clic en Aplicar para guardar los cambios.

Conectar

Haga clic en Conectar para iniciar la conexión de punto a sitio a la red virtual de Azure. Puede que necesite introducir su contraseña del llavero para 'login'.

Una vez establecida la conexión, el estado se muestra como Conectado y puede ver la dirección IP que se extrajo del grupo de direcciones del cliente VPN.

Pasos siguientes

Siga con cualquier configuración de conexión o servidor adicional. Consulte Pasos de configuración de punto a sitio.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de