Registro de los servidores y asignación de permisos para la implementación de Azure Stack HCI, versión 23H2

Se aplica a: Azure Stack HCI, versión 23H2

En este artículo se describe cómo registrar los servidores de Azure Stack HCI y, a continuación, configurar los permisos necesarios para implementar un clúster de Azure Stack HCI, versión 23H2.

Requisitos previos

Antes de comenzar, asegúrese de que ha completado los siguientes requisitos previos:

Cumpla los requisitos previos y complete la lista de comprobación de implementación.

Prepare el entorno de Active Directory .

Instale el sistema operativo Azure Stack HCI, versión 23H2, en cada servidor.

Registre la suscripción con los proveedores de recursos necesarios (CSP). Puede usar Azure Portal o Azure PowerShell para registrarse. Debe ser propietario o colaborador de la suscripción para registrar los siguientes CSP de recursos:

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

- Microsoft.AzureStackHCI

Nota:

La suposición es que la persona que registra la suscripción de Azure con los proveedores de recursos es una persona diferente a la que registra los servidores de Azure Stack HCI con Arc.

Si va a registrar los servidores como recursos de Arc, asegúrese de que tiene los permisos siguientes en el grupo de recursos en el que se aprovisionaron los servidores:

- Incorporación de Azure Connected Machine

- Administrador de recursos de Azure Connected Machine

Para comprobar que tiene estos roles, siga estos pasos en Azure Portal:

- Vaya a la suscripción que use para la implementación de Azure Stack HCI.

- Vaya al grupo de recursos donde planea registrar los servidores.

- En el panel izquierdo, vaya a Control de acceso (IAM) .

- En el panel derecho, vaya a Asignaciones de roles. Compruebe que tiene asignados los roles de administrador de recursos de Azure Connected Machine Onboarding y Azure Connected Machine.

Compruebe las directivas de Azure. Compruebe los siguiente:

- Las directivas de Azure no bloquean la instalación de extensiones.

- Las directivas de Azure no bloquean la creación de determinados tipos de recursos en un grupo de recursos.

- Las directivas de Azure no bloquean la implementación de recursos en determinadas ubicaciones.

Registro de servidores con Azure Arc

Importante

Ejecute estos pasos en cada servidor de Azure Stack HCI que quiera agrupar.

Establezca los parámetros. El script toma los parámetros siguientes:

Parámetros Descripción SubscriptionIDIdentificador de la suscripción que se usa para registrar los servidores con Azure Arc. TenantIDIdentificador de inquilino que se usa para registrar los servidores con Azure Arc. Vaya al identificador de Microsoft Entra y copie la propiedad id. de inquilino. ResourceGroupEl grupo de recursos creado previamente para el registro de Arc de los servidores. Se crea un grupo de recursos si no existe uno. RegionRegión de Azure que se usa para el registro. Consulte las regiones admitidas que se pueden usar. AccountIDEl usuario que registra e implementa el clúster. ProxyServerParámetro opcional. Dirección del servidor proxy cuando es necesario para la conectividad saliente. DeviceCodeEl código de dispositivo que se muestra en la consola de https://microsoft.com/deviceloginy se usa para iniciar sesión en el dispositivo.#Define the subscription where you want to register your server as Arc device $Subscription = "YourSubscriptionID" #Define the resource group where you want to register your server as Arc device $RG = "YourResourceGroupName" #Define the region you will use to register your server as Arc device $Region = "eastus" #Define the tenant you will use to register your server as Arc device $Tenant = "YourTenantID" #Define the proxy address if your HCI deployment access internet via proxy $ProxyServer = "http://proxyaddress:port"Conéctese a su cuenta de Azure y establezca la suscripción. Deberá abrir el explorador en el cliente que usa para conectarse al servidor y abrir esta página:

https://microsoft.com/deviceloginy escribir el código proporcionado en la salida de la CLI de Azure para autenticarse. Obtenga el token de acceso y el identificador de cuenta para el registro.#Connect to your Azure account and Subscription Connect-AzAccount -SubscriptionId $Subscription -TenantId $Tenant -DeviceCode #Get the Access Token for the registration $ARMtoken = (Get-AzAccessToken).Token #Get the Account ID for the registration $id = (Get-AzContext).Account.IdPor último, ejecute el script de registro de Arc. El script tarda unos minutos en ejecutarse.

#Invoke the registration script. Use a supported region. Invoke-AzStackHciArcInitialization -SubscriptionID $Subscription -ResourceGroup $RG -TenantID $Tenant -Region $Region -Cloud "AzureCloud" -ArmAccessToken $ARMtoken -AccountID $id -Proxy $ProxyServerSi accede a Internet a través de un servidor proxy, debe pasar el parámetro y proporcionar el

-proxyservidor proxy comohttp://<Proxy server FQDN or IP address>:Portal ejecutar el script.Para obtener una lista de las regiones de Azure admitidas, consulte Requisitos de Azure.

Una vez completado correctamente el script en todos los servidores, compruebe que:

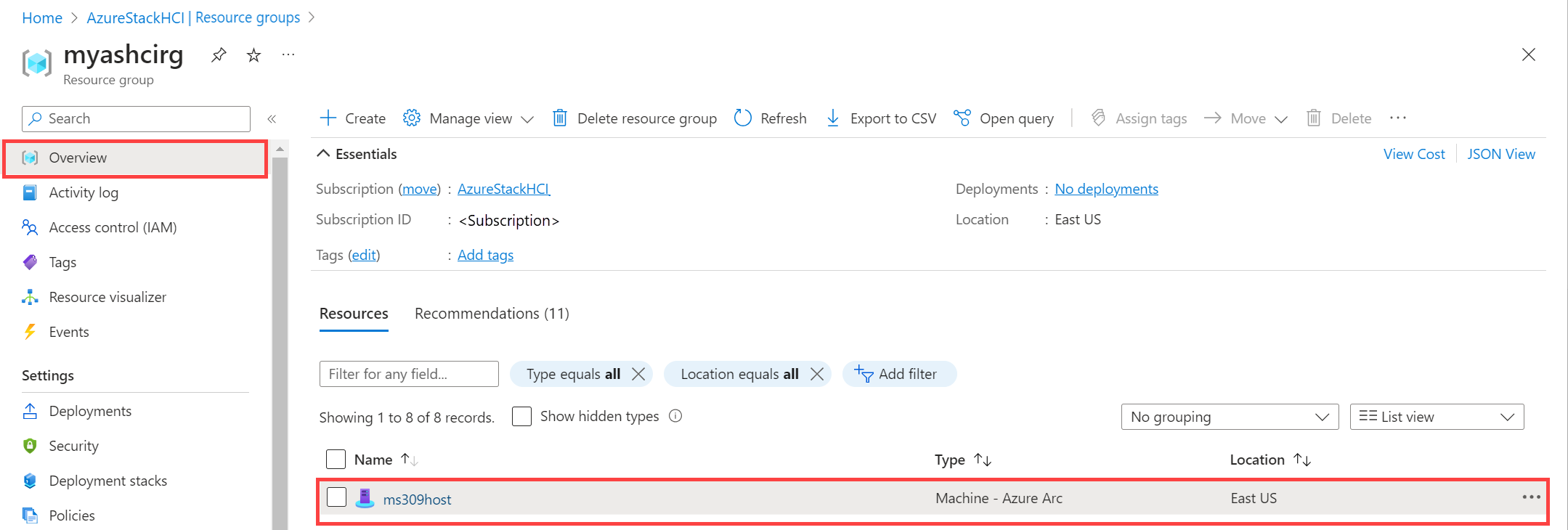

Los servidores se registran con Arc. Vaya a Azure Portal y, a continuación, vaya al grupo de recursos asociado al registro. Los servidores aparecen dentro del grupo de recursos especificado como recursos de tipo Machine - Azure Arc .

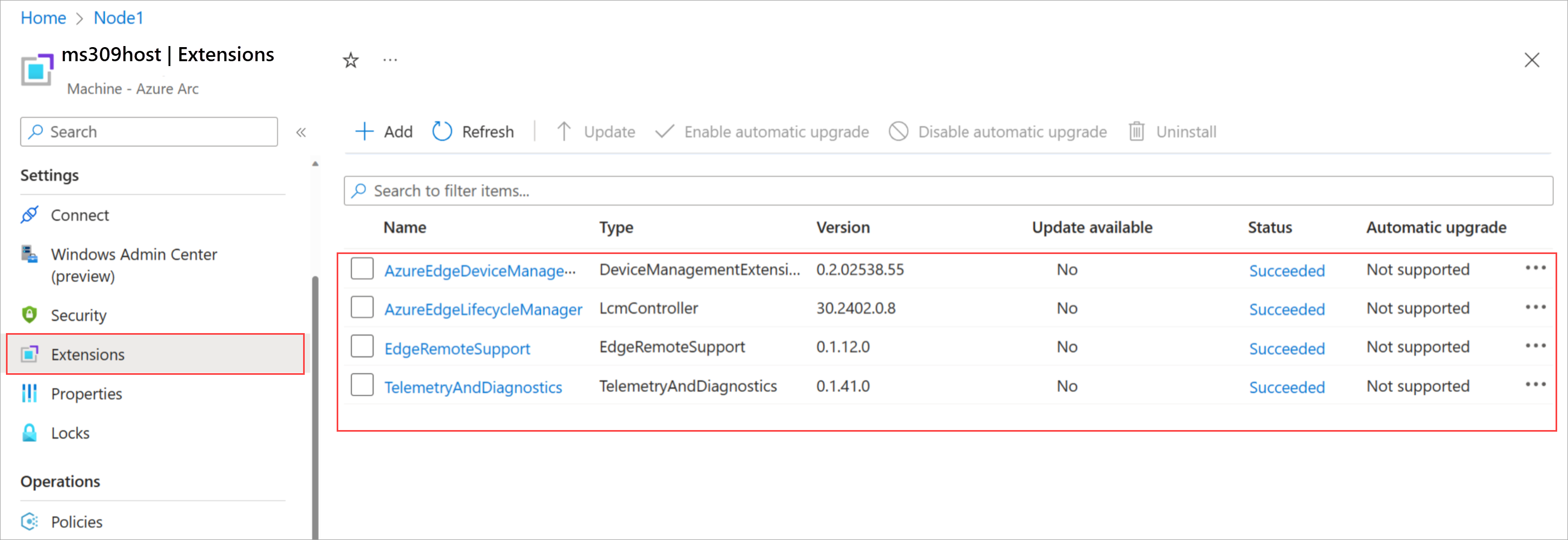

Las extensiones obligatorias de Azure Stack HCI se instalan en los servidores. En el grupo de recursos, seleccione el servidor registrado. Vaya a extensiones. Las extensiones obligatorias aparecen en el panel derecho.

Asignación de permisos necesarios para la implementación

En esta sección se describe cómo asignar permisos de Azure para la implementación desde Azure Portal.

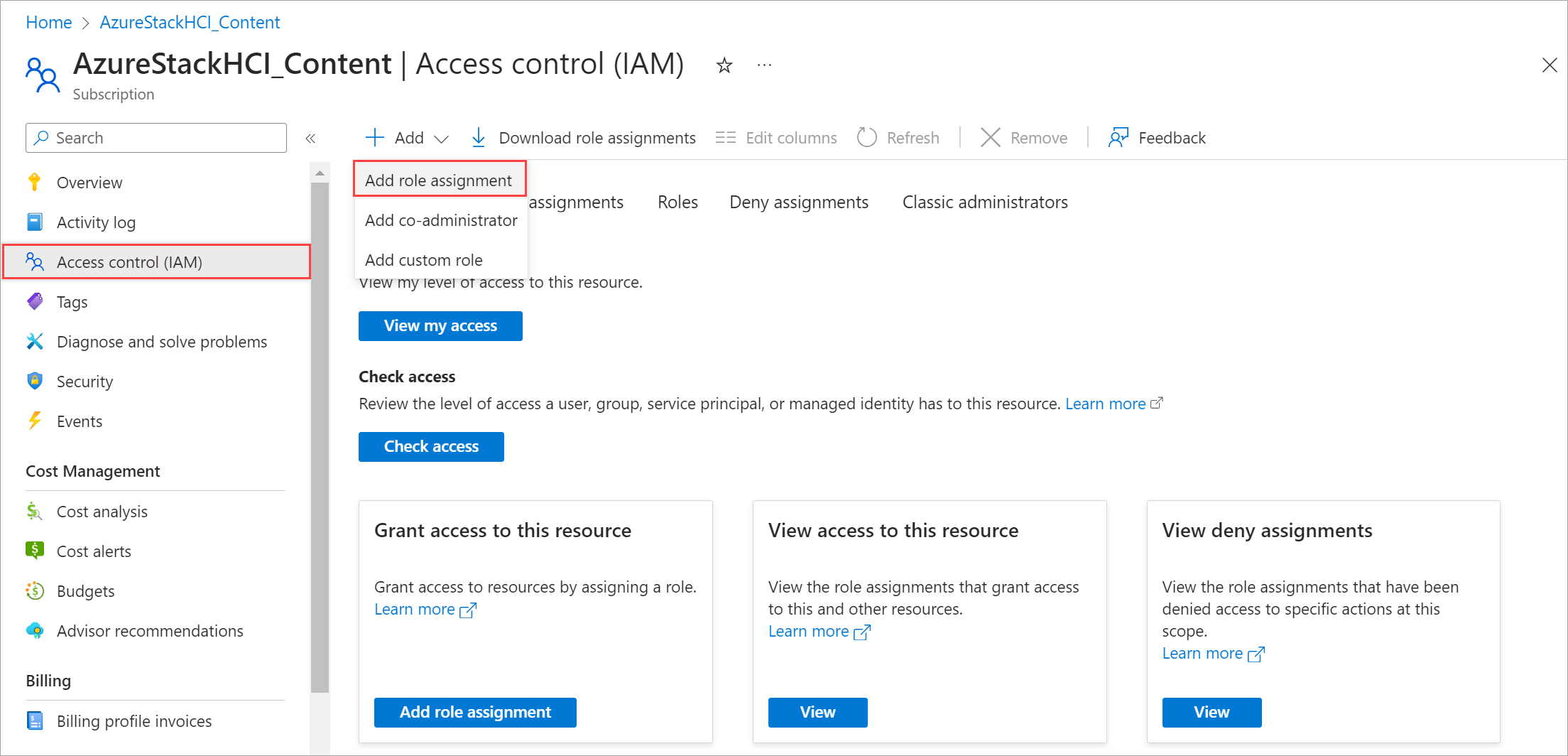

En Azure Portal, vaya a la suscripción que se usa para registrar los servidores. En el panel izquierdo, seleccione Control de acceso (IAM) . En el panel derecho, seleccione + Agregar y, en la lista desplegable, seleccione Agregar asignación de roles.

Recorra las pestañas y asigne los permisos de rol siguientes al usuario que implementa el clúster:

- Administrador de Azure Stack HCI

- Lector

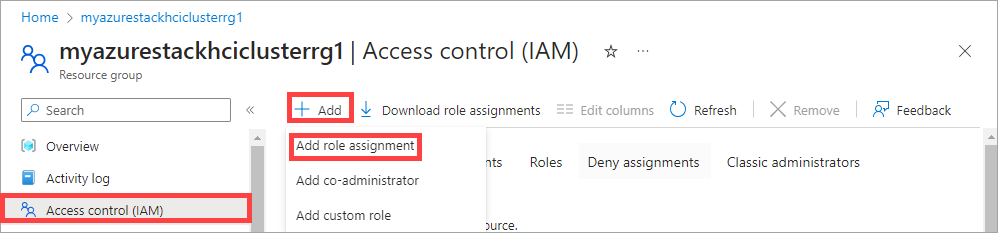

En Azure Portal, vaya al grupo de recursos que se usa para registrar los servidores de la suscripción. En el panel izquierdo, seleccione Control de acceso (IAM) . En el panel derecho, seleccione + Agregar y, en la lista desplegable, seleccione Agregar asignación de roles.

Recorra las pestañas y asigne los permisos siguientes al usuario que implementa el clúster:

- Administrador de acceso a datos de Key Vault: este permiso es necesario para administrar los permisos del plano de datos en el almacén de claves que se usa para la implementación.

- Director de secretos de Key Vault: este permiso es necesario para leer y escribir secretos en el almacén de claves que se usa para la implementación.

- Colaborador de Key Vault: este permiso es necesario para crear el almacén de claves que se usa para la implementación.

- Colaborador de la cuenta de almacenamiento: este permiso es necesario para crear la cuenta de almacenamiento que se usa para la implementación.

En el panel derecho, vaya a Asignaciones de roles. Compruebe que el usuario de implementación tiene todos los roles configurados.

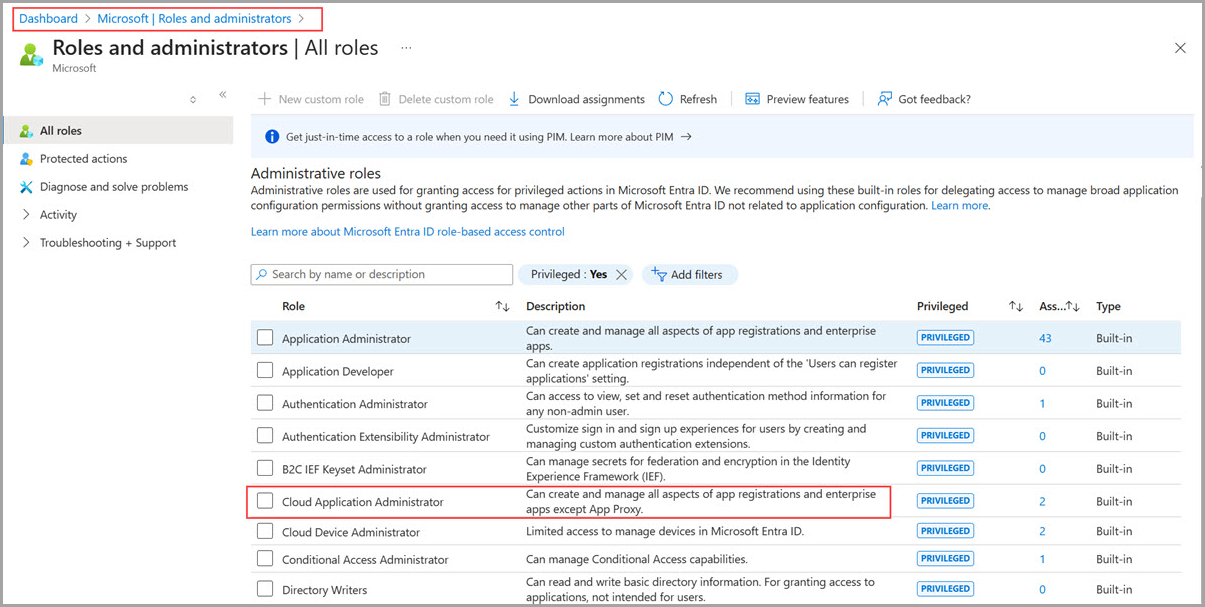

En Azure Portal, vaya a Roles y administradores de Microsoft Entra y asigne el permiso de rol Administrador de aplicaciones en la nube en el nivel de inquilino de Microsoft Entra.

Nota:

El permiso Administrador de aplicaciones en la nube es necesario temporalmente para crear la entidad de servicio. Después de la implementación, este permiso se puede quitar.

Pasos siguientes

Después de configurar el primer servidor del clúster, está listo para implementarlo mediante Azure Portal: