Planeamiento de la integración de red en Azure Stack Hub

Este artículo contiene información sobre la infraestructura de red de Azure Stack Hub que le ayudará decidir cuál es la mejor forma de integrar Azure Stack Hub en su entorno de red existente.

Nota:

Si quiere resolver nombres DNS externos de Azure Stack Hub (por ejemplo, www.bing.com), deberá proporcionar servidores DNS para que reenvíen las solicitudes DNS. Para más información acerca de los requisitos de DNS de Azure Stack Hub, consulte Integración de Azure Stack Hub en el centro de datos: DNS.

Diseño de la red física

La solución Azure Stack Hub requiere una infraestructura física resistente y de alta disponibilidad capaz de admitir sus operaciones y servicios. Para integrar Azure Stack Hub en la red, se necesitan enlaces ascendentes desde los conmutadores de la parte superior del bastidor (ToR) hasta el conmutador o enrutador más cercano, que en esta documentación se denomina "borde". Los ToR se pueden vincular a un único borde o a un par de ellos. La herramienta de automatización preconfigura el ToR, espera un mínimo de una conexión entre el ToR y el borde al usar el enrutamiento de BGP y un mínimo de dos conexiones (una por cada ToR) entre los ToR y el borde cuando se usa el enrutamiento estático, con un máximo de cuatro conexiones en ambas opciones de enrutamiento. Estas conexiones se limitan a los soportes físicos SFP+ o SFP28 y a una velocidad de 1 GB como mínimo. Póngase en contacto con su proveedor de hardware del fabricante de equipos originales (OEM) para obtener información sobre la disponibilidad. El siguiente diagrama presenta el diseño recomendado:

Asignación de ancho de banda

Azure Stack Hub se crea mediante las tecnologías de clústeres de conmutación por error de Windows Server 2019 y Espacios de almacenamiento directo. Una parte de la configuración de red física de Azure Stack Hub se realiza para usar las garantías de separación de tráfico y ancho de banda para asegurarse de que las comunicaciones de Espacios de almacenamiento directo pueden satisfacer el rendimiento y el escalado necesarios de la solución. La configuración de red utiliza las clases de tráfico para separar las comunicaciones basadas en RDMA de los espacios directos de las de la utilización de la red por parte de la infraestructura de Azure Stack Hub y el inquilino. Para estar en línea con los procedimientos recomendados actuales definidos para Windows Server 2019, se han efectuado cambios en Azure Stack Hub para que use una clase o prioridad de tráfico adicional para separar aún más la comunicación entre servidores y mejorar la comunicación del control de los clústeres de conmutación por error. Esta nueva definición de clase de tráfico se configurará para reservar el 2 % del ancho de banda físico disponible. Esta configuración de clase de tráfico y reserva de ancho de banda se realiza mediante un cambio en los conmutadores de la parte superior del rack (ToR) de la solución de Azure Stack Hub y en el host o los servidores de Azure Stack Hub. Tenga en cuenta que no se necesitan cambios en los dispositivos de red de borde del cliente. Estos cambios proporcionarán una mayor resistencia para la comunicación del clúster de conmutación por error y se destinará a evitar situaciones en las que el ancho de banda de red se consume por completo y, como resultado, se interrumpen los mensajes de control del clúster de conmutación por error. Tenga en cuenta que la comunicación del clúster de conmutación por error es un componente esencial de la infraestructura de Azure Stack Hub y, si se interrumpe durante períodos largos, puede provocar inestabilidad en Espacios de almacenamiento directo o en otros servicios, lo cual finalmente afectará a la estabilidad del inquilino o de la carga de trabajo del usuario final.

Nota

Los cambios descritos se agregan en el nivel de host de un sistema de Azure Stack Hub de la versión 2008. Póngase en contacto con su OEM para organizar la realización de los cambios necesarios en los conmutadores de red ToR. Este cambio de ToR se puede realizar antes o después de actualizar a la versión 2008. El cambio de configuración de los conmutadores ToR es necesario para mejorar las comunicaciones del clúster de conmutación por error.

Redes lógicas

Las redes lógicas representan una abstracción de la infraestructura de red física subyacente. Se utilizan para organizar y simplificar las asignaciones de red para hosts, máquinas virtuales (VM) y servicios. Como parte de la creación de redes lógicas, se crean sitios de red para definir las redes de área local virtual (VLAN), subredes IP y pares de subredes IP/VLAN que se asocian a la red lógica en cada ubicación física.

En la siguiente tabla se muestran las redes lógicas y los intervalos de subred IPv4 asociados para los que se debe planear:

| Red lógica | Descripción | Size |

|---|---|---|

| VIP pública | Azure Stack Hub usa un total de 31 direcciones de esta red y el resto las usan las máquinas virtuales de inquilino. De las 31 direcciones, se usan 8 direcciones IP públicas en un pequeño conjunto de servicios de Azure Stack Hub. Si tiene previsto usar App Service y los proveedores de recursos de SQL, se usan 7 direcciones más. Las 16 direcciones IP restantes están reservadas a futuros servicios de Azure. | /26 (62 hosts) - /22 (1022 hosts) Recomendado = /24 (254 hosts) |

| Infraestructura del conmutador | Direcciones IP de punto a punto con fines de enrutamiento, interfaces de administración de conmutador dedicado y direcciones de bucle invertido asignadas al conmutador. | /26 |

| Infraestructura | Se utiliza para que los componentes internos de Azure Stack Hub se comuniquen. | /24 |

| Privados | Se usa para la red de almacenamiento, direcciones IP virtuales privadas, contenedores de infraestructura y otras funciones internas. Para obtener más información, consulte la sección Red privada de este artículo. | /20 |

| BMC | Se utiliza para comunicarse con los BMC en los hosts físicos. | /26 |

Nota

Una alerta en el portal recordará al operador que ejecute el nuevo cmdlet PEP Set-AzsPrivateNetwork para agregar un nuevo espacio de direcciones IP privadas /20. Para más información e instrucciones sobre cómo seleccionar el espacio de direcciones IP privadas /20, consulte la sección Red privada de este artículo.

Infraestructura de red

La infraestructura de red de Azure Stack Hub consta de varias redes lógicas que están configuradas en los conmutadores. El diagrama siguiente muestra estas redes lógicas y cómo integrarlas con la parte superior del rack (TOR), el controlador de administración de placa base (BMC) y los conmutadores de borde (red de cliente).

Red de BMC

Esta red está dedicada a conectar todos los controladores de administración de la placa base (también conocidos como BMC o procesadores de servicio) a la red de administración. Algunos ejemplos son: iDRAC, iLO, iBMC, etc. Solo se usa una cuenta de BMC para comunicarse con cualquier nodo de BMC. Si está presente, el host del ciclo de vida del hardware (HLH) se ubica en esta red y puede proporcionar software específico del OEM para el mantenimiento o la supervisión del hardware.

El HLH también hospeda la máquina virtual de implementación (DVM). La DVM se utiliza durante la implementación de Azure Stack Hub y se quita cuando esta finaliza. La DVM requiere acceso a Internet en escenarios de implementación conectados para probar, validar y obtener acceso a varios componentes. Estos componentes pueden estar dentro y fuera de la red corporativa (por ejemplo, NTP, DNS y Azure). Para más información sobre los requisitos de conectividad, consulte la sección dedicada a NAT en Integración del firewall de Azure Stack Hub.

Red privada

Esta red /20 (4096 direcciones IP) es privada para la región de Azure Stack Hub (no enruta solicitudes más allá de los dispositivos de conmutación de borde del sistema de Azure Stack Hub) y se divide en varias subredes. Estos son algunos ejemplos:

- Red de almacenamiento. Una red /25 (128 direcciones IP) que se utiliza para admitir el uso del tráfico de almacenamiento de espacios directo y el bloque de mensajes del servidor (SMB), y la migración en vivo de máquinas virtuales.

- Red IP virtual interna. Una red /25 dedicada únicamente a una red IP virtual de uso interno para el equilibrador de carga de software.

- Red de contenedor: Una red /23 (512 IP) dedicada al tráfico solo interno entre contenedores que ejecutan servicios de infraestructura.

El sistema de Azure Stack Hub requiere un espacio de direcciones IP internas privadas /20 adicional. Esta red será privada para el sistema de Azure Stack Hub (no enruta solicitudes más allá de los dispositivos de conmutación de borde del sistema de Azure Stack Hub) y se puede reutilizar en diferentes sistemas de Azure Stack Hub dentro del centro de datos. Aunque la red es privada para Azure Stack, no debe superponerse a otras redes del centro de recursos. El espacio IP privado /20 se divide en varias redes que permiten ejecutar la infraestructura de Azure Stack Hub en contenedores. Además, este nuevo espacio de direcciones IP privadas contribuye a realizar unos esfuerzos continuos para reducir el espacio de direcciones IP enrutables necesario antes de la implementación. Al ejecutar la infraestructura de Azure Stack Hub en contenedores se pretende optimizar el uso y mejorar el rendimiento. Además, el espacio IP privado /20 también se usa para permitir esfuerzos continuos que reducirán el espacio IP enrutable necesario antes de la implementación. Para obtener una guía sobre el espacio de direcciones IP privadas, se recomienda seguir RFC 1918.

En el caso de los sistemas implementados antes de 1910, esta subred /20 será una red adicional que se debe especificar en los sistemas tras actualizarse a 1910. Se deberá proporcionar la red adicional al sistema mediante el cmdlet PEP Set-AzsPrivateNetwork.

Nota

Tenga en cuenta que la entrada /20 constituirá un requisito previo en la próxima actualización de Azure Stack Hub posterior a la 1910. Cuando se publique la siguiente actualización de Azure Stack Hub después de la versión 1910 e intente instalarla, se producirá un error en el proceso si no se ha completado la entrada /20 tal como se describe a continuación en los pasos de corrección. Se mostrará una alerta en el portal de administración hasta que se hayan completado los pasos de corrección indicados. Consulte el artículo Integración de la red del centro de datos para comprender cómo se consumirá este nuevo espacio privado.

Pasos de corrección: Para llevar a cabo la corrección, siga las instrucciones para abrir una sesión de PEP. Prepare un intervalo de direcciones IP internas privadas de tamaño /20 y ejecute el siguiente cmdlet en la sesión PEP; para ello, use el siguiente ejemplo: . Si la operación se realiza correctamente, recibirá el mensaje Azs Internal Network range added to the config (Intervalo de red interno de Azs agregado a la configuración). Además, la alerta se cerrará en el portal de administración. El sistema Azure Stack Hub ya se puede actualizar a la versión siguiente.

Red de la infraestructura de Azure Stack Hub

Esta red /24 está dedicada a los componentes internos de Azure Stack Hub, para que puedan comunicarse e intercambiar datos entre ellos. Esta subred se puede enrutar fuera de la solución de Azure Stack Hub a su centro de datos, y no se recomienda usar direcciones IP enrutables públicas o de Internet en esta subred. Esta red se anuncia en el borde, pero la mayoría de sus direcciones IP están protegidas por listas de control de acceso (ACL). Las direcciones IP de acceso permitidas se encuentran dentro de un pequeño intervalo de tamaño equivalente a una red /27 y hospedan servicios como el punto de conexión con privilegios (PEP) y Copia de seguridad de Azure Stack Hub.

Red IP virtual pública

La red IP virtual pública se asigna al controlador de red en Azure Stack. No es una red lógica en el conmutador. El equilibrador de carga de software utiliza el grupo de direcciones y asigna redes /32 a las cargas de trabajo de inquilino. En la tabla de enrutamiento de conmutador, estas direcciones IP /32 se publican como una ruta disponible a través de BGP. Esta red contiene las direcciones IP externas accesibles o públicas. La infraestructura de Azure Stack Hub reserva las primeras 31 direcciones de esta red IP virtual pública, mientras que el resto lo utilizan las máquinas virtuales de inquilino. El tamaño de red en esta subred puede variar desde un mínimo de /26 (64 hosts) hasta un máximo de /22 (1022 hosts). Se recomienda que planee una red /24.

Conexión a redes locales

Azure Stack Hub utiliza redes virtuales para recursos de cliente, como máquinas virtuales, equilibradores de carga y otros.

Hay varias opciones diferentes para conectarse desde recursos dentro de la red virtual a recursos locales o corporativos:

- Utilice direcciones IP virtuales públicas de la red IP virtual pública.

- Utilice una puerta de enlace de red virtual o una aplicación virtual de red (NVA).

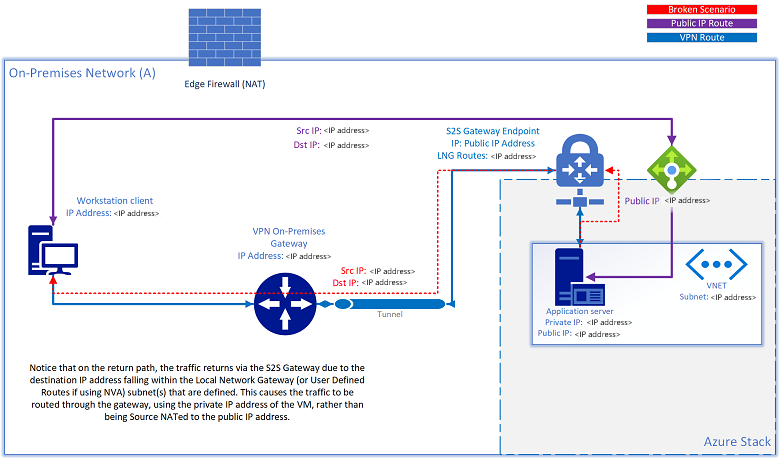

Cuando se usa un túnel VPN S2S para conectar recursos hacia o desde redes locales, puede encontrarse con un escenario en el que un recurso también tenga asignada una dirección IP pública, y ya no se pueda acceder a él a través de esa dirección IP pública. Si el origen que intenta acceder a la dirección IP pública entra dentro del mismo intervalo de subred que está definido en las rutas de puerta de enlace de red local (puerta de enlace de red virtual) o la ruta definida por el usuario para las soluciones de NVA, Azure Stack Hub intenta enrutar el tráfico saliente de vuelta al origen mediante el túnel S2S, en función de las reglas de enrutamiento configuradas. El tráfico devuelto utiliza la dirección IP privada de la máquina virtual, en lugar de aplicar NAT de origen como dirección IP pública:

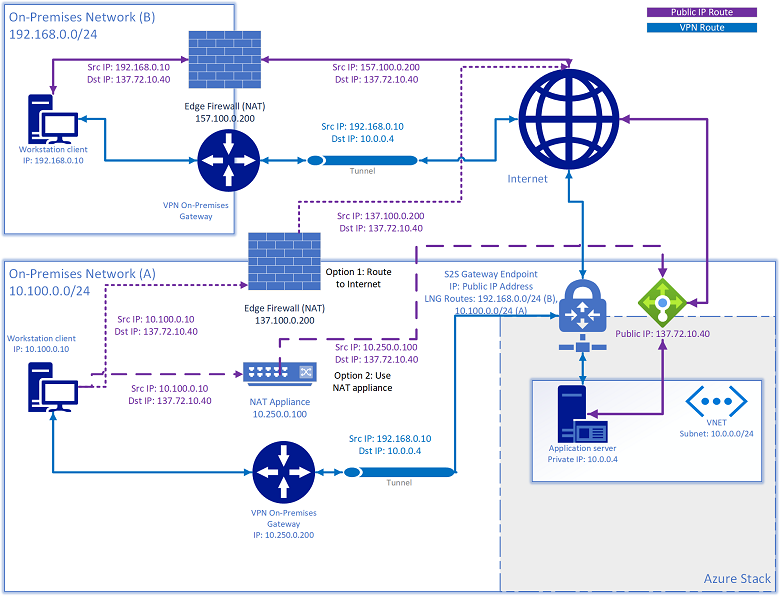

Hay dos soluciones para este problema:

- Enrutar el tráfico dirigido a la red IP virtual pública a Internet.

- Agregar un dispositivo NAT para aplicar NAT a cualquier dirección IP de subred definida en la puerta de enlace de red local dirigida a la red IP virtual pública.

Red de la infraestructura de conmutadores

Esta red /26 es la subred que contiene las subredes IP /30 (dos IP de host) punto a punto enrutables y los bucles invertidos que son subredes /32 dedicadas a la administración de conmutadores en banda y al ID de router de BGP. Este rango de direcciones IP debe enrutarse fuera de la solución Azure Stack Hub hasta su centro de datos. Pueden ser direcciones IP privadas o públicas.

Red de administración de conmutadores

Esta red /29 (seis IP de host) está dedicada a conectar los puertos de administración de los conmutadores. Permite el acceso fuera de banda para la implementación, administración y solución de problemas. Se calcula a partir de la red de infraestructura de conmutadores mencionada anteriormente.

Redes permitidas

La hoja de cálculo de implementación tiene un campo que permite al operador cambiar algunas listas de control de acceso (ACL) para proporcionar acceso a las interfaces de administración de dispositivos de red y al host de ciclo de vida de hardware (HLH) desde un intervalo de red del centro de datos de confianza. Con el cambio en la lista de control de acceso, el operador puede permitir que sus máquinas virtuales de jumpbox de administración dentro de un intervalo de red específico accedan a la interfaz de administración de conmutadores y al sistema operativo HLH. El operador puede proporcionar una o varias subredes a esta lista; si se deja en blanco, se denegará el acceso de forma predeterminada. Con esta nueva funcionalidad, ya no es necesario intervenir manualmente después de realizar la implementación, tal y como se indicaba en Modificar la configuración específica de la configuración del conmutador de Azure Stack Hub.

Pasos siguientes

- Enrutamiento del tráfico de redes virtuales

- Obtenga información sobre el planeamiento de redes: conectividad de borde.