Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Importante

A partir del 1 de mayo de 2025, Azure AD B2C ya no estará disponible para la compra por parte de nuevos clientes. Obtenga más información en nuestras preguntas más frecuentes.

Antes de empezar, use el selector Elegir un tipo de directiva en la parte superior de esta página para elegir el tipo de directiva que está configurando. Azure Active Directory B2C ofrece dos métodos para definir cómo interactúan los usuarios con las aplicaciones: a través de flujos de usuario predefinidos o mediante directivas personalizadas totalmente configurables. Los pasos necesarios en este artículo son diferentes para cada método.

Prerrequisitos

- Cree un flujo de usuario para que los usuarios se registren e inicien sesión en la aplicación.

- Registre una aplicación web.

- Siga los pasos de Introducción a las directivas personalizadas en Active Directory B2C. En este tutorial se explica cómo actualizar archivos de directiva personalizados para usar la configuración del inquilino de Azure AD B2C.

- Registre una aplicación web.

Creación de una aplicación de AD FS

Para habilitar el inicio de sesión para los usuarios con una cuenta de AD FS en Azure Active Directory B2C (Azure AD B2C), cree un grupo de aplicaciones en AD FS. Para obtener más información, consulte Compilación de una aplicación web mediante OpenID Connect con AD FS 2016 y versiones posteriores.

Para crear un grupo de aplicaciones, siga estos pasos:

- En Administrador del servidor, seleccione Herramientas y, a continuación, seleccione Administración de AD FS.

- En Administración de AD FS, haga clic con el botón derecho en Grupos de aplicaciones y seleccione Agregar grupo de aplicaciones.

- En la pantalla de bienvenida del Asistente para grupos de aplicaciones:

- Escriba el nombre de la aplicación. Por ejemplo, aplicación de Azure AD B2C.

- En Aplicaciones cliente-servidor, seleccione la plantilla Explorador web que accede a una aplicación web.

- Seleccione Siguiente.

- En la pantalla Aplicación nativa del Asistente para grupos de aplicaciones:

- Copie el valor de Identificador de cliente. El identificador de cliente es el identificador de aplicación de AD FS. Necesitará el id. de aplicación más adelante en este artículo.

- En URI de redirección, escriba

https://your-tenant-name.b2clogin.com/your-tenant-name.onmicrosoft.com/oauth2/authrespy, a continuación, agregue. Si usa un dominio personalizado, escribahttps://your-domain-name/your-tenant-name.onmicrosoft.com/oauth2/authresp. Reemplaceyour-tenant-namepor el nombre del inquilino yyour-domain-namepor el dominio personalizado. - Seleccione Siguiente y, después, Siguiente y, después, Siguiente de nuevo para completar el asistente para el registro de aplicaciones.

- Selecciona Cerrar.

Configura las reclamaciones de la aplicación

En este paso, configure las afirmaciones que la aplicación de AD FS devuelve a Azure AD B2C.

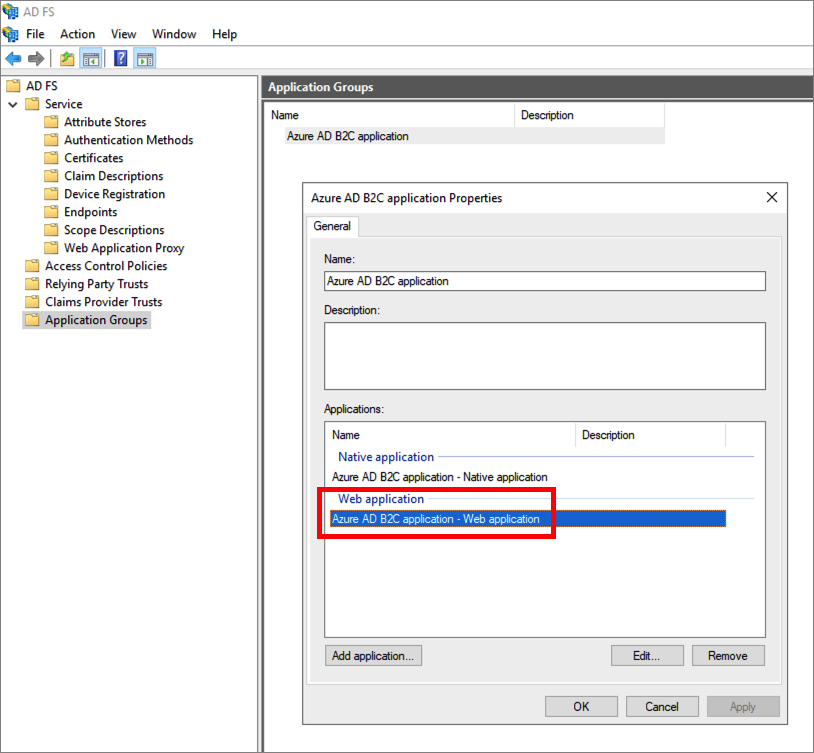

En grupos de aplicaciones, seleccione la aplicación que creó.

En la ventana de propiedades de la aplicación, en Aplicaciones, seleccione la aplicación web. Después, seleccione Editar.

Seleccione la pestaña Reglas de transformación de emisión . A continuación, seleccione Agregar regla.

En la plantilla regla de notificación, seleccione Enviar atributos LDAP como notificaciones y, a continuación, Siguiente.

Proporcione un nombre de regla de notificación. Para el Almacén de atributos, seleccione Active Directory y agregue las siguientes declaraciones.

Atributo LDAP Tipo de reclamación saliente Usuario:Principal-Name UPN Apellido apellido Given-Name given_name Display-Name nombre Tenga en cuenta que algunos de los nombres no se mostrarán en la lista desplegable del tipo de reclamación saliente. Debe escribirlos manualmente en (la lista desplegable es editable).

Selecciona Finalizar.

Seleccione Aplicar y, después, Aceptar.

Seleccione Aceptar de nuevo para finalizar.

Configuración de AD FS como proveedor de identidades

Inicie sesión en Azure Portal con una cuenta que tenga al menos privilegios de administrador de proveedores de identidades externos.

Si tiene acceso a varios inquilinos, seleccione el icono Configuración en el menú superior para cambiar a su inquilino de Azure AD B2C desde el menú Directorios y suscripciones.

Elija Todos los servicios en la esquina superior izquierda de Azure Portal y busque y seleccione Azure AD B2C.

Seleccione Proveedores de identidades y, a continuación, seleccione Nuevo proveedor de OpenID Connect.

Escriba un nombre. Por ejemplo, Contoso.

En URL de metadatos, escriba la dirección URL del documento de configuración de AD FS OpenID Connect. Por ejemplo:

https://adfs.contoso.com/adfs/.well-known/openid-configurationEn Id. de cliente, escriba el identificador de aplicación que ha anotado anteriormente.

Para el Ámbito, escriba

openid.En Tipo de respuesta, seleccione id_token. Por lo tanto, no se necesita el valor de secreto de cliente. Obtenga más información sobre el uso del identificador de cliente y el secreto al agregar un proveedor de identidades genérico de OpenID Connect.

(Opcional) Para la sugerencia de dominio, introduzca

contoso.com. Para más información, consulte Configuración de inicio de sesión directo con Azure Active Directory B2C.En Asignación de notificaciones del proveedor de identidades, seleccione las siguientes notificaciones:

-

Identificador de usuario:

upn -

Nombre para mostrar:

unique_name -

Nombre dado:

given_name -

Apellido:

family_name

-

Identificador de usuario:

Haga clic en Guardar.

Adición de un proveedor de identidades de AD FS a un flujo de usuario

En este momento, el proveedor de identidades de AD FS (Contoso) se ha configurado, pero aún no está disponible en ninguna de las páginas de inicio de sesión. Para agregar el proveedor de identidades de AD FS a un flujo de usuario:

- En el inquilino de Azure AD B2C, seleccione Flujos de usuario.

- Seleccione el flujo de usuario que desea agregar el proveedor de identidades de AD FS (Contoso).

- Seleccione Contoso en Proveedores de identidades sociales.

- Haga clic en Guardar.

- Para probar la directiva, seleccione Ejecutar flujo de usuario.

- En Aplicación, seleccione la aplicación web denominada testapp1 que registró anteriormente. La dirección URL de respuesta debe mostrar

https://jwt.ms. - Seleccione el botón Ejecutar flujo de usuario.

- En la página de registro o inicio de sesión, seleccione Contoso para iniciar sesión con la cuenta de Contoso.

Si el proceso de inicio de sesión se completa correctamente, el explorador se redirige a https://jwt.ms, que muestra el contenido del token devuelto por Azure AD B2C.

Configuración de AD FS como proveedor de identidades

Para permitir que los usuarios inicien sesión con una cuenta de AD FS, debe definir AD FS como proveedor de notificaciones con el que Azure AD B2C pueda comunicarse a través de un punto de conexión.

Abra el archivo TrustFrameworkExtensions.xml.

Busque el elemento ClaimsProviders. Si no existe, agréguelo debajo del elemento raíz.

Agregue un nuevo elemento ClaimsProvider tal como se muestra a continuación:

<ClaimsProvider> <Domain>contoso.com</Domain> <DisplayName>Contoso</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="Contoso-OpenIdConnect"> <DisplayName>Contoso</DisplayName> <Protocol Name="OpenIdConnect" /> <Metadata> <Item Key="METADATA">https://your-adfs-domain/adfs/.well-known/openid-configuration</Item> <Item Key="response_types">id_token</Item> <Item Key="response_mode">form_post</Item> <Item Key="scope">openid</Item> <Item Key="HttpBinding">POST</Item> <Item Key="UsePolicyInRedirectUri">0</Item> <!-- Update the Client ID below to the Application ID --> <Item Key="client_id">Your AD FS application ID</Item> </Metadata> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="upn" /> <OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="given_name" /> <OutputClaim ClaimTypeReferenceId="surname" PartnerClaimType="family_name" /> <OutputClaim ClaimTypeReferenceId="displayName" PartnerClaimType="unique_name" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>En la URL de metadatos, escriba la dirección URL del documento de configuración de OpenID Connect de AD FS. Por ejemplo:

https://adfs.contoso.com/adfs/.well-known/openid-configurationEstablezca client_id en el identificador de aplicación del registro de la aplicación.

Guarde el archivo.

Adición de un recorrido del usuario

En este momento, el proveedor de identidades ya se ha configurado, pero no está disponible en ninguna de las pantallas de inicio de sesión. Si no tiene su propio recorrido del usuario personalizado, cree un duplicado de un recorrido del usuario de la plantilla existente; de lo contrario, continúe con el paso siguiente.

- Abra el archivo TrustFrameworkBase.xml del paquete de inicio.

- Busque y copie todo el contenido del elemento UserJourney que incluye

Id="SignUpOrSignIn". - Abra el archivo TrustFrameworkExtensions.xml y busque el elemento UserJourneys. Si el elemento no existe, agréguelo.

- Pegue todo el contenido del elemento UserJourney que ha copiado como elemento secundario del elemento UserJourneys.

- Cambie el identificador del recorrido del usuario. Por ejemplo:

Id="CustomSignUpSignIn".

Adición del proveedor de identidades a un recorrido del usuario

Ahora que tiene un recorrido del usuario, agregue el nuevo proveedor de identidades al recorrido del usuario. En primer lugar, agregue un botón de inicio de sesión y, después, vincule el botón a una acción. La acción es el perfil técnico que creó anteriormente.

Busque el elemento del paso de orquestación que incluye

Type="CombinedSignInAndSignUp"oType="ClaimsProviderSelection"en el recorrido del usuario. Normalmente es el primer paso de orquestación. El elemento ClaimsProviderSelections contiene una lista de proveedores de identidades con los que un usuario puede iniciar sesión. El orden de los elementos controla el orden de los botones de inicio de sesión que se presentan al usuario. Agregue un elemento XML ClaimsProviderSelection. Establezca el valor de TargetClaimsExchangeId en un nombre descriptivo.En el paso de orquestación siguiente, agregue un elemento ClaimsExchange. Establezca el Id en el valor del identificador de intercambio de notificaciones de destino. Actualice el valor de TechnicalProfileReferenceId al del identificador del perfil técnico que creó anteriormente.

En el siguiente código XML se muestran los dos primeros pasos de orquestación de un recorrido del usuario con el proveedor de identidades:

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

...

<ClaimsProviderSelection TargetClaimsExchangeId="ContosoExchange" />

</ClaimsProviderSelections>

...

</OrchestrationStep>

<OrchestrationStep Order="2" Type="ClaimsExchange">

...

<ClaimsExchanges>

<ClaimsExchange Id="ContosoExchange" TechnicalProfileReferenceId="Contoso-OpenIdConnect" />

</ClaimsExchanges>

</OrchestrationStep>

Configuración de la directiva de usuario de confianza

La directiva de usuario de confianza, por ejemplo SignUpSignIn.xml, especifica el recorrido del usuario que ejecutará Azure AD B2C. Busque el elemento DefaultUserJourney en el usuario de confianza. Actualice ReferenceId para que coincida con el identificador del recorrido del usuario, en el que agregó el proveedor de identidades.

En el ejemplo siguiente, para el recorrido de usuario CustomSignUpSignIn, el ReferenceId está establecido en CustomSignUpSignIn:

<RelyingParty>

<DefaultUserJourney ReferenceId="CustomSignUpSignIn" />

...

</RelyingParty>

Carga de la directiva personalizada

- Inicie sesión en Azure Portal.

- Seleccione el icono Directorio y suscripción en la barra de herramientas del portal y, luego, elija el directorio que contiene el inquilino de Azure AD B2C.

- En Azure Portal, busque y seleccione Azure AD B2C.

- En Directivas, seleccione Identity Experience Framework.

- Seleccione Cargar directiva personalizada y, a continuación, cargue los dos archivos de directivas que ha cambiado, en el siguiente orden: la directiva de extensiones, por ejemplo

TrustFrameworkExtensions.xml, luego la directiva de usuarios de confianza, comoSignUpSignIn.xml.

Prueba de la directiva personalizada

- Seleccione la directiva de usuarios de confianza, por ejemplo

B2C_1A_signup_signin. - En Aplicación, seleccione la aplicación web que registró anteriormente. La dirección URL de respuesta debe mostrar

https://jwt.ms. - Seleccione el botón Ejecutar ahora.

- En la página de registro o inicio de sesión, seleccione Contoso para iniciar sesión con la cuenta de Contoso.

Si el proceso de inicio de sesión se completa correctamente, el explorador se redirige a https://jwt.ms, que muestra el contenido del token devuelto por Azure AD B2C.

Pasos siguientes

Aprenda a pasar AD-FS token a la aplicación.