Habilitación de la autenticación multifactor en Azure Active Directory B2C

Antes de comenzar, utilice el selector Elección de un tipo de directiva para elegir el tipo de directiva que va a configurar. Azure Active Directory B2C ofrece dos métodos para definir el modo en que los usuarios interactúan con las aplicaciones: por medio de flujos de usuario predefinidos o de directivas personalizadas totalmente configurables. Los pasos necesarios en este artículo son diferentes para cada método.

Azure Active Directory B2C (Azure AD B2C) se integra directamente con Autenticación multifactor de Microsoft Entra de forma que puede agregar una segunda capa de seguridad a las experiencias de registro e inicio de sesión en las aplicaciones. La autenticación multifactor se habilita sin necesidad de escribir una sola línea de código. Aunque haya creado flujos de usuario de registro e inicio de sesión, puede habilitar la autenticación multifactor.

Esta característica ayuda a las aplicaciones a tratar escenarios como los siguientes:

- No se requiere autenticación multifactor para acceder a una aplicación, pero sí para acceder a otra. Por ejemplo, el cliente puede iniciar sesión en una aplicación de seguros de automóvil con una cuenta local o social, pero debe comprobar el número de teléfono antes de acceder a la aplicación principal de seguros registrada en el mismo directorio.

- No se requiere autenticación multifactor para acceder a una aplicación en general, pero sí para acceder a las partes confidenciales que contiene. Por ejemplo, el cliente puede iniciar sesión en una aplicación de banca con una cuenta social o local y comprobar el saldo de las cuentas, pero debe confirmar el número de teléfono antes de realizar una transferencia bancaria.

Requisitos previos

- Cree un flujo de usuario para que los usuarios se registren e inicien sesión en la aplicación.

- Registre una aplicación web.

- Siga los pasos que se describen en Tutorial: Creación de flujos de usuario y directivas personalizadas en Azure Active Directory B2C.

- Registre una aplicación web.

Métodos de comprobación

El acceso condicional puede o no suponer un desafío de MFA para los usuarios en función las decisiones de configuración que pueda tomar como administrador. Los métodos de la autenticación multifactor son:

- Correo electrónico: durante el inicio de sesión, se envía al usuario un correo electrónico de comprobación que contiene una contraseña de un solo uso (OTP). El usuario proporciona el código de la contraseña de un solo uso que se envió en el correo electrónico.

- SMS o llamada telefónica: durante el primer registro o inicio de sesión, se le pide al usuario que proporcione un número de teléfono y lo compruebe. Durante los inicios de sesión subsiguientes, se le pedirá al usuario que seleccione la opción de MFA por teléfono Enviar código o Llamarme. Según lo que elija el usuario, se envía un mensaje de texto o se realiza una llamada telefónica al número de teléfono comprobado para identificar al usuario. El usuario deberá proporcionar el código de la OTP que recibió por mensaje de texto o aprobar la llamada telefónica.

- Solo llamada telefónica: funciona de la misma manera que la opción de SMS o llamada telefónica, pero solo se realiza una llamada telefónica.

- Solo SMS: funciona de la misma manera que la opción de SMS o llamada telefónica, pero solo se envía un mensaje de texto.

- Aplicación autenticadora: TOTP: el usuario debe instalar una aplicación autenticadora que admita la comprobación de contraseñas de un solo uso y duración definida (TOTP), como la aplicación Microsoft Authenticator, en un dispositivo de su propiedad. Durante el primer registro o inicio de sesión, el usuario digitaliza un código QR o escribe manualmente un código con la aplicación autenticadora. Durante los inicios de sesión subsiguientes, el usuario escribirá el código TOTP que aparece en la aplicación autenticadora. Consulte cómo configurar la aplicación Microsoft Authenticator.

Importante

La opción Aplicación Authenticator: TOTP proporciona mayor seguridad que la opción de SMS y teléfono, mientras que la opción menos segura es el correo electrónico. La autenticación multifactor basada en SMS/teléfono genera cargos independientes del modelo de precios habitual de MAU de Azure AD B2C.

Establecimiento de la autenticación multifactor

Inicie sesión en Azure Portal.

Si tiene acceso a varios inquilinos, seleccione el icono Configuración en el menú superior para cambiar al inquilino del Azure AD B2C desde el menú Directorios y suscripciones.

En el menú de la izquierda, seleccione Azure AD B2C. O bien, seleccione Todos los servicios y busque y seleccione Azure AD B2C.

Seleccione Flujos de usuario.

Seleccione el flujo de usuario para el que quiere habilitar MFA. Por ejemplo, B2C_1_signinsignup.

Seleccione Propiedades.

En la sección Autenticación multifactor, seleccione el tipo de método deseado. A continuación, en MFA enforcement (Cumplimiento de MFA), seleccione una opción:

Desactivado: MFA nunca se aplica durante el inicio de sesión y no se pide a los usuarios que se inscriban en MFA durante el registro o el inicio de sesión.

Siempre activa: se requiere siempre MFA, independientemente de cualquier configuración de acceso condicional. Durante el registro, se pide a los usuarios que se inscriban en MFA. Durante el inicio de sesión, si los usuarios aún no están inscritos en MFA, se les pedirá que se inscriban.

Condicional: durante el registro y el inicio de sesión, se pide a los usuarios que se inscriban en MFA (tanto los nuevos usuarios como los usuarios existentes que no están inscritos en MFA). Durante el inicio de sesión, MFA solo se aplica cuando una evaluación de directiva de acceso condicional activa lo requiere:

- Si el resultado es un desafío de MFA sin riesgo, se aplica MFA. Si el usuario aún no está inscrito en MFA, se le pedirá que se inscriba.

- Si el resultado es un desafío de MFA debido al riesgo y el usuario no está inscrito en MFA, el inicio de sesión se bloquea.

Nota:

- Con la disponibilidad general del acceso condicional en Azure AD B2C, ahora se pide a los usuarios que se inscriban en un método MFA durante el registro. Los flujos de usuario de registro que creó antes de la disponibilidad general no reflejarán automáticamente este nuevo comportamiento, pero puede incluirlo mediante la creación de nuevos flujos de usuario.

- Si selecciona Condicional, también tendrá que agregar acceso condicional a los flujos de usuarios y especificar las aplicaciones a las que quiere que se aplique dicha directiva.

- La autenticación multifactor está deshabilitada de forma predeterminada para los flujos de registro de usuarios. Puede habilitar MFA en los flujos de usuario con el registro telefónico, pero como el número de teléfono se usa como identificador principal, el código de acceso de un solo uso de correo electrónico es la única opción disponible para el segundo factor de autenticación.

Seleccione Guardar. MFA ahora está habilitado para este flujo de usuario.

Puede usar Ejecutar flujo de usuario para comprobar la experiencia. Considere el siguiente escenario:

Se crea una cuenta de cliente en el inquilino antes de que se produzca el paso de autenticación multifactor. Durante el paso, se pide al cliente que proporcione un número de teléfono y que lo compruebe. Si la comprobación es satisfactoria, el número de teléfono se asocia a la cuenta para usarlo más adelante. Incluso si el cliente cancela o abandona, se le puede pedir que compruebe de nuevo un número de teléfono durante el inicio de sesión siguiente con la autenticación multifactor habilitada.

Para habilitar la autenticación multifactor, obtenga el paquete de inicio de directivas personalizadas en GitHub como se indica a continuación:

- Descargue el archivo ZIP o clona el repositorio desde

https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpacky, luego, actualice los archivos XML que se encuentran en el paquete de inicio SocialAndLocalAccountsWithMFA con el nombre del inquilino de Azure AD B2C. El paquete de inicio SocialAndLocalAccountsWithMFA permite opciones de inicio de sesión local y social, así como opciones de autenticación multifactor, excepto la opción de autenticación multifactor Aplicación Authenticator: TOTP. - Para admitir la opción de MFA Aplicación Authenticator: TOTP, descargue los archivos de directivas personalizadas de

https://github.com/azure-ad-b2c/samples/tree/master/policies/totpy, luego, actualice los archivos XML con el nombre del inquilino de Azure AD B2C. Asegúrese de incluir los archivos XMLTrustFrameworkExtensions.xml,TrustFrameworkLocalization.xmlyTrustFrameworkBase.xmldel paquete de inicio SocialAndLocalAccounts. - Actualice el [diseño de página] a la versión

2.1.14. Para más información, consulte Selección de un diseño de página.

Inscripción de un usuario en TOTP con una aplicación autenticadora (para usuarios finales)

Cuando una aplicación de Azure AD B2C habilita MFA con la opción TOTP, los usuarios finales deben usar una aplicación autenticadora para generar códigos de TOTP. Los usuarios pueden usar la aplicación Microsoft Authenticator o cualquier otra aplicación autenticadora que admita la comprobación de TOTP. Un administrador del sistema de Azure AD B2C debe aconsejar a los usuarios finales que sigan los pasos siguientes para configurar la aplicación Microsoft Authenticator:

- Descargue e instale la aplicación Microsoft Authenticator en el dispositivo móvil Android o iOS.

- Abra la aplicación que requiere que use TOTP para MFA, por ejemplo, Contoso webapp. Luego, escriba la información necesaria para iniciar sesión o registrarse.

- Si se le pide digitalizar un código QR con una aplicación autenticadora para inscribir la cuenta, abra la aplicación Microsoft Authenticator en el teléfono y, en la esquina superior derecha, seleccione el icono de menú de 3 puntos (para Android) o el icono de menú + (para iOS).

- Seleccione + Agregar cuenta.

- Seleccione Otra cuenta (Google, Facebook, etc.) y digitalice el código QR que se muestra en la aplicación (por ejemplo, Contoso webapp) para inscribir la cuenta. Si no puede digitalizar el código QR, puede agregar manualmente la cuenta:

- En la aplicación Microsoft Authenticator del teléfono, seleccione OR ENTER CODE MANUALLY (O ESCRIBA EL CÓDIGO MANUALMENTE).

- En la aplicación (por ejemplo, Contoso webapp), seleccione ¿Sigue teniendo problemas? Con esto se muestra el nombre de la cuenta y el secreto.

- En la aplicación Microsoft Authenticator, escriba el nombre de la cuenta y el secreto y, luego, seleccione FINALIZAR.

- En la aplicación (por ejemplo, Contoso webapp), seleccione Continuar.

- En Enter your code (Escribir el código), escriba el código que aparece en la aplicación Microsoft Authenticator.

- Seleccione Comprobar.

- Durante el inicio de sesión subsiguiente en la aplicación, escriba el código que aparece en la aplicación Microsoft Authenticator.

Aprenda sobre los tokens de software OATH

Eliminación de la inscripción del autenticador TOTP de un usuario (para administradores del sistema)

En Azure AD B2C, puede eliminar la inscripción de la aplicación autenticadora TOTP de un usuario. A continuación, el usuario tendría que volver a inscribir la cuenta para usar de nuevo la autenticación TOTP. Para eliminar la inscripción TOTP de un usuario, puede usar Azure Portal o Microsoft Graph API.

Nota

- Al eliminar de Azure AD B2C la inscripción de la aplicación autenticadora TOTP de un usuario, no se quita la cuenta del usuario en la aplicación autenticadora TOTP. El administrador del sistema debe dirigir al usuario para que elimine manualmente la cuenta de la aplicación autenticadora TOTP antes de intentar inscribirse de nuevo.

- Si el usuario elimina por accidente su cuenta de la aplicación autenticadora TOTP, deberá notificar a un administrador del sistema o al propietario de la aplicación, el que podrá eliminar de Azure AD B2C la inscripción en el autenticador de TOTP del usuario para que este pueda volver a inscribirse.

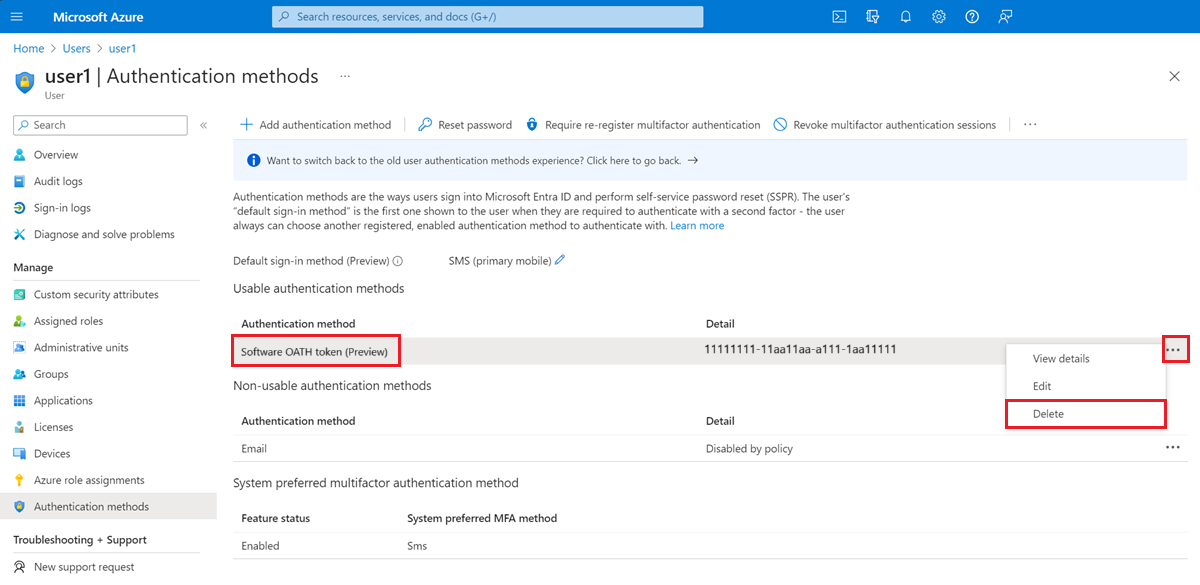

Eliminación de la inscripción en la aplicación autenticadora TOTP mediante Azure Portal

- Inicie sesión en Azure Portal.

- Si tiene acceso a varios inquilinos, seleccione el icono Configuración en el menú superior para cambiar al inquilino de Azure AD B2C desde el menú Directorios y suscripciones.

- En el menú izquierdo, seleccione Usuarios.

- Busque y seleccione el usuario para el que desea eliminar la inscripción en la aplicación autenticadora TOTP.

- En el menú de la izquierda, seleccione Métodos de autenticación.

- En Métodos de autenticación utilizables, busque Token OATH de software y seleccione el menú de puntos suspensivos que aparece a su lado. Si no ve esta interfaz, seleccione la opción “Pruebe la nueva experiencia de métodos de autenticación de usuarios. Haga clic aquí para usarla ahora” para cambiar a la nueva experiencia de métodos de autenticación.

- Seleccione Eliminar y Sí para confirmar.

Eliminación de la inscripción en la aplicación autenticadora TOTP mediante Microsoft Graph API

Aprenda a eliminar el método de autenticación de token OATH de software de un usuario con Microsoft Graph API.

Pasos siguientes

- Obtenga información sobre el control de pantalla TOTP y el perfil técnico de la autenticación multifactor de Microsoft Entra ID

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de